|

|

MINISTERE DE L'ENSEIGNEMENT SUPERIEUR ET DE LA

RECHERCHE

|

REPUBLIQUE TOGOLAISE TRAVAI-LIBERTE-PATRIE

|

Master International

en Informatique

Université de Lomé/

CIC

Centre

Informatique et de

Calcul(CIC)

01 BP 1515 Lomé 01 - Togo/

Tél : (00228) 22 25 33 29/Fax :

(00228) 22 21 85 95

Adresse : Rue de Leupe, 90400 Sevenans, France

Telephone: +33 3 84 58 30 00

i

Lieu de recherche : TOGO 3000 INFORMATIQUE

N° Matricule : 467148

Mémoire pour l'obtention du diplôme de Master II

en

Informatique, Spécialité Génie Logiciel ;

Présenté et soutenu publiquement

Le 13 Novembre 2019

Par

KASSANKOGNO Essowiyaou

|

Développement d'une application mobile

métier :

Cas de l'application de gestion commerciale de TOGO 3000

INFORMATIQUE

|

Composition du jury :

Président : ATCHONOUGLO Kossi

Examinateur : ABOLO-SEWOVI Romain

SUPERVISEUR MAÎTRE DE STAGE

M. Sid Ahmed LAMROUS M. Justin ADJOGBLE

Maître de conférences en Informaticien à TOGO

3000

Informatique ; INFORMATIQUE

Responsable du Master conjoint en Informatique, UL / UTBM

Promotion 2017-2019

ii

DEDICACE

A ma très chère maman, qui a veillé durant

mes nuits pour faire la réussite de mes jours.

A mon cher défunt papa, qui m'a poussé et

motivé dans mes études et à qui je dois ma place

maintenant pour ses sacrifices.

A mon cher oncle KASSANKOGNO Yao qui m'a beaucoup soutenu,

conseillé et encouragé. A tous mes frères et soeur, qui

m'ont beaucoup soutenu tout au long de mes études.

Que ce travail soit l'accomplissement de vos voeux tant, et le

fuit de votre soutien infaillible, Merci d'être toujours là pour

moi.

iii

REMERCIEMENTS

REMERCIEMENTS

Je tiens avant tout à remercier notre Bon Dieu tout

Puissant de m'avoir donné le courage, la force et la volonté pour

achever ce modeste travail.

Je remercie :

Monsieur ATCHONOUGLO Kossi, Maître de Conférences,

Directeur Général du

Centre Informatique et de Calcul (CIC), pour le cadre

d'études qu'il nous a offert et pour tous les efforts entrepris pour

nous offrir de bonnes conditions d'études ;

Monsieur Sid LAMROUS, Maître de Conférences à

l'UTBM, Co-Responsable de la formation Master Informatique à UTBM ; pour

son encadrement, ses remarques et critiques, son attachement à la

perfection, qui a contribué à la réussite de ce

travail.

Monsieur BOROZE Tchamye Tcha-Esso, Maître Assistant,

Directeur adjoint du Centre Informatique et de Calcul (CIC) ;

Monsieur AGBETI Kodjo Constant, Ingénieur Informaticien,

Directeur Général du CENETI et Représentant

Résident de l'IAI-TOGO ;

Mr ABIGUIME Pétik-abalo Directeur Général de

TOGO 3000 INFORMATIQUE de m'avoir accueilli dans son entreprise pour la

réalisation de ce travail, ainsi que tout le personnel de l'entreprise

pour leur accueil et leur soutien ;

Mr ADJOGBLE Komlavi Mawuli, mon maître de stage, pour son

aide et sa disponibilité

Et enfin,

Je tiens à remercier toutes les personnes qui ont

contribué de près ou de loin à l'accomplissement de ce

travail

iv

RESUME

RESUME

L'évolution des besoins des entreprises

nécessite énormément d'efforts quant à la

conception et à la réalisation des systèmes d'information

modernes. Cette évolution des besoins demande une prise en charge des

paramètres spécifiques lors de la conception des systèmes

devant répondre à des besoins spécifiques. Ainsi, le

développement des applications devant satisfaire les besoins d'une

entreprise, qui généralement évoluent dans le temps

devrait se faire suivant un processus projet qui s'adapte aux changements.

Le thème de notre étude est : «

Développement d'une application mobile métier : cas de

l'application de gestion commerciale de TOGO 3000 INFORMATIQUE

»

L'objectif de cette étude est d'analyser le

système d'information du département commercial de TOGO 3000

INFORMATIQUE et réaliser une application mobile professionnelle,

destinée à la gestion de son activité commerciale, suivant

un processus garantissant le succès du projet. Le processus de

réalisation de cette application doit en effet s'adapter aux exigences

organisationnelles et aux contraintes du projet.

Nous utilisons le processus unifié 2TUP1

pour la gestion du cycle projet tout en adoptant la méthode agile

SCRUM2 spécifiquement pour la phase de réalisation. Le

principe fondamental de la méthode agile SCRUM est l'implication du

client de bout en bout dans le processus de création ; Il devient

important d'adapter l'analyse préalablement faite suivant le processus

2TUP et tenir compte de l'évolution des besoins du client.

Mots clés : métier, processus,

2TUP, SCRUM

1 2TUP (2 track unified process,

prononcez "toutiyoupi") est un processus de développement logiciel qui

implémente le Processus Unifié. Le 2TUP propose

un cycle de développement en Y, qui dissocie les aspects techniques des

aspects fonctionnels

2Scrum : Framework lié aux

méthodes agiles de gestion de projet, utilisées notamment en

développement logiciel

RESUME

ABSTRACT

The changing needs of companies require a great deal of effort

in the design and implementation of modern information systems. These changing

needs require support for specific parameters when designing systems to meet

specific needs. Thus, the development of applications to meet the needs of a

business, which generally evolve over time should be done following a project

process that adapts to changes.

The theme of our study is: "BUSINESS MOBILE APPLICATION

DEVELOPMENT: CASE OF TOGO 3000 INFORMATIQUE BUSINESS MANAGEMENT APPLICATION"

The objective of this study is to analyze the information system of the

commercial department of TOGO 3000 INFORMATIQUE and to realize a professional

mobile application, intended for the management of its commercial activity,

following a process guaranteeing the success of the project. The realization

process of this application must indeed adapt to the organizational

requirements and constraints of the project.

We use the unified 2TUP process for project cycle management

while adopting the agile SCRUM method specifically for the implementation

phase. The fundamental principle of the SCRUM agile method is end-to-end

customer engagement in the creative process; It becomes important to adapt the

analysis previously made according to the 2TUP process and to take into account

the evolution of the needs of the client.

v

Keywords: business, process, 2TUP, SCRUM

vi

TABLE DES MATIERES

TABLE DES MATIERES

DEDICACE ii

REMERCIEMENTS iii

RESUME iv

ABSTRACT v

TABLE DES MATIERES vi

LISTE DES TABLEAUX viii

LISTE DES FIGURES ix

CHRONOGRAMME x

GLOSSAIRE xi

INTRODUCTION GENERALE 1

CONTEXTE ET ETUDE DU PROJET 3

1. Contexte du projet 3

1.1. Présentation du centre de formation 3

1.2. PRESENTATION DU CENTRE D'ACCUEIL 4

1.3. LES ACTEURS DU PROJET 5

2. ÉTUDE DU PROJET 6

2.1. OBJECTIF DE L'ETUDE 6

2.2. ÉTUDE ET CRITIQUE DE L'EXISTANT 6

2.3. PROPOSITIONS ET CHOIX DE SOLUTION 10

3. CONCLUSION 16

ANALYSE ET CONCEPTION 17

1. PRESENTATION DE LA METHODE D'ANALYSE 17

1.1. Présentation du langage UML 17

1.2. Présentation du processus 2TUP 18

1.3. Présentation du processus SCRUM 18

2. PRESENTATION DE L'OUTIL DE MODELISATION 19

2.1. Qu'est-ce que PowerAMC ? 19

2.2. Quels sont les atouts de PowerAMC ? 19

3. ÉTUDE DÉTAILLÉE DE LA SOLUTION 20

3.1. Étude fonctionnelle 20

3.2. Étude technique 37

4. CONCLUSION 43

REALISATION ET MISE EN OEUVRE 44

1. MISE EN OEUVRE 44

1.1. Choix matériels 44

1.2. Choix logiciels 44

vii

TABLE DES MATIERES

1.3. Sécurité de l'application 48

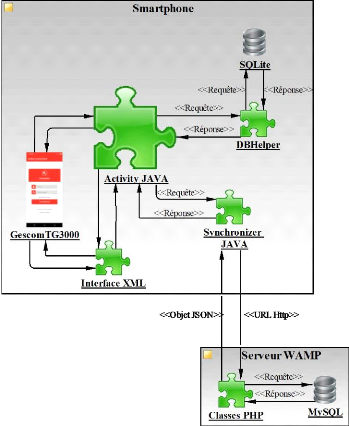

1.4. Architecture physique de l'application 50

1.5. Gestion des tests 50

1.6. Rapport de réalisation 51

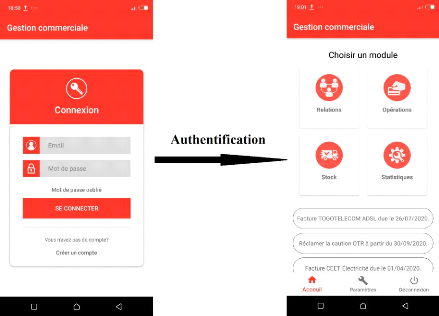

2. PRESENTATION DE L'APPLICATION 57

2.1. Présentation 57

2.2. Structure de l'application 59

3. GUIDE D'EXPLOITATION 60

3.1. Configuration matérielle et logicielle 60

3.2. Déploiement et suivi 60

4. GUIDE D'UTILISATION 62

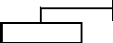

4.1. Présentation de l'application 63

4.2. Maintenance 67

5. CONCLUSION 68

CONCLUSION GENERALE 69

REFERENCES BIBLIOGRAPHIQUES 70

ANNEXES 71

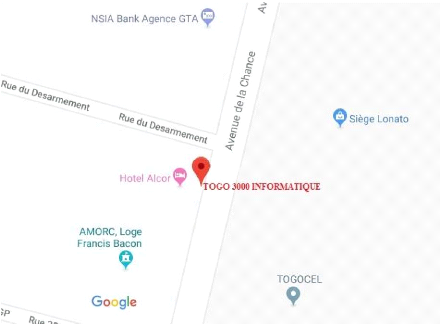

Annexe 1 : Coordonnées du centre d'accueil 71

Annexe 2 : Gestion des anomalies 72

viii

LISTE DES TABLEAUX

LISTE DES TABLEAUX

Tableau 1 : Chronogramme x

Tableau 2 : définition des sigles xi

Tableau 3: Tableau des participants au projet 5

Tableau 4: Représentation de la durée

d'établissement des documents 9

Tableau 5: Représentation du temps de recherche 9

Tableau 6: Le coût matériel 12

Tableau 7: Tableau du coût de conception 12

Tableau 8: coût de déploiement 12

Tableau 9: Tableau du coût de formation 13

Tableau 10: Tableau du coût total 13

Tableau 11: Planning prévisionnel 14

Tableau 12: liste des cas d'utilisation du système

20

Tableau 13: Cas d'utilisation techniques 38

Tableau 14: avantages et inconvenients de chaque plateforme

mobile 47

Tableau 15 : participants à la phase de

réalisation 52

Tableau 16: Rapport SPRINT 1 53

Tableau 17: Rapport SPRINT 2 54

Tableau 18: Rapport SPRINT 3 55

Tableau 19: Rapport SPRINT 4 56

Tableau 20: Rapport SPRINT 5 57

Tableau 21 : menus, boutons et champs 65

Tableau 22: description des erreurs courantes et les actions

à mener 68

Tableau 23: anomalies, signification et niveau de

graveté 72

Tableau 24: fréquence d'apparition de problème

en niveau 72

Tableau 25: gestion des anomalies (tableau AMDEC) 73

ix

LISTE DES FIGURES

LISTE DES FIGURES

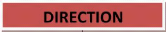

Figure 1: organigramme de TOGO 3000 INFORMATIQUE 5

Figure 2: diagramme de GANTT du planning de réalisation

15

Figure 3: processus de développement 2TUP 18

Figure 4 : diagramme de cas d'utilisation 21

Figure 5: Diagramme de classe gestion des utilisateurs 26

Figure 6: diagramme de classe gestion des caution 27

Figure 7:diagramme de classe gestion achats et ventes 28

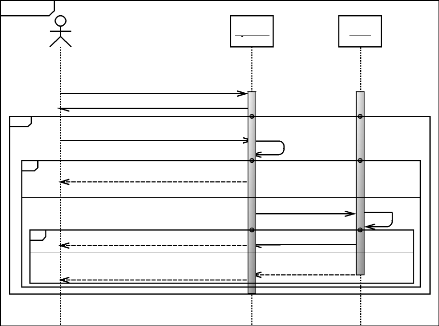

Figure 8: Diagramme de séquence du cas d'utilisation

« ajouter un utilisateur » 29

Figure 9: Diagramme de séquence du cas d'utilisation

« éditer un profil » 30

Figure 10: Diagramme de sequence du cas d'utilisation «

s'authentifier » 30

Figure 11: Diagramme de séquence du cas d'utilisation

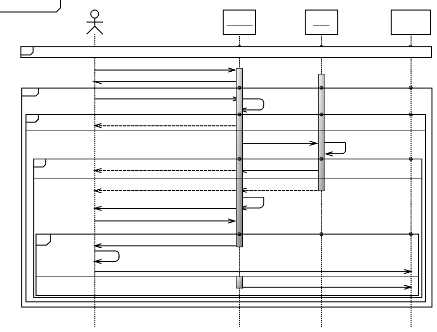

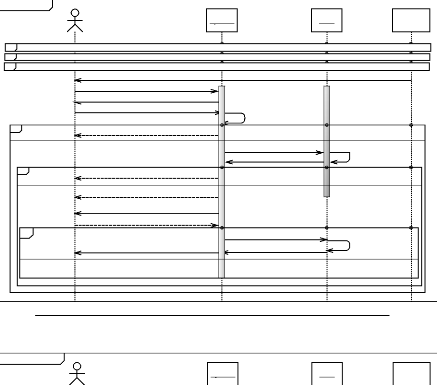

« demander une cotation » 31

Figure 12: Diagramme de séquence du cas d'utilisation

« commander un produit » 32

Figure 13: Diagramme de séquence du cas d'utilisation

« gérer une facture fournisseur » 33

Figure 14: Diagramme de séquence du cas d'utilisation

« Gérer une reception » 33

Figure 15: Diagramme de séquence du cas d'utilisation

« gérer un devis client » 34

Figure 16: Diagramme de séquence du cas d'utilisation

« gérer une commande client » 35

Figure 17: Diagramme de séquence du cas d'utilisation

« gérer une facture client » 36

Figure 18: Diagramme de séquence du cas d'utilisation

« livrer une marchandise » 36

Figure 19: Diagramme de sequence du cas d'utilisation «

Gérer article » 37

Figure 20: Architecture en cinq couches 39

Figure 21: Modèle logique de conception 40

Figure 22: Noyau de présentation 40

Figure 23 : Le noyau de sécurité 41

Figure 24:Diagramme de déploiement 42

Figure 25: diagramme de composants 42

Figure 26: Architecture physique de l'application 50

Figure 27: structure de l'application 59

Figure 28: 1.1 Interface de connexion et d'accueil 63

Figure 29: architecture de navigation de l'application 66

Figure 30:plan de localisation de TOGO 3000 INFORMATIQUE 71

x

CHRONOGRAMME

CHRONOGRAMME

TÂCHE DEBUT DUREE FIN

|

PROJET GESTION COMMERCIALE TOGO 3000

|

15/04/19

|

132

|

15/10/19

|

|

PRISE DE CONTACT ET

CADRAGE DU PROJET

|

15/04/19

|

11

|

29/04/219

|

|

ELABORATION DU CAHIER DES CHARGES

|

30/04/19

|

5

|

06/05/19

|

|

PHASE D'ANALYSE ET

MODELISATION

|

07/05/19

|

28

|

13/06/19

|

|

PHASE DE REALISATION ET DEPLOIEMENT

|

14/06/19

|

88

|

15/10/19

|

|

|

REALISATION

|

14/06/19

|

71

|

20/09/19

|

|

|

DEPLOIEMENT

|

23/09/19

|

13

|

09/10/19

|

|

FORMATION DES UTILISATEURS

|

03/10/19

|

5

|

09/10/19

|

|

SUIVI

|

10/10/19

|

4

|

15/10/19

|

Tableau 1 : Chronogramme

xi

GLOSSAIRE

GLOSSAIRE

|

Sigle

|

Définition

|

|

2TUP

|

Two Track Unified Process

|

|

CIC

|

Centre Informatique et de Calcul

|

|

GL

|

Génie Logiciel

|

|

IAI

|

Institut Africain d'Informatique

|

|

MERISE

|

Méthode d'Etude et de Réalisation Informatique

pour les Systèmes d'Entreprise

|

|

NTIC

|

Nouvelles Technologies de l'Information et de la Communication

|

|

SI

|

Système d'Information

|

|

SR

|

Systèmes et Réseaux

|

|

UP

|

Unified Process

|

|

UML

|

Unified Modeling Language

|

|

UTBM

|

Université de Technologie Belford-Monbéliard

|

|

XML

|

eXtensible Markup Language

|

Tableau 2 : définition des sigles

1

INTRODUCTION GENERALE

INTRODUCTION GENERALE

Les plus grands défis pour une entreprise sont la

recherche d'une plus grande efficacité, la réduction des

coûts et l'innovation, entre autres les points qui pourraient

déboucher sur une croissance. Afin de relever ce challenge, on assiste

de plus en plus à l'intégration des NTIC (Nouvelles Technologies

de l'Information et de la Communication) dans les systèmes de gestion

des entreprises. De nos jours, presque toutes les entreprises les utilisent et

TOGO 3000 INFORMATIQUE, une entreprise spécialisée dans les NTIC

n'en fait pas l'exception. L'essor de nouvelles techniques numériques

provoquent une révolution technologique entraînant de profonds

bouleversements dans ce domaine. Les « smartphones » plus mobiles et

plus pratiques dans certaines situations sont de plus en plus utilisés

que les ordinateurs. Une inversion totale des tendances par rapport aux

années précédentes, qui témoigne de l'élan

de la téléphonie mobile au détriment des PC (ordinateurs

portables).

TOGO 3000 INFORMATIQUE se fixant comme objectif la saisie des

opportunités offertes par les NTIC pour une amélioration continue

des relations clients et pour une efficacité des opérations

commerciales initie un projet ayant pour thème «

Développement d'une application mobile métier : cas de

l'application de gestion commerciale de TOGO 3000 INFORMATIQUE ».

Un projet qui a fait l'objet de mon stage au sein de l'entreprise du 15

Avril au 15 Octobre 2019.

La réalisation de ce projet a permis de mettre en

évidence sur le plan opérationnel la nécessité

d'adapter un processus aux exigences organisationnelles et aux contraintes du

projet. Un projet peut commencer par un processus classique, qui permet de

définir le projet dans sa globalité, mais il se fait que face

à un certain nombre de contraintes et d'évolution des besoins, un

projet classique peut paraître trop rigide pour mener à terme le

projet avec succès.

Mohamed Salah Benselim dans sa thèse soutenue en 2009

sous le thème « Une approche pour le développement

d'application sensibles au contexte », propose une nouvelle

démarche de développement qui permet de prendre en compte les

changements perpétuels de la situation courante d'un utilisateur de

systèmes logiciels. Selon son étude les systèmes

d'information ubiquitaires3 doivent présenter un

caractère sensible au contexte et nécessitent, par

conséquent, la prise en considération des variations du contexte

d'utilisation d'une situation à une autre. C'est-à-dire que ces

systèmes doivent, selon le contexte de chaque situation

d'exécution, fournir l'information correspondante. Pour l'utilisateur,

cette information correspondante signifie qu'elle soit ajustée,

adaptée et personnalisée suivant ses souhaits

préférés comme le nombre, le contenu, la

présentation, etc. D'où, l'utilité de faire

3 D'après le Wikipédia,

l'informatique ubiquitaire est la troisième ère

de l'histoire de l'informatique, qui succède à l'ère des

ordinateurs personnels et celle des ordinateurs centraux. Dans cette

ère, l'utilisateur a à sa disposition une gamme de petits

appareils informatiques tels que le téléphone multifonction ou

l'assistant personnel, et leur utilisation fait partie de sa vie

quotidienne.

2

INTRODUCTION GENERALE

appel aux processus d'adaptation et de personnalisation pour

augmenter et améliorer l'application et la performance des

systèmes d'information ubiquitaires. 4

La mise en pratique des connaissances acquises dans l'analyse

et le développement en plus des recherches effectuées sur les

nouvelles méthodes de recherche, de conception (objets) et de gestion de

projets (2TUP et Agile) nous ont permis d'aboutir à la

réalisation de notre étude. L'application issue de ce projet

telle que conçue dans sa version actuelle sera un indicateur de gestion

permettant de maîtriser l'activité et la relation client du

département commercial de TOGO 3000 INFORMATIQUE.

Ce document a pour objet de fournir un rapport

détaillé sur les étapes suivis pour la réalisation

du projet. Il se subdivise en trois chapitres. Dans un premier chapitre, nous

ferons une étude de l'existant ; ensuite nous examinerons dans un

deuxième chapitre le projet en détails à travers une

analyse aboutissant à sa réalisation dans un troisième

chapitre.

4

http://dspace.univ-

guelma.dz:8080/xmlui/bitstream/handle/123456789/440/MEMOIRE%20BENSELIM%20JUILLET2009.pdf

?sequence=1&isAllowed=y

3

CONTEXTE ET ETUDE

Chapitre1

CONTEXTE ET ETUDE DU PROJET

Ce chapitre a pour objectif de situé le projet dans son

contexte général. Il se subdivise en deux parties. Dans un

premier temps nous allons présenter le cadre d'étude et le centre

d'accueil pour l'étude ; ensuite nous passerons à l'étude

du projet. A travers l'étude du projet, nous présenterons

l'objectif de l'étude suivi de l'étude de l'existant et la

solution à mettre en oeuvre pour répondre aux problèmes

identifiés.

1. Contexte du projet

1.1. Présentation du centre de formation 1.1.1.

Présentation du CIC-UL

Le Centre Informatique et de Calcul (CIC) est un

établissement et un centre de ressources de l'Université de

Lomé créés par arrêté N°67/MENRS du 26

Septembre 1988 pour apporter un appui logistique en informatique aux

établissements et à l'administration de l'Université de

Lomé et pour former des cadres supérieurs en informatiques. Dans

le cadre de la formation, le Centre Informatique et de Calcul offre, dans le

domaine des Sciences et

Technologie (ST), deux (2) parcours au grade Licence à

savoir :

v Licence Professionnelle Informatique, Spécialité

Génie Logiciel

v Licence Professionnelle Informatique, Spécialité

Maintenance et Réseaux Informatiques.

Le CIC offre également en collaboration avec

l'Université de Technologie de Belfort-Montbéliard (UTBM) de

France, une formation de Master Informatique dans deux options :

v Master Informatique, Spécialité Génie

Logiciel ;

v Master Informatique, Spécialité Systèmes

et Réseaux.

1.1.2. Présentation de l'UTBM

Créée en 1999, l'UTBM est un

établissement public à caractère scientifique, culturel et

professionnel. Membre du réseau des universités de technologie,

elle est née du regroupement de deux établissements

d'enseignement supérieur : l'Ecole Nationale d'Ingénieurs de

Belfort (1962) et l'Institut Polytechnique de Sevenans (antenne de l'UTC

implantée à Sevenans en 1985). L'Université de Technologie

Belfort-Montbéliard forme des ingénieurs rapidement

opérationnels, particulièrement adaptables aux évolutions

de la technologie et aux mutations de la société. Ses formations

s'appuient sur les activités de recherche et sur la valorisation.

4

CONTEXTE ET ETUDE

L'UTBM est habilitée par le ministère de

l'Enseignement supérieur et de la Recherche

après l'avis de la commission des titres

d'ingénieur 5pour délivrer les diplômes

d'ingénieur

suivants dans les spécialités suivantes :

+ Spécialité automatique, électronique

et informatique industrielle

+ Spécialité informatique

+ Spécialité mécanique

+ Spécialité systèmes de production

+ Spécialité mécanique, design et

ergonomie

+ Spécialité génie électrique

+ Spécialité logistique industrielle

+ Spécialité systèmes d'information

Spécialité conception mécanique en

formation par apprentissage et en partenariat avec

l'ITII (Instituts des Techniques d'Ingénieur de

l'Industrie) de Franche-Comté.

1.2. PRESENTATION DU CENTRE D'ACCUEIL

TOGO 3000 INFORMATIQUE est une

société togolaise spécialisée dans les prestations

de services informatiques pour PMI/PME et grandes entreprises qu'elles soient

du secteur public ou privé. Elle a été créée

le 5 Novembre 1996 sous la forme juridique d'un établissement et

transformée en SARL le 17 Septembre 2009. C'est une

société Togolaise à capital entièrement togolais

qui s'est entouré de partenaires étrangers (France et zone UEMOA)

lui permettant ainsi d'être au contact des nouvelles technologies dans un

domaine très évolutif.

TOGO3000 INFORMATIQUE (adresses en annexes) couvre quatre

principaux domaines d'activités toutes tournées vers les

technologies de l'information et de la communication. + Conseil &

Consultance en système d'information (Audit & Conseil Informatique,

Gestion et suivi des projets, Conduite du changement, Placement du personnel en

régie)

+ Ingénierie Informatique (Conception et

Développement de logiciels, Conception et réalisation des sites

web, Conception et mise en place d'une GED, Câblage réseaux et

télécommunications)

+ Formation (Oracle 10g, 11g : DBA, Développeurs,

Bureautique avancée : Word, Excel, PowerPoint, Publisher, Logiciels de

comptabilité : Saari, Perfecto)

+ Autres services (Distribution de matériels

informatiques et bureautiques, Maintenance des équipements informatiques

et bureautiques)

5 En France, la commission des titres

d'ingénieur (CTI) a été créée par

la loi du 10 juillet 1934 relative aux conditions de délivrance et

à l'usage du titre d'ingénieur diplômé.

CONTEXTE ET ETUDE

5

Figure 1: organigramme de TOGO 3000 INFORMATIQUE

1.3. LES ACTEURS DU PROJET

Le tableau suivant présente les différentes

personnes ayant participé à l'élaboration du projet.

Nom et prénom

|

Fonctions

|

Rôles

|

KASSSANKOGNO Essowiyaou

|

Étudiant master II

Génie Logiciel

|

Analyste

programmeur

|

M. ADJOGBLE Komlavi Mawuli

|

Informaticien à TOGO 3000 Informatique

|

Maître de stage

|

M. Sid Ahmed LAMROUS

|

Enseignant au Master CIC/UTM

|

Directeur de

mémoire

|

M. ABIGUIME Pétik-abalo

|

Directeur Général de

TOGO 3000

INFORMATIQUE

|

Client

|

Mme DAMADO Djigbodi

Pascaline

|

Directrice de

l'administration et Chef service commercial

|

Utilisateur

|

|

Tableau 3: Tableau des participants au projet

6

CONTEXTE ET ETUDE

2. ÉTUDE DU PROJET

2.1. OBJECTIF DE L'ETUDE 2.1.1. Objectif

général

L'objectif de cette étude est de garantir le

succès du projet de développement de l'application mobile de

gestion de l'activité commerciale de TOGO 3000 INFORMATIQUE qui

répond aux besoins spécifiques de l'entreprise tout en tenant

compte de l'évolution des besoins du client tout au long du projet,des

exigences organisationnelles et des contraintes techniques du projet.

2.1.2. Objectifs spécifiques

Déployer un processus flexible permettant de prendre en

compte l'évolution des besoins

du client tout au long du projet. Les besoins initiaux du client

étant de réaliser une application

mobile permettant de :

+ Stocker de façon cohérente,

fiable et sécurisée toutes les informations relatives à

la

gestion commerciale de TOGO 3000 INFORMATIQUE ;

+ Assurer l'accessibilité des

informations liées à son activité commerciale en temps

réel ;

+ Gérer l'accès aux

différentes informations liées à la gestion commerciale

par la mise

en oeuvre d'un système de gestion des identités et

des habilitations ;

+ Éviter la répétition de

certaines tâches et des erreurs liées au traitement manuel des

données ;

+ Générer automatiquement des

états lies à la gestion commerciale ;

+ Assurer la traçabilité de

toutes les actions utilisateurs.

+ Alerter sur les évènements

urgentes

+ Planifier, suivre et évaluer les

différentes tâches commerciales ;

2.1.3. Pertinence du sujet

La mise en oeuvre d'un processus adapté dans le cadre

du projet de développement de l'application mobile de gestion

commerciale de TOGO 3000 INFORMATIQUE a permis de produire un logiciel sur

mesure tout en respectant les exigences organisationnelles et les contraintes

techniques du projet.

Les résultats obtenus, peuvent dans un contexte

général, faciliter la qualification des processus de

développement des logiciels métier de qualité et qui

répondent aux attentes du client.

2.2. ÉTUDE ET CRITIQUE DE L'EXISTANT

2.2.1. Etude de l'existant

Cette étape est indispensable dans tout projet

informatique. En effet une bonne conception doit reposer sur une connaissance

du système existant, qui constitue la base de l'étude du projet

;

7

CONTEXTE ET ETUDE

a) Présentation des processus de gestion ?

Gestion des relations

Les principales relations de l'entreprise sont

classées en trois catégories : les prospects, les clients et les

fournisseurs.

Les prospects sont des personnes qui n'ont pas encore

signé d'accord avec l'entreprise et que l'entreprise présente ses

produits ou services. Une fois que le prospect signe un accord avec

l'entreprise il devient client.

Les fournisseurs sont des personnes chez qui l'entreprise

achète ses produits ou qui offrent à l'entreprise leurs

services.

Toutes les informations relatives à un partenaire sont

enregistrées sur une fiche qui est classée en fonction du type de

partenaire dans le dossier correspondant.

Dès qu'un client contacte l'entreprise ou se

présente, sa fiche est recherchée dans le classeur correspondant.

Dès que l'entreprise a besoin des services d'un fournisseur, ses

coordonnées sont cherchées dans un carnet d'adresse dans le but

de le contacter.

? Gestion des achats

Les acteurs principaux dans le processus de gestion des

achats sont le fournisseur, le service commercial et le gestionnaire de

stock.

L'événement déclencheur du processus est

la rupture du stock ou le besoin d'un service. Le responsable commercial envoie

une demande de cotation auprès du fournisseur, le fournisseur

répond par une facture pro-forma. Le commercial valide la facture

pro-forma puis passe une commande auprès du fournisseur. Une fois la

commande reçue, le fournisseur élabore une facture qu'il renvoie

à l'entreprise. Dès la réception de la facture, elle est

soumise au chef service commercial pour être validée. Après

la validation de la facture, le service commercial débourse les fonds

pour le règlement de la facture via la comptabilité. Une fois la

facture réglée, le fournisseur livre la marchandise qui est

reçue par le gestionnaire de stock. Il arrive que les frais de livraison

ne soient pas pris en charge par le fournisseur et sont donc

intégrées à la facture.

Concernant les fournisseurs étrangers, il y'a aussi

les taxes de douane qui s'appliquent sur la marchandise.

? Gestion des ventes

Les acteurs principaux dans le processus de gestion des

ventes sont le client et le service commercial. L'événement

déclencheur de ce processus est la réception d'une commande ou

d'une demande de devis de la part d'un client. Dès la réception

de la requête, s'il s'agit d'une demande de devis, le devis est

élaboré puis envoyé au client. Le bon pour accord du

client fait l'objet d'une commande. Dès la réception de la

commande le service commercial facture la commande. Aussi dès le

règlement de la facture par le client, le service commercial demande au

gestionnaire de stock d'exécuter la livraison. Après la

livraison, un reçu est émis au client.

8

CONTEXTE ET ETUDE

? Gestion des cautions bancaires

Une caution bancaire est un contrat stipulant qu'un organisme

financier se porte caution pour l'un de ses clients et qu'il se substituera

à lui, en cas de défaillance (ou d'impossibilité) de

payement.

Lorsque l'entreprise gagne un marché, elle fait une

demande de caution auprès de sa banque. En cas de remboursement

anticipé de la caution, l'entreprise n'aura pas à payer des frais

de mainlevée qui représentent un taux donné du capital

restant dû. Normalement à la fin des travaux, le prestataire

retourne le document de garanti (caution) à l'entreprise qui doit

être ramené à la banque.

b) L'étude des postes de travail

Il s'agit d'une étude qui va nous permettre

d'identifier les missions de chaque poste de travail dans les processus de

gestion commerciale, de représenter la charge informationnelle de chaque

poste, de mettre en évidence les circuits d'informations entre les

postes et de détecter les principaux dysfonctionnements. Nous avons

recensé les postes de travail suivants : Commercial et gestionnaire de

stock.

? Poste de travail : Commercial

Moyens utilisés :

Téléphone, fax, ordinateur, calculatrice, imprimante

Responsabilité : Gestion des achats et

des ventes

Tâches à accomplir :

+ Demande de cotation auprès des fournisseurs ;

+ Envoi des commandes d'achat ;

+ Effectuer des règlements de factures fournisseur,

+ S'assurer de la réception des produits commandés

;

+ Envoyer des facture-proforma aux clients ;

+ Recevoir et gérer les commandes des clients ;

+ Gérer la facturation des clients ;

+ Gérer les paiements et acomptes ;

+ Validation des bons de commandes d'achat de marchandise et du

décaissement des

fonds

Documents générés :

fiche client, fiche fournisseur, fiche RDV6 client, bon de

commande, facture proforma, facture, reçu de payement.

? Poste de travail : Gestionnaire de stock

Moyens utilisés : Excel ; Word et

manuel

Responsabilité : Gestion du stock

Tâches à accomplir :

Gérer l'enregistrement des produits et les

entrées-sorties en stock Documents générés

: bon de livraison

6 Rendez-vous

9

CONTEXTE ET ETUDE

c) Évaluation de la durée de gestion des

documents ? Durée d'établissement des documents

Objet

|

Durée d'établissement

|

Fiche client

|

5 min en moyenne

|

Fiche RDV client

|

5 min en moyenne

|

Factures

|

7 min en moyenne

|

Bon de commande

|

7 min en moyenne

|

Bon de réception

|

7 min en moyenne

|

Reçu de paiement

|

4 min en moyenne

|

|

Tableau 4: Représentation de la durée

d'établissement des documents

? Durée de recherche d'un document

Objet

|

Temps de recherche

|

Dossier commercial complet

|

10 min en moyenne

|

Dossier archivé

|

30 min au minimum

|

Une fiche

|

10 min en moyenne

|

|

Tableau 5: Représentation du temps de

recherche

2.2.2. Critique de l'existant

a) Les forces du système existant

L'étude de l'existant montre très clairement

que les processus sont bien structurés. Toutes les fiches concernant un

dossier sont regroupées ensemble dans un classeur qui constitue un

dossier. Ce qui constitue un moyen d'archivage de l'entreprise.

? Identification des anomalies

A l'issue de l'étude de l'existant, nous avons

identifié quelques insuffisances listées ci-dessous.

v Certaines tâches sont effectuées en double, ce

qui augmente la charge de travail ;

v L'archivage des différents documents manipulés

se fait sur support papier. Une cause d'une perte immense de temps à la

recherche de ces derniers ;

v Retard dans l'établissement des documents dû au

fait que certaines tâches sont manuelles et d'autres semi manuelles ;

v Manque de relance systématique des alertes permettant

la prise de connaissance sur des éventuels évènements ;

v Une grande utilisation des supports papier, augmentant le

risque des pertes, touchant ainsi l'archivage des informations ;

10

CONTEXTE ET ETUDE

+ Manque des états statistiques (nombre de dossiers en

cours, nombre d'opérations effectuées au cours d'une

période, etc.) ;

+ Difficulté à effectuer toutes les tâches

manuellement ;

+ Calcul manuel des montants, entrainant des erreurs.

2.3. PROPOSITIONS ET CHOIX DE SOLUTION 2.3.1.

Spécifications de la solution

a) Aspect fonctionnel

+ Disposer d'un module RELATIONS permettant

de gérer toutes les informations relatives aux partenaires et de

faciliter les relations avec ceux-ci.

+ Disposer d'un module STOCK permettant de

gérer les produits, les entrées-sorties et de gérer le

niveau du stock

+ Disposer d'un module OPERATIONS permettant

de gérer toutes les opérations commerciales de l'achat à

la vente

+ Disposer d'un module STATISTIQUE

permettant d'effectuer un suivi périodique de l'activité

commerciale.

+ Disposer du module PARAMETRES permettant

de gérer les utilisateurs et le système

+ Disposer d'un système d'alerte

permettant de prendre connaissance des évènements urgents.

b) Aspect sécurité

+ La solution doit garantir à l'utilisateur

l'intégrité et la confidentialité de ses données. +

Assurer la disponibilité qui s'avère primordiale pour le bon

fonctionnement.

+ Assurer la fiabilité et la rapidité ainsi que

la flexibilité, l'évolutivité et la

réutilisabilité de ses ressources.

+ Tout utilisateur de la solution doit être lié

à un profil bien défini en fonction de sa plage

d'opérations encore appelée habilitations.

2.3.2. Approches de solution

a) Première solution : achat d'une application ?

Description

Cette solution consiste à acheter une application

déjà opérationnelle sur le marché qui permet de

gérer toutes les activités liées à la gestion

commerciale ; et qui s'adapte plus ou moins aux besoins de chaque organisation.

Exemple de l'application ApSales dont les principales

fonctionnalités sont la gestion des rendez-vous, la gestion des

informations Clients et l'analyse des résultats de l'activité

commerciale.

? Avantages

Gain considérable par rapport à la durée

d'acquisition, vu que l'application est déjà conçue et que

dès qu'il y a une commande, la livraison est aussitôt faite ;

11

CONTEXTE ET ETUDE

· Inconvénients

+ L'application est conçue pour un cas

général et ne pourrait pas prendre en compte

toutes les particularités du service commercial de

TOGO 3000 INFORMATIQUE ; + Les utilisateurs ne peuvent se fier qu'à

eux-mêmes ou faire déplacer l'un des

concepteurs pour le déploiement ou la formation en

tenant compte des frais ;

+ La maintenance de l'application sera complexe et

très couteuse : l'application est conçue en externe. Donc pour

faire la maintenance, on doit faire payer un billet s'avion, le logement au

concepteur qui viendra s'en charger.

b) Deuxième solution : acquisition d'une

application open source

· Description

Cette solution consiste à acquérir une

application Open Source. TOGO 3000 INFORMATIQUE aura juste à

débourser les frais de déploiement et de formation.

· Avantages

+ Elle est Gratuite

+ La modification de l'application est possible. Il est donc

facile de la conformer aux besoins spécifiques de l'entreprise ou d'un

projet

· Inconvénients

Malgré ses avantages, cette application aura quelques

insuffisances

+ Les utilisateurs ne peuvent que se fier à

eux-mêmes ou à un développeur de modules pour pallier aux

insuffisances

+ Le coût de formation et de maintenance peut être

onéreux

c) Troisième solution : développement

d'une application

· Description

Elle consiste à développer une application

mobile qui prend en compte tous les besoins et spécificités du

département commercial de TOGO 3000 INFORMATIQUE.

· Avantages

Comme avantages nous pouvons citer :

+ Une meilleure adaptation du logiciel à toutes les

particularités du service commercial vu que le logiciel sera

conçu uniquement pour répondre aux besoins spécifiques du

département commercial de TOGO 3000 INFORMATIQUE ;

+ Une maintenance en temps réel et moins couteuse :

étant donné que le concepteur est

sur le terrain, le coût du transport sera moindre, et la

maintenance peut se faire

dans de brefs délais.

+ Une meilleure sécurité des données.

12

CONTEXTE ET ETUDE

? Inconvénients

Délai de livraison moins bref : attente de quelques

mois avant l'utilisation dudit logiciel, puisque c'est un nouveau projet qui a

été soumis, il faut un peu de temps pour sa

réalisation.

2.3.3. Solution retenue

Après analyse des besoins, des contraintes de temps,

des spécificités du service et en commun accord avec

l'entreprise, nous avons retenu la troisième solution proposée

qui consiste à concevoir une application mobile à partir d'une

étude approfondie du système existant.

a) Evaluation financière de la

solution

? Coût matériel

|

Désignation

|

Description

|

Coût unitaire

(FCFA)

|

Quantit

é

|

Montant (FCFA)

|

|

Serveur de base de données

|

Machine pour héberger la base de données sur le

serveur distant

|

650.000

|

1

|

650.000

|

|

Onduleur

|

Puissance de 500 VA et de trois prises secourues par la batterie,

sortie 3Kva

|

350.000

|

1

|

350.000

|

|

Total

|

|

|

|

1.000.000

|

Tableau 6: Le coût matériel

? Le coût de conception

|

Désignation

|

Descriptio

n

|

Coût unitaire

chargé (FCFA)

|

Du rée

|

Nomb

re

|

Montant (FCFA)

|

|

Ingénieur Informatique

|

Concepteu

r et

Programmeur

|

100.000/j

|

120

j

|

1

|

12.000.000

|

|

Total

|

|

|

|

|

12.000.000

|

Tableau 7: Tableau du coût de conception

? Coût de déploiement

|

Désignation

|

|

|

Description

|

|

Coût

|

Montant

|

|

|

|

|

|

(FCFA)

|

(FCFA)

|

|

Publication store

|

sur

|

Play

|

Formation utilisateurs

|

des

|

16400

|

16400

|

|

Total

|

|

|

|

|

|

16400

|

Tableau 8: coût de déploiement

13

CONTEXTE ET ETUDE

? Le coût de la formation

|

Désignation

|

Description

|

Coût (FCFA)

|

Durée

|

Montant (FCFA)

|

|

Formation

|

Formation des

utilisateurs

|

100.000/j

|

5j

|

500.000

|

|

Total

|

|

|

|

500.000

|

Tableau 9: Tableau du coût de formation

? Cout total de la solution

Le coût total du projet est présenté dans le

tableau suivant :

|

Désignation

|

Montant (FCFA)

|

|

Coût matériel

|

1.000.000

|

|

Coût de conception

|

12.000.000

|

|

16400

|

|

Coût de formation

|

500.000

|

|

Total

|

13.516.400

|

Tableau 10: Tableau du coût total

14

CONTEXTE ET ETUDE

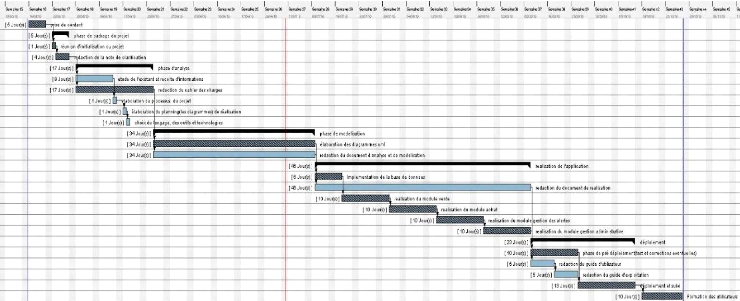

b) Le planning prévisionnel de

réalisation

|

TÂCHE

|

DEBUT

|

DUREE

|

FIN

|

|

ELABORATION DU CAHIER DES CHARGES

|

30/04/19

|

5

|

06/05/19

|

|

PHASE D'ANALYSE ET

MODELISATION

|

07/05/19

|

28

|

13/06/19

|

|

|

Analyse

|

07/05/19

|

14

|

24/05/19

|

|

|

Modélisation

|

27/05/19

|

14

|

13/06/19

|

|

PHASE DE REALISATION ET DEPLOIEMENT

|

14/06/19

|

88

|

15/10/19

|

|

|

REALISATION

|

14/06/19

|

71

|

20/09/19

|

|

|

|

Gestion des utilisateurs

|

14/06/19

|

5

|

20/06/19

|

|

|

|

Gestion des fournisseurs

|

21/06/19

|

3

|

25/06/19

|

|

|

|

Gestion des produits

|

26/06/19

|

2

|

27/06/19

|

|

|

|

Gestion des achats

|

28/06/19

|

20

|

25/07/19

|

|

|

|

Gestion du stockage

|

26/07/19

|

2

|

29/07/19

|

|

|

|

Gestion des

clients/prospects

|

30/07/19

|

3

|

01/08/19

|

|

|

|

Gestion des ventes

|

02/08/19

|

19

|

28/08/19

|

|

|

|

Gestion du déstockage

|

29/08/19

|

2

|

30/08/19

|

|

|

|

Gestion des délais de

cautions bancaires

|

02/09/19

|

5

|

06/09/19

|

|

|

|

Administration du

système

|

09/09/19

|

10

|

20/09/19

|

|

|

DEPLOIEMENT

|

23/09/19

|

13

|

09/10/19

|

|

|

|

Test et correction des

erreurs

|

23/09/19

|

3

|

25/09/19

|

|

|

|

Déploiement

|

26/09/19

|

1

|

26/09/19

|

|

|

|

Rédaction du guide

d'exploitation

|

27/09/19

|

2

|

30/09/19

|

|

|

|

Rédaction du guide

d'utilisateur

|

01/10/19

|

2

|

02/10/19

|

|

FORMATION DES

UTILISATEURS

|

03/10/19

|

5

|

09/10/19

|

|

SUIVI

|

10/10/19

|

4

|

15/10/19

|

Tableau 11: Planning prévisionnel

CONTEXTE ET ETUDE

15

Figure 2: diagramme de GANTT du planning de

réalisation

16

CONTEXTE ET ETUDE

3. CONCLUSION

Ce chapitre décrit d'une façon

générale l'analyse de l'existant et du besoin (objectifs) ainsi

que l'estimation des coûts et délais pour passer de l'idée

de projet à sa réalisation. Il donne en fait les informations

nécessaires sur le contexte du projet, la présentation des

objectifs de l'étude, l'étude de l'existant suivi de

l'étude des solutions possibles en vue d'amélioration, puis de

l'évaluation des coûts de la solution retenue et la planification

des tâches. Cette étude ainsi faite a permis d'élaborer un

cahier des charges permettant d'avoir une appréhension des contours du

projet. Cette partie étant ainsi achevée, nous entamons le

chapitre suivant décrivant la phase d'analyse et de conception du

système.

17

ANALYSE ET CONCEPTION

Chapitre 2

ANALYSE ET CONCEPTION

Comme tout projet informatique, notre projet nécessite

une phase d'analyse et conception du système. Il s'agit d'une phase

primordiale et déterminante dans la réalisation du projet. Elle

nous permet de bien comprendre les besoins du client afin de mettre en oeuvre

des solutions adéquates. La gestion de cette phase nécessite

l'utilisation d'un langage d'analyse et de modélisation en plus d'une

démarche à suivre.

1. PRESENTATION DE LA METHODE D'ANALYSE

Deux approches d'analyse se présentent : l'approche

systémique et l'approche objet. Mais dans la cadre de notre projet nous

allons nous intéresser qu'à l'approche objet, qui a

été adoptée comme méthode d'analyse.

L'approche systémique définit

un système comme un ensemble d'éléments en interaction

dynamique, organisé en fonction d'un but. Le concept de base de cette

approche est la séparation des données et des traitements. Ce

type d'approche est efficace lorsque les interactions sont non linéaires

et fortes. Mais en cas d'évolution, elle rend la maintenance des

systèmes complexe et implique une lenteur dans le développement

de logiciel.

L'approche objet désigne l'ensemble

des processus et langages utilisés au cours du cycle de vie du logiciel,

qui reposent sur la manipulation des objets. Dans cette approche un logiciel

est vu comme un ensemble d'objets qui coopèrent. Avec cette approche,

nous avons une vision externe définissant les actions qu'il est possible

de faire subir à un objet ; et une vision interne dans laquelle, seule

sa structure sera considérée.

Un autre concept qui est très souvent lié

à l'approche objet est celui de classe qui permet de regrouper les

propriétés communes des objets.

En conséquence, nous utiliserons dans le cadre de notre

projet le processus unifié 2TUP avec le langage UML tout en adoptant la

méthode agile SCRUM pour la gestion de la phase de

réalisation.

1.1. Présentation du langage UML

En anglais, Unified Modeling Language (Langage de

Modélisation Unifié), UML est un langage de modélisation

graphique et textuel destiné à comprendre et décrire des

besoins, spécifier et documenter des systèmes, esquisser des

architectures logicielles, concevoir des solutions et communiquer des points de

vue.

C'est un langage de modélisation constitué de

diagrammes. La version actuelle, UML 2.5, propose 14 types de diagrammes dont 7

structurels et 7 comportementaux. Ces diagrammes sont tous

réalisés à partir du besoin des utilisateurs et

peuvent être regroupés selon les deux aspects

suivants

(

https://openclassrooms.com/fr/courses/2035826-debutez-lanalyse-logicielle-avec-uml/2048781-les-differents-types-de-diagrammes):

ANALYSE ET CONCEPTION

v Les aspects fonctionnels : Qui utilisera le logiciel et

pour quoi faire ? Comment les actions devront-elles se dérouler ?

Quelles informations seront utilisées pour cela ?

v Les aspects liés à l'architecture : Quels

seront les différents composants logiciels à utiliser (base de

données, librairies, interfaces, etc.) ? Sur quel matériel chacun

des composants sera installé ?

1.2. Présentation du processus 2TUP

Les processus unifiés sont des processus de

développement logiciel itératifs, centrés sur

l'architecture, pilotés par des cas d'utilisation et orientés

vers la diminution des risques7.

Pour un modèle 2TUP, tout développement peut

être décomposé et traités en parallèle selon

un axe fonctionnel et un axe technique. Nous pouvons ainsi suivre les

évolutions liées aux changements des besoins fonctionnels et aux

changements des besoins techniques. Ci-dessous, une représentation

graphique du processus unifié 2TUP.

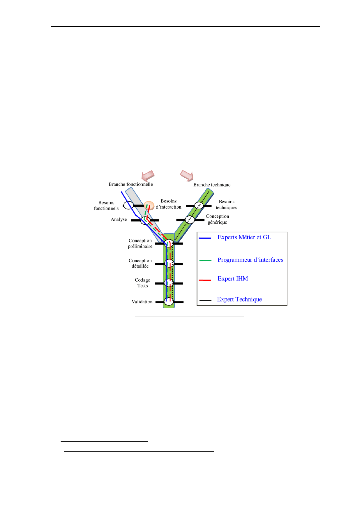

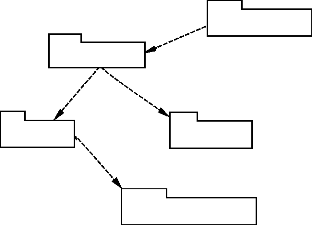

Figure 3: processus de développement 2TUP

Source :

https://www.researchgate.net/figure/Methode-2TUP-etendue-31_fig17_299286702

1.3. Présentation du processus SCRUM

1.3.1. Définition

SCRUM est un schéma d'organisation de

développement de produits complexes. Il est défini par ses

créateurs comme un « cadre de travail holistique

itératif8 qui se concentre sur les buts communs en livrant de

manière productive et créative des produits de la plus grande

valeur possible 9» (Wikipédia).

Cette méthode défini trois principaux rôles

dans le processus.

v Le Scrum Master : il a pour rôle de

vérifier l'application des principes de Scrum, s'assure que la

communication fonctionne correctement au sein de l'équipe et explore

toutes les pistes d'améliorations en termes de productivité et de

savoir-faire.

7

https://sabricole.developpez.com/uml/tutoriel/unifiedProcess/

8 Le processus itératif est

une séquence d'instructions destinée à être

exécutée plusieurs fois et autant de fois qu'on peut en avoir

besoin. C'est aussi une exécution de la séquence.

9

https://www.scrumguides.org/docs/scrumguide/v2017/2017-Scrum-Guide-French.pdf

18

19

ANALYSE ET CONCEPTION

+ L'équipe Scrum : il s'agit de

l'équipe chargée de la réalisation des différentes

tâches. Chaque membre est au même niveau, il n'y a pas de

hiérarchie et chacun peut contribuer en fonction de ses

compétences. L'objectif de l'équipe est de livrer le produit par

incréments. Ainsi, à tout instant, il existe une version du

produit « potentiellement livrable » disponible.

+ Le Product Owner : il est un expert du

processus métier du client, définit les spécifications

fonctionnelles et arbitre les priorités dans les réalisations.

1.3.2. Caractéristiques

+ C'est une démarche orientée client ;

c'est-à-dire une focalisation sur les besoins du client tout au long du

projet. Le changement est permanent. Bien entendu, réorienter un projet

lorsqu'il le faut est la seule manière de livrer un produit conforme aux

attentes clients.

+ C'est une démarche orientée produit ; une

préoccupation sur le produit à réaliser plutôt que

des principes et théories pour le réaliser. Le produit voit

très rapidement le jour. Puis il est amélioré,

perfectionné selon les spécifications, attentes et les exigences

qualité.

+ La souplesse remplace la rigidité ; fondées

sur un dialogue permanent avec le client, cette méthode vise la

conformité quasi parfaite de la réalisation selon les attentes

actuelles du client.

+ Planifier à volonté ; la modification des

spécifications en cours de réalisation, véritable tourment

pour les développeurs des projets classiquement conduits, est le

principe fondateur de cette démarche. Pas de planning rigide aux stricts

impératifs. Au contraire, on a la capacité non pas de chambouler

les plans mais bien de « replanifier » à volonté. Un

seul objectif : délivrer très rapidement un nouveau produit

« fin » prêt à être évalué et

amélioré. Le produit livré sera la nouvelle

référence des échanges et du projet.

2. PRESENTATION DE L'OUTIL DE MODELISATION

2.1. Qu'est-ce que PowerAMC ?

PowerAMC actuellement devenu

PowerDesigner est un logiciel de conception créé

par la société SAP, qui permet de modéliser les

traitements informatiques et leurs bases de données associées

(Wikipédia). Il est basé sur le langage de modélisation

UML.

2.2. Quels sont les atouts de PowerAMC ?

PowerAMC est un outil permettant d'effectuer les tâches

suivantes :

+ Modélisation intégrée via l'utilisation

de méthodologies et de notation standard : données (E/R, Merise),

application (UML)

+ Génération automatique de code via des

templates personnalisables : SQL (avec plus de 50 SGBD), Java, NET

+ Fonctionnalités de reverse engineering pour

documenter et mettre à jour des systèmes existants ;

20

ANALYSE ET CONCEPTION

v Une solution de référentiel d'entreprise avec

des fonctionnalités de sécurité et de gestion des versions

très complètes pour permettre un développement

multiutilisateur ;

v Fonctionnalités de génération et de

gestion de rapports automatisés et personnalisables ;

Un environnement extensible, qui nous permet d'ajouter des

règles, des commandes, des concepts et des attributs à nos

méthodologies de modélisation et de codage.

3. ÉTUDE DÉTAILLÉE DE LA SOLUTION

3.1. Étude fonctionnelle

Dans cette partie nous allons identifier les différents

acteurs qui vont interagir avec le système ainsi que les actions

effectuées par ces derniers. Cette partie sera subdivisée en

trois parties : la capture des besoins fonctionnels, l'analyse fonctionnelle

statique et l'analyse fonctionnelle dynamique.

3.1.1. Capture des besoins fonctionnels

a) Identification des cas d'utilisation

fonctionnels

L'étude de l'existant nous a permis de déceler

un certain nombre de cas d'utilisation que nous résumons dans le tableau

suivant.

|

N°

|

Cas d'utilisation

|

Acteur(s)

|

|

1

|

Gérer le système

|

Administrateur

|

|

2

|

Gérer les

utilisateurs

|

Administrateur

|

|

3

|

Gérer les profils

|

Administrateur

|

|

4

|

Gérer les privilèges

|

Administrateur

|

|

5

|

S'authentifier

|

Administrateur, Commercial, Gestionnaire de stock,

Comptable

|

|

6

|

Gérer les relations

|

Commercial

|

|

7

|

Gérer les devis

|

Administrateur, Commercial

|

|

8

|

Gérer les

commandes

|

Administrateur, Commercial

|

|

9

|

Générer les factures

|

Administrateur, Commercial

|

|

10

|

Générer les

livraisons

|

Administrateur, Commercial

|

|

11

|

Gérer les produits

|

Administrateur, Gestionnaire de stock

|

|

12

|

Gérer le stock

|

Administrateur, Gestionnaire de stock

|

|

13

|

Gérer les cautions

|

Administrateur, Comptable

|

|

14

|

Consulter les

statistiques

|

Administrateur, Commercial

|

Tableau 12: liste des cas d'utilisation du

système

21

ANALYSE ET CONCEPTION

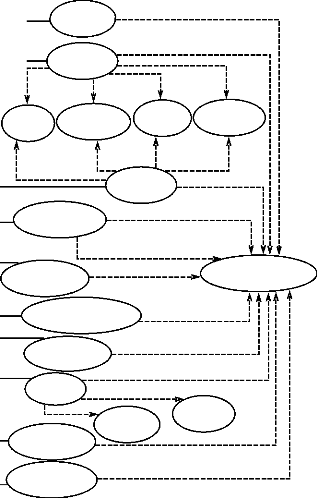

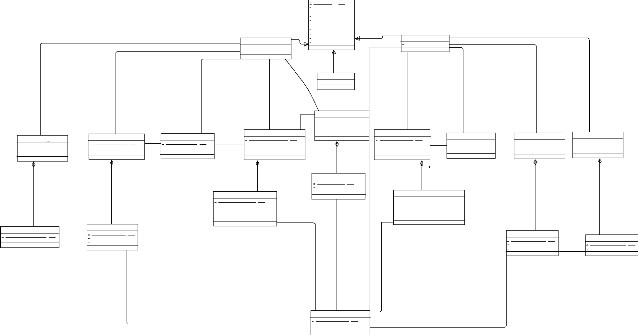

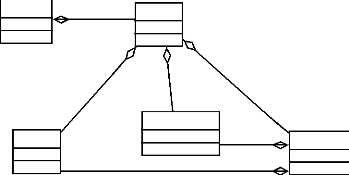

b) Diagramme de cas d'utilisation

c)

<<include>>

Gérer le stock

<<include>>

<<include>>

gérer livraisons

Administrateur

Gérer les utilisateurs

Gérer relations

<<include>>

gérer produits

<<include>>

<<include>>

Gérer les achats

<<include>>

<<include>>

<<include>>

gérer factures

Gérer devis gérer commandes

Gérer règlements

Agent commercial

<<include>>

<<include>>

<<include>>

Gérer les ventes

<<include>>

<<include>>

Valider les operations

<<include>>

<<include>>

Chef service commercial

Consulter l'historique

<<include>>

S'authentifier

Comptable

Agent approvisionnement

Gérer les cautions bancaires

<<include>>

Gérer les règlements

<<include>>

Figure 4 : diagramme de cas d'utilisation

<<include>>

<<include>>

Gérer les paramètres

Description textuelle des cas d'utilisation

Cette description permet d'avoir une idée sur le

fonctionnement de chaque cas d'utilisation.

22

ANALYSE ET CONCEPTION

? Cas d'utilisation « Gérer les utilisateurs

» Sommaire d'identification :

|

Titre : Gérer les utilisateurs.

But : inscription, activation,

désactivation ou suppression des comptes utilisateurs.

Résumé : L'administrateur

créer un utilisateur en saisissant ses informations personnelles dans un

formulaire, l'active et peut par la suite le désactiver si

nécessaire via la page administrative.

Acteurs : Administrateur

|

|

Préconditions : l'administrateur

s'authentifie

|

|

Scénario nominal :

1-l'administrateur accède à la

page de gestion des utilisateurs.

2-L'administrateur saisit les informations personnelles de

l'utilisateur et valide

3-Le système vérifie(A1) (E1)

4-Le système envoie une notification de réussite de

l'enregistrement

Scénario alternatif :

· A1 : le système détecte

une erreur dans un champ de formulaire et affiche un message

d'erreur champ

obligatoire ou données incorrectes. L'administrateur peut

réessayer au point 2.

Scénario d'exception :

· E1 : le système détecte

un échec d'enregistrement dans la base de données et

affiche

un message précisant un échec d'inscription ; Le

scénario nominal se termine par un échec.

|

Postconditions : l'utilisateur est inscrit sur

la plateforme

|

|

? Cas d'utilisation « s'authentifier

»

Titre : Authentification.

But : la connexion d'un utilisateur au

système.

Résumé : L'utilisateur

s'authentifie en saisissant son email et son mot de passe. Acteurs :

Administrateur, utilisateur.

|

|

Préconditions : l'utilisateur lance

l'application

Scénario nominal :

1-L'utilisateur saisit son email et son mot de passe puis

valide

2-Le système vérifie(A1) (E1)

(E2)

3-Le système envoie une notification de

réussite

Scénario alternatif :

· A1 : le système détecte

une erreur dans un champ de formulaire pour une 1ere ou 2ème fois et

affiche un message d'erreur données incorrectes. L'utilisateur peut

réessayer au point 1. Au bout d'un troisième essaie

exécuter E2

Scénario d'exception :

· E1 : l'utilisateur n'existe pas dans

la base de données et le système affiche un message

précisant le précisant. Le scénario nominal se termine par

un échec.

· E2 : Le système affiche un

message de demande de réinitialisation du mot de passe

|

23

ANALYSE ET CONCEPTION

Postconditions : l'utilisateur se connecte au

système et peut ainsi accéder aux rubriques correspondantes

? Cas d'utilisation « Gérer les relations

»

|

Titre : Gérer les

clients/prospects/fournisseurs.

But : Créer, mettre à jour ou

supprimer une relation.

Résumé : le commercial se connecte

à l'application, saisit les informations nécessaires dans les

champs s'il s'agit de la création. Ou recherche le contact pour le

mettre à jour via un champ de formulaire ou le supprime de la liste des

relations.

Acteurs : Commercial.

|

|

Préconditions : L'utilisateur

accède à la plateforme avec le profil requis

|

|

Scénario nominal :

1-Le commercial accède à l'interface de gestion des

relations.

2- le commercial accède au formulaire d'ajout de la

relation.

3- le commercial saisit les informations dans les champs puis

valide 2-Le système vérifie(A1) (E1)

3-Le système envoie une notification de réussite

Scénario alternatif :

· A1 : le système détecte

une erreur dans un champ de formulaire et affiche un message

d'erreur

données incorrectes. L'utilisateur peut réessayer au point 3.

Scénario d'exception :

· E1 : la relation existe

déjà dans la base de données et Le système affiche

un message

précisant un échec de création ou de mise

à jour. Le scénario nominal se termine par un échec.

|

|

- Postconditions : le commercial a pu

créer ou mettre à jour une relation.

|

? Cas d'utilisation « Rechercher une entité

»

|

Titre : rechercher une entité.

But : Consulter une entité.

Résumé : L'utilisateur effectue la

recherche d'une entité en saisissant une information

relative à l'entité recherchée.

Acteurs : Tous les acteurs du système.

|

|

Préconditions : l'utilisateur

s'authentifie

|

|

Scénario nominal :

1-L'utilisateur accède à l'interface affichant

la liste des entités de la catégorie de l'entité

recherchée.

2- saisit une information concernant l'entité

recherché dans le champ de recherche puis valide. (A1)

3- le système affiche l'entité.

Scénario alternatif :

· A1 : Le système affiche un

message indiquant que l'information n'existe pas dans la

base. L'utilisateur

peut réessayer au point 2.

|

Postconditions : L'utilisateur consulte

l'information recherchée

|

|

24

ANALYSE ET CONCEPTION

? Cas d'utilisation « Gérer les devis

»

Titre : Enregistrer un devis.

But : Enregistrer un devis dans la base de

données.

Résumé : Le client demande un

devis, le devis est enregistré pour être imprimer plus

tard et envoyé au client.

Acteurs : Commercial

|

Préconditions : Le commercial

s'authentifie

|

Scénario nominal :

1-Le commercial accède à la page de gestion des

devis,

2-Le commercial saisit les informations relatives au devis puis

valide.

3-Le système vérifie(A1) (E1)

4-Le système envoie une notification de

réussite

Scénario alternatif :

· A1 : le système détecte

une erreur dans un champ de formulaire et affiche un message

d'erreur

données incorrectes. L'utilisateur peut réessayer au point 2.

|

Postconditions : devis enregistré

|

|

? Cas d'utilisation « Gérer les commandes

»

Titre : Gestion des commandes.

But : Mettre à jour les commandes.

Résumé La validation d'un devis

fait l'objet d'une commande, la commande est

enregistrée. Elle peut ainsi être supprimée,

imprimée ou modifiée plus tard.

Acteurs : Commercial

|

Préconditions : Le commercial

s'authentifie

|

Scénario nominal :

1-Le commercial accède à la page de gestion des

commandes,

2-Le commercial saisit les informations relatives à la

commande puis valide.

3-Le système vérifie(A1) (E1)

4-Le système envoie une notification de

réussite

Scénario alternatif :

· A1 : le système détecte

une erreur dans un champ de formulaire et affiche un message

d'erreur

données incorrectes. L'utilisateur peut réessayer au point 2.

|

Postconditions : Commande

enregistrée

|

|

? Cas d'utilisation « Gérer les factures

»

Titre : Gestion des factures.

But : Gérer une facture.

Résumé : Création, mise

à jour, suppression ou édition d'une facture. Acteurs :

Commercial

|

|

Préconditions : le commercial

s'authentifie

Scénario nominal :

1-Le commercial accède à la page de gestion des

factures,

2-Le commercial saisit les informations relatives à la

facture puis valide. 3-Le système vérifie(A1)

(E1)

|

|

25

ANALYSE ET CONCEPTION

4-Le système envoie une notification de réussite

Scénario alternatif :

· A1 : le système détecte

une erreur dans un champ de formulaire et affiche un message d'erreur

données incorrectes. L'utilisateur peut réessayer au point 2.

|

|

Postconditions : facture enregistrée et

générée

? Cas d'utilisation « Gérer les livraisons

»

Titre : Gérer les livraisons But

: Mise à jour des livraisons. Résumé :

le livreur enregistre, met à jour ou supprime une livraison.

Acteurs : gestionnaire de stock

|

Préconditions : le gestionnaire de

stock s'authentifie, facture réglée

|

Scénario nominal :

1-Le gestionnaire de stock accède à la page de

gestion des livraisons,

2- Le gestionnaire de stock saisit les informations relatives

à la livraison puis valide.

3-Le système vérifie(A1) (E1)

4-Le système envoie une notification de

réussite

Scénario alternatif :

· A1 : le système détecte

une erreur dans un champ de formulaire et affiche un message

d'erreur

données incorrectes. L'utilisateur peut réessayer au point 2.

|

Postconditions : bon de livraison

généré

|

|

? Cas d'utilisation « Gérer le stock

»

Titre : Gérer le stock.

But : Ajouter, mettre à jour ou retirer

un article du stock.

Résumé : le gestionnaire de

stock se connecte à l'application, puis effectue l'opération

suivant qu'il s'agit d'un déstockage ou d'un stockage de marchandise ou

s'il s'agit d'une mise à jour.

Acteurs : le gestionnaire de stock.

|

Préconditions : l'utilisateur

accède à la plateforme avec le profil requis

|

Scénario nominal :

1-Le gestionnaire de stock accède à l'interface de

gestion du stock.

2-S'il s'agit d'un stockage, il accède au formulaire

spécifié pour la création de l'article

s'il s'agit d'un nouvel article ou au formulaire de stockage via

l'interface de réception de

marchandise pour ajouter au stock.

3-le système vérifie. (A1) (E1)

(E2)

4-Le système envoie une notification de

réussite

Scénario alternatif :

· A1 : le système détecte

une erreur dans un champ de formulaire et affiche un message

d'erreur

données incorrectes. L'utilisateur peut réessayer au point 2.

Scénario d'erreur :

· E1 : le système détecte

un échec d'enregistrement dans la base de données et

affiche

un message précisant un échec d'inscription ;

|

|

|

Postconditions : stock mis à jour

|

26

ANALYSE ET CONCEPTION

? Cas d'utilisation « Consulter les statistiques

»

|

Titre : Consultation des statiques.

But : Affichage des états statistiques

Résumé : le système affiche

à l'utilisateur les états statistiques (nombre d'achats ou de

ventes, le montant total des achats et le montant total des

ventes, ...)

Acteurs : Administrateur, Commercial

|

|

Préconditions : L'administrateur ou le

commercial s'authentifie.

|

|

Scénario nominal :

1-L'administrateur ou le commercial accède à la

rubrique statistique appropriées. 2-Il choisit le type d'information.

3-Le système l'affiche les statistiques selon les

paramètres choisis.

|

|

Postconditions : des états statistiques

sont consultés

|

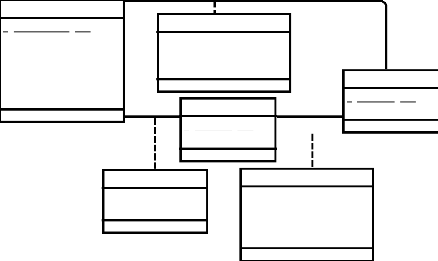

3.1.2. Analyse fonctionnelle statique

a) Diagrammes de classes participantes

Le diagramme de classes est un schéma utilisé

en génie logiciel pour présenter les classes et les interfaces

des systèmes ainsi que les différentes relations entre

celles-ci.

L'élaboration du diagramme de classes commence par

l'identification des classes participantes du future modèle statique.

A partir de la description textuelle des cas d'utilisation

nous pouvons tirer les classes candidates Client, Fournisseur, Prospect, Devis,

LigneDevis, Commande, LigeCommande, Facture, Livraison, LigneLivraison,

Article, Caution

Ce qui nous permet d'élaborer les diagrammes de

classes suivant

b) Gestion des utilisateurs

1..1

- id_utilisateur

- nom

- prenom

- email

- password

- status

Utilisateur

: int

: String

: String

: String

: String

: boolean

- date_debut - date_fin

0..* 1..1

Avoir

- libelle

- début_operation - fin_operation

: Date : Date

- id_profil - libelle

Operation

Profil

: int

: String

- peut_lire

- peut_creer

- peut_modifier - peut_suprimer

: String

: Date

:

Date

Privilege

1..1

: boolean : boolean : boolean :

boolean

1..1

- id_objet - libelle

Objet

1..1

: int

: String

Figure 5: Diagramme de classe gestion des utilisateurs

27

ANALYSE ET CONCEPTION

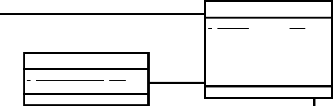

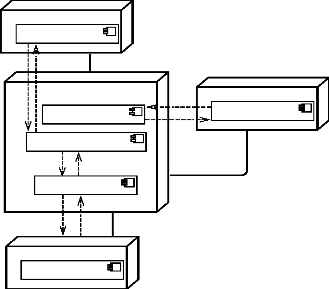

c) Gestion des cautions

Organisme

Projet

id_projet libelle description

date_debut date_fin

: int : String : String :

Date : Date

-

-

-

-

-

0..*

0..1

1..*

: int

: String

-

*

-

1..1

id_type_caution

libelle_type

Type_caution

Caution

- id_type - libelle - montant -

date_emission - date_echeance - condition

: int

: String : double : Date :

Date : String

0..*

- identifiant

-type

- nom

- email

- adresse

- telephone

- observation

- bp

- pays

- ville

PERSONNE

{abstract}

: int

: String : String : String :

String : String : String : String :

String : String

Banque

1..1

1..1

Figure 6: diagramme de classe gestion des caution

ANALYSE ET CONCEPTION

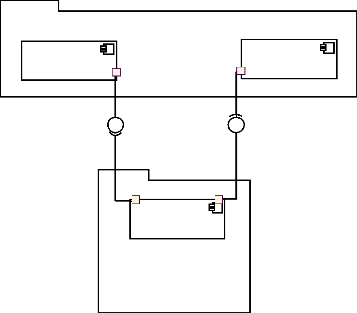

d) Gestion des achats et ventes

Le diagramme de classe ci-dessous est à la

troisième forme normale.

- id_ligne_retour_client - quantite

: int : int

1..1

0..*

RETOUR_CLI

0..*

-

-

-

id_livraison_client

num_livraison

date_livraison

LIVRAISON_CLI

1..1

0..*

0..*

: int

: int

: Date

1..1

0..*

- id_facture_client - date facture -

total__TTC

FACTURE_CLI

0..*

: int

: Date : int

1..1

0..1

1..1

1..1

1..1

- activite : String

- dernier_achat : String

- id_commande_client - date_commande -

date_livraison - total_TTC

COMMANDE_CLI

CLIENT

1..1

0..*

1..1

1..1

: int

: Date : Date : int

0..*

0..1

0..*

identifiant

type

nom

email adresse telephone

observation bp

pays

ville

- id_devis

- date_commande - date_livraison -

total_TTC

- activite : String

PROSPECT

1..*

DEVIS

1..1

: int : String : String :

String : String : String : String :

String : String : String

: int

: Date : Date : int

ARTICLE_SERVICE

1..1

1..1

1..1

1..*

LigneCommandeCli

LigneDevis

0..*

0..*

*

- id_ligne_com_client - prixTTC

-

quantite

- tva

- remise

: int : double : int :

double : double

: int

: double : int

id_ligne_devis

prixTTC

quantite

1..1

1..*

LigneRetourCli

1..*

LigneLivraisonCli

1..1

FOURNISSEUR

1..1

numero_compte : int

1..1

0..1

1..1

0..*

0..*

0..*

COMMANDE_FRS

FACTURE_FRS

RECEPTION

: Date

: Date

: int

1..1

- id_facture_frs - date facture -

total__TTC

: int

: Date : int

- id_reception

- num_reception - date_reception

: int

: int

: Date

1..1

0..*

0..1

- id_commande_frs - date_commande -

date_livraison - total_TTC

: int

RETOUR_FRS

0..*

: int

: Date : int

- id_retour_frs

-

date reception

- total__TTC

id_ligne_retour_frs

quantite

: int : int

1..1

1..

0..1

0..*

LigneRetourFrs

1..1 0..*

1..1

1..1

1..*

LigneCommandeFrs

0..* - - - - -

1..*

LigneReception

id_ligne_commande_frs

prixTTC

quantite

tva

remise

: int : double : int :

double : double

: int

: int

: int

id_ligne_reception

quantite recu

quantite__totale

0..*

- id_service_article

- libelle

- description

- prix_HT

: int

: String : String

: double

: int

: Date : int

- id

- date_reception - total TTC

: int

: int

: int

id_ligne_liv_client

quantite_livree

quantite_totale

28

Figure 7:diagramme de classe gestion achats et ventes

29

ANALYSE ET CONCEPTION

3.1.3. Analyse fonctionnelle dynamique a) Diagrammes de

séquences

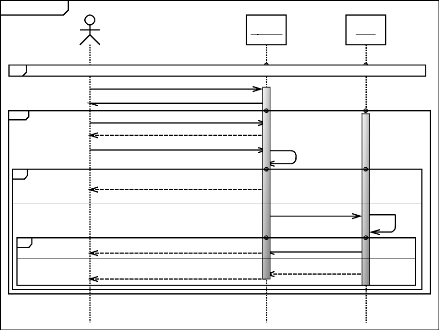

? Administration

v Cas d'utilisation « ajouter un utilisateur

»

Ajouter utilisateur

loop

ref

[Pour chaque ajout]

Administrateur

Demande l'accès à l'espace de gestion

compte

rempli les champs de formulaire

demande d'ajout d'un utilisateur

affiche formulaire d'ajout

affiche l'epace demandé

S'authentifier()

verifie les champs

BDD

alt champs incomplet

affiche un message d'erreur

champ complet

transfere les informations

alt Utilisateur existe

affiche message d'erreur

informations incorectes

Utilisateur n'existe pas

affiche message de confirmation

confirme la demande

Figure 8: Diagramme de séquence du cas d'utilisation

« ajouter un utilisateur »

30

ANALYSE ET CONCEPTION

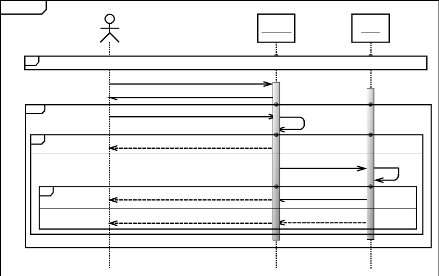

v Cas d'utilisation « éditer un profil