1.2.1. Principes de fonctionnement

des IDS

1.2.1.1. Méthodes de détection des

IDS

Pour bien gérer un système de détection

d'intrusions, il est important de comprendre comment celui-ci fonctionne :

Comment reconnaître/définir une intrusion ?Comment une intrusion

est-elle détectée par un tel système ?Quels

critères différencient un flux contenant une attaque d'un flux

normal ?

Ces questions nous ont amené à étudier le

fonctionnement interne des IDS. Il existe plusieurs méthodes permettant

de détecter une intrusion :

· La première consiste à détecter

des signatures d'attaques connues dans les paquets circulant sur le

réseau : l'approche par scénario ou par

signature.

· La seconde, consiste quant à elle, à

détecter une activité suspecte dans le comportement de

l'utilisateur : l'approche comportementale ou par anomalie.

Ces deux techniques, aussi différentes soient-elles,

peuvent être combinées au sein d'un même système afin

d'accroître la sécurité.

1.2.1.1.1.Approche par scénario ou par

signature

Cette technique s'appuie sur la connaissance des techniques

utilisées par les attaquants pour déduire des scénarios

typiques.Elle ne tient pas compte des actions passées de l'utilisateur

et utilise des signatures d'attaquesexistantes (ensemble de

caractéristiques permettant d'identifier une activité intrusive :

une chaîne alphanumérique, une taille de paquet inhabituelle, une

trame formatée de manière suspecte, ...).

Figure 1.I:Approche par scénario ou par

signature

Cette technique se base sur :

- La recherche de motifs (pattern matching) :

C'est la méthode la plus connue et la plus facile à comprendre.

Elle se base sur la recherche de motifs (chaînes de caractères ou

suite d'octets) au sein du flux de données. L'IDS comporte une base de

signatures où chaque signature contient les protocoles et ports

utilisés par une attaque spécifique ainsi que le motif qui

permettra de reconnaître les paquets suspects.

De manière analogue, cette technique est

également utilisée dans les anti-virus. En effet un anti-virus ne

peut reconnaître un virus que si ce dernier est reconnu dans sa base de

signatures virale, d'où la mise à jour régulière

des anti-virus.

- Recherche de motifs dynamiques : Le

principe de cette méthode est le même que

précédemment mais les signatures des attaques évoluent

dynamiquement. L'IDS est de ce fait doté de fonctionnalités

d'adaptation et d'apprentissage.

- Analyse de protocoles : Cette

méthode se base sur une vérification de la conformité des

flux, ainsi que sur l'observation des champs et paramètres suspects dans

les paquets. L'analyse protocolaire est souvent implémentée par

un ensemble de préprocesseurs (programmes ou plug-in), où chaque

préprocesseur est chargé d'analyser un protocole particulier

(FTP, HTTP, ICMP, ...). Du fait de la présence de tous ces

préprocesseurs, les performances dans un tel système s'en voient

fortement dégradées (occupation du processeur).

L'intérêt fort de l'analyse protocolaire est

qu'elle permet de détecter des attaques inconnues, contrairement au

pattern matching qui doit connaître l'attaque pour pouvoir la

détecter.

- Analyse heuristique et détection

d'anomalies : Le but de cette méthode est, par une analyse

intelligente, de détecter une activité suspecte ou toute autre

anomalie (une action qui viole la politique de sécurité

définie dans l'IDS).

Par exemple : une analyse heuristique permet de

générer une alarme quand le nombre de pings vers un réseau

ou hôte est très élevé ou incessant (Ping de la

mort).

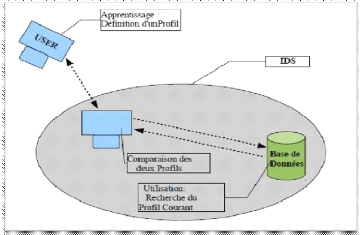

1.2.1.1.2. L'approche comportementale (Anomaly

Detection)

Cette technique consiste à détecter une

intrusion en fonction du comportement passé de l'utilisateur. Il faut

préalablement dresser un profil utilisateur à partir de ses

habitudes et déclencher une alerte lorsque des événements

hors profil se produisent. Cette technique peut être appliquée non

seulement à des utilisateurs mais aussi à des applications et

services.

Plusieurs métriques (paramètres) sont possibles

: la charge CPU, le volume de données échangées, le temps

de connexion sur des ressources, la répartition statistique des

protocoles et applications utilisés, les heures de connexion, ...

Figure 2.I:Illustration de l'approche

comportementale

|