|

Mise e n place d ' u n système V o I P cas d e l

' I N P P | i

EPIGRAPHE

« Il n'y a pas des choses

difficiles à accomplir dans la vie, il existe seulement des

choses qu'on a jamais faites, car tout ce que nous

ignorons encore, existe ».

Mise e n place d'un système V o I P cas d e l ' I

N P P | ii

DEDICACE

A mes Parents, KUMALA SADISA Jean de Dieu et SAKATA TEKOLAZAYA

Jeanne ;

A mes frères et soeurs : Guy NGITUKA, Sarah KUMALA,

Gaby-Justice KUMALA, Nancy KUMALA, L'or KUMALA, Ruth KUMALA, Darbine KUMALA

;

A mon grand frère Héritier KUMALA, malgré

que la mort t'a séparé de nous si tôt.

Mise e n place d'un système V o I P cas d e l ' I

N P P | iii

REMERCIEMENT

Au tout puissant, notre père céleste, le maitre

de temps et de circonstances pour son souffle de vie bienveillant qu'il ne

cesse de m'accorder pour que je prenne le courage et la motivation de

travailler jour et nuit enfin de donner ce résultat.

Toutes nos gratitudes vont droitement au Prof. Dr. Justin

Dupar KAMPEMPE BUSILI qui a approuvé d'être à la direction

de ce travail et a été disponible tout au long de sa

réalisation.

Nos remerciements vont également à nos amis de

lutte, qui n'ont pas cessés de nous encourager de travailler sous

pression et sans relâche, leurs suggestions et reproches scientifiques

nous ont aidés à minimiser des erreurs, nous citons Emmanuel

MATWO, Dofils MAFINGA, Philippe MBAMBI, Djef MILOLO, Abraham MANGETE, Emmanuel

ZWABUDI, Landry PANGU, Glory MOKE, Didier MBAMBA, Hervé KABANGU et

Archimene BIZAU.

Nos remerciements vont aussi à l'égard de

l'assistant EMILLE NAWEJ pour son encadrement.

Mise e n place d'un système V o I P cas d e l ' I

N P P | iv

LISTE DES FIGURES

Figure I.1 : Réseau informatique

câblé interconnecté via un hub. 14

FigureI.1 : Réseau Lan 15

Figure I.3 : Réseau WAN.

15

Figure I.4 : Topologie en Bus.

17

Figure I.5 : Topologie en Etoile.

18

Figure I.6 : Topologie en Anneau.

19

Figure I.7 : Topologie Maillé.

19

Figure I.8 : Réseau poste à poste

utilisant la topologie en étoile. 22

Figure I. 9 : Réseau utilisant

l'architecture Client-serveur et la topologie en étoile.

24

Figure I.10 : Fonctionnement du Réseau

Client-serveur. 24

Figure I.11 : Communication en couches.

25

Figure I.12 : Modèle OSI à 7

couches. 26

Figure I.13 : Fonctionnement du modèle OSI.

29

Figure I.14 : Modèle TCP/IP.

30

Figure I.15 : Fonctionnement d'une encapsulation.

32

Figure I.16 : Types des transmissions des

données dans les supports 32

Figure I.17 : Câble coaxial.

33

Figure I.18 : Câble STP 33

Figure I.19 : Câble UTP. 33

Figure I.20 : Connecteur RJ45. 34

Figure I.21 : Câble à fibre optique.

35

Figure I.22 : Routeur et son importance.

35

Figure I.23 : Commutateur et son fonctionnement.

36

Figure I.24 : Carte réseau.

36

Figure I.25 : Fonctionnement de RTC

40

Figure I.26 : Architecture RTC.

40

Figure I.27 : Réseau Triple Play.

42

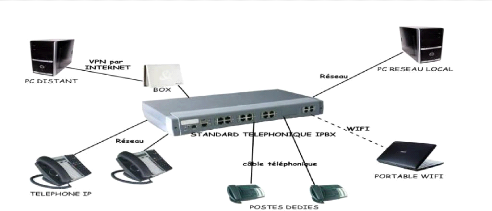

Figure I.28 : Equipements VoIP.

43

Figure I.29 : Architecture ancienne utilisant le

PABX dans une entreprise. 44

Figure I.30 : Architecture nouvelle utilisant le

IPBX dans une entreprise. 44

Figure I.31 : Standard téléphonique

IPBX 45

Figure I.32 : Passerelle (Gateway)

45

Figure I.33 : Téléphone IP (Hard

Phone) 46

Figure I.34 : Différence entre la VoIP et

la ToIP. 49

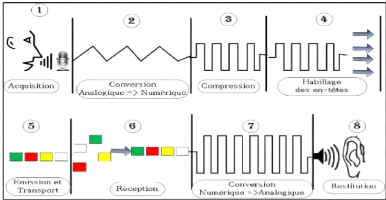

Figure I.35 : Processus de traitement de la Voix

analogique en paquet IP. 50

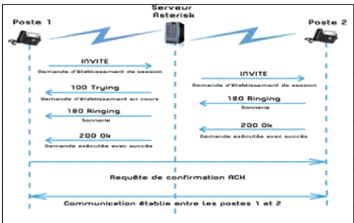

Figure I.36 : Etablissement d'une communication

via le protocole SIP. 50

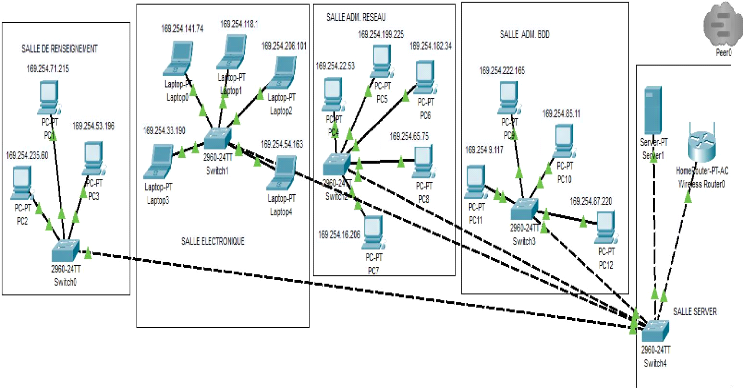

Figure II.1 Architecture du Réseau existant

72

Figure II.2 Organigramme de l'INPP

73

Mise e n place d'un système V o I P cas d e l ' I

N P P | v

Figure II. 3 Nouvelle Architecture proposée

75

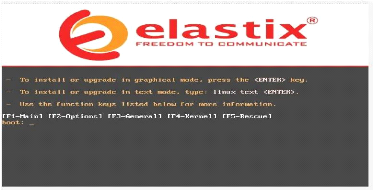

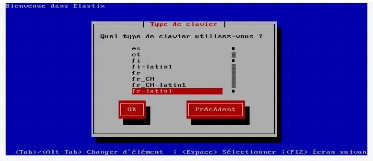

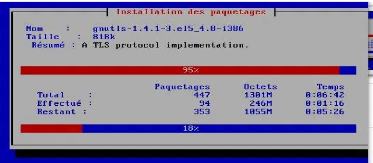

Figure III.1 Processus de l'installation d'Elastix

78

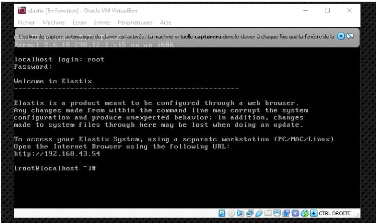

Figure III.2 Fin d'installation

79

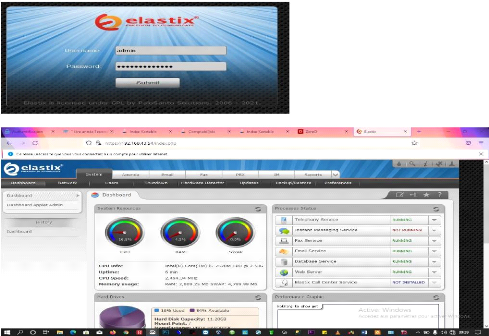

Figure III.3 Interface du Serveur Elastix

79

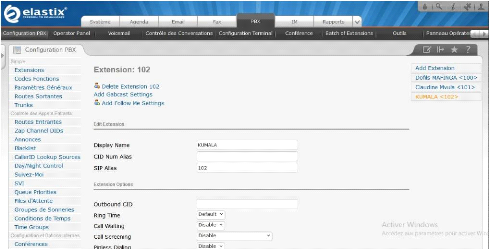

Figure III.4 Création de l'extension

80

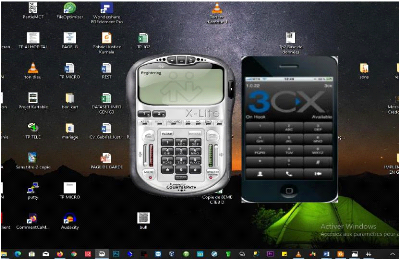

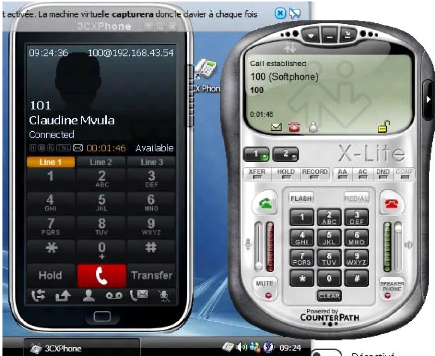

Figure III.5 Lancement de X-Lite

81

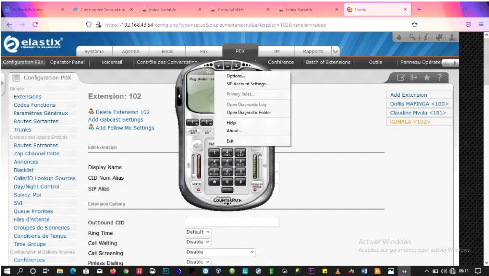

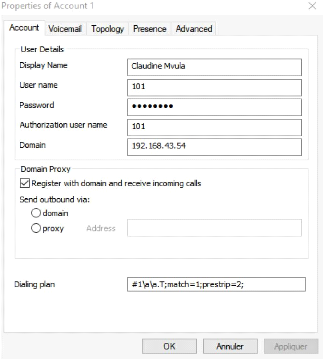

Figure III.6Configuration de l'extension au client

SIP 83

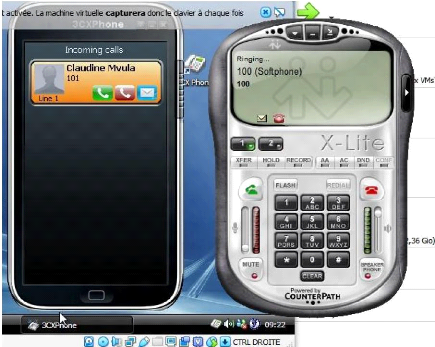

Figure III.7 Négociation de l'appel entre

deux client SIP 84

Figure III.8 Début de la communication

entre deux client SIP 85

Mise e n place d'un système V o I P cas d e l ' I

N P P | vi

LISTE DES TABLEAUX

Tableau I.1 : Norme de couleur. 34

Tableau I.2 Equivalence des classes, masque de sous

réseau et la plage d'adresse. 38

Tableau I.3 Les Codecs Audio. 52

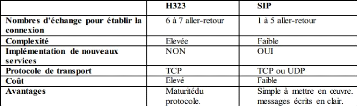

Tableau I.4 Comparaison entre H323 et SIP. 55

Tableau II.1 : Listes des formations 68

Tableau II.2 Equipement du réseau Existant

71

Tableau II.3 Type des serveurs du réseau existant

71

Tableau III.1 Liste des extensions crées

81

Mise e n place d'un système V o I P cas d e l ' I

N P P | vii

LISTE DES ABREVIATIONS

VoIP : Voice over IP (Voix sur IP)

PABX : Private Automatic Branch eXchange

PABX-IP : Private Automatic Branch eXchange

Internet Protocol

RTC : Réseau

Téléphonique Commuté

ESU : Enseignement Supérieur et

Universitaire

LAN : Local Area Network

MAN : Metropolitan Area Network

WAN : Wide Area Network

RJ45 : Registered Jack 45

BNC : Bayonet Neil-Concelman connector

MAU : Media Adaptor Unit

FDDI : Fiber Data Distribution Interface

IEEE : Institute of Electrical and Electronic

Engineer

OSI : Open System Interconnect

TCP/IP : Transmission Control Protocol /

Internet Protocol

ISO : International Standard Organization

ANSI : American National Standard

Institute

PDU : Protocol Data Unit

HTTP : HypertText Transfert Protocol

FTP : File Transfert Protocol

QoS : Quality Of Service

SMTP : Simple Mail Transfert Protocol

Bit : BInary digiT

RFC : Request For Comment

IETF : Internet Engineering Task Force

DNS : Domaine Name Server

DHCP : Dynamic Host Configuration Protocol

UDP : User Datagram Protocol

SNMP : Simple Network Management Protocol

UTP : Unsfielded Twisted Pair

STP : Shielded Twisted Pair

ACD : Automatic Call Distributor

ADSL : Asymmetrical Digital Subscriber

Line

Mise e n place d'un système V o I P cas d e l ' I

N P P | viii

PC : Personal Computer

DSP : Digital Signal Processor

RTP : Real-time Transport Protocol

RTCP : Real-time Transport Control

Protocol

ITU : International Telecommunications

Union

IDS : Intrusion Detection System

IP : Internet Protocol

GSM : Global System for Mobile

ACK : ACKnowledged

PCM : Pulse Code Modulation

SIP : Simple Internet Protocol

H.323 : Protocol de Signalisation VoIP

PSTN : Public Switched Telephone Network

ACL : Access Control List

INPP : Institut National de

Préparation Professionnelle

Mise e n place d'un système V o I P cas d e l ' I

N P P | 9

INTRODUCTION GENERALE

0. Introduction

L'être humain est doté des organes, lui

permettant d'exercer certaines tâches plus courantes dans sa vie, parmi

lesquelles nous évoquons la communication. Celle-ci fait appelle

à deux (2) organes dont : l'ouïs et le goût. Lors d'une

communication, nous avons deux aspects, le premier est de Parler (la langue qui

inculque le goût) et le deuxième est l'Ecoute (l'ouïs).

Lorsqu'on parle, nous avons un aspect commun qui incarne les

deux aspects, celui-ci est la Voix. Lors d'une conversation

fiable, le Son ou la Voix joue le rôle d'un acteur

principal, si nous répondons à des questions posées ce par

ce que nous avons entendu grâce à la Voix le

message caché de la question. C'est ainsi donc que la Voix

est l'unité principal dans la communication, la Voix

reste le seul moyen de communication rapide et fiable.

La naissance de réseau informatique a fait appel

à plusieurs domaines technologiques, lorsqu'on parlera du réseau

informatique, le terme IP joue le même rôle que la

Voix dans la communication, celui de l'acteur principal.

Comme la communication sur le plan physique et internet fait

appel à la Voix et IP, l'acronyme de ces deux noms

donne naissance à une technologie appelée VoIP.

C'est-à-dire La Voix sur IP (Voice over IP ou VoIP) elle est

une technologie permettant de transmettre la voix sur un réseau

numérique et sur Internet.

Depuis quelques années, la technologie VoIP commence

à intéresser les entreprises dans plusieurs domaines, notamment

les centres d'appels. Cette migration ou l'accent que les

entreprises assignent à cette technologie ne pas en vain. Le but

primordial est de : minimiser le coût des communications

; utiliser le même réseau pour offrir des

services de données, de voix, et

d'images ; et simplifier les coûts

de configuration et d'assistance. [6]

La technologie de la Voix sur IP offre des multitudes

avantages mais, il faut plus des connaissances pour réduire les failles

et les inconvénients qui y existent encore. Dans ce cadre, on a

proposé de mettre en place une solution Voix sur IP se basant sur le

protocole SIP au sien de de L'Institut National de

Préparation Professionnelle (INPP) tout en prenant les mesures

de sécurité nécessaire.

Toute technologie nécessitant l'aspect Internet est

contraint d'évoquer la sécurité sur tous le plan, ceci

sera important pour réduire les attaques liées à la

sécurité que peux connaitre les réseau VoIP. Cette

sécurité doit être intégrale, ici nous dirons que la

sécurité devra être au niveau de : tous les

équipements qui permettent la communication dans ce réseau VoIP

(routeurs, commutateurs, ordinateurs, téléphone...),

l'infrastructure réseau, le système

d'exploitation installé dans le serveur VoIP,

protocoles de transport de données et de

signalisation.

Notre mise en place de la solution VoIP sera basée sur

les outils open source dont : le serveur Asterisk et le

Client SIP X-Lite.

Mise e n place d'un système V o I P cas d e l ' I

N P P | 10

1. Présentation du sujet

La technologie VoIP ou le réseau de Voix ou encore le

réseau IP est venu après le réseau de données. Les

deux dans la diversité, marchaient différemment dans plusieurs

aspects notamment : protocoles, configurations, câblages,

fonctionnalités

etc. il se faisait que les entreprises

utilisaient deux (2) réseau distincts, l'un pour les partages des

ressources (données) et l'autre pour la Téléphonie (la

communication).

Cela était dû à l'utilisation du

commutateur PABX dans la VoIP, Le PABX est le commutateur du réseau

téléphonique classique, il permettait de faire le lien entre la

passerelle ou le routeur et le réseau RTC. Comme nous avons dit

là plus haut, ce matériel avait sa façon de fonctionner

sur tous le plan un matériel qui connaissait plusieurs fabriquant

(Cisco, Alcatel...) tout un chacun avait sa manière et principe de

conception.

Les réseaux IP se sont démocratisés : on

assiste à une convergence des données, de la voix et même

de la vidéo, de nos jours, la VoIP parait une solution inévitable

pour les entreprises. L'existence du réseau téléphonique

et Internet a donné une inspiration aux scientifique à penser

comment unifier les deux réseaux, donc la convergence de Voix,

Données, et l'instauration de la Vidéo en outre appelé

« Réseau Triple Play ». Les

opérateurs, les entreprises ou les organisations et les fournisseurs

devaient, pour bénéficier de l'avantage du transport unique IP,

introduire de nouveaux services voix et vidéo. Alors la solution

était de remplacer l'ancien système PABX par le nouveau PABX-IP

ou IPBX qui est un système formé d'un logiciel qui achemine la

Voix sur le réseau IP et analogique. Partant de cette approche on a un

seul réseau appelé Réseau IP. Ainsi le

travail que nous vous présentons sera [6] :

« MISE EN PLACE DU SYSTEME VOIP CAS DE INPP/

LIMETE »

2. Problématique

L'INPP représente l'icône des Institutions le

plus célèbre en matière des formations professionnelle en

République Démocratique du Congo, ce renom est suite à sa

gestion et ses enseignements de qualité. Celle-ci représente le

moteur du développement. Vu sa diversité, plusieurs questions

peuvent se posées :

Est-il possible ? lorsqu'un formateur de l'INPP se rend dans

son bureau, dès qu'arrivé ne dépense plus un rond pour la

communication avec d'autres corps académiques ou avec ses stagiaires

tous se trouvant au sein de l'INPP.

Est-il possible ? au sein de l'INPP, que le Directeur

Provincial organise une réunion avec tous les chefs des

différents services sans que ceux-ci se déplacent de leurs

bureaux et sans consommer un rond de frais de communication.

Est-il possible ? que les stagiaires académiques

lorsqu'ils sont au sein de l'INPP se communiquent entre eux sans

dépensé un rond de frais de communication ?

Face à cette nécessité et par souci

d'apporter notre modeste contribution en matière de développement

des enseignements à l'INPP et d'appropriation des nouvelles applications

réseaux, nous pensons que l'implémentation de la VoIP sera la

meilleure solution et l'unique pour répondre à cette liste

exhaustive de nécessités.

Mise e n place d'un système V o I P cas d e l ' I

N P P | 11

Pour se faire, les questions spécifiques peuvent

être utiles :

Serait-il possible qu'on améliore la méthode

communicationnelle de l'INPP ? Serait-il vraiment possible d'instaurer la VoIP

au sien de l'INPP ?

Lors des attaques que peux connaitre ce réseau, comment

allons-nous le sécurisé ? Comment déployé la VoIP

à l'INPP ?

Tout au long de ce travail, nous tenterons de répondre

théoriquement et pratiquement aux questions ci-haut.

3. Hypothèse

La communication étant indispensable pour l'être

humain et beaucoup plus pour une meilleure fonction des Institutions et

Entreprises et voyant les exigences qu'elle pose pour l'avoir en permanence,

Ainsi donc, nous sommes persuadés que l'implémentation d'une

solution VoIP est l'option optimale pour permettre la communication gratuite et

permanente au sein de l'Institution.

4. Choix et intérêt du sujet

Notre priorité dans ce travail est de

réfléchir sur comment les gens peuvent s'épargner de frais

de la communication lorsqu'ils sont au sein de l'INPP. Voilà pourquoi le

choix de notre travail « MISE EN PLACE DU SYSTEME VOIP CAS DE

INPP/LIMETE

Objectifs :

Permettre la téléconférence des Directeurs

et des chefs des services ;

La communication permanente au sein de l'INPP sans frais de

communication ;

Comme le ministère de l'ESU nous obliges de

présenter un travail scientifique avant d'être

déclaré finaliste du premier cycle. Pour nous,

l'intérêt est d'apporter une humble contribution aux

problèmes de la communication que l'INPP reconnait avoir.

5. Délimitation du sujet

Nous nous restreindrons exclusivement aux situations se

rapportant à la solution VoIP et à la description des

matériels de base permettant son déploiement et nous aborderons

aussi à une expérimentation pour le test de ce déploiement

à l'INPP dans la salle de Cisco.

Pour se faire, notre étude s'est étendu du mois

de Décembre 2020 au mois d'Avril

2021.

6. Méthodes et Techniques utilisées

a. Méthodes

Dans le cadre de notre travail nous avons eu l'option

d'utilisé la méthode Analytique

Mise e n place d'un système V o I P cas d e l ' I

N P P | 12

Cette méthode nous a vraiment permis pour inspecter et

détecter l'existence d'un réseau informatique à l'INPP

pour enfin comprendre son fonctionnement, en vue d'envisager des solutions

adaptées aux conditions particulières de l'Institution.

b. Techniques

Dans le cas de notre travail, nous avons utilisés les

techniques ci-dessous :

Technique de l'interview ; Technique de l'observation ; Technique

de documentation.

6.2.1 Interview

Elle nous a permis de parler de bouche à l'oreille avec

ceux qui sont au coeur de la gestion du réseau de l'INPP et certains

formateurs de l'Académie Cisco, cette interlocution nous a donné

la possibilité de connaitre le fonctionnement global de ce

réseau.

6.2.2 Observation

Celle-ci a permis à ce que nous entrons en contact avec

les équipements qui forme le réseau de l'INPP, en quelque sorte

ça nous donner l'opportunité de palper du doigt à la salle

des matériels.

6.2.3 Documentation

Elle nous a permis de faire une revue de littérature

ayant trais aux réseaux de communication. L'INPP avait mis à

notre disposition un document explicitant l'historique en détail de

cette Institution dans sa diversité. Mais en ce qui concerne leur

réseau de données, aucun document nous a été

donné. Nous avions observé et interviewé.

7. Subdivision du travail

Outre l'introduction générale et la conclusion,

notre travail s'articule en trois (3) chapitres à savoir :

CHAPITRE 1 : LA TECHNOLOGIE VoIP

Section 1 : Généralités sur les

réseaux informatiques Section 2 : La VoIP et les mesures

sécuritaires

CHAPITRE 2 : ETUDE PREALABLE DE L'ENTREPRISE

CHAPITRE 3 : MISE EN PLACE DU SYSTEME VoIP

Mise e n place d'un système V o I P cas d e l ' I

N P P | 13

CHAPITRE I : LA TECHNOLOGIE VOIP

Pour rédiger cette section nous avons consultés

les ouvrages ci-après :

E: 1 :1 E: 3 :1 E: 6 :1 E: 7 :1 E: 9

:1 E: 11 :1 E: 15 :1 E: 19 :1 E: 21 :1 E: 23 :1 E: 25 :1

A. Section Première :

Généralités sur les réseaux informatiques

I.1 INTRODUCTION

Les réseaux sont nés en 1970 pour un besoin

d'échanger les informations de manière simple et rapide entre des

machines. Travailler sur une même machine, permettrait de garder toutes

les informations nécessaires au travail centralisées sur la

même machine. Presque pour tous les utilisateurs et les programmes

avaient accès à ces informations. Pour les raisons de coûts

ou de performances, il a eu multiplication de nombre de machines. Les

informations devaient alors être dupliquées sur les

différentes machines du même site.

Cette duplication était plus au moins facile et ne

permettait pas toujours d'avoir des informations cohérentes sur les

machines. On est donc arrivé à relier d'abord ces machines entre

elles, ce fut l'apparition des réseaux locaux. Ces réseaux

étaient souvent des réseaux « maisons » ou

propriétaires. Plus tard, on a éprouvé le besoin

d'échanger des informations entre les sites distants. Les réseaux

moyenne et longue distance commencèrent à avoir le jour.

[6]

Aujourd'hui, les réseaux se retrouvent à

l'échelle planétaire. Le besoin d'échange d'information

est en pleine évolution. Pour se rendre compte de ce problème il

suffit de regarder comment fonctionnent des grandes sociétés.

Comment pourrait-on réserver une place de train dans n'importe quelle

gare ? sans échange informatique, ceci serait très difficile.

Dans ce chapitre, nous présentons les concepts

importants du réseau informatique notamment : les classifications des

réseaux informatiques, les normes, les équipements qui permettent

la communication, les protocoles, les supports de transmission des

données et l'adressage.

I.2 DEFINITION DU RESEAU INFORMATIQUE

Le terme générique « réseau »

définit un ensemble d'entités (objets, personnes...)

interconnectées les unes avec les autres de façon à

partager des ressources matérielles et immatérielles selon des

règles bien définies. On définit alors

[7]:

Réseau (en anglais network) : ensemble des ordinateurs et

périphériques

Connectés les uns aux autres. Notons que deux

ordinateurs connectés ensemble Constituent à eux seuls un

réseau minimal [7].

Mise en réseau (en anglais networking) : mise en oeuvre

des outils et des tâches Permettant de relier des ordinateurs afin qu'ils

puissent partager des ressources En réseau. Selon le type

d'entité concernée, le terme utilisé sera ainsi

différent [7] :

? Réseau de transport: ensemble d'infrastructures et de

disposition permettant de

Mise e n place d'un système V o I P cas d e l ' I

N P P | 14

Transporter des personnes et des biens entre plusieurs zones

géographiques.

? Réseau téléphonique: infrastructure

permettant de faire circuler la voix entre

Plusieurs Postes

téléphoniques.

? Réseau de neurones: ensemble de cellules

interconnectées entre-elles.

Réseau informatique : Le réseau

informatique est un ensemble d'équipements informatiques ou

systèmes digitaux interconnecté entre eux via un milieu de

transmission de données en vue de partager les ressources informatiques

et de se communiquer [7].

I.2.1 AVANTAGES D'UN RESEAU INFORMATIQUE

Un réseau informatique peut servir plusieurs buts

distincts :

o Le partage de ressources (fichiers, applications ou

matériels, connexion à internet, etc.)

o La communication entre personnes (courrier

électronique, discussion en direct, etc.)

o La communication entre processus (entre des ordinateurs

industriels par exemple)

o La garantie de l'unicité et de l'universalité de

l'accès à l'information (BDD en réseau)

o Le jeu vidéo multi-joueurs.

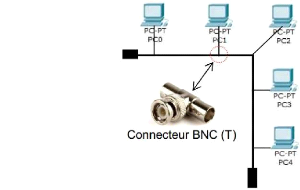

La figure suivante représente un réseau

d'ordinateurs reliés par câble et interconnectés à

l'aide d'un HUB (Concentrateur) ou d'un SWITCH (Commutateur). La figure I.1

montre un réseau informatique.

Figure I.1 : Réseau informatique

câblé interconnecté via un hub.

I.3 CLASSIFICATION DES RESEAUX INFORMATIQUES

Pour classifier les réseaux, on tient compte de

plusieurs aspects, car pour avoir un réseau il faudra interconnecter

plusieurs entités (ordinateurs, équipement réseau,

câble de transmission). Sur c'est, nous pouvons classifier les

réseaux informatiques selon leur :

o Taille ou état géographique

o Architecture ou fonctions assumées par les

noeuds

o Topologie

Mise e n place d'un système V o I P cas d e l '

I N P P | 15

I.3.1 Classification selon la taille ou état

géographique

On distingue différents types de réseaux selon

leur taille (en terme de nombre de machines), leur vitesse de transfert des

données ainsi que leur étendue. On fait

généralement trois catégories de réseaux :

le Lan, le Man et le Wan.

I.3.1.1 Local Area Network (LAN) ou Réseau

Local

LAN signifie Local Area Network (en français

Réseau Local). Il s'agit d'un ensemble d'ordinateurs appartenant

à une même organisation et reliés entre eux dans une

petite

aire géographique par un réseau, souvent à

l'aide d'une

même technologie (la plus répandue étant

Ethernet).

Un réseau local est donc un réseau sous sa forme

la plus simple. La vitesse de

transfert de données d'un réseau local

peut

s'échelonner entre 10 Mbps (pour un réseau Ethernet par exemple)

et 1 Gbps (en FDDI ou Gigabit Ethernet par exemple). La taille d'un

réseau local peut atteindre jusqu'à 100 voire 1000 utilisateurs

et la taille peux aller de 0 à 1 Km, c'est un réseau qui

présente peu d'erreur de

[19]

.

transmission

Technologies utilisées : Ethernet (sur

câbles de paires torsadées), ou Wifi.

Figure I.2 : Réseau LAN.

I.3.1.2 Metropolitan Area Network (MAN) ou Réseau

à taille variante

C'est un réseau métropolitain qui

désigne un réseau composé d'ordinateurs habituellement

utilisés dans les campus ou dans les villes. Ainsi, un MAN permet

à deux noeuds (ordinateurs) distants de communiquer comme s'ils

faisaient partie d'un même réseau local. Un MAN est formé

de commutateurs ou de routeurs interconnectés par des liens hauts

débits qui

utilise généralement des fibres optiques.

Mise e n place d'un système V o I P cas d e l '

I N P P | 16

Ces réseaux peuvent être placés sous une

autorité publique ou privée comme le réseau intranet d'une

entreprise ou d'une ville. Il permet donc pour une société, une

ville, de

contrôler elle-même son réseau. Ce

contrôle comprend la possibilité de gérer, surveiller et

effectuer des diagnostics à distance, à la différence de

la connexion WAN, pour laquelle elle

doit se fier à son fournisseur d'accès pour

gérer et maintenir la liaison entre elle et son bureau

distant. Par exemple, une ville peut décider de

créer un « MAN » pour relier ses différents services

disséminés et mutualiser ses ressources, sur un rayon de quelques

kilomètres et en

profiter pour louer cette infrastructure à d'autres

utilisateurs [6]. Technologies utilisées :

Fibre optique, ondes radios (Wi-Fi).

I.3.1.3 Wide Area Network (WAN) ou Réseau

étendu

Le réseau Internet (WAN) est un réseau couvrant

une grande zone géographique, à l'échelle d'un pays, d'un

continent, voire de la planète entière. Il permet

l'interconnexion de réseaux locaux et métropolitains vers

l'internet mondial. L'infrastructure

est en général publique.

Le plus grand

réseau WAN est le réseau internet [1]:

À l'extérieur du réseau dit local, c'est

à dire de l'autre côté de la « box » (Livebox,

Freebox, Neuf box, Alice box ..) il existe un réseau que l'on nomme

communément internet. Les fournisseurs d'accès à internet

(ou FAI : Orange, Free, Neuf Telecom, Alice..., etc), moyennant

finance, procurent un accès à ce

réseau. la figure I.3 illustre un

Wan. Technologies utilisées : Câble, fibre optique,

satellite, technologie sans fil 3G et

Ondes hertziennes.

Figure I.3 : Réseau WAN.

Lorsqu'on parle d'une topologie en réseau on se

réfère de la manière dont les noeuds (ordinateurs,

imprimantes, téléphones...) sont structurés et se

communiquent dans le

I.3.2 CLASSIFICATION SELON LA TOPOLOGIE

Mise e n place d'un système V o I P cas d e l '

I N P P | 17

réseau. Généralement nous distinguons

deux types de topologies en réseau : physique et

logique.

I.3.2.1 TOPOLOGIE PHYSIQUE

Comme nous l'avons dit ci-haut, la topologie reflète

la structuration d'un réseau et le réseau est composé des

noeuds (équipements). Alors lorsqu'on parle d'une topologie physique on

fait allusion à la manière dont les équipements sont

structurés ou disposés physiquement dans le réseau.

Accoutumé nous distinguons quatre (4) types de topologies physique

à savoir : topologie en Bus, Etoile, Anneau, Maillé

[6].

I.3.2.1.1 Topologie en Bus

Les machines sont reliées par un câble coaxial

(le bus) et chaque ordinateur est connecté en série sur le bus,

on dit encore qu'il forme un noeud. Le câble coaxial relie les

ordinateurs du réseau de manière linéaire : Il est

raccordé aux cartes réseaux par l'intermédiaire de

connecteurs BNC (Bayonet Neill-Concelman).

Chaque ordinateur doit être muni d'un T et chaque

extrémité de la chaîne doit être munie d'un bouchon

de terminaison de 50 ? supprimant la réverbération des signaux

transmis (renvoi en sens inverse). Les informations envoyées à

partir d'une station sont transmises sur l'ensemble du bus à toutes les

stations. L'information circulant sur le réseau (la trame) contient son

adresse de destination et c'est aux stations de reconnaître les

informations

qui leur sont

destinées.

Figure I.4 : Topologie en Bus.

Dans cette architecture le débit est limité

à 10 Mbits/s et comme la possibilité de collision des paquets

d'informations qui transitent sur le câble sont nombreuses, on ne pourra

pas installer sur le câble plus de 30 machines. Cette topologie en bus a

été très répandue car son coût d'installation

est faible. Il est très facile de relier plusieurs postes d'une

même salle, de relier chez soi deux ou trois ordinateurs.

Mise e n place d'un système V o I P cas d e l '

I N P P | 18

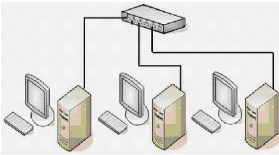

I.3.2.1.2 Topologie en Etoile

Notamment utilisée par les réseaux Ethernet

actuels en RJ45, elle concerne maintenant la majorité des

réseaux. Lorsque toutes les stations sont connectées à un

commutateur, on parle de topologie en étoile. Les noeuds du

réseau sont tous reliés à un noeud central. Dans cette

topologie tous les hôtes sont interconnectés grâce à

un SWITCH (il y a

encore quelques années

c'était par un HUB =

concentrateur) : sorte de multiprise pour les câbles réseaux

placés au centre de l'étoile [7].

Les stations émettent vers ce concentrateur qui

renvoie les données vers tous les autres ports réseaux (hub) ou

uniquement au destinataire (switch). Le câble entre les différents

noeuds est désigné sous le nom de « paires torsadées

» car ce câble qui relie les machines au switch comporte en

général 4 paires de fils torsadées et se termine par des

connecteurs nommés RJ45 (10 et 100 base T, Giga 1000T,

...). Si les informations qui circulent sur le câblage se font de la

même manière que dans le réseau en bus, les câbles en

paires torsadées supportent un débit de 100 Mbits/s, et les

Switchs (les commutateurs) peuvent diriger

la trame directement à son destinataire.

Cette topologie facilite une évolution

hiérarchisée du matériel. On peut facilement

déplacer un appareil sur le réseau. La panne d'une station

(ordinateur) ne perturbe pas le fonctionnement global du réseau. La

figure I.5 représente la topologie en Etoile.

Figure I.5 : Topologie en Etoile.

|

|

|

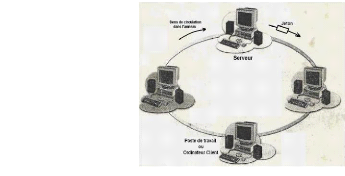

I.3.2.1.3 Topologie en Anneau

Dans un réseau possédant une topologie

en anneau, les ordinateurs sont situés sur une boucle et

communiquent chacun à leur tour. Cela ressemble à un bus mais qui

serait refermé sur lui-même : le dernier noeud est relié au

premier. En réalité, dans une topologie en anneau, les

ordinateurs ne sont pas reliés en boucle, mais sont reliés

à un répartiteur (appelé

Mise e n place d'un système V o I P cas d e l '

I N P P | 19

MAU, Multistation

Access Unit ou Media

Adaptor Unit) qui va gérer la communication

entre les ordinateurs qui lui sont reliés en répartissant

à chacun d'entre-deux un temps de parole.

Elle utilise la méthode d'accès à

"jeton" (Token ring). Les données transitent de stations en stations en

suivant l'anneau qui chaque fois régénèrent le signal. Le

jeton détermine quelle station peut émettre, il est

transféré à tour de rôle vers la station suivante.

Lorsque la station qui a envoyé les données les

récupère, elle les élimine du réseau et passe le

jeton au suivant, et ainsi de suite... La topologie en anneau est dite «

topologie active » parce que le signal électrique est

intercepté et régénéré par chaque

machine.

Le gros avantage est un taux d'utilisation de la bande

passante proche de 90%. Il est nécessaire d'interrompre le

fonctionnement du réseau lors de l'adjonction d'un nouveau poste. La

panne d'une station bloque toute la communication du réseau. La figure

I.6 montre la topologie en anneau. La figure I.6 illustre la topologie en

Anneau.

Figure I.6 : Topologie en Anneau.

I.3.2.1.4 Topologie en Maillé

Internet est une topologie maillée (sur le

réseau étendu « WAN », elle garantit la

stabilité en cas de panne d'un noeud). Les réseaux maillés

utilisent plusieurs chemins de transferts entre les différents

noeuds.

Figure I.7 : Topologie

Maillé.

C'est une structure réseau hybride reprenant un

câblage en étoile regroupant différents noeuds de

réseaux. Cette méthode garantit le transfert des données

en cas de panne d'un noeud. La figure I.7 illustre la topologie en

maillé [1].

Mise e n place d'un système V o I P cas d e l '

I N P P | 20

I.3.2.2 TOPOLOGIE LOGIQUE

Lorsque les noeuds sont déjà structurés

(topologie physique), il reste à cette fin la communication entre eux.

La topologie logique exprime la manière dont le support transmission

(câble) est accessible par les ordinateurs connectés dans le

réseau [1].

La topologie logique est dépendant de la physique. La

manière de se communiquer des noeuds (topologie logique)

dépendant de la manière dont ils sont disposés,

structurés (topologie physique). En outre,

La topologie logique représente des voies par

lesquelles sont transmis les signaux sur le réseau (mode d'accès

des données aux supports et de transmission des paquets de

données). La topologie logique est réalisée par un

protocole d'accès. Les protocoles d'accès les plus

utilisés sont : Ethernet, FDDI

et Token ring.

I.3.2.2.1 Ethernet (IEEE 802.3)

Les bases de la technologie Ethernet sont apparues dans les

années 70, avec un programme appelé Alohanet. Il s'agissait d'un

réseau radio numérique conçu pour transmettre les

informations via une fréquence radio partagée entre les

îles hawaïennes. Avec Alohanet, toutes les stations devaient suivre

un protocole selon lequel une transmission sans reçu devait être

retransmise après un court délai [9].

Des techniques similaires permettant d'utiliser un support

partagé ont été appliquées plus tard à la

technologie filaire, sous la forme d'Ethernet. Ethernet a été

développé dans l'objectif d'accueillir plusieurs ordinateurs

interconnectés sur une topologie de bus partagée. La

première version d'Ethernet incorporait une méthode de

contrôle de l'accès aux supports appelée CSMA/CD (Carrier

Sense Multiple Access with Collision Detection).

Cette méthode d'accès a permis de

résoudre les problèmes liés à la communication de

plusieurs périphériques sur un support physique partagé.

Ethernet est aujourd'hui l'un des réseaux les plus utilisés en

local. Il repose sur une topologie physique en étoile

[9].

I.3.2.2.2 Token Ring

La société IBM est à l'origine de Token

Ring, une architecture de réseau fiable basée sur la

méthode de contrôle d'accès à passage de jeton.

L'architecture Token Ring est souvent intégrée aux

systèmes d'ordinateur central IBM. Elle est utilisée à la

fois avec les ordinateurs classiques et les ordinateurs centraux. Il utilise la

norme IEEE 802.5.

Mise e n place d'un système V o I P cas d e l '

I N P P | 21

La technologie Token Ring est qualifiée de topologie

en « anneau étoilé » car son apparence

extérieure est celle d'une conception en étoile. Les ordinateurs

sont connectés à un concentrateur central, appelé

Unité d'Accès Multi Station (MSAU). Au sein de ce

périphérique, cependant, le câblage forme un chemin de

données circulaire, créant un anneau logique. L'anneau logique

est créé par la circulation du jeton, qui va du port de

l'unité MSAU à un ordinateur. Si l'ordinateur n'a aucune

donnée à envoyer, le jeton est renvoyé au port MSAU, puis

en ressort par un autre port pour accéder à l'ordinateur suivant.

Ce processus se poursuit pour tous les ordinateurs offrant une grande

similarité avec un anneau physique.

I.3.2.2.3 FDDI

FDDI (Interface de Données

Distribuées sur Fibre) est un type de réseau

Token Ring. L'implémentation et la topologie FDDI est

différente de celles d'une architecture de réseau local Token

Ring d'IBM. L'interface FDDI est souvent utilisée pour connecter

différents bâtiments au sein d'un campus

universitaire ou d'une structure d'entreprise complexe. Les réseaux FDDI

fonctionnent par câble en fibre optique. Ils allient des

performances haute vitesse aux avantages de la topologie en

anneau avec passage de jeton. Les réseaux FDDI offrent un débit

de 100 Mbits/s sur une topologie en double anneau. L'anneau

extérieur est appelé anneau primaire et l'anneau

intérieur c'est anneau secondaire [11]. I.3.3

Classification selon l'Architecture ou fonctions assumées par les

noeuds

Par rapport à l'architecture, nous en distinguons deux

(2) : réseau Peer to Peer (poste à poste) et réseau

Client-serveur.

I.3.3.1 Réseau poste à Poste ou Peer to

Peer (en anglais)

Dans les réseaux « Poste à Poste » ou

« Peer to Peer » ou encore « égal à égal

» les ordinateurs sont reliés et organisés sans

hiérarchie, c'est-à-dire qu'ils ont tous une "fonction"

égale sur le réseau.

Cette architecture est constituée de deux ou plusieurs

ordinateurs. Chaque ordinateur du réseau est l'égal des autres et

possède le même système d'exploitation. Aucune machine

n'est prioritaire ni n'a d'ascendant particulier sur l'architecture

complète [11].

Un utilisateur peut facilement modifier ou supprimer un

document stocké sur un des ordinateurs du réseau. Il est possible

de mettre en place des mots de passe pour protéger certaines

données.

I.3.3.1.1 Avantages du Réseau Poste à

Poste

Cette architecture propose quelques avantages : o Un coût

réduit

Mise e n place d'un système V o I P cas d e l '

I N P P | 22

o Simplicité d'installation

o Rapidité d'installation

o Ne requiert pas un système d'exploitation de

réseau

o Ne requiert pas un administrateur de réseau

dédié

I.3.3.1.2 Désavantages du Réseau Poste

à Poste

Les inconvénients sont assez nombreux en ce qui concerne

le « Poste à Poste » :

o Une sécurité parfois très faible (il faut

alors se protéger par un firewall : pare feu)

o La maintenance du réseau difficile. En effet, chaque

système peut avoir sa propre panne et il devient impossible de

l'administrer correctement.

La figure I.8 illustre le réseau poste à poste.

Figure I.8 : Réseau poste à poste

utilisant la topologie en étoile.

I.3.3.2 Réseau Client-serveur

Dans l'architecture « Client/serveur » les

ordinateurs sont reliés et organisés suivant une

hiérarchie autour d'un poste central appelé « serveur »

tandis que les autres PC sont appelés « clients » ou «

postes de travail : Workstations en Anglais ».

Un serveur : Un ordinateur qui met ses

ressources et services à la disposition des autres. Il est, en

général, du point de vue de ses performances, plus puissant que

les autres.

Un client : Un ordinateur qui, pour

l'exécution de certaines de ses applications fait appel aux ressources

et services contenus dans le SERVEUR.

L'architecture Client-serveur s'appuie sur un poste central,

le serveur, qui envoie des données à d'autres ordinateurs

appelés « machines clientes » et les programmes qui

accèdent au serveur sont appelés programmes clients (client FTP,

client mail,...). Un réseau pourvu d'un ordinateur serveur est

utilisé dans une autre optique : celle de la sécurité. Au

réseau poste à poste est ajouté un ordinateur serveur avec

un système d'exploitation particulier permettant d'octroyer des

permissions aux utilisateurs et des droits sur les dossiers

et les fichiers.

Mise e n place d'un système V o I P cas d e l '

I N P P | 23

Suivant le mot de passe entré, l'utilisateur pourra ou

ne pourra pas avoir accès à certains fichiers, logiciels,

périphériques, etc [1].

Le serveur est généralement allumé en

permanence et n'est pas utilisé pour faire autre chose que de

l'administration (attribution de droits et permissions). Tous les fichiers

créés sur les autres postes sont enregistrés sur son

disque dur. Les autres machines conservent par contre les logiciels.

Un réseau avec un serveur nécessite un

administrateur qui maîtrise les différentes manipulations et

stratégies de sécurité. Pour cela, il faut du temps, de

solides connaissances et une bonne vue d'ensemble de l'utilisation du

réseau.

I.3.3.2.1 Avantages du Réseau

Client-serveur

o Unicité de l'information (des

ressources centralisées) : étant donné que le serveur est

au centre du réseau, il peut gérer des ressources communes

à tous les utilisateurs, comme par exemple une base de données

centralisée, afin d'éviter les problèmes de redondance

et de contradiction.

Par exemple, pour un site web

dynamique (ex : esmicom-univ.cd), certains articles du site seront

stockés dans une base de données sur le serveur. De cette

manière, les informations restent identiques et chaque utilisateur (sur

son poste client) accède aux mêmes informations stockées

dans le serveur [1].

o Meilleure sécurité : lors de

la connexion un PC client ne voit que le serveur, et non les autres PC clients

qu'il ne pourra voir qu'avec l'autorisation de l'administrateur via le serveur.

De même, les serveurs sont en général très

sécurisés contre les attaques de pirates. Ainsi, le nombre de

points d'entrée permettant l'accès aux données est moins

important.

o Une administration au niveau serveur : les

clients ayant peu d'importance dans ce modèle, ils ont moins besoin

d'être administrés.

o Facilité d'évolution : il

est possible et très facile de rajouter ou d'enlever des clients, et

même des serveurs, sans perturber le fonctionnement du réseau et

sans modification majeure.

I.3.3.2.2 inconvénients du Réseau

Client-serveur

o Un coût d'exploitation élevé

: dû à la technicité du serveur (bande passante,

câbles, ordinateurs surpuissants) ;

o Un maillon faible : le serveur est le seul

maillon faible du réseau client/serveur, étant donné que

tout le réseau est architecturé autour de lui.

La figure I.9 illustre le Réseau Client-serveur.

Mise e n place d'un système V o I P cas d e l '

I N P P | 24

Figure I. 9 : Réseau utilisant l'architecture

Client-serveur et la topologie en étoile.

I.3.3.2.3 Fonctionnement du Réseau

Client-serveur

o Pour recevoir des informations, le client émet une

requête vers le serveur grâce à son adresse IP et le port

(qui désigne un service particulier du serveur, exemple : port 25 pour

les e-mails, port 80 pour le Web et 21 pour le transfert de fichiers par FTP)

;

o Le serveur reçoit la demande et répond

à l'aide de l'adresse IP de la machine cliente et son port.

La figure I.10 illustre le fonctionnement du réseau

client-serveur.

Figure I.10 : Fonctionnement du Réseau

Client-serveur.

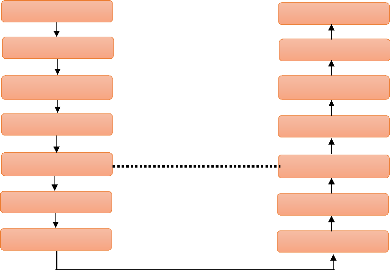

I.4 ORGANISATION EN COUCHE DE RESEAUX D'ORDINATEUR I.4.1

Introduction

Les réseaux informatiques sont vraiment

compliqués dans la diversité et ceci nécessite l'harmonie

entre les différents éléments pour qu'il ait un bon

fonctionnement à tous les niveaux. L'harmonisation intervient au niveau

soft (Logiciels utilisés) et au niveau hard (équipements ou

matériels) [1].

C'est ainsi les scientifiques pensèrent subdiviser le

réseau en parties pour que celui-ci facilite la compréhension

absolue de son fonctionnement. Cette subdivision en parties doit être

fonctionnelle et non physique, pour afin que ces parties soient

compréhensible et interconnectées.

Mise e n place d'un système V o I P cas d e l '

I N P P | 25

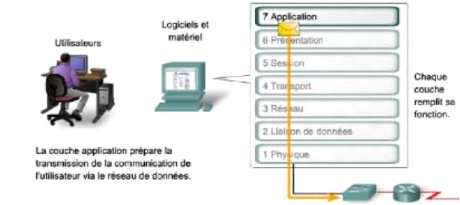

7

7

6

6

5

5

4

4

3

3

2

2

1

1

Source Destination

Figure I.11 : Communication en couches.

I.4.2 Avantages du modèle en couches

Les points libellés ci-dessous essayerons de

résumer le pourquoi de la naissance d'un modèle en couches :

o La simplification de la compréhension du modèle

de réseau.

o La superposition du réseau en fonction des fonctions

faciles sa mise en oeuvre, car les fonctions de chaque couche sont distinctes

et cohérentes.

o La simplification du dépannage du réseau en

cas d'un disfonctionnement. Comme les fonctions que chaque couche assume sont

distinctes, le problème sera fastoche a détecté et

l'erreur peux être corrigée résolue sans pourtant affecter

un disfonctionnement au niveau des autres couches du réseau.

o La superposition du réseau facilite son

développement. Le développement est meilleur et plus ciblé

lorsqu'il se déroule dans des modules et des protocoles

séparés. Lorsque chaque couche a ses propres protocoles, les

tâches de cette couche peuvent être concentrées et les

protocoles conçus pour cette couche spécifique peuvent

exécuter leurs tâches de manière plus efficace.

o Le modèle en couches garantit une meilleure

cohérence des fonctions et des protocoles.

Mise e n place d'un système V o I P cas d e l '

I N P P | 26

I.5 TYPES DU MODELE EN COUCHE

I.5.1 MODELE OSI (Open System Interconnect)

I.5.1.1 Laconique historique du Modèle

OSI.

Ce modèle a été officiellement

adapté en tant que norme par l'ISO (International

Standard Organization) en 1979. Certains

pourraient dire qu'il s'agit d'une ancienne norme. Malheureusement c'est une

fausse information, c'est modèle est vieux. Ce qui a fait vécu ce

modèle si longtemps, est sa capacité d'exploitation pour

répondre à l'évolution des besoins.

La plupart du travail qui a créé la base du

modèle OSI a été effectué par un groupe de

Honeywell Information Systems. Celui qui dirigeait ce groupe

fut Mike Canepa. Ce groupe a commencé à

s'attaquer au problème du manque de standardisation au milieu des

années 1970 du siècle dernier et a fait une proposition

intitulée Architecture de

Systèmes Distribués,

DSA. A ce moment-là, le British Standards Institute a

soumis une proposition à l'ISO indiquant qu'il est nécessaire de

disposer d'une architecture de communication standard unifiée pour les

systèmes de traitement distribués [3].

Source Destination

7 : Application

6 : Présentation

5 :

Session

4 : Transport

3 : Réseau

2 : Liaison des

données

1 : Physique

7 : Application

6 : Présentation

5 : Session

4 : Transport

3 : Réseau

2 : Liaison des données

1 : Physique

Figure I.12 : Modèle OSI à 7

couches.

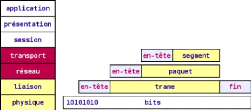

I.5.1.2 Les couches du modèle OSI

Le modèle de référence OSI est une

représentation abstraite en couches servant de guide à la

conception des protocoles réseau. Il divise le processus de

réseau en sept couches logiques, chacune comportant des

fonctionnalités uniques et se voyant attribuer des services et

Mise e n place d'un système V o I P cas d e l '

I N P P | 27

des protocoles spécifiques. Lorsque nous parlerons du

PDU (Protocol Data

Unit) dans le modèle OSI, celui-ci

caractérisera l'information dans la phase de la communication

dans chaque couche. OSI est formé de 7 couches à savoir

:

I.5.1.2.1 La couche Physique

Transmet les bits à travers le canal de communication,

elle utilise les interfaces mécaniques et électriques du

média physique. La couche physique n'a aucune connaissance des

données à émettre ou à recevoir. Elle reçoit

des signaux et les convertis en bits de données pour les envoyer

à la couche de liaison de données. Elle s'occupe de

problème strictement matériel. Le support physique défini

:

o Nature du câble.

o Les caractéristiques électriques.

o La vitesse de transmission.

o Le codage des informations.

o Le connecteur.

I.5.1.2.1.1 les fonctions de la couche

physique

o Activation et désactivation de la connexion

physique.

o Transmission PDU (sous forme de

Bit).

o Multiplexage et démultiplexage (si

nécessaire).

o Séquençage.

Equipement utilisé à ce niveau est la

carte réseau.

I.5.1.2.2 La couche Liaison des

données

La tâche principale de la couche liaison de

données est de prendre un moyen de transmission brut et le transformer

en une liaison qui paraît exempter d'erreurs de transmission à la

couche réseau.

Elle constitue des trames à partir des

séquences de bits reçus lorsqu'il se présente comme

étant Récepteur. En tant

qu'Emetteur, elle constitue des trames à partir des

paquets reçus et les envoie en séquence.

I.5.1.2.2.1 Autres fonctions de la couche liaison des

données

o Contrôle de l'interconnexion des circuits de

données.

o Indentification et échange de paramètres.

o Détection d'erreur.

o Transmission PDU (sous forme de trame)

o Contrôle de séquence.

o Cadrage (délimitation et synchronisation).

o Contrôle de flux.

Equipement utilisé à ce niveau est le

Switch (commutateur).

Mise e n place d'un système V o I P cas d e l '

I N P P | 28

I.5.1.2.3 La couche Réseau

La couche réseau gère les connexions entre les

différents noeuds (appareils) du réseau. Elle sert à

acheminer les données (trouver un chemin- routage) entre 2 machines qui

ne sont pas sur le même support physique. Elle sert aussi à

réguler le trafic afin d'éviter les congestions de

données.

I.5.1.2.3.1 les fonctions de la couche

réseau

o Routage et relais

o Connexion réseau et multiplexage

o Segmentation et blocage de PDU

o Détection et récupération d'erreur

o Séquence et contrôle de flux

o Mappage d'adresse réseau

o Transmission PDU (sous forme de paquet)

o Equipement utilisé à ce niveau est le

Routeur.

I.5.1.2.4 La couche Transport

Puisqu'il existe deux types de services qui peuvent

être fournis aux applications de réseau, orientés connexion

et sans connexion, la couche de transport fournit différents types de

fonctions pour ces deux types.

La couche transport garantit que les données

reçues sont celles qui ont étés envoyées

contrôle de bout en bout du réseau. Elle permet aussi le

multiplexage de plusieurs connexions logiques sur la partie physique.

I.5.1.2.4.1 les fonctions de la couche

transport

o Etablissement et libération des liaisons de

transport.

o Contrôle de séquence

o Détection et récupération des erreurs de

bout en bout

o Segmentation

o Contrôle de flux de bout en bout

o Surveillance des paramètres QoS.

Le PDU utilisé à ce niveau est sous

forme de segment.

I.5.1.2.5 La couche Session

La couche session synchronise la communication entre les

appareils, elle permet des communications full-duplex ou half-duplex. Une seule

session peut ouvrir et fermer plusieurs connexions, de même que plusieurs

sessions peuvent se succéder sur la même connexion. Comme cette

explication n'est pas forcément claire pour tout le monde, essayons de

prendre quelques exemples :

o Vous avez un message à transmettre par

téléphone à un de vos amis, votre épouse doit faire

de même avec celle de ce même ami. Vous appelez votre ami

(ouverture d'une connexion), vous discutez avec lui un certain temps (ouverture

d'une session), puis vous

Mise e n place d'un système V o I P cas d e l '

I N P P | 29

lui dites que votre épouse voudrait parler à la

sienne (fermeture de la session). Les épouses discutent un autre certain

temps (ouverture d'une seconde session), puis n'ont plus rien à se dire

(fermeture de la seconde session) et raccrochent (fin de la connexion). Dans

cet exemple, deux sessions ont eu lieu sur la même connexion

I7].

I.5.1.2.5.1 Les fonctions de la couche

session

o Ouverture de la session et démontage

o Gestion des jetons

o Connexion de session au mappage de connexion de transport

I.5.1.2.6 La couche Présentation

Traduit les différents formats de présentation

des données en utilisant un format Commun, car Pour que 2

systèmes se comprennent ils doivent utiliser la même

représentation de données, c'est le rôle de cette

couche.

I.5.1.2.7 La couche Application

Interfaces utilisateurs, nécessaire aux applications

qui accomplissent des tâches de communications. Cette couche propose

également des services : Principalement des services de transfert de

fichiers, (FTP), de messagerie (SMTP) de documentation hypertexte (HTTP)

etc.

I.5.1.2.7.1 Les fonctions de la couche

Application

o Identification des services fournis à l'utilisateur

o Définition des paramètres QoS requis par

l'application

o Définir les mécanismes de

sécurité à l'utilisateur tels que le contrôle

d'accès et l'authentification.

o

Figure I.13 : Fonctionnement du modèle

OSI.

Synchronisation des applications communicantes (uniquement

dans les services orientés connexion).

Mise e n place d'un système V o I P cas d e l '

I N P P | 30

I.5.2 MODELE TCP/IP (Transmission

Control Protocol/ Internet

Protocol)

Le premier modèle de protocole en couches pour les

communications inter réseau fut créé au début des

années 70 et est appelé modèle Internet.

Il définit quatre catégories de fonctions qui doivent

s'exécuter pour que les communications réussissent. La plupart de

modèles de protocole décrivent une pile de protocoles

spécifique au fournisseur.

Cependant, puisque le modèle TCP/IP est une norme

ouverte, aucune entreprise ne contrôle la définition du

modèle. Les définitions de la norme et des protocoles TCP/IP sont

traitées dans un forum public et définies dans un ensemble des

documents disponible au public. Ces documents sont appelés documents RFC

(Request For Comments)

[3].

Ils contiennent les spécifications formelles des

protocoles de données ainsi que des ressources qui décrivent

l'utilisation des protocoles. Les documents RFC contiennent également

des documents techniques et organisationnels concernant Internet, y compris les

spécifications techniques et les documents de stratégie fournis

par le groupe de travail IETF. Ce modèle est divisé en 4 couches,

à savoir :

2 : Internet

1 : Hôte-réseau

4 : Application

3 : Transport

Figure I.14 : Modèle

TCP/IP.

HTTP, FTP, SMTP, DNS, DHCP, SNMP

TCP, UDP

IP

LAN/WAN

I.5.2.1 La couche hôte-réseau

La couche hôte-réseau regroupe toutes les

fonctions des couches de niveau 1 et 2 du modèle OSI. C'est donc une

couche qui abrite un nombre important d'entités nécessaires pour

fournir tous les services liés au support physique et à

l'interface réseau. En fait, la couche hôte-réseau du

modèle TCP/IP correspond au réseau lui-même, les couches

supérieures ne servant qu'à utiliser ce réseau.

Les tâches réalisées par cette couche

sont :

o Constitution des trames

o Mise en place d'une gestion d'erreurs sur les trames

fournies par la couche supérieure : détections des erreurs de

transmission et correction de celles-ci si possible

o Accès au média selon les techniques

d'accès définies par les différentes normes de

réseaux

o Transmission sur divers supports physiques utilisables.

Mise e n place d'un système V o I P cas d e l '

I N P P | 31

I.5.2.2 La couche Internet

Les rôles de la couche Internet sont similaires

à ceux de la couche réseau du modèle OSI. Elles ont la

particularité d'être réalisées par un protocole

universel : IP (Internet Protocol). Elles sont donc entièrement

indépendantes de l'environnement matériel et permettent

l'interconnexion de structures différentes. PDU dans cette couche est la

Trame IP.

I.5.2.3 La couche transport

La couche transport segmente les données et se charge

du contrôle nécessaire au réassemblage de ces blocs de

données dans les divers flux de communication. Pour ce faire, elle doit

:

- Effectuer un suivi des communications individuelles entre

les applications résidant sur les hôtes source et de destination

;

- Segmenter les données et gérer chaque bloc

individuel ;

- Réassembler les segments en flux de données

d'application ; Identifier les différentes applications ;

- Contrôle de flux.

Cette couche utilise le protocole TCP et UDP pour la

communication.

Les applications utilisant le protocole UDP

sont :

- Système de noms de domaine (DNS) ;

- Voix sur IP (VoIP) ;

- SNMP (Simple Network Management Protocol) ;

- DHCP (Dynamic Host Configuration Protocol).

Les applications utilisant le protocole TCP

sont :

- Les navigateurs web (http) ;

- Courriel électronique (SMTP) ; - Transfert de fichiers

(FTP)

I.5.2.4 La couche application

Des nombreuses applications sont disponibles pour utiliser

les réseaux. Elles sont basées sur des protocoles de haut niveau

conçu spécifiquement afin de compartimenter les rôles bien

distincts et ainsi de gérer divers familles d'applications.

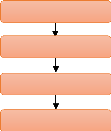

I.5.3 ENCAPSULATION

Au passage d'une couche N vers la couche inférieure

(N-1), le flot de données est enrichi de champs supplémentaires

placés en début et/ou en fin. Dans le premier cas, il s'agit d'un

en-tête ou préfixe (header) ; dans le second, d'un

suffixe (trailer). Ces informations apportées renseignent la

trame au niveau de la couche qui les a émises (ici N). Ces champs

servent donc, lors de la réception par la couche de même niveau

(N) de la station destinataire, au traitement que celle-ci doit effectuer.

Mise e n place d'un système V o I P cas d e l '

I N P P | 32

Ce type de câble est utilisé par les

sociétés de télévision par câble pour fournir

leurs services, ainsi que dans les systèmes de communication par

satellite. Les câbles coaxiaux

Figure I.15 : Fonctionnement d'une

encapsulation.

I.6 SUPPORTS ET EQUIPEMENTS RESEAUX LOCAUX

I.6.1 Supports de transmission

Pour que la communication se fasse dans un réseau

informatique, nous avons besoin de plusieurs supports et équipements,

les supports se sont les moyens qui permettent la transmission des

données d'un noeud A vers le noeud B. ces supports se divers par rapport

au réseau utilisé. Nous avons le support en

cuivre, verre et Sans

fil.

Le support ne cuivre distingue deux

catégories de support : câble coaxial et

paire torsadée souvent utilisés dans les

réseaux Lan. Le support en verre lui distincte une

seule catégorie de support : fibre optique, celui-ci

est utilisé dans le réseau Wan ou Man. Le Sans-fil

utilise les Ondes comme support de

transmission.

Ce qui faut savoir que la manière dont les

données sont transmises dans le support dépend du support qui le

transmet. Le support en Cuivre transmet les données

sous forme des signaux électriques (impulsions électrique), le

support en Verre transmet les données sous forme des

signaux lumineuses (impulsions lumineuses) et le Sans-fil sous

forme des ondes radio.

Figure I.16 : Types des transmissions des données

dans les supports.

I.6.1.1 support en cuivre I.6.1.1.1 Câble

coaxial.

Mise e n place d'un système V o I P cas d e l '

I N P P | 33

transportent les données sous forme de signaux

électriques. Son blindage est supérieur à celui des

câbles UTP et il peut transporter davantage de données. Les

câbles coaxiaux sont généralement en cuivre ou en

aluminium.

Figure I.17 : Câble coaxial.

|

|

|

I.6.1.1.2 câble à paire torsadée

Le câble à paire torsadée sont les

câbles qu'on utilise généralement beaucoup, surtout dans le

réseau Ethernet. Nous distinguons deux types de câble à

paire torsadées : câble à paire torsadée

non-blindée (UTP) et câble à paire

torsadée blindée (STP).

I.6.1.1.2.1 câble à paire torsadée

blindé (STP)

La grande différence parmi les deux câbles

intervient juste au niveau de blindage, ici, chaque paire de fil est

enveloppé d'une feuille métallique. Le blindage que porte le

câble STP permet de : réduit le bruit

électrique à l'intérieur du câble (diaphonie), mais

également à l'extérieur du câble

(interférences électromagnétiques et interférences

de radiofréquences).

Figure I.18 : Câble STP.

I.6.1.1.2.2 câble à paire torsadée

non-blindée (UTP)

C'est un câble souvent utilisé dans les

réseaux locaux, un câble qui minimise le blindage voyant le genre

de réseau qui l'utilise, en local il n'y a pas trop des problèmes

d'interférences, la transmission est rapide, pas de la diaphonie.

I.6.1.1.2.3 norme de câblage

Dans le réseau les données se transmettent dans

le support, ces supports ont des normes de câblage. Ces normes sont

faites en sorte que les différents équipements se comprennent

lors qu'il s'agira de réceptionner ou d'émettre l'information du

point A au point B.

Mise e n place d'un système V o I P cas d e l ' I

N P P | 34

Il existe deux schémas de câblage,

appelés T568A et T568B. Chaque schéma définit le brochage

(ordre de connexion des fils) à l'extrémité d'un

câble.

Les cartes réseau Ethernet et les ports des appareils

réseau envoient leurs données via des câbles UTP. Sur le

connecteur, des broches spéciales sont associées à une

fonction de transmission et une fonction de réception. Les interfaces de

chaque appareil transmettent et reçoivent des données via des

fils spécifiques dans chaque câble I25].

Ces normes de câblage nous permettrons de construire deux

type des câbles :

o Câble croisé : ce câble

permet de transmettre les données aux équipement de même

tendance et type (ex : ordinateur à ordinateur, routeur à routeur

etc.)

o Câble droit : exercé pour les

équipements des différentes tendances ou types. (ex : ordinateur

à un commutateur, commutateur à un routeur).

Nb : pour avoir un câble croisé, on

utilise les deux normes (T568A et T568B), et pour le câble droit (une

seule norme, soit T568A ou T568B).

I.6.1.1.2.4 Norme de couleur et câblage T568A et

T568B

La norme détermine 4 numéros de pair

associés chacun à une couleur : Paire 1 bleu, paire 2 orange,

paire 3 vert, paire 4 marron.

Tableau I.1 : Norme de couleur.

I.6.1.1.2.5 les connecteurs RJ45

Le raccordement 10BaseT standard (le connecteur de point

d'extrémité sans prise) est le RJ-45. Il réduit les

parasites, la réflexion et les problèmes de stabilité

mécanique et ressemble à une prise téléphonique,

sauf qu'il compte huit conducteurs au lieu de quatre.

Les connecteurs RJ-45 s'insèrent dans les

réceptacles ou les prises RJ-45. Les prises mâles RJ-45 ont huit

connecteurs qui s'enclenchent avec la prise RJ-45. De l'autre côté

de la prise RJ-45, il y a un bloc où les fils sont séparés

et fixés dans des fentes avec l'aide d'un outil semblable à une

fourche. Ceci offre un passage de courant en cuivre aux bits

I23].

Figure I.20 : Connecteur RJ45.

Mise e n place d'un système V o I P cas d e l '

I N P P | 35

I.6.1.2 support en verre

I.6.1.2.1 câble à fibre optique

Sont faits de verre ou de plastique. Leur bande passante est

très élevée, ce qui leur permet de transporter

d'importants volumes de données. La fibre optique est utilisée

dans les réseaux fédérateurs, les environnements de

grandes entreprises ou de grands data center.

Figure I.21 : Câble à fibre optique.

I.6.1.3 support sans fil

Souvent utilisé dans le cas où il y a

l'impossibilité de poser le câble pour construire un

réseau, soit si l'on a l'impossibilité d'acheter le câble

voyant son coût. Dans ce genre de cas le support sans fil est importante.

Le satellite, l'infrarouge, optique d'espace libre tous utilise le support sans

fil et envoient les données sous forme des ondes.

I.6.2 Equipements réseaux

Dans le réseau, local ou étendu, nous

distinguons plusieurs types d'équipements. Tout équipement dans

le réseau a sa fonction définie. Ici nous citerons les

équipements actifs (plus utilisés) et indispensable dans

un Lan.

I.6.2.1 Routeur

Un routeur est un équipement réseau qui permet

d'interconnecter plusieurs réseaux. Il peut interconnecter plusieurs

Lan. Soit un Lan à l'internet. Il relie 2 réseaux ensemble et

diriger le trafic des réseaux basés sur les adresses IP.

Le routeur mémorise le chemin d'accès aux

différents réseaux grâce à la base des

données appelée Routing table qui lui est

inclut. Un port d'un routeur identifie un réseau.

Figure I.22 : Routeur et son importance.

NB : c'est l'équipement utilisé dans la couche

réseau du modèle OSI.

Mise e n place d'un système V o I P cas d e l '

I N P P | 36

I.6.2.2 Commutateur (Switch)

Comme le routeur est là pour interconnecter les Lans,

dans le Lan nous avons plusieurs ordinateurs, ceux-ci doivent être dans

un même réseau pour que la communication se fasse entre eux. Un

commutateur est là pour interconnecter les noeuds (ordinateurs) de

même réseau enfin que ceux-ci forme un Lan pour pouvoir

intégré l'internet via le router. Donc les ordinateurs se

connectent au commutateur et celui-ci à son tour se connecte au routeur

pour avoir accès à l'internet.

Figure I.23 : Commutateur et son

fonctionnement.

NB : c'est l'équipement utilisé dans la couche

liaison des données du modèle OSI.

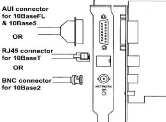

I.6.2.3 Carte Réseau.

La carte réseau est un équipement qui permet

l'ordinateur à se connecter à un réseau dans, la

génération actuelle, la carte réseau est

intégré dans la carte mère de l'ordinateur. C'est cette

carte qui inclut le périphérique RJ45, le

périphérique BNC et le périphérique AUI, les

connecteurs RJ45, BNC, AUI se raccordent à ces

périphériques d'une manière spécifique pour donner

la connexion à l'ordinateur.

Figure I.24 : Carte

réseau.

NB : c'est l'équipement utilisé dans la couche

physique du modèle OSI

I.7 LES ADRESSES IP, CLASSES ET MASQUE DE SOUS

RESEAU

I.7.1 Les adresses IP (Internet Protocol)

Comme nous avions défini le réseau plus haut,

partant de cette théorie, un réseau peut représenter un

ensemble des personnes faisant quelque chose. Ces gens ont leur famille et

chacun a un nom et prénom.

Dans une famille, l'IP représente

tout ce qui identifie l'unicité d'une personne. Dans un réseau

les ordinateurs ou terminaux sont identifiés grâce à leur

IP. Tout composant ou

Mise e n place d'un système V o I P cas d e l '

I N P P | 37

appareil qui se connecte dans un réseau doit obligatoire

avoir un IP celui-ci représente son nom pour enfin que

les équipements (commutateurs, routeurs) soient à mesure de

connaitre qui est celui qui a envoyé cette information ? et pour qu'il

remettent ça à qui ?.

Les adresses IP s'octroient manuellement par l'administrateur du

réseau, soit automatiquement par le Protocol DHCP.

Voici ce que peux être une adresse IP : 192.168.137.1

Nous distinguons deux types des adresses IP : IPv4 (IP version 4) et

IPv6 (IP version 6).

Une adresse IPv4 est une adresse codée sur 32 bits

notée sous forme de 4 nombres entiers allant de 0 à 255 et

séparés par de points et IPv6 codée sur 128 bits. Dans

l'adresse IP nous distinguons deux parties : partie réseau et

hôte.

I.7.2 Les classes

Dans le réseau la classe correspond à un nom de

la famille. Vu les différents types de réseaux, il a

été important qu'on restreint les adresses IP par rapport aussi

au réseau utilisé. Un réseau local n'a pas un nombre

élevé d'hôtes (ordinateurs) connectés, ceux-ci

peuvent utiliser une plage d'adresse raisonnable vu sa grandeur.

Et le réseau Wan lui peut occuper une très

grande plage d'adresse IP vu qu'il accueil des milliers des noeuds

connectés. Ce regroupement sont appelé Classe.

Nous avons 5 classes, A, B, C, D et E. dans notre

travail on mettra l'accent aux classes A B et

C.

La classe A : dans cette classe on aura une

adresse IP dont la partie réseau aura un intervalle ]1, 126] Ex :

15.10.1.20/8 le 15 exprime la partie

réseau et ne peux être changé, les 3

autres bits identifie l'hôte.

La classe B : dans cette classe on aura une

adresse IP dont la partie réseau aura un intervalle ]128, 191] Ex :

129.14.1.20/16 le 129.14 exprime la partie

réseau et les 2 autres bits identifie l'hôte.

La classe C : dans cette classe on aura une

adresse IP dont la partie réseau aura un intervalle ]192, 223] Ex :

192.168.10.20/24 le 192.168.10

exprime la partie réseau et les 1 Octet restant identifie

l'hôte.

I.7.3 Masques de sous réseau

C'est le masque de sous réseau qui nous permette

d'identifier la partie réseau et hôte dans une adresse IP. Il est

écrit en binaire et traduit en hexadécimal. Le 1

représentera la partie Réseau et le 0

la partie hôte.

o Pour une adresse de classe A, le masque aura la forme

suivante : 11111111.00000000.00000000.00000000 en binaire, c'est-à-dire

en notation décimale : 255.0.0.0

o Pour une adresse de classe B, le masque aura la forme

suivante : 11111111.11111111

.00000000.00000000 c'est-à-dire en

notation décimale :

255.255.0.0

Mise e n place d'un système V o I P cas d e l '

I N P P | 38

o Pour une adresse de classe C, le masque aura la forme

suivante :

11111111.11111111.11111111.00000000

en binaire, c'est-a-dire en notation décimale :

255.255.255.0

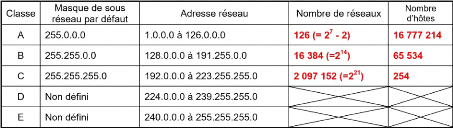

Tableau I.2 Equivalence des classes, masque de sous

réseau et la plage d'adresse.

I.8. CONCLUSION

Il a été important et indispensable d'aborder

les notions fondamentales du réseau informatique. Nonobstant que nous

n'avons pas tout décrit, mais nous avons donné l'image clé

du réseau informatique. Les équipements, les normes, les

protocoles, les supports de transmission... permettrons de réaliser

déjà un réseau local pour le partage des

données.

Ce chapitre nous permettra d'aborder le chapitre 2, où

nous parlerons de la Technologie VoIP et sa sécurité. Le chapitre

1 a préparé la route pour qu'on n'ait pas les zones d'ombres. Par

exemple lorsqu'on parlera d'un IP, protocole, UTP, etc.

B. Section deuxième : VoIP et les mesures

sécuritaires

Pour rédiger cette section nous avons consultés

les ouvrages ci-après :

E 21 E 4 1 E 6 1 E 7 1 E 8 1 E 9 1 E 10 1 E 12 1 E 13 1

E 20 1 E 22 1 E 26 1 I.1 INTRODUCTION

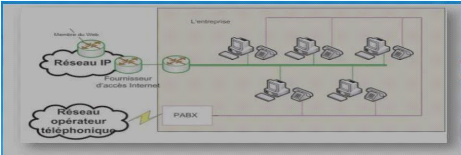

Dans le premier chapitre, nous avions posé les bases

du réseau informatique en générale, nous avons fait

allusion au réseau de données. C'était un point fort pour

pouvoir aborder ce présent chapitre. Dans le chapitre deuxième

nous allons expliquer de façon claire la technologie de VoIP, les

réseau classique (RTC), les avantages de la VoIP, son architecture, les

modes de communications, ses protocoles, les différents risques que peux

connaitre la VoIP et les méthodologies sécuritaires.

La voix sur IP (Voice over IP - VoIP) est une technologie de

communication vocale en pleine émergence. Elle fait partie d'un tournant

dans le monde de la communication. Depuis la première version de VoIP

appelée H.323 en 1996, ce standard a maintenant donné suite

à de nombreuses évolutions et quelques nouveaux standards prenant

d'autres orientations technologiques [8].

Mise e n place d'un système V o I P cas d e l '

I N P P | 39

Bien que la VoIP est une technologie en pleine

émergence, elle subit les mêmes attaques que le réseau de

données, c'est ainsi il lui faut aussi des mesures sécuritaires

plus performantes enfin de palier à ces fléaux. La VoIP offre

plusieurs avantages importants qui peux être difficile à accomplir

avec les réseaux RTC.

La VoIP vient s'ajouter au-dessus d'un réseau de

données déjà existant. En effet les entreprises

dépensent énormément pour la communication

téléphonique, or le prix des communications de la VoIP

est dérisoire en comparaison. Il suffit simplement de s'en

procurer des matériels pour transmettre les communications sans avoir

payer tous les services. Cela offre donc une grande indépendance. Le

transport se faisant aussi par le biais du réseau informatique, il n'est

donc pas nécessaire de devoir mettre en place un réseau

téléphonique à part. Le deux réseaux seront alors

centralisés pour faire un.

I.2 DEFINITION

La VoIP (voice over IP) est la technologie

utilisée pour transmettre des conversations vocales via un réseau

de données en utilisant le Protocole Internet (IP). En outre, La voix

sur IP (VoIP) regroupe l'ensemble des techniques permettant de faire transiter

de la voix sur un réseau informatique.

La ToIP (Tenephony Over Ip) est une

filière de la VoIP, qui s'occupe de postes téléphoniques

utilisés dans le LAN. La téléphonie sur IP rassemble tous

les matériels de l'entreprise (téléphone,

visioconférence, fax, PC) sur un même réseau et donc un

même protocole.

I.3 LES RESEAUX TELEPHONIE COMMUTE (RTC)

Avant que nous abordons la Voix sur IP dans la profondeur, il

sera important de comprendre comment les entreprises fonctionnaient avant la

VoIP. Ceci nous permettra de comprendre dans le gros les biens fondés de

cette technologie.

Lorsque nous parlons de RTC on fait allusion

aux réseau téléphoniques que nous utilisons habituellement

et couramment (GSM, 3G, 4G). Avant que la technologie VoIP naisse, les

entreprises utilisaient deux (2) réseaux distincts :

réseau de données et réseau de communication.

Le RTC permettait d'utiliser de multiples services tel que la

transmission et réception de fax, l'utilisation d'un minitel,

accéder à Internet etc.... Il représente donc l'un des

protocoles de discussion utilisé sur la paire de cuivre boucle

locale.

Vu plusieurs désavantages et coût de frais de

communications haussant, la VoIP est née pour permettre que le RTC

utilisé pour la communication intègre le réseau de

données pour en faire qu'un.

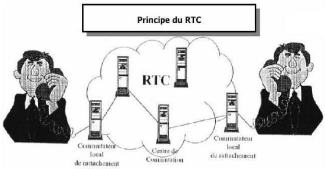

I.3.1 Principe de RTC.

Ce que nous pouvons retenir comme principe de RTC est le

transfert de la voix, c'est vraiment son objectif principal. Outre tout ce

qu'il peut offert.

Le RTC utilise le principe de la commutation de circuits, il

met en relation deux abonnés à travers une liaison

dédiée pendant tout l'échange.

Mise e n place d'un système V o I P cas d e l '

I N P P | 40

Figure I.25 : Fonctionnement de

RTC.

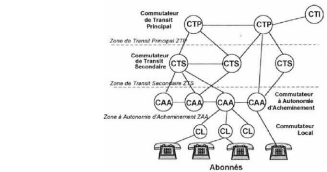

I.3.2 Architecture de RTC

Le RTC utilise une architecture hiérarchique, celle-ci

est à niveau, ces niveaux sont structurés en zones.

Figure I.26 : Architecture RTC.

Zone à Autonomie d'Acheminement

(ZAA), cette zone, la plus basse de la hiérarchie,

comporte un ou plusieurs Commutateurs à Autonomie d'Acheminement

(CAA) qui eux-mêmes desservent des Commutateurs Locaux

(CL). Les commutateurs locaux ne sont que de simples

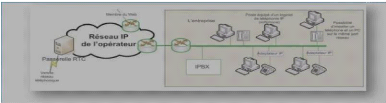

concentrateurs de lignes auxquels sont raccordés les abonnés