Il existe quatre catégories d'attaques :

· Attaques par interruption : c'est une

attaque protée à la disponibilité. La destruction d'une

pièce matérielle (tel un disque dure), la coupure d'une ligne de

communication, ou la mise hors service d'un système de gestion de

fichiers en sont des exemples.

Figure 5.4: Attaque par interruption

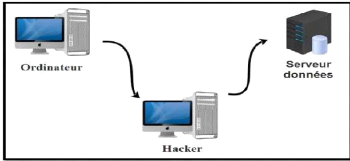

· Attaque par interception : c'est une

attaque portée à la confidentialité. Il peut s'agir d'une

personne, d'un programme ou d'un ordinateur. Une écoute

téléphonique dans le

10

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

but de capturer des données sur un réseau, ou la

copie non autorisée de fichiers ou de programme en sont des exemples.

Figure 6.5: Attaque par interception

· Attaque par modification : il s'agit

d'une attaque portée à l'intégrité. Changer des

valeurs dans un fichier de données, altérer un programme de

façon à bouleverser son comportement ou modifier le contenu de

messages transmis sur un réseau sont des exemples de telles attaques.

Figure 7.6: Attaque par modification

· Attaque par fabrication : c'est une

attaque portée à l'authenticité. Il peut s'agir de

l'insertion de faux messages dans un réseau ou l'ajout d'enregistrements

à un fichier.

11

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

Figure 8.7: Attaque par fabrication

Le Déni de Service : ce genre

d'attaques (denial of service en anglais ou DoS) sont des attaques qui visent

à rendre une machine ou un réseau indisponible durant une

certaine période. Cette attaque est dangereuse quand elle vise les

entreprises dépendantes de leur infrastructure réseau.

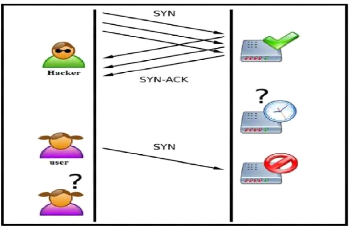

Le SYN flood : cette attaque utilise des

paquets TCP contenant le flag SYN. Ce flag signifie initier une connexion avec

la cible. En envoyant un nombre très important de ces paquets, on oblige

le serveur à démarrer un socket de connexion pour chaque

requête, il enverra donc des paquets contenant les flags SYN, ACK pour

établir la connexion mais ne recevra jamais de réponses. Le

serveur ayant arrivé à saturation à cause de la grande

fille d'attente de connexion ne pourra plus pouvoir répondre aux

connexions légitimes des utilisateurs.

Figure 9.8: L'attaque SYN Flood

12

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

Le PING flood : elle consiste à

simplement envoyer un nombre maximal de PING simultané jusqu'à

saturer la victime. On utilise généralement la commande Ping sous

Linux mais une des conditions pour que l'attaque soit efficace est de

posséder plus de bande passante que la victime.

Le Smurf : les attaques Smurf profite d'une

faiblesse d'IPv4 et d'une mauvaise configuration pour profiter des

réseaux permettant l'envoi de paquets au broadcast. Le broadcast est une

adresse IP qui permet de joindre toutes les machines d'un réseau.

L'attaquant envoie au broadcast des paquets contenant l'IP source de la victime

ainsi chaque machine sur le réseau va répondre à la cible

à chaque requête de l'attaquant. On se sert du réseau comme

un amplificateur pour perpétrer l'attaque, cette méthode porte

aussi le nom d'attaque réfléchie permettant à l'attaquant

de couvrir ces traces et de rendre l'attaque plus puissante.

Teardrop Attack : elle consiste à

envoyer des paquets IP invalides à la cible, ces paquets peuvent

être fragmentes, ou contenir des données corrompues ou qui

dépassent la taille réglementaire. Sur certains systèmes

comme les Windows avant 98 ou les Linux avant 2.0.32, ces paquets ne peuvent

être interprétés et rendrons la machine

inopérante.

Les attaques distribuées : la plupart

des attaques, citées plus haut, peuvent être

exécutés de manière distribuée, on parle de DDoS

pour Distributed Denial of Service. Les attaques distribuées se basent

sur ce fait : attaquer une cible toute seule se traduit souvent par un

échec, alors que si un grand nombre de machines s'attaquent à la

même cible alors l'attaque a plus de chance de réussir.

Figure 10.9: DDos attaque

ARP spoof : l'ARP spoof est une attaque

très puissante qui permet, en général, de

sniffer le trafic sur le réseau en s'interposant entre

une ou des victimes et la passerelle. Elle

13

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

permet même de sniffer et récupérer des

mots de passes sur des connexions sécurisés SSL. L'attaque inonde

le réseau avec des trames ARP liant l'adresse physique de l'attaquant

avec la passerelle. De cette manière, le cache ARP des victimes est

corrompu et tout le trafic est redirige vers le poste de l'attaquant.

DNS spoof : de la même manière,

on peut corrompre le DNS d'une victime. Normalement, ceci permet de rediriger

la victime vers des sites pirates que l'on contrôle mais dans le cadre

d'un déni service, on corrompt le cache DNS de fausses informations qui

rendront impossible l'accès aux sites web.

IV Spoofing : il existe plusieurs types d'IP

Spoofing. La première est dite Blind Spoofing, c'est une attaque "en

aveugle". Les paquets étant forgés avec une adresse IP

usurpée, les paquets réponses iront vers cette adresse. Il sera

donc impossible à l'attaquant de récupérer ces paquets. Il

sera obligé de les "deviner". Cependant, il existe une autre technique

que le Blind Spoofing. Il s'agit d'utiliser l'option IP Source Routing qui

permet d'imposer une liste d'adresses IP des routeurs que doit emprunter le

paquet IP. Il suffit que l'attaquant route le paquet réponse vers un

routeur qu'il contrôle pour le récupérer. Néanmoins,

la grande majorité des routeurs d'aujourd'hui ne prennent pas en compte

cette option IP et jettent tous paquets IP l'utilisant.

Les chevaux de Troie : leur objectif est le

plus souvent d'ouvrir une porte dérobée ("backdoor") sur le

système cible, permettant par la suite à l'attaquant de revenir

à loisir épier, collecter des données, les corrompre,

contrôler voire même détruire le système. Certains

chevaux de Troie sont d'ailleurs tellement évolués qu'ils sont

devenus de véritables outils de prise en main et d'administration

à distance.

Les virus informatiques : un virus

informatique peut est « caché » dans un logiciel

légitime ou sur un site web et infecte l'ordinateur. Comme tout bon

virus, le virus informatique est contagieux. Tous les éléments

qui ont été en contact avec celui-ci sont porteurs et contaminent

les autres réseaux. Les virus peuvent être classés suivant

leur mode de propagation et leurs cibles:

? Le virus de boot : il est chargé en

mémoire au démarrage et prend le contrôle de l'ordinateur

;

? Le virus d'application : ils infectent les

programmes exécutables, c'est-à-dire les programmes (.exe, .com

ou .sys) en remplaçant l'amorce du fichier, de manière à

ce que le virus soit exécuté avant le programme infecté.

Puis ces virus rendent la main au programme initial, camouflant ainsi leur

exécution aux yeux de l'utilisateur ;

14

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

? La macro virus : il infecte des logiciels

de la suite Microsoft Office les documents bureautiques en utilisant leur

langage de programmation, qui contaminera tous les documents basés sur

lui, lors de leur ouverture.

Les buffers overflow : un buffer overflow est

une attaque très efficace et assez

compliquée à réaliser. Elle vise

à exploiter une faille, une faiblesse dans une application pour

exécuter un code arbitraire qui compromettra la cible.

Le Mail Bombing : elle consiste à

envoyer un nombre faramineux d'emails (plusieurs milliers par exemple) à

un ou des destinataires. L'objectif étant de :

? saturer le serveur de mails ;

? saturer la bande passante du serveur et du ou des

destinataires ;

? rendre impossible aux destinataires de continuer à

utiliser l'adresse électronique.

Social Engineering : c'est une

technique qui a pour but d'extirper des informations à

des personnes. Contrairement aux autres attaques, elle ne

nécessite pas de logiciel. La seule force de persuasion est la

clé de voûte de cette attaque. Il y a quatre grandes

méthodes de social engineering : par téléphone, par

lettre, par internet et par contact direct.