Tout d'abord, installer certaines conditions

préalables:

sudo apt-get install -y mysql-server libmysqlclient-dev

mysql-client autoconf libtool

Lors de l'exécution de la commande

précédente nous aurons besoin de configurer le mot de passe MySQL

root.

69

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

Modifier snort.conf. Nous avons besoin

d'ajouter une ligne qui indique SNORT les événements de sortie

sous forme binaire de sorte que Barnyard2 puisse les lire. Après la

ligne 520 dans /etc/snort/snort.conf, on ajoute la ligne

suivante et on enregistre le fichier:

output unified2: filename snort.u2, limit

128

Cette ligne indique à Snort des événements

de sortie dans le format binaire unified2.

Télécharger, configurer et installer Barnyard2

:

cd /snort_src

wget

https://github.com/firnsy/barnyard2/archive/master.tar.gz

-O barnyard2-

Master.tar.gz

tar -zxf barnyard2-Master.tar.gz

cd barnyard2-master

autoreconf -fvi -I ./m4

sudo ln -s /usr/include/dumbnet.h

/usr/include/dnet.h

sudo ldconfig

Selon l'architecture du système (x86 ou x64),

exécute une des deux lignes suivantes: ./configure --with-mysql

--with-mysql-libraries=/usr/lib/x86_64-linux-gnu

./configure --with-mysql

--with-mysql-libraries=/usr/lib/i386-linux-gnu

Une fois terminé on continue avec les commandes suivantes

:

make

sudo make install

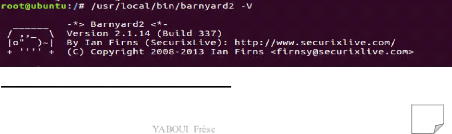

Figure 25.4: Test d'installation de Barnyard2

YABOUI Frèse

70

Barnyard2 est maintenant installé dans

/usr/local/bin/barnyard2. Testez pour que Barnyard2 soit

correctement installé en exécutant en utilisant la commande

/usr/local/bin/barnyard2 -V

Inspection du trafic pour la détection et la

prévention d'intrusions

Configurer SNORT pour qu'il puisse utiliser Barnyard2, nous

avons besoin de

quelques fichiers:

sudo cp

/snort_src/barnyard2-master/etc/barnyard2.conf /etc/snort/

sudo mkdir /var/log/barnyard2

sudo chown snort.snort /var/log/barnyard2

sudo touch /var/log/snort/barnyard2.waldo

sudo chown snort.snort

/var/log/snort/barnyard2.waldo

Créer la base de données pour enregistrer les

alertes de Barnayrd2, pour cela on

exécute les commandes suivantes :

$ mysql -u root -p

mysql> create database snort;

mysql> use snort;

mysql> mysql> source

/snort_src/barnyard2-master/schemas/create_mysql

mysql> CREATE USER 'snort'@'localhost' IDENTIFIED

BY 'frese';

mysql> grant create, insert, select, delete,

update on snort.* to 'snort'@'localhost';

mysql> exit

Maintenant que la base de données SNORT a

été créée, modifier le fichier de configuration de

Barnayrd2 et entrer les détails sur la base de données

créé : sudo nano /etc/snort/barnyard2.conf

Ajouter à la fin du fichier la ligne suivante :

output database: log, mysql, user=snort password=frees

dbname=snort host=localhost

Étant donné que le mot de passe est dans le

fichier barnyard2.conf, nous devrions empêcher les autres utilisateurs de

le lire: sudo chmod o-r /etc/snort/barnyard2.conf

Maintenant Barnyard2 est configuré pour fonctionner avec

SNORT. Pour tester, nous allons exécuter SNORT et Barnyard2 et

générer des alertes :

sudo /usr/local/bin/snort -q -u snort -g snort -c

/etc/snort/snort.conf -i eth0 -D

71

YABOUI Frèse

Inspection du trafic pour la détection et la

prévention d'intrusions

Exécuter la commande suivante pour dire à

Barnyard2 de sauvegarder ces événements dans l'instance de la

base de données de SNORT : sudo barnyard2 -c

/etc/snort/barnyard2.conf -d /var/log/snort -f snort.u2 -w

/var/log/snort/barnyard2.waldo -g snort -u snort

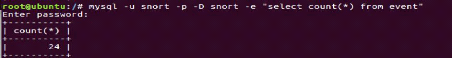

Pour vérifier si Barnyard2 a enregistré ces

évènements dans la base de données de Snort on

exécute la commande suivante:

mysql -u snort -p -D snort -e "select count(*) from

event"

Le nombre d'évènements doit être

supérieur à 0

Figure 26.5: Vérification d'enregistrement des

événements par Barnyard2