|

Master 2 Recherche

Mention : Information et

communication

Spécialité : Recherche et

développement

Le geste de sauvegarde des objets

numériques

L'éditorialisation de soi à

l'épreuve des réseaux

Responsable de la mention information et

communication

Professeure Karine Berthelot-Guiet

Tuteur universitaire : Professeur Etienne Candel

Nom, prénom : Pelissolo François

Promotion : 2016-2017 Soutenu le : 20/09/2018 Note du

mémoire : 16/20

Mots-clés

Collections

Curation personnelle Editorialisation Hypomnêmata

Identité

Mémoire collective Objets numériques Patrimoine

numérique Réseaux sociaux numériques Sauvegarde

numérique Système des objets Traces numériques

« Je ne vois pas l'intérêt de sauvegarder

des données virtuelles. » (Anonyme du XXIème

siècle, questionnaire)

Résumé

Ce mémoire interroge « le geste de sauvegarde des

objets numériques » selon une problématique SIC (sciences de

l'information et de la communication). La transdisciplinarité de

l'approche SIC permet de confronter l'approche technique de la sauvegarde

à une réflexion critique sur les discours et les objets de

recherche qui y sont rattachés, dans l'espoir de contribuer à

porter un regard neuf sur un sujet d'apparence triviale.

Les principales questions posées sont d'abord celle de

l'éditorialisation de soi, et donc des natures de contenu à

sauvegarder - au premier chef les collections - avec une confrontation de

l'archive personnelle face au patrimoine collectif. Puis celle de la curation

personnelle : que garder ? que jeter ? comment trier ? Et comment attribuer une

valeur aux objets numériques ? Enfin la question du développement

de nouveaux « arts de faire » en réseau pour partager et faire

survivre les contenus. L'étude interroge le triangle formé par

l'individu, ses objets (ou contenus) numériques, et l'environnement sous

sa forme de réseau, et étudie leurs interactions dans le temps et

l'espace à travers ce geste de sauvegarde. Elle tente d'ouvrir des

pistes pour une vision élargie de la sauvegarde mais aussi pour le

développement d'outils innovants en accord avec cette vision.

Table des matières

0. Introduction 1

Préambule 1

Mise au point de la problématique 1

Objet de la recherche et démarche suivie 3

Filiation de recherche 4

1. Première partie : de quoi parle-t-on ? 5

1.a) Débroussaillage initial du périmètre

5

1.b) Le périmètre de recherche retenu 6

1.c) Un essai de qualification de la sauvegarde 7

Sauver - Garder 7

Ne rien sauvegarder ? 8

Tout sauvegarder ? 9

Un geste qui établit une frontière : d'abord

la tracer 10

... puis l'administrer 11

1.d) Les objets numériques, une matière fuyante

12

2. Deuxième partie : construction du matériel de

recherche 14

2.a) Cadrage théorique de l'objet de recherche 14

Le triptyque mémoire-archive-patrimoine, les traces,

la transmission 15

L'énonciation de soi, le web des amateurs 18

Le rapport de l'individu aux objets 20

2.b) Mise en oeuvre d'un questionnaire et d'entretiens 22

Le questionnaire exploratoire 22

Les entretiens d'approfondissement 23

2.c) L'analyse réflexive, démarche

d'auto-observation 24

2.d) Transformation des résultats en un simili-corpus

25

3. Troisième partie : des discours à

l'éditorialisation 26

3.a) Etude des discours : naissance d'une tension 26

Les menaces, la peur de la perte 26

Les discours sur l'opposition réel-virtuel 28

Les discours sur Internet et les institutions 29

Les stratégies de gain de temps 30

3.b) Comportements et prédispositions : l'attachement aux

objets 31

Vous pouvez m'assurer que cela a vraiment existé ?

32

3.c) Parcours des pratiques : dispositifs en négatif ?

33

Des dispositifs numériques encore immatures

33

Pratiques héritées des objets physiques :

à chacun sa menace 34

Les pratiques spécifiques du numérique

36

L'anti-sauvegarde : l'effacement des traces 37

Un bref bilan sur les pratiques 38

3.d) La sauvegarde, une éditorialisation en

poupées russes... . 38

3.e) ... qui emboîte de multiples temporalités de

médiation 39

La temporalité du sujet affronte celle des

destinataires 39

... Quand celle des objets se soumet aux discours

établis... . 40

... Pour rebondir sur la temporalité des usages

44

... Et s'encapsuler dans la temporalité propre des

sauvegardes 45

3.f) Conclusion de la partie 47

4. Quatrième partie : la curation personnelle, arbitre du

trop-plein éditorial 48

4.a) L'impensé du rangement 48

4.b) Que vaut un objet numérique ? 48

La fonction de l'objet comme valeur racine 49

La première valeur symbolique : son appropriation

culturelle 50

Entre symbole et fonctionnalité : la valeur sociale

51

Une éditorialisation en P2P : la valeur sociale

filtrée par Wikipedia 52

4.c) La bascule vers l'intime : la valeur affective 52

Quand l'intime traverse les générations : la

valeur de témoignage 53

La part du rêve : la valeur fantasmatique 54

4.d) L'anti-valeur du trop-plein : ne rien jeter 55

4.e) Conclusion de la partie 55

5. Cinquième partie : l'auctorialité, ou

l'engagement de soi 56

5.a) Du dispositif comme frontière entre « soi

» et « les autres » 56

5.b) Les traces personnelles, volontaires ou non ? 57

L'énonciation personnelle

délibérée, bien avant le quart d'heure warholien

57

Les sites personnels : blogs et autres Palais du Facteur

Cheval 58

Le testament numérique, le Web et la mort 61

Quand les sites de partage parlent aussi de nous 62

5.c) L'artefact au service de l'ipséité 63

Lifelogging, QS : le moi quantifié... et

textualisé 63

Les hypomnêmata v.2.0 64

5.d) L'auctorialité de la collection 65

5.e) Décodage : identité collective vs.

identité personnelle 66

5.f) Conclusion de la partie 67

6. Sixième partie : du bricolage en réseau à

de nouveaux « arts de faire » 68

6.a) Le numérique, berceau d'une pensée en

réseau 68

Des pratiques héritées d'une pensée

hiérarchique 70

Monsieur Bricolage au pays des « 404 not found »

71

Le simple et le complexe, une tension incessante 72

6.b) Un terrain inhospitalier et instable... 74

Instabilité du terrain, intranquillité des

sauvegardes 74

L'écologie, l'environnement : less is less 75

L'utilisateur, locataire de l'espace numérique

76

La reproduction va-t-elle tuer l'oeuvre ? 78

L'arrogance des institutions 79

6.c) ... et des utilisateurs qui tentent de s'adapter 80

Des faiblesses, une force : la résilience des

réseaux 80

Réinventer l'oubli, la nouvelle mémoire des

millenials ? 81

Développer de nouveaux « arts de faire » en

réseau 82

6.d) Conclusion de la partie 83

7. Conclusion 85

7.a) Pistes d'exploration complémentaires 86

8. Bibliographie 88

Merci, les gens.

Oui, tous les gens. Et merci tout particulièrement

à mon directeur de recherche Etienne Candel pour sa confiance, pour le

temps qu'il m'a consacré, pour m'avoir orienté avec tact et

perspicacité, en n'omettant pas de m'encourager dans les moments

difficiles. Merci plus généralement aux professeurs et

étudiants du M2R Celsa 2016-2017 - dont binômement vôtre

à Samantha Salaci. Merci à mon équipe de relecture et de

soutien : sociologiquement vôtre à Odile Macchi, tendrement

vôtre à Marina Lévy.

Je dédie ce mémoire à celle de ma

mère Françoise, inconditionnelle lectrice de Georges Perec, qui

aura veillé jusqu'à sa dernière minute et son dernier rire

à la transmission paritaire, et dont les stratégies si

personnelles de curation personnelle auront marqué la finalisation du

présent écrit. Sa disparition ne manqua pas d'E, comme dans

sauvEgardE dEs objEts numEriquEs mais aussi comme dans larmEs et Emotion.

1

0. Introduction

Préambule

Dans « Enquête sur les pratiques savantes

ordinaires - Collectionnisme numérique et environnements

matériels » (Mairesse & Le Marec, 2017), les auteurs

évoquent la stupeur médiatique engendrée en 1947 par un

fait divers : la découverte, à New York, des cadavres des deux

frères Collyer, ensevelis dans leur maison de la 5ème

Avenue sous plus de 130 tonnes d'objets et de détritus qu'ils avaient

accumulés. Il faudra attendre 1968 et « Le système des

objets » (Baudrillard, 1968) pour que Baudrillard éclaire ce qui

semblait aller de soi (les relations de l'individu aux objets courants) sous

les feux croisés d'un décryptage de la société de

consommation et de pratiques millénaires telles que la mode, la

décoration, ou la collection.

Nous avons choisi dans ce mémoire de présenter

une action du quotidien semblant elle aussi aller de soi (la sauvegarde) et

d'en analyser les enjeux dans un univers dont les pratiques sont beaucoup plus

récentes : celui des objets numériques. Notre mission ? Anticiper

le jour où nos cerveaux seront à leur tour victimes

d'amoncellements d'objets dans l'univers parallèle du

numérique.

Mise au point de la

problématique

Et si la sauvegarde n'était pas un problème ? Un

moyen canonique d'en éprouver la pertinence est de la confronter

à ses deux modalités extrêmes. Soit on ne sauvegarde

rien... Et pourtant, il restera toujours quelque chose. Soit on conçoit

un dispositif capable de « tout » sauvegarder, esquissant ainsi une

chimère, telle la mémoire du Funes de (Borges, 1944) : celle d'un

monde où la perte serait abolie. Mais dans les deux cas, le

problème n'a fait que se déplacer : que reste-t-il quand on ne

sauvegarde rien ? Ou bien que reste-il vraiment quand on ne perd rien ?

Ainsi se profile la question centrale qui va guider notre

recherche : la sauvegarde, en dépit de sa connotation ontologique

rassurante - créant l'illusion d'un problème «

réglé » par la performativité de sa simple invocation

- dessine une frontière entre ce qui est sauvegardé et ce qui ne

l'est pas, et confronte donc le sujet à un double dilemme : celui de

l'emplacement où il trace sa frontière, et celui de

l'administration de celle-ci.

Pour façonner un objet de recherche, cette

frontière issue du geste de sauvegarde dans le champ du numérique

sera formalisée à travers l'étude des discours et

des pratiques invoqués dans ce geste. En parcourant une

série d'usages et de dispositifs, nous sonderons l'apparente

2

évidence de sa trivialité, avec pour objectif

d'en discerner les contours, les éventuels intangibles, et, là

où les qualifications spontanées échouent, les possibles

lignes de faille.

Ce sont ces lignes de faille que nous étudierons

ensuite sous le prisme de l'éditorialisation, qui nous

permettra de mobiliser des concepts comme le triptyque

mémoire-archive-patrimoine, en mettant en perspective leur cadre de

référence - celui du collectif - et le cadre de notre

étude - celui de l'individu. Cherchant à établir en quoi

la sauvegarde d'un patrimoine personnel est une pratique sociale

héritée de pratiques collectives, nous viserons à

mieux cerner la double spécificité du « numérique

» et du « personnel », afin d'explorer la limite poreuse entre

le « soi » et « les autres », telle que la

construisent les choix inhérents à toute stratégie

d'éditorialisation de soi.

Cette zone d'articulation est d'autant plus riche en

perspectives d'investigation que, dans un contexte d'instabilité des

supports, elle n'est ni uniforme suivant les usages, ni statique temporellement

: nous chercherons à en percevoir les dynamiques, pour

les interroger selon l'idée de Bachimont que la culture numérique

induit une pensée en réseau. Nous tenterons de mesurer

l'évolution d'une archive organisée selon une pensée

hiérarchique traditionnelle, vers ce que mobilise en termes de nouvelle

technicité - dispositifs, mais surtout modalités sociales - la

préservation d'objets numériques partagés,

organisés et connectés à l'image des neurones de notre

mémoire, et donc, tout comme elle, en perpétuelle

reconfiguration.

A travers ce parcours, notre mémoire

s'attachera ainsi à explorer l'espace conflictuel des discours et des

pratiques de sauvegarde, dans leur tentative de conciliation de la

sérénité présumée du « sauver » et

de la fiévreuse anxiété du « garder

».

3

Objet de la recherche et démarche

suivie

Le thème de la sauvegarde numérique intrigue car

il soulève un paradoxe : d'apparence banale, subordonné à

des questions d'outils semblant relever de la « basse logistique »,

il est pourtant associé à des discours allant du mépris

à l'anxiété, dont ce mémoire va s'atteler à

démont(r)er une large part d'impensés.

L'énumération des thèmes de recherche

1 cités dans le résumé initial donne une

idée de l'étendue du périmètre abordé, et

donc de la dangerosité de s'y confronter sans précaution. Nous

avons pourtant démarré notre recherche selon une telle approche

panoramique, en faisant le pari que pour un objet non encore traité en

tant que tel dans une approche SIC2, parcourir de manière

systématique les différents thèmes de recherche que

traverse le geste de sauvegarde numérique était un moyen de

révéler, par un effet de répétition, ce que notre

regard peine à discerner sous un seul angle de vue. Ce travail

préliminaire, dont une partie des résultats a été

annexée au présent mémoire, a permis de dégager 25

thématiques mobilisées, complétées par une analyse

des discours, des dispositifs et des enjeux perçus.

Une fois dégagée la problématique qui a

conduit nos questionnements, le matériel collecté a

été invoqué au fil de l'eau, en faisant appel aux annexes

quand une description trop détaillée aurait nui à la

fluidité de la réflexion : c'est le cas par exemple des

descriptions et des analyses de dispositifs de sauvegarde. Notre

réflexion initiale s'appuyait sur deux parties introductives (cadrage,

construction du matériel de recherche), suivies de trois parties

principales (discours/pratiques, éditorialisation, pensée en

réseau), mais le déploiement de la pensée sur le sujet de

l'éditorialisation nous a conduit à le scinder en deux branches

distinctes : l'une liée à la curation personnelle (partie 4),

l'autre à l'auctorialité comme engagement de soi (partie 5).

1 « garder/trier/jeter », ou encore la mémoire,

l'archive, la transmission, la perte, les collections...

2 Les travaux les plus poussés sur la

sauvegarde numérique, à notre connaissance, sont ceux de Claude

Huc (dont la bibliographie sera détaillée par la suite) et sont

essentiellement axés sur une approche pratique et technique de la

sauvegarde. Une approche SIC plus complète implique d'intégrer

des questions d'ordre sociologique, culturel, sémiotique... et une

méthodologie laissant une part significative à la pensée

critique.

4

Filiation de recherche

Dans notre souci de diversité des points de vue, nous

nous sommes basés principalement sur quatre grandes familles de travaux

:

- Des praticiens de la technique de sauvegarde informatique,

et en premier lieu Claude Huc et son très complet «

Préserver son patrimoine numérique » (Huc, 2010).

- Des chercheurs s'intéressant aux comportements, qu'il

s'agisse de psychologie ou de marketing, et particulièrement la

problématique des gardeurs/jeteurs. Les recherches de Valérie

Guillard nous ont ainsi permis de remonter aux théories de Balint et

Winnicott.

- Des chercheurs spécialisés en SIC dans le

champ du numérique, et en particulier au Celsa/Gripic et à

l'UTC/Costech, mais aussi de Louise Merzeau.

- Et bien entendu, des théoriciens ayant

contribué aux fondamentaux des SIC, au premier rang desquels

Baudrillard, mais aussi Foucault, Halbwachs... Et en « fou du roi » :

Georges Perec.

5

1. Première partie : de quoi parle-t-on

?

1.a) Débroussaillage initial du

périmètre

L'intitulé du sujet de ce mémoire sous sa forme

finale « Le geste de sauvegarde des objets numériques » est le

résultat d'un processus itératif de définition du sujet

d'étude dont le point de départ, dans notre prime intention,

était le concept de « curation amateur » tel

qu'énoncé par (Martel, 2015b) et (Martel, 2015a). Il imposait

d'interroger les concepts de « curation » (dans l'idée d'une

muséologie personnelle) et de « contenus amateur » tel que

définis par (Flichy, 2010) ou (Keen, 2008). Le poids des impensés

à élucider mettait en péril la place laissée

à l'étude du geste de sauvegarde lui-même. L'absence

d'études spécifiques sur le moment particulier de la

procédure de sauvegarde, surtout en contexte non institutionnel, a mis

en évidence l'opportunité de se consacrer entièrement

à ce geste particulier, en réduisant la part des autres concepts

à une simple mise en contexte, comme cas d'application du geste de

sauvegarde.

Les questionnements issus du sujet ainsi simplifié peuvent

être formulés comme suit :

- Que recouvre - et que ne recouvre pas - le terme de sauvegarde

?

- Comment définir les « objets numériques

» en tant qu'objets de cette sauvegarde ?

- Dans quel contexte (personnel, professionnel...) étudier

ce geste de sauvegarde ?

La troisième question, prépondérante, est

celle du périmètre de l'étude. Il fut question de la

réduire aux environnements « non professionnels

» ou aux seuls réseaux sociaux, afin d'en limiter la

complexité. Cela aurait eu du sens si cette étude avait

prétendu à une exhaustivité des dispositifs

étudiés sur un périmètre donné. Or, une

telle exhaustivité aurait conduit à la restriction drastique du

domaine des types de sauvegarde étudiés. Une fois

abandonnée toute idée d'exhaustivité3 il est

devenu plus simple d'explorer la sphère de la « sauvegardité

» dans

3 Remercions Georges Perec qui a eu la malice de

prendre les traits de notre directeur de recherche Etienne

Candel pour faire passer son message. Il nous est impossible

de ne pas citer « Penser-Classer » (Perec, 1985), pour le

chapitre éponyme et ses sous-rubriques, toutes onctueuses. Dans

« U) Le monde comme puzzle » : « Tellement tentant

de vouloir distribuer le monde entier selon un code unique [...]

Malheureusement, ça ne marche pas, ça n'a même jamais

commencé à marcher, ça ne marchera jamais ».

Dans « G) l'Exposition Universelle de 1900 » et son

catalogue de 18 groupes et 121 classes : « ensuite ça va

vraiment dans tous les sens ». Et dans « A) Méthodes

», la finale : « Peut-être est-ce aussi

désigner la question comme justement sans réponse,

c'est-à-dire renvoyer la pensée à l'impensé qui la

fonde, le classé à l'inclassable (l'innommable, l'indicible)

qu'il s'acharne à dissimuler... »

6

toute son ampleur plutôt que de la découper en

rondelles, évitant ainsi d'inutiles effets de frontières. La

barbe doit-elle être au-dessus ou au-dessous de la couverture

(Hergé, 1953) ? Cette question vétilleuse évacuée,

la sauvegarde des messages mails a ainsi réintégré le

périmètre de l'étude ; et la suite a montré que

s'en priver eût été dommageable.

En revanche il est apparu que la spécificité de

la sauvegarde « personnelle », peu citée dans des travaux de

recherche, au contraire de l'archive ou la sauvegarde « pro », bien

plus présente dans la littérature4, méritait

une attention plus poussée. Cela explique que nos propres investigations

se sont polarisées sur cette sauvegarde personnelle, les données

liées aux autres familles de sauvegardes étant reprises de

travaux effectués par des tiers.

Les deux premières questions (qu'est-ce que la

sauvegarde, sur quels objets l'étudier) ont été

explorées selon différentes approches (théorique,

pratique, heuristique, communicationnelle), pour conclure qu'il n'était

pas nécessaire de répondre avec précision à ces

deux questions, et qu'au contraire les zones de flou et d'incertitude des

réponses contribuaient à la richesse de notre objet de recherche.

Cela pour expliquer par avance l'éventuelle frustration du lecteur sur

certains points de « définition » dans notre deuxième

partie.

1.b) Le périmètre de recherche

retenu

L'objet de recherche est donc le geste de sauvegarde

des objets numériques dans un cadre personnel. Le cadre

professionnel pourra être utilisé à la marge, à la

fois comme éclairage de certaines pratiques, ou en raison de la

porosité des usages pro/perso.

La sauvegarde des objets non numériques n'est pas notre

objet d'étude, mais sera sondée afin d'extraire héritages

ou singularités fertiles. De même des thèmes voisins, comme

les pratiques d'archivage des institutions, ou les mécanismes de la

mémoire individuelle et collective seront interrogés pour offrir

d'autres angles de vision de notre propre objet. L'idée de «

curation amateur » a été remplacée par celle de

« curation personnelle » qui prendra sa place naturellement dans le

processus d'éditorialisation développé en quatrième

partie.

4 Aussi bien dans une vision issue des sciences

humaines et sociales, à travers des thématiques comme l'archive,

le patrimoine culturel, que dans une vision plus technicienne : informatique,

administrative, bibliothécaire...

7

1.c) Un essai de qualification de la

sauvegarde

Sauver - Garder

On trouvera en annexe une étude lexicographique plus

complète du mot « sauvegarde ». En résumé, le

verbe « sauvegarder », selon le CNRTL (Centre National de Ressources

Textuelles et Lexicales), prend deux sens relativement généraux

:

A. - Assurer la protection, la défense de quelqu'un ou

de quelque chose. Synonyme : protéger. Sauvegarder ses

intérêts, son avenir.

B. - Conserver, maintenir intact quelque chose.

Alors que le substantif « sauvegarde », selon la

même source, prend au moins cinq définitions, toutes

associées à des contextes juridiques ou techniques bien plus

spécifiques.

Cette différence illustre la difficulté

opératoire de transformation du concept, plutôt simple et

général, de sauvegarde, en un dispositif, compte tenu de la

diversité des réalités actualisant ce concept. Le verbe

« sauvegarder » fusionne l'acte de « sauver »

(protéger contre les menaces) et celui de « garder »

(conserver dans le temps). Il s'agit de deux besoins dont la

compréhension est immédiate, alors que celle des solutions pour y

parvenir l'est beaucoup moins.

Cette difficulté se prolonge tout naturellement dans le

monde des objets numériques : - Sauver nécessite de :

o Protéger contre les accès non

désirés (aux relevés bancaires contre les escrocs, aux

films X pour les enfants, aux supports contre les voleurs...)

o Protéger contre l'altération, la destruction

- Garder vise à :

o Protéger contre la perte : en permettant de

retrouver une information parmi d'autres - potentiellement très

nombreuses

o Faire traverser le temps : en affrontant la faible

pérennité des supports, des hébergeurs, des architectures

et des standards

Aussi générique soit-il, le terme «

sauvegarder » renferme un intangible, celui d'un verbe d'action. Aspect

paradoxal car il s'agit d'une action défensive, potentiellement passive,

telle celle de la sentinelle qui « monte la garde ».

Ne rien sauvegarder ?

« Pas de bol, dans la vraie vie, t'as pas de undo

»

(Anonyme, 2017)

Qualifier la sauvegarde nécessite aussi de qualifier la

non-sauvegarde. Est-ce l'absence de geste spécifique,

c'est-à-dire laisser le temps, le hasard - et nos héritiers -

faire leur oeuvre ? Ou est-ce détruire délibérément

et systématiquement toute trace, tout objet ayant dépassé

sa date limite d'usage supposé ?

Henry Darger attendait-il que son oeuvre graphique connue de

lui seul disparaisse à sa mort ou pouvait-il deviner que son

propriétaire la découvrirait pour établir sa

notoriété posthume ? L'ex institutrice Madeleine (Beaudoux, 2016)

pouvait-elle imaginer que la locataire suivante de son appartement exhumerait

ses souvenirs abandonnés à son décès dans sa cave

avant de retracer leur histoire sur Twitter ? Et quand Isabelle Monnin (Monnin,

2015) achète de vieux Polaroïds familiaux sur EBay et

reconnaît sur Google Maps le clocher du Jura présent sur plusieurs

clichés, les protagonistes retrouvés de ces photos, d'abord

surpris, adhèrent finalement à ce travail de reconstruction de

leur passé et y participent à leur tour5.

Ces histoires très particulières sont celles

d'exceptions à la règle générale de l'oubli. Elles

sont celles d'une délégation de curation au hasard aveugle,

symbolisé par les voiles couvrant les yeux des statues de la

déesse Fortuna. C'est pourquoi d'autres choisissent

délibérément de ne rien laisser derrière eux, en

recherchant toute trace de leur présence sur Internet pour les effacer

systématiquement6. A leur façon, ils effectuent un

geste de sauvegarde très spécifique : ils disent sauvegarder leur

intimité, leur vie privée, invoquent leur droit à l'oubli.

Cette revendication est fréquemment associée à un discours

quasi-militant de défiance vis-à-vis des institutions, en

particulier des fameuses GAFA7 supposées bâtir leur

fortune sur l'espionnage incessant de notre vie privée.

Elle diffère donc notablement de l'attitude consistant

à « ne rien faire de spécial », ni pour nettoyer, ni

pour protéger ses traces et ses contenus dans le monde numérique.

Attendre que son

5 Laurence, la petite fille des photos, va

jusqu'à enregistrer une chanson sur le CD associé à

l'ouvrage.

6 Nous développons cette thématique dans

l'étude des discours de sauvegarde en 2ème partie.

7 Google-Amazon-Facebook-Apple

8

disque dur tombe en panne pour réaliser que la

dernière sauvegarde date de 2 ans, réaliser qu'un document

administratif important (convocation à un examen, justificatif

fiscal...) a été détruit en même temps qu'un mail

effacé par erreur, se passer d'anti-virus, se faire voler son

notebook dans le métro... Tout cela peut relever aux yeux de la

société (médias, discours des proches) d'un laisser-aller

- dont une forme aigue a pris le nom de phobie administrative. Et pourtant il y

a deux manières de lire une telle situation. Consciente, elle

relève d'une forme de fatalisme, voire de lâcher-prise («

J'ai perdu deux ans de données ? Et alors ? »). Inconsciente, elle

dénote un rapport altéré au temps (« Deux ans

déjà, ma dernière sauvegarde ? Impossible ! ») ou

d'une sous-estimation des risques, qui se traduit alors parfois par le recours

en situation de crise à des services de secours fort

coûteux8. Et, très probablement, par le

déploiement ultérieur d'une stratégie de sauvegarde plus

« raisonnable ».

Tout sauvegarder ?

Que la possibilité technique existe ou non de «

tout » sauvegarder - et nous essaierons de le vérifier par la suite

dans l'étude des dispositifs - n'obère pas le doute : certes,

l'idée d'une certitude de ne « rien perdre » soulage d'une

angoisse, d'une possible culpabilité. Mais le problème n'est

alors qu'à moitié résolu. Nous avons tous connu la

recherche d'un document, (ou parfois d'une simple citation : texte, image,

son...) quand, devant un interlocuteur d'abord patient puis goguenard, nous

nous mettons à fouiller frénétiquement nos divers

supports, pour finalement terminer d'un « je vous envoie cela dès

que je le retrouve... ». Si banal que Diderot a nommé « esprit

de l'escalier » cette faculté de retrouver la phrase juste,

à peine quitté le feu de l'action : par extension, nous parlerons

de « mémoire de l'escalier ».

L'hypothèse d'une sauvegarde totale nous permet de

problématiser l'existence d'une autre frontière entre ce qui

disparait et ce qui dure. Sans sauvegarde, nous avons vu que cette

frontière devenait le jouet du hasard. Une sauvegarde parfaite repousse

la limite à une autre échéance, elle-même tout aussi

peu déterminée qu'elle est intangible : celle de la disparition

fatale du sujet - sa mort, donc. Dans une nouvelle de (Borges, 1944),

Funès, suite à un accident, est doté d'une mémoire

parfaite (hypermnésie) de toutes les situations qu'il a vécu.

L'auteur nous laisse libres

9

8 Les tarifs de récupération d'un disque

dur en salle blanche varient de 150 à 750 € suivant le type de

panne.

d'imaginer toutes les possibilités d'une telle

mémoire - vive, en l'occurrence. La seule chose certaine est la

dernière phrase : « Irénée Funes mourut en 1889,

d'une congestion pulmonaire ». Un scénario qui viserait

à contourner un tel hasard peut se concevoir : un personnage organisant

une sauvegarde « parfaite » avant de se donner la mort juste

après9. Mais quelle garantie a-t-il de ne pas périr

avant d'avoir effectué cette sauvegarde ? Et que peut-il espérer

léguer s'il ne s'est pas octroyé une durée suffisante - et

donc potentiellement entre deux sauvegardes - pour réaliser une oeuvre

?

Les deux situations que nous venons de décrire offrent

deux visions différentes de la sauvegarde : la première, celle de

l'escalier, est celle d'une sauvegarde « pour soi », la seconde est

celle d'une sauvegarde « de soi », pour les autres. Cette

dernière relève de la transmission post-mortem, et l'on ne sera

pas surpris de constater que peu de sujets interrogés dans le cadre d'un

questionnaire citent spontanément cette dimension de la sauvegarde. Nous

l'évoquerons à plusieurs reprises (en particulier dans le

registre de la temporalité) mais, dans la suite, le geste de

sauvegarde sera en premier lieu pensé dans sa dimension « pour soi

».

Un geste qui établit une frontière :

d'abord la tracer...

Qu'on l'aborde sous l'angle méthodologique (les guides

pratiques sur la sauvegarde), technique (les logiciels de sauvegarde), ou

grammatical (sujet - verbe - complément), l'énoncé «

Je sauvegarde... » appelle automatiquement la question : « quoi ?

».

Que la réponse soit « mon disque

C:\ », « mes mails », « mon

travail du jour » ou « tout ce qui concerne ma thèse »

n'est pas déterminant à ce stade. Car avant toute chose, le geste

de sauvegarde nécessite un ou plusieurs objets sur lequel s'exercer, et

donc un premier geste préalable, celui de tracer le contour du

périmètre délimitant ce qui sera sauvegardé, et ce

qui ne le sera pas. Ce geste lui-même appelle une conceptualisation

(penser et définir ce que le sujet souhaite inclure dans ce

périmètre), puis une désignation technique (celle des

objets techniques correspondant à ce périmètre), puis une

éventuelle réitération (s'il s'avère que le

découpage retenu n'est pas compatible avec les outils techniques

utilisés pour la sauvegarde).

9 A l'image de la mort organisée du père

de Jed Martin dans « La Carte et le Territoire » (Houellebecq,

2010).

10

11

... puis l'administrer

Le geste de sauvegarde n'est pas à usage unique. Sa

récurrence, périodique ou non, s'inscrit dans sa propre

programmation. Il y a une première fois, puis les fois suivantes. La

première fois suppose la mise en place d'un outillage... ou la

décision de reporter cette phase à la fois suivante. Pour rester

simple, on décrira ainsi le programme de sauvegarde :

Ce schéma est bien entendu une simplification. Les

modalités dépendent aussi bien du contexte technique que des

conditions particulières de son exécution. Ainsi, l'auteur de ce

mémoire a la fâcheuse habitude de se souvenir du besoin

d'effectuer une sauvegarde quelques (petites) heures avant de partir en

vacances... Sous un délai restant loin d'être toujours compatible

avec la durée effective d'une sauvegarde complète. Une des

conséquences - pénibles - étant alors le non-respect du

périmètre de sauvegarde tel que souhaité initialement.

Indépendamment de ces contingences, la

possibilité de redéfinir ad libido le périmètre de

sauvegarde est une des caractéristiques les plus intéressantes de

ce programme. Elle ouvre une première perspective pour tracer une

trajectoire plausible entre le « rien » et le « tout » :

celle d'une sauvegarde au périmètre extensible, progressivement,

du plus simple - ou du plus prioritaire - vers le plus complexe. Avec la double

satisfaction, à chaque étape de la progression, d'avoir «

fait quelque chose » et celle d'envisager que le « non fait »

est remis à une date ultérieure, mais - à la

différence d'une procrastination - dans une vision programmée

(peu importe quand) et donc rassurante.

12

1.d) Les objets numériques, une matière

fuyante

« Le sens commun tend à détacher des

autres la catégorie du numérique, et à considérer

que les objets hétéroclites qui en relèvent sont d'une

forme, d'un mode de fonctionnement spécifique »

(Candel, 2015)

Placer le geste de sauvegarde dans le contexte du

numérique pose la question des frontières entre ce

numérique et le « non-numérique ». Les travaux de

(Sinatra & Vitali-Rosati, 2014) ont le mérite de mettre le terme

« numérique » (aujourd'hui consacré par l'usage au

détriment de ses prédécesseurs « nouvelles

technologies » et « virtuel ») en perspective, non seulement

avec son origine sémantique (l'opposition analogique - numérique

dans l'encodage du son et des images à partir des années 80 : CD

vs. vinyle, photo fichier vs. argentique), mais aussi avec son impact sur nos

pratiques :

« Le numérique modifie nos pratiques et leur

sens [...] On peut constater que ce n'est pas qu'en présence des

dispositifs techniques ou technologiques que le rapport au monde change. [...]

Le fait d'avoir un GPS modifie notre rapport à l'espace. Nous percevons

l'espace différemment -- il nous semble beaucoup plus rassurant, car

nous savons toujours où nous sommes et ne pouvons pas nous perdre. C'est

l'outil qui façonne et agence notre rapport à l'espace et nos

pratiques, ainsi que notre vision de l'espace, notre façon de le

concevoir. » (Sinatra & Vitali-Rosati, 2014)

Serge Tisseron est allé explorer la frontière

entre l'objet physique le plus proche de nous (notre corps) et le

numérique, en évoquant l'homme augmenté dans « Quand

l'esprit vient aux objets » (Tisseron, 1999). Il est encore difficile

d'évaluer la perception que nous aurons de notre corps le jour où

un système vidéo suppléera la vue des aveugles, mais les

sonotones en donnent déjà un premier aperçu. Prenant

l'exemple d'une hanche artificielle, d'abord perçue par le sujet comme

un corps étranger, puis quelques mois plus tard comme partie

intégrante de lui-même, Tisseron explique que « les

objets n'ont le pouvoir d'être des médiateurs entre le monde et le

sujet, que parce qu'ils sont d'abord des médiateurs de soi à soi

». Ce qui ouvre la porte à des questions de tout

ordre...10 que nous mettrons de côté, pour retenir

l'ambiguïté de cette opposition virtuel/réel dans le champ

de la sauvegarde : des factures, des points retraite, un compte en banque, les

actions d'une compagnie, la Bourse elle-même, aujourd'hui, sont-elles

matérielles ou immatérielles ? L'invention du bitcoin est un pas

en avant dans la dématérialisation de l'argent...

10 D'après Stiegler, Leroi-Gourhan a

démontré depuis longtemps que l'homme s'est toujours

auto-augmenté.

pourtant lié nativement à une doctrine

nommée « matérialisme ». Harari insiste ainsi

lourdement dans « Sapiens » (Harari, 2015) sur le caractère

fictif et symbolique de la plupart des constructions sociales humaines,

dès ce qu'il appelle « la révolution cognitive

»11 - c'est-à-dire l'utilisation du langage par l'homo

sapiens, il y a environ 70 000 ans, pour partager des croyances non

représentables dans le monde réel, celui de toutes les autres

espèces animales.

Face à l'absence d'une démarcation flagrante, et

d'autant plus dans un contexte fluctuant (pourquoi l'impression 3D ne nous

permettrait-elle pas un jour de refabriquer une chaise ou une tasse

cassée ?) nous nous permettrons donc dans la suite de confronter aussi

souvent que la pertinence le permettra les sauvegardes numériques

à leurs équivalentes physiques.

Avec l'appui de Georges Perec en introduction, il a

été fait acte de la vanité d'entreprendre une « vraie

» taxonomie, qui s'emploierait à être exhaustive et

permettrait de délimiter des catégories d'objets ayant chacun des

caractéristiques propres en termes de sauvegarde, à la

manière des espèces animales. En revanche, tenter de balayer du

regard les différents types d'objets, comme les modalités de

sauvegarde qui y sont associées, s'est avéré un moyen d'en

appréhender la richesse, d'en dégager des thématiques

variées, et donc d'enrichir le parcours d'exploration de la suite de ce

mémoire.

13

11 Rien à voir avec « La révolution

cognitiviste » des sciences sociales (et cognitives, donc) des

années 1950.

2. Deuxième partie : construction du

matériel de recherche

« Il y a dans toute énumération deux

tentations contradictoires ; la première est de tout recenser, la

seconde d'oublier tout de même quelque chose ; la première

voudrait clôturer définitivement la question, la seconde la

laisser ouverte ; entre l'exhaustif et l'inachevé,

l'énumération me semble ainsi être, avant toute

pensée (et avant tout classement), la marque même de ce besoin de

nommer et de réunir sans lequel le monde (« la vie »)

resterait pour nous sans repères : il y a des choses différentes

qui sont pourtant un peu pareilles ; on peut les assembler dans des

séries à l'intérieur desquelles il sera possible de les

distinguer » (Georges Perec, « Penser/Classer »)

(Perec, 1985).

2.a) Cadrage théorique de l'objet de

recherche

Une fois définis les contours de notre objet de

recherche, nous proposons d'en parcourir les fondations théoriques. La

sauvegarde numérique personnelle en tant que telle n'a fait l'objet

d'études12 que dans une perspective « utilitaire

»13. Ce type de travaux offre une base pour étudier les

conditions pratiques de ce que Michel de Certeau qualifie « d'art de faire

», et nous les reprendrons dans la dernière partie de ce cadrage.

Mais si on élargit l'angle de vue pour revenir au cadre plus

général de la sauvegarde (numérique ou pas, personnelle ou

pas) d'une part, et des objets qu'elle manipule d'autre part, nous pouvons

situer notre sujet au confluent de trois thématiques de recherche

relevant des SIC :

- Le triptyque mémoire-archive-patrimoine, les traces, la

transmission - L'énonciation de soi, le web des amateurs

- Le rapport de l'individu aux objets

Dans la suite de ce chapitre, nous allons poser les concepts

qui serviront de support aux réflexions des parties suivantes. Il faut

le voir comme une forme simplifiée d'état de l'art : il n'est pas

question de reconstituer les théories sous-jacentes mais seulement d'en

extraire certaines linéaments, questions, problématiques et

points de vue qui éclaireront notre propre sujet d'étude.

12 Par Claude Huc (Banat-Berger, Duplouy, Huc, &

France, 2009) (Huc, 2010) en particulier.

13 Non pas utilitariste, mais plutôt «

économiste » au sens où l'entend Mauss puis le courant

anti-utilitariste (avec soit une vision juridique, soit une vision «

d'efficacité personnelle », sans regard critique).

14

15

Le triptyque mémoire-archive-patrimoine, les

traces, la transmission

« Les productions familiales trouvent un écho

auprès de trois notions [...] : archive, patrimoine et mémoire

» (Leyoudec, 2017)

Confronter le terme de « sauvegarde » aux notions

les plus proches du champ sémantique permet d'en mesurer à la

fois les spécificités et les zones de partage. La première

d'entre elles est la mémoire. Qui elle-même recouvre deux concepts

distincts et interdépendants : mémoire individuelle et

mémoire collective14.

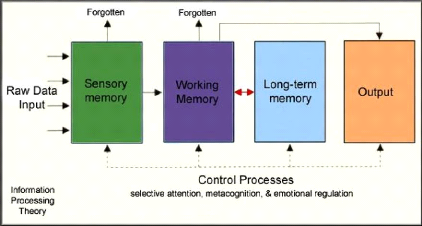

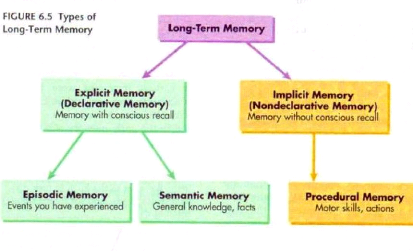

La mémoire individuelle

« La mémoire est une activité

biologique et psychique qui permet d'emmagasiner, de conserver et de restituer

des informations », selon le Larousse. A ce titre, elle constitue un

type particulier de sauvegarde, dont les mécanismes peuvent aussi

inspirer les stratégies de sauvegarde numérique. Si

l'organisation cérébrale ne marque pas une dissociation aussi

nette qu'entre le CPU (processeur de traitement) et la RAM (stockage des

informations traitées) des terminaux numériques, le partage du

cerveau entre mémoire de court terme et mémoire de long terme

(avec l'hippocampe dans un rôle de « moteur de sauvegarde »

pour consolider le stockage long terme) est, lui, assez analogue à celui

des outils informatiques (mémoire vive/mémoire de

stockage)15.

La mémoire de l'individu peut d'ailleurs trouver son

prolongement prothétique dans les supports numériques de

sauvegarde, que ce soit au sens strict - et encore futuriste - quand on

parle

14 On parle ici de la mémoire « humaine

» (celle habituellement traitée en sciences sociales). Le mot

désigne aussi la mémoire support de stockage des outils

numériques (disque dur, RAM), que ne traiterons pas directement. Mais

nous l'évoquerons pour introduire le parallélisme entre le monde

« physique » de l'homme et le monde « virtuel » de la

machine.

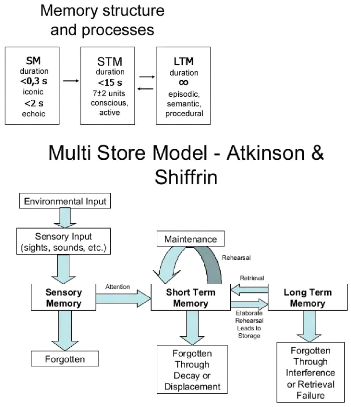

15 Ces quelques lignes sont

délibérément simplificatrices. Si on veut pousser

l'analogie entre le cerveau et un ordinateur, il est plus juste de distinguer 3

systèmes mnésiques :

- La mémoire court terme (qui peut stocker 3 à 4

données ou « chunks » - même si l'article initial de

Miller

parle de 7) pendant environ 15 à 30 secondes (Miller,

1956) est comparable à la mémoire cache des CPU d'ordinateurs,

optimisée pour un traitement rapide des données « courantes

».

- La mémoire long terme est comparable à un disque

dur, qui conserve « à vie » un grand nombre de

données.

- De même que le disque dur est

précédé par un cache en mémoire vive afin d'en

optimiser la vitesse d'accès,

l'hippocampe assure une fonction de consolidation pendant le

sommeil pour effectuer un tri entre les données à conserver et

celles à « oublier ». On peut le comparer au mécanisme

de « GC » (garbage collection) de certains langages informatiques

(Lisp, Java...) par son aspect automatique.

« d'homme augmenté » ou qu'il s'agisse d'une

métaphore quand, confronté à un trou de mémoire,

tout un chacun va le combler par une recherche rapide sur son smartphone. Cette

évolution n'est pas une révolution puisque Leroi-Gourhan a

nommé « processus d'extériorisation » la

délégation fonctionnelle de l'homme à ses outils, vieille

de 4 millions d'années, consacrant l'idée que « l'homme

n'est homme que dans la mesure où il se met hors de lui, dans ses

prothèses » (Stiegler, 2013).

Le lien entre mémoire et sauvegarde prend une nature

encore plus intime quand on postule que « se souvenir » qu'on doit

sauvegarder une information est une condition nécessaire de la

fiabilité du processus de sauvegarde16.

Le champ des possibles en matière d'investigation

scientifique sur la mémoire individuelle est aussi passionnant que

vaste, afin de ne pas nous y égarer nous en avons extrait quatre

éléments pour la suite de notre parcours :

- La distinction entre « mémoire-habitude »

et « mémoire-souvenir » de Bergson (Bergson, Miquel, &

Forest, 2012), que nous mettons en perspective avec la même distinction

entre une sauvegarde numérique « brute » non

accessible17 et une sauvegarde organisée, c'est-à-dire

indexée, enrichie sémantiquement par la connaissance.

- La dimension spatiale et visuelle de la mémoire, avec

en particulier les techniques de type « palais de mémoire » ou

loci 18 (associant les objets à mémoriser aux

pièces d'un palais imaginaire parcourues suivant un ordre précis)

illustrant le pouvoir spécifique de la visualisation des informations

mémorisées.

- Ces mêmes loci montrent aussi l'aspect

associatif de la mémoire cérébrale, que notre

sixième partie confrontera à la dimension réticulaire des

informations du web.

- Le rôle déterminant de l'oubli dans le cycle de

mémorisation19.

Cette confrontation du cycle de mémorisation

cérébral à celui des données numériques

laisse apparaître en revanche deux différences fondamentales pour

la suite de ce mémoire :

- L'équivalent de l'étape de

tri/consolidation des informations long terme par l'hippocampe,

automatique chez l'homme pendant son sommeil, nécessite une

action

16 Dans le cycle programmatique de la sauvegarde,

tout nouveau support (ex : un nouveau smartphone) nécessite une mise

à jour du plan de sauvegarde.

17 Dans « Le meilleur des mondes »

(Huxley, 1932) avec l'apprentissage par hypnopédie :

répéter « Le Nil est le plus long fleuve d'Afrique » ne

permet pas de réutiliser cette information si elle n'est pas devenue une

connaissance.

18 Citées chez Simonide de Céos

(Vème siècle av. J.-C.) ou Matteo Ricci (XVIème

siècle), mais encore préconisées aujourd'hui par de

nombreux coachs en mémorisation.

19 Pour les Orphiques, Mnémosyne (fleuve de

la mémoire) et Léthé (celui de l'oubli), avaient des

sources voisines.

16

17

délibérée du sujet pour les

objets numériques - action qui court donc le risque

d'être oubliée ou négligée.

- En revanche, alors que l'humain ne maîtrise pas

quelles informations seront conservées et éliminées

pendant le processus de consolidation mnésique cérébral,

il dispose de la faculté de choisir ce qu'il sauvegarde ou non

parmi ses données numériques. C'est à la fois une

chance... et une lourde responsabilité, d'autant que notre propre

processus d'apprentissage nous a davantage formé à apprendre (par

la répétition corporelle, comme le montre Bergson, à

l'image de l'ânonnage des tables de multiplication) qu'à oublier,

et encore moins à choisir quoi oublier.

La mémoire collective

Maurice Halbwachs20 a théorisé

l'influence mutuelle entre mémoire individuelle et mémoire

collective. C'est l'utilisation de ses travaux par Roger Bastide,

appliquée à la culture afro-américaine, qui attire notre

attention quand il les confronte aux théories de Lévi-Strauss sur

le bricolage pour émettre l'idée que « le bricolage est

lié à ce sentiment de vide devant les trous de la mémoire

collective » (Bastide, 1970). Nous approfondirons cette idée

dans notre sixième partie, pour nous interroger sur la place d'une

sauvegarde individuelle dans une masse d'informations « collectives »

organisées en réseau.

Le patrimoine, l'archive

Nous considérons ici que le patrimoine est l'ensemble

des biens, matériels ou non, qu'un individu ou un groupe est susceptible

de transmettre aux générations suivantes. L'archive est alors une

des composantes de ce patrimoine, a priori associée historiquement aux

documents (supposés textuels21), mais qui s'étend

aujourd'hui à tous les domaines de la culture (mode, arts,

décoration, sport...) et donc à une très grande

variété de supports, dont le numérique qui joue le double

rôle de contenu à stocker et de support d'archivage.

De même qu'il existe une mémoire individuelle et

une mémoire collective, patrimoine et archive n'ont pas les mêmes

connotations pour l'individu singulier que pour la collectivité et

les

20 En particulier dans « Les cadres sociaux de

la mémoire » (Halbwachs, 1925) et « La Mémoire

collective » (Halbwachs, 1950).

21 La première bibliothèque connue,

celle d'Assurbanipal à Nivine (VIIe siècle av. J.-C.),

réunissait 25 000 tablettes d'argile, d'une grande variété

: astrologie, religion et mythes, sciences, médecine, administratif,

philosophie...

18

institutions. D'une part pour des raisons de

temporalités distinctes22, mais aussi par l'existence d'un

cadre institutionnel de protection et de sauvegarde du patrimoine collectif

(INA, BNF... (

LExpansion.com, 2016)) là

où celui des particuliers relève avant tout d'eux-mêmes et

de leurs proches23. Et enfin pour des différences

sémantiques : le patrimoine d'un individu véhicule un

signifié financier, quelque peu prosaïque (et dont le garant

attitré, le notaire, est de moins en moins en cour), là où

celui d'une institution arbore un signifié culturel, anoblissement

validé par la mise en capitale du « P » de Patrimoine. En

termes de procédés, de règles d'organisation, l'archivage

et la gestion documentaire « institutionnels » constituent une

discipline professionnelle à part entière dont l'archivage

personnel fait office de parent pauvre, même si des passerelles

existent.

Le patrimoine numérique des particuliers

Il reste que le « patrimoine numérique » des

particuliers relève encore en grande partie des impensés. Claude

Huc est un des rares à y faire allusion dans le titre de son ouvrage

« Préserver son patrimoine numérique » (Huc, 2010) mais

le sous-titre en réduit immédiatement la portée :

« Classer et archiver ses e-mails, photos, vidéos, documents

administratifs. Guide à l'usage des particuliers et des entrepreneurs

individuels ». Il a choisi de concentrer ses propres travaux sur la

tekhnè de la sauvegarde du patrimoine, en laissant de côté

l'épistémè de celui-ci. Et ce, même s'il ouvre la

possibilité d'un lien avec le sens plus noble (celui des institutions)

puisqu'il fait préfacer son ouvrage par Françoise Banat-Berger,

conservateur général du Patrimoine - avec le fameux grand «

P ».

L'énonciation de soi, le web des

amateurs

La question de « l'amateur » était au coeur

du projet initial de ce mémoire, avant de réaliser que dans la

vision du geste de sauvegarde, elle pouvait jouer le rôle

d'oeillères. Mais elle reste pertinente en tant que facette, offrant un

angle spécifique de questionnement du sujet. Entre le

22 Même si la recherche d'historique sur

certains sites « institutionnels » (commerciaux, étatiques ou

associatifs), ou start-ups défuntes des années 1990 et 2000 fait

apparaître que certains d'entre eux n'auront quasiment vécu que ce

que vivent les roses, en ne laissant guère de traces.

23 Mis à part le cas notable des

célébrités qui disposent, par exemple, au moins de leur

page wikipedia et de leur oeuvre publiée comme « trace » prise

en charge par la collectivité.

19

salarié contraint à une sauvegarde

systématique sous peine de faute professionnelle (

silicon.fr, 2008), et le dilettante qui

fait « avec ce qu'il a » (suivant le discours dominant des

réponses à notre questionnaire), l'amateur est une figure

spécifique, à la fois engagée et n'ayant de comptes

à rendre qu'à lui-même ou à ses pairs.

Sans risquer une définition, affirmons ce qu'il n'est

pas : ni professionnel, ni institutionnel, il partage avec ces deux

catégories un engagement autour des contenus qu'il manipule,

que ce soit en tant que critique (Candel, 2007), collectionneur (c'est sous cet

angle que l'on lira « Un cabinet de l'amateur » (Perec,

1979)), ou auteur... Et c'est cet engagement même qui donne

à son geste de sauvegarde un sens particulier.

Patrice Flichy dans « le Sacre de l'amateur

» (Flichy, 2010) a tenté d'en cerner les contours, dans le

contexte d'Internet, en caractérisant les « pro-am » par leur

niveau d'engagement supposé égal voire supérieur à

celui des professionnels, et par leurs domaines d'activité : l'art, la

chose publique, la connaissance. Il différencie l'amateur au sens large

de « l'amateur de », aussi appelé le « fan », et

rappelle la distinction de la sociologie antiutilitariste (Marcel Mauss, Alain

Caillé (Caillé, 2007)) entre « intérêt à

» - instrumental : usage, salaire, notoriété - et «

intérêt pour » - de l'ordre du plaisir, personnel ou

altruiste - même si ces deux natures d'intérêt peuvent

parfois se cumuler l'une à l'autre.

L'étude (Donnat, 2009) sur les passions culturelles

complète l'idée d'engagement de l'amateur par la

transmission des passions (ex : familiales), et induit donc celle de

la sauvegarde. Et relève la porosité de la frontière entre

métier et hobby dans le domaine culturel, et les possibles

allers-retours entre les deux niveaux d'exercice d'une passion.

On évoque pour la forme l'existence d'un débat

de valeur entre le « mauvais » amateur stigmatisé par (Keen,

2008) et le « bon », défendu par Flichy. Laissons un tel tri

aux émules d'Arnaud Amaury.

Nous préférons la distinction

opérée par (Donnat, 2009) entre « jardin secret »,

basé sur une discrétion absolue, et « engagement total

», vu comme axe central d'une construction identitaire. Elle a le

mérite d'autoriser un continuum entre ces deux extrêmes, en

adéquation avec la diversité des discours relevés dans

notre questionnaire comme à celle des attitudes de sauvegarde qui y

correspondent. Flichy relève en plusieurs occasions l'abolition

des dichotomies tranchées, comme lorsqu'il relève (p.42)

que « les frontières entre production et réception

s'effacent, comme entre le spectacle et la vie ». Ou lorsqu'il

introduit la notion

20

d'espace « extime », quand à travers

un dispositif potentiellement accessible à tous, l'utilisateur s'adresse

en réalité à un nombre restreint de récepteurs plus

ou moins connus. Enfin, par le caractère hybride des contenus

qu'il manipule (collection de liens vers d'autres contenus, photos personnelles

ou copies, textes personnels et citations...) il est difficile de dire s'il est

producteur ou consommateur, voire chasseur-cueilleur. A l'arrivée,

savoir si l'amateur se rapproche de l'institution ou du dilettante devient sans

objet puisqu'il est d'abord dépendant du ou des dispositifs qu'il

emploie, fût-ce pour s'adresser à la planète entière

ou à une seule personne, ainsi que des objets qu'il manipule.

Flichy parle ainsi d'« objet frontière »,

adapté aux amateurs comme aux experts, et résultant

d'une construction commune de la science et de ses savoir-faire.

On semble bien loin du braconnage de Michel de Certeau, et

pourtant la porosité des frontières est peut-être justement

le fruit de l'ancrage profond de ces pratiques des anciennes «

minorités dominées ». A ce titre, on pourrait penser que

l'amateur - ou tout utilisateur s'investissant dans les outils

culturels sur Internet - accède aujourd'hui à une forme

de toute-puissance le rapprochant des anciens dominants : les

institutions. Le geste de sauvegarde lui rappelle pourtant qu'il est un colosse

aux pieds d'argile : la pérennité de ses contenus dépend

bien souvent de mécanismes qu'il ne maîtrise pas totalement. Les

demandes de contributions financières régulières de

Wikipedia auprès de ses utilisateurs, les difficultés croissantes

rencontrées par la Mozilla Foundation en donnent un aperçu.

Le rapport de l'individu aux objets

Avant d'interroger la nature de notre lien aux objets,

numériques ou pas, introduisons une réserve

méthodologique. Dans le cadre d'une recherche en sciences sociales, on

préfère parler de discours et de dispositifs que de

comportements, ceux-ci relevant davantage de la psychologie. Quelques

fondamentaux sont pourtant essentiels pour étayer notre

réflexion, et permettre d'aller plus avant. Quand (Tisseron, 1999) (et

surtout le chapitre « La durée et l'espace de nos objets »)

s'appuie sur Freud et Winnicott, quand Baudrillard, pourtant avare en citations

de cet ordre, invoque Freud et Piaget dans « Le système des objets

», ils établissent un référentiel incontournable.

« Garder à tout prix » (Guillard, 2013) et « Boulimie

d'objets » (Guillard, 2014) introduisent une graduation de comportements

allant de la « TTG » (tendance à tout garder) à la

« TTJ » (tendance à tout jeter). Cette modélisation

s'appuie sur les travaux de Michael

21

Balint24 :

« L'univers ocnophile s'attache (s'agrippe) aux

objets en voie d'émergence, l'ocnophile choisit de surinvestir ses

relations d'objet, alors que l'univers philobate s'attache aux espaces vides

d'objet et le philobate surinvestit ses propres fonctions du moi.

»

Plutôt que de classer les individus en catégories

figées, ces modèles nous incitent à interroger une forme

de « distance intime corporelle » (comme en proxémie) entre le

sujet et ses objets, et le besoin de les accumuler autour de soi ou au

contraire de s'en libérer afin de se sentir apaisé. Ce même

apaisement qu'apporte le succès d'une sauvegarde « juste bonne

» de ses objets numériques. Cette distance du sujet aux objets va

régulièrement être invoquée dans l'étude.

Tentative de taxonomie des objets numériques

« Il y a un vertige taxonomique. » Georges

Perec (Penser/Classer)

Claude Huc a établi dans son ouvrage de 2010 «

Préserver son patrimoine numérique » (Huc, 2010) une

tentative de classement des types d'objets de ce « patrimoine ». Il

est permis de le considérer comme utilitariste25 mais il a le

mérite d'exister, sous cette forme :

- Les documents personnels et familiaux

- La gestion des biens et affaires familiales

- Le courrier électronique

- Les données professionnelles

- Les données des associations

Il mentionne le recouvrement de frontières entre

domaines : un document administratif, au-delà de sa validité

légale, peut prendre une valeur de témoignage affectif. Il

évoque l'absence de frontière claire entre photo de famille et

photo d'art. Le détail des sous-catégories de cette taxonomie est

fourni en annexe - on notera qu'il semble exclure que les objets

numériques puissent être des biens de valeur. La notion de «

documents personnels et familiaux » nous paraissant

exagérément large, dans un contexte où il s'agit de notre

objet principal d'étude, nous avons introduit nos propres

sous-catégories :

24 Psychanalyste, lui-même proche de Winnicott

(qui a introduit les objets transitionnels, alias les « doudous

»).

25 Avec le côté « désuet

par avance » qui fait le charme de la collection des guides «

Marabout Flash » du début des années 60.

22

- Les collections

- Les productions personnelles (« contenus » : textes,

images...) sur un espace propre

- Les contributions personnelles dans un espace partagé

(wikipédia, réseaux sociaux...)

- Les notes intimes ou semi-intimes : hypomnemata, journal

personnel

- Les données de suivi personnel : principalement de type

« lifelogging »

- Les annotations : bookmarks, tags...

- Les archives : scans de journaux, de notices, copies de pages

web... rédigées par des tiers

Cette classification est indicative et a ses limites. L'album

photo peut ainsi rentrer dans les trois premières catégories. Ses

modalités de classement le rapprochent à notre sens des

collections, d'autant qu'un patrimoine familial est souvent un mélange

de photos personnelles et de photos « héritées ». De

même des mp3 ou des vidéos peuvent être vues comme une

collection, ou comme des archives, suivant leur organisation et leur

finalité ; et tout simplement, certaines archives peuvent être

structurées comme une collection. L'intérêt de cette

décomposition a été de guider nos questionnements, en

balayant à chaque fois les différents types d'objets afin d'en

aiguiser la pertinence. Cela nous a permis aussi de veiller à la «

complétude » (en termes de catégories touchées) de

notre pseudo corpus de travail.

2.b) Mise en oeuvre d'un questionnaire et

d'entretiens

Une fois les bases théoriques posées, il

était nécessaire de disposer d'une matière de travail, et

à défaut de constituer un corpus au sens strict, nous avons mis

au point plusieurs supports d'analyse, à commencer par un questionnaire

et une série d'entretiens.

Le questionnaire exploratoire

Un questionnaire a d'abord été maquetté

et testé au moyen du logiciel Askabox en février 2017 avant

d'être réécrit sous Google Forms et soumis à 120

internautes entre mars et mai 2017. Il comporte 38 questions dont 26 sous forme

de choix imposés. L'objectif n'était pas de procéder

à une analyse statistique mais de faire ressortir des exemples de

discours et de comportements, à approfondir par des entretiens, ou comme

support des questionnements de ce mémoire.

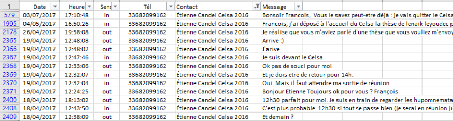

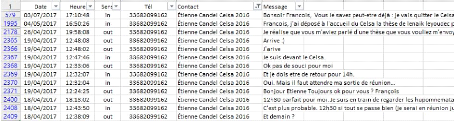

Le fichier tableur généré par Google Forms a

ensuite été retravaillé de différentes

manières :

- Mise en exergue des commentaires textuels « originaux

» afin de les distinguer de la masse des réponses issues des listes

de choix

- Recopie d'une version ne conservant que ces commentaires

textuels pour en faciliter l'analyse. En synthèse des résultats

de ce questionnaire, on distingue trois familles de discours :

- Un discours fataliste, et plutôt conformiste

et optimiste, consistant à prendre les

23

outils comme ils sont, en en acceptant les défauts

potentiels (manque de confidentialité, pertes possibles) comme un prix

inévitable à payer pour leurs qualités perçues :

efficacité, gratuité, richesse des possibilités de

communication.

- Un discours exigeant, fondant des attentes

importantes sur les outils Internet, et y associant des désirs de

préservation des données associées, à une

échelle qui dépasse potentiellement la durée de vie de

l'internaute lui-même.

- Un discours de rejet, considérant

Internet et ses outils avant tout comme une menace pour la

confidentialité et la préservation des données

personnelles. Dans ce discours, il ne devrait pas rester de traces

d'aucun échange réalisé sur Internet, à

moins que cela ne soit expressément demandé par les auteurs des

contributions concernées.

Ces discours ne sont cependant pas monolithiques : certains

utilisateurs se montrent ainsi exigeants sur la fiabilité et la

pérennité des sauvegardes de leurs photos de famille, mais ne

souhaitent laisser aucune trace de leurs écrits, que ce soit sur des

blogs, des messages privés ou des réseaux sociaux. La notion

d'horizon attendu de sauvegarde peut ainsi varier de moins de 5 ans, à

l'échelle d'une vie, ou même au-delà, de manière

assez décorrélée des autres discours sur le

numérique.

A titre de conseil à d'éventuels

candidats à un travail comparable dans le futur, notre regard

auto-critique sur le questionnaire utilisé est qu'il comportait trop de

questions à choix multiples, certes parfois utiles pour baliser le

parcours du questionnaire et situer les « profils » des

répondants, mais qui in fine leur laissaient moins de temps

(forcément limité) pour écrire spontanément en

texte libre. Dès l'instant où un tel questionnaire ne peut avoir

de valeur statistique pertinente (sauf effort bien plus important) ce sont ces

réponses textuelles qui en constituent le résultat le plus

valorisable. Il s'est avéré très frustrant de

réaliser que pour certaines questions où le choix était

ouvert entre « réponses toutes faites » et texte libre, les

quelques « merveilles » écrites par ceux qui se sont

donné la peine de répondre en texte libre laissent entrevoir ce

qui a été raté auprès de ceux qui n'ont pas fait

cet effort.

Les entretiens d'approfondissement

Des entretiens (entre 2 et 4h chacun) ont été

conduits afin d'approfondir des réflexions recueillies dans le

questionnaire et qui semblaient constituer une piste de départ possible

sur au moins un enjeu lié au thème de la sauvegarde.

Les entretiens suivants ont été effectués et

sont détaillés en annexe :

- Sylvie L. (février 2017) : autour de la perte de

contenus et de l'archivage des blogs - Emma P. (mai 2017) : autour des

sauvegardes de contenus personnels et semi-pro

24

- Stéphanie E. (mai 2017) : autour de la perte

d'écrits numériques

- Manue A. (mai 2017) : autour du patrimoine culturel semi-pro et

des collections

2.c) L'analyse réflexive, démarche

d'auto-observation26

En marge de ces techniques plutôt classiques en SIC,

l'auteur de ce mémoire a choisi de servir lui-même de support

d'expérimentation, de plusieurs manières :

- L'auto-observation des pratiques et des gestes autour des

actions de type trier/jeter/ranger/chercher/retrouver... pour les objets

physiques et numériques,

- L'essai pratique de solutions de sauvegarde proposées

sur le web

- L'expérimentation et le rejeu de pratiques citées

par Emma dans son entretien

- La rétrospection de faits de sauvegarde ou de perte

dans l'histoire personnelle et familiale

Les résultats de cette

étude sont utilisés au fil de ce mémoire quand ils ont

semblé pertinents.

J'ai cherché une stratégie cachée dans

mon propre comportement, à savoir une tendance à garder un double

des objets, pour des raisons variant de l'intime au futile. Un an

d'auto-observation après, plusieurs facteurs expliquent cette tendance

« maladive » à l'archivage :

- Une tendance à stocker, héritée du

monde réel. Comme les générations de guerre, je reproduis

le comportement de « peur du manque ». Je l'explique par le fait

d'être issu d'une fratrie nombreuse (4 garçons) et surtout, devenu

père de famille, d'avoir éprouvé un complexe de

culpabilité chaque fois qu'une de mes 3 filles avait besoin d'un produit

manquant dans les placards (brosse à dents, shampooing...), d'où

un suivi maniaque des stocks familiaux et une logistique domestique quasi

industrielle.

- Le mariage d'un côté « ocnophile »

(attaché aux objets) avec une passion pour les symboles, me poussant

à collectionner et exposer des objets à forte charge symbolique

personnelle, comme des affiches de films par exemple.

- Un net déséquilibre entre le plaisir

d'acquérir un nouvel objet et le déplaisir d'une perte, donnant

un poids supérieur à la perte - et cohérent avec le

côté ocnophile.

A ces aspects non spécifiques au numérique,

s'ajoute un comportement « digital native ». Friand de « signes

passeurs » (vidéos, extraits de films, citations, chansons...) dans

mes conversations (web, IRL), je ne m'accorde pas plus de quelques secondes

pour les partager avec mon interlocuteur si je les trouve pertinents. Les

archiver a donc une double fonction : les retrouver plus facilement mais aussi

les ancrer dans mon cortex cérébral. Et les extraits que

j'archive ne le sont pas par hasard : c'est après avoir tenté de

les retrouver au moins deux fois dans une

26 Pour des raisons évidentes, ce chapitre est

le seul où je me suis autorisé l'usage du « je ».

25

discussion, ce qui pour moi « valide » leur

utilité.

2.d) Transformation des résultats en un

simili-corpus

Le pseudo-corpus de travail a été constitué

en regroupant les documents recueillis par types d'objets concernés :

|

Nom du sous-corpus

|

Types d'objets

|

|

messages

|

Toutes messageries : mails, SMS, MP Facebook ou WhatsApp, voire

lettres papier...

|

|

RSN

|

Réseaux sociaux numériques : Facebook, YouTube,

Twitter...

|

|

famille

|

Albums photos ou vidéos personnelles ou de famille

|

|

contenus

|

Productions personnelles : blogs, sites critiques, sites

personnels, musique, vidéos...

|

|

bookmarks

|

Bookmarks, tags, liens sauvegardés...

|

|

hypomnemata

|

Notes personnelles, journaux intimes...

|

|

collections

|

Tous types de collections numériques (musique : CD, mp3

ou playlists), vidéos/films, images, archives de presse...

|

|

lifelogging

|

Lifelogging, Q-S (quantified self)

|

|

pro

|

Tous contenus professionnels ou équivalents (dont

programmes informatiques, fichiers bureautiques, productions artistiques

numériques...)

|

|

config

|

Configuration d'ordinateur (disque de sauvegarde système),

paramètres d'applications, mots de passe...

|

|

administration

|

Données administratives, factures, contrats...

|

|

scans

|

Scans d'archives papier

|

|

transverse

|

Cloud : fichiers vus en tant que tels (fichiers/dossiers)

indépendamment de leur contenu

Outils généralistes : ex Internet Archive/Wayback

Machine

|

Ils ont été alimentés à partir des

éléments suivants :

- Discours : citations extraites du questionnaire et des

entretiens, références littéraires, de presse, ou

mythologiques, souvenirs personnels

- Pratiques : entretiens, compte-rendu des essais de

dispositifs

- Autres : bibliographie de recherche

Le détail des éléments de corpus est fourni

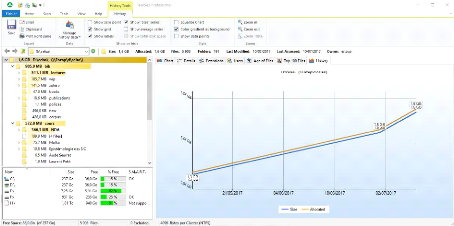

en annexe. Un cas particulier de ce corpus a constitué en

l'expérimentation détaillée de plusieurs dispositifs de

sauvegarde :

- Différents dispositifs de sauvegarde pour Facebook et

Messenger

- Sauvegarde numérique de documents papiers

- Sauvegarde des SMS

- Logiciels de gestion d'espace disque

- Wayback Archive

- Clé USB « Corsair Survivor »

Ainsi que des compléments sur l'historique de la

sauvegarde numérique. Tous ces éléments aussi se trouvent

en annexe, par manque de place dans le document principal.

3. Troisième partie : des discours à

l'éditorialisation

« Sauve qui puet ! »

(Eustache Deschamps, « Balades de moralitez »,

XIVème siècle)

3.a) Etude des discours : naissance d'une

tension

A l'étude des principales thématiques

rassemblées au sein de notre corpus27, il ressort que les

discours relatifs à la sauvegarde s'orientent autour des axes suivants,

que nous allons parcourir :

- L'appréhension des menaces, le risque de perte

- L'opposition réel-virtuel

- Des discours sur Internet et les institutions

- Des stratégies de gain de temps

- La notion de valeur perçue des objets

numériques

On regroupera les trois premiers axes dans une même famille

que nous qualifierons de discours

instituants, car hérités du social et surtout

des médias, alors que les deux suivants laissent une place à

l'expérience vécue, à la perception sensible de

l'individu. Les discours liés à la valeur perçue

étant plutôt liés à la nature de chaque objet, ils

seront traités dans la partie relative à

l'éditorialisation.

Les menaces, la peur de la perte

Pour moi, internet est un formidable outil mais

l'idée que tout y soit conservé m'angoisse. L'homme n'est-il pas

fait pour oublier, pour pouvoir vivre ? Je comprends la sauvegarde des

données, et elle me semble importante, mais l'idée que tout soit

conservé sur Internet me paraît relever d'une peur ancestrale de

la perte. (Mathilde, 23 ans)

Commençons par relativiser la notion de menace : aucune

des 120 personnes interrogées ne nous a dit faire de cauchemars

liés à la perte ou au vol de données, une seule nous a dit

rêver qu'on lui dérobait son ordinateur. Les citations typiques

des principaux discours sont :

- « L'usurpation d'identité et la perte de

documents irremplaçables sont les 2 menaces qui m'inquiètent

» - « Peur de jeter et de le regretter genre un an plus

tard... »

- « L'idée que tout soit conservé sur

internet me paraît relever d'une peur ancestrale de la perte.

»

Postures que l'on pourrait qualifier respectivement

d'inquiétude, de doute, et de dédain. Qui complètent

l'attitude dominante qui prend une forme de sérénité, les

objets numériques ne

26

27 En particulier les entretiens, le questionnaire,

complétés par des extraits de presse et des essais (cf.

annexes)

semblent pas considérés comme critiques. Cette

sérénité est illustrée par la campagne de presse de

Facebook en juin 2018 représentant en pleine page un coffre-fort bleu

avec le slogan « Sur Facebook, les données personnelles restent

personnelles ».

Les discours de type « inquiétude » et «

doute » étant les ressorts principaux d'un engagement personnel

dans le geste de sauvegarde, nous avons étudié les supports

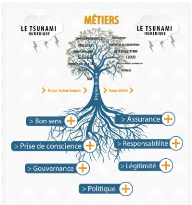

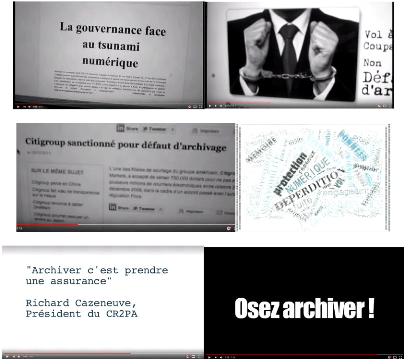

médiatiques alimentant ce type de messages. Un aperçu visuel de

ces matériels28 en montre la nature anxiogène,

comparable au discours des assureurs ou des fournisseurs de matériels de

sécurité :

27

Il n'est pas question ici de porter un jugement sur ces

messages, mais plutôt de se poser la question de leur circulation :

d'où ils viennent, chez qui ils trouvent un écho, et quelle est

la nature de cet impact. Au vu de notre corpus, les discours de nature

anxiogène proviennent de quelques opérateurs

spécialisés et concentrés sur une cible professionnelle,

tandis que les discours rassurants émanent des éditeurs de

logiciels ou des fournisseurs de solutions qui visent plutôt le grand

public. Au sein de ce grand public, dont on l'a vu, la majorité se

montre sereine voire sarcastique, seule une frange d'internautes se disent

vraiment concernés (au point d'avoir un comportement spécifique

de sauvegarde) par ces menaces dont nous avons dressé une liste :

|

Suppression des comptes (réseaux sociaux), oubli des mots

de passe

|

Erreurs de manipulation, maladresse

|

|

Perte, vol, accidents d'ordinateurs, de disques durs ou de

clés USB

|

Destruction, usure, perte des supports matériels

|

|

Défaut de sauvegarde : oubli, incomplétude,

erreur...

|

Bugs en tout genre

|

28 Documentation issue du CR2PA (Club de l'Archivage

Managérial).

28

Problèmes de compatibilité : formats techniques,

accents...

|

Cryptage indécryptable

|

|

|

|

Piratage : accès aux données

protégées et en particulier aux données bancaires ou CB,

destruction, usurpation, demande de rançon...

|

Risques juridiques :

intellectuelle, censure

|