O. INTRODUCTION GENERALE

L'interconnexion de deux sites d'une entreprise par liaison

spécialisée à présenter un certain nombre de

limites liées au cout qui est très élevé, mais le

débit est garanti. Ainsi, la liaison entre deux sites d'une entreprise

passant par internet est trop vulnérable aux attaques des pirates.

C'est-à-dire les données transitant par l'internet sont trop

exposées aux attaques de n'importe quel genre et cela, constitue un

risque pour les entreprises.

Pour pallier à cela, il faut mettre en place un tunnel

VPN permettant à ces deux sites d'échanger des données

sans courir trop de risque ; d'où le VPN SITE TO SITE.1(*)

L. PROBLEMATIQUE

Partant de notre sujet du travail, nous disons bien que

l'Institut Supérieur de Commerce étant une grande institution

d'enseignement qui possède toutes les capacités du point de vue

ébergement et autres services selon ses responsabilités, il

possède des sites distants dont, 1 siteà Kananga, 1 site

à Kinshasa et bientôt d'autresite à Tshikapa et d'autres

provinces.

Il éprouve des difficultés dans la

communication entreles agentsdes sites distants de façon

sécurisé que ça soit pour les sites de Kananga ou bien

d'autres.

Avant de décrire

l'implémentationd'un système d'interconnexion de sites distants

de l'Institut Supérieur de commerce via la technologie VPN, certaines

questions nous viennent à l'esprit dont la nécessité

serait de les exprimer dans l'idéal d'avoir une vision sur le

présent travail.

v Comment assurer les accès sécuritaires au sein

de sites réparties sur de grandes distances géographiquement

éloigné de l'Institut Supérieur de Commerce ?

v Concrètement, comment une succursale de l'Institut

Supérieure de commercepeut-elle accéder aux données

situées sur un serveur distant de plusieurs milliers de

Kilomètres ?

v Quels protocoles et quelle configuration assurent-ils

l'accès sécurisé aux informations de l'Institut

Supérieur de Commerce?

II. HYPOTHESE

Nous essayons dans la mesure possible d'envisager une

politique optimale de partage des informations afin que l'échange des

ressources ne pose plus de problème au sein del'Institut

Supérieure de Commerce.

Dans le cadre de notre travail, nous avons jugé bon de

joindre au système d'information existant au sein de l'entreprise, les

applicatifs de l'internet afin de lui permettre :

ü Une bonne conservation et recherche aisée des

informations en interne et externe ;

ü L'échange des données entre les

différentes directions de l'ISC;

ü Une rapidité dans le traitement de l'information

avec toutes les mesures de sécurité garantie ;

ü La récupération de l'information en temps

réel.

En vue de remédier toujours aux inquiétudes

soulevées au travers des questions posées ci-haut, nous pensons

que :

Ø Il existerait un moyen d'échange de

l'information qui serait adapté à la gestion efficace et

efficiente de l'InstitutSupérieur de Commerce;

Ø Une configuration appropriée existerait et des

systèmes d'exploitation tels que Windows Server, Unix, Linux...seraient

mieux adaptés pour assurer l'accès sécurisé

à l'information.

III. CHOIX ET INTERET DU SUJET

Vu l'objectif que l'entreprise a et l'estime qu'on lui

accorde, nous avons jugé bon de porter notre choix sur ce sujet qui

s'intitule : Implémentation d'un système d'interconnexion des

sites distants d'une entreprise via le réseau privé virtuel

afin de faire profiter à l'entreprise cette étude et au monde

scientifique nos connaissances acquises durant notre parcours universitaire.

IV. DELIMITATION DU SUJET

Dans le cadre de ce travail, nous ne prétendons pas

aborder tous les aspects liés à sa réalisation parce qu'il

faut le limiter sur le plan spatio-temporel.

Ø Dans le temps, notre étude couvre la

période allant de 2020-2021

Ø Dans l'espace, notre étude concerne uniquement

l'interconnexion des sites de l'Institut Supérieur de à l'aide

d'un VPN.

V. METHODES ET TECHNIQUES UTILISEES3(*)

a. Méthodes

Tout chercheur se focalise sur une méthode susceptible

de l'orienter à atteindre son objectif du problème qu'il

étudie dans son travail. En d'autres termes la méthode est

l'ensemble des moyens par lesquels, une discipline cherche à atteindre.

Les vérités qu'elle poursuit, les démontrent et les

vérifient.

Pour l'élaboration de notre travail, nous avons fait

recours aux trois méthodes :

v Méthode historique : Elle consiste à

étudier le passé d'une entreprise pour mieux cerner sa situation

actuelle afin de mieux préparer son évolution future;

v Méthode analytique : Elle nous a permis d'analyser en

détail le composant du système existant. Elle consiste à

décomposer les éléments du système existant enfin

de le définir, les analyser et d'en dégager les

spécificités auxquelles le nouveau système fera face ;

v Méthode descriptive : Par cette méthode,

certains principes et concepts ont été décrits tout

simplement sans commentaire;

b. Techniques

La technique est l'ensemble organisé

des procédés d'un travail, et comme tout travail nécessite

des techniques, pour celui-ci nous avons opté pour :

v La technique documentaire : Elle met en présence

de chercheur des documents concernant les informations

recherchées.4(*)

v Technique d'interview : Elle consiste à interroger en

vue d'avoir des points de vue avec les différents employés du

service qui nous a intéressé pour acquérir les

informations dont on a besoin. Cette technique nous a permis d'obtenir les

renseignements sur l'étude de l'existant, par un jeu des questions

réponses ;

v Les contacts : Nous ont permis de recueillir des

informations concernant notre étude auprès des

spécialistes dans le domaine des réseaux informatiques.

VII. DIFICULTE RENCONTREES

Durant l'élaboration de notre travail, nous nous sommes

bités à plusieurs difficultés dont la plus complexe est la

faible documentation sur le sujet enquêté dans les

bibliothèques de la place.

VII. SUBDIVISION DU TRAVAIL

Hormis l'introduction générale et la conclusion

générale, notre travail est subdivisé en quatre chapitres

qui sont :

ü Chapitre I : Notion de base sur l'intranet

ü Chapitre II : Concepts de base sur le VPN

ü Chapitre III : Etude de l'existant et planning

prévisionnel

ü Chapitre IV : Interconnexion des sites distants

via le VPN

PREMIERE PARTIE : APPROCHE THEORIQUE

PREMIER CHAPITRE

NOTIONS DE BASE SUR

L'INTRANET

I.0. Introduction

Le mot «Intranet» a été proposé

par Jim Clark de la société Netscape pour désigner

l'Internet de l'intérieur, Intranet signifie : « réseau de

télécommunication et de téléinformatique

destiné à l'usage exclusif d'un organisme et utilisant les

mêmes protocoles et techniques que l'Internet ».

Du point de vue fonctionnel, l'intranet peut être

considéré comme un portail d'accès à un ensemble de

ressources de l'organisation favorisant la communication, la coopération

et la coordination entre les acteurs. Les ressources offertes peuvent alors

être multimédia, c'est-à-dire intégrant du texte,

des images, de la vidéo et du son. Quant au portail, il

représente pour les utilisateurs la porte d'entrée

extrêmement facile d'utilisation vers les applications, les

données ainsi que les documents de l'entreprise5(*).

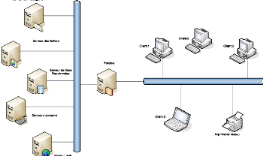

Figure I.1. Exemple d'accès Internet,

Intranet et extranet.

I. 1. Définition

Un intranet est un

réseau

informatique utilisé à l'intérieur d'une entreprise ou

de toute autre entité organisationnelle qui utilise les mêmes

protocoles qu'

internet (

TCP,

IP,

HTTP,

SMTP,

IMAP,

etc...). Parfois, le terme se réfère uniquement au

site web interne de

l'organisation, mais c'est souvent une partie bien plus importante de

l'infrastructure informatique d'une organisation. Dans les grandes entreprises,

l'Intranet fait l'objet d'une

gouvernance

particulière en raison de sa pénétration dans l'ensemble

des routages des organisations, et de la sécurité

nécessaire à sa circonscription à l'entreprise. Les grands

chantiers de l'intranetisation des entreprises sont6(*):

1. La rapidité des échanges de données

qui engendre une diminution des coûts de gestion ;

2. L'accessibilité des contenus et services ;

3. L'intégration des ressources ;

4. La rationalisation des infrastructures.

Le concept d'Intranet rejoint de plus en plus les projets de

Poste de travail.

Pour répondre aux besoins des utilisateurs dans leurs situations de

travail professionnelles, l'Intranet doit être conçu selon trois

principes fondamentaux:

1. Toutes les ressources informatiques doivent être

référencées et rendues accessibles aux ayants droit

à partir d'un

serveur Web; chaque

ressource doit être associée à un groupe d'utilisateurs

habilités d'une part et à un profil d'intérêt

d'autre part ;

2. Tout utilisateur doit être identifié et

authentifié dans un seul référentiel (ou annuaire

d'entreprise

LDAP)

pour l'accès à l'ensemble des ressources ; dès

l'authentification assurée, l'intranet doit être en mesure de

propager la session de l'utilisateur pendant toute son activité sans

qu'il ait besoin de s'identifier à nouveau ;

3. Des mécanismes de mises en avant (profiling) et

d'alertes doivent être mise en place pour pousser l'information

pertinente vers l'utilisateur et rendre ainsi plus efficace l'utilisation des

ressources.

Les projets intranet sont devenus au fil du temps de

véritables projets de systèmes d'information et plus seulement

des outils de communication interne.

I.2. Avantages

Les avantages de l'Intranet

sont :

1. Travail des

employés :

L'Intranet aide les

employés

à trouver et à visualiser rapidement des

informations dans des

documents

électroniques et des

applications

pertinentes dans leurs domaines de

compétences.

Via une

interface plus

légère et plus intuitive (

Navigateur web,

Applet Java,

AIR : Apple

Internet Application,

RIA : Rich

Internet Application ), les

utilisateurs

peuvent accéder aux

données de

n'importe quelle

base de

données qu'une organisation veut rendre disponible, n'importe quand,

de n'importe où, augmentant par là même l'efficacité

des

employés dans

leur travail ;

2.

Communication : L'Intranet est un puissant moyen de communication

à l'intérieur d'une organisation, verticalement et

horizontalement ;

3. Publipostage

Web : l'utilisation

d'Intranet permet aux informations d'être publiées par des liens

au-delà du simple

hypertexte ;

4. Organisation et

business : L'Intranet est aussi utilisé comme une plateforme pour

développer et déployer des

applications

de support aux

transactions

informatiques utilisées à des fins

financières

et

décisionnelles,

par-delà l'

entreprise

interconnectée...

l.3. Objectifs

L'intranet doit faciliter la

production et la transmission rapide d'informations utiles à l'ensemble

du personnel. Les bénéfices à attendre sont une

amélioration des processus de travail : l'information devient unique,

centralisée et accessible. Une économie de moyen, un gain de

temps et d'efficacité pour les délais de production, de diffusion

et de mise à jour de l'information sont les bénéfices les

plus certains de l'intranet. Il permet de mettre en oeuvre des outils de

communication transverses facilitant ainsi les échanges entre les

différents services au sein d'un établissement. L'intranet

devrait encourager l'interactivité en simplifiant le travail de groupe,

et en assurant une meilleure coordination entre les services.

I.4. ArchitectureRéseau7(*)

Généralement, un réseau intranet

possède une architecture

clients/serveur(s)n

tiers qui repose sur tout ou partie des composants suivants :

v Serveur(s) de

fichiers,

NAS :

Network Attaches Storage,

SAN : Storage

Area Network (pour le partage des

données) ;

v Serveur(s)

http de

l'Intranet (semblable(s) à un

serveur web) ;

v Serveur(s) de

bases de

données (pour le

stockage des

informations) ;

v Serveur(s) de

messagerie (pour

l'échange de

courriers

électroniques ou la

messagerie

instantanée) ;

v Serveur(s) d'

authentification

(pour l'identification des

utilisateurs

et le

stockage des

annuaires) ;

v Serveur(s) et logiciel client de

supervision

réseau/systèmes (le protocole

SNMP

est généralement utilisé pour obtenir des informations sur

le statut des différents composants du réseau) ;

v Serveur(s) de

vidéoconférence ;

v Switch,

routeurs,

pare-feu

(éléments de l'infrastructure)

L'Intranet d'une

entreprise héberge

souvent son

système

d'information.

Il est généralement indépendant et hors

« zone démilitarisée » (

DMZ),

et au cas où il est connecté au réseau mondial

Internet cela doit

être fait via une ou des

passerelle(s)

et surtout un ou des pare-feu (

firewall)

qui l'isolent sur le plan de la

sécurité.

Le partage et stockage des fichiers sur un Intranet s'effectue

de façon privilégiée sur un

CMS,

un NAS (Network Attached Storage) ou SAN (Storage Area Network) ou encore via

WebDAV

qui formera une partie dédiée du réseau interne.

Figure I.2. Architecture générale

d'un Intranet.

I.4.1. L'architecture à deux

niveaux

L'architecture à deux niveaux (aussi appelée

architecture 2- tier, tier signifiant rangée en anglais)

caractérise les systèmes clients/serveurs pour lesquels le client

demande une ressource et le serveur la lui fournit directement, en utilisant

ses propres ressources. Cela signifie que le serveur ne fait pas appel à

une autre application afin de fournir une partie du service.

Figure I.3. Architecture à deux

niveaux.

I.4.2. L'architecture à 3

niveaux

L'architecture à 3 niveaux (appelée architecture

3-tier), il existe un niveau intermédiaire, c'est-à-dire que l'on

a généralement une architecture partagée entre : Un client

(l'ordinateur demandeur de ressources), le serveur d'application (appelé

également middleware), chargé de fournir la ressource mais

faisant appel à un autre serveur : le serveur de données,

fournissant au serveur d'application les données dont il a besoin. Il

peut y avoir plusieurs serveurs de données.

Figure I.4. Architecture à 3

niveaux.

l.4.3.

L'architecture à plusieurs niveaux

Sur ce point, nous allons voire deux niveaux

d'architectures.

I.5. Topologies d'un

Intranet

L'Intranet est considéré comme étant un

réseau informatique d'une entreprise. Il utilise deux types de

topologies réseaux ci-après :

I.5.1. Topologies physiques8(*)

Sur le plan physique, il existe plusieurs façons

d'organiser un réseau informatique et chacune de ces organisations de

réseaux possède des capacités et des contraintes

différentes.

Un réseau peut être élaboré suivant

les types de topologies suivants :

v La topologie en bus ;

v La topologie en anneau ;

v La topologie en étoile ;

v La topologie maillée ;

v La topologie hybride.

a) La topologie en bus

Un réseau de type bus est ouvert à ses

extrémités. Chaque PC y est connecté par

l'intermédiaire d'un connecteur spécial. Certains

périphériques, comme des imprimantes, peuvent également

être directement reliés au réseau.

Ils doivent alors comporter une carte adaptateur

réseau. A chaque extrémité, le réseau est

terminé par une résistance (appelé bouchon terminal) pour

empêcher l'apparition de signaux parasites. L'exemple le plus courant de

ce type de réseau est le réseau Ethernet.

Figure I.5. Réseau en bus

b) La topologie en anneau

Les ordinateurs reliés à l'aide d'un MAU

(Multi-station Access Unit) formant un anneau, de sorte que les informations

circulent d'ordinateur en ordinateur dans un seul sens à travers

l'anneau grâce au Jeton unique (Tokenen Anglais) qui sert à

encapsuler ces informations.

Figure I.6. Réseau en

anneau.

c) La topologie en étoile

C'est la topologie la plus utilisée aujourd'hui. Elle

consiste à relier chaque ordinateur à un concentrateur

appelé hub ou à un commutateur par l'intermédiaire d'un

câble torsadé (UTP ou STP) en utilisant des connecteurs RJ-45.

Figure I.7. Réseau en

étoile.

d) La topologie maillée

La topologie maillée, c'est une topologie qui utilise

plusieurs chemins de transfert des données dans différents

ordinateurs centraux au sein du réseau. Elle regroupe plusieurs

ordinateurs centraux (noeuds) du réseau et elle est utilisée dans

le réseau étendu qui est le WAN c'est-à-dire Internet.

Figure I.8 : Réseau en

maillé.

I.5.2. Topologies logiques

La topologie logique, par opposition à la topologie

physique, représente la façon dont les données transitent

dans les lignes de communication. Les topologies logiques les plus courantes

sont : Ethernet, Token-Ring, FDDI, etc...

a) Ethernet

Ethernet est un protocole de réseau informatique

à « commutation de paquets » implémentant la couche

physique et la sous-couche Medium Access Control du modèle OSI mais le

protocole Ethernet est classé dans la couche de liaison.

C'est au départ une « technologie de réseau

local » permettant que toutes les machines d'un réseau soient

connectées à une même ligne de communication, formée

de « câble coaxial ou paire torsadée ». Un réseau

en bus de type Ethernet utilise un protocole appelé CSMA/CD (Carrier

Sense Multiple Access / Collision Detection) qui régit la façon

dont les postes accèdent au média.

Lorsqu'un noeud désire émettre, il commence par

écouter le canal, et n'envoie son message que si la voie est libre.

b) FDDI

Fiber Data Distribution Interface. Type de

réseau local puissant (selon les standards du moment : 100

Mbits/s), développé par l'ANSI, en concurrence avec l'ATM. La

technologie FDDI permet d'avoir le double anneau au lieu d'un seul comme le cas

avec la topologie token ring.

c) Token ring

Dans la topologie en anneau tous les noeuds (machines ou

ordinateurs) sont disposés sur un support unique refermé sur

lui-même. La circulation des informations s'effectue en sens unique sur

la boucle ainsi constituée, ce qui élimine

l'éventualité de collision entre différents messages. Au

passage d'un message circulant le long de l'anneau, chaque noeud examine

l'adresse de son destinataire : si ce message est pour lui, il l'accepte ;

sinon, il régénère le signal et fait suivre le message

vers le noeud suivant.

I.6. Support de

transmission9(*)

Dans la conception d'un réseau informatique, il est

demandé de faire recours au support de transmission c'est-à-dire

faire le choix du type du support de transmission.

On distingue 2 types de support de transmissions qui

sont :

v Support guidés ;

v Support non guidés.

I.6.1. Support

guidés

On distingue les supports de

transmission suivants :

a) Câble coaxial

Le câble coaxial est composé d'un fil de cuivre

entouré successivement d'une gaine d'isolation, d'un blindage

métallique et d'une gaine extérieure.

Figure I.9. Le câble

coaxial.

On distingue deux types de câbles coaxiaux:

v Les câbles coaxiaux fins ;

v Les câbles coaxiaux épais.

b) Le câble à paires

torsadées

Le câble à paire torsadée est un support

de transmission matérielle qui est constitué des conducteurs du

cuivre d'un diamètre à 0,1mm et 0 ,8mm ,ces conducteurs sont

isolés et torsadés afin de diminuer la diaphonie .Les paires

torsadées sont regroupés en 4 (on parle de quartet)

protégé par un manteau en plastique.

On distingue 2 types de paires torsadées :

v Les paires blindées (STP:ShieldedTwisted Pair);

v Les paires non blindées (UTP: UnshieldedTwisted

Pair).

Figure I.10. Les paires torsadées UTP et STP.

c) La fibre optique10(*)

La fibre optique est un support de transmission

matériel qui guide la lumière soit qui permet la transmission des

informations (la lumière), définit par la norme 802.8 du standard

IEEE.

La fibre optique est classée dans un type de protection

qui réunit en un câble à plusieurs fibres. Il existe

plusieurs technologies dans la transmission dont la fibre est parmi les

meilleurs car elle est incontournable et se développe mieux que les

autres.

Figure I.11. La fibre optique.

Lors de la transmission, la fibre optique envoie les

données sous-forme de la lumière c'est-à-dire qu'elle est

une étude sur la propagation de la lumière.

Une liaison optique comprend :

v Un traducteur électro-optique qui convertit le signal

électrique en lumière ;

v Un support de transmission devient un guide de la

lumière ;

On distingue 3 types de fibres optiques dont nous

citons :

v La fibre optique monomode ;

v La fibre optique multi monomode à saut

d'indice ;

v La fibre optique multi monomode à gradient

d'indice.

I.6.2.Support non guidés

a) Ondes radioélectriques

Une onde radioélectrique, communément

abrégée en onde radio, est une

onde

électromagnétique dont la

fréquence

varie de 3Hz à 300 GHz, soit une

longueur d'onde

dans Le

vide supérieure

à 1

millimètre.

Les ondes de fréquence inférieure à

9 kHz sont des ondes radio, mais ne sont pas réglementées.

Les ondes de fréquence supérieure à 300 G

Hz sont classées dans les

ondes

infrarouges car la

technologie associée à leur utilisation est actuellement de type

optique et non électrique, cependant cette frontière est

artificielle car il n'y a pas de différence de nature entre les ondes

radio, les ondes lumineuses et les autres ondes

électromagnétiques (exemples :

micro-onde,

radar, etc.).

I.7. Modèles de

référence11(*)

I.7.1. Modèle OSI

Le modèle OSI (Open System Interconnections) est un

modèle de référence d'interconnexion de système

ouvert définit par l'ISO (International Standards Organisation). Le

modèle OSI répartit les protocoles utilisés dans ses 7

couches qui définissent un langage commun pour les

télécommunications et le réseau informatique. Il constitue

une référence pour tous les systèmes de traitement de

l'information.

Dans chaque couche, elle regroupe les équipements

matériels et logiciels permettant la transmission des informations. Son

principe de base est la description des réseaux sous forme d'un ensemble

de couches superposés les unes aux autres qui vont permettre la

manipulation facile du réseau.

Le nombre des couches varie selon leurs noms et leurs

fonctions dans l'ensemble du réseau et ils ont comme objectifs d'offrir

certains services aux autres couches.

Les différentes couches du modèle OSI

sont :

a) Couche 1 :

physique

La couche physique rassemble des moyens électriques,

mécaniques, optiques ou hertziens par lesquels les informations sont

transmises et ces informations sont de bit (0 et 1).

Elle permet de transformer le signal binaire (0 et 1) en un

signal compatible avec le support de transmission et gère les

connections des équipements matériels et logiciels afin de

transiter les données sur le support de transmission. C'est dans la

couche physique que se situe l'adresse Mac.

Les protocoles utilisés dans cette couche sont :

1000BASE-T, 100BASE-TX, 10BASE-T, 10BASE2, 10BASE5, ADSL, Bluetooth,

Câble coaxial, Codage Manchester, Codage Miller, Codage NRZ, CSMA/CA,

CSMA/CD, DSSS, EIA-422, EIA-485, FHSS, HomeRF, IEEE 1394, RS-449, SDH, SDSL,

SONET, T-carrier, Thunderbolt, USB, V.21-V.23, V.42-V.90, VDSL, VDSL2, Wi-Fi,

Wireless USB

b) Couche 2 : Liaison de

données

La couche de liaison de données est une couche qui

assure le contrôle de transmission de données.

Elle effectue les échanges de trame, gère la

fiabilité de transfert d'un trame d'un noeud du réseau à

un autre, elle comprend le dispositif de détection et correction des

erreurs et le système de partage de support. Les protocoles

utilisés dans cette couche sont : Anneau à jeton, ATM, BitNet,

CAN, Ethernet, FDDI, Frame Relay, HDLC, LocalTalk, MPLS "2,5", PPP, PPPoE, SPB,

X.21, X.25

c) Couche 3 :

Réseau

La couche réseau, est une couche qui assure la

transmission des paquets (données), par ici que la notion de routages

intervient, elle permet l'interconnexion de différentes de réseau

et assure la gestion ou le contrôle de congestion qui ne sont

gérés sur la couche liaison de données.

Les protocoles utilisés dans cette couche sont : ARP,

DHCP (en tant que service), EIGRP, ICMP, IGMP, IP, Ipv4, Ipv6, IPX, NetBEUI,

RIP, WDS

d) Couche 4 : Transport

La couche transport regroupe les règles de

fonctionnement de bout en bout, elle assure les connexions de fiabilité

du transport de donnée.

Elle décide de réinitialiser la connexion et de

reprendre le transport des données lors de l'ensemble du réseau.

Elle assure le contrôle de flux, la reprise des erreurs, la remise dans

l'ordre de paquets, cette couche fait la segmentation des données pour

que celui-ci arrivent à la couche 3.

Les protocoles utilisés dans cette couche sont : DCCP,

SCTP, SPX, TCP, UDP

e) Couche 5 : Session

La couche session, c'est une couche qui ressemble toutes les

procédures de la communication entre les applications.

Cette couche assure la communication des informations en

introduisant la notion de session (gère la communication), gère

la connexion entre deux ordinateurs du réseau.

Les

protocoles utilisés dans cette couche sont : AppleTalk, NetBios, RPC

.f) Couche 6 :

Présentation

Elle prend en charge la représentation des informations

que les entités s'échangent entre eux et elle détermine le

format utilisé pour l'échange des données entre les

ordinateurs du réseau.

Les protocoles utilisés dans cette couche sont : AFP,

ASCII, ASN.1, HTML, NCP, SSP, TD,Unicode, UUCP, Videotex, , XML, MQTT .

g) Couche 7 : Application

La couche application est une couche qui gère les

formats des données entre logiciels et traite le message en clair.

Elle est la source et la destination de toute les informations

à transmettre, elle rassemble toutes les applications pouvant se

communiquer dans le réseau tels que : la messagerie

électronique, les transferts des fichiers et dossiers, gestion de base

de donnée, etc.

Les

protocoles utilisés dans cette couche sont : BGP,BitTorrent ,CANopen,

CLNP , DHCP, DNS, FTP, FTPS, FXP, Gopher, HTTP, HTTPS, IMAP, IPFS, IPP, IRC,

IS-IS, LDAP, LMTP .

I.7.2. Modèle

TCP/IP12(*)

Le modèle TCP/IP (Transmission control

Protocol/Internet Protocol), c'est en fait un modèle à 4 couches

dans laquelle les protocoles TCP (transmission contrôle protocole) et IP

(internet protocole) jouent un rôle très important, car ils en

constituent une implémentation qui est plus courante.

Nous pouvons illustrer deux choses dans ce modèle qui

sont : ce modèle TCP/IP est la suite de deux protocoles TCP et

IP.

Très progressivement le modèle TCP/IP s'est

imposé comme modèle de référence en lieu et place

du modèle OSI.

En effet, le modèle TCP/IP est né d'une

implémentation puis a été normalisée après

par contre le modèle OSI lui a été normalisée.

Les

différentes couches du modèle TCP/IP sont :

a) Couche 1 : Hôte

réseauou accès réseau

La couche hôte réseau est une couche qui regroupe

les deux premières couches du modèle OSI (physique et liaison de

donnée). C'est une couche qui n'a pas été

spécifié, le seul principe de cette couche est qu'elle permet

à une machine (hôte) d'envoyer les paquets IP dans le

réseau.

Les protocoles utilisés dans cette couche sont : IRC,

IMAP, IMAPS, Telnet, TFTP, WAIS, Webster, Whois, XDMCP,

b) Couche 2 : Internet

La couche internet est une couche qui réalise

l'interconnexion des réseaux distants. Elle a pour rôle

l'injection de paquets dans n'importe quel réseau et l'acheminement de

ces paquets sont indépendantes les uns les autres jusqu'à leur

destination.

Les protocoles utilisés dans cette couche sont : DHCP,

Echo, Finger,

c) Couche 3 :

Transport

La couche transport est une couche qui permet à des

entités paires de soutenir une conversation (la communication) c'est son

point de convergence avec la couche transport du modèle OSI. C'est une

couche a deux implémentations qui sont : le protocole TCP et

UDP.

Les protocoles utilisés dans cette couche sont : DCCP,

SCTP, SPX, TCP, UDP

d) Couche 4 : Application

La couche application est une couche qui est

immédiatement supérieure à la couche transport parce que

la couche présentation et session du modèle OSI apparaissent

inutiles. Nous savons que les logiciels réseaux n'utilisent que ces deux

couches rarement.

Les protocoles utilisés dans cette couche sont : BGP

,BitTorrent , CANopen, CLNP , DHCP, DNS, FTP, FTPS, FXP, Gopher, HTTP, HTTPS,

IMAP, IPFS, IPP, IRC, IS-IS, LDAP, LMTP .

I.8. Adressage IP13(*)

IP (Internet Protocole) est un réseau de transport de

paquets en mode non fiable et non connecté c'est-à-dire que les

paquets peuvent se perdre lors de la transmission des paquets au sein du

réseau, fiabilité se situe au niveau de la couche transport du

modèle OSI.

L'équipement d'interconnexion utilisé est le

routeur parce que c'est lui qui établit les tables de routage et il

crée les chemins des IP.

192.168.0.0

1=192.168.0.0

0/0000000=0

2=192.168.0.128

1/0000000=128

I.8.1. L'adresse IPv4

IPv4 (Internet Protocol version 4), est la première

version de l'IP qui a été déployée au sein du

réseau informatique. Chaque interface d'un hôte IPv4 attribue une

ou plusieurs adresses IP codées sur 32 bits ; d'où quelques

adresses sont attribuées simultanément ou théoriquement

mais en pratique d'autres adresses ne sont pas utilisables.

L'épuisement de l'IPv4 est dû aux manques

d'adresses IPv4 grâce à l'utilisation des techniques de traduction

d'adresses NAT (Network Address Translation).

Une adresse IPv4 est représentée sous forme de 4

octets séparés par des points.

La plage d'attribution des adresses va de 0.0.0.0 à

255.255.255.255 ; d'autres adresses ne sont pas utilisables à cause

de la contrainte des adresses (réservées, masque, Broadcast,

...).

L'adresse IP est composée de deux parties qui

sont :

v Une partie réseau;

v Une partie hôte.

Pour des raisons administratives et de routage nous avons

voulue regrouper les adresses sous-forme de classes qui va nous aider à

bien gérer notre réseau. La partie machine est

réservée au gestionnaire du réseau et cette partie est

découpé en sous-réseau ou le

« Subnetting ».

On distingue des classes suivantes :

a. Classe A

Elle contient beaucoup de machines car l'adresse est sur sept

(7) bits, l'adresse est donc sur un octet dont la valeur la plus grande est

0 ; par conséquent le chiffre est inférieur à 128. La

classe A varie de 0 à 126.

Le 127 (127.0.0.0) est une adresse réservée au

teste en boucle en exécutant la commande « PING »

qui permet de configurer une machine lorsqu'elle accède pour la

première fois au réseau. La classe A est beaucoup plus

utilisée pour les grands réseaux.

b. Classe B

C'est une adresse contenant 14 bits, elle est utilisée

pour des réseaux moyens et elle est comprise entre 128 et 191.

c. Classe C

Elle est la plus utilisée en ce moment à cause

de la disparition de la classe B qui est devenue indisponible parce qu'elle

manque d'adresse ; elle est plus utilisée pour des petits

réseaux et varie entre 192 et 223.

d. Classe D

Elle est utilisée pour des groupes multicast et elle

varie entre 224 et 239.

e. Classe E

Le premier octet a une valeur comprise entre 240 et 255. Il

s'agit d'une zone d'adresses réservées aux

expérimentations. Ces adresses ne doivent pas être

utilisées pour adresser des hôtes ou des groupes d'hôtes.

Mais les classes les plus utilisées dans le

réseau sont : la classe A, la classe B et la classe C.

L.8.2. Adresse IPv6

IPv6 (Internet Protocole version 6), est une adresse qui a

été conçue pour les adresses Internet. Elle est un

protocole réseau sans connexion de la couche réseau du

modèle OSI ;

Elle est une adresse dont nous retrouvons 128 bits soit 16

octets en lieu et place du 32 bits de l'IPv4, elle dispose d'une très

grande espace que l'IPv4.

l.8.3. Les adresses publiques

Une adresse publique est une adresse officielle

affectée par l'organisme IANA

qui est chargé de l'attribution des adresses IP

d'Internet. Ce type d'adresse est unique au monde.

I.8.4. Les adresses privées

IANA a réservé certaines plages d'adresses pour

les réseaux privés d'entreprises. Ces adresses ne peuvent pas

circuler sur Internet. Plusieurs réseaux privés d'entreprises

peuvent utiliser le même Net ID. Il n'y a pas de risque

d'ambiguïté tant que les réseaux ne sont pas

interconnectés.

Les plages d'adresses réservées par IANA sont

les suivantes :

v Dans la classe A : le réseau

10.0.0.0/8 ;

v Dans la classe B : 16 réseaux 172.16.0.0

/12 ;

v Dans la classe C : 256 réseaux 192.168.0.0/16

D'autres adresses peuvent aussi être

considérées comme adresses privées lorsque ces adresses,

bien que situées dans les plages d'adresses publiques, n'ont pas

été attribuées par IANA et sont utilisées dans des

réseaux privés.

I.9. Equipements

d''interconnexion14(*)

On distingue des équipements d'interconnexion

réseaux suivants :

1) La carte réseau

La carte réseau est une plaquette dans lesquels sont

gravés les composants électroniques soudés sur un circuit

imprimé.

Elle assure l'interface entre l'équipement (machine)

dans laquelle elle a été installée et d'autres

équipements connectés sur le réseau. On trouve la carte

réseau dans les ordinateurs, mais aussi dans les imprimantes,

copieurs.

2) Le répéteur

Un répéteur est un dispositif

électronique qui combine un récepteur et un émetteur, il

compense les pertes de transmission d'un média (ligne, fibre, radio) il

amplifie et traite le signal sans pour autant le modifier.

Un répéteur est un équipement

informatique d'infrastructure réseau de type Ethernet, elle permet

l'augmentation d'une limite de réseau qui est de 100m entre deux

interfaces réseaux.

3) Hub

Le hub (Ethernet) est un équipement d'interconnexion

qui permet de concentrer les transmissions Ethernet de plusieurs

équipements sur un même support dans un réseau local.

Le hub est un équipement d'interconnexion situé

au niveau de la 1ère couche du modèle OSI, elle fait

le traitement de bit et partage les données sur le réseau.

4) Le Switch

Un Switch est un équipement d'interconnexion physique

qui relie plusieurs segments (fibre ou câble) dans un réseau

informatique ou télécoms.

Dans le réseau LAN, il s'agit plus souvent d'un boitier

contenant plusieurs ports Ethernet, le Switch peut être configuré

sur l'Internet ; et c'est ce qui le différencie du Hub.

Le Switch est situé au niveau de la

2ème couche du modèle OSI, il fait le traitement de

trame lors de la transmission de trame.

5) Le Pont

Un pont réseau est un logiciel ou matériel qui

connecte plusieurs réseaux afin qu'ils puissent se communiquer. Certains

utilisateurs possédant des réseaux domestiques ou étendus,

utilisent généralement un pont afin de se partager ou

d'échanger les données tout en ayant des réseaux de types

différents. Il intervient à la 2ème couche du

modèle OSI.

Le pont a pour but d'établir une interconnexion entre

différents réseaux.

6) Le Routeur15(*)

Un routeur est un équipement de réseau

informatique qui permet d'assurer le routage des paquets entre deux ou

plusieurs réseaux afin de déterminer le chemin que les paquets

des données doivent emprunter.

Le routeur est classifié à la

3ème couche du modèle OSI grâce à sa

fonction de routage, le routeur permet de manipuler les données qui

circulent sous forme de datagramme afin d'assurer le passage d'un réseau

à un autre. Pour la libre circulation de paquets des données, le

routeur est chargé de fragmenter les paquets pour les réseaux qui

n'ont pas la même capacité.

Un routeur possède plusieurs interfaces réseau

dont chacune est connecté sur un réseau différent.

7) La Passerelle

Une passerelle est un système matériel et/ou

logiciel gérant le passage d'un environnement à un autre, en

assurant la conversion des informations d'un format à un autre.

Ce logiciel offre une interface

hétérogène entre deux réseaux et assure une

sécurité supplémentaire.

Elle crée une liaison entre deux réseaux ;

les informations ne sont pas directement transmises mais elles sont traduites

afin d'assurer la continuité de deux protocoles.

I.10. Conclusion

partielle

Dans ce premier chapitre, nous venons de brosser les notions

et informations trouvées et jugées importantes et essentielles

sur les réseaux privés d'une entreprise

« Intranet ».

DEUXIEME CHAPITRE

CONCEPTS DE BASE SUR LE VPN

II. 0. Introduction

Le VPN (Virtuel Private Network) est un réseau

privé virtuel qui est relié à l'internet par

l'intermédiaire des équipements d'interconnexion, le VPN a la

capacité de relier 2 sites différents et il est en mesure de

sécuriser une liaison à moindre coût.

ll.1. Définitions16(*)

Nous explicitons quelques définitions liées au

VPN :

1. Le réseau VPN :

v il est réseau parce qu'il permet l'interconnexion de

plusieurs sites distants ;

v Il est privé parce qu'il est réservé

à un groupe d'usagers qui sont déterminés par

authentification, les données sont échangés de

manière masquée aux yeux des autres par cryptage des

données ;

v Il est virtuel parce qu'il se base essentiellement sur les

lignes partagés et non dédié.

2. Le réseau VPN est un réseau privé

virtuel qui fait appel à un réseau public (Internet) pour

connecter des sites ou les utilisateurs distants ;

3. Le VPN est un système qui permet de créer un

lien direct entre les ordinateurs distants ;

4. Le VPN en informatique est une connexion

inter-réseau permettant de relier 2 réseaux locaux

différents par un protocole de tunnel.

VPN signi?e Virtual Private

Network, ce que nous traduisons par RPV (Réseau Privé Virtuel).

C'est une technologie qui permet d'envoyer des données entre des

ordinateurs appartenant à des sites distants, par l'intermédiaire

d'un inter-réseau public de la même manière que s'il

s'agissait d'une liaison privée point à point.

Il faut bien comprendre ce modèle : on construit par

des moyens logiciels un réseau privé au-dessus d'une

infrastructure publique (Internet ou un réseau d'opérateur).

ll.2. Objectifs d'un

VPN

Le VPN présente des objectifs tels que :

v Il est un réseau qui permet d'établir un

lien dans différents réseaux ;

v Il permet l'interconnexion entre 2 ou plusieurs sites de

façon sécurisée à très faible coût par

une connexion Internet ;

v Il fournit aux utilisateurs et administrateurs du

système d'information des conditions d'exploitation ,d'utilisation et de

sécurité à travers un réseau public identique

à celle disponible sur le réseau privé.

II.3. Principe de fonctionnement d'un VPN

II.3.1. Fonctionnalités d'un VPN

Dans le VPN, la connexion entre les ordinateurs sont

gérés de façon transparente par un logiciel qui

crée un « tunnel » entre les ordinateurs

connectés.

Par son but principal qui est : le VPN fournit aux

utilisateurs et aux administrateurs du système d'information des

conditions d'exploitation, d'utilisation et de sécurité à

travers un réseau public (Internet) qui est disponible sur le

réseau privé. Nous pouvons aussi dire autrement qu'on regroupe

des réseaux privés qui sont séparés par un

réseau public (Internet) tout en donnant une illusion aux utilisateurs

qui ne sont pas séparés et qui gardent l'aspect

sécurité mais le découpage se fait logiquement.

Le VPN repose sur un protocole de

« Tunnelisation » qui est un protocole de chiffrement des

données entre deux ou plusieurs réseaux.

Les ordinateurs connectés au VPN qui sont dans un

même réseau local (virtuel), ce qui permet de passer aux

éventuelles restrictions sur le réseau tel que le

« proxy » ou « FAI (fournisseur d'accès

internet) » pour avoir la connexion Internet.

Le terme « tunnel » est utilisé

pour évoquer entre l'entrée et la sortie de VPN les

données sont déjà cryptées et il est

incompréhensif pour tout utilisateur qui va se retrouver entre les deux

extrémités du VPN comme les données passent par un

tunnel.

Lorsqu'on établit une liaison VPN entre deux ou

plusieurs ordinateurs connectés, on va appeler client

l'élément qui permet de chiffrer et de déchiffrer les

données du côté utilisateur (client) et le serveur VPN ou

(serveur d'accès distants) l'élément qui assure le

chiffrement et le déchiffrement des données du côté

organisation. De cette manière ,lorsqu'un utilisateur exige

d'accéder au réseau privé virtuel, sa requête sera

transmise en clair vers le système passerelle qui va se connecter au

réseau distant par l'intermédiaire d'une infrastructure du

réseau public (Internet) puis cette requête sera reçu de

façon chiffré afin les ordinateurs distants vont alors fournir

des données au serveur VPN de son réseau local qui va recevoir la

requête chiffrée et à la réception du client VPN de

l'utilisateur les données seront déchiffrées puis

transmises à l'utilisateur.

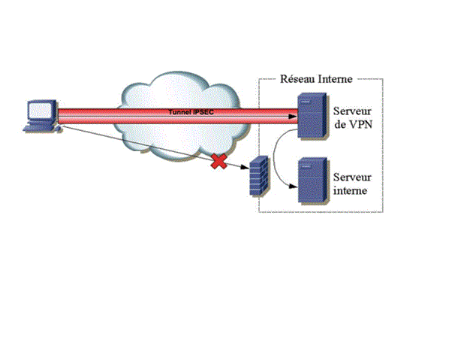

Figure II.1. Principe de fonctionnement de

VPN.

II.3.2. Avantages et inconvénients du VPN

Comme toute autre technologie, le VPN présente les

avantages ainsi que les inconvénients :

II.3.2.1. Avantages

La technologie VPN présente des avantages comme suit

:

v Elle assure la sécurité des informations lors

de la communication et chiffre les données ;

v Elle est simple et facile à utiliser : utilise les

circuits de télécoms classiques ;

v Elle a une grande couverture géographique ;

v Elle est économique : utilise Internet en tant que

média principale de transport, ce qui évite les coûts

liées à une ligne dédiée.

ll.3.2.2.

Inconvénients

La technologie VPN présente des inconvénients

comme :

A l'absence de l'Internet on ne peut pas réaliser une

connexion VPN si la connexion n'est pas bonne ;

La qualité des services, c'est-à-dire le

délai d'acheminement n'est pas garantie ;

Les performances ne sont pas toujours au rendez-vous.

II.3.3. Tunnelisation

La Tunnelisation est un protocole qui permet aux

données de passer par extrémité du VPN à une autre

pour être sécurisée par des algorithmes de

cryptographie.

II.3.3.1. Les tunnels

Par le tunnel, il est possible de passer directement d'une

extrémité à une autre sans passer par le tracas de la

circulation à la surface.

Les tunnels informatiques se rapprochent très fortement

tout en proposant des moyens d'établir directement une liaison soit une

relation entre deux réseaux privés distants à travers un

inter-réseau qui est aussi complexe que l'Internet.

Il existe une grande possibilité de créer des

tunnels informatiques tels que le PPP (Point to Point Protocol) peut être

considéré comme un tunnel dans les configurations de PPPoE ou

PPPoA. Ce sont des tunnels qui se situent au niveau de la couche 2 du

modèle OSI qui est de même titre que celui du L2TP (Layer 2

Tunneling Protocol).

Figure II.2. Le tunnel VPN.

II.4. Types de VPN17(*)

Le VPN est classifié en 3 types qui sont :

1. Le VPN d'accès ;

2. Le VPN Intranet ;

3. Le VPN Extranet.

II.4.1. Le VPN d'accès

Le VPN d'accès permet à l'utilisateur

isolé de se connecter dans un réseau local interne.

Dans ce cas, il peut avoir son propre client VPN afin de le

connecter directement au réseau c'est-à-dire entre

l'employé distant et l'entreprise au cas contraire il doit faire recoure

au FAI (Fournisseur d'Accès Internet) qui va lui fournir un serveur

d'accès qui se chargera de la connexion cryptée.

Mais la connexion entre l'utilisateur isolé et le

serveur d'accès n'est pas cryptée (problème).

Figure II.3. Le VPN d'accès.

Figure II.3. Le VPN d'accès.

II.4.2. L'Intranet VPN18(*)

L'Intranet VPN est utilisé pour relier au moins deux

intranets entre eux, ce type de réseau est spécialement utile au

sein d'une entreprise possédant plusieurs sites distants. Il est plus

important parce qu'il garantit la sécurité, la totalité et

l'intégralité des données. Des techniques de cryptographie

sont mise en oeuvre pour la vérification des données qui n'ont

pas été abimé .Il s'agit donc d'une authentification au

niveau du paquet pour assurer la validité des données,

l'identification de leur source ainsi que la non répudiation. En

générale les algorithmes utilisés font appel à des

signatures numériques qui sont ajoutés aux paquets, la

confidentialité des données est basée sur des algorithmes

de cryptographie.

Figure II.4. L'Intranet

VPN.

II.4.3. L'Extranet VPN

L'extranet VPN est utilisé dans une entreprise pour

établir la communication entre les clients et ses partenaires.

Elle ouvre alors son réseau local à ces

derniers. Dans ce cas, il est primordial que l'administrateur du VPN puisse

tracer un tunnel entre les clients sur le réseau et gérer les

droits de tout chacun.

Figure II.5. L'Extranet

VPN.

II.5. Caractéristique d'un VPN

Le VPN n'est qu'un concept et non une

implémentation.

Il se caractérise par :

a. L'authentification des entités communicantes

c'est-à-dire le serveur VPN doit s'assurer qu'il se communique avec le

vrai client VPN et vice versa ;

b. L'authentification des utilisateurs c'est-à-dire

seuls les agents ou utilisateurs autorisés ont droit de pouvoir se

connecter au réseau privé et toute action effectuées sur

le réseau être conservé ;

c. Gestion d'adresse : tous les utilisateurs doivent

avoir une adresse privée et cette adresse doit rester confidentiel et le

nouveau client doit pouvoir se connecter facilement au réseau et

recevoir une adresse privée à lui ;

d. Cryptage de tunnel : lors des échanges des

données sur Internet, ces données doivent être efficacement

cryptées entre le client et le serveur VPN et vice versa ;

e. Gestion de clés : les clés de cryptage

entre le client et le serveur VPN doivent être

générées et régénérées

automatiquement ;

f. Le VPN doit prendre en charge tous les protocoles afin de

réaliser un vrai tunnel comme s'il y avait réellement

présence d'un câble entre les deux réseaux.

II.6. Gestion de trafic VPN

II.7. Protocoles utilisés dans le VPN (protocole

de tunnelisation)19(*)

Il existe deux catégories de protocoles VPN :

ll.7.1. 1ere catégorie : les protocoles qui

nécessite le matériel particulier

A. Les protocoles de la couche deux du modèle

OSI (liaison de donnée) dans la pile de protocole TCP/IP

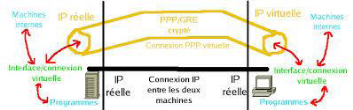

1) PPTP(Point to Point Tunneling Protocol), est un protocole

qui permet de créer des trames avec le protocole PPP (Point to Point

Protocol) et de les cryptées puis les encapsulés dans un paquet

IP. Ce qui permet de relier deux réseaux par un point to point virtuel

qui est acheminé par une connexion IP sur Internet. Nous pourrons alors

dire que deux réseaux sont reliés par une ligne directe.

La connexion s'effectue de la sorte :

v Le client se connecte à l'Internet par son modem par

le protocole PPP (classement) ;

v Le client se connecte alors au serveur VPN par une connexion

IP encapsulant les paquets GRE/PPP cryptés puis va former deux

connexions l'une sur l'autre ;

v La connexion normale sur Internet c'est-à-dire

qu'elle achemine le trafic vers ou depuis Internet ;

v La connexion virtuelle au-dessus de la connexion

Internet : elle achemine le trafic vers le réseau VPN ;

v A la fin de la connexion, le serveur Internet va fermer le

tunnel.

Figure II.6. Le protocole

PPTP.

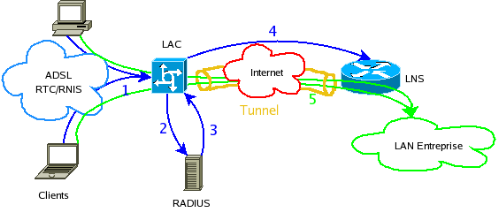

2) L2TP (Layer 2 Tunneling Protocol), est un protocole qui est

très proche du protocole PPTP. Cette fois si les trames PPP sont

encapsulés dans le protocole L2TP lui-même.

Il existe deux types serveurs pour utiliser le L2TP :

a. Le 1er type de serveur pour

l'utilisation du L2TP : LAC

LAC (L2TP Access Concentrateur), c'est un concentrateur

d'accès L2TP. Il a une responsabilité d'identification et

construit le tunnel vers le LNS.

Il se trouve obligatoirement dans une infrastructure du FAI

(Fournisseur d'Accès Internet) de chaque usager du VPN, cela est donc

très lourd et cher à mettre en place une mesure ou il faudra

louer une place dans un serveur de connexion du FAI.

b. Le 2eme type de serveur pour l'utilisation du

L2TP : LNS

LNS (L2TP Network Serveur), c'est un serveur réseau

qui assure la communication du réseau auquel il est connecté et

les LACS vers lesquels il y a présence d'un tunnel.

Il se retrouve généralement dans l'entreprise ou

service auquel appartient l'utilisateur distant.

Figure II.7. Le protocole L2TP.

B. Les protocoles de la couche trois du modèle

OSI (réseau) dans la pile de protocole TCP/IP.

1. IPsec

C'est un protocole définit par IETF (Internet

Engineering Task Force) qui permet d'assurer la sécurité des

échanges des données au niveau de la couche réseau du

modèle OSI.

En effet, c'est un protocole qui apporte des

améliorations au niveau de la sécurité au protocole IP

afin de garantir la confidentialité, l'intégralité et

l'authentification des échanges.

v Les services de sécurité fournie par

l'IPsec

IPsec vise à prévenir diverses attaques qui sont

rendues possible par le protocole IP notamment :

Ø Il empêche à un adversaire d'espionner

les données qui circulent sur le réseau ;

Ø Il lui empêche d'accéder à des

ressources ou données protégées.

Elle présente des services suivants :

a. Confidentialité de données

et de protection partielle contre l'analyse du trafic:Les données

transportées ne peuvent être lues par un utilisateur espionnant

les communications aucun mot de passe, aucune information confidentielle ne

circule en clair sur le réseau.

b. L'authenticité : il effectue

l'authenticité des données et le contrôle d'accès

continu. L'authenticité est composée de deux services qui sont

généralement fournis simultanément par un même

mécanisme : l'authentification de l'origine de données et

l'intégralité.

v L'authentification de l'origine de données

garantissent que les données reçues proviennent de

l'émetteur déclaré ;

v L'intégralité garantit que les données

n'ont pas été modifiées pendant son transfert.

Bref, ces services permettent en particulier de

protéger ou d'assurer la sécurité à l'accès

des ressources ou des données privées.

c. Protection contre le rejeu : La protection

contre le rejeu permet la détection d'une tentative attaque qui consiste

à envoyer de nouveau un paquet valide à prendre

précédemment sur le réseau. Ces services sont basés

sur des mécanismes cryptographiques modernes qui leur donnent un nouveau

de sécurité élevé lorsqu'ils utilisent les

algorithmes fort. Les services de sécurité sont fournis au moyen

de deux extensions du protocole IP appelées AH (Authentification Header)

et ESP (Encapsulating Security Payload).

On distingue deux types de mode pour l'IPsec qui

sont :

1. Le mode transport

Le mode transport, est un mode qui permet la protection des

protocoles de niveau supérieur ;

IPsec récupère les données provenant de

la couche quatre du modèle OSI (transport), il les signe et les cryptes

puis ils les envoient au niveau de la couche trois du modèle OSI. Cela

permet la transparence entre la couche quatre du modèle OSI et la

couche trois du modèle OSI et du coup il est relativement facile de la

mettre en place.

Il présente des inconvénients suivants :

v A l'en tête, il est produite par la couche

réseau et donc IPsec ne peut pas contrôler dans ce cas ;

v Il ne peut pas masquer les adresses pour faire croire

qu'entre un réseau LAN est entre deux LAN reliés ;

v Il n'assure pas la garantie d'utiliser IPS non voulue.

Figure II.8. Le protocole IP.

2. mode tunnel

Le mode tunnel, est un mode qui permet l'encapsulation des

données IP. Les paquets circulent dans la pile de protocole (TCP/IP)

jusqu'à la couche trois du modèle OSI (réseau) et cette

couche IP qui transmet ses données dans la couche IPsec.

Il y a donc un en-tête IP encapsulé dans les

données IP et cette en-tête IP qui est réelle pour le

transport sur net.

Il présente des avantages tels que :

v L'en-tête IP réelle est produite dans la couche

IPsec c'est-à-dire qu'elle permet l'encapsulation d'un en-tête IP

avec les adresses relatives au réseau virtuel et en plus de les crypter

de façon qu'ils ne soient pas modifiable ;

v On a des adresses IP virtuelles donc qui tirent parti au

mieux du concept VPN ;

v Assure le contrôle total sur l'en-tête IP

produite par IPsec pour l'encapsulation des données et de son

en-tête IPsec.

Figure II.9. Le protocole IPsec.

II.7.2. 2eme Catégorie : Les protocoles ne

nécessitant qu'une couche logicielle

A. Les protocoles de niveau 4 (couche transport) du

modèle OSI : Open VPN en SSL

v SSL VPN (Secure Socket Layer Virtuel Private Network) est

un type de VPN qui fonctionne au-dessus de transport layé et qui est

accessible au navigateur web via le protocole http.

v Open VPN est une solution qui se base sur le SSL.

Elle permet d'assurer deux choses à la fois sans

passé par beaucoup de logicielle du point de vue client :

Ø L'authentification du client et du serveur ;

Ø La sécurisation du canal de transmission.

II.8. Topologie de VPN

La technologie VPN utilise deux topologie en étoile et

en maillée.

II.8.1. La topologie en étoile

Dans cette topologie, toutes les ressources sont

centralisées dans un même endroit, et c'est à ce nouveau

qu'on retrouve le serveur d'accès distant (ou serveur VPN).

Dans ce cas, tout employés du réseau doit

s'identifier, s'authentifier au serveur et peuvent alors accéder aux

ressources qui se situent sur le réseau intranet.

Figure II.10. Topologie en

étoile.

II.8.2. La topologie maillée

Dans cette topologie, les routeurs ou passerelles

présents aux extrémités de chaque site relié sont

considérés comme étant des serveurs d'accès

distant. Ces ressources à ce niveau sont décentralisées

sur chacun des sites soit les employés ne pourrons qu'accéder aux

informations présentes sur l'ensemble du réseau.

Figure II.11. Topologie

maillé.

II.9. Éléments

constitutifs

Dans le cas d'une connexion VPN d'accès distant,

plusieurs éléments sont nécessaires :

v Le serveur VPN : situé dans l'entreprise, qui accepte

les connexions VPN des clients ;

v Le client VPN : distant, qui se connecte au serveur

VPN ;

v Le tunnel : portion de connexion dans laquelle les

données sont encapsulées ;

v La connexion VPN : portion de connexion dans laquelle les

données sont chiffrées.

Figure II.12. Client/Serveur/Tunnel

VPN.

En fait, dans une connexion VPN sécurisée, les

données sont chiffrées et encapsulées dans la même

portion de la connexion. Tout cela se réalise avec des protocoles de

"Tunneling".

Un système de VPN sécurisé doit pouvoir

mettre en oeuvre les fonctionnalités suivantes :

v Authentification d'utilisateur : Seuls les utilisateurs

autorisés doivent pouvoir s'identifier sur le réseau virtuel. Un

historique des connexions et des actions effectuées sur le réseau

peut être défini et conservé. Inversement, le client peut

également être amené à authentifier le serveur afin

de se protéger des faux serveurs VPN ;

v Gestion d'adresses : Chaque client sur le réseau

dispose d'une adresse privée et confidentielle. Un nouveau client doit

pouvoir se connecter facilement au réseau et recevoir une

adresse ;

v Cryptage des données : Lors de leur transport sur le

réseau public les données doivent être

protégées par un cryptage efficace ;

v Gestion de clés : Les clés de cryptage pour le

client et le serveur doivent pouvoir être générées

et régénérées ;

v Prise en charge multi-protocole : La solution VPN doit

supporter les protocoles les plus utilisés sur les réseaux

publics en particulier IP.

La mise en oeuvre d'un VPN aboutit à l'encapsulation

des données, avec ajout d'un en-tête aux données

privées afin de leur permettre de traverser Internet.

II.10. Les scénarios

de la mise en oeuvre d'un serveur VPN

Deux scénarios sont envisageables quant au

positionnement du serveur VPN de l'entreprise :

v Serveur VPN en périphérie de réseau :

Ici, le serveur VPN est aussi le serveur Proxy qui donne accès à

Internet pour le LAN; il est également le pare-feu du réseau

local et assure le mécanisme NAT. Il dispose forcément de 2

interfaces réseau.

Figure II.13. Serveur VPN en

périphérie de réseau.

v Serveur VPN à l'intérieur d'une DMZ : La

configuration des éléments sera plus ou moins complexe selon la

topologie du réseau de l'entreprise. Nous pouvons citer quelques

logiciels serveurs VPN (OpenVPN, UltraVPN, EasyVPN mais aussi son

intégration dans les versions serveur de windows).

Figure II.14. Serveur VPN à

l'intérieur de la DMZ.

II.11. Solutions

matérielles et logicielles20(*)

II.11.1. Solutions

matérielles

L'offre actuelle de solutions VPN est répartie en deux

catégories : VPN autonomes et VPN intégrées, comprenant

par exemple les pare-feu (firewall) ou les routeurs VPN. Ce sont les solutions

VPN intégrées qui offrent potentiellement les plus importantes

économies de coûts. Actuellement, des pare-feu déjà

déployés, comme le "Cisco PIX", le "Nokia Checkpoint Firewall" et

le "WatchguardFirebox", intègrent déjà des

capacités VPN en option.

II.11.1.1. Solution "VPN

Intégrés"

Pratiquement tous les routeurs, y compris les routeurs

d'accès modulaires Cisco, intègrent également une solution

VPN. Le coût associé à ces solutions est

généralement déjà compris dans le coût du

routeur ou du pare-feu. Dans ce type de scénario, activer des services

VPN ne nécessite que quelques paramétrages du pare-feu ou du

routeur.

Comme l'utilisation de réseaux VPN se fait

généralement dans le cadre d'une politique de

sécurité réseau complète, disposer d'une solution

VPN intégrée peut permettre de réaliser des

économies considérables en termes d'administration, notamment

dans des environnements qui comprennent plusieurs pare-feu, routeurs et

passerelles VPN.

Le Routeur Cisco 8921 est un bon exemple d'une solution

intégrée.

Figure II.15. Cisco 892 - Routeur 10/100/1000

jusqu'à 50 tunnels VPN.

II.11.1.2. Solution "VPN

Autonomes"

Les solutions VPN autonomes, que l'on appelle

généralement des concentrateurs VPN, trouvent principalement leur

place dans les entreprises ayant besoin de gérer plusieurs milliers de

connexions VPN simultanées. Aucune solution VPN intégrée

et aucun serveur VPN n'offre autant de fiabilité, de performances et une

telle capacité de montée en puissance. Le coût, en

revanche, s'en ressent et vous risquez de payer très cher un

concentrateur VPN d'entreprise qui offre ce type de fonctionnalités.

Nous pouvons citer en exemple, le DIGI Transport VC74002

gérant jusqu'à 3000 tunnels VPN.

Figure II.16. VC7400 - Jusqu'à 3000 tunnels

VPN.

II.11.2. Solutions

logicielles

Il faut aussi considérer les options offertes par la

mise en place d'un serveur VPN pour des connexions sécurisées via

internet.

Microsoft, Novell, UNIX, AS400 et Linux permettent d'utiliser

des services VPN (certains mieux que d'autres). Il est probable que vous

utilisiez déjà ces systèmes d'exploitation et que vous les

maîtrisiez.

Mettre en place un serveur VPN peut vous faire réaliser

des économies importantes si vous ne disposez pas d'un pare-feu ou d'un

routeur VPN.

Figure II.17. Les différents logiciels du

serveur VPN.

v OpenVPN (Linux/Windows) ;

v OpenSWAN (Linux) ;

v Tinc (Linux) ;

v plus simplement dans l'OS du serveur.

II.12. Conclusion partielle

Dans ce deuxième chapitre, nous venons d'effectuer une

étude présentative, descriptive, analytique et fonctionnelle sur

le concept VPN, qui est un acronyme de Virtual Private Network.

Au cours de ce chapitre, nous avons parcouru les notions

générales du réseau VPN en présentant les

différents composants, topologies et modèles de ce

réseau.

Par la suite nous avons plus loin aussi touché à

la sécurité et au principe de la sécurité, ses

objectifs ainsi que les attaques courantes de ce réseau.

DEUXIEME PARTIE : APPROCHE PRATIQUE

TROISIEME CHAPITRE

ETUDE DE L'EXISTANT ET PLANING PREVISIONNEL

III.I. 0 Introduction

l'Institut Supérieur de Commerce est une grande

institution d'enseignement sur la ville de Kananga, car il relève tous

les facteurs nécessaires pour formerles étudiants.

III.IEtude de l'existant

III.I.1 Présentation de l'Institut

Supérieur de Commerce de kananga

Par sa lettre N░005/RL/COPADEC/2013du Février 2012 les

représentants légal de la commission de pasteurs pour le

développement du Congo<< COPADEC>> ONG, sollicite

l'ouverture de l'isc À kananga

A/ Situation géographique

l'InstitutSupérieurdeCommerce est situé sur

l'avenue decadet n°36 , au quartier Kamayi, dans la Commune de Kananga,

ville de Kananga et dans la Province du Kasaï Central en République

Démocratique du Congo.

Il est borné :

ü Au Nord par le marché OFFIDA ;

ü Au Sud par l'Athéné ;

ü À l'Est par la base logistique ;

ü À l'Ouest par Complexe scolaire Alliance

francophone21(*) .

B/ Historique de l'Institut supérieur de

Commerce de kananga

Afin de soutenir les peuples kanangais et les

peuples congolais en général,

lesreprésentantslégaldelacommissiondepasteurs ouvre en 2012, les

portes de l'Institut Supérieur de Commerce de Kananga qui est

aujourd'hui l'un de plus luxueux de la ville de Kananga.

C/ Activités principales de l'Institut

supérieur de Commerce

l'Institut supérieur de commerce a double

activités principales à savoir :

v Former les cadre dans la ville de Kananga ;

v Offrir de l'emploi au peuple congolais en

général et au peuple du Kasaï central en particulier

D/ Moyens de traitement financière

l'Institut supérieur de commercecompte normalement sur

ses recettes locales qui proviennent de frais deses

étudiantsformés qui paient cash et aussi par

interdépendance.

E/ Structure organisationnelle

1. Fonctionnement

l'Institut supérieur de commerceétantl'une des

établissement de formation des cadres, choisi comme le cadre

d'étudelors de nos investigations au sein de cette établissement

qui nous a servi de terrain de recherche, celui-ci disposait en son sein une

salle machine de 15 chambres plus 8 imprimente.

Grâce à so propregroupe

électrogène, cette Institution fonctionne d'une manière

permanente.

2. Services organisés

l'Institut supérieur de commence de kananga comprend

des grands services suivants :

ü Le Directeur Général : il est à la

tête, coordonne toutes les activités de l'institution.

ü Service Académique : habiletéà

contrôler et gérer les enseignement et enseignants.

ü Comptabilité : S'occupe de la

comptabilité de l'institution, dont les entrés sorties.

ü Apparitora :

Nombre et qualification des personnels par

catégorie

l'Institut supérieur de commence de kananga compte 25

travailleurs, durant nos recherches dans cette institution, les travailleurs

connaissent environ un retard de 2 à 3 mois de paiement de salaire.

l'Institut supérieur de commence de k Kananga compte 18

travailleurs qui sont répartis dans des catégories suivantes :

|

Poste

|

Nombre de personne

|

Niveau d'études

|

|

Direction Générale

|

1

|

|

|

Service Académique

|

8

|

L2

|

|

Comptabilité

|

7

|

L2&G3

|

|

Apparitora

|

2

|

D6

|

Tableau III.1 Tableau de répartition de postes chez

l'Institut supérieure de commerce

F/ Organigramme

G. Analyse des postes de travail

Au sein de l'Institut supérieur de, tous les

postes à qualité distincte sont presque fonctionnels et

importants à tout moment dans l'objectif de ne pas abuser de leur

confiance aux étudiants.

H. Les moyens des traitements

matériels

Partant de traitement des données au

sein de cet établissement d'enseignement supérieur, les moyens

matériels sont très moins utilisés

Dans ce cas, les matériels

informatiques utilisés pour le traitement des données à

l'Institut supérieur de commence de kananga sont :

ü Desktops

ü Imprimantes série canon;

ü Câbles UTP;

ü Routeurs série TP-LINK;

ü Switch à 24 ports;

ü Modems Ets...

I. Les moyens de traitement humains

l'Institut supérieur de commence renferme une

majorité supérieure d'agents dont les catégories se

résument à deux grandes parties :

v Les agents permanents ;

v Les Visiteurs.

Et toutes ces deux catégories assurent exactement la

gestion et le suivit du bon fonctionnement de cette institution.

J. Diagnostic de l'existant

Après avoir fait nos différentes analyses, nous

allons lancer le diagnostic du système afin d'en dégager les

qualités et défauts, cela étant fait nous allons dans la

réalisation du travail.

a) Point négatifs

l'Institut supérieur de commence est une institution

d'enseignementn'a aucune configuration de réseau et manque une bonne

amélioration, et concernant la transmission des informations, cette

dernière institution manque des mécanismes de transfert de

données. Et aussi ils n'ont pas un bon classement des matériels,

il y a des matériels qui manquent dans cette structure entre

autre : Les serveurs, les imprimantes de qualités et aussi

d'autres supports de transmission.

b) Points positifs

l'Institut supérieur de commence fonctionne

correctement comme véritable institution d'enseignement au sein de la

communauté congolaise plus précisément dans la province du

Kasaï Central car, tous les facteurs liés au bon fonctionnement

sont appliqués. elle possède aussi ses normes propres qui font

que jusqu'aujourd'hui, qu'il continue à fonctionner et exister.

En fin, toutes les activités sont un

peu en ordre, c'est à dire les personnes qualifiées ne

travaillent pas à des places qu'il les faut, mais malgré

ça, les activités se passent toujours bien.

c) Propositions des solutions

Vu que l'Institut supérieur de commence prouve des

difficultés d'un son réseau, nous proposons des solutions

ci-après :

1. Solution manuelle

Pour rendre un bon fonctionnement du réseau de

l'Institut supérieur de commence les responsables doivent payer les

équipements d'interconnexion entre autres, un routeur Cisco pour la

configuration, un Switch de 32 ports permettant d'interconnecter plusieurs PCS

et des nouvelles machines dotées d'une grande capacité. Entre

autres :Vsat, WiMAX, Serveur, Imprimante et les supports d'interconnexion

2. Le cout de matériel

|

MATERIEL

|

NOMBRE

|

PU

|

PT

|

|

Routeur Cisco

|

2

|

250$

|

500$

|

|

Switch de 32 ports

|

2

|

100$

|

200$

|

|

PC

|

10

|

400$

|

4.000$

|

|

Serveurs

|

2

|

600$

|

1.200$

|

|

Imprimantes

|

3

|

100$

|

300$

|

|

Câbles UTP

|

1 carton

|

150$

|

150$

|

|

Câbles coaxial

|

60 mètres

|

60$

|

60$

|

|

TOTAL GENERAL

|

6.410$

|

3. Solution informatique

Pour faire les transferts de données

sécurisées dans des différents sites, il faut normalement

mettre en place un réseau privé virtuel (VPN) Peer to Peer qui

permettra de faire le transfert des informations d'une manière

sécurisée et en temps réel via un canal de transmission

pour les deux sites distants de l'Institut supérieur de commence

d'où les données commenceront à passer sans aucune

inquiétude et ce réseau sera configuré à partir du

routeur Cisco qui serons mise en place vers ces deux sites.

III.II PLANNING PREVISIONNEL DE REALISATION DU

PROJET

III.II.1. Définition du projet

Un projet est un ensemble d'opération qui doivent

permettre d'atteindre un objectif clairement exprimable et présentant un

certain caractère d'unicité. En d'autre terme, un projet est un

ensemble destiné à répondre à des objectifs

précis, dans un temps limité en rassemblant les ressources

financières, matérielles, humaines nécessaires suivant un

processus cohérent.

Pour que l'objectif fixé soit atteint, il faut que

toutes les tâches constituant ce projet soient exécutées

dans le temps et avec les moyens nécessaires. Par conséquent, il

est important d'identifier et d'étudier toutes les tâches avant la

mise en oeuvre du projet.

La connaissance des différentes tâches

à accomplir ne suffit pas pour réaliser un projet. Il faut encore

une parfaite connaissance de l'articulation de ces tâches, établir

un plan complet d'action permettant de le réaliser dans les conditions

de coût et de délai imposé, et pendant son

déroulement, vérifier constamment si le plan établi est

respecté, et en cas d'écart observé, rechercher à

le réduire.

La réalisation d'un projet nécessite souvent une

succession des tâches auxquelles s'attachent certaines

contraintes :

v De temps : délais à

respecter pour l'exécution des tâches ;

v D'antériorité :

certaines tâches doivent être exécutées avant

d'autres ;

v De simultanéité: certaines

tâches peuvent être réalisées en même

temps ;

v De production : temps d'occupation du

matériel ou des hommes qui l'utilisent.

III.II.2. Théorie de graphe

III.II.2.1. Définition d'un graphe

C'est un couple (X, U) avec X représente un ensemble

des points appelés sommets et U est un ensemble de segments

appelés arcs.

La théorie de graphe permet de résoudre les

problèmes du transport, d'ordonnancement de circulation, de choix

multicritère et de programmation dynamique. La théorie de graphe

peut servir à représenter un certain nombre de

phénomènes qu'on rencontre dans la vie, parce que l'arc peut

varier et peut représenter une valeur. L'arc peut représenter la

distance, le coût de transport, le temps etc.

Pour l'élaboration du planning de notre projet

d'Implémentation d'un système d'interconnexion des sites distants

d'une entreprise via le réseau privé virtuel, nous utiliserons la

méthode PERT (Program Evaluation ReviewTask) qui consistera à

mettre en ordre sous forme d'un graphe, plusieurs tâches qui, grâce

à leur dépendance et à leur chronologie, concourent toutes

à la réalisation du projet22(*).

III.II.3. Identification et classement des taches

Le tableau ci-dessous reprend toutes les tâches

identifiées pour la réalisation de ce projet ainsi que les

contraintes pour l'accomplissement de chaque tâche. Dans le cadre d'un

projet pour atteindre l'objectif que nous nous sommes fixés, il faudra

qu'un certain nombre des tâches ou activités soient

effectuées.

|

N°

|

CODE

|

DESCRIPTION DES TACHES

|

ESTIMATION DUREE EN JOURS

|

|

1

|

Td

|

Début du projet

|

-

|

|

2

|

A

|

Prise de contact

|

1

|

|

3

|

B

|

Analyse de l'existant

|

12

|

|

4

|

C

|

Critique de l'existant

|

7

|

|

5

|

D

|

Proposition des solutions

|

7

|

|

6

|

E

|

Etude de faisabilité

|

7

|

|

7

|

F

|

Elaboration de cahier de charge

|

7

|

|

8

|

G

|

Appel d'offre

|

10

|

|

9

|

H

|

Dépouillement

|

2

|

|

10

|

I

|

Acquisition des matériels

|

35

|

|

11

|

J

|

Mise en place du solution proposée

|

11

|

|

12

|

K

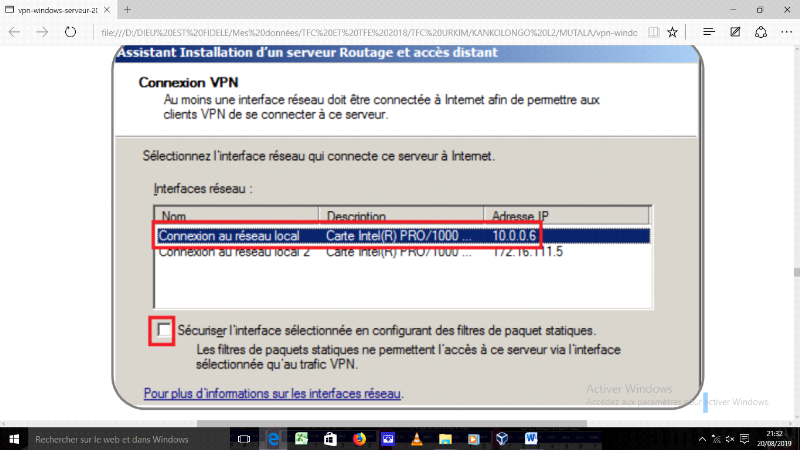

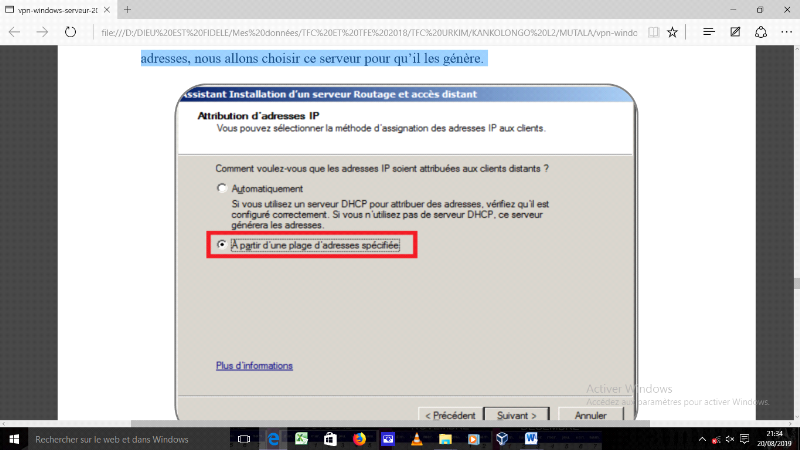

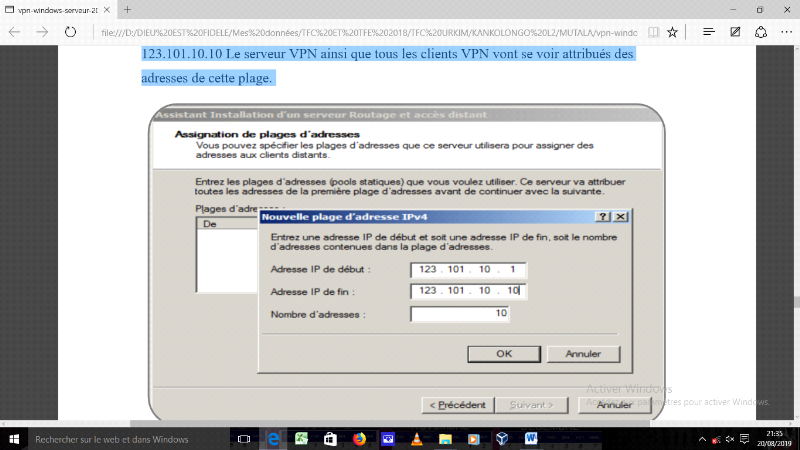

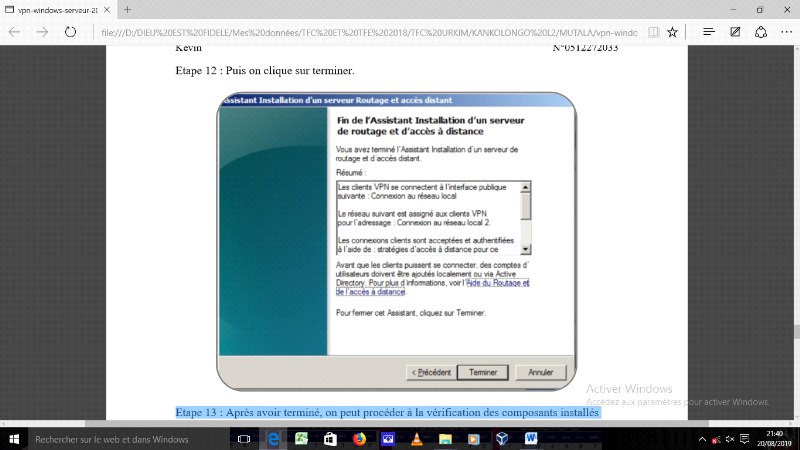

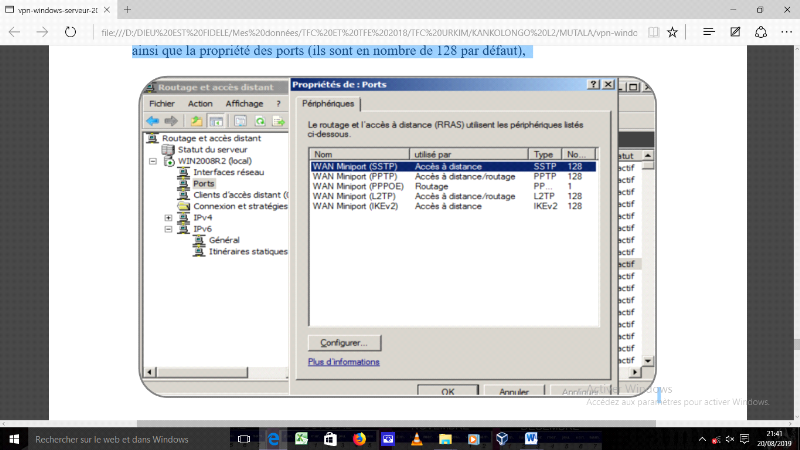

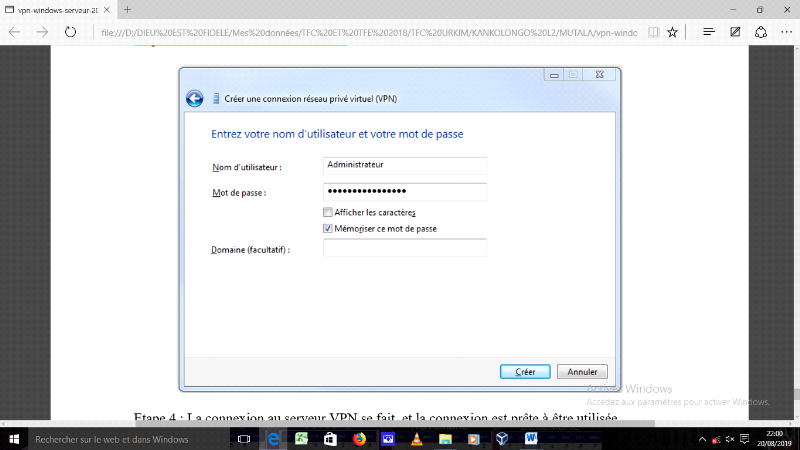

|