7

Chapitre 1. Les réseaux ad hoc

· Sécuritéphysique limitée

: les réseaux ad hoc mobiles sont plus vulnérables par

rapport aux autres réseaux filaires et cellulaires. Cette

vulnérabilitéest due essentiellement à la nature du

médium de propagation sans fil qui rend possibles certaines attaques

malicieuses allant de l'écoute clandestine passive aux

interférences actives. D'autres attaques redoutables, dues à la

topologie du réseau, peuvent aussi être envisagées comme

par exemple l'attaque WormHole2 [3].

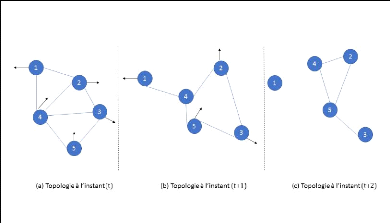

FIGURE 1.3 - La mobilitédans les réseaux ad

hoc

1.4.3 Domaine d'application [4]

Les applications ayant recours aux réseaux ad hoc

couvrent un très large spectre, incluant les applications militaires et

de tactiques, les bases de données parallèles, l'enseignement

à distance, les systèmes de fichiers répartis, la

simulation distribuée interactive et plus simplement les applications de

calcul distribuéou méta-computing.

Parmi les domaines d'application les plus fondamentaux on peut

citer :

· Domaine militaire : Lors

d'interventions en milieu hostile, il peut être difficile ou trop

encombrant d'utiliser un réseau à infrastructure. Les

réseaux sans fil sont parfaitement bien adaptés à ce type

d'environnement oùles déplacements restent peu rapides et peu

soutenus.

· Urgences et catastrophes naturelles :

Il sera indispensable de disposer rapidement d'un réseau qui remplace le

réseau détruit pour organiser les secours et les

opérations de sauvetage.

· Les applications industrielles : Des

scénarios plus complexes dans le domaine industriel peuvent former un

MANET.

· Aéronautique : Ce

système peut être vu comme un réseau ad hoc mobile dont les

noeuds sont les avions civils en vol. Grâce à plusieurs sauts

successifs au travers d'avions relais, chaque avion doit pouvoir joindre le sol

sans être à portée directe d'une station.

2. Dans une attaque WormHole, un attaquant reçoit

des paquets dans un point du réseau, puis les encapsule vers un autre

attaquant pour les réintroduire dans le réseau.

8

Chapitre 1. Les réseaux ad hoc

D'une façon générale, les réseaux

ad hoc sont utilisés dans toute application oùle

déploiement d'une infrastructure réseau filaire est trop

contraignant, soit parce qu'elle est difficile à mettre en place, ou la

durée d'installation du réseau qui ne justifie pas de

câblage à demeure.

1.4.4 Problèmes et contraintes spécifiques

des réseaux sans fils

De par la nature du canal radio, un certain nombre de

problèmes se posent qui ne trouvent pas d'équivalent dans le

monde filaire. On peut citer en particulier :

- Un débit plus faible : Par rapport

à un équivalent filaire. Il faut donc que la gestion du

réseau occupe la part la plus réduite possible des maigres

ressources en bande passante.

- Une atténuation rapide du signal :

En fonction de la distance (bien plus rapide que sur un câble) qui induit

l'impossibilitépour un émetteur de détecter une collision

au moment même oùil transmet. Dans un réseau filaire, un

émetteur sait qu'il y a collision quand le signal qu'il lit sur le

câble est différent de celui qu'il cherche à émettre

. Dans un réseaux sans fil, un signal venant d'un autre noeud est

tellement atténuépar la distance qu'il ne provoquera que des

perturbations négligeables par rapport au signal émis

localement.

- Les interférences : Les liens radios

ne sont pas isolés et le nombre de canaux disponibles est limité,

il faut donc les partager. Les interférences peuvent être de

natures diverses. Par exemple, des émetteurs travaillant à des

fréquences trop proches peuvent interférer entre eux.

L'environnement lui-même peut également produire des

bruits parasites (certains équipements électriques, certains

moteurs,.. .) qui interfèrent avec les communications. Il peut aussi

déformer le signal et le rendre rapidement incompréhensible

à cause des phénomènes d'atténuation, de

réflexion ou de chemins multiples (l'atténuation et la

réflexion varient en fonction des matériaux rencontrés; le

problème des chemins multiples apparaît lorsque des

réflexion d'une même onde par des chemins différents

arrivent de manière décalée dans le temps au

récepteur, se chevauchent, et forment un tout plus difficile à

analyser).

Ces problèmes font que les taux d'erreurs de

transmission dans les réseaux radio sont nettement plus

élevés que dans les réseaux filaires. Cela a un impact non

négligeable sur les protocoles de niveau supérieur. TCP

(Transmission Control Protocol)en particulier est particulièrement

vulnérable, car il interprète les pertes de paquets comme

étant dues à de la congestion sur le réseau. Quand TCP

détecte de la congestion, il cherche à l'atténuer en

réduisant la taille de sa fenêtre d'émission [5].

Malheureusement, dans le cas présent, c'est exactement l'inverse qu'il

faudrait faire, les paquets perdus doivent être réémis au

plus vite. TCP Westwook [6] est une variante de TCP qui cherche à

corriger ce problème en estimant la bande passante de bout en bout et en

gérant différemment la réduction de la taille de sa

fenêtre.

Il faut ajouter également que des interférences

ou des changements persistants dans l'en-vironnement conduisent à une

grande versatilitédes liens, qui peuvent apparaître ou être

coupés de manière durable à tout moment.

9

Chapitre 1. Les réseaux ad hoc

- La puissance du signal : Non seulement elle

est rapidement atténuée avec la distance, mais elle est

également limitée par des réglementations très

strictes. Un émetteurs ne peut donc dépasser une certaine

puissance à l'émission.

- Contrainte d'énergie : Les

applications relatives aux réseaux sans fil ont en général

un caractère nomade et tirent leur autonomie de batteries. La puissance

d'émission a un impact important sur la quantitéd'énergie

utilisée, tout en la réduisant.

- Une faible sécurité: Le canal

radio est très vulnérable aux attaques passives. Les protections

ne pouvant pas se faire de manière physique, elles doivent être

mises en place de manière logique, avec de la cryptographie ou

éventuellement des antennes très directionnelles. Mais le canal

radio restera vulnérable à un brouillage massif (attaque par

déni de service (DDoS attack)).

- La mobilité: L'impact de la

mobilitéest important à différents niveaux; du point de

vue des couches basses (Physique et MAC »Media Access Control»),

l'affectation des fréquences à des zones géographiques est

inconcevable; d'autre part les mécanismes d'accès au

médium utilisant des horloges globales seront également

inutilisables (TDMA par exemple a besoin d'une grande synchronisation des

horloges qui est impossible dans ce contexte). À un niveau plus

élevé, dans les réseaux à stations de base (en

particulier à grande échelle comme dans les réseaux de

téléphonie mobile), le routage est effectuédans la partie

fixe du réseau. Dans le cas des réseaux ad hoc, l'ensemble du

routage doit fonctionner sur les mobiles et de façon totalement

distribuée. Cela nécessite de nouveaux algorithmes et les

contraintes à leur réalisation sont plus importantes.

- La qualitéde service : De nombreuses

applications ont besoin de certaines garanties relatives par exemple au

débit, au délai ou encore à la gigue. Dans les

réseau ad hoc, ces garanties sont très difficiles à

obtenir. Ceci est dùà la nature du canal radio d'une

part(interférences et taux d'erreur élevés) et au fait que

des liens entre des mobiles peuvent avoir à se partager les ressources

(alors qu'en filaire, deux liens sont par définition

indépendants). De ce fait, les protocoles de qualitéde service

habituels (par exemple IntServ/RSVP ou Diff-Serv) ne sont pas

utilisables directement dans le mode ad hoc et des solutions spécifiques

doivent être proposés [7].

1.5 Le routage dans les réseaux MANET

Le routage est une méthode à travers laquelle

une information donnée est transitée depuis un émetteur

vers un destinataire. Le problème du routage ne se résume pas

seulement à trouver un chemin entre les deux noeuds du réseau,

mais encore à trouver un acheminement optimal et la transmission des

paquets de données de qualité.

Chapitre 1. Les réseaux ad hoc

|