|

1

0. INTRODUCTION

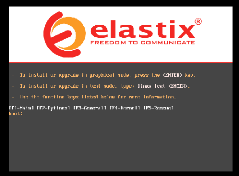

Dans l'environnement informatique, la VoIP a été

l'une des révolutions majeures de ces dernières années,

permettant de faire transiter via des réseaux routés IP, la voix

est ainsi pour permettre la communication entre personnes via un média

universel, Internet.

L'enjeu principal également de la VoIP, quand elle est

intégrée dans une entreprise, est la rentabilité. Les

entreprises peuvent ainsi économiser un budget très important

grâce à ce support. Il ne faut pas néanmoins perdre de vue

la fiabilité et la scalabilité que doivent offrir ces

infrastructures pour éviter les régressions par rapport aux

réseaux analogiques traditionnels.

Cette étude aborde la VoIP d'un point de vue

général avant d'entamer

la configuration basique et avancée d'elastix. Il est

établi dans celui-ci des

scénarios simples et complets ainsi que

l'implémentation de la sécurité dans une telle

infrastructure.

La voix sur IP (VoIP) constitue un tournant dans le monde de

la communication. En effet, la convergence du «triple Play» (voix,

données et vidéo) fait partie des enjeux principaux des acteurs

de la télécommunication aujourd'hui. Plus récemment

l'Internet s'est étendu partiellement dans l'Intranet de chaque

organisation, voyant le trafic total basé sur un transport réseau

de paquets IP surpasse le trafic traditionnel du réseau voix

(réseau à commutation de circuits). Il devenait clair que dans le

sillage de cette avancée technologique, les opérateurs,

entreprises ou organisations et fournisseurs devraient bénéficier

de l'avantage du transport unique IP, introduire de nouveaux services voix et

vidéos. Ainsi, l'une des solutions qui marquent le «boom» de

la voix sur IP au sein des entreprises est la solution PABX IP

(PrivateAutomaticBrancheXchange IP) qui est l'équivalent des PBX

traditionnels pour un réseau IP.

Ce vaste marché, longtemps dominé par des

solutions propriétaires proposées par des entreprises

renommées (Cisco, 3Com, EADS, etc.) voit aujourd'hui, avec la

maturité des technologies «Open Source», l'émergence

1 .

http://www.memoireonline.com/02/14/8718/Etude-et-mise-en-place-d-un-systeme-de-communication-VOIP-

avec-un-PABX-IP-open-source.html, Dimanche, 26/11/17

16:59.

2

d'une nouvelle génération IPBX

développées en logiciels libres, peu coûteux mais

néanmoins performants.

Il nous est obligé de mettre en place un système de

communication, c'est-à-dire pour chaque bureau et cela dans un temps

record parce que les services doivent communiquer pour le bon

déroulement des activités.1

0. I. ÉTAT DE LA QUESTION

Étant donné que nous réalisons étude

scientifique, nous ne dirons pas que nous sommes le seul à traiter ce

sujet portant sur la VoIP sécurisée.

Voici ceux qui nous ont précédés :

1. Habib MBACFOU ZEUFACK qui par son travail

basé sur « Mise en place d'un service de VoIP avec Trixbox » a

abordé rien que la mise en place simple du service VoIP ;

2. Ramadhani David NTAMBA quand à son

étude portant sur « Étude et mise en place d'un

système de communication VoIP avec un PABX open source »a mis en

place un système VoIP tout en ajoutant la rubrique du matériel

PABX pour la communication;

3. Willy Wandji a traité la question de

« Mise en place d'une solution VoIP au sein de l'autorité

aéronautique camerounaise » dans son travail il a

réalisé la même étude qui a porté sur la mise

en place de service VoIP.

Ainsi quant à notre travail qui porte aussi sur la mise en

place de ce même service VoIP nous nous démarquons de nos

processus par le fait que la nôtre insiste sur l'aspect

sécuritaire qui est l'objet de notre recherche.

0.2. PROBLÉMATIQUE

Il est important pour nous de poser des questions pour

l'implémentation de service cadrant à notre sujet de recherche et

lorsque le lieu de notre recherche parvienne à trouver favorablement des

réponses aux questions

Tout processus de recherche doit se fixer au départ un

certain nombre d'objectifs qui sont des repères pour orienter ou guider

le chercheur. Ainsi,

3

posées ci-dessous, alors il serait judicieux de mettre

en place un service de la téléphonie VoIP dans notre milieu de

recherche :

> Pourquoi mettre en place le service VoIP dans l'entreprise

? ;

> Le service va-t-il aussi répondre à la

sécurité ? ;

> L'entreprise doit-elle nécessairement avoir des

administrateurs pour la gestion dudit service ?

> La solution VoIP aurait besoin des matériels

susceptibles pour la bonne gestion du système dans l'entreprise ?

0.3. HYPOTHÈSES DE LA RECHERCHE

Il sied de comprendre que par les hypothèses

émises là-dessous, nous permettent de bien comprendre et

réaliser un bon service pouvant répondre aux besoins de

l'entreprise que voici :

y' Il serait important de mettre en place un service VoIP dans

l'entreprise parce qu'avec ce système, ses grands avantages consiste

à réduire le coût de l'utilisation de réseau mobile

ainsi que les téléphones analogiques au profit des réseaux

intranet ;

y' Le service répondrait à la

sécurité pour la bonne gestion des trafics des tous types des

appels aux sens de l'entreprise ;

y' Étant donné que tout service informatique

nécessite une administration il en serait de même que le service

VoIP doit nécessairement être doté d'un administrateur pour

en gérer ;

y' Tout infrastructure du parc informatique est suivit des

matériels pour permettre sa bonne mise en place.

0.4. OBJECTIFS DE LA RECHERCHE

Cette étude se veut être un atout dans la mesure

où elle nous permet d'enrichir une fois de plus nos connaissances

scientifiques et se propose de

4

nous poursuivons deux séries d'objectifs : un objectif

général et un objectif

spécifique.

Comme objectif principal, la présente étude vise

à ressortir une bonne

mise en, place du serveur VoIP sécurisé dans une

entreprise, précisément au

niveau du Gouvernorat de la Province de la Tshopo.

Mais aussi, comme objectifs spécifiques, la

présente étude vise à :

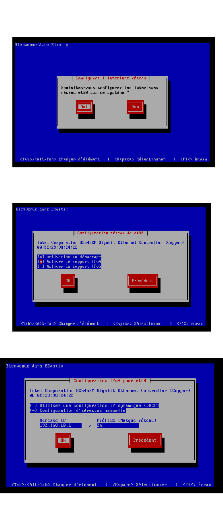

V' Restructurer et réorganiser le système

d'exploitation en installant un

système approprié ;

V' Faire passer les appels par voie IP au niveau de la

structure visée ;

V' Sécuriser le système ;

V' Intégration les outils pour la mise en place

du service VoIP.

0.5. CHOIX ET INTÉRÊT DU SUJET

Le choix que nous avons porté sur ce sujet se justifie

par notre attachement à la problématique du réseau

téléphonique de l'entreprise, tout en cherchant les facteurs qui

limitent les échanges des données au sein de la structure afin de

proposer les mécanismes en vue de promouvoir un meilleur

téléphonique de l'entreprise. Ainsi, notre travail

présente un double intérêt notamment du point de vue

pratique et scientifique

a) Du point de vue pratique

Ce travail nous permet de palper du doigt le rôle

grandiose que peut jouer la téléphonie VoIP au sein du

Gouvernorat de la Province de Tshopo et relever les différentes

stratégies qu'elle peut mettre en place en vue de se rapprocher

davantage de la réalité professionnelle ainsi dans le but de

neutraliser le sous-développement.

b) Du point de vue théorique

5

répondre à un certain nombre des questions en

rapport avec notre travail et se propose aussi de fournir des données

à d'autres chercheurs ou personnes désirants de traiter et

approfondir ce sujet.

Ce travail constitue donc un recueil d'information utile et

fiable. 0.6. MÉTHODES DE TECHNIQUES

UTILISÉES

a. Méthodes

V' Méthode descriptive :

Permettant de décrire un réseau informatique et le service VoIP

de l'entreprise;

b.Techniques

V' Technique d'observation : Elle

sert à étudier personnellement après avoir compris le

fonctionnement du système d'informations ;

V' Technique d'interview : Elle nous a aider

à passer aux séries des interrogations en vue d'avoir dans chaque

employé de service, des point de vu intéressant pour

acquérir les informations dont nous avons besoin ;

V' Technique documentaire : Elle

nous a permis de consulter la bibliothèque pour voir les travaux

antérieures et trouver certaines données sur le web enfin

d'enrichir notre travail et pour en tire certaines informationsfiable pour

notre recherche.

0.7. DELIMITATION DU SUJET

Tout travail scientifique doit être circonscrit dans le

temps et dans l'espace.

Pour ce qui est de la délimitation temporelle nous

avons retenu la période allant de 2017 à 2018. Cette tranche

retenue nous permettra d'analyser le système existant et de proposer le

meilleur système pour la structure ciblée. Du point de vue

spatial, la ville de Kisangani reste notre cadre spatial, en particulier le

Gouvernorat de la province de la Tshopo.

6

0.8. SUBDIVISION DU TRAVAIL

Hormis l'introduction, notre travail serait subdivisé

en quatre chapitres dont le premier serait pour la présentation de

l'entreprise, le deuxième parlerait sur la

Généralité de la voix sur IP, le troisième chapitre

serait pour installation et configuration de la VoIP base sur elastix, et le

dernier chapitre porterait sur sécurisation de la solution VoIP mise en

place.

7

CHAPITRE I. PRÉSENTATION DE L'ENTREPRISE

Dans ce chapitre nous montrerons d'une façon globale la

description et fonctionnement de notre milieu d'étude

I.1. PRESENTATION DU MILIEU D'ETUDE

I.1.1. historique

L'histoire de cabinet du Gouverneur de la Province de la

Tshopo remonte depuis 1885.

A cette époque, la province dépendait d'un

gouverneur générale qui était basé à

Léopoldville, l'actuel Kinshasa.

Ce dernier avec deux vice-gouverneurs dont l'un était

installé à Elisabethville (Lubumbashi) et l'autre en Stanley

ville (Kisangani).

L'ordonnance d'administration générale du 21

Septembre 1883, N°86/AIMO fixant le nombre, les dénominations, les

chefs lieu et les limites de districts de la province de Stanley ville dans son

article 1èr stipulant ce qui suit : « la province de Stanley ville

est divisée en 3 districts déterminés et

délimités de la manière suivante :

y' District de Stanley ville avait comme chef-lieu Kisangani ;

y' District de l'Uélé avait comme chef-lieu Buta

;

y' District de Kibali-Ituri avait comme chef-lieu Irimu ;

Vu l'étendue de la province de la Tshopo dans sa

configuration actuelle,

il plut au roi belge, alors Léopold 2, par

l'intermédiaire du gouverneur en Stanley ville que cette province soit

dirigé par un gouverneur ayant des attributions bien

déterminées.

Ainsi, depuis 1913 jusqu'à nos jours, plusieurs

gouverneurs se sont succédés à la tête de la

province de la Tshopo.

Le tableau ci-dessous présente les noms des gouverneurs

et leurs périodes de règnes respectifs.

8

TABLEAU N°1 : Liste des Gouverneurs avant

l'indépendance

|

N°

|

NOM ET POSTNOM

|

DEBUT MENDAT

|

FIN MENDAT

|

|

01

|

MALFETY AUGUSTIN

|

07/11/1913

|

05/08/1917

|

|

02

|

DEMEULE MEDESTER

Adolph

|

05/08/1917

|

26/06/1926

|

|

03

|

MOELLER ALFRAID

Alphonse

|

09/10/1926

|

30/09/1933

|

|

04

|

DIFUO RODOLPHE

|

09/10/1933

|

18/11/1940

|

|

05

|

MARQUE MARCE Alphonse

|

18/11/1940

|

10/03/1943

|

|

06

|

BERTRAND

|

10/03/1943

|

15/05/1945

|

|

07

|

BOOKE HERNEST Camille

|

01/06/1945

|

29/06/1950

|

|

08

|

BRASSEUR JOSEPH

|

01/10/1950

|

08/10/1951

|

|

09

|

BOOK HERNEST Camille

|

08/10/1951

|

10/12/1952

|

|

10

|

BLEULS DE TECH Luc

|

13/03/1953

|

30/03/1954

|

|

11

|

SCHOELLER André

|

30/03/1954

|

01/07/1958

|

|

12

|

LEROY Pierre

|

22/12/1958

|

11/06/1960

|

TABLEAU N°2 : Liste de Gouverneurs

après l'indépendance

|

N°

|

NOM ET POSTNOM

|

DEBUT MENDAT

|

FIN MENDAT

|

|

01

|

FINAN JEAN

|

17/06/1960

|

11/10/1960

|

|

02

|

MANZIKALA JEAN FAUSTN

|

12/1960

|

21/10/1961

|

|

03

|

LOSALA SIMON

|

25/10/1961

|

11/1962

|

|

04

|

EKOMBE JOSEPH

|

1963

|

|

9

|

05

|

GEORGE GRENFEIL

|

1963

|

|

|

06

|

ISOMBOMA PAUL

|

1963

|

1964

|

|

07

|

ARAJABU BERNARD

|

1964

|

|

|

08

|

GENERAL MULUMBA LEONARD

|

1965

|

|

|

09

|

EIFOMI YOLONGA

|

1965

|

|

|

10

|

INYASE ALAMAZANI

|

1966

|

|

|

11

|

MANZIKALA JEAN FUSTIN

|

28/12/1966

|

03/01/1967

|

|

12

|

MOANDA VITAL

|

03/01/1967

|

17/07/1967

|

|

13

|

DENGE MICHEL

|

30/08/1967

|

09/08/1968

|

|

14

|

MUKAMBA JONAS

|

09/08/1968

|

19/10/1968

|

|

15

|

KANIKI ANICET

|

19/10/1968

|

05/08/1969

|

|

16

|

BOLUNDWE EDUARD

|

05/08/1969

|

08/12/1970

|

|

17

|

NDEMBO YALUTETE BERNARD

|

23/12/1970

|

24/02/1972

|

|

18

|

GEYERO TEKULE

|

24/02/1972

|

17/09/1972

|

|

19

|

ASUMANI BUSANYA LUKILE

|

17/09/1972

|

10/02/1973

|

|

20

|

KONDE VILA Kikanda

|

10/02/1973

|

21/01/1978

|

|

21

|

MABOLIA INENO TRABUATA

|

21/01/1978

|

18/01/1980

|

|

22

|

TCHALA MWANA Constantin

|

18/01/1980

|

28/08/1981

|

|

23

|

MBENZA TUBI

|

28/08/1981

|

10/10/1981

|

|

24

|

NTIKALA IBOTE Muludiki

|

10/10/1981

|

23/01/1981

|

|

25

|

SUKADI BULAY MUDIMBE Bana

|

23/10/1982

|

27/12/1984

|

|

26

|

SALUMU AMISI MBUNDA Yatama

|

01/01§1986

|

20/07/1988

|

|

27

|

SAMPASA KAPWETA Milombe

|

20/07/1988

|

11/01/1990

|

10

|

28

|

SAMBA KAPUTU Guillaume

|

11/01/1990

|

03/1990

|

|

29

|

LOMBEYA BOSONGO Likunde

|

03/1991

|

14/03/1997

|

|

30

|

YAGI SITOLO Jean

|

23/03/1997

|

22/08/1998

|

|

31

|

BEN KABALA LUTHIA Denis

|

26/09/1998

|

06/12/1998

|

|

32

|

BARUTI IKUMA IYETE Theo

|

23/12/1998

|

20/07/2000

|

|

33

|

YOGBAA LITANANDOTO Justin

|

20/07/200

|

20/04/2001

|

|

34

|

BILUSA BAILA Jean-Pierre

|

21/04/2001

|

16/05/2004

|

|

35

|

BARUTI IKUMA IYETE Theo

|

16/05/2004

|

15/11/2005

|

|

36

|

LOLA KISANGA Jean-Pierre

|

15/11/2005

|

24/02/2007

|

|

37

|

AUTCHAI ASENGA Medard

|

24/02/2007

|

31/10/2012

|

|

38

|

Jean BAMANISA SAIDI

|

31/10/2013

|

30/11/2015

|

|

39

|

Jean ILONGO TOKOLE

|

30/11/2015

|

|

|

40

|

Constant LOMATA

|

17/11/2015

|

A nos jours

|

Avec les découpages territoriaux, la Province Orientale

est divisée en quatre provinces dont la TSHOPO avec comme chef-lieu

Kisangani, Bas-Uélé avec comme chef-lieu Buta, ITURI avec comme

chef-lieu Bunia, Haut-Uélé avec comme chef-lieu Isiro et pour la

nouvelle province de la Tshopo, depuis le 17/11/2015 le gouverneur est Constant

LOMATA.

I.1.2. STATUT JURIDIQUE

La constitution du 18/2006, qui est la constitution en vigueur

en République Démocratique du Congo, telle que modifiée et

complétée, entraine de réforme politique et profonde dans

tous les secteurs de la vie Nationale, notamment la réorganisation de

l'administration désormais basée sur la

décentralisation.

11

Ces reformes consacrent les principes de la libre

administration de Province et d'autonomie de gestion de leurs ressources

économiques, humaines, financières et techniques ainsi qu'une

large décentralisation des entités territoriales

décentralisées à l'intérieur de la province.

L'ordonnance n°83-210 du 06/12/1983 dans son article 3

défini la province comme une entité administrative

décentralisée, dotée de la personnalité

juridique.

Cependant le droit d'élaborer un budget propre pour la

province lui a été accordé par la loi de la

décentralisation que l'ordonnance-loi du 25/02/1982 portant

l'organisation territoriale, politique et administrative de la

république et fixe le statut de la ville de Kinshasa.

I.1.3. SITUATION GEOGRAPHIQUE

Il sied de savoir la situation géographique de notre

milieu de recherche

dont nous sommes censés de le décrire à long

et à large.

Le gouvernorat de la Province de la Tshopo est situé :

y' A l'Est par la direction centrale de la régie des eaux

;

y' A l'Ouest par le service national de renseignement (A.N.R)

;

y' Au Nord par la route vers université de Kisangani ;

y' Au Sud par le fleuve Congo.

I.1.4. Organisation et fonctionnement

Le cabinet du Gouverneur de la Province de la Tshopo comprend

deux bureaux à savoir : Le bureau politique et le bureau

administratif.

Le bureau politique : Est

composé du Gouverneur et du vice-gouverneur, du Directeur du cabinet et

son adjoint, de collèges des conseillers, du bureau d'études, des

assistants ainsi que le secrétariat particulier. Pour chacun de

Gouverneur et ces bureaux s'occupent de tous les problèmes ayant

12

trait à la vie politique, diplomatique,

économique, socioculturelle et humanitaire de la Tshopo.

Le bureau administratif : Est

composé de service administratif de la

fonction publique appelé personnel d'appoint

rattaché au cabinet du

gouverneur dont la mission est de prêter mains forte selon

ses technicités au

bureau politique.

Les deux bureaux comprennent :

V' La direction du cabinet ;

V' Les collèges des conseillers représentés

sous forme des sections ;

V' Les services personnels du chef de l'exécutif

Provincial ;

V' Les services personnels du vice-gouverneur ;

V' Les chargés d'études ;

V' Les délégués du gouverneur dans les

districts de la province ;

V' Les collèges des assistants ;

V' Les services d'appoint.

I.2. ATTRIBUTIONS DE CHAQUE ORGANE

I.2.1. Cabinet politique

A. Le Gouverneur de province

Le Gouverneur de la province est le numéro un de la

Province. Il veille un bon fonctionnement de la province et a la

responsabilité la province sur tous les plans.

De fonction générale, il s'occupe de :

V' La politique générale de la province ;

V' La présidence de la réunion du comité de

sécurité ;

V' La relation avec les partis politiques ;

V' La relation avec l'assemblée provinciale ;

V' La signature de tous les courriers du cabinet sauf une

dérogation spéciale accordée du directeur du cabinet pour

la signature pour

13

certains courriers, accusés de réception, transmis

copie pour l'information et de la note circulaire ;

y' L'inspection du service administratif de la province.

y' Il est secondé dans ses attributions par le

vice-gouverneur.

B. Le Vice-gouverneur

Le vice-gouverneur de la province assiste le Gouverneur dans

l»exercice de ses fonctions et assume l'intérim en cas

d'empêchements.

C. Le Directeur du Cabinet(DIRCAB)

C'est le gestionnaire du cabinet, il s'occupe à la fois

du questionnaire politique et administratif du cabinet. Il oriente les dossiers

et transmet les instructions reçues du Gouverneur de province. Il assure

la direction, l'organisation, la coordination et la surveillance de l'assemble

du cabinet.

Le Directeur du cabinet dispose d'un bureau restreint et

comprend deux assistants et un secrétaire.

D. Le Directeur Adjoint du Cabinet(DIRCABA)

Il exerce l'intérim du directeur du cabinet en cas

d'empêchement. Il est chargé de l'économie, partenariat

public-privé et investissement. Il coordonne aussi les activités

des conseillers suivants :

y' Le Conseiller chargé de l'agriculture et

développement assisté par un chargé de l'agriculture ;

y' Le Conseiller en infrastructure et plate-forme Logistiques

;

y' Le conseiller chargé de l'environnement assisté par un

chargé d'étude en environnement ;

y' Le conseiller en charge de Ressources Naturelles.

E. Les collèges de conseillers

Ceux-ci sont de technocrate et proche collaborateurs de

l'autorité Provinciale. Les collèges des Conseiller du Gouverneur

de la Province de la Tshopo sont repartis en quatre sections à savoir

:

y' La section socioculturelle et humanitaire ;

Les services d'appoint sont des services qui s'ajoutent au

personnel politique en vue de le compléter. Ils sont au nombre de

huit.

14

y' La section économique, Partenariat

Publique-Privé et investissement ; y' La section planification, Analyse

et contrôle du budget et des finances publiques ;

y' La Section Politique, Administrative, Juridique et

Sécuritaire.

La Section socioculturelle et Humanitaire et la Section

Planification, Analyse et Contrôle du Budget et des Finances Publiques

sont dirigées chacune par un Conseiller Principal.

Par contre la Section Politique, Administrative, Juridique et

Sécuritaire

ainsi que la Section Économique, Partenariat

Publique-Privé et Investissement ne sont pas dirigés par les

Conseiller Principaux mais sont supervisées respectivement par un

Directeur de Cabinet et Directeur de Cabinet Adjoint. Le premier coordonne les

activités des sections suivantes :

y' La Section Politique, Administrative, Juridique et

Sécuritaire ;

y' La section socioculturelle et humanitaire ;

y' Les chefs des Service d'Appoint ;

Le second quant à lui, il coordonne les activités

suivantes : y' La section économique, Partenariat Publique-Privé

et investissement ; y' La section planification, Analyse et contrôle des

finances publiques ; y' Les Conseiller Principaux assistent le Directeur de

Cabinet, le

Directeur Adjoint du Cabinet et les remplacent en cas

d'absence ou

d'empêchement, suivant l'ordre de

préséance déterminé par l'Arrêté

du leur nomination.

F. Le Bureau d'Études

C'est le Bureau qui s'occupe de la conception de

différents projets, propositions, planifications, orientations, et du

traitement des dossiers lui soumis par la hiérarchie.

I.2.2. Les services d'appoint

15

A. Secrétariat Administratif

Le secrétariat administratif constitue le service

sensible et la clé de l'appareil administratif au sein du cabinet du

Gouverneur. Il est un lieu d'échange des correspondances entre les

autorités provinciales et le monde extérieur.

Il est composé d'un Secrétaire Administratif du

Cabinet(SECAB) qui en

est le chef de service, d'un rédacteur et de

chargé de courriers. Mais un service vient d'être

complété au secrétariat, il s'agit de service technique

qui s'occupe des maintenances des outils informatiques du cabinet du Gouverneur

et de Secrétariat Exécutif du Gouvernement Provincial et aussi

veiller à la connexion internet pour tout le Gouvernement Provincial. Ce

service regroupe le personnel ci-après :

V' Un chef de service ;

V' Chargé de la maintenance informatique ;

V' Chargé des réseaux, webmaster et

l'Archivage électronique ;

V' Une analyse Graphiste ;

V' Quatre opérateurs de saisie ;

V' Un agent attaché aux archives ;

V' Un agent d'exécution ;

V' Un agent attaché à la

bibliothèque, Documentation et traduction

En résumé, le Secrétariat Administratif du

Gouvernorat de Province

s'occupe entre autre de la réception, rédaction, de

la saisie et impression des

documents, de l'expédition et du classement des courriers

ou correspondances

administratives.

B. Le protocole d'Etat

Le protocole d'Etat est le premier bureau de la Direction de

province. Il est mis à la disposition de l'Autorité Provinciale

pour :

V' Accueillir toute les Autorités

politico-administratives et tous les visiteurs sans aucune distinction ;

V' Organiser, avec l'avis préalable du

Gouverneur, son programme journalier et périodique au bureau ou ailleurs

;

16

y' Veiller sur les bonnes manières, les règles

élémentaires du savoir-vivre et le comportement vestimentaire ou

autre, tant des visiteurs que de personnes appelées à

côtoyer l'autorité ;

y' Assumer d'une façon discrète la

sécurité de l'autorité pendant qu'elle se trouve en

public.

C. Cellule financière

C'est un service de cabinet du Gouverneur de province qui

s'occupe de la gestion financière. Il compte 5 autres agents.

D. Service radiophonie

Le service de radiophonie est un service de transmission de

sons en utilisant les propriétés des ondes

électromagnétiques. Etant l'un des services d'appoint du cabinet

du Gouverneur de province, il s'occupe de la communication et de la

sécurité de l'Autorité Provinciale.

E. Service de la presse

La presse est un service purement technique et pratique. Elle

a pour rôle d'assurer la couverture médiatique et des

activités du Gouverneur de Province et de membre du Gouvernement

Provincial en faisant de reportages de différentes manifestations

publiques. La presse assure aussi la vulgarisation des actions du Gouverneur et

du Gouvernement Provincial.

F. Le comité provincial multi-sectoriel de lutte

contre le SIDA(CPMLS)

Le comité provincial multi-sectoriel de lutte contre le

SIDA a pour mission notamment de :

y' Assister le Gouverneur de Province dans

l'élaboration et la mise en oeuvre de sa politique en matière de

lutte contre le SIDA dans la Province Orientale ;

y' Élaborer et exécuter les projets dans le

cadre de lutte contre le fléau ;

y' Permettre le Gouverneur de Province de s'imprégner

de la situation du VIH/SIDA dans sa province ;

17

y' Représenter l'Autorité Provinciale dans

toutes les assises relatives à la lutte contre le VIH/SIDA.

G. Service de l'intendance

Ce dernier est un service technique chargé de pouvoir

aux besoins matériels pour le bon fonctionnement du Cabinet de la

Province.

Il s'occupe de la :

y' Supervision des métiers et de toutes les

activités techniques au sein du Cabinet du Gouverneur ;

y' Établissement de l'État de besoin du cabinet

du gouverneur dans une manière générale.

Le service de l'intendance a la charge de gérer le

patrimoine de du Cabinet du Gouverneur de Province. Par contre, sa cellule,

appelée corps de métiers, regorge à son sein les hommes de

différents métiers, à savoir les chauffeurs, les

maçons, les menuisiers, les électriciens et les manoeuvres

ordinaires qui s'occupent de l'entretient du bureau et de la cour du

cabinet.

H. Sécurité

Cependant, il convient de signaler que nous n'avons pas eu le

privilège de visiter tous les services ; par conséquent nous ne

pouvons pas détaillera toutes les activités y relatives.

Raison pour laquelle vous remarquerez avec nous que nous

donné que les détails des services que avions trouvé

l'opportunité de visiter. C'est ainsi que, pour plus de détails

nous allons recourir au second chapitre qui abordera le déroulement de

notre stage.

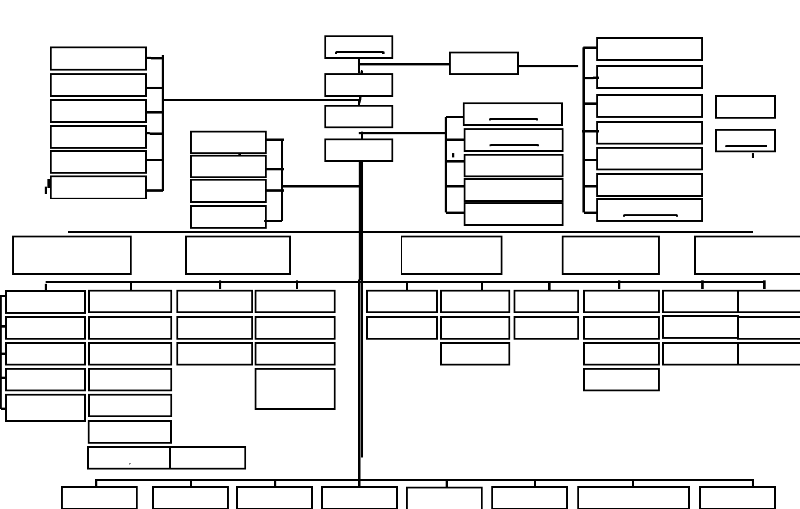

I.3. Structure organisationnelle (organigramme de

l'entreprise)

COMM.DECENT ET

REFORM.FIN.PUBLI

COMM.INVEST.ET

PART.PUBLICS

Parsec/Gouvice

Assistant/Gouvice

Ch Miss 1 et 2

Ass à Communic.

Sec/Gouvice

Hotesses 1 et 2

|

COMM.MOB.ET PLATFORM.LOG.

|

|

COMM.ECON.ENTR.

DEVELOPPEMENT

|

|

|

|

|

Cons.Envir

|

|

|

Cons.Ress.N

|

Cons.Affaires

|

Cons.

|

|

|

|

CE.Environ

|

CE.Cartogra

|

CE.Dev.Inves

|

CE.SC &

|

|

|

CE.Mines

|

CE.AgriBusn.

|

CE.Ec.& Fin

|

|

|

Asseistant

|

COMM.AFFAIRE

FONC.ET

URBANIS.

GMLS

PRESSE

PROTOCOLE

SECAD

INTENDANCE

PHONIE

TECHN.ARCH &BIBL

BOPO

18

ORGANIGRAMME POLITIQUE DU CABINET DU

GOUVERNEUR

PROG

Ass. Princ

GOUVICE

DIRCAB

CoordoPoétat

Ass.Admin/Dirca

Ass.jur.1et 2

Ass.tchn.

DIRCABA

Ass.contenti.

Sec/DIRCAB

Assistante

Hotesse

OPS

Assist. f

Assist.f

Ass en Relation AP

Ass à communic.

Ch.Miss 1 et 2

Ass. financier

Ass. De l'AP

Ass/Agenda

PROGOUV

Ass.Politique

CE.Citoyennét

Cons.

CE.OP

CE.Sécuritaire

Un agent de

transmission

Cons.

CE.GENRE

Const.

Délég.Ituri

Délég.H.Uélé

Cons.

CE.Admin.

CE.Q.Aff.Cou

CE.EDUCA.

CE.SPORT

Délég.B.Uélé

Ass.Cons.Sant

é

Délég.Tshopo

CE.Politique

Cons.Infr.C

Const.Agric

CE.Agric

CE.Infrast.

Assistant

19

20

CHAPITRE II. GENERALITE DE LA VOIX SUR IP

II.1. DÉFINITION

La voix sur IP, ou « VoIP » pour Voice over IP, est

une technique qui permet communiquer par la voix (ou via des flux

multimédias : audio ou vidéo) sur des réseaux compatibles

IP, qu'il s'agisse de réseaux privés ou d'internet,

filière (câble/ADLS/fibre optique) ou non (satellite, Wi-Fi, GSM,

UMTS ou LTE).

La VoIP concerne le transport de la voix sur un réseau

IP. Cette technologie est complémentaire de la téléphonie

sur IP (« ToIP » pour Telephony over Internet Protocol). La ToIP

concerne les fonctions réalisées par un autocommutateur

téléphonique IPBX. 2

II.2. FONCTIONNEMENT DE VoIP

La VoIP étant une nouvelle technologie de

communication, elle n'a pas encore de standard unique. En effet, chaque

constructeur apporte ses normes et ses fonctionnalités à ses

solutions. Les trois principaux protocoles sont H.323, SIP et MGCP/MEGACO. Il

existe donc plusieurs approches pour offrir des services de

téléphonie et de visiophonie sur des réseaux IP.

Certaines placent l'intelligence dans le réseau alors

que d'autres préfèrent une approche égale à

égale avec l'intelligence répartie à la

périphérie. Chacune ayant ses avantages et ses

inconvénients.

Pour l'implémentation de la solution VoIP se comporte

de matériels ci-après :

Le routeur : Permet de mettre plusieurs

ordinateurs en réseau. Mais cela va plus loin : il permet de mettre en

contact deux réseaux fondamentalement différents, dans une petite

installation, avec un ou plusieurs ordinateurs connectés à une

"box" (qui est en fait un routeur), il

2

https://fr.m.wikipedia.org/wiki/VoixsurIP

, Lundi, 19/02/2018, 14:29.

21

est la frontière entre le réseau local et

Internet. Et qui a une ressemblance avec le Switch du point de vu

utilisation.

Certains routeurs permettent de simuler un Gatekeeper

grâce à l'ajout de cartes spécialisées supportant

les protocoles VoIP.

Figure 1 Routeur.

Le commutateur (Switch) : Est un dispositif

qui fonctionne à peu près comme un hub, sauf qu'il est plus

discret et intelligent. Il n'envoie pas tout ce qu'il reçoit à

tout le monde, mais il l'envoie uniquement au destinataire car, Il se base sur

les adresses physiques (adresses MAC) des cartes réseau. Donc il

transmet des données aux autres ordinateurs en se basant sur leurs

adresses MAC. Les transmissions sont plus confidentielles.

Figure 2. Switch

Le PABX : un autocommutateur

téléphonique privé est souvent désigné par

l'anglicisme (PrivateAutomaticBrancheXchange), lequel est abrégé

par le sigle PABX et parfois PBX.

Dans ses généralités, Il sert

principalement à relier les postes téléphoniques d'un

établissement (lignes internes) avec le réseau

téléphonique public (lignes internes). Il permet en plus la mise

en oeuvre d'un certain nombre avec le nombre de fonction notamment :

1. Relier plus de lignes internes qu'il n'y de lignes externes

;

22

2. Permettre des appels entre postes internes sans passer par

le réseau public ;

3. Programmer des droits d'accès au réseau

public pour chaque poste interne ;

4. Proposer un ensemble de services

téléphoniques (conférences, transferts d'appel, renvois,

messagerie, appel par nom...) ;

5. Gérer les SDA (sélection directe à

l'arrivée) ;

6. Gérer la ventilation par service de la facture

téléphonique globale : gestion de coûts

télécoms ;

7. Apporter des services de couplage

téléponie-informatique (CTI) tels que la remontée de fiche

essentiellement via le protocole CSTA ;

8. Gérer les appels d'urgence dans les structures de

l'accueilles hospitalières, maisons de retraites, etc. ;

9. Gérer un portier interphone d'immeuble et commander

une gâche électrique.

Figure 3. PABX

Les Terminaux : sont

généralement les appareils téléphoniques pour le

VoIP qu'on distingue :

Un téléphone fixe VoIP (hardphone) :

est un appareil tangible qui se trouve sur le bureau. Il

ressemble beaucoup à un téléphone analogique

conventionnel. L'exception est qu'il se connecte au réseau IP du

domicile ou de l'entreprise, par opposition à une ligne

téléphonique analogique.

23

Figure 4. Terminaux ( hardphone )

Un téléphone logiciel VoIP

(softphone) : Est une application qui s'installe sur votre

ordinateur de bureau ou portable. La fenêtre qui apparaît sur votre

écran aura très probablement un pavé numérique et

une fenêtre similaire à celle d'un téléphone

portable. Le téléphone fixe et le téléphone

logiciel fonctionnent de manière identique pour vous connecter via VoIP

et votre fournisseur VoIP à d'autres utilisateurs VoIP ou à des

numéros de téléphone conventionnels, dépendants du

type de service que vous achetez auprès du fournisseur

VoIP.3

Figure 5. Terminal (Softphone)

3

https://support.bytescribe.com/hc/en-us/articles/204462339-What-is-a-hard-phone-vs-a-soft-phone-

?mobilesite=trueLundi, 19/02/2018, 14:07. Origine en

anglais et traduit en français

24

Il est à signaler que l''interface audio peut

être un microphone et des haut-parleurs branchés sur la carte son,

même si un casque est recommandé. Pour une meilleure

clarté, un téléphone USB ou Bluetooth peut être

utilisé.

D'une façon générale voici comme se

présente la topologie de réseau téléphonie, sachant

que chaque norme a ensuite ses propres caractéristiques pour garantir

une plus ou moins grande qualité de service.

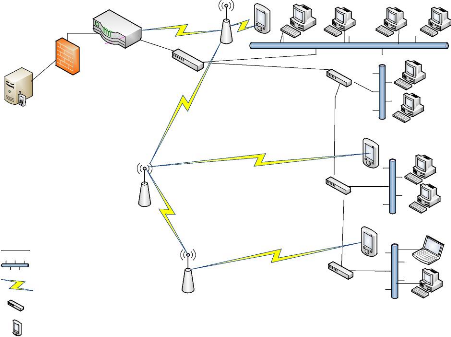

Figure 6. Topologie VoIP

II.3. PRINCIPES DE DE VoIP

La Voix sur IP repose sur un principe simple : toutes les

communications téléphoniques sont transmises par le réseau

internet ou via

4

https://www.zoneadsl.com/dossiers/mobile-4g/voip-technologie-fonctionnement.html

Mardi, 20/02/2018,

13:08.

25

un réseau IP. Ainsi, elles ne passent plus par le

réseau classique de téléphonie (RTC).

La plupart des offres de téléphonie sur IP

s'appuient sur le protocole H.323 pour l'établissement des connexions

VoIP. Le protocole utilisé pour le transport de la voix en

elle-même est le Real-time Transfer Protocol (RTP)

Si toute l'opération se réalise en temps

réel, les éventuels dysfonctionnements se traduisent sous forme

d'un temps de latence, ce léger décalage est appelé «

lag ». Le plus souvent, ces problèmes sont imperceptibles pour les

interlocuteurs.

Dans le cadre de la téléphonie sur IP, les

signaux vocaux sont numérisés en temps réel et

découpés en petites unités appelées « paquets

». Ces données numériques ne sont, ni plus ni moins, qu'une

suite de 0 et de 1 sous forme d'impulsions électriques. Dans un second

temps, ces paquets sont successivement envoyés par le réseau IP

vers leur destinataire. Une fois transmis, les différents paquets sont

remis dans leur ordre initial d'émission, puis

décompressés et convertis en signal sonore.4

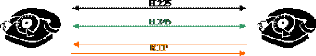

II.4 PROTOCOLE H.323

II.4.1 Description générale du protocole

H.323

H.323 regroupe un ensemble de protocoles de communication de

la voix, de l'image et de données sur IP. C'est un protocole

développé par l'UIT-T qui le définit comme : «

systèmes de communication multimédia en mode paquet ». La

première version est publiée en novembre 1996.

La version actuelle de la norme date de 2009 et est

précédée des plusieurs autres mises à jour,

toujours rétro compatibles.

Il est dérivé du protocole H.320, utilisé

sur RNIS.

26

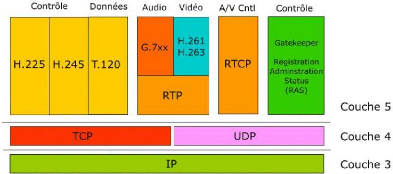

II.4.2 Protocoles secondaires ou associés.

Plus qu'un protocole, H.323 ressemble davantage à une

association de plusieurs protocoles différents et qui peuvent être

regroupés en trois catégories : la signalisation, la

négociation de codec, et le transport de l'information.

La signalisation : Les messages de

signalisation sont ceux que l'on envoie pour demander d'être mis en

relation avec une autre personne, qui indiquent que la ligne est

occupée, que le téléphone sonne... Cela comprend aussi les

messages que l'on envoie pour signaler que tel téléphone est

connecté au réseau et peut être joint de telle

manière. En H.323, la signalisation s'appuie sur le protocole RAS ((en)

Registration Admission Statuts) pour l'enregistrement et l'authentification, et

le protocole Q.931 pour l'initialisation et le contrôle d'appel...

La négociation de codec : est

utilisée pour se mettre d'accord sur la façon de coder les

informations qu'on va s'échanger. Il est important que les

téléphones (ou systèmes) parlent un langage commun s'ils

veulent se comprendre. Il serait aussi préférable, s'ils ont

plusieurs alternatives de langages qu'ils utilisent le plus adapté. Il

peut s'agir du codec le moins gourmand en bande passante ou de celui qui offre

la meilleure qualité.

Le protocole utilisé pour la négociation de

codec est le H.245.

Le transport de l'information :

s'appuie sur le protocole RTP qui transporte la voix, la

vidéo ou les données numérisées par les codecs. On

peut aussi utiliser les messages RTCP pour faire du contrôle de

qualité, voire demander de renégocier les codecs si, par exemple,

la bande passante diminue.

27

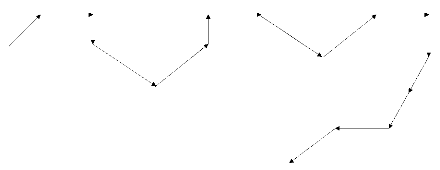

Figure 7. H.323 Diagramme

Pour le contrôle et la signalisation : H.225, H.245, Q.931,

RTCP. Pour la voix : G.711, G.722, G.723, G.726, G.728, G.729.

Pour la vidéo : H.261, H.263, H.263+, H.264.

Pour les données : T.123, T.124, T.125.

II.4.3 Principales applications du protocole H.323

? Certaines offres de téléphonie sur IP grand

public s'appuient sur H.323

Les clients (NetMeeting, Orange, Ekiga (ex GnomeMeeting),

Openphone, iChat ...).

? Les gatekeepers, ou portiers, servant à l'administration

des communications et à la translation d'identifiants de connexion (ID

H323).

? Les MCU, des ponts multipoints.

? Les gateways, des passerelles

H.320?H.323, H.324M ?H.323.

accord.

28

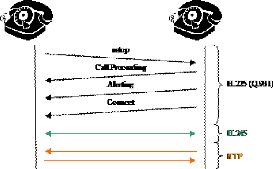

II.4.4 Fonctionnement simplifié

Il existe plusieurs manières de mettre en oeuvre une

architecture H.323.De nombreux messages sont optionnels et dans la pratique on

peut choisir de ne pas les utiliser tous. Par exemple, si l'authentification

n'est pas une préoccupation, on peut se passer des messages RAS (en).

Il est également possible d'enchaîner les

messages de plusieurs manières différentes. On peut par exemple

ouvrir les canaux RTP sans attendre le message « connect » qui

indique que la personne appelée a bien décroché

(earlyH.245).

On peut décider que les messages H.225, H.245 et RTP

passent par des chemins différents : Par exemple la signalisation

traversera plusieurs gatekeeper qui participent au contrôle et au routage

de l'appel alors que le flux RTP passe directement d'un poste à

l'autre.

? Cas 1 : communication « point

à point » de deux clients simples.

Figure 8. H.323

4 L'appelant saisit l'adresse IP du

destinataire dans le champ du logiciel réservé à cet

effet.

4 Les protocoles de signalisation proposent

au logiciel du destinataire d'établir la communication et transmet son

ID H323.

4 Le logiciel du destinataire répond soit

« occupé » soit « libre ».

Si « libre », l'appelant énumère ses

possibilités de codecs audio et vidéo (si disponibles).

4 Le destinataire énumère les

codecs compatibles à l'appelant pour

29

4 Si accord, d'autres ports TCP et UDP sont

négociés pour l'audio (UDP), la vidéo (UDP) et les

données (TCP).

Figure 9. H.323

4 Chaque flux est ensuite transmis indépendamment des

autres.

4 À la fermeture d'une session, les ports sont

libérés et les transmissions de contrôle

stoppées.

? Cas 2 : communication « point à point » entre

deux clients enregistrés auprès d'un gatekeeper.

Le gatekeeper intervient sur la signalisation.

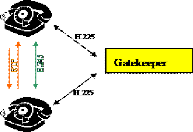

Figure 10. H.323Gatekeeper

30

4 À l'ouverture du logiciel, les clients A et B

s'enregistrent auprès du gatekeeper en lui transmettant leur ID H323 et

leur adresse IP respective.

4 Le client A entre l'ID de connexion du client B dans le

champ du logiciel réservé à cet effet.

4 Le logiciel du client a demandé l'autorisation au

gatekeeper pour se connecter au client B.

4 Si le gatekeeper accepte, celui-ci demande au client B son

état (déjà en conversation ou non).

4 Si état compatible, le gatekeeper transmet l'adresse

IP du client B au client A.

4 Le gatekeeper informe le client B qu'une communication va

avoir lieu avec le client A.

4 Le client A entre directement en négociation avec le

client B avec les protocoles de contrôle de communication.

4 Le client A énumère ses possibilités de

codecs audio et vidéo (si disponibles).

4 L'appelé énumère les codecs compatibles

à l'appelant pour accord. 4 Si accord, d'autres ports TCP et UDP sont

négociés pour l'audio (UDP), la vidéo (UDP) et les

données (TCP).

4 Tous les flux sont ensuite transmis indépendamment

les uns des autres sans passer par le gatekeeper mais directement entre les

clients.

4 À la fermeture d'une session, le gatekeeper est

informé de la fin de connexion, les ports sont libérés et

les transmissions de contrôle stoppées.

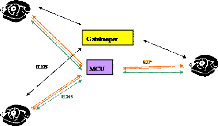

· Cas 3 : communication « Multipoints »

entre plusieurs clients (MCU nécessaire).

31

Les MCU ont des capacités de traitements du signal

(diffusion,

enregistrement, mixage, ...) ils sont utilisés pour :

4 Permettre la conférence en mixant les flux audios ;

4 Diffuser des messages réseau comme la tonalité,

le bip de mise en

attente ;

4 Voire réaliser des fonctions élémentaires

de messagerie vocale ;

Le MCU s'annonce auprès du gatekeeper et lui

énonce ses possibilités :

Figure 11.H.323mcu

y' Nombre de clients possibles.

y' Débits (en octets/secondes) possible par client ou

débit total maximal.

y' ID H323 de connexion.

Les communications seront ensuite traitées comme au

cas 2, le MCU devenant alors un « simple client » au vu des appelants

; la différence se trouvant simplement dans le nombre de communications

acceptées avant transmission du message « occupé ».

Les principaux ports utilisés par le protocole H.323

sont 1720 TCP et suivants, les autres sont négociés

dynamiquement.

32

Notes : Le protocole H.323 ne suit pas les recommandations

ISO sur les séparations de couches du modèle réseau. On

trouve des données sur les couches IP dans la couche « Application

» du modèle. D'autre part, le protocole a tendance à ouvrir

des « ports » à la volée pour la communication, ce qui

fait que le passage d'un pare-feu (firewall) ou d'un routeur avec NAT est

souvent problématique.

Néanmoins il existe aujourd'hui des solutions

applicatives (NAT ALG) qui permettent de contrecarrer la présence de

données IP (souvent privées) dans la partie application du

modèle.

On trouve pourtant de plus en plus d'équipements

réseau sachant gérer les protocoles associés à

H.323, notamment à cause de la téléphonie sur IP

(VoIP).

? Cas 4 : 3 gatekeeper

Dans cet exemple chaque terminal est rattaché à

un gatekeeper de proximité. Tous les gatekeeper de proximité sont

rattachés à un gatekeeper qui a une connaissance

générale du réseau et qui réalise le routage.

Figure 12. H.323

On a choisi de faire passer le flux H.245 par les gatekeeper de

proximité et le flux RTP par l'un des gatekeeper de proximité.

? Cas 5 : autres

5

https://fr.m.wikipedia.org/wiki/H.323

jeudi, Je 08/02/2018, 15:29

33

Dans un cas réel, il est probable que l'architecture

comprenne les éléments suivants :

? Une ou plusieurs passerelles vers le RTC ou vers d'autres

réseaux de ToIP ;

? Des serveurs de messageries vocales (MCU avec

capacité d'enregistrement) ;

? Des serveurs (MCU) capable de diffuser des messages

réseau (signaux d'occupation, de mise en attente, ...).

Note générale

Pour les pare-feu, H.323 pose de véritables

problèmes car c'est un protocole qui demande l'ouverture d'un panel de

ports TCP et UDP de manière dynamique et quelque peu "aléatoire",

incompatible avec la logique des règles "strictes" imposées par

la sécurité d'un site ou d'un intranet exposé à

Internet. Les pare-feu modernes le font très bien, mais au prix d'une

complexification qui aurait été évitée si le

protocole avait été mieux pensé dès son origine.

Pour la translation d'adresses NAT (Network Adresse

Translation), le protocole H.323 pose des problèmes dans le sens

où celui-ci ne respecte pas comme il faut le modèle en couches

des réseaux informatiques (voir le modèle OSI) en incorporant des

données de la couche Application dans la couche Transport. Cela oblige

les passerelles à aller changer des données à

l'intérieur même des paquets TCP/IP.5

II.4.5 Avantages et Inconvénients de protocole

H.323

Les réseaux IP sont à commutation de paquets,

les flux de données transitent en commun sur une même liaison. Les

débits des réseaux IP doivent donc être adaptés en

fonction du trafic afin d'éviter tout risque de coupure du son (et de la

vidéo).

34

Tous les sites n'ont pas le même débit. Plus le

débit sera élevé et plus le risque de coupure sera

faible.

Par ailleurs, tant que la qualité de service

n'existera pas dans les réseaux IP, la fiabilité des

visioconférences sur les lignes à faible débit sera

basse.

Voici les principaux bénéfices qu'apporte la

norme H.323 sont les suivants:

· Codecs standards:H.323

établit des standards pour la compression et la décompression des

flux audio et vidéo. Ceci assure que des équipements provenant de

fabricants différents ont une base commune de dialogue.

· Interopérabilité:

Les utilisateurs veulent pouvoir dialoguer sans avoir à se

soucier de la compatibilité du terminal destinataire. En plus d'assurer

que le destinataire est en mesure de décompresser l'information, H.323

établit des méthodes communes d'établissement et de

contrôle d'appel.

· Indépendance vis à vis du

réseau: H.323 est conçu pour fonctionner sur tout

type d'architecture réseau. Comme les technologies évoluent et

les techniques de gestion de la bande passante s'améliorent, les

solutions basées sur H.323 seront capables de bénéficier

de ces améliorations futures.

· Indépendance vis à vis des

plates-formes et des applications:H.323 n'est lié à

aucun équipement ou système d'exploitation.

· Support multipoint:H.323

supporte des conférences entre trois terminaux ou plus sans

nécessiter la présence d'une unité de contrôle

spécialisée.

· Gestion de la bande passante:

Le trafic audio et vidéo est un grand consommateur de

ressources réseau. Afin d'éviter que ces flux ne congestionnent

le réseau, H.323 permet une gestion de la bande passante à

35

disposition. En particulier, le gestionnaire du réseau

peut limiter le nombre simultané de connexions H.323 sur son

réseau ou limiter la largeur de bande à disposition de chaque

connexion. De telles limites permettent de garantir que le trafic important ne

soit pas interrompu.

· Support multicast: H.323

supporte le multicast dans les conférences multipoint. Multicast, c'est

le fait d'envoyer un paquet vers un sous ensemble de destinataires sans

réplication, permet une utilisation optimale du réseau.

Indispensable pour permettre un minimum

d'interopérabilité entre équipements de fournisseurs

différents, ce standard présente toutefois les

inconvénients suivants :

Les inconvénients Protocole complexe,

créé initialement pour les conférences multimédia

et qui incorpore des mécanismes superflus dans un contexte purement

téléphonique. Ceci a notamment des incidences au niveau des

terminaux H.323 (téléphones IP, par exemple) qui

nécessitent de ce fait une capacité mémoire et de

traitement non sans incidence au niveau de leur coût. Il comprend de

nombreuses options susceptibles d'être implémentées de

façon différentes par les constructeurs et donc de poser des

problèmes d'interopérabilité ou de plus petit

dénominateur commun (dans le choix du codec, par exemple); D'autre part,

comme le seul codec obligatoire est le codec G.711 (64 Kbps) et que le support

des autres codecs plus efficaces est optionnel,

l'interopérabilité entre produits provenant de constructeurs

différents ne signifie pas qu'ils feront un usage optimal de la bande

passante. En effet, dans le cas où les codecs à bas débits

sont différents, le transport de la voix se fera à 64 Kbps, ce

qui, en termes de bande passante, ne présente guère d'avantages

par rapport à un système téléphonique classique.

Le protocole H.323 est une des normes envisageables pour la

voix sur IP à cause de son développement inspiré de la

téléphonie. Cependant, elle

36

est pour l'instant employée par des programmes

propriétaires (Microsoft, etc.). La documentation est difficile

d'accès car l'ITU fait payer les droits d'accès aux derniers

développements de cette technologie, en dehors des efforts faits par le

projet OpenH.323 pour rendre ces efforts faits par le projet OpenH.323 pour

rendre cette technologie accessible à tous. Ainsi son adaptation au

réseau IP est assez lourde. C'est pourquoi au fil des recherches sont

nées le SIP. Toute technologie accessible à tous. Ainsi son

adaptation au réseau IP est assez lourde. C'est pourquoi au fil des

recherches sont nées le SIP.6

II.5. LE PROTOCOLE SIP

Session Initiation Protocol (SIP) est un protocole standard

ouvert de gestion de sessions souvent utilisé dans les

télécommunications multimédia (son, image, etc.) Il est

depuis 2007 le plus courant pour la téléphonie par internet (la

VoIP).

SIP n'est pas seulement destiné à la VoIP mais

aussi à de nombreuses autres applications telles que la visiophonie, la

messagerie instantanée, la réalité virtuelle ou même

les jeux vidéo en ligne.

II.5.1. Présentation technique

Session Initiation Protocol (dont l'abréviation est

SIP) est un protocole de la couche applicative du modèle OSI (et non de

la couche session comme son nom pourrait le laisser croire), normalisé

et standardisé par l'IETF (décrit par le RFC 3261 qui rend

obsolète le RFC 2543, et est complété par le RFC 3265) qui

a été conçu pour établir, modifier et terminer des

sessions multimédia. Il se charge de l'authentification et de la

localisation des multiples participants. Il se charge également de la

négociation sur les types de média utilisables par les

différents participants en encapsulant des messages SDP (Session

Description Protocol). SIP ne

6

http://www.blog.saeeed.com/2011/03/h323-protocole-protocole-gateway-gatekeeper-h-323/

Mardi, le

13/03/2018, 13:05

37

transporte pas les données échangées

durant la session comme la voix ou la vidéo. SIP étant

indépendant de la transmission des données, tout type de

données et de protocoles peut être utilisé pour cet

échange. Cependant le protocole RTP (Real-time Transport Protocol)

assure le plus souvent les sessions audio et vidéo.

SIP remplace progressivement H.323.

Le protocole SIP utilise le port 5060, et sa version

sécurisée SIP-TLS (alias SIPS) le port 5061.

Contexte

À l'heure de la révolution de l'information par

l'utilisation du réseau Internet, on assiste à la convergence de

la téléphonie et de l'informatique (couplage

téléphonie-informatique).

Les réseaux téléphoniques filaires (RTC

ou RNIS) et mobiles de première et seconde générations

(satellitaires et GSM) ont fait leur temps en tant que réseaux

supportant la voix uniquement, avec des bandes passantes et débits

très faibles (RNIS permettait les transmissions de données, en

liaison commutée ou fixe sur abonnement, par unité de 64 kb/s ou

encore par paquet sur le canal D).

H.323 a été un protocole pionnier de la

téléphonie sur IP, émanant des instances du monde des

télécommunications (UIT ou ITU).

SIP, de conception un peu plus récente, vient du monde

de l'Internet (IETF) et s'intègre sans doute un peu mieux dans les

réseaux IP.

Les éditeurs, fournisseurs de services et

opérateurs mettant du temps à offrir logiciels et services autour

de H323 et SIP, la firme Skype s'est imposée avec plusieurs millions

d'utilisateurs en proposant le logiciel client, le service et la passerelle

vers les réseaux publics entrants et sortants, mais toute cette

technologie est fermée et donc non accessible aux développeurs du

monde libre. Actuellement, pour combler les faiblesses en matière de

présence et de réseaux (NAT) du protocole SIP, des

éditeurs et fournisseurs

38

de services planchent sur l'intégration de SIP avec

Jabber, protocole fiable, standard, ouvert et éprouvé de

présence et de messagerie instantanée .

II.5.2. Fonctionnement

A. Bases

SIP partage de nombreuses similitudes avec le protocole HTTP

comme le codage en ASCII et les codes de réponse.

Le client envoie des requêtes au serveur, qui lui renvoie

une réponse.

Les méthodes de base sont :

V' INVITE permet à un client de demander une

nouvelle session ;

V' ACK confirme l'établissement de la session

;

V' CANCEL annule un INVITE en suspens ;

V' BYE termine une session en cours ;

V' OPTIONS permet de récupérer les

capacités de gestion des

usagers, sans ouvrir de session ;

V' REGISTER permet de s'enregistrer auprès d'un

serveur

d'enregistrement.

Les codes de réponse sont similaires à HTTP :

V' 100 Trying ;

V' 200 OK ;

V' 404 Not Found.

Les codes supérieurs ou égaux à x80 sont

spécifiques à SIP :

V' 180 Ringing ;

V' 486 Busy.

En revanche, SIP diffère de HTTP du fait qu'un agent

SIP (User Agent, UA) joue habituellement à la fois les rôles de

client et de serveur, c'est-à-dire qu'il peut aussi bien envoyer des

requêtes, que répondre à celles qu'il reçoit.

39

En pratique, la mise en place de SIP repose sur trois

éléments : User Agent, registrar et proxy.

B. User Agent

Les User Agents sont les agents que l'on retrouve dans les

téléphones SIP, les softphones (logiciels de

téléphonie sur IP) des ordinateurs et PDA ou les passerelles SIP.

En théorie, on peut établir des sessions directement entre deux

User Agents, deux téléphones par exemple. Mais cela

nécessite de connaître l'adresse IP du destinataire. Cela n'est

pas l'idéal car une adresse IP peut ne pas être publique

(derrière un NAT) ou changer et elle est bien plus compliquée

à retenir qu'une URI (Uniform Resource Identifier). Les User Agents

peuvent donc s'enregistrer auprès de Registrars pour signaler leur

emplacement courant, c'est-à-dire leur adresse IP.

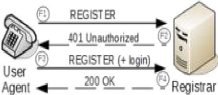

C.Registrar

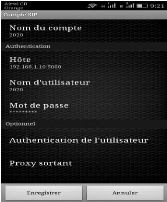

Figure 13. SIP User Agent inscription registraire SIP avec

l'authentification par login.

Le Registrar est un serveur qui gère les requêtes

REGISTER envoyées par les Users Agents pour signaler leur emplacement

courant. Ces requêtes contiennent donc une adresse IP, associée

à une URI, qui seront stockées dans une base de

données.

Les URI SIP sont très similaires dans leur forme

à des adresses email : sip:utilisateur@

domaine.com

40

Généralement, des mécanismes

d'authentification permettent d'éviter que quiconque puisse

s'enregistrer avec n'importe quelle URI.

D. Proxy

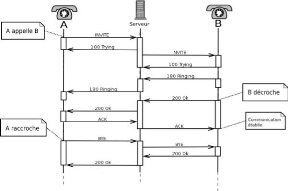

Figure 14. Illustration : Enregistrement d'un

utilisateur

Figure 15. Fux appel par Redirect Server et proxy

Un Proxy SIP sert d'intermédiaire entre deux User

Agents qui ne connaissent pas leurs emplacements respectifs (adresse IP). En

effet, l'association URI / Adresse IP a été stockée

préalablement dans une base de données par un Registrar. Le Proxy

peut donc interroger cette base de données pour diriger les messages

vers le destinataire.

41

Figure 16. Illustration : Principe du Proxy SIP

1. Envoi d'une requête INVITE au Proxy

2. Le Proxy interroge la base de données

3. La base de données renvoie l'adresse IP du

destinataire

4. Le Proxy relaie le message au destinataire

Figure 17. Illustration : Session SIP à travers un

Proxy

Le Proxy se contente de relayer uniquement les messages SIP

pour établir, contrôler et terminer la session.

Une fois la session établie, les données, par

exemple un flux RTP pour la VoIP, ne transitent pas par le serveur Proxy. Elles

sont échangées directement entre les User Agents.

42

E. B2BUA

Figure 18. Etablissement d'une connexion avec le

B2BUA

Un back-to-back user agent (B2BUA ou user agent "dos à

dos") est au premier abord similaire à un serveur proxy SIP dans la

mesure où il sert d'intermédiaire entre deux user agents. La

différence principale est que le B2BUA ne se contente pas de relayer les

messages SIP, il "coupe" la signalisation de la communication à

établir en deux échanges distincts et il en assure la gestion

complète (établissement, contrôle et terminaison) de

façon totalement indépendante. Ainsi, il agit comme un user agent

"server" côté appelant et procède à un appel comme

user agent "client" côté appelé. Chaque côté

du B2BUA se comporte comme un élément SIP au sens de la RFC 3261.

Comme tous les éléments de chaque appel transitent à

travers le B2BUA, les fournisseurs de service peuvent implémenter des

fonctionnalités supplémentaires disponibles pendant les

appels.

Un serveur B2BUA peut ainsi fournir des fonctions :

? De gestions des appels (facturation, transfert d'appel,

déconnexion d'appel automatique ...) ;

? Couplage de réseau (adaptation de protocole, de

codecs ...) ;

? De masquage de réseau (adresses privées,

topologie du réseau ...).

téléphonie (RTC, GSM, etc.) permettant

d'émettre ou de recevoir des appels vocaux ;

43

Très souvent, la fonction B2BUA est

intégrée à la passerelle média pour contrôler

également les flux de médias de la session.

Caractéristiques induites du SIP

On trouve dans les argumentations pour ou contre le SIP les

éléments suivants :

> Ouvert : les protocoles et documents officiels sont

détaillés et accessibles à tous en

téléchargement ;

> Standard : l'IETF a normalisé le protocole et son

évolution continue par la création ou l'évolution d'autres

protocoles qui fonctionnent avec SIP ;

> Basé sur l'adresse IP : cela induit que le SIP ne

traverse pas les NAT (mais cela peut être résolu en

déployant des mécanismes client-serveur supplémentaires

comme STUN ou en couplant SIP avec Jabber) ;

> Intégration logique à d'autres standards :

l'intégration à Jabber permet par exemple de contourner les

problèmes liés à l'adressage IP ;

> Très similaire à HTTP ;

> Compatible P2P : sur un réseau local, SIP

fonctionne complètement en P2P (encore plus facilement avec

l'intégration de Zeroconf), ce n'est pas le cas pour

l'établissement de sessions entre deux pairs séparés par

un NAT ;

> Flexible : SIP est également utilisé pour

tout type de session multimédia (voix, vidéo, mais aussi musique,

réalité virtuelle, etc.) ;

> Téléphonie sur réseaux publics : il

existe de nombreuses passerelles (services payants) vers les réseaux

publics de

44

> Points communs avec H.323 : l'utilisation du protocole

RTP et quelques codecs son et vidéo sont en commun ;

> Mauvaise implémentation : une mauvaise

implémentation ou une implémentation incomplète du

protocole SIP dans les User Agents peut perturber le fonctionnement ou

générer du trafic superflu sur le réseau ;

> Les incompatibilités : H.323 (standard et ouvert)

et Skype (propriétaire) bénéficient de leur effet

réseau respectif, bien que H.323 tende à disparaître au

profit de SIP ;

> Présence et messagerie instantanée : SIP

montre un certain nombre de faiblesses dans la gestion de la présence et

la messagerie instantanée, mais l'intégration du standard ouvert

spécialisé Jabber résout la plupart de ces

problèmes ;

> Faible nombre d'utilisateurs : SIP est encore peu connu

et utilisé par le grand public, n'ayant pas atteint une masse critique,

il ne bénéficie pas de l'effet réseau ;

> Non sécurisé : login et mot de passe

transmis en clair (sans chiffrement).7

II.5.3. Avantages et Inconvénients de SIP

A. Avantages

V' Ouvert : les protocoles et documents officiels sont

détaillés et accessibles à tous en

téléchargement.

V' Standard : l'IETF a normalisé le protocole et son

évolution continue par la création ou l'évolution d'autres

protocoles qui fonctionnent avec SIP.

V' Simple : SIP est simple et très similaire à

HTTP.

V' P2P : sur un LAN, SIP fonctionne complètement en P2P

(encore plus facilement avec l'intégration de Zeroconf), ce n'est pas le

cas

7

https://fr.m.wikipedia.org/wiki/SessionInitiationProtocol

Mardi, le 13/03/2018, 15:30

45

pour l'établissement de sessions entre deux pairs

séparés par un NAT.

y' Flexible : SIP est également utilisé pour

tout type de sessions multimédia (voix, vidéo, mais aussi

musique, réalité virtuelle, etc.).

y' Téléphonie sur réseaux publics : il

existe de nombreuses passerelles (services payants) vers le réseau

public de téléphonie (RTC, GSM, etc.) permettant d'émettre

ou de recevoir des appels vocaux.

y' Points communs avec H323 : l'utilisation du protocole RTP

et quelques codecs son et vidéo sont en commun.

B. Inconvénients

SIP a énormément évolué au cours

des dernières années sous la pression du 3GPP et de l'ETSI. Ils

ont travaillé sur les évolutions de ces normes chacun de leur

côté et aujourd'hui, ils ne sont pas d'accord sur les trop

nombreuses extensions qui ont été préparées. La

norme SIP est passée de 100 pages en janvier 2002 à 1 100 en cinq

ans (dans un ensemble de 80 documents). Dans ces conditions, que veut dire

l'expression : « SIP compatible » ? La mise en place sur les

composants et les matériels des nombreuses extensions de SIP

(officielles ou propriétaires) qui ont été

créées se révèle coûteuse, complexe et

exigeante en mémoire et en consommation d'énergie.

D'autre part, la certification du protocole SIP n'a pas

été mise en place et elle serait de plus difficile à

employer, car SIP ne sépare par les interfaces de réseau : NNI

(entre deux réseaux) et UNI (interface entre l'utilisateur et le

réseau).

Enfin, il existe plusieurs versions de SIP pour des usages

identiques. Or, si l'usage du protocole se répand, les substituts

à SIP sont nombreux.

46

C. Autres Inconvénients :

y' Basé sur l'adresse IP : SIP ne traverse pas

les NAT, mais cela peut être résolu en déployant des

mécanismes client-serveur supplémentaires comme STUN ou en

couplant SIP avec Jabber.

y' Mauvaise implémentation : une mauvaise

implémentation ou une implémentation incomplète du

protocole SIP dans les User Agents peut perturber le fonctionnement ou

générer du trafic superflu sur le réseau.

? Existant : H.323 (standard et ouvert) et Skype

(propriétaire) bénéficient de leur effet réseau

respectif, bien que H323 tende à disparaître au profit de SIP.

? Présence et messagerie instantanée :

SIP montre un certain nombre de faiblesses dans la gestion de la

présence et la messagerie instantanée, mais l'intégration

du standard ouvert spécialisé Jabber résout la plupart de

ces problèmes.

y' Faible nombre d'utilisateurs : SIP est encore peu

connu et utilisé par le grand public, n'ayant pas atteint une masse

critique, il ne bénéficie pas de l'effet

réseau.8

II.6. Protocoles de transport

Il est indispensable de parler aussi des protocoles de

transport qui sont appliqués en VoIP à savoir l'RTP et le

RTCP.

II.6.1 Le protocole RTP

Real-Time Transport Protocol (RTP) est un protocole de

communication informatique permettant le transport de données soumises

à des contraintes de temps réel, tels que des flux média

audio ou vidéo.

A. Fonctionnement

RTP est à l'heure actuelle principalement

utilisé comme transport de média pour les services de la voix sur

IP ou de vidéo conférence, voire de

8

https://wapiti.telecom-lille.fr/commun/ens/peda/options/st/rio/pub/exposes/exposesser2010-

ttnfa2011/barisaux-gourong/SIP.html Mardi, le

13/03/2018, 20:45

47

streaming. En mode unidirectionnel, il est toujours

associé avec un autre protocole de signalisation qui gère

l'établissement de session et permet l'échange du numéro

de port utilisé par les deux extrémités. On peut citer

:

> Le protocole SIP pour les services de VoIP et de

visioconférences ;

> Le protocole H.323 pour les mêmes services

(ancienne génération);

> Le protocole RTSP pour le streaming bien que ce dernier

possède

un mode d'encapsulation TCP ;

Le protocole ajoute un en-tête spécifique aux

paquets UDP pour :

> Spécifier le type et le format (codec) du

média transporté ;

> Numéroter les paquets afin de pouvoir gérer

les pertes et les dé-séquencements ;

> Fournir une indication d'horloge pour gérer la

gigue.

RTP sera utilisé avantageusement sur un réseau

temps réel (par exemple un réseau ATM à bande passante

garantie, un canal optique, une radiodiffusion ou un canal satellite).

RTP est unidirectionnel mais peut être utilisé en

mode diffusion (multicast) via satellite. Il est alors extrêmement

économique en termes de ressources réseau pour servir un grand

nombre de récepteurs, ce qui permet d'augmenter considérablement

le débit utile et la qualité de codage du contenu.

B. Caractéristiques techniques

II.6.2. Canal de retour

Bien qu'unidirectionnel, RTP peut toutefois être

utilisé conjointement avec un canal de retour (feedback) sur la

qualité de service (QoS) via RTCP (Real-Time Transport Control

Protocol), négocié indépendamment (voir RTSP).

Ce feedback peut par exemple informer l'émetteur sur

les propriétés temps-réel du canal, l'état du

tampon du récepteur, ainsi que demander des changements de

compression/débit pour les applications multimédia par

48

exemple (dans ce cas, les données manquantes pourront

être transmises via Unicast).

Pour la diffusion en masse cependant (flux en direct,

radiodiffusé), cette voie de retour n'est généralement pas

utilisée, mais le contenu est transmis plusieurs fois en

parallèle avec un décalage temporel suffisant pour pallier les

interruptions temporaires de qualité de réception, mais

n'excèdent pas les limites des tampons des récepteurs

(normalement pas plus d'une quinzaine de secondes d'écart). Le

récepteur peut alors reconstituer et réordonner la

séquence complète afin d'obtenir un flux continu sans perte.

C. Mode multicast

La mise en oeuvre de RTP en mode multicast requiert la

configuration préalable de routage au niveau du récepteur, qui

doit faire lui-même la demande de routage à ses routeurs

hôtes, entre l'émetteur et le récepteur.

L'émetteur quant à lui informe

séparément les routeurs de diffusion auxquels il est directement

connecté.

Pour les contenus protégés à valeur

ajoutée, l'absence de voie de retour implique l'utilisation de

clé de déchiffrement du contenu, que le récepteur doit

négocier séparément avec l'émetteur (chacun peut

recevoir facilement le contenu chiffré simplement en se connectant au

routeur de diffusion). Mais RTP lui-même ne s'occupe pas du chiffrement

et transporte le contenu de façon transparente.9

II.6.3. Le protocole réseau RTCP

Le protocole réseau RTCP (Real-time Transport Control

Protocol) repose sur des transmissions périodiques de paquets de

contrôle par tous les participants à une session

multimédia.

9

Https://fr.m.wikipedia.org/wiki/Real-timeTransportProtocolJeudi,

le 15/03/2018, 13:57

RTCP offre trois fonctions de base utiles pour mettre en

oeuvre les sessions RTP :

49

C'est un protocole de contrôle des flux RTP, permettant

de véhiculer des informations basiques sur les participants d'une

session, et sur la qualité de service.

Le RTCP est un protocole couplé au RTP (Real-time

Transport Protocol). Ses fonctionnalités de base et la structure de ses

paquets sont définies dans la spécification RFC 3550 RTP,

remplaçant sa standardisation originale datant de 1996 (RFC 1889).

RTCP fournit les statistiques de bandes passantes et des

informations de contrôle pour un flux RTP. Il est couplé aux

paquets RTP, mais ne transporte aucune information relative au média

lui-même.

Typiquement RTP sera envoyé sur un port UDP (User

Datagram Protocol) de numéro pair ; le message RTCP couplé sera

envoyé sur le port impair suivant. La fonction principale du RTCP est de

fournir des informations sur la qualité de service (QoS) dans la

distribution des médias en envoyant périodiquement des

informations statistiques aux participants à une session de flux

multimédia (audio ou vidéo).

Les statistiques RTCP rassemblent pour une connexion

média des informations telles que le nombre d'octet et de paquets

transmis, le nombre de paquets perdus, la gigue, et le Round-Trip delay Time.

Une application peut utiliser cette information pour contrôler la

qualité du service, et par exemple adapter le débit du flux

vidéo en utilisant un autre codec.

RTCP lui-même ne fournit pas de méthodes de

chiffrement de flux ou d'authentification. Ces mécanismes peuvent

être mis en oeuvre, par exemple, par le protocole Secure Real-time

Transport Protocol (SRTP) défini dans la RFC 3711.

RTCP est encapsulé dans des paquets UDP tout comme

RTP.

II.6.4. Fonctions protocole

50

y' La fonction principale du RTCP est de

rassembler des statistiques sur les aspects de la qualité de la

distribution des médias au cours d'une session et de transmettre ces

données à la source et aux autres participants de la session

média. Ces informations peuvent être utilisées par la

source pour l'encodage adaptatif des médias (codec) et la

détection des défauts de transmission. Si la session est

transportée sur un réseau Multicast, cela permet une surveillance

non-intrusive de la qualité session.

y' RTCP fournit un identificateur canonique

de point final (CNAME) à tous les participants à la session.

Même si un identificateur de source (SSRC) d'un flux RTP devrait

être unique, la liaison instantanée des identificateurs de source

à des points finaux peut changer au cours d'une session. Le CNAME

établit une identification unique des points d'extrémité

dans une instance d'application (utilisation multiple des outils de

médias) et de surveillance par des tiers.

y' Les rapports RTCP devraient être

envoyés par tous les participants, même dans une session Multicast

impliquant des milliers de destinataires. Ce trafic augmente

proportionnellement avec le nombre de participants. Ainsi, pour éviter

la congestion du réseau, le protocole doit inclure la gestion de bande

passante de la session. Ce résultat est obtenu en contrôlant

dynamiquement la fréquence des rapports de transmission. La consommation

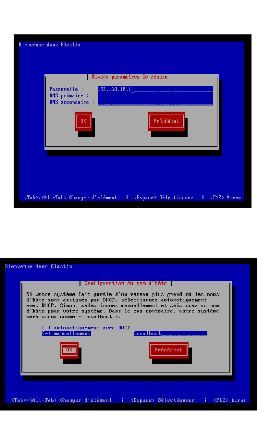

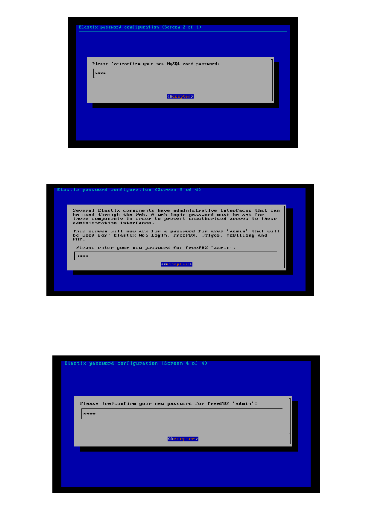

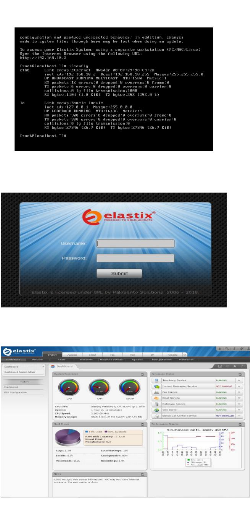

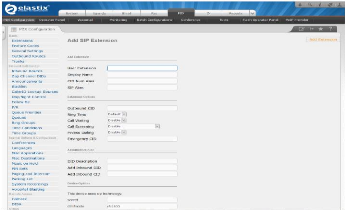

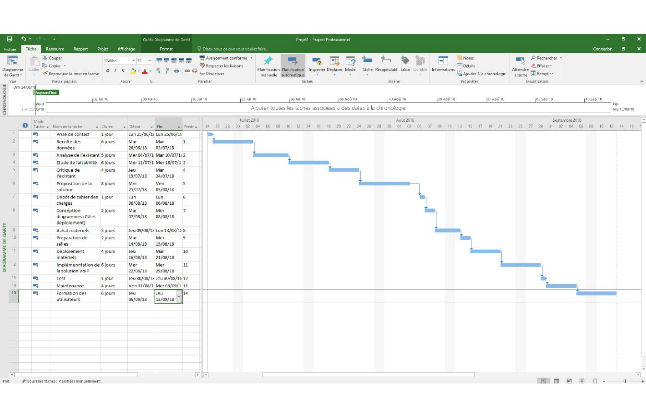

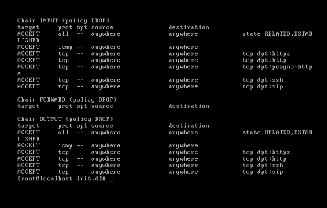

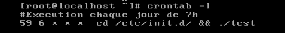

de bande passante RTCP ne devrait généralement pas