CHAPITRE IV:

PROTOTYPAGE, TEST ET RESULTATS

IV.1 Prototype

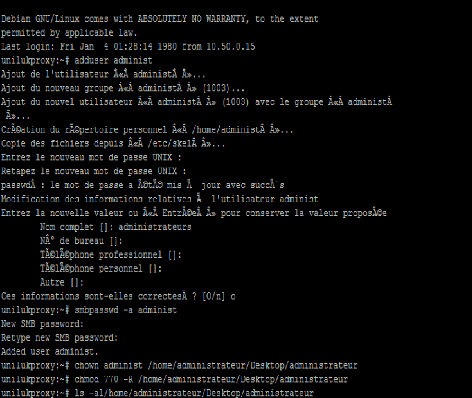

1. Base des données o Utilisateurs

Pour implémenter les utilisateurs, les configurations

suivantes ont été réalisées. Cette configuration

permet de créer les objets de la classe utilisateur.

Nous créons donc dans un premier temps un seul et

même utilisateur Samba avec son mot de passe pour chaque dossier. Nous

commençons par la création de l'utilisateur Samba dans la base

UNIX et attribution du mot de passe puis nous ajoutons l'utilisateur à

la base des utilisateurs de Samba. C'est grace a la commande

adduser que nous creons les utilisateurs et

passwd pour le mot de passe. Pour son ajout à

la base des utilisateurs dans Samba nous utilisons la commandes

smbpasswd -a nom_de_lutilisateur. Après nous

allons lui attribuer un dossier sur

le serveur. Nous creons l'utilisateur

administ

Chown = commande qui permet de changer le propriétaire

d'un fichier

35

Figure no13: creation des utilisateurs

Pour la modification des droits d'accès du dossier, nous

écrivons cette commande

unilukproxy: ~ # chown nom_de_lutilisateur

/home/administrateur/Desktop/administratifs unilukproxy: ~ # chmod 770 -R /

home/administrateur/Desktop/administratifs

36

Chmod = commande qui permet de modifier le droit d'accès

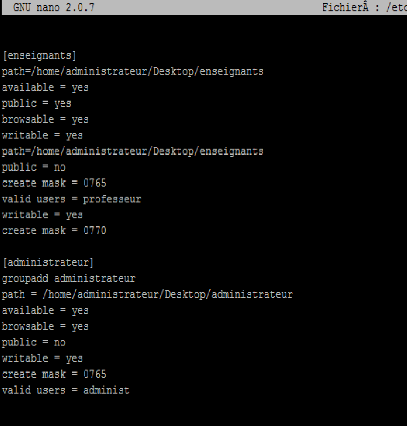

à un fichier Dans l'edition du fichier avec nano, nous creons ce

script:

Figure no14: Attribution des dossiers aux utilisateurs

Utilisateurs :

· Feza

· Christian

· Forrest

· Solange

37

Voici l'algorithme pour la création des utilisateurs dans

l'interface de la base Unix:

Debut

Adduser

Mot de passé avec confirmation

Smbpasswd -a nom de l'utilisateur

Mot de passé avec confirmation

Droit sur le dossier avec chown et chmod

Au niveau de nano dans samba.conf Voir la fig. 18 dans la page

qui précède

Mariage de l'utilisateur au dossier

Fin

Configuration de squid.conf

O Le serveur

Nous avons configuré deux serveurs: un pour le proxy

et l'autre pour les fichiers. Pour le serveur squid : l'installation de squid :

apt-get install squid

38

Il est possible de faire une copie avant toute chose du fichier

de configuration pour des raisons de sécurités. On ouvre ensuite

le fichier de configuration de Squid (squid.conf) afin de le paramétrer.

Pour cela j'utilise l'éditeur nano (un autre comme vi peut tout à

fait convenir) : nano /etc/squid/squid.conf

Nous commençons par renseigner le paramètre

visible_hostname sous peine que squid ne démarre pas.

visible_hostname proxy

Mettons maintenant quelques règles : Il faut savoir que

toutes les règles que nous

désirons ajouter dans ce fichier se mettent à un

endroit spécifique ; après « Insert your rules ».

De plus l'ordre de ces règles est primordial. Les

interdictions se mettent donc avant les

autorisations.

Par défaut Squid refuse toute connections sortantes des

clients. Il faut donc autoriser le réseau à sortir

sur internet.

Acl mon_reseau src 10.50.0.0/16

Http_access allow mon réseau

On pourrait ensuite ajouter d'autres acl permettant de

filtrer les connexions mais il est préférable de confier cette

tâche à squidGuard par la suite.

Pour rendre notre proxy transparent, nous avons tapé la

commande suivante : iptables - t nat -A PREROUTING -i eth0 -p tcp --dport

80 -j REDIRECT --to-port 3128. Cette ligne indique à la machine

d'intercepter toutes les requêtes sur un port 80, et de les rediriger

vers le proxy. Et changer notre port à http_3128

transparent.

Le serveur proxy Squid est une solution efficace et

économique afin de filtrer les différents sites visité par

les utilisateurs du réseau. Tout d'abord nous devons rajouter la

commande visible_hostname Nom .Puis nous devons rajouter une

ACL (Access Control List) qui définira notre réseau interne. (Il

faut rajouter cette ligne juste après la ligne Connect method

Connect)

39

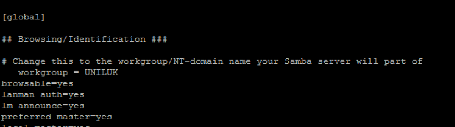

Pour le serveur Samba :

· Configuration de Samba: # aptitude install

samba

A l'installation, samba vous demandera surement le workgroup,

ici DOMAIN (hérité des serveurs microsoft NT)

Configuration du fichier /etc/samba/smb.conf

[global]

workgroup = DOMAIN (pour notre cas nous avons choisi UNILUK)

Pour faire fonctionner le serveur Samba, il faut le paquet samba

que l'on installe avec la commande : apt-get Install samba. La commande : mkdir

/etudiants nous permet de créer de dossier sur le serveur. Ou nous

pouvons le créer de façon graphique comme tout autre dossier.

Pour pouvoir partager ce dossier, il faut éditer le fichier smb.conf

:

# /etc/samba/smb.conf

Il faut rajouter a la fin de ce fichier le nom du partage, le

chemin du dossier à partager et des options.

40

[etudiants]

path=/etudiants

writable=yes

O Les services

Fichiers :

· Cours de télématique et réseaux

(dans le dossier des enseignants)

· Avast free (dans le dossier des étudiants)

· Les ifrs 2010 (dans le dossier des

étudiants)

· Apprenez à développer en C# (dans le

dossier des étudiants)

Site web :

·

www.facebook.com

·

www.porno.com

·

www.youtube.org

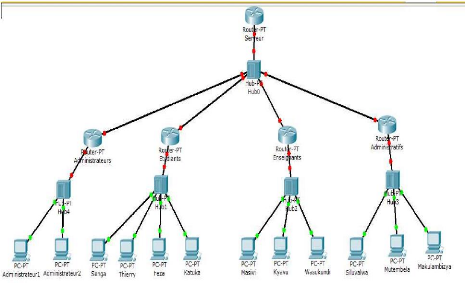

2. Réseau

Nous créons dans cette section un réseau local

pour nos utilisateurs.

Le réseau est de 10.50.0.0/16 avec un masque de sous

réseau de 255.255.255.0 Dans ce réseau nous créons 4 sous

réseaux notamment pour les administrateurs, les administratifs, les

étudiants et les enseignants.

- Les enseignants auront 50 machines dans leur sous

réseau

- Les étudiants 1000 machines

- Les administratifs 30 machines

- Les administrateurs 10 machines

41

Utilisateurs

|

Réseau

|

1ere machine

|

Dernière machine

|

Diffusion

|

Etudiants

|

10.50.248.0 /22

|

10.50.248.1

|

10.50.251.254

|

10.50.251.255

|

Enseignants

|

10.50.255.128

|

10.50.255.129

|

10.50.255.190

|

10.50.255.191

|

|

/26

|

|

|

|

Administratifs

|

10.50.255.192

|

10.50.255.193

|

10.50.255.222

|

10.50.255.223

|

|

/27

|

|

|

|

Administrateurs

|

10.50.255.224

|

10.50.255.225

|

10.50.255.238

|

10.50.255.239

|

|

/28

|

|

|

|

|

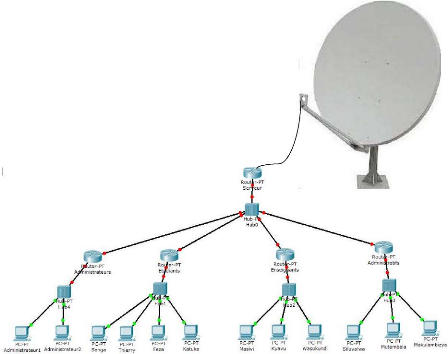

La connexion physique des matériels en

réseau

Cette phase consiste à faire passer les

câbles dans les goulottes et les connecter aux prises RJ45 qui seront

installées à côté de chaque poste de travail et

assureront la connexion (toujours à travers les câbles

réseaux) entre les prises RJ45 et les ordinateurs par les ports RJ45 des

cartes réseaux afin d'établir la liaison physique entre les

différents postes et le serveur en passant par le Hubs.

Nous allons utiliser 5 routeurs et 5 hubs pour relier les

ordinateurs du réseau pour la communication et chaque

routeur est destiné pour un sous réseau.

Topologie à utiliser

Figure no15 : Topologie

42

Les ordinateurs se trouvant dans ce réseau se

connecteront pour les uns aux hubs de différents ports souvent de 8

ports. Et pour les autres en Wireless. Pour la connexion des ordinateurs nous

allons utiliser soit le Hub soit le Switch.

Figure no16: Architecture du reseau local

43

Voici à quoi le diagramme de déploiement

de notre réseau ressemble

Figure no17: Diagramme de deploiemement

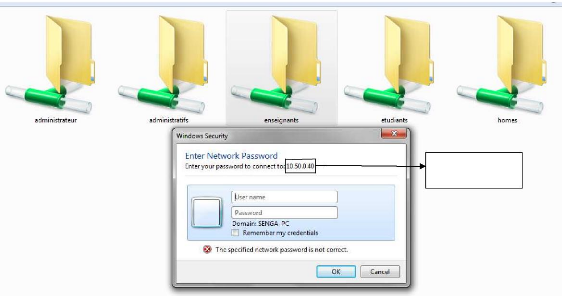

b. Les interfaces principales

Nous présentons dans cette section quelques principales

interfaces qui permettrons aux utilisateurs d'interagir avec notre

système. A chaque fois que nous voulons nous connecter au serveur, nous

devons d'abord nous connecter au réseau en fin d'attendre les dossiers

sur le serveur de fichiers. Nous accédons au serveur en écrivant

son adresse IP au niveau de menu démarrer ou dans la barre d'adresse

pour un quelconque navigateur précédée de deux antislashs

(\\10.50.0.40). Nous obtenons cette fenêtre après validation avec

la touche Entrée:

44

Figure no18: Fenetre du Serveur

Il est évident que tous les utilisateurs seront

d'abord authentifiés avant de faire une quelconque tache que ce soit sur

le serveur de fichiers. Pour ce faire, l'interface pour l'authentification de

nos utilisateurs se présente comme suit pour utiliser un

répertoire sur le serveur, nous devons nous connecter avec un user Name

et un mot de passe :

Addresse du blhost Serveur

Figure no19: Login

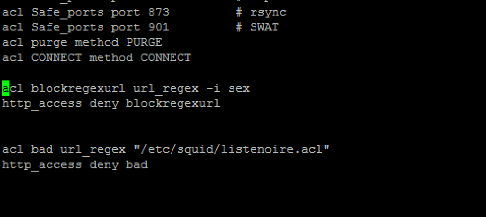

Nous avons deux façons de bloquer les sites. Nous vous

montrons toutes les deux possibilités que nous avons

utilisées.

45

Nous avons dans un premier temps créer un fichier «

listenoire.acl » dans ce fichier nous avons ajouté les sites que

nous voulons bloquer.

Une fois terminé, nous entrons dans le fichier squid.conf

pour ajouter la ligne suivante :

acl aclname url_regex [-i] ^http:// ...

http_access deny aclname

Interdire une liste de sites :

acl url_interdites url_regex /etc/squid/denied_url

http_access deny url_interdites

Pour notre cas, nous avons fait ce qui suit: Acl bad url_regex

«/etc/squid/listenoire.acl» Http_access deny bad.

La deuxième méthode est la création directe

des acl et le bloquer dans le fichier squid.conf de cette façon:

Acl blockregexurl url_regex -i sex

Http_access deny blockregexurl

46

Figure no20: script de filtre de site web

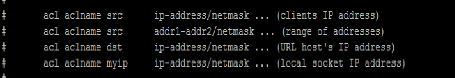

Nous donnons également les autres possibilités

pour filtrer l'accès soit par l'adresse IP du réseau ou d'une

machine du réseau, soit par l'adresse Mac.

- Pour interdire l'accès au serveur web à une

adresse IP du réseau ou d'une machine, nous procédons de la

manière suivante :

Dans l'exemple de ce chapitre nous prenons le cas de ce

réseau avec son masque de sous réseau,

myNet est le nom de notre réseau:

acl myNet src 10.0.0.0/255.255.0.0 http_access deny myNet

L'ACL ci-dessus correspondra lorsque l'adresse IP provient d'une

adresse IP entre 10.0.0.0 et 10.0.255.255. Au cours des dernières

années de plus en plus de personnes utilisent Internet sans classe du

domain Routing (ICDR) masques réseau de format, comme 10.0.0.0/16. Squid

gère à la fois le traditionnel IP / masque de réseau et

plus récente IP / notation Bits dans le type ACL src. Les plages

d'adresses IP peuvent aussi être spécifiés dans une autre

forme:

acl myNet src addr1-addr2/netmask http_access deny myNet

47

Figure no21: Interdiction par IP

- Pour les adresses Mac nous précédons

également de la façon suivante :

En principe il faut mettre une regle de filtrage de genre

(normalement dans un script de firewall au bon endroit):

/sbin/iptables -A INPUT -m mac --mac-source xx:xx:xx:xx:xx:xx

-j DROP

Pour interdire un client avec l'adresse MAC xx:xx:xx:xx:xx:xx.

On peut aussi mettre "REJECT" au lieu de "DROP". La différence c'est

avec REJECT le client recevra un message d'erreur qu'il a été

rejeté et avec DROP le client ne vois rien et pour lui c'est comme

l'adresse IP du serveur n'existerait pas. Si le firewall fait aussi NAT et si

on veut bloquer pour le sous-réseau il faut mettre une règle

similaire avec "FORWARD" au lieu de "INPUT".

De fois on veut aussi bloquer toutes les adresses MAC sauf une

dans ce cas on peut mettre un " ! " (Avec espaces devant et après!!),

devant le xx:xx:xx:xx:xx:xx.

|