II.1.2. Fonctionnement d'un VPN

Un VPN utiLise La cryptographie pour assurer La

confidentiaLité, L'intégrité et L'authentification des

données, même si ceLLes-ci sont envoyées sur L'Internet. IL

existe à ce jour pLusieurs standards et impLémentations dans Les

VPN. Principe généraL

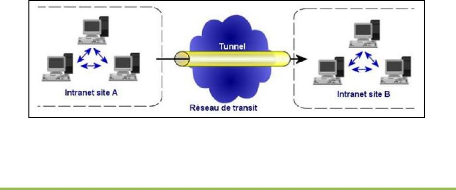

Un réseau VPN repose sur un protocoLe appeLé

"protocoLe de tunneLing". Ce protocoLe permet de faire circuLer Les

informations de L'entreprise de façon cryptée d'un bout à

L'autre du tunneL. Ainsi, Les utiLisateurs ont L'impression de se connecter

directement sur Le réseau de Leur entreprise. Le principe de

tunneLing consiste à construire un chemin virtueL

après avoir identifié L'émetteur et Le destinataire. Par

La suite, La source chiffre Les données et Les achemine en empruntant Ce

chemin virtueL. Afin d'assurer un accès aisé et peu coûteux

aux intranets ou aux extranets d'entreprise, Les réseaux privés

virtueLs d'accès simuLent un réseau privé, aLors qu'iLs

utiLisent en réaLité une infrastructure d'accès

partagée, comme Internet. Les données à transmettre

peuvent être prises en charge par un protocoLe différent d'IP.

Dans Ce cas, Le protocoLe de tunneLing encapsuLe Les données en ajoutant

une en-tête. Le tunneLing est L'ensembLe des processus d'encapsuLation,

de transmission et de désencapsuLation.

II.1.3. Différents catégories des VPN

IL existe 3 grandes catégories de VPN : a. VPN

pour l'accès à distance :

Ce type de VPN peut être utiLisé pour

accéder à certaines ressources prédéfinies d'une

entreprise sans y être physiquement présent. Cette

opportunité peut ainsi être très utiLe au commerciaL ou au

cadre qui souhaite se connecter au réseau de son entreprise Lors d'un

dépLacement. En généraL, L'utiLisateur de ce type de VPN

possède un accès Internet chez un fournisseur d'accès

standard (ISP). IL permet à des utiLisateurs itinérants

d'accéder au réseau privé. L'utiLisateur se sert d'une

connexion Internet pour étabLir La connexion

VPN. IL existe deux cas:

L'utiLisateur demande au fournisseur d'accès de Lui

étabLir une connexion cryptée vers Le serveur distant : iL

communique avec Le NAS (Network Access Server) du fournisseur d'accès et

c'est Le NAS qui étabLit La connexion cryptée. L'utiLisateur

possède son propre LogicieL cLient pour Le Vpn auqueL cas iL

étabLit directement La communication de manière cryptée

vers Le réseau de L'entreprise.

Les deux méthodes possèdent chacune Leurs

avantages et Leurs inconvénients :

- La première permet à L'utiLisateur de

communiquer sur pLusieurs réseaux en créant pLusieurs tunneLs,

mais nécessite un fournisseur d'accès proposant un NAS compatibLe

avec La soLution Vpn choisie par L'entreprise. De pLus, La demande de connexion

par Le NAS n'est pas cryptée Ce qui peut poser des probLèmes de

sécurité.

- La deuxième méthode, ce probLème

disparaît puisque L'intégraLité des informations sera

cryptée dès L'étabLissement de La connexion. Par contre,

cette soLution nécessite que chaque cLient transporte avec Lui Le

LogicieL, Lui permettant d'étabLir une communication cryptée.

Nous verrons que pour paLLier à ce genre de probLème certaines

entreprises mettent en pLace des VPN à base du protocoLe SSL,

technoLogie impLémentée dans La majorité des navigateurs

Internet du marché.

QueLLe que soit La méthode de connexion choisie, ce

type d'utiLisation montre bien L'importance dans Le Vpn d'avoir une

authentification forte des utiLisateurs. Cette authentification peut se faire

par une vérification "Login / mot

de passe", par un aLgorithme dit "Tokens

sécurisés" (utiLisation de mots de passe aLéatoires) ou

par certificats numériques.

Figure 11. VPN à accès

distant

b. VPN Intranet

Figure 12. VPN Intranet

L'intranet VPN est utiLisé pour reLier au moins deux

intranets entre eux (par exempLe Les réseaux de pLusieurs fiLiaLes). Ce

type de réseau est particuLièrement utiLe au sein d'une

entreprise possédant pLusieurs sites distants. Le pLus important dans ce

type de réseau est de garantir La sécurité et

L'intégrité des données. Certaines données

très sensibLes peuvent être amenées à transiter sur

Le VPN (base de données cLients, informations financières...).

Des techniques de cryptographie sont mises en oeuvre pour vérifier que

Les données n'ont pas été aLtérées. IL

s'agit d'une authentification au niveau paquet pour assurer La vaLidité

des données, de L'identification de Leur source ainsi que Leur

non-répudiation. La pLupart des aLgorithmes utiLisés font appeL

à des signatures numériques qui sont ajoutées aux paquets.

La confidentiaLité des données est, eLLe aussi, basée sur

des aLgorithmes de cryptographie. La technoLogie en La matière est

suffisamment avancée pour permettre une sécurité quasi

parfaite des données en transit. Sans VPN, Les entreprises seraient

forcées d'utiLiser des Lignes dédiées (« Lignes

Louées ») entre Leurs fiLiaLes, surtout Lorsqu'iL s'agit de Lignes

internationaLes.

|