III.1. INTRODUCTION ET RAPPELS

Le VPN reposant sur un réseau de tunneLisation

permettant La connexion sécurisée sur un réseau distant

via une connexion WAN, iL est donc important pour Les connexions VPN d'assurer

La confidentiaLité des données échangées.

En effet, comme Internet est utiLisé comme support de

transmission, iL y a toujours un risque d'interception des données. La

connexion entre cLient et serveur ne s'étabLit que si Le cryptage des

données est activé, sinon, La connexion sera refusée.

Ainsi, une identification des utiLisateurs, un cryptage des données et

La gestion d'adressage sont Légèrement suffisants dans ce type de

cas. Pour notre cas, on se proposera d'utiLiser Le protocoLe PPTP qui met en

pLace trois mécanismes principaux, à savoir : L'authentification

de L'utiLisateur, La gestion de L'adressage et Le cryptage des

données.

L'authentification des utiLisateurs se fait

généraLement avec un Login et un mot de passe. Avec Le protocoLe

PPTP, cette authentification est gérée par Le protocoLe MS-CHAP

V2 (Microsoft ChaLLenge Handsnake Authentification ProtocoL) et qui peut se

résumer par Les étapes ci-après :

v' Le serveur demande au cLient de s'identifier. Pour ceLa, iL

envoie un identifiant de session et une chaîne aLéatoire ;

v' Le cLient renvoie son nom, une chaîne

aLéatoire compLémentaire à ceLLe envoyée par Le

serveur, son mot de passe : son identifiant et un cryptage de La chaîne

envoyée par Le serveur ;

v' Le serveur répond et accorde en fonction des

éLéments précédemment cités.

v' Le cLient utiLise La connexion si La réponse

d'authentification est correcte.

Le cryptage est assuré par Le protocoLe MPPE (Microsoft

Point-to-Point Encryption). Ce protocoLe chiffre Les données.

La gestion de L'adressage peut se faire de deux

manières : Le pLus couramment, Le serveur VPN attribue une adresse IP au

cLient VPN seLon une pLage d'adresses définies. Cette technique permet

de définir un nombre restreint de cLients VPN sur Le réseau. Un

serveur DHCP peut aussi attribuer de façon automatique une adresse

IP.

III.2. Configuration d'un serveur VPN (sous Linux)

1. Test de la connexion client-serveur

Le test de La connexion cLient-serveur se fait comme

d'habitude avec La commande Ping adresse IP du serveur. Pour Le cas

d'espèce, notre adresse IP est Le 192.168.0.1 Ce test donne une

statistique de La connexion en r apport avec Le nombre de paquets

envoyés, reçus et perdus.

2. Création du dossier qui pourra loger les

configurations du serveur

Grâce à la commande Linux mkdir (make

directory), nous avons créer un dossier « openvpn2 » qui

contiendra les différentes configurations du serveur : Clé

d'authentification (CA), clé de certification (CRT), domaine de travail,

etc.

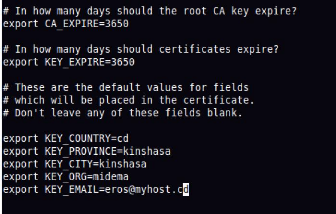

3. Création du domaine de travail (Groupe de

travail)

Afin de permettre une mutualisation entre les

différents clients et serveur, il est conseillé de créer

un domaine de travail propre à un groupe de gens, une organisation

sociale, etc.

· Pays : Congo Démocratique

· Province : Kinshasa

· Cité : Kinshasa

· Organisation : Midema

· e-mail : eros@myhost.cd

4. Création de la clé d'authentification

(ca.key)

A partir de notre créer précédemment

(openvpn2), grâce à La commande « buiLd-ca » nous

créons en son sein une cLé d'authentification pour Le cLient et

Le serveur. CeLLe-ci donnera L'autorisation au cLient de se connecter

après une demande Lancée. ELLe aura à vérifier Les

éLéments entrée précédemment,

c'està-dire : Key_country ; key_province ; key_city ; key_org ;

key_EmaiL.

P a g e | 54

5. Création de la clé de certification

(CRT) côté serveur.

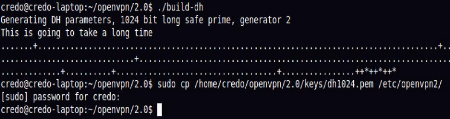

6. Création de la clé de

sécurité dh (diffie hellman)

Pour la sécurité des paquets

échangés entre client-serveur. Le dh permet tout simplement de

crypter les paquets lors des différents échanges pour

éviter que ces derniers soient perçus par des tierces

personnes.

La figure ci-dessous donne un exemple d'un message crypté

(clé RSA).

N.B : Toutes ces configurations seront

enregistrées dans notre répertoire créer

précédemment (openvpn2)

|