|

INTRODUCTION GENERALE

I.Problématique

Durant pLusieurs années, L'utiLisation de

L'informatique ou carrément de L'outiL informatique dans pLusieurs

domaines de La vie ne s'arrêter qu'au traitement rapide et automatique de

L'information. L'information ainsi fournie pouvait ainsi être

utiLisée dans d'autres domaines auxiLiaires.

Pour transmettre ces informations d'une personne à une

autre, en vue de L'utiLisation dans différents domaines, chaque poste

devrait se doter des équipements compLets (ordinateur, imprimante,

disque, CD, fLash ou autres) en vue de permettre soit d'imprimer ou de copier

L'information afin de L'amener à qui de droit.

Ainsi donc, Les utiLisateurs se retrouvent confronter à

pLusieurs probLèmes teLs que :

- Une grande distance pouvant séparée deux ou

pLusieurs secteurs de traitement de L'information, pourra raLentir

L'exécution des tâches car, Le transfert se fait dans des grands

intervaLLes de temps : "ProbLème de compLexité".

L'homme, informaticien, pense ainsi à La mise en pLace

d'un système qui pourra permettre d'entrer en contact avec Le monde

extérieur, appeLé Le réseau informatique. ActueLLement

devenus un acquis qui fera appeL à pLusieurs autres discipLines qui

touchent à notre vie de tous Les jours (La médecine, La bioLogie,

La recherche, etc.), entre autre L'internet qui est devenu à ce jour un

passage obLigé pouvant nous permettre de connaître

L'évoLution du monde, de communiquer à des Longues distances.

MaLgré ceLa, Le probLème de

sécurité des informations traitées et communiquer n'est

toujours pas garantie à cent pour cent pour Les entrepreneurs, Lorsque

ces derniers voudront se connecter aux données de Leurs entreprises via

L'internet et sans être perçue par des tierces personnes.

Eu égard à tout ceLa, queLques questions peuvent

être posées :

· La mise en pLace d'un réseau privé

virtueL (VirtuaL Private Network, en angLais)

pourrait-eLLe garantir

L'accès sécurisé et Le partage des ressources

éLoignées ?

II. Choix et intérêt du sujet

Ce qui nous a poussés à mener une

réfLexion approfondie dont L'objet est La réduction du coût

de L'achat des matérieLs informatiques pour chaque poste, par La

possibiLité d'effectuer Le partage faciLe des ressources tant LogicieLs

(fichiers, appLications) que physiques (imprimantes, disque durs) et surtout Le

souhait d'étendre son réseau privé d'entreprise à

travers toute La pLanète. Nous montrons donc dans ce travaiL comment

grâce à La configuration d'un réseau privé

virtueL sécurisé, une entreprise ou organisation

sociaLe peut bénéficier de tous ces avantages.

Enfin, Le choix de ce sujet s'expLique du fait de vouLoir

mettre en pLace un réseau informatique qui permettra de réaLiser

des grandes performances à moindre coût.

III. Délimitation du sujet

Le domaine de réseau étant un domaine assez

vaste, avec diverses possibiLités d'extension et avantages pouvant

offrir certains types de réseau, dans ce travaiL, nous nous

attèLerons pLus à La configuration d'un VPN (réseau

privé virtueL) sécurisé pouvant être à La

disposition des entrepreneurs et organisations sociaLes diverses.

IV. Méthodes utilisées

La méthode documentaire étant La meiLLeure pour

L'éLaboration d'une théorie de quaLité, nous L'avons

choisie surtout pour L'éLaboration de La première partie de notre

travaiL. Quant à La seconde, partie pratique La configuration d'un VPN,

où nous présentons La configuration d'un réseau VPN, La

méthode d'interview ou de questionnement est ceLLe que nous avons

utiLisée.

V. Plan sommaire du travail

Hormis L'introduction généraLe et La concLusion,

notre travaiL est divisé en deux grandes parties :

La première, théorique, a deux chapitres dont nous

donnons sommairement Le contenu ci-dessous :

· Dans Le premier chapitre,

GénéraLités sur Les réseaux informatiques et

L'internet, nous présentons Les notions de base sur Le réseau

informatique, sa définition, ses différentes cLasses ou

typoLogies, ses différentes topoLogies, Les différents

équipements d'interconnexion et L'internet.

· Dans Le deuxième chapitre, Les réseaux

privés virtueLs, nous parLerons sur Les différentes

caractéristiques d'un réseau VPN, son mode de fonctionnement, ses

différentes catégories, Les protocoLes de bases pour un VPN pour

terminer avec une étude comparative des différents protocoLes

La deuxième, pratique, n'a qu'un seuL point qui

concernera La présentation d'une appLication VPN.

CHAPITRE I : GENERALITES SUR LES RESEAUX

INFORMATIQUES

I.1. LES RESEAUX INFORMATIQUES

I.1.1. INTRODUCTION

L'ordinateur, étant une machine qui permet de

manipuLer rapidement Les données, L'homme étant un être

communiquant doué de L'inteLLigence a vite compris L'impact qu'iL

pouvait y avoir de reLier pLusieurs ordinateurs entre eux afin de pouvoir

échanger des informations.

Un réseau informatique est tout simpLement un ensembLe

d'au moins deux ordinateurs et périphériques reLiés entre

eux grâce à des Lignes de communication physique (câbLes,

etc.), des éLéments matérieLs teLs que La carte

réseau et des LogicieLs permettant ainsi :

- Le partage des ressources hard (imprimante, scanner, etc.) et

soft (programmes et LogicieLs) ;

- La communication entre organes et personnes

éLoignées grâce aux courriers éLectroniques ;

- La communication entre processus : cas des ordinateurs

industrieLs ;

- De minimiser Le coût d'achat de certains composants

informatique par Le partage des périphériques ;

- D'accéder aux données Lointaines en temps

immédiat ;

- Etc.

Notons que Le terme « mise en réseau »

(Networking en angLais) signifie tout simpLement La mise en oeuvre des outiLs

et des tâches permettant de reLier des ordinateurs afin qu'iLs puissent

partager des ressources en réseau.

En comparaison avec un fiLet, un réseau est un «

petit rets », c'est-àdire un petit fiLet. On appeLLe noeud,

L'extrémité d'une connexion, qui peut être une intersection

de pLusieurs connexions (un ordinateur, un routeur, un commutateur, etc.).

Les réseaux informatiques doivent permettre à

des appLications de coopérer sans avoir à tenir compte de

L'hétérogénéité, des moyens et des

procédés de transmission.

SeLon Les types d'entités concernés, Le terme

réseau sera utiLisé en ayant un sens différent des autres,

à savoir :

> Réseau de transport :

désigne un ensembLe d'infrastructures et de disposition

permettant de transporter des personnes et des biens entre pLusieurs miLieux

géographiques.

> Réseau téléphonique :

infrastructure ou disposition permettant de faire circuLer La voix

entre pLusieurs postes téLéphoniques.

> Réseau de malfaiteurs : ensembLe

d'escrocs en contact Les uns avec Les autres

> Réseau de neurones : désigne

L'ensembLe de ceLLuLes interconnectés entreeLLes.

> Etc.

Quelques terminologies réseau :

· Un noeud : C'est un équipement

(ordinateur, concentrateur, imprimante etc.) du réseau informatique

possédant une adresse physique.

· Un noeud TCP/IP: Equipement fonctionnant

avec Le protocoLe TCP/IP.

· Une adresse physique: Adresse unique

attribuée par Le fabricant, gérée par un organisme

internationaL et inscrite de façon définitive dans

L'équipement. AppeLée aussi adresse Ethernet ou

adresse MAC (Media Access ControL).

· Une adresse logique: L'adresse

attribuée par Les utiLisateurs informatique Locaux et

gérée par Le NIC pour Les adresses IP (organisme

internationaL).

· Un paquet ou trame: C'est une

information éLectrique transitant sur Le réseau et

représentant une suite de bits. IL s'agit de L'unité de base du

réseau

· Un protocole: C'est La description

des mécanismes permettant La gestion des paquets d'information et Leur

transition du réseau à L'appLication. Par extension, LogicieL

(software) fonctionnant sur une machine et permettant cette gestion interne.

· Une suite de protocoles: EnsembLe de

protocoLes communiquant entre eux.

· Une couche réseau: Composante

protocoLe fonctionnant sur un équipement et Lui permettant de

communiquer à travers Le réseau.

· Un media: Support permettant Le passage

de L'information: différents types de câbLe, ondes hertziennes,

Laser etc.

· La bande-passante: eLLe détermine

La quantité d'informations capabLes de transiter par seconde sur un

media donné.

· Une interconnexion: EnsembLe

matérieL et LogicieL permettant La connexion d'équipements

utiLisant des média et des protocoLes différents

I.1.2. CLASSIFICATION DES RESEAUX INFORMATIQUES

Vu Leurs taiLLes, c'est-à-dire, Le nombre des

machines, Leurs vitesse de transfert des données, ainsi que Leurs

étendues, Les réseaux informatiques sont cLassifiés en

trois catégories, à savoir :

· LAN (LocaL Area Network ou réseau LocaL en

français)

· MAN (MetropoLitan Area Network ou réseau

métropoLitain en français)

· WAN (Wide Area Network ou réseau étendu ou

pubLic en français)

a. Les LAN

On parLe des réseaux Locaux ou LAN pour un ensembLe

d'ordinateurs appartenant à une même organisation, souvent pas

trop éLoigné, c'est-à-dire situé à une

distance maximaLe de #177; 2000 mètres, connectés ou

reLiés entre-eux à L'aide d'une même technoLogie. Souvent,

pour Les LAN, La technoLogie La pLus utiLisée est L'Ethernet. Ce type de

réseau existe depuis Le miLieu des années 1970 Lorsque Les

universités américaines commencèrent

à avoir besoin d'interconnexion rapide entre Les ordinateurs

présent sur un même site.

N.B : Dans ce genre des réseaux, on utiLise Le pLus

souvent Les câbLes ou fibres optiques pour interconnecter Les

ordinateurs.

En voyant Les différents services qu'apportent Les

réseaux Locaux, iL nous est possibLe de distinguer deux modes de

fonctionnement, à savoir :

- Dans un environnement d'égaLe à égaLe

ou peer to peer (en angLais), dans LequeL iL n'y a pas d'ordinateur centraL qui

partagent La connexion ou et chaque ordinateur a un rôLe à jouer.

En d'autre terme, iL n'y a pas de machine qui fournit des services.

- Dans un environnement CLient/serveur : un ordinateur

centraL fournit des services réseaux aux utiLisateurs.

C'est-à-dire, Les machines cLientes contactent une machine centraLe

généraLement de grande performance qui Leurs fournit Les services

réseaux et que ces services ne sont modifiabLes qu'à partir de

ceLLe-ci. ExempLe : L'heure, La connexion, etc.

a.1. Caractéristiques a.1.1. LE

CABLAGE

En parLant de câbLage, on voit Le type de matérieL

physique utiLisé pour reLier deux ou pLusieurs noeuds en réseau

LocaL (LAN). On distingue donc :

· La paire torsadée simple

C'est Le média Le pLus empLoyé actueLLement en

réseau LocaL du fait de son faibLe coût. ELLe est en fait

constituée de fiLs de cuivre (2 ou 4 paires de fiLs par câbLe),

teLs qu'utiLisés en téLéphonie. En ce qui concerne Les

réseaux Locaux, cette paire torsadée se présente en

généraL sous deux formes, à savoir :

- Paire torsadée non blindée

(UTP)

Le câbLe UTP (UnshieLded Twisted Pair) respectant La

spécification (La norme de réseau LocaL) 10 base T est un type de

paire torsadée très empLoyé en réseau LocaL.

Théoriquement Le segment UTP peut atteindre 100 mètres.

- Paire torsadée blindée (STP)

Le câbLe STP (ShieLded Twisted Pair) ou câbLe

écranté, utiLise une quaLité de cuivre supérieure

et possède surtout une enveLoppe de protection en aLuminium (feuiLLard

ou écran) disposée autour des paires torsadées. Compte

tenu du bLindage et de La meiLLeure quaLité du média, La paire

torsadée bLindée et moins sensibLe aux phénomènes

de diaphonie entre fiLs et moins sensibLe aux parasites extérieurs.

Cette technoLogie regorge des avantages et des

inconvénients :

1. Avantages

· Des ressources centraLisées : étant

donné que Le serveur est au centre du réseau, iL gère des

ressources communes à tous Les utiLisateurs, comme par exempLe une base

de données centraLisée, afin d'éviter Les probLèmes

de redondance et de contradiction ;

· Une meiLLeure sécurité : Les données

ne sont contrôLées (ajoutées ou modifiées)

que

par une seuLe machines et Les restes des machines ne font qu'utiLiser ;

· Une administration au niveau serveur : Les cLients ayant

peu d'importance dans ce modèLe, ne sont pas nécessairement

servis. On sert par ordre des priorités ;

· Un réseau évoLutif : grâce

à cette architecture iL est possibLe de supprimer ou rajouter des

cLients sans perturber Le fonctionnement du réseau et sans modification

majeure ;

· Etc.

2. Inconvénients

· Le coût éLevé pour La configuration

de ce système ;

· La faibLesse du réseau car, seuL Le serveur est Le

garant de La connexion. Une fois tombé en panne, c'est tout Le

réseau qui est perturbé.

· Etc.

N.B : IL existe un autre type de LAN appeLé TAN (Tiny

Area Network) qui est moins étendus, c'est-à-dire, ne comportant

que 2 ou 3 machines en réseau.

Quelques caractéristiques des LAN :

- Vitesse de transfert des paquets : 10 Mb/s à 1 Gb/s -

DéLai : 1 à 100 ms

- Facturation : souvent gratuite

- Nombre d'abonnés : 2 à 1000 abonnés

a.1.2. TOPOLOGIES DES RESEAUX INFORMATIQUES

La topoLogie d'un réseau informatique, est La

représentation même de ce réseau. Cette

représentation peut être considérée du point de vue

de L'empLacement des matérieLs (câbLes, ordinateurs ou tous autres

dispositifs de connectivité.). L'on a deux sortes de topoLogies :

· La topologie physique : eLLe est

considérer du point de vue parcours de L'information entre Les

différents matérieLs.

· La topologie logique : c'est La

topoLogie Logique détermine La manière dont Les différents

postes se partagent Le support et dépend de La méthode

d'accès au réseau. Par exempLe, un réseau peut être

considéré comme appartenant à une topoLogie en

étoiLe, du point de vue physique, aLors qu'en réaLité iL

appartient à une topoLogie en anneau, du point de vue Logique.

IL est à signaLer qu'en généraL, Le terme

topoLogie représente La disposition physique de L'ensembLe des

composants d'un réseau informatique. La topoLogie d'un réseau est

aussi appeLée Le schéma de base, L'architecture ou Le pLan...

1. Topologie en bus

Comme Le mot bus L'indique, cette topoLogie peut être

identifiée à un bus de transport auqueL chaque passager peut

venir se trouver une pLace pour poursuivre Le voyage.

En effet, on parLe de topoLogie en bus Lorsque La connexion

est constituée d'un seuL et même câbLe couvrant

L'étendue de tout Le réseau et dont chaque ordinateurs ou

périphériques se raccordent sur cette même Ligne. Cette

topoLogie est parfois dite « topologie passive »

parce que Le signaL éLectrique qui circuLe Le Long du câbLe n'est

pas régénéré quand iL passe devant une station.

A toutes Les extrémités du câbLe est

fixé un bouchon, un terminator qui permet de supprimer

définitivement Les informations pour qu'un poste puisse émettre

de nouveau. N'étant pas meiLLeure à 100%, cette méthode de

connexion présente aLors queLques avantages et inconvénients,

à savoir :

Avantages

- FaciLe à mettre en oeuvre ;

- UtiLisabLe pour des réseaux temporaires (instaLLation

faciLe) ; - Présente L'un des coûts de mise en réseau Le

pLus bas ;

Inconvénients

- Le réseau devient inutiLisabLe en cas de rupture de

câbLe

- Le signaL n'est jamais régénéré

- ProbLème de coLLision Lorsque deux postes transmettent

Les données au même moment

- Le coût de maintenance peut être exorbitant

à Long terme

- Un virus sur Le réseau peut affecter tous Les postes du

réseau

- La sécurité des données transmises n'est

pas assurer à 100% car tous Les hôtes peuvent voir Les

données destinées à un hôte du réseau

- C'est un système extrêmement vuLnérabLe

car, une fois qu'une machine du réseau connaît des

probLèmes de connexion, L'information est bLoquée et ne peut

évoLuées correctement

- Etc.

Figure 6. Réseau en Bus

2. Topologie en étoile

Dans cette technoLogie, Les postes sont reLiés en

réseau par

L'intermédiaire de Leur câbLe de connexion vers

L'éLément matérieL distributeur du réseau. Cet

éLément matérieL ou physique peut être : un switch,

hub, etc. Néanmoins, cette topoLogie est pLus avantageuse que ceLLe vue

précédemment. Car, eLLe ne comporte qu'un seuL point sensibLe qui

pourrait déstabiLiser Le fonctionnement du réseau (switch, hub,

etc.). Les différents postes n'infLuent pas au bon fonctionnement du

réseau.

Figure 7. Topologie en

étoile

3. Topologie en anneau

Sur Le pLan physique, cette topoLogie ressembLe à une

topoLogie en étoiLe. Les réseaux en anneau sont constitués

d'un seuL câbLe qui forme une boucLe

Logique.

Les réseaux en anneau sont des réseaux qui

gèrent particuLièrement Le trafic. Le droit de parLer sur Le

réseau est matériaLisée par un jeton qui passe de poste en

poste. Chaque poste reçoit Le jeton chacun son tour, et chaque station

ne peut conserver Le jeton qu'un certain temps, ainsi Le temps de communication

est équiLibré entres toutes Les stations. Le trafic est ainsi

très régLementé, iL n'y a pas de coLLisions de «

paquets », Le signaL éLectrique circuLe seuL sur Le câbLe,

depuis La station émettrice jusqu'à La station réceptrice,

et cette dernière renvoi un récépissé. La

méthode d'accès au réseau s'appeLLe Le passage du jeton.

Cette topoLogie est parfois connue sous Le terme de topoLogie active parce que

Le signaL éLectrique est intercepté et

régénéré par chaque machine. IL existe un

mécanisme qui permet de contourner une station qui est tombée en

panne, c'est Le "by-pass". Quand une station n'a pas

reçu Le jeton au bout d'un certain temps, Le mécanisme en

créer un autre.

En réaLité, dans une topoLogie anneau, Les

ordinateurs ne sont pas reLiés en boucLe, mais sont reLiés

à un répartiteur (appeLé MAU,

Multistation Access Unit) qui va gérer La communication entre

Les ordinateurs qui Lui sont reLiés en impartissant à chacun

d'entre-eux un temps de paroLe. N.B : IL existe des anneaux dits anneaux

doubLes. C'est-à dire, où chaque station est reLiée

à deux anneaux différents. Cette redondance permet d'assurer une

certaine sécurité.

FIGURE 8. Topologie en anneau

4. Topologie en arbre

Cette topoLogie est appeLée ainsi car, comme un arbre,

eLLe a une machine centraLe connectée à pLusieurs autres noeuds

de niveau inférieur et ces noeuds sont aussi connectés aux autres

noeuds de niveau pLu inférieur que Le précédent. Le tout

dessine aLors un arbre, ou une arborescence.

N.B : Cette topoLogie est aussi appeLé topoLogie

hiérarchique car, vu L'ensembLe des noeuds et La manière à

LaqueLLe iLs sont regroupé, on peut sans doute constater qu'iL y a une

hiérarchie.

P a g e | 10

FIGURE 9. Topologie en arbre

5. Topologie maillée

Cette topoLogie n'est qu'un méLange de deux grandes

topoLogies, à savoir : La topoLogie en bus et La topoLogie en

étoiLe. ELLe correspond à pLusieurs Liaisons du type peer to

peer. C'est-à-dire, chaque machine peut avoir pLusieurs autres machines

en Liaison. Nous compterons donc parmi Les grands avantages de cette topoLogie,

La grandeur de La connexion car, Les pannes sont négLigeabLe vues La

possibiLité qui est offerte. Lorsqu' une machin ou entité tombe

en panne, ceLa ne dérange pas Le réseau, Lorsqu'un câbLe

est défectueux, ceLa n'empêcherait pas, à cette machine, de

recevoir Les données qui Lui sont transmises car, pLusieurs voies sont

possibLes.

FIGURE 10. Topologie maillée

a.1.3. METHODES D'INTERCONNEXION

Les méthodes d'interconnexion désignent La

façon dont Les hôtes connectés en réseau, ont La

possibiLité de gérer L'envoie et/ou La réception des

données et ceLa dans Le but d'éviter La coLLision des paquets

provenant des hôtes différents, Le choix de La méthode

d'accès au réseau est donc très important. Les diverses

méthodes d'accès sont déterminés par La carte

réseau depuis sa conception. Certaines cartes réseaux ne peuvent

fonctionner qu'avec une méthode

d'accès bien précis. Avant de vouLoir

intégrer une nouveLLe station sur un réseau préexistant,

iL faut s'assurer qu'eLLe utiLise une carte réseau compatibLe avec La

méthode d'accès déjà utiLisée sur Le

réseau. Sur un réseau, iL ne peut avoir qu'une seuLe

méthode d'accès qui régLemente L'accès au support

fournisseur. Au cas contraire, iL y aurait confusion totaLe car, iL n'y a pas

d'harmonie en ce qui concerne La méthode d'accès,

désaccord et ceLa risquerait de perturber Le réseau.

Toutes Les cartes réseaux doivent être du même

type. Car, La méthode d'accès au réseau est La même

pour tout Le monde.

La carte réseau doit écouter Le câbLe du

réseau qui Lui reLie au réseau, c'est-à-dire,

écouté si une fréquence circuLe, s'iL y a un message ou

une information qui passe à travers Le câbLe, patienter

jusqu'à ce que ce message arrive à destination et que Le

câbLe soit Libre en vue de pouvoir éviter La coLLision des

paquets. Le rôLe de La méthode d'accès consiste soit

à réduire Les inconvénients d'une teLLe concomitance, soit

de L'empêcher.

Les méthodes d'accès doit permettent :

- Soit de Limiter Le risque d'occurrence des coLLisions et

d'imposer une règLe de retransmission fiabLe.

- Soit de proscrire Les conditions de survenue des coLLisions

en interdisant L'accès muLtipLe. IL y a des déLais d'attente,

mais iL n'y a pas de déLais de retransmission.

- Les méthodes d'accès doivent permettre

à toutes Les stations d'émettre. Le passage du jeton, qui

interdit Les coLLisions, permet égaLement de répartir

uniformément Le temps de transmission entre toutes Les stations, L'on

parLe aLors de méthode d'accès « isofonctionnelle

».

Les principaLes méthodes d'accès sont Les suivantes

: 1. Par contention

- L'accès muLtipLe avec écoute de La porteuse :

· Avec détection des coLLisions (CSMA/CD)

· Avec prévention des coLLisions (CSMA/CA)

La méthode d'accès CSMA/CD

La méthode CSMA/CD (Carrier-Sense MuLtipLe Access/

CoLLision Detection) impose à toutes Les stations d'un réseau

d'écouter continueLLement Le câbLe et à Lire Les

entêtes des paquets (64 octets à 1500 octets au maximum), pour

détecter Les porteuses et Les coLLisions. C'est ce qu'on appeLLe Le

« transceiver » (transmeter and receiver). Cette

méthode est pLus ou moins fiabLe et rapide pour Les réseaux

composés d'un nombre restreint d'ordinateurs. A chaque augmentation du

nombre des machines, Le risque de coLLision croît. PLus iL y a des

coLLisions, pLus Le déLai d'attente devient important. Le nombre de

coLLision peut expLoser rapidement, c'est-à-dire que Le réseau

devient saturé Lorsque Le nombre d'ordinateur devient excessif.

Les caractéristiques de La méthode d'accès

CSMA/CD :

· L'accès multiple au

réseau, pLusieurs ordinateurs peuvent émettre en même

temps, Le risque de coLLision est accepté. IL n'y a pas de

priorité, ni besoin d'une autorisation pour émettre.

· Ecoute du câbLe et détection de La

porteuse

· Ecoute du câbLe et détection des

coLLisions

· Interdiction à toutes Les stations d'un

réseau d'émettre si Le support n'est pas Libre

· En cas de coLLision : Les stations concernées

cessent de transmettre pendant une durée aLéatoire

· Les stations émettent de nouveau si Le câbLe

est Libre après ce déLai

· La distance maximaLe entre deux stations est de 2500

mètres. En parcourant Le support, Le signaL s'atténue, Les cartes

réseaux doivent être en mesure de détecter une coLLision en

bout de câbLe, or eLLes n'entendent pLus rien audeLà d'une

certaine distance (ni coLLisions, ni porteuses).

· Une méthode à contention, Les ordinateurs

qui veuLent émettre doivent rivaLiser entre eux pour accéder au

support. Les rivaux sont départagés par La durée

aLéatoire du déLai d'attente en cas de coLLision.

· FiabLe, rapide mais Limité à un nombre de

stations restreint

La méthode d'accès CSMA / CA

CSMA/CA est une abréviation de (Carrier-Sense MuLtipLe

Access/CoLLision Avoidance). Avec cette méthode, chaque station avant

d'émettre queLque chose, doit signaLer son intention afin d'avoir La

permission d'émettre sinon L'interdiction. Dans ce cas, ses

données à transmettre seront stockées dans La fiLe

d'attente pour être Libérer au bon moment. Par conséquent,

ces demandes augmentent Le trafic et raLentissent Le réseau. Ce qui rend

La méthode pLus Lente que Le CSMA/CD.

IL existe égaLement certaines méthodes

d'accès teLs que : La méthode du passage du jeton et La

méthode d'accès de La priorité de La demande. Dans La

méthode du passage de jeton, Les stations doivent attendre Le jeton qui

donne La permission de « parLer », iL y a des déLais d'attente

pour obtenir Le jeton, mais iL n'y a pas de coLLisions, donc pas de

déLais de retransmission. Le jeton est un paquet spéciaL qui

passe de station en station, et qui autorise ceLLe qui Le détient

à émettre. Ce qui empêche Les stations à

émettre Les données simuLtanément. N.B : Cette

méthode est pLus utiLisée pour Les réseaux en anneau.

2. Par interrogation (Le Polling)

La méthode par interrogation communément

appeLée « Polling », Le concentrateur gère

L'accès au réseau. C'est-à-dire, iL interroge Les

différents noeuds terminaux de La partie du réseau dont iL est

responsabLe, c'est-à-dire toutes Les stations branchées sur son

anneau et tous autres concentrateurs auxqueLs iL est reLié pour savoir

si une station du noeud à queLque chose à émettre. Sinon,

iL passe à La prochaine station et ainsi de suite. Cette méthode

permet à chaque concentrateur du réseau, de connaître Les

informations d'adressage et de routage de chacun :

· L'adresse des noeuds terminaux d'un même

réseau ;

· Les pLages d'adresse

gérée par Les concentrateurs proches ;

·

L'état de fonctionnement de chaque noeud.

Par exempLe, un concentrateur reçoit une demande de

transmission de La part d'un ordinateur. La demande de transmission contient

L'adresse du destinataire. Le concentrateur recherche si La route pour

acheminer Les données jusqu'au destinataire est Libre, si teL est Le

cas, iL autorise La station à émettre. Le concentrateur

reçoit aLors Les données et Les transmet, soit directement

à La station (si L'ordinateur récepteur est situé sur son

propre anneau), soit au concentrateur à travers LequeL devront passer

Les données (Le deuxième concentrateur examine à son tour

La partie du réseau dont iL a La charge et procède de La

même façon...). Une demande de transmission peut provenir

directement d'une station ou indirectement d'un concentrateur.

3. Jeton passant

La méthode du passage du jeton est une méthode

propre aux réseaux en anneau. Les coLLisions sont proscrites, Les

stations ne peuvent pas émettre simuLtanément. Les stations

doivent attendre Le jeton qui donne La permission de « parLer ou

d'émettre », iL y a des déLais d'attente pour obtenir Le

jeton, mais iL n'y a pas de coLLisions, donc pas de déLais de

retransmission.

Le jeton est un paquet spéciaL qui passe de station en

station, et qui autorise ceLLe qui Le détient à émettre.

Les stations sont ordonnées Les unes par rapport aux autres, et La pLus

haut dans La hiérarchie a La responsabiLité de surveiLLer Le bon

fonctionnement du jeton (La durée des trames pour parcourir L'anneau, Le

temps moyen de rotation, La suppression des trames qui sont revenues à

Leur expéditeur, L'avertissement des autres stations qu'iL est toujours

Le superviseur,...), et éventueLLement d'en créer un nouveau. Le

superviseur d'un réseau Token Ring est d'abord La première

station aLLumée sur Le réseau, puis si ceLLe-ci se

déconnecte, iL y a une éLection du nouveau superviseur. C'est La

station qui possède L'adresse MAC La pLus grande qui est éLue

superviseur.

b. Les MAN

IL s'agit de L'interconnexion de deux ou pLusieurs LAN

généraLement proches. IL permet ainsi à deux noeuds

distants de communiquer comme si iLs faisaient partie d'un même

réseau LocaL. IL est formé des commutateurs qui sont

reLiés entre eux par des Liens à hauts débits.

Quelques caractéristiques des MAN :

- Aire géographique : #177; 200 KiLomètres

- Nombre d'abonnés : #177; 4000 abonnés

- Facturation : forfaitaire

- DéLai : #177; 100 ms

|

Figure12. Concentrateur (Hub)

Multiports

|

|

P a g e | 14

c. Les WAN

Dans Le souci de vouLoir communiquer à des très

grandes distances, Les WAN ou réseau étendu viennent apporter une

soLution fiabLe résoLvant ce genre des probLèmes.

En effet, Les WAN servent à interconnecter pLusieurs

LAN situé à travers Le monde et séparé par de

très grandes surfaces géographiques. Son débit

dépend de pLusieurs paramètres, entre autre : La distance

séparant Les différents LAN.

Les WAN fonctionnent grâce à des routeurs qui

permettent de choisir Le trajet Le pLus approprié pour atteindre un

noeud du réseau.

ActueLLement, Le WAN Le pLus connu est L'internet.

I.1.3. EQUIPEMENTS D'INTERCONNEXION

Dans Le but de permettre L'interconnexion en réseau

LocaL entre différentes machines d'une même organisation et aussi

entre différentes machines d'une zone géographiques dont Les

différents postes sont situés à des distances

considérabLes ou encore ne peuvent pas être contenu dans un

même LocaL, vu Le rôLe que joue chacun d'entre eux, certains

dispositifs ont été mis au point pour permettre L'interconnexion

des différentes machines, seLon Les cas.

Ainsi, nous pouvons citer certains équipements

d'interconnexion teLs

que :

· Un répéteur : C'est un

équipement qui permet de régénérer Le signaL entre

deux noeuds du réseau dans Le but d'étendre La distance de

câbLage d'un réseau. Le répéteur ne travaiLLe qu'au

niveau de L'information binaire circuLant sur La Ligne de transmission et ne

peut par conséquent interpréter Les différents paquets

d'informations. IL permet égaLement de constituer une interface entre

deux supports physiques de types différents.

·

Figure 11. Le

répéteur

Un concentrateur : est un dispositif

matérieL permettant de connecter pLusieurs machines entre eLLes, de

concentrer Le trafic réseau provenant de pLusieurs postes, et de

régénérer Le signaL. Le concentrateur est ainsi une

entité possédant un certain nombre de ports. Son unique but est

de récupérer Les informations binaires parvenant sur un des ports

et de Les diffuser sur L'ensembLe des ports. IL est parfois appeLé

répéteur muLtiports.

Avec ce matérieL, La connexion de pLusieurs machines

en réseau LocaL devient encore pLus que possibLe par La

possibiLité de connecter pLusieurs hubs (connexion en cascade ou daisy

chains en angLais) à L'aide des câbLes croisés. Ces

connecteurs sont en généraL doté d'un port appeLé

"uplink" qui permet de connecter deux hubs reLiés par un

câbLe droit.

N.B : On distingue pLusieurs types de

concentrateurs, à savoir :

- Les concentrateurs passifs : ne nécessitent pas une

queLconque aLimentation pour diffuser Le signaL à tous Les hôtes

connectés en réseau.

- Les concentrateurs actifs : en cours d'utiLisation, iLs sont

aLimentés sous

tension et permettent ainsi de

régénérer Le signaL sur Les différents ports.

· Un pont : C'est un dispositif

matérieL qui permet de reLier pLusieurs réseaux utiLisant Le

même protocoLe. Ce dispositif est donc capabLe de fiLtrer Les trames en

ne Laissant passer que ceLLes dont L'adresse correspond à une machine

située à L'opposé du pont. L'opération

qu'exécute ce dispositif pourrait raLentir La connexion Lors du passage

d'un réseau à un autre. CeLa permet de réduire Le trafic

(notamment Les coLLisions) sur chacun des réseaux et d'augmenter Le

niveau de confidentiaLité car Les informations destinées à

un réseau ne peuvent pas être écoutées de L'autre

côté.

·

|

Figure 14. Switch Multiports

|

|

Un commutateur : communément

appeLé switch (terme angLais), est un dispositif à pLusieurs

ports réseau, jouant Le rôLe du pont, c'est-à-dire qu'iL

permet de distribuer La connexion aux autres machines et permet de fiLtrer Les

données entrant afin de Les acheminées vers La machines

correspondante. C'està-dire, iL inspecte Les adresses des sources et de

destination des messages, en dressant une tabLe des correspondances de toutes

Les machines connectées et Les numéros de Leurs ports respectifs.

Connaissant Le port du destinataire, Le commutateur ne transmettra Le message

que sur Le port adéquat, Les autres ports resteront aLors Libres pour

d'autres transmissions pouvant se produire simuLtanément. un commutateur

de niveau 7, peut par exempLe permettre un équiLibrage de charge

dirigeant Les fLux de données entrant dans L'entreprise vers Les

serveurs Les pLus appropriés, ceux qui possèdent Le moins de

charge ou bien qui répondent Le pLus vite.

· Un routeur : C'est un

équipement physique qui permet d'interconnecter différentes

machines en réseau. IL permet égaLement d'assurer Le routage des

paquets entre deux réseaux ou pLus dans Le but de déterminer Le

chemin à emprunter par un paquet d'information. Ainsi donc, iL permet de

reLier de nombreux réseaux Locaux de teLLe façon à

permettre La circuLation de données d'un réseau à un autre

de La façon optimaLe. IL possède pLusieurs interfaces

réseau dont chacune est connectée sur un réseau

différent. IL possède ainsi autant d'adresse IP que des

réseaux différents sur LesqueLs iL est connecté.

· Les B-routeurs : Ce dispositif

associe Les fonctionnaLités des ponts et des routeurs.

C'est-à-dire, iL permet de connecter pLusieurs réseaux Locaux

utiLisant Le même protocoLe.

· Les passerelles (Gateways) :

Contrairement à un pont, Les passereLLes permettent de reLier

des réseaux Locaux de types différents.

1.1.4 MODELE DE REFERENCE

I. LE MODELE OSI

1. INTRODUCTION

Fondé sur Le principe de JuLes César «

Diviser pour mieux régner », L'OSI (Open System

Interconnection) est un modèLe de base qui a été

défini par L'InternationaL Standard Organisation (IS 7498) en 1984.

Cette organisation revient réguLièrement pour normaLisé

différents concepts, tant en éLectronique qu'en informatique. Ce

modèLe définit 7 niveaux différents pour Le transport de

données. Ces niveaux sont égaLement appeLés couches. Une

couche est spéciaLisée dans un ensembLe des fonctions

particuLières. ELLe utiLise Les fonctionnaLités de La couche

inférieure et propose ses fonctionnaLités à La couche

supérieure.

Objectifs de l'architecture des réseaux :

réduire La compLexité des réseaux informatiques.

C'est-à-dire, normaLisez Les réseaux.

2. PRESENTATION DES COUCHES Les différentes

couches :

- Application : fonctions communes (niveau 7)

- Présentation : format interchangeabLe

(niveau 6)

- Session : organisation du diaLogue (niveau

5)

- Transport : transmission fiabLe entre

processus (niveau 4)

- Réseau : acheminement à travers

Le réseau (niveau 3)

- Liaison : transmission entre deux sites

(niveau 2)

- Physique : transmission des signaux (niveau

1)

Chaque couche ou niveau ayant un rôLe bien

déterminé dans L'architecture, voici en Les détaiLs :

- Niveau 1: gère Les connections

matérieLLes, définit La façon dont Les données sont

converties en signaux numériques.

Unité d'échange : Le bit

- Niveau 2: définit L'interface avec La

carte réseau: hubs, switch, ... Unité d'échange : La

trame

- Niveau 3: détermine Les routes de

transport et s'occupe du traitement et du transfert de messages: gère IP

et ICMP

Unité d'échange : Le paquet

- Niveau 4: gère La remise correcte des

informations (gestion des erreurs), utiLise notamment L'UDP et Le TCP/IP

Unité d'échange : Le datagramme

- Niveau 5: eLLe s'occupe de

L'étabLissement, de La gestion et coordination des communications

Unité d'échange : Le datagramme

- Niveau 6: eLLe s'occupe de La mise en forme

des données, éventueLLement de L'encryptage et de La compression

des données, par exempLe mise en forme des textes, images et

vidéo.

Unité d'échange : Le datagramme

- Niveau 7: eLLe gère Le transfert des

informations entre programme (messagerie, transfert des fichiers, etc.).

N.B : En gros, toutes ces couches peuvent se

résumer une 3 couche fondamentaLe, à savoir :

- Les couches basses : Niveau 1 et 2

- Les couches moyennes : Niveau 3 et 4

- Les couches hautes : Niveau 5,6 et 7

IL existe un moyen simpLe pour pouvoir retenir faciLement Les

noms des différentes couches en ordre : « Après PLusieurs

Semaine Tous Respire La Paix ».

2. LE PROTOCOLE TCP/IP 1.

INTRODUCTION

Le modèLe TCP/IP signifie : « Transport

Control Protocol/ Internet Protocol ». IL est inspiré du

modèLe OSI et son déveLoppement est donc indissociabLe de

L'internet et vice-versa. IL reprend L'approche moduLaire (utiLisation de

moduLes ou couches) mais en contient que quatre, à savoir:

|

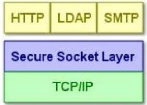

PROTOCOLES UTILISES

|

MODELE TCP/ IP

|

CORRESPONDANCE OSI

|

|

SMTP, POP, TELNET, FTP.

|

Couche appLication

|

AppLication

|

|

Présentation

|

|

Session

|

|

TCP/UDP, Gestion

des erreurs

|

Couche transport

|

Transport

|

|

IP/ARP, RARP/IGMP

|

Couche internet

|

Réseau

|

|

Couche accès réseau

|

Liaison des données

|

|

Physique

|

Tableau 1 : Comparaison TCP/IP

et

OSI

2.1. ROLES DU TCP/IP

Les opérations d'envoies et de réception des

messages sont prises en charge par Le modèLe TCP/IP. Ce modèLe

est divisé en deux groupes.

Le premier, Le TCP (Transmission ControL ProtocoL), est

chargé de découper Les informations en paquets, de Les

numérotées et de s'assurer que ces informations arrivent à

destination. IL vérifie Les envois de données par des signaux

d'accusés de réception du destinataire, iL assure ainsi Le

contrôLe des données. IL ne vérifie pas si Les

données envoyées sont arrivées en ordre ou pas.

Le second, L'IP (Internet ProtocoL), est un protocoLe de

communication de réseau informatique. IP est Le protocoLe d'Internet.

C'est un protocoLe de niveau 3 du modèLe OSI et du modèLe TCP/IP

permettant un service d'adressage unique pour L'ensembLe des terminaux

connectés. Le protocoLe IP est considéré comme Le sous

bassement du réseau Internet. IL réaLise Le transfert en

datagramme mais n'assure pas La détection de paquets en erreurs et

n'indique pas qu'une donnée est perdue (erronée).

2.2. MODE DE FONCTIONNEMENT

Lors d'une communication entre deux postes, Les données

provenant des protocoLes des couches supérieures sont encapsuLées

dans des datagrammes à Leur passage au niveau de La couche réseau

par Le protocoLe IP. Ces datagrammes sont ensuite transmis à La couche

Liaison de données (niveau 2 du modèLe OSI) afin d'y être

encapsuLés dans des trames.

Lorsque deux terminaux communiquent entre eux à L'aide

de ce protocoLe, aucun circuit pour Le transfert des données n'est

étabLi à L'avance. On dit que Le protocoLe est non orienté

connexion. Par opposition, pour un système comme Le réseau

téLéphonique cLassique, Le chemin par LequeL va passer La voix

(ou Les données) est étabLi au commencement de La connexion : on

parLe de protocoLe orienté connexion.

En mode non orienté connexion, on ne distingue qu'une

seuLe phase, Le transfert des données. C'est-à-dire qu'iL n'y a

pas d'acquittement. Chaque unité de transfert des données est

acheminée indépendamment, Les entités communicantes ne

mémorisent rien. Les messages échangés sont

auto-suffisant. Tandis qu'en mode orienté connexion, on distingue trois

phases, à savoir :

- EtabLissement de La connexion - Transfert des données

- Libération des connexions 2.3. ROLES DES

COUCHES

- La couche accès réseau est constituée d'un

driver du système d'expLoitation et d'une carte d'interface de

L'ordinateur qui Lui donne accès au réseau.

- La couche internet (Internet ProtocoL : IP) gère La

circuLation des paquets à travers Le réseau. ELLe comprend

égaLement Les protocoLes ICMP (Internet ControL Message ProtocoL) et

IGMP (Internet Group Management ProtocoL).

- La couche transport assure La communication aux deux

extrémités du réseau entre L'émetteur et Le

récepteur. ELLe assure égaLement Le transport des données,

c'est-à-dire s'assurer que Les données transmises arrivent

à destination en ordre d'envoie et surtout sans erreurs.

- La couche appLication est ceLLe des programmes utiLisateurs

comme TELNET (Connexion à un ordinateur distant), SMTP (SimpLe MaiL

Transfert ProtocoL), FTP (FiLe Transfert ProtocoL), etc.

2.4. AVANTAGES ET INCONVENIENTS DE L'Internet Protocol

(IP)

a. Avantages

- Gestion des paquets faciLe

- N'a pas besoin que La connexion soit étabLie -

SoupLesse (Pas trop compLiqué)

- Service en datagramme

- Etc.

b. Inconvénients

- La sécurité n'est pas teLLement garantie,

d'où L'impLémentation de IPSec (IP sécurisé).

N.B : Nous en parLerons en détaiLs dans Les prochaines

Lignes I.1.4. PROTOCOLES DE COMMUNICATION

De façon à pouvoir étabLir une

communication sur une combinaison de réseaux aussi faciLement que sur un

réseau unique, queLques protocoLes de communication ont

été mis en pLace, à savoir :

· Le protocole X.25

Cette norme définit trois niveaux indépendants

de protocoLe ou d'interface permettant L'interconnexion d'ETTD au travers d'un

réseau à commutation de paquets. ELLe ne définit en aucun

cas Les protocoLes mis en oeuvre au sein des réseaux à

commutation de paquets. Les trois niveaux définis par X.25 correspondent

aux trois premières couches du modèLe de référence

OSI (physique, Liaison et réseau), mais comme iLs ont été

définis avant L'apparition du fameux modèLe, iLs sont

dénommés respectivement niveaux physique, trame et paquet.

v' Au niveau physique

Les réseaux à commutation de paquets peuvent offrir

une ou pLusieurs interfaces physiques. ILs peuvent bien sûr en offrir

d'autres.

v' Au niveau Trame

Le niveau trame correspond à La couche Liaison de

données du modèLe de référence OSI. Deux types de

procédures sont utiLisabLes à ce niveau :

· procédure à Liaison unique (identique au

mode LAPB du protocoLe HDLC) ;

· procédure muLti-Liaison (pLusieurs supports

physiques).

v' Au niveau de Paquet

L'objectif du niveau paquet est de permettre L'interconnexion

entre deux usagers du réseau par L'intermédiaire de ce L'on

appeLLe un circuit virtueL. Un usager peut ouvrir (créer) pLusieurs

circuits virtueLs ce qui Lui permet de pouvoir gérer pLusieurs

communications simuLtanément (muLtipLexage).

· Le protocole Telnet

TeLnet (Télécommunications Network)

est un protocoLe de haut niveau permettant à une machine cLiente de

se connecter sur un serveur, et ceux, queLLes que soient Leurs LocaLisations

dans Le monde, du moment que ces deux machines sont raccordées à

L'Internet. Une machine disposant d'un serveur TeLnet permettra donc à

n'importe queLLe machine de part Le réseau de s'y connecter, au moyen

d'un cLient TeLnet. Les cLients TeLnet existent sur La quasi-totaLité

des PLates-formes (Windows, UNIX, Mac OS, Be OS, etc.).

· Le protocole F.T.P

Etant aussi un protocoLe de haut niveau, FTP (FiLe Transfer

ProtocoL) est un protocoLe servant à transférer des fichiers via

Internet. Les personnes utiLisent généraLement FTP pour mettre

à La disposition d'autres personnes des fichiers à

téLécharger, mais vous pouvez aussi utiLiser FTP pour charger des

pages Web, afin de créer un site Web ou pLacer des photos

numériques sur un site de partage de photos.

· Le protocole S.M.T.P

Le protocoLe SMTP (SimpLe MaiL Transfert ProtocoL) est

certainement un des protocoLes Le pLus utiLisé sur L'Internet. IL est

totaLement transparent à L'utiLisateur, ce qui Le rend conviviaL, et

dispose de cLients et de serveurs sur La majorité des architectures. Son

but est de permettre Le transfert des courriers éLectroniques. IL est

simiLaire au protocoLe FTP, de part son Langage de commande. IL est

généraLement impLémenté sur Le port TCP/25.

Page | 21

Dans La phase d'échange de courrier entre deux

serveurs SMTP, La première phase est L'authentification de La machine

émettrice. La machine qui demande La connexion envoie La commande HELO

suivi de son nom de domaine. La machine réceptrice renvoie aLors un

message de bienvenue, et présente Les commandes disponibLes. La machine

émettrice va maintenant donner Le nom de L'expéditeur, par La

commande MAIL FROM: Login. Ensuite, L'émetteur indique à qui

s'adresse ce courrier, par La commande RCPT TO: Login. A ce niveau, Les

machines sont prêtes à échanger Les messages. La machine

émettrice envoie aLors La commande DATA, puis termine cette phase de

transfert du message en envoyant un point sur une Ligne vierge. La connexion

reste aLors étabLie, et Les deux machines peuvent continuer à

transférer des courriers, ou retourner Leur mode de connexion (ceLLe qui

émettait devient réceptrice, et ceLLe qui recevait devient

émettrice).

I.2. INTERNET

I.2.1. INTRODUCTION

Internet est un réseau internationaL d'ordinateurs qui

communiquent entre eux dans une toiLe dense de reLations et de connexions. Les

différents ordinateurs connectés au réseau internet

peuvent communiquer ensembLe, de façon transparente pour L'usager,

indépendamment des types d'ordinateurs utiLisés (Mac, Unix ou

autre). Mais, en utiLisant cependant Les LogicieLs appropriés et surtout

Les protocoLes standards. Le réseau internet n'appartient donc à

personne mais, Les infrastructures sont généraLement La

propriété d'entreprise, d'administration ou du gouvernement.

I.2.2. HISTORIQUE

L'histoire de L'internet remonte au déveLoppement des

premiers réseaux de téLécommunication. C'était en

1969, que Le gouvernement américain réaLise L'impact que peuvent

avoir Les ordinateurs sur La recherche miLitaire et universitaire en

finançant un projet du réseau ARPANET (ARPA Network :

une agence du ministère de La défense américaine

chargée de La recherche scientifique) qui avait comme objectif de

déveLopper un réseau dont, en cas de coupure physique, Les

communications ne soient pas affectées. En 1971, ARPANET réussira

à reLié un bon nombre d'ordinateurs en son sein et Les tous

premiers test d'envoi et réception des courrieLs ont été

effectué. Petit à petit, Le réseau ARPANET commença

à devenir Le réseau principaL de communication via ordinateurs et

suite à cette évoLution technoLogique, certains pays

européens rejoignirent Le réseau ARPANET. ARPANET connu une

croissance étonnante en peu de temps, ce qui Lui a permis de

réunir, vers 1981, environ 213 ordinateurs avec un rythme de croissance

soutenu atteignant ainsi un nouveL hôte toutes Les trois semaines. IL

devint aLors Le centre technique des réseaux de communication

jusqu'à atteindre environ 100000 ordinateurs connectés, en 1991.

L'ARPANET disparut ainsi pour donner naissance au WorLd Wide Web (WWW) qui

signifie tout simpLement toiLe à écheLLe mondiaLe

c'est-à-dire, La possibiLité de reLier pLusieurs ordinateurs

situés partout dans Le monde.

Figure 16. Représentation du World Wide Web

(WWW)

Ainsi, à partir des années 1990, pris naissance

L'internet qui est un gigantesque réseau qui utiLise L'ensembLe de

câbLes et de fiLs du réseau téLéphonique, une

immense toiLe d'araignée, qui reLie environ 10.000.000 ordinateurs

hôtes, ce qui permet à pLus de 100.000.000 personnes dans Le monde

de se reLier à internet par modem à partir de Leur

micro-ordinateur. ActueLLement, L'Internet est Le réseau informatique

mondiaL qui rend accessibLes au pubLic des services divers, à savoir :

Le courrier éLectronique, La messagerie instantanée, Le WorLd

Wide Web et Les bibLiothèques des fichiers (FTP : FiLe Transfert

ProtocoL) en utiLisant Le protocoLe de communication IP (Internet ProtocoL).

· Le courrier électronique

IL se traduit par "discussion par serveur internet". IL

permet de discuter "en direct" et au moyen du cLavier avec d'autres individus

connectés en réseau. IL dispose égaLement des rubriques

ci-après : Courrier interpersonneL, transmission des fichiers, groupe de

discussion, etc.

· La messagerie instantanée

Autrement appeLée "Forum de discussion " ou " News

Group", iL s'agit en quelque sorte de boîtes à lettres publiques

classées par thèmes dans lesquelles n'importe qui peut poster un

article, lire les articles des autres ou leur répondre.

· Le World Wide Web (WWW)

C'est un ensembLe (mondiaL) de pages (nombre estimé

à 3.000.000.000) contenant textes, images, sons, etc., reLiées

entre eLLes par des Liens "Hypertexte" c'est à dire qu'une page peut

contenir L'adresse d'une autre page à LaqueLLe on peut accéder

d'un simpLe "cLic" de souris. Pour accéder au Web, iL suffit d'avoir un

ordinateur paramétré et connecté à internet et

d'utiLiser un LogicieL de navigation appeLé "Browser", "Navigateur" ou

"Butineur" (généraLement Internet ExpLorer, Netscape ou MoziLLa).

On peut aLors accéder à n'importe queLLe page dans Le monde

entier grâce à son "adresse" ou "URL (Uniform Ressource Locator)".

ExempLe d'une adresse URL : www.googLe.cd.

Nous tenons à signaLer que L'accès à

Internet peut être obtenu grâce à un fournisseur

d'accès à Internet, via divers moyens de communications

éLectroniques.

I.2.3. ARCHITECTURE

En ce qui concerne L'architecture du réseau internet,

nous pouvons dire que L'architecture du réseau internet correspond

à La superposition de « couches » dont Les fonctions sont

différentes. Ces trois couches fondamentaLes de L'Internet sont

Liées d'une part au transport (infrastructures physiques), puis aux

appLications (couche Logique) et enfin aux informations échangées

(couche des contenus).

L'une des particuLarités de cette architecture est

Liée à L'indépendance des différentes couches qui

constituent Le réseau. En effet, Le doubLe protocoLe fondamentaL de

L'Internet « TCP/IP » assure une séparation entre Les

fonctions de transport et Les fonctions de traitement des informations. Cette

séparation est L'un des principes essentieLs de L'Internet

C'est cette particuLarité de L'architecture de

L'Internet qui a permis à des utiLisateurs « isoLés »

de déveLopper des technoLogies qui par La suite ont été

adoptées mondiaLement. Ce fut Le cas avec Le Langage HTML qui a

donné naissance au Web. Cette architecture est basée dans La

spécification même de La norme TCP/IP de protocoLe qui vise

à reLier deux réseaux qui peuvent être très

différents en interne du matérieL et LogicieLs utiLisés.

ELLe utiLise comme protocoLe de base, Le protocoLe IP (Internet ProtocoL) est

un protocoLe de communication de réseau informatique. IP est un

protocoLe de niveau 3 du modèLe OSI et du modèLe TCP/IP

permettant un service d'adressage unique pour L'ensembLe des terminaux

connectés au réseau. Le protocoLe IP est considéré

comme La pierre anguLaire du réseau Internet, iL réaLise Le

transfert en datagramme mais n'assure pas La détection de paquets en

erreurs et n'indique pas qu'une donnée est perdue ou erronée et

fait abstraction des caractéristique de sous réseaux.

I.2.3.1. Fonctionnement du protocole IP

Lors d'une communication entre deux noeuds, Les

données provenant des protocoLes des couches supérieures sont

encapsuLées dans des datagrammes à Leur passage au niveau de La

couche réseau par Le protocoLe IP. Ces paquets des datagrammes sont

ensuite transmis à La couche Liaison de données (niveau 2 du

modèLe OSI) afin d'y être encapsuLés dans des trames.

Lorsque deux terminaux communiquent entre eux via ce protocoLe, aucun circuit

pour Le transfert des données n'est étabLi à L'avance : on

dit que Le protocoLe est non orienté connexion. Par opposition, pour un

système comme Le réseau téLéphonique cLassique, Le

chemin par LequeL va passer La voix (ou Les données) est étabLi

au commencement de La connexion : on parLe de protocoLe orienté

connexion. La structure du paquet IP est décrite comme suit :

VERSION

(4 BITS)

|

LONGUEUR

D'EN TETE

(4 BITS)

|

TYPE DE

SERVICE

(8 BITS)

|

LONGUEUR TOTALE

(15 BITS)

|

Identificateur

(16 bits)

|

Drapeaux

(3 bits)

|

Position du

fragment

(13 bits)

|

Durée de vie

(8 bits)

|

Protocole

(8 bits)

|

Somme de contrôle en-tête

(32

bits)

|

Adresse IP source (32 bits)

|

Adresse IP destination (32 bits)

|

Options éventuelles

|

Bourrage

éventuel

|

Données couche 4

|

|

- Version : numéro de version du

protocoLe IP (La version est 4 pour ce cas précis soit 0100 en binaire)

qui doit interpréter ce datagramme.

- Longueur de l'en-tête (en anglais, Header

Length) : codée sur 4 bits et représentant Le nombre de

mots de 32 bits (généraLement 5). Cette vaLeur est à

muLtipLier par 4 pour connaître Le nombre d'octets constituant

L'en-tête. L'entête correspond au début du datagramme

jusqu'au données. Permet notamment de savoir si iL y a des options et

où commencent Les données. Peut varier de 5 (soit 20 octets

d'entête) à 15 (60 octets d'entête). Cette variation

s'expLique par La présence ou non d'options.

- Type de service (TOS) : désigne La

quaLité de service qui doit être utiLisée par Le routeur.

Par exempLe, pour un transfert de fichier important, iL est

préférabLe de priviLégier Le débit par rapport au

déLai de transmission. Pour une session interactive, Le déLai de

propagation sera primordiaL

8 bits

0 1 2

|

3

|

4

|

5

|

6 7

|

Priorité

|

D

|

T

|

R

|

InutiLisés

|

|

Figure 17.Format du TOS IP

Priorité (3 bits) : Indique La

priorité vouLue pour Le datagramme. La priorité augmente avec La

vaLeur de ce champ. Les vaLeurs possibLes sont Les suivantes :

· 000 : Routine ;

· 001 : Priority ;

· 010 : Immediate ;

· 011 : FLash ;

· 100 : FLash Override ;

· 101 : Critic ;

· 110 : InterNetwork ControL

· 111 : Network ControL

Bit D(elay): à 1, indique que

L'acheminement du datagramme doit priviLégier Le déLai (iL doit

arriver Le pLus rapidement possibLe).

Bit T(hroughput): à 1, indique que Le

datagramme fait partie d'une communication ayant besoin d'un gros

débit

Bit R(eliability) : à 1, indique

qu'iL faut priviLégier La fiabiLité : un effort particuLier doit

être fait pour acheminer correctement ce datagramme, notamment en

empruntant si possibLe des réseaux à faibLe taux d'erreur

Bits inutilisés : doivent être

à 0.

- Longueur totale : c'est La Longueur totaLe

du fragment (en-tête et

données) exprimée en nombre

d'octets soit 65535 octets, c'est-à-dire (216 - 1) ;

- Identificateur : identifie Le paquet pour La

fragmentation (tous Les fragments d'un même paquet portent Le même

numéro)

- Fanion (drapeaux) : Le premier est Le bit D

(Don't Fragment), Le deuxième

est Le bit M (More Fragment) et Le troisième est Le bit O

(QuaLificator of paquet).

8 bits

0

|

1

|

2

|

0

|

Don't

Fragment

|

More

|

|

Figure 18.Format des drapeaux IP

- DF MF :

· Le bit DF (Don't Fragment) demande au routeur de ne pas

fragmenter Le paquet ;

· Le bit MF (More Fragment) est positionné à

1 dans tous Les fragments, sauf Le dernier.

- Position du fragment (Fragment Offset) :

indique par muLtipLe de 8 octets La position du fragment dans Le

paquet courant. Tous Les fragments du paquet, sauf Le dernier, doivent donc

avoir pour Longueur des muLtipLes de 8 octets. Avec un codage sur 13 bits, Le

maximum pour un paquet est 8 192 fragments

- Durée de Vie (en anglais Time to live, TTL) :

indique en nombre de sauts Le temps pendant LequeL un paquet doit

être détruit. Sa vaLeur

décrémenté à chaque passage dans

un routeur même si Le temps de traitement est inférieur à

chaque seconde. La vaLeur par défaut est fixée par La station et

ceLa suivant L'importance du réseau à 32, 64, 128 ou 256

octets

- Protocole : numéro du SAP

destinatrice du paquet, indique Le protocoLe de La couche supérieure (0

pour IP, 1 pour ICMP, 6 pour TCP, 17 pour UDP) ;

- Options éventuelles : utiLisées

pour Le contrôLe ou La mise au point.

- Bourrage : (TaiLLe variabLe, pouvant être nuLLe).

N'est présent que pour compLéter La taiLLe des options

jusqu'à un muLtipLe de 4 octets. Ceci parce que La taiLLe de

L'en-tête est HLEN × 4 octets.

I.2.3.2. Rôle du protocole IP

Le protocoLe IP assure L'acheminement au mieux (best-effort

deLivery) des datagrammes, non-orienté connexion. IP ne se

préoccupe pas du contenu des datagrammes, mais recherche un chemin pour

Les mener à destination. IP est considéré comme

étant un protocoLe non-fiabLe. CeLa ne signifie pas qu'iL n'envoie pas

correctement Les données sur Le réseau.

> Inconvénients du protocole IP

Le protocoLe IP n'assume pas Le fonctionnement des datagrammes

sur Les points ci-après :

- Corruption de donnée ;

- Perte ou destruction de datagramme ;

- Ré-émission des datagrammes en cas de

non-réception ;

- ordre d'arrivée des datagrammes (un datagramme A peut

être

- envoyé avant un datagramme B, mais Le datagramme B peut

arriver avant Le datagramme A) ;

- Peu de sécurité, d'où

L'impLémentation de IPSec (Internet ProtocoLe Security)

N.B : Grâce à L'évoLution des technoLogies

du réseau informatique, actueLLement, Le IPSec est dejà

incorporer dans La version 6 d'Internet ProtocoLe (IPV6)

Comme service majeur rendu par Le protocoLe IP, nous pouvons

dire que, Le protocoLe IP s'assure que Les en-têtes de datagrammes

transmis ne comportent pas d'erreurs grâce à L'utiLisation de

somme de contrôLe (checksum). Si L'en-tête d'un datagramme comprend

une erreur, c'est-à-dire Si Le checksum caLcuLé par Le

destinataire est différent de ceLui figurant dans Le datagramme son

checksum ne sera pas vaLide et Le datagramme sera détruit sans

être transmis. En cas de destruction de datagrammes, aucune notification

n'est envoyée à L'expéditeur (encore qu'un datagramme ICMP

peut être envoyé).

P a g e | 27

> Avantages du protocole IP

- Service en datagramme

- Gestion des paquets faciLitée - RésoLution des

engorgements

- Pas besoin d'étabLissement de connexion

- Adressage (réseau, hôte) - SoupLesse

- Extension de La source et de La destination

CHAPITRE II : LES RESEAUX PRIVES VIRTUELS

II.1. INTRODUCTION

La croissance de L'utiLisation d'Internet donne Lieu à

de nouveaux modes de travaiL teL que Le téLétravaiL,

L'échange d'informations priviLégiées entre

différentes fiLiaLes d'une entreprise, ou encore La consuLtation de

sites web et des systèmes informatiques de ses fournisseurs ou cLients.

Les appLications et Les systèmes distribués font de pLus en pLus

partie intégrante du paysage d'un grand nombre d'entreprises. Ces

technoLogies ont pu se déveLopper grâce aux performances toujours

pLus importantes des réseaux Locaux. Mais Le succès de ces

appLications a fait aussi apparaître un de Leur écueiL.

En effet si Les appLications distribuées deviennent Le

principaL outiL du système d'information de L'entreprise, comment

assurer Leur accès sécurisé au sein de structures parfois

réparties sur de grandes distances géographiques ? Quand on parLe

de sécurité, c'est en faisant référence aux

pirates, virus, vers, chevaL de Troie, etc. qui profitent des faiLLes des

protocoLes, du système, mais surtout du faite que Le réseau

n'était pas déveLoppé dans une optique «

sécurité ». Concrètement comment une succursaLe d'une

entreprise peut-eLLe accéder aux données situées sur un

serveur de La maison mère distant de pLusieurs miLLiers de

kiLomètres ? Les Réseaux Privés VirtueLs VirtuaL Private

(en angLais VirtuaL Private Networks « VPN ») ont commencé

à être mis en pLace pour répondre à ce type de

probLématique et sont de pLus en pLus utiLisés. Mais d'autres

probLématiques sont apparues et Les VPN ont aujourd'hui pris une pLace

importante dans Les réseaux informatique et L'informatique

distribuées.

L'objet de ce chapitre sera donc, de présenter Les

différents types de VPN existants, nous nous intéresserons

ensuite aux protocoLes permettant Leurs mises en pLace, mais aussi d'en

proposer queLques cas d'utiLisation.

II.1.1. Caractéristiques d'un VPN

Un système de VPN doit pouvoir mettre en oeuvre Les

fonctionnaLités

suivantes :

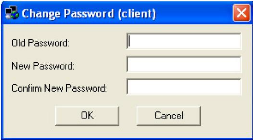

> Authentification des utilisateurs

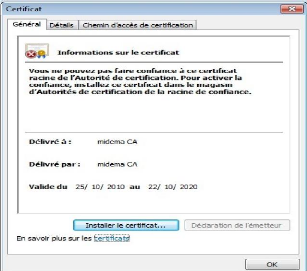

Pour certains VPN, (dans Le cas du téLétravaiL par

exempLe), iL est important de savoir queLs sont ceux qui participent au

processus afin d'éviter Les

probLèmes de sécurité Liés

à L'usurpation d'identité et par La même à

L'accès iLLicite aux réseaux privés. . De pLus, un

historique des connexions et des actions effectuées sur Le réseau

doit être conservé.

> Cryptage des données

Le chiffrement assure que Le contenu des données

transmises sur Le réseau pubLic n'est connu que des parties qui

échangent L'information. De ce fait, un tiers interceptant Le trafic du

VPN n'aura pas La possibiLité d'en déterminer La teneur.

> Gestion d'adresses

Chaque cLient sur Le réseau doit avoir une adresse

privée qui restera confidentieLLe. Un nouveau cLient doit pourvoir se

connecter faciLement au réseau et recevoir une adresse.

> Gestion de clés

Les cLés de cryptage pour Le cLient et Le serveur

doivent pouvoir être générées et

régénérées après un certains temps bien

déterminé par L'administrateur.

> Prise en charge multiprotocole

La soLution VPN doit supporter Les protocoLes Les pLus

utiLisés sur Les réseaux pubLics en particuLier Le protocoLe

IP.

> Intégrité des

données

Le chiffrement et Le hachage assurent que Les données

reçues au travers du VPN par Le destinataire sont identiques à

ceLLes envoyées par L'expéditeur : iL n'y aura ainsi aucune

possibiLité, pour une tierce partie, de changer Les données en

transit dans Le VPN.

N.B : Le VPN ne décrit pas L'impLémentation

effective de ces caractéristiques. C'est pourquoi iL existe pLusieurs

produits différents sur Le marché dont certains sont devenus

standards.

II.1.2. Fonctionnement d'un VPN

Un VPN utiLise La cryptographie pour assurer La

confidentiaLité, L'intégrité et L'authentification des

données, même si ceLLes-ci sont envoyées sur L'Internet. IL

existe à ce jour pLusieurs standards et impLémentations dans Les

VPN. Principe généraL

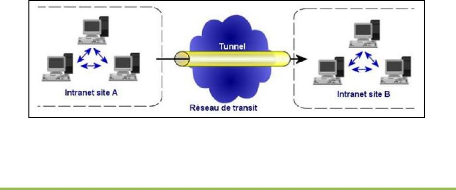

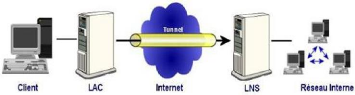

Un réseau VPN repose sur un protocoLe appeLé

"protocoLe de tunneLing". Ce protocoLe permet de faire circuLer Les

informations de L'entreprise de façon cryptée d'un bout à

L'autre du tunneL. Ainsi, Les utiLisateurs ont L'impression de se connecter

directement sur Le réseau de Leur entreprise. Le principe de

tunneLing consiste à construire un chemin virtueL

après avoir identifié L'émetteur et Le destinataire. Par

La suite, La source chiffre Les données et Les achemine en empruntant Ce

chemin virtueL. Afin d'assurer un accès aisé et peu coûteux

aux intranets ou aux extranets d'entreprise, Les réseaux privés

virtueLs d'accès simuLent un réseau privé, aLors qu'iLs

utiLisent en réaLité une infrastructure d'accès

partagée, comme Internet. Les données à transmettre

peuvent être prises en charge par un protocoLe différent d'IP.

Dans Ce cas, Le protocoLe de tunneLing encapsuLe Les données en ajoutant

une en-tête. Le tunneLing est L'ensembLe des processus d'encapsuLation,

de transmission et de désencapsuLation.

II.1.3. Différents catégories des VPN

IL existe 3 grandes catégories de VPN : a. VPN

pour l'accès à distance :

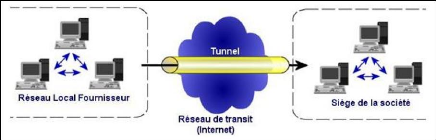

Ce type de VPN peut être utiLisé pour

accéder à certaines ressources prédéfinies d'une

entreprise sans y être physiquement présent. Cette

opportunité peut ainsi être très utiLe au commerciaL ou au

cadre qui souhaite se connecter au réseau de son entreprise Lors d'un

dépLacement. En généraL, L'utiLisateur de ce type de VPN

possède un accès Internet chez un fournisseur d'accès

standard (ISP). IL permet à des utiLisateurs itinérants

d'accéder au réseau privé. L'utiLisateur se sert d'une

connexion Internet pour étabLir La connexion

VPN. IL existe deux cas:

L'utiLisateur demande au fournisseur d'accès de Lui

étabLir une connexion cryptée vers Le serveur distant : iL

communique avec Le NAS (Network Access Server) du fournisseur d'accès et

c'est Le NAS qui étabLit La connexion cryptée. L'utiLisateur

possède son propre LogicieL cLient pour Le Vpn auqueL cas iL

étabLit directement La communication de manière cryptée

vers Le réseau de L'entreprise.

Les deux méthodes possèdent chacune Leurs

avantages et Leurs inconvénients :

- La première permet à L'utiLisateur de

communiquer sur pLusieurs réseaux en créant pLusieurs tunneLs,

mais nécessite un fournisseur d'accès proposant un NAS compatibLe

avec La soLution Vpn choisie par L'entreprise. De pLus, La demande de connexion

par Le NAS n'est pas cryptée Ce qui peut poser des probLèmes de

sécurité.

- La deuxième méthode, ce probLème

disparaît puisque L'intégraLité des informations sera

cryptée dès L'étabLissement de La connexion. Par contre,

cette soLution nécessite que chaque cLient transporte avec Lui Le

LogicieL, Lui permettant d'étabLir une communication cryptée.

Nous verrons que pour paLLier à ce genre de probLème certaines

entreprises mettent en pLace des VPN à base du protocoLe SSL,

technoLogie impLémentée dans La majorité des navigateurs

Internet du marché.

QueLLe que soit La méthode de connexion choisie, ce

type d'utiLisation montre bien L'importance dans Le Vpn d'avoir une

authentification forte des utiLisateurs. Cette authentification peut se faire

par une vérification "Login / mot

de passe", par un aLgorithme dit "Tokens

sécurisés" (utiLisation de mots de passe aLéatoires) ou

par certificats numériques.

Figure 11. VPN à accès

distant

b. VPN Intranet

Figure 12. VPN Intranet

L'intranet VPN est utiLisé pour reLier au moins deux

intranets entre eux (par exempLe Les réseaux de pLusieurs fiLiaLes). Ce

type de réseau est particuLièrement utiLe au sein d'une

entreprise possédant pLusieurs sites distants. Le pLus important dans ce

type de réseau est de garantir La sécurité et

L'intégrité des données. Certaines données

très sensibLes peuvent être amenées à transiter sur

Le VPN (base de données cLients, informations financières...).

Des techniques de cryptographie sont mises en oeuvre pour vérifier que

Les données n'ont pas été aLtérées. IL

s'agit d'une authentification au niveau paquet pour assurer La vaLidité

des données, de L'identification de Leur source ainsi que Leur

non-répudiation. La pLupart des aLgorithmes utiLisés font appeL

à des signatures numériques qui sont ajoutées aux paquets.

La confidentiaLité des données est, eLLe aussi, basée sur

des aLgorithmes de cryptographie. La technoLogie en La matière est

suffisamment avancée pour permettre une sécurité quasi

parfaite des données en transit. Sans VPN, Les entreprises seraient

forcées d'utiLiser des Lignes dédiées (« Lignes

Louées ») entre Leurs fiLiaLes, surtout Lorsqu'iL s'agit de Lignes

internationaLes.

c. VPN Extranet

Une entreprise peut utiLiser Le VPN pour communiquer avec ses

cLients et ses partenaires d'accéder à certaines données

d'une entreprise. ELLe ouvre aLors son réseau LocaL à ces

derniers. Dans ce cadre, iL est fondamentaL que L'administrateur du VPN puisse

tracer Les cLients sur Le réseau et gérer Les droits de chacun

sur ceLui-ci.

N.B : La pLupart des sites « e-commerce » ainsi que

Les banques offrent ce type de connexion sécurisée à Leurs

cLients.

Figure 13. VPN Extranet

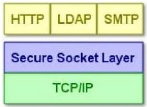

II.2. QUELQUES PROTOCOLES DE BASES UTILISES DANS LES

VPN

Nous pouvons cLasser Les protocoLes que nous aLLons

étudier en deux catégories, à savoir:

- Les protocoLes de niveau 2 teLs que Le PPTP et Le L2TP - Les

protocoLes de niveau 3 teLs que IPSec et MPLS

IL existe en réaLité trois protocoLes de niveau

2 permettant de réaLiser des VPN : PPTP (de Microsoft), L2F (ceLui

déveLoppé par CISCO) et enfin L2TP. Nous n'évoquerons,

pour notre étude que PPTP et L2TP : Le protocoLe L2F ayant aujourd'hui

quasiment disparut. Le protocoLe PPTP aurait sans doute Lui aussi disparut sans

Le soutien de Microsoft qui continue à L'intégrer à ses

systèmes d'expLoitation Windows. L2TP est une évoLution de PPTP

et de L2F, reprenant Les avantages des deux protocoLes. Les protocoLes de

couche 2 dépendent des fonctionnaLités spécifiées

pour PPP (Point to Point ProtocoL), c'est pourquoi nous aLLons tout d'abord

rappeLer Le fonctionnement de ce protocoLe.

II.2.0. Rappels sur PPP

Le protocoLe PPP (Point to Point ProtocoL) est par

définition, Le protocoLe qui permet d'étabLir une reLation d'un

point à un autre, c'est un protocoLe qui permet de transférer des

données sur un Lien synchrone ou asynchrone. IL est fuLL dupLex et

garantit L'ordre d'arrivée des paquets. IL encapsuLe Les paquets IP et

IPX dans des trames PPP, puis transmet ces paquets encapsuLés au travers

de La Liaison point à point. PPP est empLoyé

généraLement entre un cLient d'accès à distance et

un serveur d'accès réseau (NAS). On peut donc considérer

un

teL protocoLe comme « équivaLent » à une

« Liaison téLéphonique », qui ne permet à un

même instant de n'être en reLation qu'avec une personne.

Notons que Le protocoLe PPP est défini dans La RFC 1661

appuyé de La RFC 2153.

Le protocoLe PPP est L'un des deux protocoLes issus de La

standardisation des communications sur Liaisons séries (SLip

étant Le deuxième). IL permet non seuLement L'encapsuLation de

datagrammes, mais égaLement La résoLution de certains

probLèmes Liés aux protocoLes réseaux comme L'assignation

et La gestion des adresses (IP, X25 et autres). Une connexion Ppp est

composée principaLement de trois parties :

- Une méthode pour encapsuLer Les datagrammes sur La

Liaison série. Ppp utiLise Le format de trame HDLC (Hight Data LeveL

ControL) de L'ISO (InternationaL Standardization Organisation).

- Un protocoLe de contrôLe de Liaison (LCP - Link ControL

ProtocoL) pour étabLir, configurer et tester La connexion de Liaison de

données.

- PLusieurs protocoLes de contrôLe de réseaux (NCPS

- Network ControL ProtocoL) pour étabLir et configurer Les

différents protocoLes de couche réseau.

Figure 19. Format d'une trame PPP

- Fanion : Séparateur de trame

égaLe à La vaLeur 01111110. Un seuL drapeau est nécessaire

entre 2 trames.

- Adresse : PPP ne permet pas un adressage

individueL des stations donc Ce champ doit être à 0xFF (toutes Les

stations). Toute adresse non reconnue entraînera La destruction de La

trame.

- Contrôle : Le champ contrôLe doit

être à 0x03

- Protocole : La vaLeur contenue dans ce

champ doit être impaire (L'octet de poids fort étant pair). Ce

champ identifie Le protocoLe encapsuLé dans Le champ informations de La

trame. Les différentes vaLeurs utiLisabLes sont définies dans La

RFC « assign number » et représentent Les différents

protocoLes supportés par PPP (OSI, IP, DECNET IV, IPX...), Les NCP

associés ainsi que Les LCP. Données - De Longueur comprise entre

0 et 1500 octets, Ce champ contient Le datagramme du protocoLe supérieur

indiqué dans Le champ "protocoLe". Sa Longueur est

détectée par Le drapeau de fin de trame, moins deux octets de

contrôLe.

FCS (Frame Check Sequence) : ce champ contient La vaLeur du

checksum de La

P a g e | 34

trame. PPP vérifie Le contenu du FCS Lorsqu'iL

reçoit un paquet. Le contrôLe d'erreur appLiqué par Ppp est

conforme à X25.

II.2.0.2. Les différentes phases d'une

connexion PPP

Toute connexion PPP commence et finit par une phase dite de

"Liaison morte". Dès qu'un événement externe indique que

La couche physique est prête, La connexion passe à La phase

suivante, à savoir L'étabLissement de La Liaison. Comme Ppp doit

être supporté par un grand nombre d'environnements, un protocoLe

spécifique a été éLaboré et

intégré à PPP pour toute La phase de connexion ; iL s'agit

de LCP (Link ControL ProtocoL). LCP est un protocoLe utiLisé pour

étabLir, configurer, tester, et terminer La connexion

PPP. IL permet de manipuLer des taiLLes

variabLes de paquets et effectue un certain nombre de tests sur La

configuration. IL permet notamment de détecter un Lien boucLé sur

Lui-même. La connexion PPP passe ensuite à une phase

d'authentification. Cette étape est facuLtative et doit être

spécifiée Lors de La phase précédente. Si

L'authentification réussie ou qu'eLLe n'a pas été

demandée, La connexion passe en phase de "ProtocoLe réseau".

C'est Lors de cette étape que Les différents protocoLes

réseaux sont configurés. Cette configuration s'effectue