V.2.3. La politique sécuritaire minimale de notre

système d'information.

Nous avons parlé de la sécurité de

données à plusieurs endroits de ce travail17. Cette

attention à la sécurité informatique prouve à

suffisance, les dangers et les ménages permanents des attaques

informatiques ainsi que notre ferme décision à assurer

l'intégrité et la permanence de données de notre

système d'information.

Nous avons développé une politique à deux

volets :

- Au niveau de la base de données, la

sécurité va consister à la protection contre les

destructions accidentelles, à l'intégrité et à la

permanence de données ainsi qu'à la maintenance et à la

reprise sur pannes.

- Au niveau du système d'information, la

sécurité va consister à accorder des droits d'accès

aux utilisateurs et à contrôler leurs accès au

système d'information. Ce contrôle est dans le cadre de s'assurer

que la personne qui accède au système en a la permission et le

fait dans le cadre établi.

V.2.4. Politique sécuritaire globale

1. Au niveau du logiciel

- Identification et authentification des utilisateurs ;

- Création d'une table journal (log) recueillant toutes

les informations sur toutes les sessions ouvertes sur l'application (heure de

connexion, date et heures de connexion) ;

- Accord de droit d'accès ;

- Désactivation et masquage des interfaces graphiques.

17 Nous avons évoqué de la

sécurité au niveau du logiciel, de l'application et du

réseau informatique

2. Au niveau de SQL serveur

- Identification et authentification des utilisateurs,

- Création des utilisateurs et accord des droits

d'accès.

3. Au niveau de Windows 2003 serveurs

- Identification et authentification avant l'ouverture des

sessions ; - Création de domaine,

- Accord des droits aux groupes d'utilisateurs et aux

domaines;

- Création des utilisateurs ;

- Présence fichier journal ;

- Le mirroring (duplication automatique en temps réel du

contenu d'un disque dur sur un autre disque).

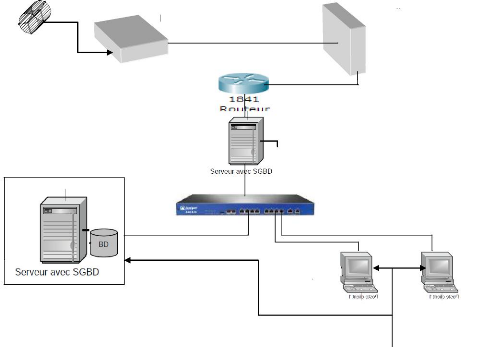

4. Au niveau du réseau informatique.

- La protection des machines contenant les informations sensibles

; - L'utilisation d'un Firewall et d'un serveur proxy ;

- L'installation et la configuration d'un anti-virus mis à

jour régulièrement sur chaque poste de travail.

- La cryptographie de données transmises par VPN ;

- La sensibilisation des utilisateurs sur l'éthique

liée à l'utilisation du système d'information.

Protection physique (Local fermé à clé)

Logiciel anti-virus Mot de passe Contrôle d'accès

Firewall

Modem

Stat.

VSAT

|