- 1 -

Introduction générale

Présentation du sujet

Gérer c'est prévoir dit-on. Fort de cette

conviction, l'Etat de la République Démocratique du Congo (RDC) a

décidé depuis 1885, d'organiser le service de l'état -

civil ; à qui il assigna la mission de s'occuper des mutations qui

interviennent dans la vie d'une personne (naissance, mariage,

décès, changement des noms, etc.). Ce service permettrait

entre autre, à l'Etat congolais en général et à

chaque province en particulier, de maitriser la population effective de sa

juridiction.

Cependant, plus la population congolaise augmente, plus la

töche devient hardie pour l'état - civil. Surtout par ce que la

gestion de l'enregistrement s'effectue manuellement. Disons-le, selon l'ONG SOS

- enfants, la République Démocratique du Congo (RDC) est le seul

pays au monde qui ne connait pas sa population effective. La ville province de

Kinshasa, le champ de notre étude, n'est pas épargnée par

ce constat. Le manque de la maitrise de la population effective a beaucoup de

conséquences pour un [tat en pleine décentralisation.

Non loin de cet amer constat existe l'informatique.

Définie comme science de traitement automatique de l'information,

l'informatique et les nouvelles technologies ne peuvent échapper

à aucune gestion qui se veut rentable et promotrice. Actuellement, la

tendance va dans la centralisation des informations grâce aux

réseaux informatiques.

Face à cette réalité, il est grand temps

d'aborder la gestion de l'enregistrement des enfants à l'Etat - civil

sous l'approche base de données. [n effet, les informations

organisées autour d'un réseau informatique, va donner une vision

globale de la population Kinoise ainsi que de son évolution.

Par sa définition, une base de données est un

ensemble de données structurées, non redondantes, reliées

entre elles et stockées dans des supports adressables accessibles par

ordinateur.

Conscient de cette lourde töche (celle d'informatiser ce

système d'information) dont nous nous sommes donnée, nous avons

formulé notre sujet de recherche comme suite : a Mise en

place d'une application partagée en réseau pour l'enregistrement

des enfants à l'état - civil » cas de la ville

province de Kinshasa.

Problématique

Depuis les événements de guerre de jalousie et

des guerres fratricides qui sévissent la RDC et la région des

grands lacs(1998) ; la République Démocratique du Congo a vu ses

fils et filles fuir son territoire pour se refugier dans des pays voisins.

Parallèlement à cette fuite, beaucoup d'étrangers

décident d'élire domicile en RDC pour les mêmes causes.

Au

même moment, Il ya diminution et accroissement de la

population de la RDC.

Du résultat de ces mouvements, beaucoup de congolais

décident de rester dans ces pays de fuite jusqu'à la pacification

de leurs régions d'origine. De même, beaucoup d'étrangers

décident de rester en RDC pour les mêmes raisons.

Un autre motif de l'accroissement de la population congolaise

est son hospitalité et le climat d'affaire en RDC. En effet, depuis plus

d'une décennie, la RDC est devenue la cible privilégiée de

beaucoup d'investisseurs. Si les investisseurs blancs se distinguent par la

couleur de leurs peaux, que dire de ceux avec qui les congolais partagent la

même couleur de peau ? Ne pouvons-nous pas envisager un conflit de

nationalité pour tous ces congolais qui fuient leur territoire et pour

tous ces étrangers qui résident longtemps en RDC ?

Un troisième phénomène alourdissant la

population congolaise (Kinoise) est le taux de natalité qui

s'élève à ...% actuellement.

En effet, l'accroissement non surveillé de la

population s'accompagne des grands dangers sur l'avenir de la nation. Ces

dangers peuvent être : la mise en place d'une politique de

développement ne tenant pas compte de la démographie et/ou le

risque permanent de donner la direction de cette nation entre les mains des

étrangers (présidence de la République par exemple).

Partant de ces trois faits observés, nous pouvons

résumer l'objet de notre étude en ces trois questions

fondamentales qui la guideront :

Comment faire éviter aux générations

futures, le conflit de nationalité en RDC ?

Comment faire éviter aux générations

futures, la prise de la direction du pays par les étrangers habitant la

RDC ?

Comment aider le gouvernement provincial de la ville de

Kinshasa à maitriser sa population effective en vue de mettre en place

une bonne politique de développement qui tient compte de

l'évolution démographique de la population ?

Hypothèse

En guise de réponse aux trois interrogations

principales qui guident notre étude, nous retenons comme

hypothèse de recherche que, pour faire éviter aux

générations futures le conflit de nationalité en RDC et

aider le gouvernement provincial de Kinshasa à maitriser sa population

effective au mieux, il faut implémenter une application informatique qui

sera chargée d'enregistrer les naissances qui interviennent sur le sol

et l'espace aérien de la ville de Kinshasa. Le système

d'enregistrement des enfants étant déclaratif, Les naissances qui

seront enregistrées sont bien sûr celles qui seront

présentées au service de l'Etat - civil.

Notre application fera par ce fait, table rase des congolais

qui existent déjà et fondera une nouvelle base pour une nouvelle

population en vue de bötir un Congo plus beau qu'avant. Nous nous

limiterons donc à l'enregistrement des nouveau-nés. Nous

laisserons aux services de migration et de la population de jouer leurs

rôles respectifs dans le tournant qu'est entrain de prendre notre ville

province de Kinshasa

Choix et intérêt du sujet

a. Choix du sujet

Nous avons opté pour ce sujet pour trois raisons

suivantes :

- Remplir notre devoir d'étudiant finaliste en

informatique en rédigeant un travail de fin de cycle en vue d'obtenir le

titre d'administrateur de réseau et gestionnaire de base de

données ;

- Concilier la théorie apprise à

l'université durant les trois années du cycle de graduat à

la pratique sur le terrain ;

- Faire compter notre pays parmi les pays

informatisés.

b. Intérêt Notre étude a

comme avantages :

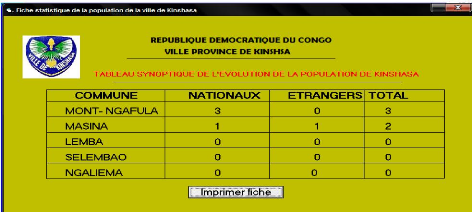

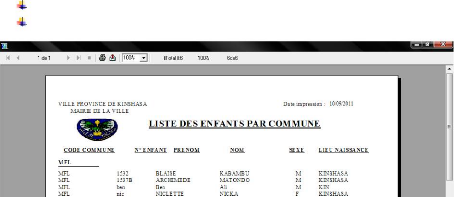

- Disponibilité des données statistiques sur

l'évolution démographique de

la population de Kinshasa (pour les décideurs de la ville

de Kinshasa) ;

- Faciliter la töche de gestion dans les différents

bureaux de l'état - civil,

en intégrant les NTIC dans la gestion ;

- Disponibilité d'une unique fiche de la population.

Cette fiche sera capable d'authentifier toute personne se réclamant de

la nationalité congolaise ;

- Faire embarquer la RDC dans le train des NTIC pour atteindre la

station des pays informatisée ;

- Faire éviter le conflit de nationalité aux

générations futures par la gestion informatisée de toutes

les naissances à Kinshasa ;

- Sécurisation des données contre le vandalisme.

Méthodes et techniques utilisées

1. Méthodes

Selon Larousse de poche 2003, une méthode est une

démarche rationnelle et organisée de l'esprit pour arriver

à un résultat. Quant à Madeleine GRAWITZ, une

méthode est un ensemble d`opérations intellectuelles par

lesquelles une discipline scientifique cherche à atteindre des

vérités qu'elle poursuit, les démontrer et les

vérifier. Pour notre étude, nous avons utilisé les

méthodes ci-après :

- Le structuralisme : elle nous a permis de

comprendre le fonctionnement de l'état -civil en définissant les

rapports qu'entretiennent tous les acteurs intervenant dans l'enregistrement

des enfants ;

- L'analytique : avec l'analytique, nous

avons pu décomposer le système d'information existant en vue de

suivre la circulation des informations à chaque niveau du système

;

- La MERISE : MERISE nous a permis de concevoir

le système d'information en séparant les données de leurs

traitements.

2. Techniques

Une technique est un procédé, un moyen

utilisé pour obtenir un résultat fixé. Dans la recherche

qui a conduit à l'élaboration de ce travail, nous nous sommes

servi de trois techniques :

- L'observation : c'est une technique qui

consiste à regarder avec attention les êtres, les

événements, les choses, les phénomènes pour les

étudier et en tirer une conclusion ;

- L'interview : ce procédé a

consisté à interroger les différents acteurs intervenant

dans l'enregistrement des enfants ;

- Les documents : la technique documentaire

nous a permis de puiser certaines informations enfouillées dans des

documents (écrits, sonores, etc.).

Délimitation du travail

La science étant vaste, nul ne peut s'hasarder

étudier un domaine dans son entièreté. Il faut donc

délimiter un sujet de recherche en temps et en espace.

Notre travail s'attèle à l'enregistrement des

enfants à l'état - civil de la ville province de Kinshasa. Quant

aux recherches qui ont conduit à son élaboration, elles ont

été menées durant la période comprise entre

février et juin 2011 au sein de l'état - civil des communes de

Mont - Ngafula, Selembao, Masina et Kalamu.

Canevas de travail

Notre travail commencera par une introduction

générale et sera clos par une conclusion générale.

Les deux, séparés par deux parties. La première partie a

deux chapitres et la dernière en a trois.

Ière Partie : Approche théorique et

Conceptuelle

Chapitre 1. Les concepts de base du sujet :

ce chapitre sera consacré à expliciter les concepts

(état - civil, nationalisé en RDC ; base de données,

réseau informatique) de base autour desquels va tourner notre

étude.

Chapitre 2. La pré analyse :

il sera question d'analyser et de critiquer le système

d'information existant afin de s'équiper des arguments probants,

capables d'influencer sur la prise de décision de la modification du

système d'information étudié. Il s'agira donc de discuter

sur l'opportunité de ladite modification.

IIème Partie : Réalisation et

mise en place du nouveau système d'information

Chapitre 4. La conception du nouveau

système d'information : A l'aide de MERSIE, ce chapitre

expliquera pas à pas, tout le processus de la conception du

système d'information.

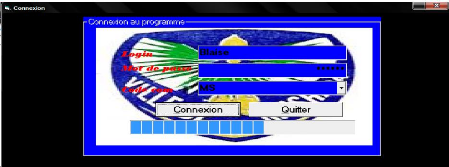

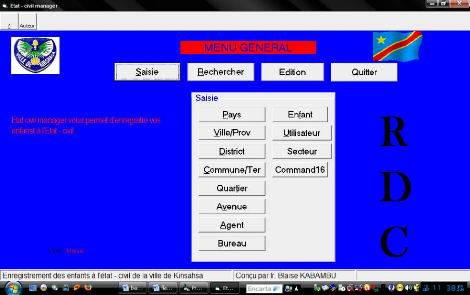

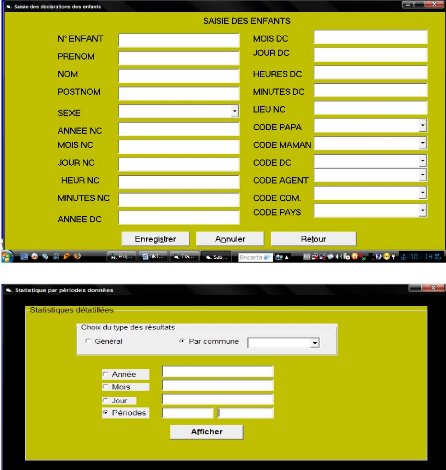

Chapitre 5. La Programmation et partage de

l'application : à cette partie, l'accent sera mis sur la

programmation et le partage de l'application (progiciel).

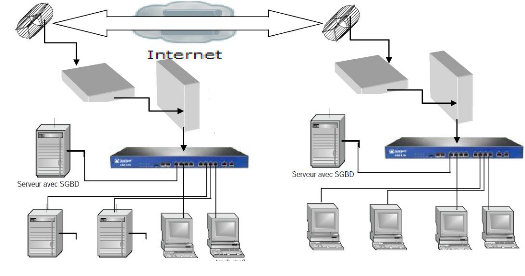

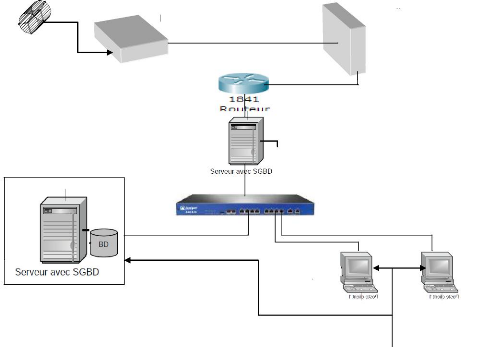

Chapitre 6. Configuration et sécurisation

du système d'information : ce dernier chapitre sera

axé sur le réseau informatique. Plus concrètement, nous

présenterons la maquette conçue pour ledit réseau, la

configuration requise et présenterons quelques mesures de

sécurité à mettre en place.

Difficultés rencontrées

De la récolte de données à la publication

via la rédaction, beaucoup de difficultés ont couvert ce travail.

Nous épargnons nos lecteurs des petits détails tout en

privilégiant les difficultés qui nous ont marqué le plus

:

- Il nous a été difficile d'être

accepté par beaucoup d'entreprises à Kinshasa pour effectuer nos

recherches. Selon ses chefs d'entreprise, nous étions des espions ;

- Les documents liés à l'informatique sont rares

dans les bibliothèques de Kinshasa. Il nous fallait effectuer un

déplacement pour le centre ville. Ce n'était pas facile. Pour

palier à ce problème, nous avons eu recours à l'internet.

Quoiqu'il nous fallait dépenser au moins six dollars la semaine en

raison d'une heure le jour pour surfer sur la toile ;

- Les bureaux de l'état - civil dont nous avons

visités étaient très réservés pour nous

fournir des informations sensibles ;

- Il nous a fallu beaucoup d'endurances, de

persévérances, de déterminations pour mener une

étude sur un domaine (l'acquisition de la nationalité congolaise

(RDC) par jus sanguinis et jus soli) sensible1 et glissant dans une

période pré électorale mouvementée.

1 Pour votre information, la loi congolaise interdit

la double nationalité, une victime à cette clause n'est pas

congolaise. Or, selon une source incertaine, beaucoup de candidats à la

présidence de la République possèdent plus d'une

nationalité.

~ 6 ~

Chapitre I. Les concepts de base du sujet

Dans ce premier chapitre de notre travail, nous allons axer

notre attention sur quelques concepts fondamentaux autour desquels va se

focaliser notre étude. L'objectif poursuivi en parlant de ces concepts,

est de permettre à tous nos lecteurs, tendance confondue, de maitriser

les concepts employés en vue de s'imprégner du contenu de notre

travail.

Quatre points essentiels composeront ce chapitre. Nous

parlerons d'abord de l'état - civil en

République Démocratique du Congo, ensuite de la

nationalité en RDC, de la base de données, pour finir avec les

notions de réseau (local) informatique.

I.1. L'état - civil en RDC

I.1.1. Le concept état - civil

Le concept état - civil peut avoir deux

compréhensions :

- D'une part, c`est la situation d'une personne dans sa vie

privée, au sein de sa famille et de la société. Il

révèle les qualités juridiques qu'une personne acquiert

dans le cadre de la loi sur les droits civils d'une personne - ensemble de

qualités et droits civils d'une personne (nationalité, nom,

etc.)2.

- D'autre part, l'état - civil est un service public qui

s'occupe

essentiellement de la rédaction et de la conservation

des actes de l'état-civil des personnes (naissance, mariage et

décès). C`est sous cet angle de compréhension du concept

de l'état - civil que nous allons l'aborder dans cette section

I.1.2. Histoire de l'état - civil (origine)

L'organisation systématique de l'état - civil

telle qu'on la connaît aujourd'hui est relativement récente. Elle

ne date que de la révolution française (1789).

L'histoire nous apprend qu'au moyen öge, ce sont des

prêtres de paroisse qui tenaient trois sortes de registres : registre de

baptême, de mariage et de sépulture (paroissiens qui

décédaient). Cette initiative intéressa l'état

français. Car, malgré son organisation rudimentaire, ce service

organisé par des prêtres catholiques, rendait d'énormes

services. C'est ainsi qu'en 1515, le roi François Ier (France),

réglementa l'état - civil dans son organisation actuelle

(toujours entre les mains des prêtres). Mais, en 1789, la

révolution française qui prônait la séparation nette

de l'église, laïcisa l'étatcivil3.

2 Code civil, Tome II, section 3, 1987

3 Source : Bureau de l'Etat-civil de la commune de

mont6ngafula

I.1.3. L'avènement de l'état - civil en

RDC.

L'organisation du service de l'état - civil fut

introduite dans notre pays (RDC) par le roi belge Léopold II en 1885. A

cette époque, l'actuelle RDC s'appelait Etat Indépendant du

Congo(EIC). Cette introduction fut possible gröce à l'influence que

la Belgique a subie de son amie France.

En effet, c'est le décret du 12 novembre 1885 qui

institua l'organisation de l'état - civil dans les territoires africains

avec comme premier but : constater les naissances et les décès

des européens habitant le Congo. Le décret entra en vigueur une

année plus tard (1886) ; tandis que les premiers bureaux ouvrirent leurs

bureaux à Banana, Boma et Léopoldville en janvier 1886.

Neuf ans plus tard, soit le 04 mai 1895, le roi souverain de

l'état indépendant du Congo signa un autre décret

contenant les dispositions du livre code civil relatif aux personnes. Cette

fois-ci, même les noirs seront concernés par l'Etat - civil.

Ce texte régla de manière durable l'état

- civil en RDC. Et les modifications successives n'étaient que des

aménagements devant tenir compte de l'évolution de la situation

socio-économique du pays.

L'organisation qui abouti de ce texte subsistera pendant

près d'un siècle, jusqu'à la loi du 1er

août 1987 portant code de la famille en RDC.

I.1.4. Fonctionnement de l'état - civil à

Kinshasa

L'état - civil est un service public qui dépend

du ministère de l'intérieur. Vue son étendue, notre

étude ne s'est limitée qu'à la seule ville province de

Kinshasa qui est notre champ d'étude (cfr. délimitation du

travail).

Nous parlerons donc à ce niveau, du fonctionnement de

l'état - civil de la ville de Kinshasa. Nous allons décortiquer

cette partie en deux points :

- La structure matérielle

- La structure des ressources humaines

a) La structure matérielle

Le code de la famille a créé des bureaux

principaux et a prévu la création des bureaux secondaires de

l'état - civil. Le bureau principal est créé soit au chef

lieu du territoire soit au chef lieu du secteur (Art.73). Notons qu'il peut

aussi exister des bureaux d'état - civil dans les ambassades et

consulats de la RDC (Art. 87 al.5). Parlant des bureaux secondaires sus

évoqués ; selon l'article 75 du code de la famille, le gouverneur

de la province, suivant les nécessités et sur proposition du chef

du secteur intéressé, peut créer des bureaux secondaires

de l'état - civil.

Quant à la ville de Kinshasa qui est notre champ

d'études, elle ne compte que 24 bureaux de l'état - civil. Tous

sont des bureaux principaux.

Le bureau central des actes de l'état -

civil

Dans le but d'unifier l'état - civil des personnes, la

division urbaine de l'intérieur est dotée d'un bureau d'archivage

de données de naissances des 24 communes de la ville de Kinshasa.

b) Les ressources humaines - Officier de

l'état - civil

Les officiers de l'état - civil sont les seules

personnes compétentes pour recevoir les déclarations et dresser

les actes de l'état - civil auxquels ils confèrent le

caractère authentique (Art. 76, 77 et 78).

Il existe trois sortes d'officier de l'état - civil :

|

Officier de l'état - civil désigné par la

loi (bourgmestre, AT, chef de secteur) ;

Officier de l'état - civil suppléant, ils sont

désignés par les officiers du premier ordre ;

Officier de l'état - civil spécialisés, ils

sont nommés par le gouverneur et travaillent dans les bureaux

secondaires de l'état - civil.

|

- L'autorité de contrôle et de surveillance

de l'état - civil

La surveillance est assumée par le

juge-président du tribunal de paix et par le procureur de la

République (Art. 102) :

- Le président du Tripaix procède, une fois l'an

à la vérification des registres de l'état - civil en se

transportant dans les différents bureaux de son ressort (Art. 103).

- Le procureur de la République, quant à lui, a

le devoir de coter, parapher et signer les registres en blanc avant leur

utilisation. Il est aussi chargé de dresser le rapport au chef de

département de la justice sur la tenue des registres tout en relevant

les irrégularités et les infractions commises. Disons que

l'organe judiciaire intervient à chaque étape du processus

d'élaboration, de consultation et de conservation des actes de

l'état - civil. (src: document de sensibilisation des agents de l'Etat -

civil, 2009).

I.2. La problématique de la nationalité

en RDC

Sans prétendre prendre la place des législateurs

congolais, nous allons dans cette deuxième section de ce chapitre,

aborder la notion de la nationalité congolaise dans le cadre où

cela cadre avec notre travail. En effet, La nationalité n'a des rapports

avec notre travail que dans son existence, son acquisition, sa perte et le

conflit qu'il engendre. C`est de ces trois points que nous allons parler.

I.2.1. La nationalité : considération

internationale

La Déclaration Universelle des Droits de l'Homme (DUDH)

stipule dans son article 15 que toute personne a droit à une

nationalité. Et, nul ne peut être arbitrairement privé de

nationalité ou de droit de changer de nationalité.

La petite Larousse la définit comme étant

l'appartenance juridique d'une personne à la population d'un Etat. Cette

définition a retenu notre attention.

Pourquoi appartenance juridique ?

Même si au départ, la nationalité d'une

personne renvoyait à la naissance sur un territoire ; actuellement,

appartenir à la population d'un Etat relève des principes de

Droit auxquels il faut se conformer. On peut ou ne pas naître sur un

territoire mais en devenir membre. Cet élargissement de la

définition de la nationalité a conduit les législateurs

congolais à se mettre autour d'une table pour discuter de

l'épineuse question à savoir : qui en RDC est

congolais, qui ne l'est pas ? Qui peut devenir congolais et comment

?

I.2.2. La nationalité en RDC : acquisition

Avant de parler des formes d'acquisition de la

nationalité en RDC, disons que la nationalité congolaise ne peut

pas être détenue concurremment avec une autre nationalité.

Parlant de son acquisition, disons-le aussi, la nationalité congolaise

peut être acquise et par les personnes physique et par les personne

morale. Mais, seule la nationalité acquise par des personnes physiques

va retenir notre attention dans ce travail. Laquelle nationalité peut

s'acquérir par trois formes.

a) Formes d'acquisition de la nationalité

congolaise(RDC)

Selon Me. Alexis, un certain nombre de faits juridiques

(filiation, naissance sur un territoire, etc.) et d'actes juridiques

(naturalisation, option, adoption, mariage, cession d'un territoire, etc.) sont

à la base de la détermination de la population constitutive d'un

Etat, tout en jouant un rôle prépondérant, tantôt

à fréquence réduite4.

Après avoir lu le code de la famille et Me. Alexis,

nous avons déduit qu'il existe trois formes de possibilité plus

courantes pour faire partie de la population congolaise (RDC) ; notamment la

filiation (jus sanguinis) ; la naissance sur le territoire congolais (jus soli)

et l'acquisition. De toutes ces trois formes, seules les deux premières

sont les principales circonstances d'acquisition de la nationalité

congolaise. C`est de ces deux formes principales dont il sera question dans ce

travail. Cependant, la porte est ouverte à d'autres chercheurs pour

explore la nationalité acquise.

4 Alexis, M., Droit international, éd. Alivia,

2010, P. 35

'- 10 '-

1. Le « jus sanguinis »

C'est un principe de transmission de la nationalité par

filiation c`est-à-dire par le lien sanguin. Cela signifie que la

nationalité de l'enfant sera celle de son père ou de sa

mère selon les modalités fixées par la loi. En RDC, c'est

la mère qui prime sur le papa. Ce type de transmission fait du

bénéficiaire, un congolais d'origine.

Selon la loi N° 04/024, dans son article 6 : est

congolais d'origine toute personne dont un des ascendants est ou a

été membre des groupes ethniques dont les personnes constituaient

ce qui est devenu le Congo à l'indépendance (1960).

1. Le jus soli

Le « jus soli » est une reconnaissance à la

nationalité congolaise par le fait de naissance sur son sol. Le principe

veut que soit reconnu congolais, l'enfant nouveau-né trouvé sur

le territoire congolais dont on ignore les parents ou un enfant des parents

apatrides.

b) Perte de la nationalité congolaise

La nationalité congolaise se perd par suite d'une

acquisition d'une autre nationalité ou par suite de la mort ou encore

par suite de la déchéance.

I.2.3. Le conflit de nationalité en RDC

Le conflit de nationalité selon le dictionnaire des

termes juridiques, est une situation d'un individu susceptible soit d'invoquer

deux nationalités différentes (conflit positif) soit d'être

renié par deux Etats différents, qui, l'un et l'autre ne le

considère pas comme leur sujet (conflit négatif).

I.3. Les bases de données

I.3.1. Définition de base de données

Une base de données est un gros ensemble d'informations

structurées, mémorisées sur un support adressable avec

moins de redondances. Ces informations doivent pouvoir être

utilisées par des programmes et utilisateurs différents. Ainsi,

la notion de base de données est généralement

couplée à celle de réseau, afin de pouvoir mettre en

commun les informations. D'o~ le nom de base.

I.3.2. L'avènement de base de données

Au début, l'idée d'organiser les informations

dans un système se matérialisait par l'utilisation des fichiers.

Au fil de temps, l'utilisation des fichiers a prouvé ses limites,

notamment celles liées à la structuration, à la redondance

(polysémie, synonymie) et à la dépendance de

données vis-à-

- 11 -

vis des programmes. Il se souleva alors un défi dans le

monde scientifique : comment organiser les informations dans un système

tout en évitant les problèmes évoqués ci-haut :

manque de structuration, redondance de données et dépendance des

données aux programmes ?

Du fruit de ses analyse et recherches, M. Charles BACKMAN

publia en 1960 son ouvrage intitulé : « Evolution of

data storage structure ». Cet ouvrage changea à

jamais la façon d'organiser les informations dans un système.

C'était le début de base de données5.

I.3.3. Sortes de base de données

Il existe plusieurs sortes de base de données.

Certaines ont un caractère obsolète (dépassé)

tandis que d'autres sont encours d'expérimentation (Orienté

objet). Parmi les types de BDD, nous pouvons citer les bases de données

hiérarchiques, réseaux, relationnelles et orientées

objets.

Dans le cadre de ce travail, nous parlerons de base de

données relationnelle. En effet, ce type de BD organise l'information en

la rangeant dans des fichiers sous-forme des tables composées des lignes

et des colonnes. Les lignes représentent les enregistrements tandis que

les colonnes correspondent aux champs.

I.3.4. Caractéristiques de base de

données

Comme nous venons de dire ci-haut, la base de données

résulte de l'envie d'améliorer les problèmes

découverts dans l'utilisation des fichiers. Voyons donc maintenant ce

qu'apporte de particulier la base de données dans l'organisation de

l'information au sein d'un système.

- Indépendance de données vis-à-vis des

programmes ; - Modération des redondances ;

- Exhaustivité dans la conception des systèmes ; -

Structuration des informations.

I.3.5. Utilité de la base de données

- Une BDD met à la disposition des utilisateurs, des

données pour une saisie, une consultation ou une mise à jour,

tout en s'assurant des droits accordés à ces derniers

(utilisateurs) ;

- Une base de données a la possibilité de pouvoir

être accessible

simultanément par plusieurs utilisateurs (quand

celle-ci est repartie) ;

- Une base de données permet de centraliser

l'information.

5 Kungula, S., Cours de Dataware house, G3 ARGB,

ESMICOM, 2010 - 2011, inédi

I.3.6. La conception de base de données

Lorsque l'on décide de créer une base de

données relationnelle, il faut surtout cerner clairement ses

caractéristiques. Le problème doit être

énoncé avec précision.

En effet, une erreur de conception de BD pourrait

générer d'autres biens plus graves lors de l'utilisation de la

BD. C'est pourquoi, des méthodes (MERISE, UML, HOOD, OOA, REMORA) de

conception de base ont été mises au point afin d'éviter

tant soit peu les erreurs majeures.

La méthode MERISE étant plus utilisée

dans les entreprises, sera celle que nous allons utiliser pour notre travail.

Voilà pourquoi, nous voulons parler un peu d'elle(MERISE).

La méthode MERISE

Comme dit ci-haut, il faut réfléchir à

l'ensemble de l'organisation que l'on doit mettre en place avant de modifier un

système d'information. Il faut donc une méthode pour mettre en

place un modèle sur lequel on va s'appuyer. Cette modélisation

consistera à créer une représentation virtuelle d'une

réalité. Pour ce, nous avons alors MERISE.

MERISE comme Méthode d'Etude et de Réalisation

Informatique par Sous - Ensemble, a comme but : la conception des

systèmes d'information en se basant sur la séparation des

données et des traitements. Cette séparation assure la

longévité au modèle. En effet, l'agencement de

données n'est pas à être souvent remanié (partie

statique) tandis que les traitements le sont plus fréquemment (partie

dynamique)6.

Origine de MERISE

MERISE a vu le jour à Aix-Provence (France) entre 1978

- 1979 au sein des sociétés CTI (Centre Technique d'Information)

et CETE (Centre d'Etude Technique de l'Equipement), par suite d'une

consultation nationale lancée par le ministère de l'industrie

français.

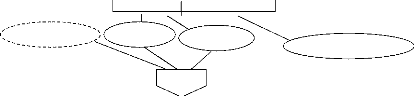

Cycle d'abstraction de la conception des systèmes

d'information(SI)

MERISE conçoit le SI par étapes successives. Il

faut alors valider une à une, chacune des étapes en prenant en

compte les résultats de la phase précédente. D'autre part,

les données étant séparées des programmes, il faut

vérifier que toues les données nécessaires correspondent

aux programmes.

Cette succession d'étapes s'appelle cycle

d'abstraction

Système d'information manuelle

Expression des

besoins

6 La méthode Merise, citée par

Guillaume, D., Paris, 2009

~ 13 ~

[tape conceptuelle

[tape

organisationnelle

[tape logique

[tape physique

Système

d'information informatisé

NB. : L'approche par Rex omet l'étape organisationnelle et

l'associe à l'étape logique.

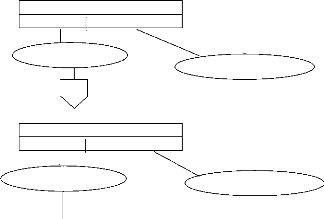

Le système d'information (SI)

Généralement, un système est un ensemble

d'objets, individus, faits qui interagissent pour atteindre un même

but.

[x. système nerveux, système digestif

Caractéristiques des systèmes

Un système est caractérisé par :

- Entrée de l'information ;

- Transformation (traitement) de l'information ; - Restitution

des résultats.

Par rapport à cette définition et à ces

caractéristiques, nous pouvons dire qu'une entreprise, quelque soit son

objectif est un système. [tant un système, une entreprise est

toujours subdivisée en trois sous-systèmes :

- Le système de pilotage : décide

des actions à conduire sur le système

opérant en fonction des objectifs et des politiques de

l'entreprise ;

- Le système opérant : englobe

toutes les fonctions liées à l'activité

propre de l'entreprise (ex. enregistrement des enfants) ;

- Le système d'information : assure le

lien entre les deux autres systèmes de l'entreprise (pilotage et

opérant). Le SI est destiné à collecter, à

mémoriser, à traiter et à distribuer l'information. C`est

donc l'ensemble de ressources humaines, matérielles et logicielles qui

concourent dans la collecte, la conservation, le traitement, et la distribution

de l'information au sein d'une entité.

I.3.7. La gestion de base de données(BDD)

Les BDD sont gérées à l'aide d'un

logiciel spécialisé appelé Système de Gestion de

Base de Données (SGBD). Selon le type de base de données à

gérer, il existe différents types de SGBD (hiérarchique,

réseau, relationnel, etc.). Pour notre cas, nous allons utiliser un

système de gestion de base de données relationnel(SGBDR) parce

que notre BDD est de type relationnel.

Que signifie gérer une base de donnée

?

Généralement, gérer une base de

données suppose cinq concepts:

- La création de la base de données ;

- La maintenance ;

- Le contrôle d'intégrité ;

- La mise à jour ;

- La récupération de données en cas de

panne.

Utilisateurs de SGBD

Grâce à la séparation de données

des programmes, un SGBD peut recevoir plusieurs types d'utilisateurs :

utilisateurs naïfs ; concepteurs et développeurs et administrateurs

(utilisateur expert).

En effet, la BDD étant repartie, tout SGBD doit

être à même de gérer la concurrence d'accès

aux informations par les utilisateurs. Exemples de conflits :

- Mise à jour (MAJ) faite au même moment sur une

même donnée; - Retour pour annuler une modification encours ;

L'un fait une requête et l'autre une MAJ sur une même

information.

I.4. Le réseau informatique

(RI)7

I.4.1. Définition du concept réseau

Un réseau est un ensemble d'éléments

interconnectés entre eux en vue de permettre l'inter échange en

suivant des principes bien définis - souvent, sous un langage

codé et compréhensible que par ses membres (argot).

Ex. réseau de transport, réseau des malfaiteurs,

réseau téléphonique, réseau informatique.

C`est du réseau informatique dont nous allons parler dans

les lignes qui suivent.

7

www.developpez.com/réseauinformatique,

mai 2011

Réseau informatique.

Un réseau informatique est une interconnexion

d'ordinateurs, des périphériques et des équipements de

télécommunication en vue de s'échanger des informations et

de se partager des ressources matérielles et logicielles en respectant

les règles (protocole) établies.

I.4.2. Utilité d'un réseau informatique

Un réseau informatique présente des

différents avantages, dont :

- Le partage des ressources ;

- La résistance aux pannes ;

- La diminution des coûts ;

- L'accès à des informations distantes (BBD,

programme) ; - La communication (mail, news, visioconférence, etc.)

I.4.3. Sortes de réseau informatique

Nous pouvons classifier le RI en se plaçant sous trois

angles différents : Selon l'étendue sur laquelle

s'étend le réseau :

- LAN (Local Area Network) : couvre une surface

géographique peu étendue (ex. immeuble) ;

- RLE (Réseau Local d'Entreprise ou Etendu) : c'est un

réseau local qui peut s'étendre sur plusieurs sites,

bötiments ou régions. Ici, on fait abstraction de l'étendue

géographique sur laquelle s'étend le réseau. Dans ce cas,

quelle que soit la distance qui sépare les postes ; l'accent est mis sur

le fait que l'information circule localement au sein d'une même

entité.

- MAN (Métropolitain Are Network) : le MAN interconnecte

plusieurs LANs

géographiquement proches. Ex. au sein d'une ville ou

université.

- WAN (Wide Area Network) : interconnexion de plusieurs LANs

à travers

une grande distance.

Selon la technologie utilisée

Les RI peuvent être construits autour de plusieurs

technologies. Chaque technologie définit sa propre méthode

d'accès c'est-à-dire la définition de la manière de

placer et de retirer les informations sur le réseau.

- Ethernet : la technologie Ethernet est la

plus utilisée et la plus rependue dans la construction des

réseaux locaux. Au début (bus) Ethernet utilisait la

méthode CSMA/CD, CSMA/CA. Cette aptitude de surveiller les porteuses

avant d'émettre ainsi que sa capacité de prioriser certaines

requêtes, ont ajouté beaucoup de succès à la

technologie Ethernet. Actuellement, grâce à la commutation des

paquets, Ethernet et toute sa famille a prouvé qu'elle reste la

meilleure technologie dans la construction des réseaux informatiques

locaux.

- Token ring : technologie consistant

à prendre parole tour à tour grâce à un jeton qui

est censé circuler sur le réseau. Ne peut émettre que

celui qui détient le jeton (MAU : Multiple Acces Unit).

- FDDi (Fiber Distributed Data Interface):

cette technologie utilise les fibres optiques.

- ATM (Asynchronous Transfert mode) :

contrairement à Ethernet et à Token ring, ATM permet le

transport simultané des données et des voix sur une même

ligne.

|

Selon l'architecture

utilisée

|

- Peer to Peer (P2P) : dans une architecture poste à

poste, il n'y a pas de serveur dédié. Tout poste du réseau

se comporte à la fois comme serveur et client.

- Client -serveur : cette architecture consiste à

centraliser tous les services à un point commun (serveur) à

partir duquel tous les clients peuvent se ressourcer.

I.4.4. Les constituants d'un réseau informatique

- Les ETTD et ETCD ;

- Un câble reliant les noeuds suivant une certaine

topologie ;

- Une méthode d'accès au support pour assurer son

partage ;

- Une méthode d'adressage pour identifier chaque

entité du réseau ; - Un ensemble de protocoles pour régir

la communication ;

- Les applications qui utilisent les protocoles de

communication.

I.4.5. La transmission de données dans un LAN8

Nous l'avons dit plus haut, le but d'un RI est de permettre

l'échange d'informations et le partage de ressources entre les postes.

Et cela, quelle que soit la distance qui sépare les postes du

réseau.

Pour qu'il ait effet à ce but du RI, il faut :

- Organiser le RI en suivant une topologie bien définie ;

- Mettre en place la meilleure méthode d'accès ;

- Utiliser des supports de transmission adéquats ;

- Identifier d'une manière unique chaque entité du

réseau ; - Définir de règles de transmission de

données (protocole) ;

Nous allons détailler ces cinq points dans les lignes

suivantes. a) La topologie des RI

La topologie définit la structure organisationnelle du

réseau. Nous en distinguons deux :

8 Muhundala, S., Cours de réseau informatique,

G2 ARGBD, ESMICOM, 2009 - 2010

- Topologie physique : elle rtrace

l'emplacement physique des équipements ;

- Topologie logique : elle

définit la méthode d'échange des informations sur le

réseau.

b) Les méthodes

d'accès

Dans un RI toutes les machines ont tendance à

accéder au medium. Cette tendance simultanée peut provoquer de

collision c'est-à-dire deux machines émettent au même

moment. Pour éviter ce désastre, trois principales

méthodes d'accès se pointent à l'horizon:

- Contention (rivalité): FIFO (CSMA/CD ou CSMA/CA) - Le

passage à jeton

- La priorité de demande (degré d'importance)

c) Les supports de transmission

Ce sont les moyens utilisé pour transmettre le signal.

Les supports à utiliser dans un RI varient selon la grandeur, la taille

et l'importance du réseau. Plus généralement, un

réseau informatique se sert comme supports :

Les supports guidés

- Câble coaxial ; câble à paires

torsadées ; fibre optique ; répéteurs. Supports libres

- Ondes hertziennes ; espace, guide d'ondes.

d)

L'adressage et le nommage9

L'adressage

L'adressage est un système qui consiste à

identifier de manière unique deux entités communiantes dans un

réseau. En clair, toute entité du réseau doit être

identifiée d'une manière unique. Cette identification est

possible grâce aux adresses.

Types d'adresses

Une entité communiante dans un RI est identifiée

par son adresse IP et son adresse MAC. L'adresse MAC (adresse physique)

l'identifie d'une manière unique au niveau mondial tandis que l'adresse

IP (adresse logique) l'identifie d'une manière unique au sein du

réseau oC.i l'entité appartient.

L'adresse MAC

L'adresse MAC (Medium Access control) est inscrite sur la

carte interface réseau (carte réseau) par le constructeur. Elle

comprend deux parties. La première identifie son constructeur (ex.

Cisco) et la deuxième renseigne l'adresse proprement dite.

9 Claude Servin, réseau et

Télécom, cité par Muhundala Serge

L'adresse IP

Contrairement à l'adresse MAC, l'adresse IP (Internet

Protocole) est déployée dans chaque noeud par l'administrateur ou

par le responsable du réseau.

Sortes d'adresse IP

Actuellement, nous avons des IPv4 et des IPv6 (IPgn). Dans le

cadre de cette étude, nous allons seulement nous atteler aux IPv4.

IPv4

Les IPv4 sont codées sur 32 bits et subdivisées

en 4 octets (8 bits). [lles sont représentées dans une notation

décimale pointée et groupée en quatre chiffres compris

entre 0 et 255. Chaque adresse IPv4 comprend deux parties : partie

réseau et partie machine.

Les classes d'adresse IPv4

Subdivisée en 5 classes (A, B, C, D, [), seules les

trois premières sont plus utilisées actuellement. Dans chaque

classe, il existe des adresses publiques et des adresses privées. Les

adresses publiques sont utilisées sur internet et elles

s'achètent auprès de NIC (Network Information Center), INRIA

tandis que les adresses privées sont déployées à

volonté par des administrateurs des réseaux.

Plages d'adresse IPv4

|

Classe

|

Plages

|

|

A

|

1 à 126

|

|

B

|

128 à 191

|

|

C

|

192 à 223

|

Le nommage

A la suite de l'utilisation des adresse IP, il s'est

avéré qu'il était difficile à la mémoire

humaine de mémoriser les adresse IP des équipements. Il fallait

alors nommer tout équipement du réseau. Il se posa de même

un autre problème : la communication ne s'effectue qu'entre adresses IP.

Comment savoir avec exactitude la machine à laquelle l'on s'adresse qui

s'adresse à vous. Que faire ?

Nommage et annuaire

Il a fallu pour ce, de disposer d'un annuaire qui puisse faire

la correspondance entre le nom de l'équipement et son adresse IP. Deux

solutions furent mises au point : la configuration et consultation du fichier

lmhosts.sam (inclus dans Windows) ou la configuration et consultation d'un

annuaire distant sur un serveur de nom de domaine (DNS : Domaine

Name Server)

e) Les règles de

communication

Nous venons de répertorier les différents types

de réseaux ainsi que les différentes technologies de ces

réseaux. Face à cette diversité (Lan, Wan, Ethernet,

privé, public, etc.), il était nécessaire que l'on

réglemente la façon de communiquer dans tous ces réseaux.

Ces règles s'appellent protocole.

Au début, c'était le modèle de

référence OSI qui était en vogue ; mais, depuis les

années 1990, le modèle TCP/IP s'inspirant de OSI a pris de

l'ascendance sur son père.

|

Le Modèle de référence

OSI

|

Publié en 1984, le modèle OSI pour Open System

Interconnexion, crée par ISO (International standard Organization),

avait pour but la résolution du problème d'incompatibilité

entre ces différents réseaux. Pour votre information, en ce

temps-là, chaque fabricant des ordinateurs et des systèmes

d'exploitation (SE) avait son propre modèle de communication

réseau. Ce qui laisse dire que la cohabitation était quasi

impossible pour ne pas dire inexistante.

Pour résoudre ce problème, le modèle OSI

proposa 7 couches pour la communication réseau. Tout fabricant Pc comme

OS) devait s'y conformer.

|

N°

|

Couche

|

Explication

|

PDU

|

protocoles

|

|

7

|

Application

|

Fournit les services aux applications des utilisateurs (texte,

BDD, messagerie, mail,...)

|

donnés

|

http, ftp, r-login,

|

|

6

|

Présentation

|

[lle définit et adopte le format de

représentation de données en un format commun

|

|

|

5

|

Session

|

Elle négocie, l'ouverture des

sessions entre deux ordinateurs, les gère et les ferme.

[lle synchronise le dialogue et gère l'échange de

données.

|

|

|

4

|

Transport

|

Gère le transport de données en les segmentant

pour les adapter au MTU du réseau. [lle gère aussi les erreurs et

est responsable de la qualité de transmission.

|

Segment

|

ARP, IP,

UDP

|

|

3

|

Réseau

|

Gère la connectivité et la sélection du

chemin entre deux noeuds (routage).

|

Paquet

(trame)

|

|

|

2

|

Liaison

|

Définition de l'interface avec la

carte réseau.

|

|

|

|

1

|

Physique

|

Codage de données en signaux numériques.

|

Bit

|

|

NB.- : De l'émetteur au récepteur, le processus

d'échange de données se fait de la couche application à la

couche réseau : c'est l'encapsulation. Le PDU (Protocol Data Unit) subit

à chaque couche une modification (en-tête) à son passage.

Du côté du récepteur, chaque couche (de la couche

réseau à l'application), s'organise à rendre l'information

lisible : c'est la désencapsulation. Quant au destinataire du message,

il y a accès qu'à la couche application.

La menace dune guerre nucléaire, le besoin d'adapter le

modèle OSI aux technologies récentes, a conduit le

département de défense américaine (DOD), à la

construction d'un nouveau modèle de protocole capable de résister

à toutes les conditions (surtout celles de guerre). L'objectif

était de mettre en place une pile de protocole qui permettrait d'envoyer

les paquets à partir de n'importe quel point du globe pour un autre

point, sans être contrarié par la situation géographique.

C'est dans ce cadre qu'est né TCP/IP lequel, est devenu actuellement la

norme la plus utilisée sur Internet. TCP/IP est devenu donc la norme

standard pour l'interconnexion des réseaux informatiques. Contrairement

à son père OSI, TCP/IP organise la communication sur un

réseau en quatre couches :

- Couche accès réseau : elle assure les fonctions

des couches 1 et 2 du modèle OSI ;

- Couche internet : chargée de fournir les paquets de

données. Elle gère la décomposition et la recomposition

des segments ;

- Couche transport : chargée de cheminer les

données et de gérer les erreurs de transmission. Les protocoles

TCP et UDP lui facilitent cette mission.

- Couche application : elle englobe les applications standards du

réseau.

Quelques protocoles de TCP/IP

|

Couche

|

Protocoles

|

|

Application

|

http, ftp, SMTP, r-login

|

|

Transport

|

TCP, UDP,

|

|

Internet

|

IP, ARP, ICMP

|

|

Accès réseau

|

ATM, Ethernet

|

I.4.6. Les équipements d'interconnexion

Les équipements à utiliser dépendent

comme pour les constituants du réseau, de la taille et de l'importance

de ce réseau. Plus généralement, on utilise le

répéteur, le concentrateur, le commutateur, le pont, etc.

- Répéteur : permet de

régénérer le signal entre deux noeuds du réseau

afin d'étendre la distance entre ces noeuds. C'est une sorte

d'amplificateur du signal d'un noeud dont le signal s'affaiblit par suite de la

distance parcourue. Ex.de répéteur : satellite.

- Concentrateur (Hub) : en dehors de

son rôle de répéteur, le concentrateur dit Hub en anglais,

permet de concentrer le trafic provenant de plusieurs hôtes. Son but est

de récolter les données binaires provenant d'un port et de les

diffuser sur l'ensemble des ports sauf celui du destinateur. C`est pourquoi le

Hub est parfois appelé répéteur multiple. (notons qu'un

Hub peut avoir de 4 à 32 ports [connecteur]) et fonctionne au niveau de

la couche 2 du modèle OSI.

- Commutateur : le commutateur

(Switch) joue le même rôle que le Hub, à la

différence près que le Switch est intelligent. Le Switch est

à mesure de diriger une requête vers le port de sortie

approprié grâce à sa table d'adresse.

- Pont (bridge) : le bridge sert à

relier deux petits réseaux fonctionnant

avec le même protocole.

Il sert aussi à segmenter un grand réseau.

- Routeur : le routeur est un

équipement qui peut jouer trois rôles : interconnecter les

réseaux de nature (technologie) différente ; assurer le routage

des paquets entre ces réseaux ; déterminer le chemin qu'un paquet

peut emprunter (grace à sa table de routage).

- B - routeur : dispositif associant

les fonctions d'un routeur et d'un pont.

- Passerelle applicative : autrement

appelé gate way, la passerelle applicative permet de relier deux

réseaux afin d'interfacer entre les protocoles différents. Elle

fonctionne sur la couche 7 de OSI (FTP, http, SMPT, R-login, etc.).

- Firewall : est un système de

sécurité qui gère les entrées et les sorties entre

un réseau interne et le monde extérieur.

I.4.7. Les réseaux privés virtuels

(VPN)10

Dans la vie des entreprises et de leurs réseaux locaux,

les informations sont censées circuler au sein de l'organisme seulement.

Cependant, il arrive que ces entreprises éprouvent le besoin de

communiquer avec des filiales ou avec des personnels éloignés.

Faute

10 Source :

www.commentçamarche.net

d'établir cette communication par voie filaire, la

tendance est d'utiliser Internet comme support de transmission.

Pourtant, Internet est un réseau public

c'est-à-dire appartenant à plusieurs opérateurs. Les

données transmises dans un tel réseau sont beaucoup plus

vulnérables. Il n'est pas donc concevable de transmettre dans des telles

conditions des informations sensibles (résultat des malades, transaction

bancaire, enregistrement des enfants à l'état - civil). Car, les

informations peuvent être écoutées, interceptées

et/ou altérées par des tierces personnes.

Que faire ?

Deux solutions furent mises au point :

1. Achat d'une liaison spécialisée (coût

très élevé) ;

2. Se servir d'Internet comme support tout en créant

un tunnel de communication sécurisé. Les données circulant

sur le tunnel sont chiffrées et n'y ont accès que les deux

réseaux reliés par le tunnel. On parle alors de VPN pour Virtual

Private Network qui traduit en français comme réseau prive

virtuel.

Avantage de VPN

- Haute sécurité des données transmises ;

- Coût de l'implantation réduit par rapport à

un canal alloué.

I.4.8. La notion de serveur

Un serveur est un logiciel11 qui prend en charge

certaines fonctions pour le compte des autres dans un réseau

informatique. Son rôle consiste à récolter les

requêtes provenant des clients12, de les exécuter et de

renvoyer la réponse. Le serveur joue donc un rôle clé dans

un système d'information. Si le serveur tombe en panne, il paralyserait

tout l'ensemble du réseau. Il faut donc beaucoup de mesures pour garder

la pérennité du bon état du réseau.

Conclusion du chapitre premier

Le chapitre intitulait concepts de base se voulait une

référence pour tous les concepts de base abordaient dans ce

travail.

Il s'agissait concrètement du concept état -

civil, du concept de la nationalité en RDC, du concept de base de

données et du concept de réseau informatique.

11 Un ordinateur ne devient un serveur que lors de la

configuration d'un logiciel serveur. Cet ordinateur doit avoir une

configuration matérielle et logicielle différente des autres.

12 Client, se dit de la machine du réseau qui

se sert des services offerts par un serveur.

Sans toutefois sonder vos esprits, nous pensons que cet

aimable objectif a été atteint. Sur votre permission, le chapitre

suivant va alors s'intégrer dans l'étude proprement dite.

Chapitre

II. LA PRE ANALYSE

Introduction

Dans la vie des entreprises, beaucoup de décideurs

arrivent à entreprendre la modification du système d'information

de leurs entreprises. Entreprendre cette démarche, est une

décision aux conséquences graves si celle-ci n'est pas bien

menée13.

Il est de ce fait conseillé de passer par une

étude d'opportunité avant la modification d'un système

d'information. Pour ce, quelles que soient les motivations qui conduisent

à cette modification et quels que soient les changements à

apporter ; l'étude d'opportunité autrement appelée

pré analyse, aura pour but d'analyser le système d'information

existant, de critiquer son fonctionnement et de présenter des outils

adéquats et nécessaires à la prise de décision sur

l'opportunité de le modifier ou de ne le pas.

Notre étude n'a pas échappé à

cette règle d'or. Pour ce faire, ce chapitre sera composé de

quatre points. En première position, nous présenterons le cadre

qui nous a reçu pour la récolte de données ; en

deuxième position, interviendra l'étude du système

d'information existant ; en troisième position, nous critiquerons ce

système et proposerons des nouvelles solutions et nous finirons par le

choix de la solution optimale.

II.1. Présentation du cadre d'étude

Comme nous l'avons souligné à l'introduction

générale de ce travail, notre objectif consiste à

réunir les informations nécessaires sur l'enregistrement des

enfants à l'état - civil de la ville province de Kinshasa en vue

de concevoir une application informatique pour cette gestion. Or, la ville

province de Kinshasa compte 24 bureaux de l'état - civil ; un bureau

pour chaque commune. Il nous a été impossible de passer dans tous

les 24 bureaux de l'état - civil. Nous avons été dans cinq

d'entre eux (Mont - Ngafula, Selembao, Ngaba, Kalamu, Masina). Selon leurs

sources, la gestion des enregistrements des enfants se fait de la même

façon sur toute l'étendue de la ville province de Kinshasa.

Pour ce faire, nous avons porté notre choix sur la

commune écologique de Mont - Ngafula comme commune

pilote pour des raisons de proximité avec le chercheur.

II.1.1. Présentation de la commune de Mont

-Ngafula14

La commune de Mont - Ngafula est la deuxième plus grande

commune de la ville province de Kinshasa par sa superficie derrière

la

13 Musafiri, G., Cours de Méthode d'analyse

informatique, G2 ARGBD, ESMICOM, 2009-2010

14 Source : Rapport annuel de 2009, commune de Mont -

Ngafula

commune de Ngaliema. Elle est réputée pour ses

collines et pour son air frais occasionné par sa verdure. Hormis le

climat d'insécurité qui y règne et sa vie chère, la

commune de Mont - Ngafula est enviée par la population

Kinoise15 à cause de son calme, de sa verdure, de ses

montagnes, etc. D'ailleurs, ladite population n'hésite pas à la

qualifier aimablement : la commune des hommes intègres. La commune de

Mont - Ngafula n'est pas conseillée aux personnes qui

préfèrent le bruit et/ou l'ambiance.

15 Les Kinois sont des habitants de la yille de

Kinshasa.

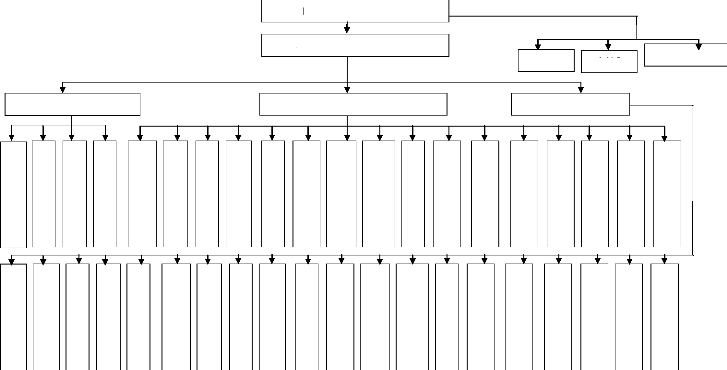

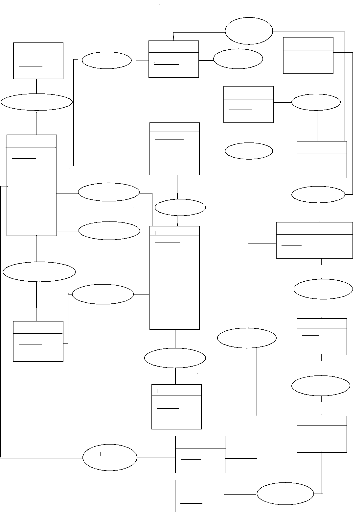

BOURGMSTRE ADJOINT

SECRETARIAT COMMUNAL

ADMINISTRATION DE 16 QUARTIERS

SERVICES TECHNIQUES

MAZAMBA

MITENDI

PLATEAU

KIMWENZA

KINDELE

MASANGA - MBILA

MATADI - MAYO

MAMAMOBUTU

MUSANGU

NGASELE

VUNDA - MANENGA

MAMAYEMO

Service d'etat -- civil

NGO%MBE- LUTENDELE

N'DJILI - KILAMBU

Service de contentieux et iur.

C.P.A / MUSHIE

KIMBONDOQ

Service de la population

Service du personnel

ANTENNE DE LA FP/A

I.P.M.A

URBANISME

HABITAT

HYGIENE PUBLIC

TOURISME

JEUNESSE

SPORT ET LOISIR

CULTURE ET ART

T.P.A.T

ENVIREONNEMENT

ECONOMIE

AGRICULTURE

DEVELOPPEMENT RURAL ET

AFF. SOCIALE

SERVICE DES FINANCES

SERVICE DU BUDGET

SERVICE NATIONAL DE TRACT

ZONE DE SANTE I

ZONE DE SANTE II

D.G.M

A.N.R

CROIX ROUGE

SERVICE ADMINISTRATIF

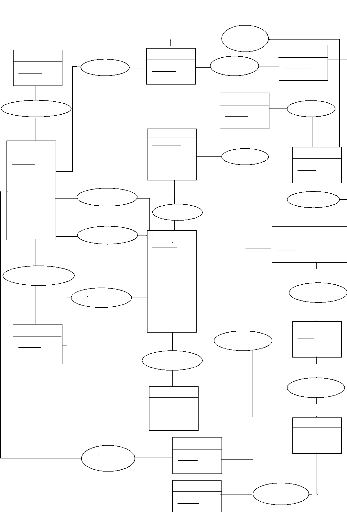

a. Organigramme général de la commune de

Mont - Ngafula

BOURGMSTRE

II.1.2. Présentation du service d'accueil

Nos recherches se sont effectuées au sein du service de

l'état - civil de la commune de Mont - Ngafula (c'est notre commune

pilote).

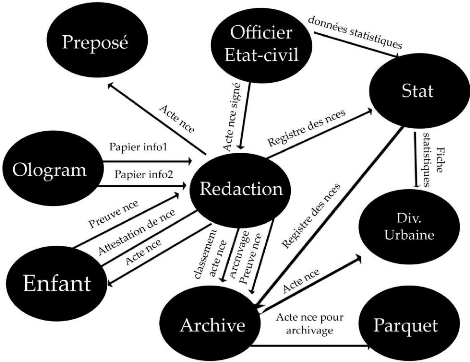

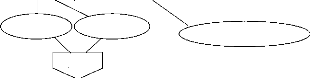

a. Organigramme de l'état - civil

OFFICIER DE L'ETAT - CIVIL

CHEF DE SERVICE

DACTYLOGRAPHIE

ARCHIVAGE

REDACTION DES DOCUMENTS

STATITISTIQUE

b. Distribution des tâches

Dans cette section, nous évoquerons le rôle que joue

chacun des acteurs dans la gestion de déclaration des enfants à

l'état - civil.

- Officier de l'état - civil : c`est

l'autorité supérieure dans la gestion des enregistrements des

enfants. Il est chargé de signer tous les documents de l'état -

civil pour les rendre valides. Il arrête toute décision concernant

le service de l'état - civil de sa juridiction ;

- Préposé de l'état -

civil : c`est le coordonateur du service. Il est le conseiller

technique en matière de l'état - civil de l'officier de

l'état - civil ;

- Rédacteur : il est chargé

d'élaborer et d'établir tous les documents juridiques de

l'état - civil ;

- Archiviste : c'est à lui la charge de

conserver les documents de l'état - civil. Il est aussi chargé de

la distribution des documents ;

- Statisticien : effectue le calcul des

données statistiques sur

l'enregistrement des enfants. Il élabore les fiches

statistiques ;

- Dactylographe : chargé de la saisie

des documents officiels délivrés par

l'état - civil.

II.2. Analyse du système d'information

existant

Comme toute organisation, l'Etat - civil de la ville de

Kinshasa est organisé autour de trois systèmes : le

système de pilotage, le système d'information et le

système d'opération. De ces trois systèmes, seul le

système d'information va retenir notre attention. Nous verrons de quoi

est-il constitué, comment fonctionne-t-il, avec quels moyens

fonctionne-t-il, etc.

II.2.1. Circuit du déroulement des enregistrements

des enfants (narration)

Quand une personne désire s'enregistrer ou enregistrer

un(e) enfant, elle s'adresse d'abord au préposé de l'état

- civil qui est le chef de service. Selon la préoccupation du demandeur,

le préposé saura l'orienter vers le chargé de

l'état - civil concerné par ladite préoccupation. Pour

notre cas, la personne sera orientée vers le chargé de la

rédaction des documents de l'état - civil.

Pour être enregistré et/ou enregistrer un (e)

enfant, le candidat à l'enregistrement doit être muni d'une preuve

de naissance qui pourrait être un certificat de naissance

délivré par la maternité, un acte de signification de

jugement supplétif d'acte de naissance ou être muni du candidat

lui-même. Si l'enfant n'est pas déclaré par l'un de ses

parents, le mandaté doit exhiber en dehors de la preuve de naissance,

une procuration écrite par l'un des parents de l'enfant ou par un proche

des parents.

Un enfant peut être déclaré par ses

parents ou par un mandaté moyennant une procuration. Un mandaté

peut déclarer plusieurs enfants. Un enfant doit être

déclaré dans les 90 jours qui suivent sa naissance. Un enfant

doit être déclaré une et une seule fois dans un seul bureau

de l'état - civil de Kinshasa. Un bureau principal de l'état -

civil peut avoir plusieurs bureaux secondaires. La déclaration est

conditionnée par l'exhibition d'une preuve de naissance. Une preuve de

naissance peut être exhibée par plusieurs enfants. Un papa peut

avoir plusieurs femmes et une femme plusieurs maris. Un parent peut avoir

plusieurs enfants, mais il est des enfants qui n'ont pas de parents. Les

parents de l'enfant peuvent ou ne pas habiter ensemble. Un enfant des parents

apatrides acquiert la nationalité congolaise.

Sur base des renseignements fournis, le rédacteur

remplit l'acte de naissance en quatre volets, côtés et

paraphés au préalable par le procureur de la République.

Les quatre exemplaires seront remis au préposé pour apposer le

visa avant d'être renvoyés à l'officier de l'état -

civil pour validation. De là, les documents seront remis au

rédacteur pour en assurer le dispatching.

Au même moment, le rédacteur transcrit les

mêmes informations sur un papier ordinaire. Lesquelles informations

seront envoyées au service OLOGRAM pour l'impression d'un acte de

naissance plus attrayant. De son impression à sa livraison, ledit acte

passera par le rédacteur, le préposé et l'officier de

l'état - civil.

Entre-temps, on tirera la photocopie de la preuve de

naissance. L'original sera remis au propriétaire et la photocopie au

chargé des archives pour classement. Au verso de la photocopie, on

marquera la date de déclaration et on posera le visa (ce document

servira de preuve pour le retrait de l'acte de naissance).

Si l'enfant est déclaré après 90 jours

qui suivent sa naissance, il doit passer par un jugement supplétif au

tribunal de grande instance de sa juridiction. De ce jugement, il obtiendra

l'acte de signification de jugement supplétif d'acte de naissance

moyennant un frais. Ce document servira comme preuve pour enregistrement

à l'état - civil. Avant d'aller au tribunal, le demandeur doit

s'acheter l'attestation de naissance à l'état - civil.

Sur les quatre volets de l'acte de naissance établis,

le premier sera remis au demandeur et les trois autres à l'archiviste.

Qui, à son tour, enverra le deuxième volet à la division

urbaine du ministère de l'intérieur pour archivage, le

troisième au parquet de grande instance et le quatrième volet

sera classé au service de l'état - civil.

Parallèlement à l'élaboration de l'acte de

naissance, le

rédacteur remplit le registre des naissances lequel

servira de base pour les données statistiques.

Lors du retrait de l'acte de naissance, la personne qui vient

retirer doit exhiber la preuve de naissance exhibée lors de

l'enregistrement.

A la fin de chaque mois, trimestre et année ; le

chargé des statistiques élabore la liste des naissances par

quartier en deux exemplaires. L'un des exemplaires sera envoyé à

la division urbaine du ministère de l'intérieur et l'autre

conservé au service de l'état - civil pour classement. Avant cet

envoi, le document doit d'abord être validé par le

préposé et l'officier de l'état - civil.

Quant au tableau synoptique annuel, il sera nourri des

données qui proviendront du service de la population sur les naissances

réelles survenues mais non déclarées.

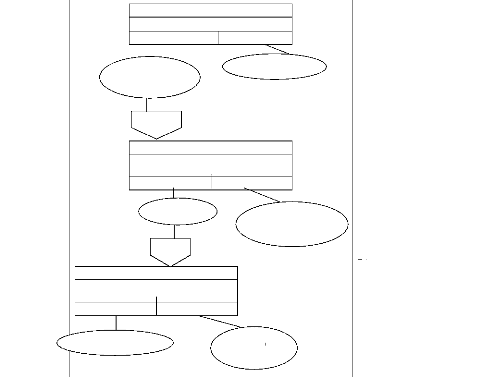

II.2.2. Schéma de circulation des informations

303

502

100/Enfant

|

200/Rédaction

|

300/Archivage

|

400/Statistique 500/Préposé

|

600/Officier

|

700/Div. Urb.

|

800/Parquet

|

900/Ologram

|

|

101

|

201

|

208 203

|

501

|

303

|

303

|

209

|

|

101/ exhibition

preuve nce

|

201/vérification preuve

|

301/classement preuve nce

|

401/prelevement 501/apposer

données stat. visa

|

601/Signature acte nce

|

701/archivage acte nce

|

801/archivage

|

901/Impression acte nce 2

|

|

01

|

01

|

|

|

|

06

|

03

|

|

|

03

|

03

|

|

|

01

|

03

|

09

|

|

|

102 301

103

|

103

|

|

601

205

|

204

502

|

X

|

X

|

|

|

201

201

|

306

|

210

211

|

|

403

|

|

102/classement preuve nce

|

202/vérification procuration

|

302/classement procuration

|

402/elab. 502/apposer

Tableau visa sur

stattistique attestation

nnce

|

602/signature et validation attest. Nce

|

702/archivage tab. Stat.

|

|

902/Elab. Attest. Nce

|

|

02

|

302

|

|

|

07

502

603

|

04

|

|

04

|

07

|

|

|

|

01

|

02

|

04

|

|

104

|

|

|

602

402

|

|

X

|

|

|

206

|

205

|

|

204

|

|

503

|

|

|

|

|

103/exhibition procuration

|

203/Elab. Acte

de nace

|

303/dispatching & classement tab. Stat.

|

403/Dispatching 503/apposer

tab. synoptique visa sur tab.

synoptique

|

603/signature tab

synoptique

|

|

|

|

|

02

|

|

|

|

|

|

07

|

|

|

|

|

|

|

|

03

|

03

|

07

|

|

|

07

|

|

501

|

801

|

307 702

|

|

403

|

|

202 202

|

603

210

|

|

701

|

|

601

|

206

|

504

|

|

104/classement procuration

|

204/Dispatching acte de nce

|

304/Classement attestation nce

|

|

504/visa sur

acte nce 2

|

604/Signature acte nce 2

|

|

|

|

|

|

|

|

|

|

09

604

|

|

|

|

|

|

02

|

03

105

|

04

|

09

210

|

|

504

204

|

902

|

401

|

|

|

|

|

|

|

|

105/Archivage acte nce 1

|

205/Reception attestation nce

|

305/Classement registre nces

|

|

|

|

|

|

|

|

204 03

|

06

|

|

|

|

|

|

|

|

04

|

|

X

206

|

502

|

403

|

|

106/Archivage attestation nce

|

206/Dispatching attestation nce

|

306/ Classement tableau

synoptique

|

|

|

|

|

|

|

|

04

|

|

|

|

|

|

|

|

|

04

|

07

|

|

106 304

|

|

|

X

|

|

211

|

|

107/ archivage acte nce 2

|

207/ Elab.

Registre nce

|

|

|

|

|

|

|

|

|

06

|

|

|

|

|

|

|

|

|

09

|

|

401

|

|

X

|

|

208/ Elab. Papier info 1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

09

|

|

901

901

|

|

209/ Réception

acte nce 2

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

09

|

|

604

|

|

|

|

|

|

|

|

|

|

210/ Livraison

acte nce 2

|

|

|

|

|

|

|

|

|

09

|

|

|

|

|

|

|

|

|

|

211/Elab. Papier

info 2

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

902

|

a) Légende et symboles utilisés

|

Légende

|

Symboles utilisés

|

|

01 : Preuve de naissance

|

|

n

|

: document circulant

|

|

02 : Procuration

|

|

|

|

03 : Acte de naissance

|

|

|

|

n

|

|

|

04 : Attestation de naissance

|

|

: Documents circulant en exemplaires

plusieurs

|

|

|

|

05 : Registre des naissances

|

|

06 : Tableau synoptique des naissances

|

|

|

|

07 : Papier info 1

|

n)

|

: Traitement quelconque

|

|

08 : Acte de naissance 2

|

|

|

|

09 : Papier info 2

|

|

: Destination document

|

|

9

|

|

|

9

|

: Provenance d'un document

|

|

x

|

: archivage document

|

|

07

|

: classement document

|

|

|

b) Description du schéma de circulation des

informations

|

Codes

postes

|

Postes

|

N° traitement

|

Traitements

|

|

100

|

Enfant

|

101

|

Exhibition preuve de naissance

|

|

102

|

Classement preuve de naissance

|

|

103

|

Exhibition procuration

|

|

104

|

Classement procuration

|

|

105

|

Archivage acte de naissance

|

|

106

|

Classement attestation de naissance

|

|

107

|

Archivage acte de naissance

|

|

200

|

Rédaction

|

201

|

Vérification preuve de naissance

|

|

202

|

Vérification procuration

|

|

203

|

Elaboration acte de naissance 1

|

|

204

|

Distribution acte de naissance 1

|

|

205

|

Réception attestation de naissance

|

|

206

|

Distribution attestation de naissance

|

|

207

|

Remplissage registre

|

|

208

|

Elaboration papier info 1

|

|

209

|

Réception acte de naissance 2

|

|

210

|

Livraison acte de naissance 2

|

|

211

|

Elaboration papier info 2

|

|

300

|

Archivage

|

301

|

Classement preuve de naissance

|

|

302

|

Classement procuration

|

|

303

|

Dispatching & classement acte de naissance

|

|

304

|

Classement attestation de naissance

|

|

305

|

Classement registre

|

|

306

|

Classement du tableau synoptique

|

|

400

|

Statistique

|

401

|

Prélèvement données statistiques

|

|

402

|

Elaboration tableau synoptique

|

|

403

|

Distribution tableau synoptique

|

|

500

|

Préposé

|

501

|

Apposer visa sur l'acte de naissance 1

|

|

|

502

|

Apposer visa sur attestation de naissance

|

|

503

|

Apposer visa sur tableau synoptique de naissance

|

|

504

|

Apposer visa sur acte de naissance 2

|

|

600

|

Officier

|

601

|

Signature et validation acte de naissance 1

|

|

602

|

Signature et validation attestation de naissance

|

|

603

|

Signature et validation tableau synoptique

|

|

604

|

Validation acte de naissance 2

|

|

700

|

Division urbaine

|

701

|

Archivage acte de naissance

|

|

702

|

Archivage tableau synoptique

|

|

800

|

Parquet

|

801

|

Archivage acte de naissance 1

|

|

900

|

Ologram

|

901

|

Elaboration acte de naissance 2

|

|

902

|

Elaboration attestation de naissance

|

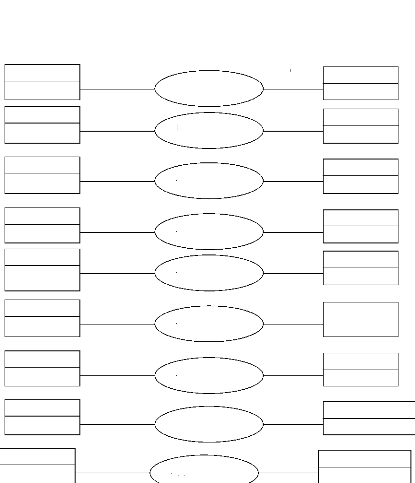

II.2.3. Etude des documents du système existant

Toute administration se sert des documents pour assurer la

circulation, le contrôle et l'intégrité de l'information

circulant au sein du système. Dans la plus part de cas, ces documents

sont sous format des papiers - surtout quand la gestion est manuelle. Nous

allons donc à ce niveau, analyser tous les documents utilisés

dans la gestion des enregistrements des enfants à l'état -

civil.

a) Répertoire des documents du système

existant

|

N°

|

Nom document

|

But document

|

Emetteur

|

Destinateu r

|

Serv. Transit

|

Exemplai re

|

Pér .

|

|

1

|

Preuve nce

|

Permet l'élaboration acte

|

Enfant

|

- Rédac. - Archiv.

|

|

2

|

A

|

|

2

|

Procuration

|

Permet enregistrement si parents absents

|

Enfant

|

- Redac. - Archiv.

|

|

2

|

A

|

|

3

|

Acte nce 1

|

Résultat de la déclaration

|

Rédacteur

|

- Enfant

- Div.urb. - Parquet - Archiv.

|

- Prépos é

- Officier

|

4

|

A

|

|

4

|

Attest. Nce

|

Permet de comparaitre au TGI

|

Ologram

|

- Parquet - Archiv.

|

- Rédac. - Prépos é

- Officier - enfant

|

2

|

A

|

|

5

|

Registre nce

|

Permet la conservation des déclarés pour

vérification et consultation. Sert aussi pour les données

statistiques

|

Rédac.

|

- Archiv.

|

- Stat.

|

1

|

A

|

|

6

|

Tableau synoptique

|

Représentation données statistiques

|

Stat.

|

- Div. urb - Archiv.

|

- Prépos é

- Officier - Stat.

|

2

|

M

T

An.

|

|

7

|

Papier info 1

|

Permet d'imprimer acte nce 2

|

Rédac.

|

Ologram

|

|

1

|

A

|

|

8

|

Acte nce 2

|

Preuve de déclaration

|

Ologram

|

Enfant

|

- Rédac. - Prépos é

|

1

|

A

|

- Officier

|

9

|

Papier info 2

|

Permet d'imprimer l'attest. De naissance

|

Rédac.

|

Ologram

|

|

1

|

a

|

b) Description des documents

répertoriés