|

DEDICACE

DEDICACE

A mes parents

Maman KWATE née ZOUGONG Marie

Madeleine

Et

Papa KWATE Jean Ledoux

EPIGRAPHE

EPIGRAPHE

« D'abord ils vous ignorent, ensuite ils se moquent de

vous, puis ils vous combattent, puis

vous gagnez.... »

Mahatma Gandhi

REMERCIEMENTS

REMERCIEMENTS

Qu'il nous soit permis d'exprimer notre profonde gratitude et

nos sincères remerciements a toutes les personnes qui ont

contribué de prés ou de loin a l'élaboration de ce

travail. Nos pensées vont notamment :

> Au Dieu tout puissant.

> Au Directeur de l'IUT FV de BANDJOUN, Pr FOGUE

Médard.

> Au directeur générale du groupe

YOCANET.

> Au personnel administratif de l'IUT FV.

> Au corps enseignant de l'IUT FV pour l'effort fourni dans le

progrès de la jeunesse estudiantine Camerounaise.

> A tous les enseignants du département

GTR.

> Au chef du département génie des

télécommunications et réseaux en la personne du Dr

KAPCHE TAGNE François qui par sa rigueur au travail et son

goût des réalisations bien faites, fut ma principale source

d'inspiration.

> A notre responsable de niveau licence, en la personne de

M. CHIME Alex

> A mes encadreurs, académique M. DJIMELI

Alain et professionnel M. YOUMBI

Josselin, pour leur soutient et les

précieux conseils qu'ils m'ont prodigués.

> A M. LIENOU Jean Pierre pour tout son

apport académique et professionnel. > Au personnel du groupe

YOCANET, pour l'accueil très chaleureux et

convivial.

> A toute la famille GTR de BANDJOUN pour la

solidarité et le courage dont elle fait

preuve

> A ma grande soeur chérie KWATE DIEGONG

Stéphanie pour tous les sacrifices consentis pour ma

réussite.

> A toute la famille KWATE.

> A mon grand père et oncle M. DJITOUO

Prosper

> A tous mes collègues de stage et amis, je pense

notamment à KAMGNE Gilles et GUEUWA

Francis,

> A tous mes amis et camarades TSENFO Guy, TANDA

Michel, TEMZENETCHOU Borel, FONGANG Idriss, KAPCHE FOTSO Moise Hervé,

KENGFACK Gérardin, YETGOUE Magloire, AMBO FOTSO Franck, NGABOU Yannick,

TAGA Rodrigues.

AVANT-PROPOS

L'institut universitaire de technologie FOTSO Victor de

BANDJOUN (IUT-FV) a été construit en 1987 par le fondateur

donateur FOTSO Victor dont l'établissement porte le nom sous

l'appellation initiale de « collège privé laïc

polyvalent FOTSO Victor ».

La structure a été cédée à

l'Etat camerounais le 12/08/1993. Elle devient plus tard

Institut Universitaire de Technologie FOTSO Victor de BANDJOUN suite à

la reforme universitaire de janvier 1993. Cet institut fait partie aujourd'hui

des sept (07) établissements de l'université de DSCHANG. Il forme

des techniciens et des ingénieurs de travaux dans quatre (04) cycles:

+ DUT (Diplôme Universitaire de

Technologie) où l'admission se fait uniquement sur concours avec comme

diplôme de base : Bac C, D, E, F. Pour une durée de 2ans, ses

filières sont :

> Génie INFORMATIQUE (GI)

> Génie ELECTRIQUE (GE) avec les options

ELECTRONIQUE(EN) et ELECTROTECHNIQUE (EL)

> Génie des TELECOMMUNICATIONS et RESEAUX (GTR)

> Génie MECANIQUE et PRODUCTIQUE avec pour option

MAINTENANCE INDUSTRIELLE et PRODUCTIQUE (MIP)

> Génie CIVIL

+ BTS (Brevet de Technicien Supérieur)

où l'entrée se fait sur étude de dossier et entretien.

Pour 2 ans également, les filières sont :

> Comptabilité et Gestion des Entreprises (CGE)

> Secrétariat de Direction (SD)

> Action Commerciale (AC)

> Génie Civil (GC)

> Electronique (EN)

> Electrotechnique (EL)

+ LICENCE TECHNOLOGIQUE dans les

spécialités :

> Concepteur et Développeur Réseaux Internet

> Génie Electrique

> Ingénierie des Télécommunications et

Réseaux

+ LICENCE PROFESSIONNELLE dans les

spécialités :

> Gestion comptable et financier

> Gestion administrative et management des organisations

> Marketing Manager opérationnel

> Banque gestionnaire des relations clientèle

L'IUT dispose en plus d'une formation CISCO dont

la durée dépend de l'option choisie à savoir:

+ CITE 1 & 2

+ CCNA 1, 2, 3 & 4

En somme, l'IUT-FOTSO Victor avec son administration

entreprenante, des enseignants dotés d'une conscience professionnelle et

ses étudiants bénéficiant de son lotissement très

propice à l'enseignement, à un avenir promoteur.

SOMMAIRE

DEDICACE i

EPIGRAPHE ii

REMERCIEMENTS iii

AVANT-PROPOS iv

SOMMAIRE vi

GLOSSAIRE ix

RESUME x

ABSTRACT xi

INTRODUCTION GENERALE 1

CHAPITRE 1 : PRESENTATION DE L'ENTREPRISE, DEROULEMENT ET CHOIX

DU

THEME DE STAGE 3

1.1 Présentation de l'entreprise 3

1.1.1 Historique et plan de localisation 3

1.1.2 Objectifs de l'entreprise 3

1.1.3 Services proposés par l'entreprise 4

1.1 Déroulement, choix du thème de stage 5

CHAPITRE 2 : CAHIER DES CHARGES ET DEPLOIMENT DU WIFI

(802.11) COMME

SUPPORT DE TRANSMISSION 9

Introduction 9

2.1 Cahier des charges 9

2.1.1 Les objectifs 9

2.1.2 Le synoptique générale 10

2.1.3 Equipement nécessaires 11

2.1.4 Plan de numérotation prévisionnelle 12

2.2 Généralités sur le wifi 12

2.2.1 Essentiel de la norme 802.11 12

2.2.2 Quelques techniques de sécurité dans le WIFI

13

2.2.3 Les usages du WI-FI 13

2.2.4 Avantages du WI-Fi en particulier et du sans fil en

générale 15

2.2.5 Etude d'un site similaire a notre cahier de charge 15

2.2.5.1 Etude cartographique du site 15

2.2.5.2 Calcul du bilan de liaison 16

2.1 Test de la liaison radio 17

Conclusion 18

CHAPITRE 3 : DEPLOIEMENT D'UNE PLATEFORME DE ToIP ET DE

VISIOCONFERENCE MULTIPLE 20

Introduction 20

3.1 Généralités sur la ToIP 20

3.1.1 Définition et les avantages de la ToIP 20

3.1.2 Principe de fonctionnement et principaux protocoles 21

3.1.3 Les équipements utilisés dans la ToIP 24

3.2 Présentation et choix de la solution IPBX 25

3.2.1 Etude comparative et choix de la solution 25

3.2.2 Présentation de la solution TRIXBOX-ASTERISK 27

3.3 Réalisation de la plateforme de ToIP 29

3.3.1 Configuration des services traditionnels de

téléphonie 29

3.3.1.1 Mise en forme et configuration initiale 30

3.3.1.2 Création des comptes 31

3.3.1.3 Messagerie vocale 33

3.3.2 Configuration du trunk IAX entre deus serveurs TRIXBOX

34

3.3.2.1 Sécurité de l'authentification 35

a) Générations des clés RSA 36

3.2.2.2 Définition des plans de numérotation,

configuration et test 36

a) Configuration du fichier iax.conf pour le serveur ToIP1 38

b) Configuration du "dialplan" dans le fichier extensions.conf

pour le serveur toip 1

38

c) Vérification des liens IAX avec la console d'Asterisk

38

3.4 Test de la communication 39

3.5 Mise en place de la plateforme de Visioconférence

multiple 39

3.6 Politique de sécurité et de routage des appels

voix 40

3.6.1 La ToIP et la sécurité des appels Voix 40

3.1 Politique de routage des appels voix dans une architecture

multi sites 42

Conclusion 42

CHAPITRE 4 : REMARQUES, SUGGESTIONS ET ETUDE DES PERSPECTIVES

43

INTRODUCTION 43

4.1 Remarques et suggestions 43

4.1.1 Remarques 43

4.1.1.1 Remarques positives 43

4.1.1.2 Remarques négatives 44

4.1.2 Suggestions 44

4.3 Perspectives 45

CONCLUSION 45

CONCLUSION GENERALE 46

LISTE DES FIGURES 47

LISTE DES TABLEAUX 47

BIBLIOGRAPHIE 48

ANNEXES a

GLOSSAIRE

GLOSSAIRE

CDMA Code Division Multiple Acces

CSMA/CA Carrier Sense Multiple Access /

Collision Avoidance

GIC Groupe d'initiative Commune

IEEE Institute for Electronical and Electrical

Engineering

IPSEC Internet Protocol Security

ISM Industrial- Science and Medical

POP Point Of Presence

QOS Quality Of Srvice

SSID Service Set Identifier

TDMA Time Division Multiple Acces

TIC Technique de l'information et de la

communication

ToIP,VoIP Voice over IP- Telephony over IP

VPN Virtual Private Network

VSAT Very Small Aperture Terminal

WEP Wireless Equivalent Privacy

WDS Wireless Distribution System

WI-FI Wireless Fidelity

RESUME

RESUME

Ce rapport a été rédigé à

la suite d'un stage académique effectué du 05 Août 2010 au

17 Septembre 2010 à YOCANET. Ce stage effectué à la fin de

notre formation en cycle de Licence Ingénierie des

télécommunications et réseaux de l'IUT FOTSO Victor de

Bandjoun, nous a permis non seulement de nous imprégner aux

réalités du milieu professionnel qu'est l'entreprise mais aussi

et surtout de faire l'adéquation entre la pratique et la théorie

issue des enseignements reçus en matière de réseau et

télécommunication.

La téléphonie sur IP (ToIP) est une technologie

qui s'impose progressivement dans tous les secteurs, elle consiste à

faire transiter les communications téléphoniques par le

réseau IP. Aujourd'hui, cette technologie est de plus en plus

déployée au sein des institutions, pour la Technologie,

l'Enseignement et la Recherche dans les pays occidentaux, la

télémédecine et l'interconnexion des services

administratifs, scolaire et sanitaires.

Afin d'interconnecter les systèmes de

téléphonie mis en place dans un ensemble de sites via la

technique de transmission sans fil de la norme 802.11 (WIFI), une maquette

expérimentale d'interconnexion des sites a été

déployée. C'est dans ce contexte que je réalise mon stage

à YOCANET GROUP.

Ce projet s'inscrit dans le cadre cyber village du groupe

YOCANET dont le but est de fournir des services de

télécommunication à bas prix et de qualité dans les

localités ou zones rurales et cela via des technologies à bas

prix comme la téléphonie rurale et le WIFI qui est une technique

de transmission qui regorge d'énormes capacités que nous allons

illustrer dans notre travail

Après l'étude du déploiement du support

de transmission et un état de l'art dans le domaine de la ToIP et de la

visioconférence multiple, la deuxième phase consiste à la

mise en place d'une maquette expérimentale et d'y réaliser des

tests.

M~~S~~~Es ~Trixbox, Asterisk, ToIP,

téléphonie rurale, SIP, H323, IAX, Linux, fracture

numérique, WIFI, WDS, cybervillage, KAMAILIO, OpenSER,

bigbluebutton.

ABSTRACT

ABSTRACT

This report was written following an academic internship

conducted from 05 August 2010 to September 17, 2010 at YOCANET. This training

period at the end of our training cycle Licensing Telecommunications

Engineering and Networks IUT FOTSO Victor Bandjoun allowed us not only to

immerse ourselves to the realities of the workplace what the company but also

and especially to the match between theory and practice from the teachings

received in network and telecommunication.

IP telephony (VoIP) is a technology that is gradually in all

sectors, it is to route telephone calls through the IP network. Today, this

technology is increasingly deployed in the institutions for the Technology,

Education and Research in Western countries, telemedicine and interconnection

of administrative services, academic and health. To interconnect phone systems

installed in a set of sites via the technique of wireless 802.11 (WiFi), an

experimental model of interconnection sites was deployed. It is within this

context that I realized my internship YOCANET GROUP.

This project is part of the cyber village YOCANET group whose

goal is to provide telecommunication services at low prices and quality in the

localities or rural areas and through this low-cost technology such as rural

telephony and WiFi which is a transmission technique that has enormous

capabilities we will illustrate our work

After studying the deployment of the transmission medium and a

state of the art in the field of IP telephony and video conferencing multiple,

the second phase involves the establishment of an experimental model and to

perform tests.

KEYWORD: Trixbox, Asterisk, IP telephony, rural

telephony, SIP, H323, IAX, Linux, digital divide, WIFI, WDS, cybervillage,

KAMAILIO, OpenSER, bigbluebutton.

INTRODUCTION GENERALE

La portée des nouvelles techniques de l'information et

de la communication en Afrique, n'a pas encore suscitée beaucoup

d'attention, en effet dans la majorité des zones rurales dans ce

continent et en particulier au Cameroun une remarque très

édifiante a été faite : l'accès au numérique

est encore un luxe et quand bien même il est disponible, il reste encore

a des couts très onéreux.

Le projet

cybervill@ge a pour

but a cet effet , d'interconnecter plusieurs zones rurales encore dans

l'optique de faciliter l'usage des services de téléphonie et

d'internet a des coûts très bas et de ce fait réduire

autant que possible la fracture numérique au Cameroun. Ceci sera fait a

travers la vulgarisation des techniques de transmission simple et a moindre

coûts : comme la téléphonie sur IP, la

visioconférence, les réseaux wifi simple ou mailles pour les

zones désenclaves. Techniques qui contrairement a ce que l'on peut

penser en terme de capacité offrent énormément de

possibilité d'interconnexion et de débit assez suffisant pour nos

besoins.

La visioconférence est un service qui est très

gourment en ressources et sollicites des capacités robustes, c'est ainsi

que certaines solutions commerciales peuvent parfais être très

onéreuses et ne pas du cout être a la portée des petites

entreprises ou organisations ne disposant pas des moyens costauds. C'est ainsi

que pour permettre a ces entreprises a moyen ou faible couts et aux structures

comme des établissements scolaires qui manquent d'enseignant, des

hôpitaux qui manquent de médecin spécialistes, des services

administratifs pour la E-gouvernance, nous avons donc opte pour l'étude

et le déploiement des solutions libres et techniquement

réalisables. Il est tout même normal de noter que la gratuite ou

la liberté de ses outils n'offrent pas généralement les

fonctionnalités des outils payants ; mais pour une bonne maitrise de

l'art on parvient très généralement à l'essentiel.

C'est ainsi qu'avec des outils comme Asterisk, BigBlueButton, Kamailio et bien

d'autres on peut obtenir des résultats très

intéressant.

CHAPITRE 1 : PRESENTATION DE L'ENTREPRISE, DEROULEMENT ET

CHOIX DU THEME DE STAGE 1.1 Présentation de l'entreprise

1.1.1 Historique et plan de localisation

Le projet YOCANET a germé dès

2000 dans la tête de jeunes Camerounais en fin de formation dans les

écoles d'ingénieurs. Ces derniers spécialisés dans

les domaines de l'agroalimentaire, de l'agriculture et des

télécommunications, après une longue période

d'étude de marché, de mise au point des solutions techniques et

de travail pour créer l'entreprise, ont fondé le Groupe YOCANET,

GIC pour la vulgarisation des TIC et des techniques agro-alimentaires au

Cameroun avec un capital de 2.000.000f CFA. C'est dans le cadre des

activités de ce denier que, le CYBERCITY®, est crée sous la

forme d'une Association pour la vulgarisation de l'Internet au Cameroun.

(AVIC). Il faut signaler par ailleurs que le Groupe mène aussi des

projets les domaines de l'agro-alimentaire (formation aux technologies de

l'information et de la communication, renforcement des capacités des

jeunes et des couches défavorisées, fabrication des yaourts,

transformation des fruits en jus, confitures et sirop).L'entreprise YOCANET est

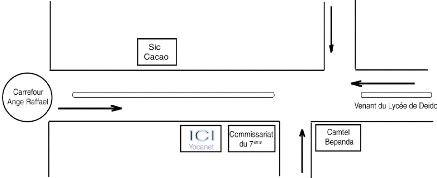

située dans la ville de DOUALA suivant le plan ci-dessous :

Figure 1: plan de localisation

1.1.2 Objectifs de l'entreprise

Le Groupe YOCANET se veut

une entreprise citoyenne. Son objectif à travers le Projet Cyber

City est de développer son concept dans tous les quartiers de

douala, du Cameroun tout entier, et particulièrement en zone rurale en

partenariat avec les jeunes

entrepreneurs, les collectivités locales, les mairies

rurales, et les organisations de la société civile sous forme de

partenariat.

Il arrive très souvent que dans un arrondissement il

n'y a aucune connexion Internet dans tout le village, alors qu'à moins

de 30 km de là on a une connexion Internet . Cette solution permet de

partager la même connexion Internet avec plusieurs villages d'où

la naissance de leur nouveau projet nommé

CYBERVILL@GE.

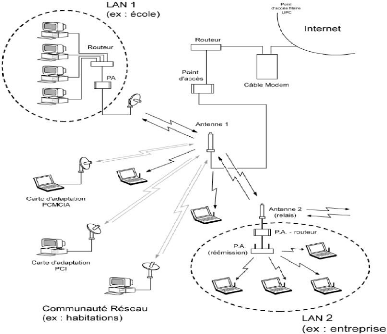

Ce projet a pour but d'interconnecter environ 100 villages

camerounais à l'horizon 2010 ; mettre la technologie au service des

populations de zone rurale en offrant des services de téléphonie

et d'Internet ceci dans l'optique de réduire la fracture

numérique qui n'est pas à la portée de tout camerounais.

Ainsi ils pourront donc promouvoir la solidarité du numérique, la

conception des réseaux maillés communautaires pour plusieurs

villages distants était nécessaire afin de rendre Internet

accessible à un plus grand nombre de personnes.

Le projet

Cybervill@ge

s'articulera autour des activités suivantes :

> Identification des organisations de la société

civile locale avec qui nous allons travailler

> Signature des conventions de partenariat

> Aménagement des locaux du

Cybervill@ge local

> Formation des jeunes sur les réseaux sans fil

> Installation du POP (Point de

Présence Internet)

> Installation de l'Accès point sans fil et

configurations

> Installation des points communautaires d'accès

Internet

1.1.3 Services proposés par

l'entreprise

YOCANET est une entreprise opérant dans le domaine des

Télécommunications. Elle essaie tant que possible à offrir

aux camerounais les merveilles technologiques dans toutes ses composantes

à travers ses services et produits bas prix.

> Formation Pratique en Télécoms

: L'Afrique elle aussi a besoin des ingénieurs

télécoms de terrains pour assurer son désenclavement

numérique ; Avec la pleine expansion des

Télécommunications, le besoin de main d'oeuvres maîtrisant

les réseaux sans fils, la voix sur IP, les énergies

renouvelables, la fibre optique et leurs applications devient très

urgent. Ainsi la réduction de fracture numérique et du

chômage en Afrique passera par la formation d'une masse critique de

jeunes en Télécoms.

> Les réseaux sans fils (Wifi Hot Spot,

Wimax, Vsat) : Ici signalons que le Groupe YOCANET dispose des

solutions bas prix pour le déploiement de ces technologies. Grâce

à ces réseaux, il assure le partage de la connexion Internet, la

transmission des données et la téléphonie rurale dans les

zones enclavées et rurales.

> La voix sur IP : L'un des objectifs

majeures de YOCANET est d'assurer la réduction de la fracture

numérique au Cameroun, à travers ce service ils offrent des

appels à bas prix des campagnes pour la ville encore appelé

`'Téléphonie Rurale».

> Les énergies renouvelables :

L'énergie éolienne et l'énergie solaire, En Afrique en

générale et au Cameroun en particulier nous avons des coupures

fulgurantes et régulières de l'énergie électrique

et aussi la plupart de nos villages ne sont pas encore

électrifiés pourtant ils doivent être connectés aux

reste du monde. Les énergies renouvelables résolvent le

problème à moindre coût.

Ainsi le groupe YOCANET depuis 1999 avec ses

efforts a effectué près de 100 formations avec plus de 1000

participants dans les villes de douala, Yaoundé, Bafoussam, Bertoua,

Bamenda, Bandjoun, Mbalmayo, et de Souza. A la fin de la formation les jeunes

peuvent en ressortir avec les fameux équipements nommée

ALL IN ONE conçu par eux même pouvant servir de

support d'accès à l'Internet et au téléphone.

1.1 Déroulement, choix du thème de

stage

Notre stage débutera le jeudi 06 Aout a 08H00 par une

prise de contact avec l'entreprise, le personnel et particulière avec

celui qui fera office de notre encadreur professionnel pendant tout le stage.

Ce dernier étant très occupe ce jour nous a jute poser des

questions relatives a nos motivations sur le choix de l'entreprise, sur nos

ambitions dans le futur et sur nos capacités technique et humaines.

Âpres cela il nous a demande de rentrer et qu'il nous fera signe au

moment opportun de la date effective du prochain entretient.

Le Lundi 09 Août 2010 à 23h00, nous avons

reçu un message de

yocanet.net

stipulant je cite : « Bsr, bien vouloir vs présentez

à la Wireless Academy (CIS Info) de YOCANET Group, mardi matin, pour

test de début de stage aca à 9h à côté de

7ème. »

Le Mardi à 09h 00, nous étions présents

à la Wireless Academy. Nous sommes au

total 07 stagiaires L'encadreur professionnel nous a

reçu et nous a demandé d'étaler chacun à tour de

rôle, les raisons qui motivent notre choix de faire le stage à

YOCANET et pas dans les autres entreprises. A mon tour, je n'ai pas

hésité d'avancer les deux raisons suivantes : D'abord, dans le

cadre de notre formation, nous devons effectuer un stage académique

en

entreprise nous permettant de confronter les connaissances

théoriques aux réalités pratiques de l'entreprise. Pour

cela, YOCANET qui fait dans le domaine des télécommunications et

réseaux, est une entreprise adéquate pour ma filière.

Ensuite, vu les objectifs de YOCANET de vulgariser les TIC (Technologies de

l'information et de la Communication) au Cameroun avec pour finalité la

réduction autant que possible de la fracture numérique à

travers ces solutions à bas prix, je suis bien fasciné par ces

ambitions innovatrices et je voudrais bien aider mon pays dans cette

lignée.

Apres cette série d'échanges notre encadreur,

nous a fait une brève description des activités de l'entreprise

qui sont entre autre les Formations dans les technologies de

télécommunications et réseaux (Wimax, Vsat, WI-FI, VPN,

VOIP, WDS ...), fabrications des antennes avec des équipements de

récupération, installation moins onéreux des VSAT, des

hots pots et réseaux de petites et moyenne entreprise, pour ne citer que

ceux là. Il nous a fait une brève présentation du WI-FI et

particulièrement la technologie 802.11 et ses normes sur la bande libre

de 2.4 GHz sur lesquelles il a beaucoup insisté sur la portée. Se

faisant, il a révélé que la portée mondiale

maximale du WI-FI est de 382 km sans relais (Point d'accès Linksys

couplé à une antenne parabolique de 3 m de diamètre).

C'est en effet cette technologie qui est utilisée pour

le projet «CYBERVILLAGE » dont il nous a fait part. CYBERVILLAGE est

un projet qui a pour but d'interconnecter plus de 100 villages horizon 2010. Il

faut bien mentionner qu'à l'heure où nous écrivons ces

lignes, l'objectif de

cybervill@ge est presqu'à

atteint.

Apre cette étape d'immersion il a été

question de nous présenter les travaux les plus pressant et de nous

diviser en équipe et de définir la hiérarchie dans des

équipes dont j'étais le chef du mien, c'est ainsi qu'il

était question :

> D'évangéliser la population sur les

avantages à utiliser le wifi et la téléphonie rurale et ce

pendant toute la durée de notre stage.

> De présenter les différents sites à

couvrir, de spécifier les techniques de déploiement et

d'installation (wifi longue distance, antenne cantenas, configuration des point

d'accès en mode WDS), et les services mettre en place (Internet,

téléphonie avec appels internationaux et visioconférence

multiple)

L'entretient c'est achève par une étude du site

de l'ISTA ESG ou nous devrions mettre sur pieds un hots pot qui devra couvrir

un rayon d'environ 4km. En effet il fallait interconnecter trois hots pots

auxquelles on devrait fournir les mêmes services (internet et

téléphonie sur IP). Les deux autres sites sont la cité des

palmiers et les environs de la mairie de douala 3e.

Nous avons tout de suite commencé à étudier

les sites en vue d'un déploiement. Nous devrions déterminer en

fonction des paramètres des sites:

> Le nombre de point d'accès nécessaire pour

offrir une couverture réseau correspondante à nos besoins et

leurs spécificités

> Leur positionnement géographique idéal dans

l'environnement

> Leur configuration (canal et puissance)

En fonction des services à fournir, nous devrions

prendre la décision sur le type d'infrastructure nécessaire.

Nous nous somme rendu plusieurs fois sur les sites afin de

définir les besoins et contraintes. Nous avons donc collecté un

certain nombre d'information en vue de la préparation de l'étude

du site. Notre encadreur avait déjà identifié sur ces

sites, des pilonnes qui devraient être le support de nos antennes et nous

avons travaillé sous cette base. Nous sommes montés sur les

pilonnes les plus élevées afin de faire un « site

Survey » c'est-à-dire un aperçu de la surface

à couvrir. Nous avons constaté qu'il y avait des bâtiments

qui pouvaient faire obstruction au niveau de l'ESG. Nous avons contourné

cette difficulté en relevant qu'il fallait surélever l'antenne

à l'aide d'un mât sur le pilonne correspondant. Après une

étude technique portant sur les caractéristiques des liaisons

à réalisées, il ressort que chaque site devra contenir

deux antennes dont l'une servira de backbone entre deux sites et la seconde

couvrira le site en question et reliée à la première par

WDS. Ceci permettra d'offrir le même service à chacun de ces trois

sites. Un aperçu des sites ainsi que des différentes liaisons est

présenté en annexe1.

La technologie à déployer étant le

802.11, il fallait maintenant définir les caractéristiques des

antennes et des points d'accès à utiliser, les antennes

classiques ne pouvant pas être utilisées. M. YOUMBI a

spécifié qu'on devrait utiliser les antennes cantenas dont le

gain varie de 12 à 20 dBi selon la précision de fabrication.

Notons que ces antennes sont fabriquées de façon artisanale. Nous

détaillerons le procédé de fabrication en Annexe.

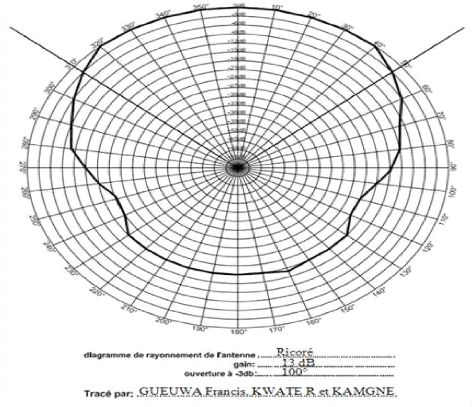

Pour s'assurer de la couverture totale de nos sites, il nous

fallait un paramètre important de cette antenne : Son ouverture. Pour

l'avoir, nous avons du tracé le diagramme de rayonnement afin

d'effectuer les mesures. Les prélèvements faits sur un terrain de

football nous ont permis d'avoir le diagramme ci-dessous :

Figure 2: feuille de tracer du diagramme de

rayonnement

Ces études étant, il ne restait plus que les

tests sur le terrain. Notre encadreur a dit que l'essentiel était fait

et qu'il fallait déjà se préoccuper des services à

offrir. La suite des travaux s'est faite en parallèle. Il a donc

défini que pendant que certains de mes camarades devraient s'occuper de

la couverture radio, moi je m'occuperais de l'implémentation de la Voix

et de la visioconférence sur IP dans une architecture multi site et que

je devrais également réfléchir

sur des techniques de sécurité, de supervision et

éventuellement de routage d'appels, d'oümon thème

par la suite

Aux dernières heures de notre stage nous avons fait des

tests sur d'autres techniques de mise en place des hots spots à savoir :

OpenMesh, Meraki et Mikrotik.

CHAPITRE 2 : CAHIER DES CHARGES ET DEPLOIMENT DU

WIFI

(802.11) COMME SUPPORT DE TRANSMISSION

Introduction

Pour permettre toute communication entre des sites distants

(plusieurs Kilomètres), une solution consisterait à une

interconnexion par fibre optique, par ondes radio

WIMAX, par VSAT et bien d'autres supports de

transmission. Mais alors toutes ses techniques suscitées sont d'autant

plus onéreuses que les dirigeants des services administratifs n'auraient

pas assez de fonds à dépenser pour s'en acquérir. Dans

l'optique pour nous de proposer un service, fiable, administrable par nous et

à moindre coût de mise en place et de supervision contribuant

ainsi à diminuer le désenclavement numérique de nos

villages.

Quelques statistiques et expériences peuvent nous donner

raison sur ce choix :

Par exemple, en 2005, une équipe

d'étudiants universitaires a établi avec succès un lien

allant du Nevada à l'Utah aux

États-Unis. Le lien a atteint une distance de plus de

200 kiomètres! Ils ont utilisé une antenne

parabolique de 3,5 mètres de diamètre pour

établir un lien 802.11b qui a fonctionné

à 11Mbps sans utiliser d'amplificateur ou de

répéteur. Des détails au sujet de cette réalisation

peuvent être trouvés à l'adresse suivante:

http://www.wifi-shootout.com/.

Autre résultat récent, le record en

portée du wifi de 382 kiomètres!! (Avec un

débit de 4Mbits permettant de passer

simultanément Données, VOIX et

VIDEO) atteints en 2007 au

Venezuela par le chercheur Italien de l'ICTP,

le Professeur Ermanno Pietrosemoli.

Au regard de toutes ces réalisations très

audacieuses nous avons eu l'idée d'utiliser le WIFI

(802.11b/g/n) avec des antennes artisanales (parabole avec

antenne Nestlé comme guide d'onde) et à moindre coût de

fabrication à partir des matériaux recyclables pour offrir ces

prouesses à nos villages du Cameroun.

2.1 Cahier des charges

2.1.1 Les objectifs

L'objectif de ce travail est de mettre en place une solution

de téléphonie et de visioconférence dans une architecture

multi site et d'également réfléchir sur des techniques de

sécurité, de supervision et éventuellement de routage

d'appels.

Ce travail dans son ensemble devra alors respecter les points

suivants :

> L'utilisation des outils libres et à moindre

coût (Asterisk, bigbluebutton, pfsense, mikrotik, et autres)

> L'utilisation et la vulgarisation des techniques sans fil

comme le wifi et ses normes et la fabrication des antennes artisanales pour le

rayonnement.

> Permettre aux utilisateurs d'effectuer :

· Des réunions virtuelles ou

vidéoconférence à distance avec présentation des

exposés sous forme de slides.

· Des appels gratuits (ou a moindre couts) et

sécurisés entre les différents sites > Mettre en place

une politique de sécurité qui va permettre de sécuriser

non seulement le serveur mais aussi les tunnels entres les différents

sites. ceci via des techniques telles les VPN et FIREWALL

Il est à noter qu'autour d'un tel projet peut se

développer plusieurs autres fonctionnalités comme : la

télémédecine (pour permettre la

consultation a distance des malades des centres hospitaliers des zones rurales

par des spécialistes dans le monde), les cours à distance ou le

e-Learning (pour permettre l'enseignement a distance) la

e-gouvernance pour accélérer le processus de

décentralisation qui est enclencher actuellement dans notre pays et si

possible les services a caractères lucratifs comme les Callshop

(pour les appels internationaux quand on se rend compte que dans

certaines zones rurales comme Bandjoun il n'est presque pas possible d'avoir

accès à ce genre de service , un ou deux Cybercafés pour

tout le centre de Bandjoun ! ).

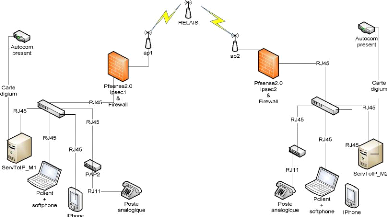

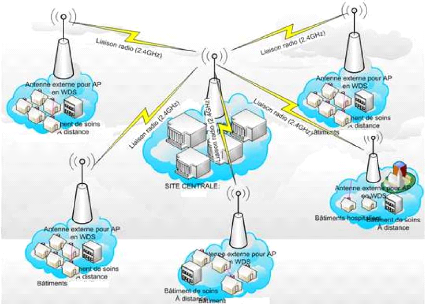

2.1.2 Le synoptique générale

Il nous a été demandé tout d'abords de

travailler dans une architecture a deux sites et de prévoir et de

prévoir l'évolution de cette architecture a une architecture

multi site (plus de 2 sites) d'où le synoptique générale

suivant :

Figure 3 : synoptique d'interconnexion de deux

sites

2.1.3 Equipement nécessaires

Ceci suppose qu'un réseau local bien

câblé et respectant les normes de ToIP existe déjà,

en plus de cela il devrait déjà avoir un réseau

téléphonique interne classique via autocommutateur interconnecter

à un réseau d'operateur pour effectuer des appels

extérieurs. Telles sont les considérations de départ.

> Aspect logiciel

N° Application ou logiciel Rôle de

l'application ou du logiciel

1 TRIXBOX CE Système d'exploitation permettant de jouer

le rôle de serveur

de ToIP dans chaque site

2 Softphone (EKIGA ou Téléphone logiciel à

installer sur chaque machine cliente

xlite) pour jouer le rôle de terminal

téléphonique

|

3 Pfsense 2.0 Système d'exploitation jouent le

rôle de routeur et / ou

firewall dans chaque site et de plus on y implémentera

DMZ, et VPN

|

4 SERVER CENTRALE Routeur d'appels ToIP : système

central d'interconnexion

> KAMAILIO entre tous les sites et permettant de jouer le

rôle de routeur

/OpenSIPS d'appels, de serveur de supervision et de monitoring

et celui

> Bigbluebutton de vidéoconférence multiple et

partage de fichiers

|

|

Tableau 1 : Aspect logiciel

> Aspect matériel

N°

1

|

matériel Un PC

· 80 GB de DD

· 1 GB RAM

· 2.4 GHz

|

Rôle

Serveur TRIXBOX

· Nombre de compte SIP 1 à 200

· Nombre de communications Simultanément

30 (pour des performances optimales)

|

2

|

Un PC

· 10 GB de DD

· 512 MB de RAM

· 1 GHz de fréquence processeur

|

PFSENSE

|

3

|

Un AP TP-LINK

· 802.11g (54 Mbits)

· Distance et puissance

réglable (100 mW)

· Intègre le WDS

|

Pour l'émission et la réception via les ondes

RADIO

|

4

|

Une carte TDM

|

Pour les passerelles avec le système

téléphonique existant et les systèmes

téléphoniques classiques (RTC, RNIS et autres)

|

5

|

Un system d'antennes avec pigtail et connecteur N

|

Pour le rayonnement

|

6

|

Un PC

|

Serveur central KAMAILIO pour le routage

|

|

· 80 GB de DD des appels ToIP et serveur de

· 1 GB RAM Visioconférence par BigbLuebutton

· 2.4 GHz

|

|

Tableau 2: Aspect matériel

2.1.4 Plan de numérotation

prévisionnelle

Notre plan de numérotation sera décrit comme suit

: ABCDEF A et B : pour indicatif de région (0-9)

C : pour indicatif du service administratif dans la

région (0-9)

D, E et F : pour le plan de numérotation interne au

service administratif C'est ainsi qu'on pourra avoir des numéros du

genre 10100

2.2 Généralités sur le

wifi

2.2.1 Essentiel de la norme 802.11

Le Wifi (contraction de Wireless

Fidelity) est le nom marketing donné à la norme

IEEE 802.11 (ISO/CEI 8802.11). Ce nom correspond à la

certification donnée par la « Wi-Fi Alliance » (anciennement

WECA : Wireless Ethernet Compatibility Alliance), organisme

ayant pour mission de définir les spécifications

d'interopérabilité pour les matériels utilisant cette

norme.

Aujourd'hui, le nom Wi-Fi désigne dans le langage

courant, autant la norme que la certification et les produits.

Apple fut le premier constructeur à proposer des

appareils utilisant cette norme, sous de nom d'AirPort en

1999. La firme à la pomme sera ensuite rejointe par le monde des PC

seulement en 2003 avec la technologie Intel Centrino qui

permettent l'intégration de cette norme. Les autres PC devaient eux se

munir de cartes externes sur différents formats de connectiques

(PCMCIA, USB, PCI, etc.) pour profiter du Wi-Fi.

Cette norme IEEE 802.11 est donc un standard

international décrivant les caractéristiques d'un réseau

local sans fils autrement appelé WLAN :

> Fréquence 2412-2462 Mhz

> Longueur d'onde 12 Cm

> Puissance maxi 100 mW (20 dBm)

> Portée 30 m intérieur a

3000 m et plus en extérieur suivant les manipulations

> Bande radio libre

L'organisme chargé de maintenir

l'interopérabilité des matériels utilisant cette norme est

la « Wi-Fi Alliance ». Et tout matériel

répondant aux spécifications de cette norme, peut apposer le logo

suivant sur ses produits :

Figure 4 : logo du WI-FI

Il existe aujourd'hui 13 révisions de la norme Wi-Fi pour

les professionnels et les particuliers.

2.2.2 Quelques techniques de sécurité dans

le WIFI

Il est question ici de donner les règles de l'art de la

sécurité lors de la mise en place d'un réseau

WIFI

> Éviter les valeurs par

défaut

Lors de la première installation d'un point

d'accès, celui-ci est configuré avec des valeurs par

défaut, y compris en ce qui concerne le mot de passe de

l'administrateur. Les paramètres par défaut sont tels que la

sécurité est minimale. Il est donc impératif de se

connecter à l'interface d'administration afin de configurer un nouveau

mot de passe. D'autre part, afin de se connecter à un point

d'accès il est indispensable de connaître l'identifiant du

réseau (SSID). Ainsi il est vivement conseillé

de modifier le nom du réseau par défaut et de désactiver

la diffusion (SSID broadcast : diffusion du nom SSID) de ce dernier sur le

réseau. L'idéal est même de modifier

régulièrement le nom SSID !

> Activer le cryptage WEP ou WPA

Le principe du fonctionnement du WEP est basé sur des

clés de cryptage partagées interdisant l'accès à

toutes les personnes ne connaissant pas ce mot de passe. Il est fortement

recommandé de préférer une clé WEP sur 128 bits

à celle, utilisée souvent par défaut, de 64 bits. Pour

pallier les insuffisances du WEP, un remplaçant est mis sur pieds, le

WPA (Wifi Protected Access), son fonctionnement repose sur un système

d'échange de clés dynamiques, renouvelées tous les 10 ko

de données Ce procédé, appelé TKIP (Temporal Key

Integrity Protocol), protège mieux les clés du décryptage

améliore sensiblement la sécurité des réseaux sans

fil même si l'algorithme utilisé(RC4) reste inchangé.

> Le filtrage des adresses MAC

Chaque adaptateur réseau possède une adresse

physique qui lui est propre (appelée adresse MAC). Les points

d'accès permettent généralement dans leur interface de

configuration de gérer une liste de droits d'accès

(appelée ACL) basée sur les adresses MAC des équipements

autorisés à se connecter au réseau sans fil.

2.2.3 Les usages du WI-FI Le Wifi permet :

> D'étendre un réseau existant (pont

Wi-fi).

> Partager une ressource (Switch / Accès Internet,

Imprimante, serveur, disques dures). > Réaliser un portail

d'accès authentifié (Hot Spot)

> Utiliser des objets communiquant (lecteur de flux RSS,

localisation)

> Accéder à une ressource mobile

> Déployer un réseau urbain alternatif aux

opérateurs (les villes Internet) > Supporte les transmissions

de la voix et d'image

Figure 5: usages du WI-FI [REF]

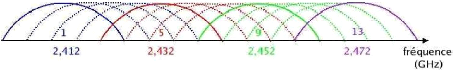

Les canaux situés dans la bande de fréquence

2,412 à 2,477 GHz possèdent une propriété physique

contraignante : les spectres de fréquences séparés de 5MHz

avec pour largeur 25MHz, sont recouvrant. Ce qui illustre cette

propriété.

Figure 6 : canaux utilisés dans le WI-FI

[REF]

Le problème du recouvrement empêche l'utilisation

simultanée de tous les canaux. En pratique il est recommandé

d'utiliser :

> Dans le cas idéal : 3 canaux sans recouvrement de

fréquence : 1, 6 et 11 ou 1,7 et 13

> Si on veut un peu plus de souplesse, 4 canaux : 1, 5, 9 et

13 donc le recouvrement est minimal.

2.2.4 Avantages du WI-Fi en particulier et du sans fil

en générale

Comme tout réseau sans fil le WIFI offre

des avantages très importants comme :

> La mobilité

> Simplicité d'installation

> Facilite de desservir les zones inaccessibles par d'autres

solutions de desserte > Le coût est très réduit

relativement à ses concurrents

> L'interconnectivité avec les réseaux

filaires

> La fiabilité bien que les interférences

liées aux ondes radio puissent dégrader les performances d'un

réseau sans fil elles restent tout de même très

réduites

> La possibilité avec les versions récentes

comme le 802.11g, n, s et autres, d'offrir des débits

allant de 54 Mbits à prés de 600

Mbits

> La liberté de ses fréquences apporte un

avantage dans le déploiement car cela épargne des

procédures parfois très longues pour l'obtention d'une licence

d'exploitation d'une bande de fréquence par les autorités

2.2.5 Etude d'un site similaire a notre cahier de

charge

Le choix de notre site est celui de bandjoun. En effet ce site

regorge un ensemble d'éléments qui nous permettent de bien faire

des tests :

> La zone est rurale

> La zone a une géographie typiquement montagneuse et

pas très facile pour une étude > La zone est très

désenclavée numériquement

> De plus c'est la ville ou nous vivons mes collègues

de stage et moi donc faire des tests sera très facile pour nos

différents déplacements

2.2.5.1 Etude cartographique du site

Notre site peut être illustré par le schéma

suivant :

Figure 7: cartographie du Site

2.2.5.2 Calcul du bilan de liaison

La procédure à suivre pour réaliser un

bilan de liaison est la suivante :

> Calculer l'atténuation de parcours selon un

modèle de propagation qui cadre avec le milieu de propagation

(Lp)

> Intégrer les pertes dues aux câbles et aux

connecteurs ou pertes de feeders (Ae et Ar) >

Intégrer les gains des antennes en émission comme en

réception (Ge et Gr)

> Intégrer la puissance d'émission, le seuil de

sensibilité à la réception et la marge de protection pour

une qualité de service acceptable (Pe, Pr, Seuil et

Marge)

D'où l'équation des

télécommunications suivante :

Seuil + Marge <Pr =Pe -Lp +Ge +Gr

-Ae -Ar

Un ensemble de modèles de propagation radio nous

permettent d'avoir une approximation des pertes de propagation, mais il faudra

faire le choix du modèle le plus proche de la situation qui nous sera

présentée. On a :

> Les modèles empiriques comme ceux d'Okumura

HATA, de LEE, et de Cost 231 HATA

mais il se pose des problèmes d'adaptation de ces modèles avec

les conditions géographiques de la zone à couvrir (forte

végétation) et de la fréquence à utiliser : en

effet ces modèles sont beaucoup plus adaptée a une propagation du

type GSM 900 ou DCS 1800,

sur cela on ne pourrait utiliser aucun de ces modèles

pour prévoir ou faire une approximation des pertes de propagation

> Le modèle déterministe de

Weissberger [REF ] qui présente les pertes de

propagation Lp comme une décroissance exponentielle en

fonction de la profondeur de la végétation entre les deux

antennes et la fréquence utilisée. Il est valable pour la

fréquence f comprise entre 230 MHz et

95GHz. l'équation peut s'exprimer comme suit :

Lv = 1.33f°,284°,588 pour

d compris entre 14 m et 400 m

et

Lv

=10,45f°,28d pour d

compris entre 0 m et 14 m

Ainsi Lp = Lv + Lvide

ird

Avec Lvide= ( 4 )

2qui représentera une propagation en espace libre de

la zone comme si on ne

A

rencontrerait pas d'obstacle de végétation

De tout ceci nous étudierons notre cas avec le

deuxième modèle car il nous semble plu réaliste

Pour un AP TP-LINK W5110G émettant

à une puissance de 100mW (20dbm), avec un seuil de réception de

-90dBm la valeur du gain d'antenne à concevoir vient

tout simplement après application numérique, soit :

Ge = Gr = 25.66 dB

Seuil de sensibilité du

récepteur

|

- 90 dBm

|

Marge de fonctionnement

Puissance d'émission du signal

Gain de

l'antenne de l'AP émetteur

Gain de l'antenne

réceptrice

Pertes d'inclinaison, de couplage, ...

Pertes de

propagation et liées à la

végétation

Fréquence

Modèles de

propagations

|

2 dB

20 dBm

25.66 dB

25.66

dB

0.5dB

161.32 dB

2.4 GHz

En espace libre + modèle de

Weissberger

|

Potée maximale de couverture

|

10 kms

|

|

|

|

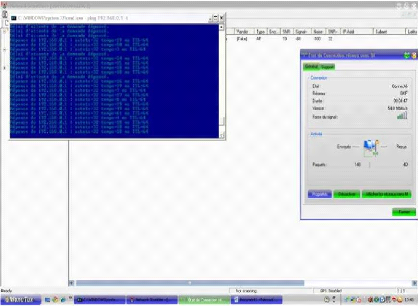

2.1 Test de la liaison radio

Voici le test d'une liaison sans fil entre un point

d'accès Dlink de 10 dBm de puissance avec une antenne cantenas et en

système de réception nous avons un Ordinateur portable de

sensibilité

près de -90 dBm et cette liaison est près de 2

Km de distance avec un débit théorique de près de 20

Mbits. Cette liaison va de l'échangeur de BANDJOUN à

l'entrée de BAHAM d'une part et d'autre part à la

préfecture de BANDJOUN.

Pour ces tests nous avons utilisé les outils tels

NetStumbler pour nous informer sur le rapport signal sur Bruit SNR et

les Ping pour déterminer le temps de latence

Figure 8 : test de liaison

Conclusion

Au terme de ce chapitre il ressort que cette technologie peut

être utilisé comme support de transmission de toutes formes

d'ondes et peut atteindre des objectifs de couverture et de qualité

très intéressantes , il suffira juste d'appliquer certaine

techniques comme : L'amélioration du gain des antennes en les rendant

fortement directives par des paraboles et au foyer des cantenas, la diminution

des pertes dues aux câbles par le choix des câbles moins

dissipatifs , se rassurer au maximum lors du déploiement que le premier

ellipsoïde de Fresnel est bien dégagé entre

l'émetteur et le récepteur, modifier si possible la

méthode d'accès au support car celle utilisée par Pr

Ermanno Pietrosemoli pour son records est le TDMA, ceci pour éviter les

accusés de réceptions qui utilisent énormément de

bande passante. Cela est possible en réinstallent le firmware

(système d'exploitation qui régit le fonctionnement des AP) de

notre AP et au lieu du CDMA/CA qu'il utilise Habituellement, il pourra utiliser

du TDMA comme le GSM et offrir un débit plus

conséquent. Voila quelques techniques qui sont

utilisées par le groupe YOCANET pour offrir des services fiables

à très moindre coût.

CHAPITRE 3 : DEPLOIEMENT D'UNE PLATEFORME DE

ToIP

ET DE VISIOCONFERENCE MULTIPLE

Introduction

Dans ce chapitre qui se décompose en trois sections,

nous allons présenter la technologie de la voix sur IP. Dans la

première section, nous donnerons une description de la VoIP, ses

avantages, son principe de fonctionnement et les différents protocoles

servants à la mise en oeuvre de cette technologie émergente.

Quand à la deuxième section, elle évoquera la mise en

oeuvre de notre plate forme de ToIP et en fin dans la troisième partie

il sera question de ressortir la politique de sécurité

adoptée, ceci dans l'optique d'offrir un service stable, de

qualité et sécurisé.

3.1 Généralités sur la

ToIP

3.1.1 Définition et les avantages de la

ToIP

La VoIP est un abrégé de l'anglais «

Voice Over IP ». C'est une technologie qui permet de communiquer

par la voix via le réseau Internet ou tout autre réseau

supportant le protocole TCP/IP. La principale application de

cette technologie est la téléphonie sur IP.

On parle de la téléphonie sur IP (Telephony

Over IP ou ToIP) quand, en plus de transmettre de la voix, on associe les

services de téléphonie, tels l'utilisation de combinés

téléphoniques, les fonctions de centraux

téléphoniques (transfert d'appel, messagerie,..), et bien entendu

la liaison au réseau RTC.

Avec un réseau basé sur IP (Internet Protocol),

de nombreuses possibilités sont offertes aux utilisateurs et aux

opérateurs. Dans ce sens, les entreprises s'orientent vers

l'implémentation d'infrastructure de la téléphonie sur IP

pour faire converger le réseau de données IP et le réseau

téléphonique actuel. Les avantages que l'on trouve sont les

suivants:

> Réduction des coûts de communication :

réduction de la facture numérique

La facturation est beaucoup moins chère pour

communiquer sur le réseau IP que pour le réseau

téléphonique traditionnel. Ce type d'appel est plus

économique qu'un appel à travers un réseau traditionnel

(GSM, CDMA, RTC, RNIS et bien d'autres) où la

totalité de la conversation est toujours facturée, en effet, pour

les structures avec utilisation de réseaux IP inter-sites, les

réductions de coût sont plus intéressantes surtout s'il

existe de nombreux sites distants.

> Réseau triple play : voix, données,

vidéo

La communication dans un réseau IP ne se limite pas au

transfert de données, mais la VoIP offre un réseau pour le

transfert de voix, vidéo (pour la vidéoconférence) et

données, ceci est communément appelé triple play.

> Bénéfice d'exploitation de

réseau de données

Le transport se fait aussi par le biais du réseau

informatique, donc la structure n'utilise qu'un seul réseau qui est le

réseau informatique pour transiter tous types d'information au lieu de

mettre en place un réseau RTC pour la

téléphonie et un autre réseau informatique pour le

transfert de données. Le tout est alors centralisé sur une

même entité ce qui simplifie l'administration du réseau de

la dite structure

> Flexibilité et mobilité

personnel

Du fait que la VoIP fonctionne sur Internet, les utilisateurs

ne sont pas soumis aux contraintes de mobilité. Mais ils ont la

possibilité d'accéder à de nombreux services partout dans

le monde en utilisant leurs comptes VoIP. Contrairement à un

téléphone classique, le téléphone IP peut rester

avec son utilisateur. La seule obligation est d'avoir une connexion Internet.

Le numéro de téléphone peut être conservé

quelque soit l'endroit où l'on se trouve.

> Consommation de bande passante moins

importante

Grâce à la technique de compression utilisée

pour la voix, la consommation de la bande passante est dix fois moins faible

qu'un téléphone normale.

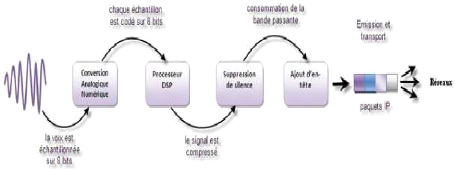

3.1.2 Principe de fonctionnement et principaux

protocoles

Le principe de fonctionnement est résumé par le

schéma suivant :

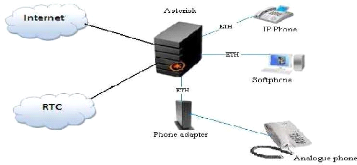

Figure 9 : principe général de la

téléphonie sur IP [REF 9]

> Numérotation

Dans le cas où les signaux téléphoniques

à transmettre sont sous une forme analogique, ces derniers doivent

d'abord être convertis sous une forme numérique suivant le format

PCM (Pulse Code Modulation) à 64 Kbps.

Si l'interface téléphonique est numérique (accès

RNIS, par exemple), cette fonction est omise. Car l'ordinateur

ne comprend que le format numérique (binaire).

> Compression

Lors de la numérisation, le codage

PCM se contente de mesurer des échantillons

indépendamment des uns des autres. Un échantillon du signal n'est

pas isolé, mais corrélé avec d'autres

précédent ou suivant. En tenant compte des informations, il est

possible de prévoir la valeur du nouvel échantillon et donc de

transmettre qu'une partie de l'information. C'est ce qu'on appel la

prédiction. Cela permet de réduire la taille du paquet pour

optimiser la bande passante.

> Transport

Le transfert de données se fait par le protocole

UDP qui ne garantit pas l'arrivée de l'information car

il ne fourni aucune information sur les pertes de paquets ou sur la

configuration utilisée. Donc nous avons besoin d'utiliser un autre

protocole de transport qui garantisse une fiabilité plus que

l'UDP, c'est le protocole RTP qui permet le

transport de données en temps réel.

> Etablissement de la connexion

Avant de pouvoir communiquer directement, il faut tout

d'abord initier la communication par un protocole de signalisation qui permet

d'assurer la connexion entre les membres de discussion.

Les solutions proposées dopent la couche

IP (modèle TCP/IP) par des mécanismes

supplémentaires nécessaires pour apporter la QOS

nécessaire au flux voix de types temps réel, en plus de

l'intelligence nécessaire à l'exécution de services. A cet

effet, il existe deux types de protocoles principaux utilisés dans la

ToIP :

> Protocoles de signalisation

La signalisation correspond à la gestion des sessions

de communication (ouverture, fermeture, etc.). Le protocole de signalisation

permet de véhiculer un certain nombre d'informations notamment:

· Le type de demande (enregistrement d'un utilisateur,

invitation à une session multimédia, annulation d'un appel,

réponse à une requête, etc.).

· Le destinataire d'un appel.

· L'émetteur.

· Le chemin suivi par le message.

Plusieurs normes et protocoles ont été

développés pour la signalisation ToIP, quelques uns sont

propriétaires et d'autres sont des standards. Ainsi, les principales

propositions disponibles pour l'établissement de connexions en ToIP sont

résumées dans le tableau suivant :

1

|

Protocoles SIP

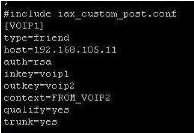

(Session Initiation Protocol)

|

Descriptions

Il est un standard IETF (Internet Engineering Task Force)

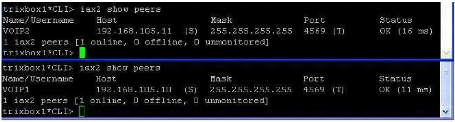

décrit dans le RFC 3261. Il se charge uniquement d'initier la

communication entre les participants d'une communication. Il n'est

utilisé qu'entre les Agents et le

Registrar. C'est le protocole RTP (Real-time

Transfert Protocol) qui se charge de transporter les données entre les

participants d'une communication, le protocole SIP peut jouer un rôle

mineur pendant la session pour contrôler la liaison et s'occupe

également de sa terminaison.

|

2

|

H323

|

Il est défini par l'UIT-T.Il est destiné au

début à normaliser les systèmes de visiophonie sur un

réseau local. L'architecture d'un réseau H323 fait appels aux

éléments suivants : les terminaux, un Gatekeeper, une Gateway, le

MCU (Multipoint Control Unit).

|

3

|

IAX

(Inter AsteriskeXchange)

|

Il est un protocole propriétaire développé

par Digium utilisé pour l'interconnexion de serveurs

Asterisk et les clients/serveur.

La dénomination IAX fait en réalité

référence à IAX2, version actuelle du protocole.IAX a

été créé pour faciliter la connexion de plusieurs

serveurs Asterisk grâce à l'utilisation d'un seul port UDP (4569

par défaut) qui le rend très simple à utiliser

derrière un pare-feu ou un NAT, contrairement au

protocole SIP.

|

4

|

SCCP Il est un protocole propriétaire

CISCO.

(Skinny Client Il est utilisé dans tous les

téléphones IP Cisco et dans

Control Protocol) l'autocommutateur Cisco Call

Manager.

|

5

|

MGCP

(Media Gateway

Control Protocol)

|

Il est standardisé par l'IETF (RFC 3435).

|

|

Tableau 3: Quelques protocoles de ToIP

> Les protocoles de transport

Lors d'une communication ToIP, une fois la phase de

signalisation réalisée, la phase de communication est

initiée. Dans cette phase, un protocole de transport permet d'acheminer

les données voix entre plusieurs utilisateurs vu que la couche TCP

propose un transport fiable mais lent, et la couche UDP un transport rapide

mais non fiable. La communauté IETF a mis en place un nouveau couple de

protocole RTP (Real Time transport Protocol) et RTCP

(Real Time Control Protocol) pour apporter la fiabilité

à l'UDP tout en exploitant sa rapidité.

· RTP (Real time Transport Protocol)

Le protocole RTP, comme son nom l'indique, est utilisé

pour transmettre des données en temps réel sur un réseau

IP, il utilise un port UDP. Son objectif n'étant pas de garantir

l'arrivée de tous les paquets envoyés à la destination,

mais de limiter au minimum le délai entre la réception des

paquets. La conception et les qualités de ce protocole en ont fait la

base de toute l'industrie de la ToIP.

· RTCP (Real-time Transport Control

Protocol)

Le protocole RTCP est fondé sur la transmission

périodique de paquets de contrôle de flux à tous les

participants d'une session. C'est le protocole UDP (par exemple) qui permet le

multiplexage des paquets de données RTP et des paquets de contrôle

RTCP. Le protocole RTP utilise le protocole RTCP, car le RTP ne transporte que

les données des utilisateurs, tandis que le RTCP ne transporte en temps

réel que de la supervision.

3.1.3 Les équipements utilisés dans la

ToIP

> Les téléphones IP

Ce Sont des appareils matériels ou des

téléphones classiques disposant d'une prise Ethernet

connecté sur le réseau VoIP, ont été conçus

au début pour les applications de type IPCENTREX (est une application de

téléphonie sur IP, basée sur les architectures des

réseaux de nouvelle génération, et destinée

exclusivement au monde de l'entreprise apportant une gestion de services

inédite et optimisée), maintenant les téléphones IP

représentent une alternative des téléphones analogiques.

Il existe une large gamme de téléphone IP sur le marché y

compris les compatibles wifi.

Figure 10 : Un téléphone IP de marque

CISCO [REF 9]

> Les soft phones ou téléphones logiciels

Les Softphones Sont des logiciels à installer sur

l'ordinateur, ce qui permet de jouer le rôle d'un téléphone

IP de manière logiciel. Il requière un système de son

(carte son, baffles, micro,...) pour l'utiliser. Ces logiciels permettent de

remplacer des téléphones IP matériels onéreux.

Beaucoup de Soft phones existent plus au moins évolués, cependant

certains sont propriétaires.

> Les adaptateurs FXO et FXS

· FXS (Foreigne Xchange Subscriber) c'est une interface

qui sert à connecter

une ligne téléphonique analogique à un

système ToIP. On les trouve sous forme d'un boitier

équipés d'un port Ethernet et d'un ou plusieurs ports

analogiques.

Figure 11: Un adaptateur FXS [REF 9]

> FXO (Foreigne Xchange Office) se représente sous

forme de boitier contenant un port servant à connecter le PBX au

réseau Internet. Ce type d'adaptateur est utilisé pour les

entreprises qui ont système téléphonique traditionnel

Figure 12 : Un adaptateur FXO [REF 9] 3.2

Présentation et choix de la solution IPBX

3.2.1 Etude comparative et choix de la

solution

|

Système plateforme Protocoles Licences

fonctionnalités

|

|

|

3CX Phone System Microsoft SIP fermée

conférence vocale et

Windows vidéo de la téléphonie sur

|

|

|

|

|

|

|

|

|

|

|

|

|

IP, voix et vidéo, la messagerie vocale et la messagerie

instantanée

|

AS5300

|

Linux, Windows Server 2003

|

SIP, UNIStim, MLPP

|

fermée

|

conférence vocale et

vidéo de la téléphonie sur IP, voix et

vidéo, la messagerie vocale et la messagerie instantanée

|

Asterisk PBX

|

Linux/BSD, Mac OS X, Solaris

|

SIP,

H.323, IAX

|

GPL / Free software

|

Passerelle VoIP, messagerie vocale, la comptabilité de

base (peut être complété par une interface avec la base de

données compatible ODBC), les conférences, hot-desking, arbres

IVR avec la logique conditionnelle, appel d'attente, la distribution d'appels

automatique

|

Cisco Unified Communications Manager

|

Linux

|

SIP,

SCCP, MGCP, H.323

|

propriétaire

|

SIP Registrar/Proxy, Authentication

|

Elastix

|

Linux

|

SIP, IAX, H323, XMPP

|

GPL / Free software

|

serveur de

communication unifiée qui prend également en

charge le chat, mail et fax.

|

Kamailio/OpenSIPS (formerly known as

OpenSER)

|

Linux/BSD, Solaris

|

SIP, XMPP

|

GPL / Free software

|

SIP Registrar/Proxy, Authentication, Diameter, RADIUS, ENUM,

moindre cout de routa ge

|

|

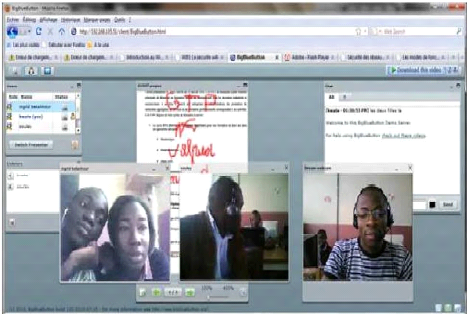

BigBluebutton Linux SIP, H323 GPL / Free

Vidéo, audio, conférence

software multiple, présentation des

slides,

messagerie instantanée

|

|

Tableau 4: Quelques logiciels IPBX [REF

12]

3.2.2 Présentation de la solution

TRIXBOX-ASTERISK

Asterisk est un commutateur téléphonique

privé sous IP, d'implémentation logicielle, compatible linux, qui

s'interconnecte quasiment avec tout les équipements de

téléphonie.

C'est un logiciel open source, qui a été

développé par Mark spencer à l'origine de

l'entrepriseDigium. Il a été conçu pour

une flexibilité maximale et reste un système ouvert de nouvelle

application comme la messagerie vocal, la conférence, la music ...etc.

Asterisk implémente les protocoles H323 et

SIP, ainsi qu'un protocole spécifique nommé

IAX pour l'interconnexion de deux serveurs de ToIP.

Son architecture de base est donnée par le schéma

suivant :

Figure 13 : Architecture de Base d'ASTERISK [REF

9]

Asterisk offre les fonctionnalités classiques d'un

PBX et des fonctionnalités innovantes et

émergentes. Il fourni une grande souplesse puisqu' il interagit avec les

systèmes de téléphonie standard et tous les autres

systèmes de type VoIP. Asterisk offre les

fonctionnalités suivantes:

> La messagerie vocale.

> Salle de réunion virtuelle :

vidéoconférence

> Enregistrement des conversations

> Possibilité d'interfaçage avec les techniques

de téléphonie classique RTC GSM et autres

> Répondeur vocal interactif

(IVR).

> Mise en attente d'appel.

> Service d'identification de l'appelant.

> VoIP.

> Filtrage d'appel : on peut filtrer des appels en fonction

de l'identité ou du numéro de l'appelant ou de

l'appelé.

Les fonctionnalités qu'offre Asterisk sont

développées sous forme d'applications. Pour acheminer un appel on

utilise l'application dial. Pour la messagerie vocale

le voicemail, et pour la mise en attente

queue...etc.

Asterisk ne se limite pas à ce qui est cité

précédemment, mais il permet plusieurs cas de figure qui

était impossible avec un PBX traditionnels :

> Pour les employés en voyage ou déplacement,

ils peuvent accéder aux messages

vocaux(voicemail)

> Pour les entreprises qui ont des offices dans

différents emplacement, ils peuvent

interconnecter tous les

PBX de ses offices à travers le réseau Internet

et/ou le VPN.

> Pour les fournisseurs télécoms, les

entreprises et les particuliers, Asterisk offre un ensemble d'applications qui

interagissent avec des bases de données sans nécessiter

d'intervention humaine. L'IVR en ai un bon exemple.

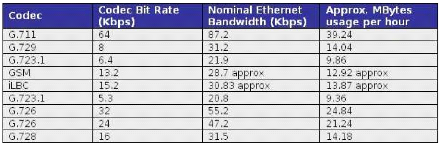

Les codecs permettent de compresser la voix et d'optimiser

l'utilisation de la bande passante par des algorithmes comme :

Par défaut, asterisk supporte (entre autres) les codecs

suivants :

> PCMU (ulaw, g711u, principalement utilisé aux

Etats-Unis et au Japon) > PCMA (alaw, g711a, utilisé dans le reste du

monde)

> iLBC

> g723.1, uniquement en pass-through

Tableau 5: Codecs supportés par Astérisk

[REF 11]

Des codecs supplémentaires peuvent être

installés sous forme de modules.

3.3 Réalisation de la plateforme de

ToIP

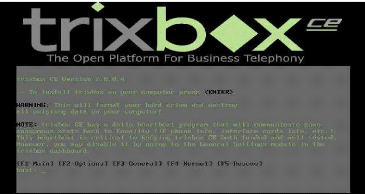

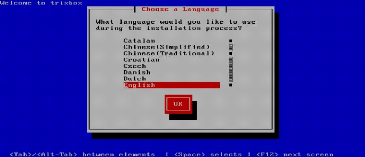

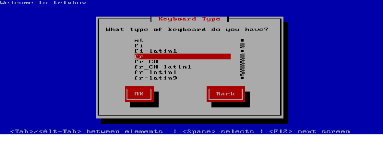

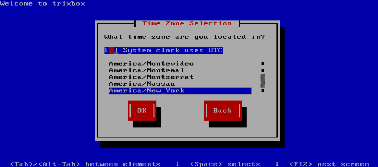

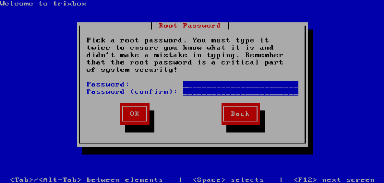

Cette partie va vous permettre d'installer un IPBX Trixbox et

de l'interfacer avec un système téléphonique traditionnel

(analogique, compte SIP, trunk IAX). Trixbox est un ensemble d'outils et

d'utilitaires de télécommunication avec comme noyau central

Asterisk (système téléphonique). C'est une distribution

GNU/Linux basée sur CentOS

La configuration matérielle minimale pour l'installation

de Trixbox est :

> 2,4 GHz CPU

> 512 Mo de RAM

> 80 GB de disque dur

Toutefois il est préférable d'utiliser les

mêmes codecs afin d'éviter de multiplier le réencodage et

donc d'augmenter la charge CPU (processeur).Pour l'installation de Trixbox il

est nécessaire de télécharger le fichier ISO sur

http://www.trixbox.org/downloads

et de le graver. Cette partie est très bien détaillée dans

l'annexe 1.

3.3.1 Configuration des services traditionnels de

téléphonie

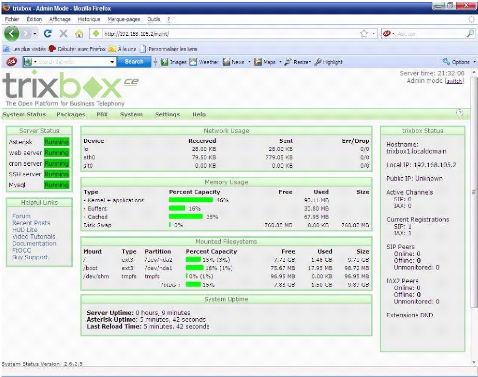

Désormais, la configuration de l'IPBX Trixbox se fait

à partir de n'importe quel ordinateur du réseau. Pour cela, taper

http://adresseIPtrixbox/ (par exemple

http://192.168.105.2)

sur le navigateur. On accède à la page d'accueil de Trixbox,

où l'on a accès aux fonctionnalités utilisateurs.

Basculer en mode admin pour

accéder aux outils d'administration. Pour cela, cliquer sur le bouton

[switch] dans le coin supérieur droit de

l'écran. On nous demande alors le nom d'utilisateur « maint

» et le mot de passe (par défaut. «

password »).Une fois validé, l'écran suivant

s'affiche

Figure 14: interface de configuration de

trixbox

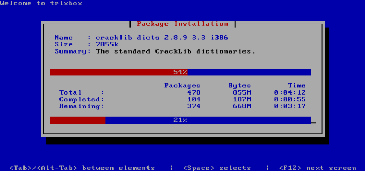

3.3.1.1 Mise en forme et configuration initiale

> Installer les modules de trixbox

Passer en mode admin (procédure expliquée

au-dessus) et cliquer sur « PBX » puis « FreePBX ». Une

fois que FreePBX s'est ouvert, cliquer sur « Tools », en haut de la

page, et ensuite « Module Admin » sur la gauche. Les modules sont des

logiciels qu'Asterisk utilise pour personnaliser l'IPBX. Par exemple, si l'on

veut une boîte vocale, on doit installer le module Voicemail. Les modules

peuvent être ajoutés ou enlevés. Pour installer des modules

avec FreePBX, cliquer sur le nom du module que l'on veut et changer ensuite la

position du bouton radio de « No action » à « Install

». Attention : il peut y avoir des problèmes de connexion afin

d'obtenir la liste des packages, ceci est dû au blocage du proxy. Afin de

résoudre ce problème, il est nécessaire d'attribuer une

adresse IP publique à IPBX le temps

d'installer les packages nécessaires.

Pour finir l'installation des modules, cliquer sur

« Process » en bas de la liste. Sur la page de

confirmation, cliquer sur « confirm ». On devrait

obtenir une page qui indique que

tous les modules ont été installés avec

succès. Cliquer sur la barre orange : « Apply configuration

changes? », qui apparaît en haut de la page web pour que

des modifications soient effectuées sur le PABX. Ceci relance les

services d'Asterisk.

> Extensions

Ici on configure les extensions permettant de relier des

téléphones (analogiques ou IP) et des softphones au serveur. Il y

a essentiellement 3 types d'extension :

· SIP : pour connecter un client SIP.

(Voir III.2)

· IAX2 : pour connecter un client IAX.

(Voir III.3)

· ZAP : pour connecter un

téléphone analogique grâce à une

interface FXS ou un Téléphone

ISDN grâce à une interface ISDN.

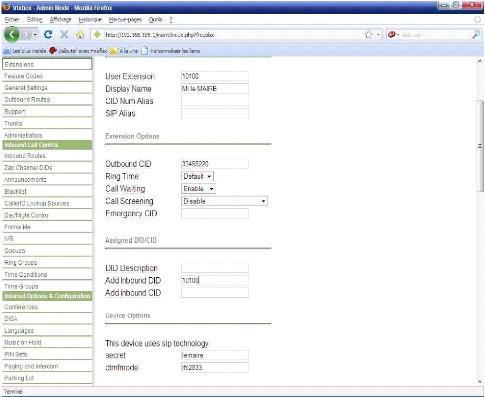

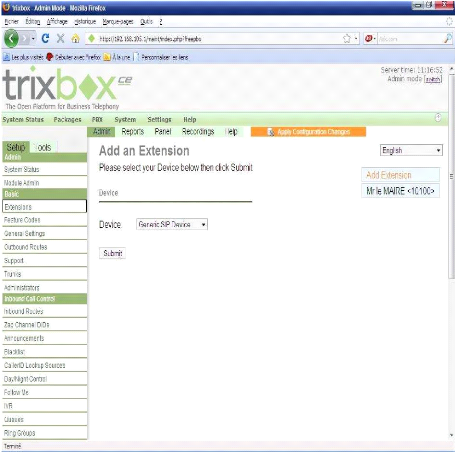

3.3.1.2 Création des comptes

Cette présentation correspond à la page d'une

extension SIP après sa création. Sélectionner

Extensions

Sélectionner dans le menu « Device »

->« Generic SIP Device » puis cliquer

sur « Submit »

User Extension Numéro de

téléphone interne de l'extension.

Display Name Nom de l'extension, qui

apparaîtra lorsqu'un appel est émis, il peut être

effacé si l'appel passe par une ligne d'un opérateur

téléphonique.

CID Num Alias Permet de changer le

numéro de l'appelant pour les appels internes, il masque alors le

numéro de l'extension. Si l'on veut par exemple que n'importe quelle

extension d'un service donné apparaisse comme un appel depuis une

extension déterminée du service pour les appels

internes.

SIP Alias Permet de recevoir des appels

anonymes sur l'extension depuis l'intranet ou l'extranet. Par exemple si l'on

met dans ce champ la valeur « toto », alors on peut appeler cette

extension depuis n'importe quel endroit en appelant SIP/

alias@domaine.com.

Pour que cela fonctionne il faut par ailleurs que l'option

AllowAnonymousInbound SIP Calls? DansGeneral

Settings soit mise sur yes, ce qui, pour des

questions de sécurité n'est pas conseillé.

Direct DID La valeur donnée ici est

généralement un numéro mais peut être une

chaîne de caractères. Les appels entrants, sur un trunk

enregistré avec un DIDnumber qui a la même

valeur, seront aiguillés vers cette extension. Par défaut, mettre

la même valeur qu'User Extension.

Outbound CID Identité de l'appelant

pour les appels émis depuis cette extension. Syntaxe « Mon nom

» <0123456>. Il se peut qu'un opérateur

téléphonique écrase ces informations.

Secret Mot de passe de l'extension.

Nat Valeurs: no ou yes. Utiliser ce dernier si

l'extension se trouve derrière un NAT Dans la capture

suivante nous avons un exemple de création d'une extension SIP

Figure 15 : interface de création des comptes dans

trixbox

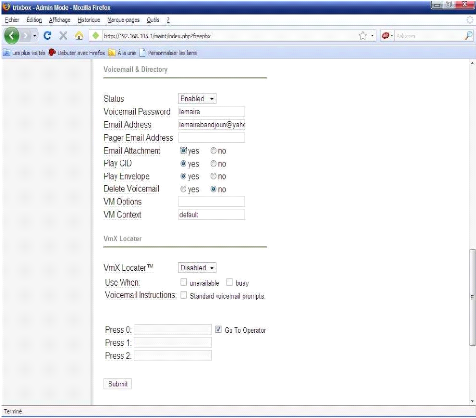

3.3.1.3 Messagerie vocale

Figure 16: interface de configuration de la messagerie

vocale dans trixbox

Status Activation de la messagerie.

VoicemailPassword Mot de passe pour

accéder à la messagerie. Pourra aussi être changé

depuis le téléphone en composant *98.

Email Address Adresse vers laquelle seront

envoyés les messages vocaux.

Pager Email Address Adresse vers laquelle seront

envoyés des courts messages notifiant la présence de messages sur

la messagerie.

Email Attachment Permet d'envoyer les messages

du répondeur par mail. Play CID Ajoute le numéro

de téléphone de l'appelant dans le message. Play Envelope

Ajoute l'heure et la date dans le message.

DeleteVmail Le message sera supprimé du

répondeur après être envoyé par mail.

VmXLocaterTM S'il est mis sur Enabled, autorise

l'utilisateur de l'extension de configurer les variables de la messagerie

depuis l'User Portal ARI.

Apres avoir réalisé ceci on voit bien apparaitre le

compte crée

Figure 17 : confirmation de création du

compte

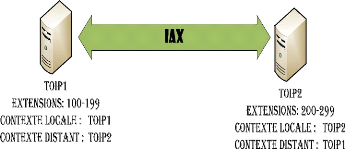

3.3.2 Configuration du trunk IAX entre deus serveurs

TRIXBOX

Cette procédure vous permettra de connecter les

"dialplan" de plusieurs serveurs Asterisk.

Figure 18 : schéma de principe du trunk

IAX

Dès qu'un utilisateur du serveur VoIP1 composera un

numéro entre 200 et 299 Il sera directement redirigé vers le

serveur ToIP2 via le protocole IAX (version 2). Dès qu'un utilisateur du

serveur VoIP2 composera un numéro entre 100 et 199 Il sera directement

redirigé vers le serveur VoIP1 via le protocole IAX.

La configuration des paramètres IAX se fait dans le

fichier iax.conf se trouvant dans le

répertoire /etc/asterisk/

Sur chaque serveur nous allons configurer un utilisateur IAX qui

servira à l'authentification avec le serveur opposé.

Cette partie sera entièrement faite en ligne de

commande cela due au fait qu' »il n'est pas évident de

générer des clés d'authentification avec l'interface

utilisateur graphique qu'offre TRIXBOX

3.3.2.1 Sécurité de

l'authentification

Tout d'abords il faut définir la politique de

sécurisation de l'authentification pour la communication en mode IAX

entre les deux serveurs. Le protocole IAX permet 3 types de mots de passe pour

l'authentification des clients / serveurs, Il n'est pas possible de crypter les

données transmises via le protocole IAX, seul, l'authentification permet

plusieurs types de mots de passes plus ou moins sécurisés.

> Plain text : Cette méthode est

déconseillée, car les mots de passe sont écrits en clair

dans les fichiers de configuration.

> MD5 : Les mots de passe sont

écrits cryptés à l'aide de la méthode MD5 dans les

fichiers de configurations, donc difficilement décryptables (difficile

mais pas impossible)

> RSA : L'authentification RSA utilise deux

clés partagées, une clé publique ainsi qu'une clé

privée

Dans notre cas nous utiliserons l'authentification RSA

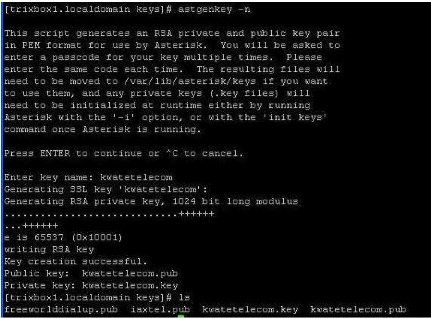

a) Générations des clés RSA

Pour générer des clés de cryptage RSA,

ASTERISK nous fourni un utilitaire: "astgenkey".

Les clés RSA doivent se trouver dans le

répertoire /var/lib/asterisk/keys. L'utilitaire

"astgenkey" génère deux clés, une

clé publique à mettre sur le(s) poste(s) client(s) et une

clé privée à garder sur le serveur. Cette capture

présente la génération d'un doublet de cle au niveau d'un

des deux serveurs

Figure 19: génération des clés de

cryptage

3.2.2.2 Définition des plans de

numérotation, configuration et test

La configuration des paramètres IAX se fait dans le

fichier iax.conf se trouvant dans le

répertoire /etc/asterisk/

Sur chaque serveur nous allons configurer un utilisateur IAX qui

servira à l'authentification avec le serveur opposé.

Explication des paramètres utilisés pour configurer

les utilisateurs IAX

> [VOIP1] et [VOIP2]

Le nom d'utilisateur utilisé dans le fichier

extensions.conf pour créer le

"dialplan" est écris entre crochet "[...]"

> Type=

Avec les comptes SIP ou IAX il existe trois sortes

d'utilisateurs

· Peer : pour désigner un

utilisateur qui ne pourra s'authentifier que vers un autre serveur

· user : Pour désigné un

utilisateur qui pourra être authentifié que depuis un autre

serveur ou téléphone compatible IAX

· friend : Un utilisateur qui ne pourra

être authentifié vers ou depuis un autre serveur

Dans notre cas nous allons créer un utilisateur de type

"friend" se qui nous permettra de configurer qu'un seul

utilisateur par serveur. En général les comptes de type

"user" ou "peer" ne sont utilisé que

pour les liens mono directionnels.

> host=

Le paramètre host désigne

l'adresse IP ou le nom de domaine de

l'utilisateur distant, ce qui permet de s'authentifier vers le serveur

opposé.

Nous pouvons aussi mettre host=dynamic dans le

cas ou on ne connaît pas l'adresse du serveur distant, mais dans ce cas

l'utilisateur distant devra s'authentifier vers notre serveur.

> context=

Défini le contexte dans lequel les appels distants

arrivent

> trunk=

Le paramètre trunk défini si nous voulons

créer un "trunk" avec le serveur distant

Un "trunk" est une façon de limiter la bande passante

utilisée par le protocole IAX vers un serveur distant. Si vous avez 10

communications IAX simultanées vers le même serveur avec le

protocole Ulaw, le total de bande passante ne sera pas 10 X

64Kb/s. En effet, le trunk va permettre de regrouper les paquets

tcppour consommer moins de bande passante.

> qualify=

Le paramètre qualify=yes ou

qualify=<milisecondes> permet de savoir si le

serveur distant est toujours joignable. Par défaut Asterisk envoie des

requêtes ping toutes les 2000ms pour savoir si le serveur distant

répond. Ce paramètre permet aussi à certaines applications

de gestion d'Asterisk de savoir si le lien est connecté ou mort.

a) Configuration du fichier iax.conf pour le serveur

ToIP1

Figure 20 : configuration du fichier

IAX.CONF

b) Configuration du "dialplan" dans le fichier