CONCLUSION sur les pistes explorées

On voit bien que des solutions comme VPN, WPA, WPA2 ne sont pas

des

compléments d'un portail captif, mais des alternatives. Si l'on

ne prend en

42

Présenté et soutenu par Patrice Essomba

compte que des paramètres de sécurité,

ces alternatives sont en tout points supérieurs à un portail

captif. Cependant, il convient de ne pas perdre l'aspect pratique du portail

captif.

Toutes ces méthodes ont un énorme

désavantage : elle demande un paramétrage particulier de la

machine client, qui bien souvent ne peut être effectué qu'au

minimum par un technicien qualifié.

Parfois des problèmes propres à la machine

cliente viennent se greffer et la mise en place des méthodes

d'authentification pose problème. Ces méthodes prennent donc du

temps à mettre en place, une configuration que l'utilisateur peut perdre

pour raisons diverses et être dans l'incapacité de la

rétablir.

C'est une contrainte significative, et dans certains cas, elle

est même inacceptable, comme dans le cas des Hotspots.

En fait, le choix de la méthode demande à la

personne responsable du projet de savoir mesurer le ratio

sécurité/simplicité de l'application qu'il souhaite mettre

en place. Pour un environnement contrôlé, et si possible avec des

machines dont la configuration est contrôlée, donc pour une

application

petit/moyen public, le VPN ou le cryptage des données est

la meilleure solution. En revanche, pour un environnement libre, et une

facilité d'utilisation par le client, donc pour une application

moyen/grand publique, un portail captif est certainement la meilleure

solution.

IV.5 - Configuration du Point d'accès

Le point d'accès Wifi sera configuré de

façon très classique. En effet, suivant notre architecture, l'AP

(Acces Point) servira uniquement à se connecter sur le LAN via le Wifi,

sans aucune restriction ni authentification. Tout sera géré sur

Pfsense. L'AP est ici passif.

IV.6 - Création des VLAN

Afin de répondre au mieux aux attentes de One Voice Line

et respecter le cahier de charge, nous avons décidé créer

des VLAN.

En effet, pour des raisons de sécurité nous avons

décidé segmenter le réseau portail captif de celui du

reste de l'entreprise.

Ainsi nous allons configurer les Switch (Cisco 2950

séries)

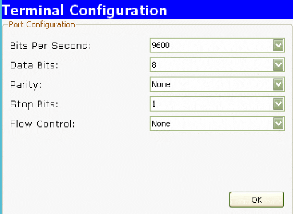

Une fois le Switch connecte à un ordinateur, via le cable

console, sous Windows xp, démarrez le programme « hyper terminal

»

Figure 24

Cliquez sur «OK »

44

Présenté et soutenu par Patrice Essomba

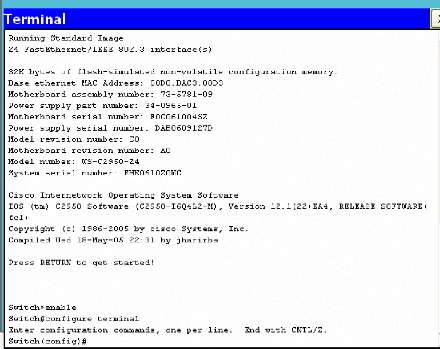

Figure 25

Apres s'être loguer en mode « enable »

puis « configure terminal », Entrez les commandes suivantes

pour créer et nommer deux VLAN:

Switch_A#vlan database

Switch_A(vlan)#vlan 2 name VLAN2

Switch_A(vlan)#vlan 3 name VLAN3 Switch_A

(vlan)#exit

L'affectation de ports aux VLANs doit être

effectuée à partir du mode d'interface. Entrez les commandes

suivantes pour ajouter le port 2 au VLAN 2 qui est celui du portail captif :

Switch_A(config)#interface fastethernet 0/2

Switch_A(config-if)#switchport mode access

CHAPITRE V : LE CLIENT

Présenté et soutenu par Patrice Essomba

Switch_A(config-if)#switchport access vlan 2

Switch_A(config-if)#end

Pour regrouper les autres ports afin qu'ils appartiennent au

réseau local de l'Entreprise, entrez les commandes suivantes pour chaque

interfaces devant etre assigné au VLAN.

Switch_A(config)#interface fastethernet 0/3

Switch_A(config-if)#switchport mode access

Switch_A(config-if)#switchport access vlan 3

Switch_A(config-if)#end

Une fois ceci fait, notre portail est désormais

fonctionnel.

La solution installée a été faite de sorte

à ce que la mise en place du portail captif soit la plus transparente

possible pour les utilisateurs.

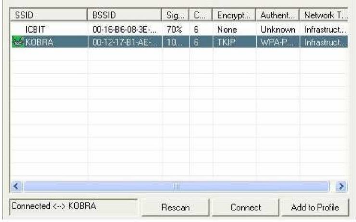

Nous allons donc voir maintenant la procédure de connexion

d'un client Wifi. Tout d'abord, le client choisira le SSID du Wifi de notre

Entreprise dans notre cas « Kobra », et se connectera à ce

réseau.

Figure 2

Le client devra se mettre en adressage IP automatique.

C'est-à-dire qu'il recevra une adresse IP automatiquement du portail

captif.

On voit bien ci-dessous que l'adresse IP à

été transmise automatiquement.

47

Présenté et soutenu par Patrice Essomba

Figure 27

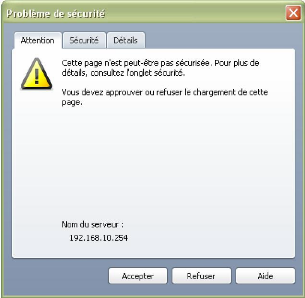

L'utilisateur devra ensuite, tout simplement, ouvrir un

navigateur web (comme s'il voulait surfer sur le web).

Il aura ensuite la charge de télécharger le

certificat fourni automatiquement. Il aura donc une fenêtre comme

celle-ci apparaître en fonction du navigateur web :

Figure 28

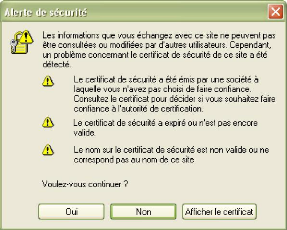

Dans certains cas, il aura le message suivant :

49

Présenté et soutenu par Patrice Essomba

Figure 29

Il suffit de mettre "OUI" et de passer à la suite.

Le client sera automatiquement redirigé vers la page html

d'authentification. Il devra alors entrer ici son login et mot de passe.

Figure 30

Si l'identifiant et le mot de passe sont valides alors il pourra

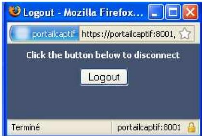

surfer sur Internet Une fois connecté une fenêtre sous forme de

pop-up s'ouvre.

Pour se déconnecter il suffira de cliquer sur le bouton

« Logout » de la fenêtre pop-up.

Figure 31

51

Présenté et soutenu par Patrice Essomba

|