|

LE CYBERESPACE ET LA SÉCURITÉ DE

L'ÉTAT EN AFRIQUE CENTRALE : ENTRE INCERTITUDES ET

OPPORTUNITÉS

Mémoire présenté et soutenu

publiquement en vue de l'obtention

Du Master en Science Politique

Par :

ONGUENE Alain Christian

Sous la direction de :

Dr EBOGO Frank

Chargé de cours

Université de Yaoundé II-SOA

Année académique 2016-2017

AVERTISSEMENT

L'Université de Yaoundé II-Soa

n'entend donner aucune approbation ni improbation aux opinions émises

dans ce mémoire. Celles-ci doivent être considérées

comme propres à son auteur

DEDICACE

ENEMBE Geraldine, in memoriam

REMERCIEMENTS

Nous remercions l'ensemble de la Faculté des Sciences

Juridiques et politiques de l'Université de Yaoundé II et

spécialement le département de Science Politique pour nous avoir

permis d'effectuer ces recherches ;

Nos sincères remerciements à notre encadreur le

Dr. Frank EBOGO pour l'encadrement, les conseils, la patience

et la sollicitude dont il a fait preuve à notre égard et à

tous les enseignants de la FSJP ;

Nos remerciements vont aussi à notre famille

principalement à nos parents ESSOUGA EFOUBA et

ANABA ENEMBE BERNADETTE pour leur soutien indéfectible

à notre égard. A notre famille proche et élargie dont les

aides nous ont été précieuses ;

Aux camarades pour leur aide, spécifiquement à

Mr NKOETAM ZAMBO Jean Armand pour ses conseils ;

Et à tous ceux qui de près ou de loin m'auront

aidé dans l'accomplissement de ce travail ;

LISTE DES ABBREVIATIONS ET SIGLES

ANIF : Agence Nationale d'Investigation

Financière ;

ANTIC : Agence Nationale des

Technologies de l'Information et de la Communication ;

ART : Agence de Régulation des

Télécommunications ;

ARTAC : Association des

Régulateurs d'Afrique Centrale ;

CEEAC : Communauté Economique des

Etats de l'Afrique Centrale ;

CEMAC : Communauté Economique et

Monétaire des Etats de l'Afrique Centrale ;

CIRAS : Centre Informatique de Recherche

de l'Armée et de la Sécurité ;

COPAX :Conseil de Paix et de

Sécurité de l'Afrique Centrale ;

CREPS : Centre de Recherches d'Etudes

Politiques et Stratégiques ;

DGSN : Délégation

Générale à la Sureté Nationale ;

FAI : Fournisseur d'Accès

à Internet ;

FPAE : Fondation Paul Ango Ela ;

GCHQ : Governement Communication

Headquaters;

GCI : Global Cyber Security Index;

IP : Internet Protocol ;

Mbits/s : Mégabits par

Seconde ;

NSA : National Security Agency ;

PIB : Produit intérieur

Brut ;

RCA : République

Centrafricaine ;

RDC : République

Démocratique du Congo ;

SCRJ : Service Central des Recherches

Judiciaires ;

TIC : Technologies de l'Information et

de la Communication ;

UA : Union Africaine ;

UIT : Union Internationale des

Télécommunications ;

USA : Etats-Unis d'Amérique.

LISTE DES CARTES ET FIGURES

Carte : Carte de la CEEAC

Tableau 1 :Classement de certains pays de la CEEAC selon

le sous-indice de cybersécurité

Tableau 2 : Noms de domaines internet des pays de la

CEEAC

Tableau 3 : Agences de régulation des

télécommunications des Etats de la CEEAC

Tableau 4 : Nombre de pays couverts par les principaux

opérateurs étrangers de téléphonie mobile

RESUME

La révolution numérique que vit le monde

n'épargne aucune zone et se déploie selon les logiques que les

acteurs lui impulsent. Depuis la fabrication du premier ordinateur en 1952,

l'outil informatique s'est progressivement constitué comme faisant

partie intégrante de la vie quotidienne des sociétés.

L'émergence du phénomène technologique en Afrique au

début des années 2000 a mis les Etats face à de nouvelles

problématiques auxquelles il leur est difficile de faire face. D'une

ampleur grandissante, ces nouvelles menaces viennent questionner les

conceptions de la sécurité dans ces pays en développement,

en rendant encore plus complexe la tache de sécurisation de leurs

territoires. D'une nature janusienne, les outils du cyberespace constituent en

même temps des instruments au service des Etats pour le renforcement de

leur sécurité.

Ce travail s'inscrit dans cette dialectique

sécurité/insécurité, comme analyse des deux faces

d'une même pièce au vu des caractéristiques de

vulnérabilité permanente par le cyberespace dues aux contraintes

structurelles et conjoncturelles des Etats de la CEEAC. ; mais aussi des

opportunités que ces Etats pourraient exploiter pour améliorer

leur sécurité et imposer leur autorité dans un espace

considéré comme anarchique.

Mots-clés : cyberespace,

Etat,sécurité

ABSTRACT

The technological revolution which guides the world, includes

all regions of the world and works by the means that users impulse to her.

Since the manufacturing of the first computer in 1952, informatic tool has

progressively changed as a life part of day to day live of societies. The

emerging of technological phenomenon in Africa in early 2000's made states

facing new security threats, which are hard to solve. By a growing side, these

new threats come to question the security concept in those developping

countries, by hardening the securisation task of their territories. With a

double face nature, cyberspace tools are in the same time instruments at the

service of state for the enforcement of their security.

This work follows that dual conception security/insecurity, as

an analysis of both faces of a coin, considering permanent vulnerabilities

through cyberspace due to structural and conjonctural situation of ECCAS

States; but also of opportunities that those states could exploit to improve

their security and impose their autority in an anarchic considered space.

Key-words : cyberspace, security, State

SOMMAIRE

INTRODUCTION GENERALE

iii

PREMIERE

PARTIE :

LE CYBERESPACE COMME NOUVEAU TERRAIN

D'INCERTITUDES POUR LA SECURITE DES ETATS EN AFRIQUE CENTRALE

iii

CHAPITRE I : LA CYBERCRIMINALITE

ET LA MANIPULATION DE L'INFORMATION COMME PRIINCIPALES MENACES DU CYBERESPACE A

LA SECURITE DE L'ETAT

24

Section 1 : Le développement

des actes de criminalité sur internet

25

Section 2 : Le cyberespace comme

nouvel outil d'expression des mouvements contestataires et le péril

sécuritaire des fake news

31

CHAPITRE 2 : LES INCIDENCES DE LA

VULNERABILITE TECHNOLOGIQUE SUR LA SECURITE DES ETATS

40

Section 1 : L'espionnage comme

résultat du retard technologique des Etats de l'Afrique

Centrale

41

Section 2 : Les insuffisances

techniques et la dépendance économique comme facteurs

conjoncturels de vulnérabilité du cyberespace à la

sécurité et à la souveraineté des

Etats

49

DEUXIEME PARTIE : LE CYBERESPACE

COMME TERRAIN D'OPPORTUNITES : ENTRE PROJECTION ETATIQUE ET RENFORCEMENT

DE LA COOPERATION POUR LA SECURITE DES ETATS DE L'AFRIQUE CENTRALE

58

CHAPITRE 3 : LES REPRESENTATIONS

DU CYBERESPACE COMME NOUVEAU TERRAIN DE PROJECTION DES ETATS

60

Section 1 : Le cyberespace comme

instrument de renseignement au service des Etats

61

Section 2 : Le cyberespace comme

nouveau terrain d'affirmation de la puissance des Etats

68

CHAPITRE 4 : LES MECANISMES DE

RENFORCEMENT DE LA SECURITE DES ETATS DANS LE CYBERESPACE

76

Section 1 : Les mécanismes

institutionnels et normatifs de sécurisation des Etats dans le

cyberespace

77

Section 2 : La coopération

comme gage d'une action sécuritaire efficace

85

CONCLUSION GENERALE

93

ANNEXES

96

REFERENCES BIBLIOGRAPHIQUES

101

TABLES DES MATIERES

109

INTRODUCTION GENERALE

Dans cette phase introductive, l'objectif est de

présenter tour à tour, le contexte et la justification de notre

objet de recherche (I), l'intérêt qu'il suscite (II), la

délimitation du sujet (III), la définition des concepts

clés (IV). S'ensuivra la revue de la littérature (V), la

problématique sur laquelle sera élaborée notre

hypothèse (VI), et le cadre méthodologique (VII) qui nous

permettra de développer nos analyses (VIII).

I.

Contexte et justification du choix du sujet

Cette partie s'attèle à décrire les

conditions d'émergence du cyberespace en tant que problématique

sécuritaire dont les Etats devraient se préoccuper. On peut

analyser cette construction à partir du contexte historique (A), du

contexte économico-social (B) et du contexte politique (C).

A.

Le contexte historique

Au 21e siècle la révolution

numérique est basée sur internet qui en constitue le

véhicule indispensable. L'essor des problématiques

sécuritaires liées au cyberespace est constituée de la

combinaison entre l'évolution de la technologie et des

évènements marquants qui ont contribués à

révéler les dangers et les menaces qu'il représentait pour

la sécurité des Etats. L'évolution de la technologie peut

se résumer en la fabrication du premier ordinateur en 1952, la

fabrication du premier ordinateur personnel en 1964, la création de

l'Arpanet en 1969 comme premier réseau précurseur d'internet, la

mise au point du web en 1989 permettant de naviguer sur internet, en 2000

près de 400 millions d'ordinateurs étaient connectés

à internet. Bien plus, en Afrique l'implantation

d'internet au début des années 2000 a connu une évolution

fulgurante. A titre d'exemple au Cameroun la largeur de la bande internet

nationale est passée de 132 Mbits/s en 2006 à 40000 Mbits/s en

20161(*). Désormais

internet intervient dans tous les domaines de la société :

la communication principalement, les échanges financiers, le commerce et

même le monde du travail professionnel. Evoluant en qualité et

s'améliorant en quantité elle s'accompagne de l'émergence

des premiers actes de cybercriminalité qui se répandront à

tous les pays du continent indépendamment du niveau d'avancée

technologique, occasionnant des troubles dans les systèmes d'information

et des pertes financières qui vont générer une

réaction sécuritaire de la part des gouvernants des Etats

africains.

B.

Le contexte économique et social

En Afrique la croissance exponentielle du marché de

l'importation des terminaux technologiques - smartphones, ordinateurs, objets

connectés - constitue un facteur qui reconfigure le mode de vie des

populations africaines. L'Afrique compte plus de 450 millions d'utilisateurs

d'internet avec un taux de pénétration de 36,2%2(*). Les pays de la CEEAC comptent

près de 26 millions d'utilisateurs d'internet de nos jours contre

à peine 2 millions en 20003(*). En 2012 la téléphonie mobile a

contribué de 21 milliards de dollars aux finances publiques en Afrique

subsaharienne4(*). En 2014

internet a participé pour 18 milliards de dollars dans le PIB de

l'Afrique. L'avènement de la technologie a contribué à

l'augmentation du taux de bancarisation notamment avec le mobile money qui

compte pour le cas du Cameroun près de 3,5 millions

d'abonnés5(*). Une

pareille population ne peut que constituer une cible idéale pour les

cybercriminels, et l'accroissement des flux financiers est propre au

développement des fraudes bancaires, des fraudes de la

téléphonie mobile - fraude sur les tarifications - et du

blanchiment d'argent. Des nouvelles formes de criminalités

économiques qui viennent remettre en question la sécurisation des

biens des populations par l'Etat, et la stabilité du tissu financier

face à la furtivité des attaques qui peuvent en l'espace d'un

battement de paupières dévaliser un nombre considérable

d'individus sans le moindre recours à la violence. Remettant ainsi en

question le rôle de protection de l'Etat vis-à-vis de ses

citoyens, des investisseurs privés, et sa capacité à sa

capacité à sécuriser ses infrastructures

financières critiques.

C.

Le contexte politique

Le développement des technologies en réseau -

notamment d'internet - a redéfini la réalité et la

quotidienneté de la vie sociale et politique dans les Etats. Internet

intervient également dans les domaines de l'administration publique ou

l'Etat modifie peu à peu ses modes d'action à travers la

production de nouvelles politiques publiques sectorielles. Elles concernent

majoritairement l'économie avec le nouveau concept

« d'économie numérique », de la gouvernance

avec la mise sur pied de l'« e-governement », de la

santé, de l'éducation.

Sur le plan international le cyberespace est devenu un champ

d'expression de la puissance, de bataille de pouvoir pour son contrôle,

et un milieu d'affirmation de la place des Etats sur la scène

internationale en tant qu'acteur capable d'influencer le cours des

évènements. D'autant plus qu'il est constitué d'une

population d'utilisateurs estimée à près de 4 milliards

d'utilisateurs6(*).

Les armées sont progressivement dépendantes de

la technologie pour la conduite de leurs missions de sécurisation et que

le champ de la menace a considérablement changé de visage. Car

internet est devenu le principal atout des mouvements terroristes et

insurrectionnels pour passer leurs messages. L'exemple de Boko haram qui

sévit au Tchad et au Cameroun dont la stratégie de propagande est

fondée sur l'utilisation d'internet. Bien plus les mouvements

insurrectionnels tels ceux qui sévissent dans les régions du

Nord-Ouest et Sud-Ouest Cameroun ont intégré aussi l'outil

numérique dans leur communication pour une audience plus large. Ce qui

est mis en cause ici c'est le constat de la viralité d'internet et de

son instantanéité qui sont instrumentalisés pour

délégitimer les fondements de l'autorité de l'Etat.

Dès lors le présent travail se donne pour

ambition de questionner les implications sécuritaires du cyberespace

face aux reconstructions qu'il entraine dans le mode de vie des Etats, aux

dépendances qu'il construit dans tous les champs d'activités

humaines, et d'analyser les nouvelles menaces qu'il fait peser sur la

sécurité nationale d'où l'intitulé

« Le cyberespace et la sécurité de l'Etat en

Afrique Centrale : entre incertitudes et

opportunités ».

II. Intérêt du sujet

L'analyse de la thématique du cyberespace dans les

Etats d'Afrique Centrale sous l'aspect de la sécurité

procède d'une logique qui revêt un intérêt

pragmatique et heuristique.

A.

Intérêt pratique

Dans une perspective pratique, il est question d'analyser les

nouvelles logiques de fonctionnement de la société dans les Etats

de la CEEAC à l'ère de la technologie et du numérique. Il

s'agit d'analyser de comprendre la construction de la menace sécuritaire

à partir des usages courants inhérents au cyberespace. Cette

démarche conduit à une prise de conscience de la part des

utilisateurs sur la délicatesse qui entoure l'usage des NTIC, des

risques qu'ils encourent dans la sphère virtuelle en tant que cibles des

malveillances des cybercriminels et pirates informatiques. Mais aussi d'une

prise de conscience - sinon d'un rappel - de la part des décideurs

politiques de l'importance cruciale à accorder aux

phénomènes technologiques dans nos Etats en développement

d'Afrique Centrale, en tant que facteur structurant de l'activité

humaine et économique.

B.

Intérêt scientifique

En outre le sujet revêt un intérêt

heuristique en ce qu'il se développe dans la logique d'initier une

pensée stratégique du cyberespace conçue selon les

spécificités relatives aux pays africains et rendant compte des

pratiques réelles des acteurs dans ce nouvel espace selon leurs

constructions mentales. Bien plus au-delà des discours officiels il est

question dans une perspective géopolitique de comprendre les logiques

qui animent le mode de déploiement des Etats Africains dans le

cyberespace, et d'apporter une autre lecture aux actes qu'ils posent en

relation avec le numérique. Brièvement il s'agit d'initier un

champ de recherche - qui reste peu investi dans la communauté

scientifique africaine - en tant que préalable de toute réussite

dans l'appropriation du phénomène technologique qui est capital

les processus de développement des Etats de la CEEAC.

III. Délimitation spatio-temporelle

Toute étude scientifique nécessite un cadrage,

qui doit s'effectuer sur l'espace (A) et dans le temps (B).

A.

Délimitation spatiale

Notre analyse porte sur la zone CEEAC en tant qu'organisation

principale d'Afrique Centrale. La CEEAC désigne la Communauté

Economique des Etats de l'Afrique Centrale. C'est une organisation sous

régionale qui regroupe en son sein onze pays : l'Angola, le

Burundi, le Cameroun, le Congo, le Gabon, la Guinée Equatoriale, la

République Centrafricaine, la République Démocratique du

Congo, le Rwanda, Sao Tome et Principe, et le Tchad. Elle a été

instituée en octobre 1983. Elle se donne pour but « de

promouvoir et de renforcer une coopération harmonieuse et un

développement équilibré et auto-entretenu dans tous les

domaines de l'activité économique et

social... »7(*).

Elle a donc pour but de favoriser la formation d'une communauté

réelle entre les pays de la zone à travers

« l'harmonisation des politiques nationales en vue de la promotion

des activités communautaires »8(*). D'où la nécessité d'aborder la

question du cyberespace sur le plan communautaire en tant que

phénomène modifiant et impactant sur tout l'ensemble politique et

économique que constitue la CEEAC.

Les onze pays qu'elle regroupe avec la disparité du

développement du cyberespace et la variabilité du

développement de l'infrastructure technologique, nous permet d'analyser

les différentes stratégies développées par les

Etats selon leur niveau technologique. Les Etats de la CEEAC partagent des

similitudes - positives et négatives - dans le développement du

phénomène technologique. Dans le cadre d''une action collective,

le cyberespace pourrait se constituer en élément

d'accélération de l'intégration au sein de la

communauté.

Carte 1 : Carte de la CEEAC

B.

Délimitation temporelle

Par ailleurs notre découpage temporel va de

l'année 2000 à 2018. Nous partirons du début du

millénaire parce que le passage pour les machines de 1999 à 2000

marque la crainte du « grand bug » car les programmes

etaient programmés pour afficher l'année sur deux chiffres au

lieu de quatre9(*). Le

passage de 99 à 00 allait se traduire dans les machines à un

retour à l'année 1900, pour les plus performantes. Les moins

performantes suscitaient une crainte d'arreter de fonctionner, de

« planter »10(*). L'année 2000 correspond aussi début de

la pénétration d'internet en Afrique avec pour objectif de

susciter un spectre large d'usagers en dehors des administrations publiques et

des entreprises. C'est la période de la transformation de l'ordinateur

en bien de consommation ordinaire conduisant à l'émergence d'une

première communautéd'internautes en Afrique centrale

constituée de plus de 6000 individus11(*).C'est à partir de ce moment que le

phénomène technologique s'ancre dans sa dimension actuelle ;

cette période correspond aussi à l'émergence de la

communication d'un nombre de plus en plus grandissant par l'usage des

téléphones mobiles qui ont été les

précurseurs de la révolution numérique en Afrique.

L'année 2018 marque l'expression des monopoles

étatiques sur le cyberespace. C'est l'année où a

été recensée le nombre record de coupures d'internet dans

les Etats de la zone. Le cas du Tchad qui avait momentanément suspendu

l'accès à Facebook et WhatsApp12(*). Les décisions de suspension d'internet

révèlent la construction d'internet pour les gouvernants en tant

que facteur de nuisance à la stabilité de l'Etat qui

nécessite de l'aborder avec toute la fermeté nécessaire

pour contenir les velléités de domination des individus au sein

de cet espace.

IV. Définition des concepts-clés

La circonscription conceptuelle nous permet de clarifier

l'entendement que nous avons des concepts majeurs de notre étude il

s'agit de : cyberespace, sécurité, Etat, et CEEAC.

v Cyberespace

Le terme cyberespace est apparu pour la première fois

dans le roman « Neuromancien » de William Gibson13(*). Développé en

tant que concept de science-fiction dans un roman, le terme à

progressivement gagné le champ du langage courant pour désigner

l'ensemble au sein duquel se déploie les technologies de la

communication. « Le cyberespace peut se définir comme

l'internet et l'espace qu'il génère : un espace intangible

dans lequel s'opère des échanges déterritorialisés,

entre des citoyens de toutes nations, à une vitesse instantanée

qui abolit toute notion de distance »14(*).

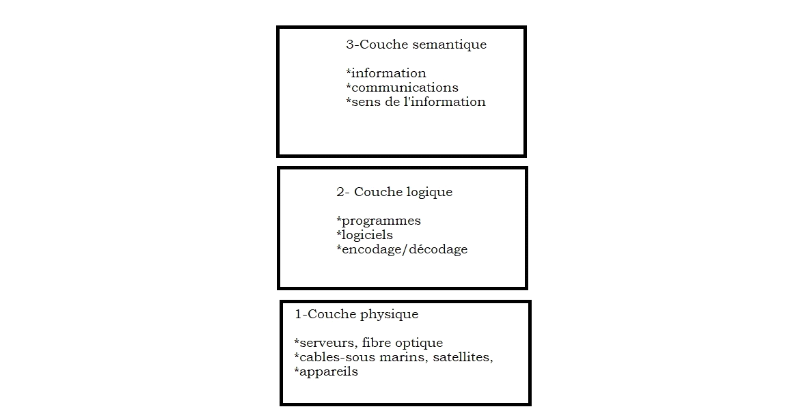

Le cyberespace est composé de trois couches

complémentaires et dépendantes les unes des autres. La couche

physique qui constitue la base de l'internet et est composée de

câbles, de noeuds, de serveurs et d'ordinateurs qui sont des biens

matériels, « localisés et soumis à des

contraintes de géographie physique et politique »15(*). La seconde couche est la

couche logique constituée des logiciels, des programmes, des interfaces,

des applications nécessaires au décodage des données en

langage intelligible, d'assurer la transmission des données d'un point

à l'autre dans le réseau. La troisième couche c'est la

couche cognitive qui englobe les utilisateurs, les réseaux sociaux, les

échanges et les discussions en temps réel. Comme le note Nicolas

Arpagian « étant donné le nombre croissant

d'informations que les entreprises, les individus et les administrations

placent au quotidien dans les bases de données et échangent sur

la toile, on comprend aisément que les Etats ne peuvent renoncer

à exercer leur autorité sur ces territoires

numériques »16(*).

Le cyberespace, de par les acteurs et les enjeux qu'il

mobilise, constitue une aire de déploiement de l'Etat à l'image

d'un nouveau territoire. D'où la définition d'Olivier Kempf qui

considère le cyberespace comme un espace technique, humain et social

« où des acteurs de tous types agissent, dialoguent mais aussi

se confrontent »17(*). Puisqu'il est animé par deux conceptions

diamétralement opposées : « D'une part, celle d'un

territoire indépendant, sans frontières, qu'il faut

préserver de tout contrôle et, d'autres part, pour les

États, celle d'un territoire à conquérir et à

contrôler, sur lequel il faut affirmer sa souveraineté, ses

frontières et sa puissance »18(*). C'est la définition d'Olivier kempf que nous

retiendrons dans le cadre de notre analyse puisqu'elle met en relief les

différents acteurs et les volontés contradictoires qui

s'expriment dans l'espace virtuel.

v Sécurité

Le concept de sécurité peut communément

être appréhendé comme l'absence de dangers ou leur

réduction à une proportion où ils n'impactent pas sur le

déroulement de la quotidienneté des individus ou de la

société. Selon David Philippe, la sécurité est

« l'absence de menaces militaires et non militaires qui peuvent

remettre en question les valeurs centrales que veut promouvoir ou

préserver une personne ou une communauté et qui entrainent un

risque d'utilisation de la force »19(*).

La sécurité à notre sens se rapproche

plus de la sécurisation de Thierry Balzacq entendue

comme « le fait de rendre plus sûr un objet, un sujet ou

un espace donné »20(*). Développé dans une nouvelle approche -

dépassant les considérations des réalistes, des

idéalistes - par Barry Buzan qui la défini en incluant des

nouvelles composantes. Pour lui le champ de la sécurité comporte

cinq secteurs dont la sécurité militaire, la

sécurité politique, la sécurité économique,

la sécurité environnementale et la sécurité

sociétale21(*). Ce

sont ces cinq secteurs qui sont les plus préoccupants pour la vie d'un

Etat22(*). Cette

définition s'inscrit en droite ligne avec les problématiques

sécuritaires que suscite le cyberespace : il constitue une menace

militaire par les logiques d'espionnage qu'il entraine, participe à la

remise en cause de l'ordre politique au sein de l'Etat, il constitue un frein

économique au vu des pertes financières que les malversations en

ligne occasionnent, enfin le cyberespace constitue un facteur de trouble de

l'ordre social lorsqu'il est employé comme relai d'idées

subversives et contestataires. Bien que l'Etat reste central dans cette

conception, elle inclut d'autres pans de la vie humaine, d'où son

appellation de sécurité sociétale. D'autre part le terme

sécurité se rapproche au regard de notre étude à la

notion de sécurisation qui « fait référence

à une entreprise...transformant un enjeu en problème de

sécurité »23(*). Le cyberespace en Afrique centrale tend à

être abordé uniquement sous l'aspect de ses potentialités,

d'où la nécessité de faire émerger ses enjeux en

problèmes sécuritaires que doivent prendre en compte les Etats.

Ce qui nous a conduit à adopter la définition que donne Barry

Buzan. Car en considérant la sécurité comme un ensemble

réunissant les caractéristiques politiques, économiques,

militaires et sociétales, il montre que la participation à la

sécurisation relève de la considération de facteurs

parfois exclus des politiques de sécurité. Dans le cyberespace,

la prise en compte du facteur humain, technique, économique et

environnemental permet de mieux construire le cadre sécuritaire des

Etats africains.

v Etat

Du point de vue sociologique l'Etat est un type particulier de

société politique résultant de la fixation sur un

territoire déterminé d'une collectivité humaine

relativement homogène régie par un pouvoir

institutionnalisé comportant le monopole de la contrainte

organisée24(*).

C'est là une reprise de la définition qu'en donne Max Weber qui

considère l'Etat « comme une communauté humaine qui

dans les limites d'un territoire déterminé...revendique avec

succès pour son propre compte le monopole de la violence physique

légitime »25(*). Dans cette définition et en rapport avec

notre étude c'est la notion de territoire qui est centrale.

Du point de vue juridique l'Etat désigne une personne

morale titulaire de la souveraineté26(*).

Le cyberespace redéfinit les frontières de

l'Etat en ce qu'il se déploie comme territoire supplémentaire ou

comme extension du territoire géographique physique. Il est souvent

identifié « comme constitutif d'une nouvelle forme d'espace

hors de l'espace géographique classique, mais qui viendrait s'y

superposer ou fusionner avec lui »27(*). En tant que nouveau territoire ou partie de l'Etat

il nécessite les mêmes logiques de sécurisation qui animent

la protection du territoire géographique. Bien plus l'Etat

désigne aussi l'ensemble des organes politiques des gouvernants par

opposition aux gouvernés28(*). Il s'agit des décideurs de l'administration

qui élaborent les politiques de l'Etat et doivent donner au cyberespace

toute sa pertinence en l'inscrivant prioritairement sur l'agenda des politiques

publiques. Tout au long de notre étude nous utiliserons la

définition sociologique de l'Etat donnée par Max Weber, en lui

ajoutant les notions de nouveau milieu, de nouveau territoire, de nouvel

espace, tel que proposé par Frederick Douzet pour comprendre l'enjeu de

territorialité qu'implique le déploiement du cyberespace en

Afrique Centrale.

V.

Revue de la littérature

Avec l'évolution de la technologie en

réseau et d'internet le cyberespace constitue un espace aux enjeux

importants pour les Etats. Avec les transactions financières, les liens

qu'il crée, au-delà d'un espace de communication, il est devenu

aujourd'hui un lieu par excellence d'échanges tant pour les individus

que pour les organisations dont l'Etat. Mais ce flux grandissant de

transactions soulève des problématiques, notamment celle de la

sécurité nationale pour les Etats. De la littérature

consultée à ce sujet il se dégage deux tendances. Si la

première considère le cyberespace comme une menace à la

sécurité de l'Etat, la seconde y voit un instrument capable de

renforcer le dispositif sécuritaire des Etats dans un monde en pleine

mutation.

Nicolas Arpagian pense que la

cybercriminalité est un péril majeur pour la

sécurité de l'Etat29(*). Il explique à partir d'une analyse

diachronique comment la criminalité sur internet a évolué

jusqu'à constituer un danger pour la sécurité de l'Etat.

Des démonstrations de force des hackers sans dommage réel pour

prouver leurs capacités techniques, on assiste aujourd'hui à

l'émergence d'une cybercriminalité structurée avec des

buts militants orientés vers la déstabilisation des Etats ou des

forces armées. Pour lui la fluidité des systèmes

d'informations a aboli les frontières physiques et permet de mener des

opérations criminelles sur internet. Dès lors les cybercriminels

se jouent des règles de droit et de la territorialité. Il montre

que tout ce qui est accessible en passant par les réseaux peut faire

l'objet d'une intrusion, d'une captation et ultérieurement d'une

utilisation malintentionnée préjudiciable à la

sécurité de l'Etat.

Fredéric-Jerome Pansier et Emmanuel Jez

abondent dans le même sens30(*). Pour eux les vices les plus répandus ont

trouvé une place de choix dans un espace virtuel où se

développe une criminalité bien réelle. Ils parlent d'une

criminalité « assistée par ordinateur » qui

se révèle être polymorphe et en lien direct avec la

sécurité de l'Etat. Ils définissent le cyberespace comme

le terrain d'une nouvelle forme de délinquance dont les principales

cibles en dehors des organisations financières sont les Etats. Le

ciblage est composé d'attaques physiques d'une part qui visent le

matériel, les supports et les équipements et d'autre part les

attaques logiques qui concernent l'altération des données pour

les rendre inutilisables. Pour eux la cybercriminalité constitue une

menace envers la sécurité de l'Etat et ouvre une guerre

informatique qui peut s'articuler autour de la désinformation et

conduire à une guerre des réseaux sur internet. Pour les

cybercriminels l'objectif est de faire pression sur les gouvernements

basés sur un chantage informationnel et politique.

Fréderic Dechamps et Caroline Lambilot

insistent sur les facteurs aggravant les risques de menaces de la

cybercriminalité en rapport avec la sécurité de

l'Etat31(*). Ils citent

entre autres le « cloud computing » ou internet en nuage.

Le stockage en ligne de données en masse rend plus vulnérable les

systèmes et facilite l'accès illicite aux réseaux,

données et informations étatiques. Ils évoquent aussi la

banalisation de la monétique comme facteur aggravant. Pour eux on

effectue aujourd'hui toute sorte de transaction monétaire en ligne avec

une facilité qui masque les dangers liés à ces

opérations. Enfin ils partent d'une approche globale pour souligner la

dépendance technologique des sociétés

caractérisée par l'interconnexion des réseaux et des

services de l'Etat et l'hyper connexion des individus. Cette hyper connexion

vient aggraver selon eux la vulnérabilité de l'Etat face au

cyberespace.

Solange Ghernaouti aborde le cyberespace et le

problème de la cybercriminalité sous un aspect

stratégique32(*).

Pour elle la cybercriminalité constitue un acte de guerre. Le

caractère illicite des écoutes de masse, de la collecte

dérobée de données, des intrusions dans les

systèmes des Etats relèvent de l'atteinte à la

souveraineté. Pour elle l'enjeu de la cybercriminalité

dépasse l'aspect technique et révèle la portée des

actions cybercriminelles sur la sécurité de l'Etat, et la

nécessité pour ceux-ci d'investir le champ du cyberespace comme

porteur de nouvelles menaces et facteur de fragilisation de leur

sécurité.

Joel Bamkoui évoque le problème du

rapport entre cyberespace et sécurité nationale sur le plan

militaire33(*). D'abord il

parle de la sécurité opérationnelle à travers les

attitudes des soldats qui partagent leurs expériences en

opération sur les réseaux sociaux à leurs proches et

connaissances. Ces attitudes fournissent des informations sur les modes

opératoires, l'équipement et les positions de ceux-ci aux

ennemis. Ensuite en s'appuyant toujours sur l'usage d'internet par les

militaires, il évoque le risque de remise en cause du secret dans

l'armée par la divulgation d'informations sensibles et

classifiées. Enfin la présence active des terroristes sur les

réseaux et la diffusion de vidéos d'assassinats cruels de soldat

ont pour but de déstabiliser le moral des troupes et partant d'avoir un

avantage psychologique sur eux lors de l'affrontement.

Abdoul Ba souligne le risque de perte d'autonomie de

décision des pays en développement d'Afrique face aux pays

industrialisés qui contrôlent le cyberespace34(*). Puisque l'accès au

cyberespace exige des infrastructures de communication couteuses pour les pays

en développement d'Afrique, ces derniers sont contraints de faire

recours aux puissances industrialisés pour l'accès et

l'exploitation du cyberespace même pour des questions délicates

relevant de la sécurité et de la souveraineté de l'Etat.

Brièvement les auteurs évoqués

montrent sous divers aspects le péril sécuritaire que constitue

le cyberespace pour l'Etat à travers les actes de

cybercriminalité. Mais d'autres voient dans le cyberespace et ses

avatars un moyen de renforcer la sécurité de l'Etat. Pour les eux

malgré les risques qu'il présente le cyberespace constitue une

opportunité pour les Etats d'affirmer leur positionnement

stratégique dans la nouvelle configuration interconnectée du

monde35(*).

D'après Delphine Deschaux-Dutard, le cyberespace

à l'image d'un territoire, est devenu de par son influence croissante,

un champ d'action fondamental pour les Etats36(*). C'est un espace de rivalité de pouvoir et de

luttes d'influences. Pour elle les Etats doivent se servir du cyberespace pour

contrôler et influencer l'opinion. C'est l'exemple de la Chine et de la

Russie qui contrôlent internet pour désorganiser les mouvements de

contestation de l'ordre étatique. Pour elle c'est une nouvelle arme dans

les relations internationales. Internet est devenu un outil de surveillance

efficace pour les Etats pour pouvoir anticiper et prévoir les possibles

menaces à la sécurité de l'Etat.

Frederick Douzet abonde dans ce sens car pour elle les

Etats investissent le cyberespace au nom de la sécurité37(*). Il s'agit de maitriser les

contours du discours des acteurs terroristes et maitriser le flux de

l'information. Pour elle la capacité d'un Etat à collecter,

analyser, manipuler l'information peut offrir un avantage stratégique

contre l'ennemi et le faire douter de la fiabilité de sa propre

information. La maitrise de l'information peut perturber la communication,

désorienter l'ennemi et même affecter ses capacités

opérationnelles qui dépendent de plus en plus des réseaux

pour leur fonctionnement et leur coordination. Les Etats devenant de plus en

plus dépendant des réseaux doivent construire des

capacités offensives et saisir les nouvelles opportunités

offertes par ceux-ci pour accroitre leur efficacité et leur puissance.

La guerre idéologique se déroulant sur les réseaux, elle

souligne que malgré les atteintes aux libertés individuelles les

gouvernements se voient obligés de surveiller activement ce qui se passe

dans le cyberespace pour des enjeux de sécurité. Bien plus elle

note que la souveraineté économique des Etats est menacée

par l'accélération de la circulation des biens et flux financiers

sur les réseaux.

Christina Knoff et Éric Ziegelmayer montrent

à partir de l'exemple des Etats-Unis d'Amérique comment le

contrôle de l'« infosphère » numérique

est capital pour la sécurité de l'Etat38(*). L'Etat à travers les

réseaux montre à ses citoyens le bien-fondé de ses actions

socio-politiques et militaires tant sur le plan national qu'international. Il

s'agit d'un puissant outil à la disposition de l'armée à

même de renforcer le lien armée-nation dans un environnement

caractérisé par la pullulation des menaces asymétriques

qui ont trouvé dans internet et les réseaux sociaux un terrain

d'expression fertile. Pour les Etats il s'agit d'exploiter le potentiel

militaire du cyberespace et incorporer spécifiquement les réseaux

et médias sociaux à la communication stratégique de

l'Etat. L'Etat doit être présent sur les réseaux sociaux et

le web pour influencer réellement l'opinion, reconstruire l'information,

et les utiliser comme outil pour évaluer les forces de l'ennemi.

Désiré Ndongo-Mve décrit la

présence de l'Etat sur les réseaux sociaux à travers

l'armée comme une interface des militaires pour informer les

civils39(*). Pour lui ils

constituent des outils de marketing de l'armée pour recruter les jeunes.

Il s'appuie aussi sur l'avantage d'anticipation qu'offre le cyberespace

à travers la collecte d'informations.

Pour Marc Watin-Augouard le cyberespace constitue un

lieu d'application d'un continuum

défense-sécurité40(*). Pour les Etats aujourd'hui il n'y a plus de

distinction stricte entre sécurité extérieure et

sécurité intérieure à cause de l'extrême

variabilité des identités et postures des acteurs, et la

caducité de la distinction stricte entre temps de paix et temps de

guerre. D'après lui puisque les cybermenaces ne connaissent pas de

ruptures le cyberespace s'offre comme un lieu pour des actions de

sécurisation de l'Etat s'inscrivant dans la continuité. Pour lui

le cyberespace désormais doit faire partie des stratégies de

sécurisation de l'Etat à l'heure de la société

interconnectée où tous les modes d'action de

cybercriminalité bien que différents convergent vers les

mêmes buts.

Olivier kempf considère le cyberespace comme

un espace où tous types d'acteurs dialoguent, agissent et se

confrontent41(*). Dans

cette logique le cyberespace constitue pour les Etats un champ dont la

sécurisation inclut la sécurité nationale

puisqu'étant un théâtre d'affrontements et de

rivalités entre puissances. Il décrit le cyberespace comme un

espace de stratégie complexe où il est nécessaire pour les

Etas de faire preuve d'inventivité dans leurs stratégies

d'aujourd'hui et de demain car les modèles antérieurs ne peuvent

plus-sinon partiellement- s'appliquer dans cet espace. Il remarque que faisant

intervenir une multiplicité d'acteurs situés à des niveaux

divers, le cyberespace constitue un véritable défi militaire et

sécuritaire pour les Etats.

De ce qui précède il se dégage

que le cyberespace constitue d'une part un facteur de fragilisation de la

sécurité de l'Etat et d'autre part un outil a même de

renforcer cette sécurité pour une projection stratégique

des Etats. Notre posture sera constructiviste pour montrer à travers le

cas du Cameroun et des Etats de l'Afrique Centrale que le cyberespace ne

constitue pas formellement soit un danger pour la sécurité de

l'Etat, soit exclusivement un moyen de la renforcer ; mais que son rapport

à la sécurité dépend du contexte spécifique

de chaque Etat et des réalités propres à ses

conditions.

VI. Problématique et hypothèses

De façon générale la

problématique peut être définie comme la recherche ou

l'identification de ce qui pose problème. Il s'agit d'une

difficulté théorique ou pratique dont la solution n'est pas

encore trouvée.

A.

Problématique

Le cyberespace constitue le support et l'espace de

déploiement d'internet qui est devenu de nos jours un outil

incontournable dans la quotidienneté des individus, des organisations et

des Etats. Au-delà des opportunités qu'il représente, il

entraine un spectre de menaces qui construisent son émergence en tant

que question cruciale de sécurité. En tant que

phénomène social le cyberespace questionne les capacités

de l'Etat - principal organisateur de la société - à faire

face aux menaces qui en découlent. En tant que garant de la

sécurité de ses citoyens et de la sécurité de

l'organisation de l'ensemble institutionnel, l'Etat est la principale cible des

effets néfastes du cyberespace qui s'est construit dès le

départ sur une logique contre la centralité vécue dans

celui-ci42(*).Le

développement de cette pensée a conduit à

l'établissement d'internet comme nouveau lieu majeur de contestation de

l'autorité de l'Etat par des actions portant atteinte à sa

sécurité, à la stabilité sociale, avec des

répercussions sur l'économie et la paix sociale. Dès lors

sera question pour nous d'interroger dans notre problématique le rapport

entre le cyberespace comme nouveau champ d'action de la société

et le péril sécuritaire qu'il peut représenter pour les

Etats.

Question centrale :

Comment peut-on rendre compte des liens inextricables

entre cyberespace et sécurité des Etats ?

Cette question peut être fragmentée en deux

interrogations secondaires.

Question secondaire 1 :

Comment le cyberespace impacte-il sur la

sécurité des Etats ?

Question secondaire 2 :

Comment peut-il être construit comme un enjeu et un

terrain de projection des Etats ?

B.

Hypothèses

En tant que nouveau terrain de compétition des

organisations - étatiques et non étatiques - le cyberespace

mobilise des acteurs qui façonnent leurs stratégies selon les

objectifs qu'ils poursuivent. Ressource inépuisable de données,

espace au potentiel économique, cadre d'expression des acteurs

minoritaires, outil d'influence de la politique internationale,

l'avènement du cyberespace crée un dynamique de

compétition dont la matérialisation porte préjudice aux

Etats.Ceci explique la construction de notre hypothèse autour de des

enjeux et des impacts que le cyberespace à sur la sécurité

des Etats.

Hypothèse principale

Le rapport entre le cyberespace et la

sécurité des Etats peut être établi à partir

des enjeux qu'il génère et des impacts qu'il a sur leur

sécurité.

Hypothèse secondaire 1

Le cyberespace impacte la sécurité des Etats en

Afrique Centrale dans un contexte marqué par la fracture

numérique avec les pays développés, par le

développement de nouvelles formes de criminalité

cybernétiques.

Hypothèse secondaire 2

Le cyberespace peut être reconstruit comme un

enjeu et un terrain d'opportunités pour les Etats à travers

l'appropriation des logiques de fonctionnement de cet espace et la mise sur

pied des mécanismes de renforcement de leur sécurité.

VII. Cadre méthodologique

Omar Aktouf définit la méthodologie

comme « l'étude du bon usage des méthodes et

techniques »43(*). Elles doivent être adaptées le plus

rigoureusement possible à l'objet précis de la recherche et aux

objectifs poursuivis. Pour Benoit Gauthier c'est une technique englobant

à la fois :« la structure de l'esprit et de la forme de la

recherche, et les techniques utilisées pour mettre en pratique cet

esprit et cette forme »44(*). Notre cadre méthodologique est

articulé en trois parties dont les techniques de collecte des

données(A), le traitement des données(B) et l'analyse des

données(C).

A.

Les techniques de collecte des données

Il est question de montrer ici la nature des techniques

de collectes de données en précisant les lieux d'investigations

d'après Omar Aktouf. Elles sont de deux ordres à savoir les

techniques vivantes de collecte des données (1) et les techniques

documentaires (2).

1.

Les techniques vivantes de collecte des données

L'entretien constitue la principale technique dont nous

nous sommes servis dans notre travail. Pour Jean-Louis Loubet Del Bayle, c'est

la situation au cours de laquelle un chercheur essaie d'obtenir d'un sujet, des

informations détenues par ce dernier, que ces informations

résultent d'une connaissance, d'une expérience ou qu'elles soient

la manifestation d'une opinion45(*).

Dans le cadre de notre travail nous avons pu réaliser

une interview avec le chef de Bureau des Fichiers Centraux au Service Central

des Recherches Judiciaires de la Gendarmerie Nationale du Cameroun46(*). Le but visé consistait

à connaitre la provenance du matériel informatique utilisé

par l'armée, des politiques de sécurisation qui encadrent son

utilisation, tout en abordant la stratégie de sécurisation de

l'armée Camerounaise dans le cyberespace. Les entretiens prévus

avec les autres acteurs principaux du cyberespace n'ont pu être

réalisés malgré la formulation de demandes d'entretiens,

qui jusqu'à la finalisation de nos travaux n'avaient toujours pas obtenu

de réponses.

2.

Les techniques documentaires

Selon Omar Aktouf elles ont pour but l'étude

détaillée des contenus des documents47(*). Ces documents sont

constitués des ouvrages, articles parus dans les revues, des rapports et

études, des textes juridiques, des données statistiques. Ces

documents dans le cadre de notre travail sont ceux relatifs au rapport entre

cyberespace et sécurité de l'Etat, et aux questions connexes ou

sous-jacentes comme la cybercriminalité, la cybersécurité

et la cyberstratégie, internet et les réseaux sociaux. Les

bibliothèques de l'université de Yaoundé 2, de la

Fondation Paul Ango Ela (FPAE), du CREPS ont constitué l'essentiel de

nos centres de documentation.

Bien plus les documents consultés sur internet en

rapport avec notre sujet, sur les autres pays de l'Afrique centrale ont eu pour

objectif de pallier à notre incapacité à nous rendre dans

ces différents territoires.

B.

Traitement des données

Le traitement de nos données s'est fait par deux

méthodes principales à savoir : la méthode

stratégique (1) et la méthode géopolitique (2).

1.

La méthode stratégique

Elle a été développée par

Michel Crozier et Erhard Friedberg48(*). Pour eux le comportement et la stratégie des

acteurs visent soit à améliorer sa situation ou à

maintenir sa marge de liberté. Ils pensent que le pouvoir n'est pas un

attribut, mais plutôt une relation réciproque et

déséquilibrée qui vise un but. Il faut d'après eux

étudier le cadre spatial, temporel et social pour mesurer les atouts et

les contraintes qui pèsent sur eux. Bien plus les acteurs utilisent des

jeux en fonction des stratégies possibles. Selon cette théorie le

comportement des acteurs s'organise sous la forme de stratégies

personnelles visant à garantir une position de pouvoir ou de se

prémunir du pouvoir des autres.

Dans le cadre de notre recherche cette méthode

nous permet de comprendre les actions et stratégies des

différents acteurs du cyberespace comme des moyens de renforcer leur

pouvoir, de déconstruire la légitimité des autres acteurs

et de s'imposer dans le système international. Cette grille d'analyse

permet de comprendre l'ambivalence que revêt le cyberespace pour la

sécurité de l'Etat en tant que danger d'une part et

opportunité d'autre part.

2.

La méthode géopolitique

La méthode géopolitique a

été développée par des auteurs comme

François Thual49(*). Elle va au-delà des discours officiels pour

identifier les intentions réelles des acteurs sur la scène

internationale. Il est question d'analyser les éléments

internationaux comme des phénomènes structurés par

des attitudes qui obéissent à une logique de

réalisation des ambitions ou d'atténuation des menaces

existantes. Selon cette méthode la prédominance d'un facteur

dépend du phénomène étudié. Cette

méthode permet de comprendre le jeu des acteurs et des alliances,

d'analyser les dispositifs offensifs ou défensifs, et d'analyser le

déploiement des moyens spéciaux des acteurs afin de comprendre

leurs motivations.

L'utilité de cette méthode dans notre

travail relève du fait qu'elle permet de comprendre par l'analyse des

actions des cybercriminels d'une part et de l'Etat d'autre part, les

motivations réelles et les buts de leurs démarches. Bien plus

cette méthode nous permet de saisir les enjeux sécuritaires que

soulève le cyberespace pour les pays de l'Afrique centrale.

C.

Interprétation des données

L'interprétation des données

relève de ce que Omar Aktouf nomme « mise de

signification »50(*). Cette étape a pour but de donner un sens

à l'ensemble des données collectées.

L'interprétation des données peut s'opérer par le biais de

plusieurs théories. Dans le cadre de notre étude nous avons

interprété nos données à partir du constructivisme

sécuritaire (1) et de la sécurité globale (2).

1.

Le constructivisme sécuritaire

Le constructivisme sécuritaire est apparu en

relations internationales vers la fin des années quatre-vingt. Alexander

Wendt est l'un de ses principaux auteurs51(*). Le constructivisme se veut une méthode

permettant d'étudier les phénomènes politiques et sociaux

contrairement au réalisme qui cherche à établir une

théorie du système international52(*). Le constructivisme cherche à identifier la

manière dont se définissent les intérêts des

acteurs. Sur la scène internationale ils sont modelés par des

pratiques politiques qui les dotent chacun d'une identité,

d'intérêts interdépendants, variables et construits, et non

donnés par nature53(*). Selon Nicholas Onuf, le constructivisme

« prétend que les gens font la société, et la

société fait les gens »54(*).Pour les constructivistes les acteurs sur la

scène politique représentent des constructions complexes

comprenant plusieurs dimensions. Ils se posent la question du

« comment ? » avant celle du

« pourquoi ? ». Pour Keith Krause l'objectif de la

théorie constructiviste est la compréhension d'un contexte et la

connaissance pratique55(*).

Dans le cadre de notre étude le constructivisme

sécuritaire nous a permis de voir comment le cyberespace agit sur la

sécurité de l'Etat dans une dynamique binaire

sécurité/insécurité. En fonction des objectifs

visés il peut servir ou nuire à l'Etat. Au Cameroun comme dans

les pays d'Afrique Centrale, bien que constituant un problème de

sécurité majeure il peut servir de cadre au renforcement de

celle-ci. Ceci à travers le renseignement fourni par les données

d'internet.

Cette théorie nous permet d'analyser les actions

de cybercriminalité envers l'Etat comme des mécanismes dont le

but est la décrédibilisation de l'Etat en tant que garant de la

sécurité de ses citoyens, et la considération du

cyberespace comme milieu où l'Etat ne devrait jouir d'aucune

légitimité. Bien plus elle nous a permis d'analyser les

perceptions sécuritaires qu'ont les Etats d'Afrique Centrale sur les

interrogations que soulèvent internet et les réseaux sociaux.

Comment les constructions des réponses à la problématique

sécuritaire que le cyberespace pose sont dépendants de leurs

conditions économiques de pays en développement, du manque

d'infrastructures technologiques et du défaut d'harmonisation des

mécanismes de sécurisation qui caractérisent la

sous-région.

2.

La sécurité globale

Ce concept a émergé au début des

années quatre-vingt-dix. Théoriquement il a été

développé par des chercheurs dont Kenneth Waltz56(*). Pour Susan Strange la

sécurité doit inclure tous les domaines de la

société57(*). Cette théorie va se développer au

milieu des années 2000 avec l'apparition de nouvelles menaces

liées à la mondialisation et aux nouvelles technologies. Il

s'agit principalement du cybercrime, du terrorisme international, des conflits

asymétriques. Ce concept associe les problématiques de

sécurité intérieure et les enjeux stratégiques

internationaux. Pour l'Etat il est question de prévenir et d'assurer

à l'ensemble de ses membres un niveau de sécurité maximum

face aux risques et menaces. Ici la sécurité est une affaire de

tous tant au sein d'un Etat qu'entre Etats différents. Cette approche

met en lumière l'interdépendance entre les types de

sécurité. Dans le concept de sécurité globale

Éric Dufes considère la crise comme un danger et une

opportunité en ce qu'elle permet de passer de la réaction de

défense à une posture d'anticipation des futures menaces58(*).

La théorie de la sécurité globale

nous a permis d'expliciter la vulnérabilité des Etats de

l'Afrique Centrale et le péril sécuritaire que représente

le cyberespace à travers le caractère sectoriel des politiques

sécurisation, l'absence d'une approche globalisante de la menace que

représente internet et les réseaux sociaux, et l'individualisme

qui caractérise l'action des différents Etats dans ce domaine. Le

manque d'harmonisation des textes juridiques sur les questions

« cyber », l'inexistence d'une structure normative

sous-régionale révèle l'intérêt que

revêt le concept de sécurité globale dans l'étude du

rapport entre sécurité de l'Etat et cyberespace.

VIII. Plan d'étude

Le plan de notre étude dans l'analyse du rapport entre

le cyberespace et la sécurité de l'Etat s'articule autour de deux

axes principaux répartis en deux chapitres chacun. D'une part l'analyse

de la construction de l'insécurité des Etats de l'Afrique

Centrale dans le cyberespace (1ere partie) et d'autre part l'analyse de la

projection des Etats dans ce milieu comme opportunité de renforcement de

leur sécurité (2eme partie).

PREMIERE PARTIE :

LE

CYBERESPACE COMME NOUVEAU TERRAIN D'INCERTITUDES POUR LA SECURITE DES ETATS EN

AFRIQUE CENTRALE

La révolution numérique qui se qui se vit en

Afrique Centrale entraine, en plus des aspects positifs et rentables qu'elle

développe - facteur d'amélioration de la croissance

économique, accélérateur de la mobilité des biens,

réduction des couts des transactions, accès à

l'information - entraine l'émergence de menaces conséquentes

à l'usage que font les populations d`internet, et des menaces

sécuritaires liées au retard technologique des Etats de la CEEAC.

Il est question dans cette partie d'analyser la cybercriminalité et la

manipulation de l'information comme principales menaces comme principales

menaces du cyberespace à la sécurité des Etats (chapitre

1), et d'analyser le retard et la dépendance technologique comme points

de vulnérabilité des Etats dans le cyberespace (chapitre 2).

CHAPITRE I : LA CYBERCRIMINALITE ET LA MANIPULATION DE

L'INFORMATION COMME PRIINCIPALES MENACES DU CYBERESPACE A LA SECURITE DE

L'ETAT

Ces deux termes renvoient à des pratiques

parallèles dont les moyens et les buts peuvent diverger mais qui ont

tous pour résultat la remise en question de la sécurité

dont l'Etat doit s'assurer et assurer à ses citoyens. D'une part la

cybercriminalité selon l'ampleur des actes posés et les objectifs

visés constitue le principal moyen de déstabilisation de l'Etat

dans le cyberespace. D'autre part la sphère informationnelle des

réseaux sociaux fait d'internet un foyer de mise en cause de l'Etat

à travers la manipulation de l'information et l'usage qu'en font les

mouvements contestataires. Dès lors analyser ces menaces renvoi à

questionner le développement des actes de criminalité sur

internet (section 1) et d'interroger le cyberespace comme nouvel outil

d'expression des mouvements terroristes et sécessionnistes (section

2).

Section 1 : Le développement des actes de

criminalité sur internet

Comme tout phénomène émergent,

internet au-delà de ses avantages, s'est développé en

Afrique centrale avec ses inconvénients desquels découlent des

activités de cyber délinquance, des cybercrimes et de la

manipulation des données. Il convient donc d'étudier internet

comme nouvelle plateforme d'expression des activités criminelles

(paragraphe 1) l'atteinte au fonctionnement et à la

crédibilité de l'Etat par l'altération des données

(paragraphe 2).

Paragraphe 1 :Internet comme nouvelle plateforme

d'expression des activités criminelles

La cybercriminalité découle d'une

exploitation pervertie du cyberespace59(*). Conduites sous l'action de l'homme les actes de

criminalité sur le web peuvent être le fait de débutants ou

d'experts en informatique communément appelés hackers(A). Mais

aussi le cyberespace constitue un nouveau milieu de développement des

transactions illégales, une passerelle pour les trafics et les

marchés noirs (B).

A.

Les hackers et la cybercriminalité

Le terme hackers ou pirates en français

désigne à l'origine des jeunes avec des compétences

techniques qui infiltraient les systèmes informatiques sans intention

malveillante particulière, avec pour but la satisfaction personnelle. Il

s'agit principalement pour ces pirates d'internet de pénétrer les

systèmes informatiques les plus sécurisés par des codes,

des programmations et des algorithmes, pour montrer les failles du

système et ses vulnérabilités. Au vu de leur potentiel

depuis le début des années 2000, leurs actes ont commencé

à revêtir un caractère revendicatif et idéologique

et parfois criminel. Le but n'étant plus de faire étalage de ses

prouesses techniques mais plutôt de défendre une cause ou

manifester leur mécontentement à l'encontre d'une politique de

l'Etat ou de sa politique globale. L'arrivée en Afrique des

télécommunications à la fin de la décennie 1990 et

l'avènement d'internet au début du nouveau millénaire en

font des phénomènes récents mais qui tout comme en

occident se sont intégrés avec l'émergence des hackers.

Ayant pris le phénomène internet de

cours, les hackers en Afrique bien que n'ayant pas la même envergure que

leurs semblables des pays industrialisés se sont constitués

clairement comme des armes de destruction de l'économie. La

pauvreté et le chômage ont poussé de nombreux

diplômés à se tourner vers des activités

illégales et illicites pour survivre. Ils ont trouvé en internet

un moyen facile de gagner de l'argent sur le dos des usagers crédules et

mal avisés.

La cybercriminalité consiste à utiliser

des systèmes et des réseaux informatiques, soit pour commettre

des infractions spécifiques à ces réseaux, soit pour

réaliser ou faciliter des infractions plus classiques, lesquelles

étaient déjà incriminées avant l'arrivée

d'Internet60(*).

L'utilisation massive d'internet à des fins commerciales, couplée

à l'insouciance des utilisateurs communicants naïvement leurs

données personnelles, offrent aux usurpateurs un potentiel

démesuré pour la réalisation de leurs intentions

délictuelles ou criminelles61(*). L'Afrique est de plus en plus victime de la

cybercriminalité, les pays de la région ayant perdu au moins deux

milliards de dollars à la suite de cyberattaques en 201662(*). Avec un taux de

pénétration d'internet d'à peine 30% en Afrique centrale,

les hackers y constituent des communautés marginales ou des individus

isolés. Ceci du fait de leur équipement peu

développé et du niveau technologique peu avancé du

réseau en Afrique. Se calquant sur le modelé de leurs semblables

occidentaux, ils disent agir au nom du peuple opprimé et contre les

décideurs qui les écrasent. Ils orchestrent des attaques qui

visent des grands groupes industriels internationaux des entreprises et des

multinationales en utilisant l'information qui circule sur les réseaux

comme une source stratégique. Cette information est constituée

des bilans d'entreprises, qui montrent les chiffres d'affaires et les marges de

bénéfices, mais aussi des informations sur les transactions des

capitaux. D'après Justin Ruzari cadre technique de la Banque Nationale

du Rwanda au moins 200 000 attaques ont visé l'institution en 2017

principalement dirigées pour atteindre le réseau de la

structure63(*). En 2014,

la cybercriminalité a fait perdre à l'Etat camerounais plus de 14

milliards de FCFA de manque à gagner. Le 21 octobre 2014, le Tribunal

criminel spécial condamnait 10 jeunes âgés de 25 à

35 ans pour avoir trafiqué le système informatique de Camair-co

et fait perdre 288 millions de FCFA ans dans le cadre d'un trafic de billet en

201264(*).Pour les hackers

et cybercriminels il s'agit de gagner facilement de l'argent contre

l'entreprise et ses clients. Mais les implications sécuritaires de

pareils actes sont à considérer à un triple niveau. Les

pertes financières que les hackers et les cybercriminels font perdre

à l'Etat sont à même de déstabiliser le tissu

bancaire et financier de l'Etat. Les pays d'Afrique centrale n'ont pas encore

connu d'attaques de cette ampleur mais l'évolution fulgurante de la

technologie fait qu'il s'agit d'une possibilité à ne pas

écarter. Bien plus la conséquence qui en découle participe

à fragiliser la crédibilité de la structure auprès

de ses clients dont les épargnes permettent le fonctionnement du

système bancaire. Cette instabilité peut influer sur la

sécurité économique de l'Etat. À ces cybercriminels

s'ajoutent le développement des transactions illégales et des

marchés noirs sur internet

B.

Le développement des activités illégales et des

marchés noirs sur internet

En tant que nouvelle technologie, internet s'est

imposé comme une plateforme de commerce par excellence. Les

facilités dans les transactions, la rapidité dans

l'échange sont des facteurs qui ont contribué à l'essor

d'internet en tant qu'outil de commerce. La possibilité d'opérer

à distance a rendu les transactions plus faciles et rapides,

ajouté à cela le payement électronique qui participe

à fluidifier les échanges. Mais parallèlement à ces

avantages internet s'est constitué comme nid des marchés noirs,

des transactions financières illégales, des réseaux de

commerce illicite et autres trafics. L'ensemble de ces sites est

désigné sous le nom de darknet.

Le darknet s'impose de plus en plus comme le lieu

de commerce privilégié des réseaux de criminalité

organisée et des particuliers qui se livrent à des

activités illicites65(*). Le développement de ces activités a

été rendu possible par l'opportunité découverte

dans la difficulté d'identifier la provenance et la destination des

objets ou capitaux échangés. Les individus se livrant à

cette pratique tirent avantage de l'instantanéité de la mise en

relation et de la connectivité des individus avec l'innovation qu'offre

la dématérialisation des échanges66(*). En 2011 on estime que les

cyber arnaques ont fait perdre 110 milliards de dollars à 550 millions

de victimes dans le monde67(*). Selon un rapport de la société en

sécurité informatique McAfee, le Cameroun est le 9e

pays dans le monde source de cyber arnaques68(*). Pour le FBI le nom de domaine du Cameroun est le

5e le plus risqué dans le monde. C'est le cas des diamants en

République Centrafricaine, où les trafiquants se servent des

plateformes comme Facebook et WhatsApp pour trouver des acheteurs. Ce business

aurait pu passer pour normal, mais ce commerce sert en RCA à enrichir

les faction et groupes armés qui s'y affrontent depuis plusieurs

années. Pour les trafiquants internet et les réseaux sociaux sont

des moyens plus faciles et simples de trouver des acheteurs à

l'étranger. Les transactions physiques pour ces commerces illicites

présentent de nombreux dangers pour les trafiquants entre autres les

contrôles de douanes, les vérifications d'identités et les

questions sur la provenance des biens ou de l'argent issu de ces commerces.

Internet constitue un lieu de marché

préférentiel pour le commerce des espèces animales

protégées et en voie d'extinction, et de la vente des

espèces végétales interdites. Mais pour mieux montrer

cette posture d'insécurité de l'Etat face au cyberespace nous

évoquerons les mécanismes des cybercriminels qui consistent

à bloquer des sites gouvernementaux ou à créer, utiliser

des faux comptes de représentants de l'Etat.

Paragraphe 2 : les cyber arnaques et l'altération

des données comme atteinte à la crédibilité et au

fonctionnement de l'Etat

Le péril sécuritaire que

représentent les systèmes connectés repose en grande

partie sur l'utilisation que peuvent en faire les usagers. Libres de leurs

mouvements et échappant directement à tout contrôle, les

utilisateurs mal intentionnés n'hésitent pas à se servir

des facilités technologiques comme armes pour porter atteinte aux

symboles de l'Etat dans le cyberespace. Au rang de ces méthodes on

observe la manipulation des données dont les manoeuvres les plus

courantes sont l'usurpation des identités des représentants de

l'Etat (A) et les dysfonctionnements des plateformes gouvernementales sur

internet (B).

A.

L'usurpation des identités des représentants de

l'Etat

L'usurpation d'identité des membres du

gouvernement et des hautes personnalités est une pratique

répandue dans les pays africains. Les principaux motifs des individus

qui s'y adonnent sont l'appât du gain. Il est plus facile d'attirer des

intéressés à l'étranger en se faisant passer pour

un membre du gouvernement ou une personnalité influente et connue en

prétendant agir au nom de l'Etat, pour arnaquer et tirer frauduleusement

bénéfice de la caution que représentent ces noms dans les

négociations en ligne. Ces individus tirent avantage de la quasi-absence

de l'Etat sur internet pour perpétrer leurs forfaits. En effet

très peu de hauts-commis du gouvernement possèdent des comptes

protégés sur les réseaux sociaux ou des pages officielles

sur internet car n'étant pas socialisés aux

phénomènes technologiques.

La prolifération d'une pareille

activité se justifie par la facilité de création d'un

compte personnel et le niveau de contrôle quasi-inexistant pour confirmer

l'identité des individus. Les vérifications purement basiques ne

permettent pas garantir la sécurité de l'identité des

hauts responsables de l'Etat. De n'importe où, n'importe quel individu

peut créer un faux compte et abuser la crédulité des

internautes. Le monde d'internet toujours associé à la

liberté, et la part de contrainte qui pèse sur les usagers

d'internet est moindre par rapport à la marge de manoeuvre qu'ils ont

dans leurs activités sur la toile69(*). Ajouté à cela l'accessibilité

de plus en plus accrue et à faible cout de l'outil informatique.

Internet en Afrique est devenu le lieu de fausses passations de marchés

publics, de vente de propriétés foncières imaginaires, des

fonds d'investissements illusoires et des manoeuvres d'escroquerie des

individus. L'enjeu d'une pareille problématique au-delà de

l'aspect financier engage l'image de l'Etat à l'extérieur, dans

ses rapports diplomatiques avec les autres Etats. C'est ce que Thomas Gomart

appelle la diplomatie numérique70(*). Il s'agit de la perception qu'ont les autres Etats

sur le crédit qu'ils peuvent associer à un Etat dans la conduite

d'une affaire ou dans un cadre de la coopération bilatérale. Se

voir attribuer des forfaits sur internet participe pour un Etat à

dégrader son image et à mettre en cause ses relations avec les

autres Etats. Au Cameroun la pratique a visé plus d'une vingtaine de

membres du gouvernement71(*). Plus récemment le communiqué de louis

Paul Motaze, alors ministre camerounais de l'Economie de la Planification et de

l'Aménagement du Territoire mettant en garde les usurpateurs de son

identité sur la toile par un communiqué officiel rendu public le

26 juillet 201772(*). Cet

acte a pour but de porter à la connaissance de ses compatriotes

qu'aucune requête sur internet portant son identité n'émane

de lui et qu'il ne saurait en aucun cas être tenu pour responsable en cas

de dommages. Cette situation met dans une posture délicate les vrais

détenteurs de l'identité usurpée. Les répercussions

de l'usurpation d'identités des représentants de l'Etat à

première vue peuvent paraitre anodins et inoffensifs tant ils sont

difficilement connus du public. Pour le cas des membres du gouvernement si

aucun démenti ne les reconnait pas comme détenteurs de ces

comptes, ils peuvent être accusés d'escroquerie, d'arnaques, de

complicités diverses et de commerce illicite des biens de l'Etat et

à même de créer des tensions entre gouvernements qui

peuvent facilement déraper sur des incidents diplomatiques.

B.

Les dysfonctionnements des sites gouvernementaux sur internet

De plain-pied dans l'ère du

numérique, les Etats se sont arrimés à la technologie pour

des besoins de communication. En pleine phase de démocratisation,

l'internet offre une fenêtre pour communiquer et soutenir l'action

gouvernementale, mais aussi participe à entretenir la perception de

transparence de l'Etat qui doit rendre compte de ses actions et expliquer ses

décisions à ses citoyens. C'est la principale raison de

l'ouverture des sites d'institutions, de ministères et de la

présidence. Ces sites sont spécialement prisés par les

cybercriminels en tant que symboles ultimes de l'Etat sur internet. Ils

représentent des espaces de souveraineté stratégiques

à même de mettre à mal l'Etat dans l'exercice de son

pouvoir. Il s'agit moins de rendre le site inaccessible et inutilisable pour

les usagers car la majorité de ces sites sont créés

à des fins de représentation symbolique et ne présentent

que rarement des possibilités d'interactivités. Les contenus sont

remplacés par d'autres inappropriés, n'ayant aucun rapport avec

le secteur d'activités que représente le site. L'enjeu est

toujours l'image de l'Etat. Décrédibiliser l'Etat dans ses

symboles, montrer par le biais du virtuel que s'il est incapable d'assurer la

sécurité d'une page web, combien de fois assurer la

sécurité des millions de personnes dont il a la charge. Le but

recherché n'est pas dans l'attaque en elle-même mais plutôt

dans la perception qu'auront les individus d'un pareil acte. Le grand

degré d'interconnexion des systèmes d'information dans un monde

globalisé et interdépendant fait qu'un problème sur une

entité peut entraîner des effets en cascades sur d'autres avec des

impacts directs ou indirects et des effets immédiats ou à long

terme73(*). Il est

question de porter atteinte aux infrastructures de l'Etat qui utilisent le

cyberespace comme support principal ou accessoire. Ces activités peuvent

être motivées par des raisons financières, l'activisme

politique ou le terrorisme74(*). Le niveau de développement technologique en

Afrique n'ayant pas atteint un stade aussi avancé, néanmoins pour

mieux aborder la question sécuritaire du cyberespace l'Etat doit prendre

en compte ces facteurs dans l'élaboration de sa politique

numérique future. Quelque soient les techniques d'hacking leurs

finalités sont à trouver dans l'expression d'une revendication ou

dans la volonté de déstabiliser75(*). Il s Il s'agit de perturber la chaine

d'administration de l'Etat, et troubler le service public. Les sites de gestion

du personnel ou destinés aux usagers, du moment où ils sont hors

services empêchent les citoyens d'avoir accès à leurs

services, et empêche l'Etat de jouer son rôle auprès de ses

populations. Par cette manoeuvre les cybercriminels interpellent la

capacité de l'Etat à sécuriser ses infrastructures.

Puisque les sites sont désormais considérés comme faisant

partie du patrimoine réel de l'Etat.

Une nouvelle pratique consiste à

définir la superficie d'un Etat comme constituée du territoire

physique et de son domaine internet. Pour le Cameroun par exemple sa superficie

serait de 475 444 km² plus le domaine « .cm ». Cela

montre qu'à l'image d'un territoire physique le cyberespace fait partie

intégrante de l'Etat et en tant que tel nécessite d'être

sécurisé au même titre. Il est désormais

considéré comme le territoire maritime, terrestre où

aérien passible d'attaque pour atteindre l'Etat dans sa

souveraineté. Actuellement, la technique de sabotage informatique

prédominante consiste à causer des dommages aux données

elles-mêmes en utilisant principalement des virus et vers

informatiques76(*). Au

Tchad le site de la présidence a été attaqué et

bloqué pendant deux jours77(*). La page d'accueil a été

remplacée par une page qui affichait que le site est piraté, avec

un fond musical. La manoeuvre en elle-même montre que la finalité

est de mettre l'Etat en alerte et révéler aux yeux de la

population la vulnérabilité du régime. De pareils actes

cachent donc toujours des buts politiques et constituent des

éléments à prendre en compte dans la sécurisation

des infrastructures de l'Etat.

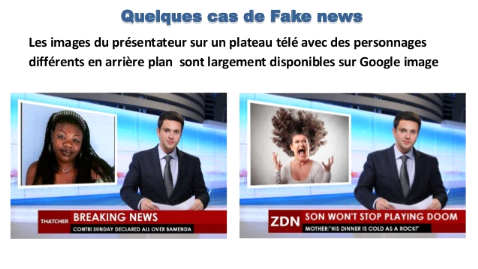

Section 2 : Le cyberespace comme nouvel outil d'expression

des mouvements contestataires et le péril sécuritaire des fake

news

Avec les facilités de communication et la

large diffusion qu'il assure à travers les plateformes d'échange

que constituent les réseaux sociaux, internet est devenu un canal

d'expression privilégié des mouvements contestataires (paragraphe

1). A ceux-ci s'ajoutent les manipulateurs d'opinion qui diffusent et

amplifient les fausses nouvelles (paragraphe 2) pour désinformer les

populations et déstabiliser l'Etat. Les réseaux sociaux ne sont

plus que sociaux et servent à des fins de propagande, de

désinformation et de divulgation des informations confidentielles.

Paragraphe 1 : Internet et les réseaux sociaux

comme instruments de propagande et de guerre psychologique des mouvements

contestataires

Les groupes terroristes et sécessionnistes

utilisent de manière préférentielle internet pour leur

communication à large spectre du fait de la grande diffusion qu'il leur

assure et du fait qu'il soit devenu un espace de recrutement et de regroupement

des terroristes. Cela passe par la mise en ligne de scènes de meurtres,

de vidéos d'entrainement ou d'exhibition du matériel de guerre.

Pour ces groupes ces mises en scènes sont des instruments de propagande

(A) et ils utilisent les réseaux sociaux comme des outils de guerre

psychologique (B).

A.