|

Année Académique 2017/2018

REPUBLIQUE DU SENEGAL

Un Peuple - Un But -

Une Foi

MINISTERE DE L'ENSEIGNEMENT SUPERIEUR ET DE LA

RECHERCHE

UNIVERSITE GASTON BERGER DE SAINT-LOUIS

U.F.R DE SCIENCES APPLIQUEES ET DE TECHNOLOGIE

CENTRE DE FORMATION PROFESSIONNELLE

PLURIDISCIPLINAIRE

Mémoire de fin d'études pour l'obtention de la

Licence Professionnelle Réseaux et

Télécom (LPRT3)

|

Sujet : Proposition

d'une solution pour l'interconnexion des Espaces Numériques

Ouverts de l'Université Virtuelle du

Sénégal avec la technologie MPLS-VPN

|

Présenté par Sous la direction de :

M. Fallou SENE Dr. Cheikh Sidy Mouhamed CISSE

REMERCIEMENTS

Je remercie le bon DIEU qui m'a encore donné cette

chance de réaliser ce travail bouclant mes trois années de

formation à l'Université Gaston Berger de Saint Louis (UGB). Je

remercie le docteur Cheikh Sidy Mouhamed Cissé enseignant à

l'Université de Thiès de bien vouloir encadrer ce travail avec

détermination, rigueur et professionnalisme.

Je remercie tous mes professeurs de l'UFR des Sciences

Appliquées et Technologies (SAT) qui ont eu à participer dans ma

formation.

Je remercie également le Professeur Abdou Karim Mbodji

pour ces conseils et orientation. Tous les étudiants de CFPP et le

personnel.

A toute la promotion de la LPRT 3

A mon frère Khadim SENE.

A toute ma famille

II

DEDICACE

Je dédié ce travail spécialement à

mon Père Modou SENE.

Que la Terre de Touba lui soit légère et le paradis

sa demeure éternelle.

Amine

III

LISTE DES ABREVIATIONS, ACRONYMES ET SIGLES

ADSL Asymmetric Digital Subscriber Line

ANSI Agence National de la Sécurité

Informatique

AS Autonomous System

ATM Asynchrous Transfert Mode

BGP Border Gateway Protocol

CE Customer Edge

CEF Cisco Express Forwarding

CNAES Conseil National sur l'Avenir de l'Enseignement

Supérieur

CRC Cyclic Redondancy Check

e-BGP external-Border Gateway Protocol

EIGRP Enhanced Interior Gateway Routing Protocol

ENO Espace Numérique Ouvert

FDDI Fiber Distributed Data Interface

FEC Forwarding Equivalence Class

FOAD Formation Ouverte A Distance

GNS3 Graphical Network Simulator

IEEE Institut of Electrical and Electronics Engineers

IGMP Internet Group Management Protocol

IP Internet Protocol

IPsec Internet Protocol security

LAN Local area Network

LDP Label Distribution Protocole

LED Light Emitting Diode

LER Label Edge Routeur

LFIB Label Forwarding Information Base

LMD Licence Master Doctorat

LSP Label Switching Patch

LSR Label Switching Router

MAC Media Access Control

MP-BGP Multi Protocole-Border Gateway Protocol

MPLS Multi Protocol Label Switching

iv

MPLS TE Multi Protocol Label Switching Traffic Enginnering

MRT Multiplexage à Repartition dans le Templs

MTU Maximum Transmission Unit

NTIC Nouvelle Technologie de l'Information et de la

Communication

OSI Open Systems Interconnection

OSPF Open Shortest Path First

P Provider

PABX/IP Private Automatic Branch

Exchange/Internet Protocol

PE Provider Edge

PPT Présentation PowerpoinT

QoS Quality of Service

RD Route Distinguisher

RIP Routing Information Protocol

RSVP Ressource reSerVation Protocol

SFD Starting Frame Delimiter

snRER Réseau pour l'Enseignement supérieur et de

la Recherche du Sénégal

TCP/IP Transmission Control Protocol/ Internet Protocole

TDP Tag Distribution Protocol

TIC Technologie de l'Information et de la Communication

TICE Technologie de l'Information et de la Communication pour

l'Enseignement

TTL Time To Live

UTP Unshielded Twisted Pair

UVS Université Virtuelle du Sénégal

VLAN Virtual Local Area Network

VPLS Virtual Private LAN Service

VPN Virtual Private Network

VPNv4 Virtual Private Network version 4

VPNv6 Virtual Private Network version 6

VRF Virtual Route Forwarding

V

LISTES DES FIGURES

FIGURE 1. 1: ESPACE NUMERIQUE OUVERT [W4] 5

FIGURE 1. 2: GEOLOCALISATION DES ENO 5

FIGURE 2. 1: ARCHITECTURE LAN 9

FIGURE 2. 2: TRAME ETHERNET 9

FIGURE 2. 3: TOPOLOGIE FDDI: ANNEAU 10

FIGURE 2. 4: PERIPHERIQUE BLUETOOTH 12

FIGURE 2. 5: TRANSMISSION PAR INFRAROUGE 13

FIGURE 3. 1: PRINCIPE FONDAMENTAL DE MPLS 15

FIGURE 3. 2: ENTETE MPLS 16

FIGURE 3. 3: CHEMIN LSP 17

FIGURE 3. 4: ARCHITECTURE MPLS 18

FIGURE 3. 5: TRANSFERT DE PAQUET IP DANS UN DOMAINE IP/MPLS

(ETAPE 1) 18

FIGURE 3. 6: TRANSFERT DE PAQUET IP DANS UN DOMAINE IP/MPLS

(ETAPE 2) 19

FIGURE 3. 7: TRANSFERT DE PAQUET IP DANS UN DOMAINE IP/MPLS

(ETAPE 3) 19

FIGURE 3. 8: ECHANGE DE TRAFIC ENTRE EQUIPEMENT DANS UN RESEAU

20

FIGURE 3. 9: POLITIQUE DE TRAITEMENT DE DIFFERENTS SERVICES

SUR UN ROUTEUR 21

FIGURE 3. 10: TUNNEL MPLS-VPN 24

FIGURE 3. 11: NUAGE MPLS-VPN 24

FIGURE 4. 1: INFRASTRUCTURE MPLS-VPN 26

FIGURE 4. 2: PAQUET IP DANS UN DOMAINE MPLS 27

FIGURE 4. 3: INSERTION DE LABEL DANS UN ROUTEUR PE 27

FIGURE 4. 4: TRANSFERT DE PAQUET IP DANS UN DOMAINE MPLS-VPN

27

FIGURE 4. 5: TOPOLOGIE DE CONFIGURATION COTE OPERATEUR 29

FIGURE 4. 6: TOPOLOGIE DE CONFIGURATION DES INTERFACES DU

PROTOCOLE LDP 30

FIGURE 4. 7: NOTION DE VRF 32

FIGURE 4. 8: ARCHITECTURE MPLS-VPN 38

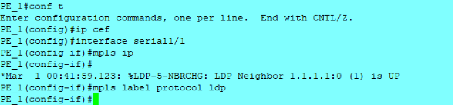

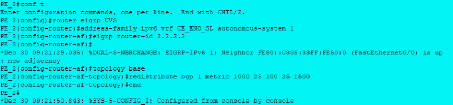

CAPTURE 4. 1: CONFIGURATION DE LDP SUR L'INTERFACE DU ROUTEUR

PE_1 31

CAPTURE 4. 2: CONFIGURATION DE LDP SUR L'INTERFACE DU ROUTEUR

P_1 31

CAPTURE 4. 3: VISUALISATION DE LA TABLE MPLS SUR LE ROUTEUR

PE_1 31

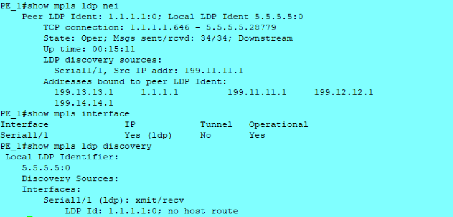

CAPTURE 4. 4: CREATION DE VRF SUR LE ROUTEUR PE_1 33

CAPTURE 4. 5: ASSIGNATION DE VRF SUR L'INTERFACE CONNECTEE A

L'ABONNE 33

CAPTURE 4. 6: CONFIGURATION D'ADRESSE SUR FA0/0 DU ROUTEUR

PE_1 33

CAPTURE 4. 7: TABLE VRF DU ROUTEUR PE_1 33

CAPTURE 4. 8: AUTHENTIFICATION DE VOISINAGE DU ROUTEUR PE_1

34

CAPTURE 4. 9: AUTHENTIFICATION DE VOISINAGE DU ROUTEUR P_1

34

CAPTURE 4. 10: CONFIGURATION DU PROTOCOLE BGP SUR LE ROUTEUR

PE_1 35

CAPTURE 4. 11: ETABLISSEMENT DE LA RELATION DE VOISINAGE ENTRE

LE ROUTEUR PE_1 ET PE_2 35

CAPTURE 4. 12: REDISTRIBUTION DE BGP VERS EIGRP A PARTIR DU

ROUTEUR PE_1 36

CAPTURE 4. 13: REDISTRIBUTION DE EIGRP VERS BGP A PARTIR DU

ROUTEUR PE_1 36

CAPTURE 4. 14: REDISTRIBUTION DE BGP VERS A PARTIR DU ROUTEUR

PE_2 36

CAPTURE 4. 15: REDISTRIBUTION DE EIGRP VERS BGP A PARTIR DU

ROUTEUR PE_2 36

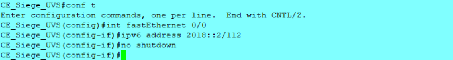

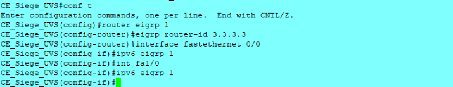

CAPTURE 4. 16: CONFIGURATION ADRESSAGE SUR LE CE_SIEGE_UVS

37

CAPTURE 4. 17: PROTOCOLE DE ROUTAGE SUR LE CE_SIEGE_UVS 37

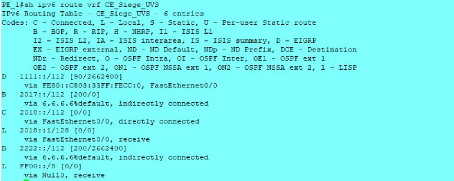

CAPTURE 4. 18: VERIFICATION DES PROTOCOLES DE ROUTAGE SUR LE

ROUTEUR PE_1 38

39

CAPTURE 4. 19: VERIFICATION DE LA LIAISON VPN SUR LE ROUTEUR

PE_1

vi

CAPTURE 4. 20: VERIFICATION DES PROTOCOLES DE ROUTAGE SUR LE

ROUTEUR PE_2 39

CAPTURE 4. 21: PING DE CE_SIEGE_UVS VERS CE_ENO_SL 39

CAPTURE 4. 22: PING DE CE_ENO_SL VERS CE_SIEGE_UVS 39

CAPTURE 4. 23: CAPTURE SUR L'INTERFACE SE1/1 DU ROUTEUR PE_1

40

CAPTURE 4. 24 : CAPTURE SUR L'INTERFACE SE1/1 DU ROUTEUR PE_1

40

vii

TABLE DES MATIERES

REMERCIEMENTS i

DEDICACE ii

LISTE DES ABREVIATIONS, ACRONYMES ET SIGLES

iii

LISTES DES FIGURES v

TABLE DES MATIERES vii

INTRODUCTION GENERALE 1

CHAPITRE 1 : Description de l'université et son

mode d'enseignement 2

Introduction 2

1.1 Description de l'UVS 2

1.1.1 Mission de l'UVS 2

1.1.2 Les Espaces Numériques Ouvert 4

1.1.3 Organigramme de l'université 6

1.2 L'enseignement à distance via les NTIC

6

Conclusion 7

CHAPITRE 2 : Technologie des Réseaux de

Communication 8

Introduction 8

2.1 Les réseaux de communication filaires

8

2.1.1 L'Ethernet 8

2.1.2 FDDI 10

2.1.3 ATM 10

2.2 Les réseaux de communication sans fil

11

2.2.1 Le wifi 11

2.2.2 Le WiMax 11

2.2.3 Le Bluetooth 12

2.2.4 L'infrarouge 13

Conclusion 13

CHAPITRE 3 : Infrastructure MPLS-VPN 14

Introduction 14

3.1 Principe de fonctionnement du routage IP classique

14

3.2 Principe de base de MPLS 14

3.2.1 Architecture MPLS 16

VIII

3.2.2 Transport de donnée dans un réseau

IP/MPLS 17

3.2.3 L'ingénierie de trafic et la qualité

de service 20

3.3 Différence entre MPLS et IP 22

3.4 Principe General des VPN 22

3.5 Présentation de MPLS-VPN 23

Conclusion 25

CHAPITRE 4 : Mise en oeuvre et déploiement de la

solution MPLS-VPN 26

Introduction 26

4.1 L'outil de simulation : GNS3 26

4.2 Présentation des équipements

utilisés dans nos topologies réseau MPLS-VPN 26

4.3 Les étapes de la configuration MPLS-VPN

27

4.3.1 Configuration coté opérateur

29

4.3.2 Configuration coté client :

Université 37

4.3.3 Intégration d'ENO dans un domaine MPLS

37

4.3.4 Vérification et Interprétation des

Résultats 38

4.4 L'intégration des services de

télécommunication 40

4.4.1 Services de communication vidéo :

Visioconférence 41

4.4.2 Services de communication audio :

Audioconférence 41

4.4.3 Services de communication via le web :

Web-conférence 41

4.5 Implémentation du Multicast IP 41

Conclusion 42

CONCLUSION GENERALE 43

BIBLIOGRAHIES 44

WEBOGRAPHIES 44

ANNEXES I : Table D'adressage 45

ANNEXES II : Fichier de Configuration 46

Proposition d'une solution pour l'interconnexion des Espaces

Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 1

INTRODUCTION GENERALE

Les nouvelles technologies de l'information et de la

communication sont incontournables dans l'amélioration et le

développement de l'enseignement. La présence des TICE est devenue

donc aujourd'hui une réalité, un fait auquel nous ne pouvons pas

échapper. La technologie de nos jours évolue rapidement dans tous

les domaines en l'occurrence le monde de l'enseignement. Si donc nous nous

n'acceptons pas de suivre dans cette constante d'évolution technologie

par le biais de l'utilisation des TICE et le bon usage des bons outils

numérique qu'elles offrent nous allons peut être

dépassé. Le numérique apparait comme une véritable

occasion notamment parce qu'il permet de mettre en oeuvre des pédagogies

différentié qui à notre avis mettre l'apprenant à

améliorer ses performances. Et comme nous l'avons remarqué les

ordinateurs les téléphones portables les tablettes font

désormais partie du quotidien des élèves aussi, les TICE

apportent en plus en terme d'attractivité et d'autonomie pour les jeunes

apprenants. Avec les TICE on cherche des nouveaux moyens pour procurer des

auto-évaluations et des auto-formations.

A cet effet, suite à la Concertation Nationale sur

l'Avenir de l'Enseignement Supérieur (CNAES) [W1], l'état du

Sénégal à travers le Ministère de l'Enseignement

Supérieur et de la Recherche(MESR), a décidé de mettre les

TIC au coeur de l'enseignement. Il crée ainsi la sixième

université dénommée l'Université Virtuelle du

Sénégal (UVS) [W2], et exige la FOAD aux universités

classiques tout en mettant en place un réseau interconnectant toutes les

universités dénommé SnRER [W3]. Dans cette expertise, on

peut concevoir une inter-connectivité de l'ensemble des Espaces

Numérique Ouvert qui compose l'UVS en se basant sur les nouvelles

technologies de l'information et de la communication. C'est ainsi qu'avec le

développement exponentiel des technologies, nous assistons à une

nouvelle ère en termes de sécurité pour l'interconnexion

de plusieurs sites avec des gammes de technologies différentes

d'où nous pouvons citer le Multi Protocol Label Switching. Pour

élaborer ce type de technologie pour l'interconnexion de ces espaces,

une étude préalable doit être menée sur tous les

domaines des réseaux informatiques pour arriver aux résultats

escomptés.

La technologie MPLS-VPN repose sur un ensemble de protocole

dans le but ultime pour l'interconnexion de plusieurs sites distants. Pour ce

faire nous allons étudier les défaillances rencontrées

dans l'infrastructure réseau de l'université virtuelle du

Sénégal et de les proposer des solutions pour l'interconnexion

des espaces numériques ouverts avec la technologie MPLS-VPN.

Proposition d'une solution pour l'interconnexion des Espaces

Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 2

CHAPITRE 1 : Description de l'université et son

mode d'enseignement

Introduction

L'université Virtuelle du Sénégal se base

sur des réseaux informatiques pour procéder à un

enseignement à distance via une plateforme sécurisée et

adéquat aux besoins des étudiants orientés. Pour mieux

répondre à la FOAD de nombreux espace numérique

équipés et dotés des nouvelles technologies de

l'information et de la communication sont implantés dans tous les

régions du Sénégal. Les étudiants de l'UVS

bénéficient des outils de travail (ordinateurs, tablette...) et

de la connexion internet délivrés par les fournisseurs

d'accès à l'internet.

1.1 Description de l'UVS

En décidant de mettre en place l'UVS, l'Etat du

Sénégal à travers le Ministère de l'Enseignement

Supérieur et de la Recherche du Sénégal s'engage dans un

extraordinaire pari sur l'avenir qui peut changer à jamais le visage de

l'enseignement supérieur en particulier et de la formation en

général au Sénégal. Les nouvelles technologies de

l'information et de la communication sont de nos de jour un système

indispensable dans le domaine de l'enseignement.

1.1.1 Mission de l'UVS

L'UVS est la sixième université publique

sénégalaise, elle est de ce point de vue une université

comme les autres. Toutefois la spécificité de l'UVS tient au fait

que le modèle de livraison des enseignements fait essentiellement appel

aux Technologies de l'Information et de la Communication (TIC) alors que dans

le modèle traditionnel la livraison des enseignements se fait en

présentiel, face à face. Pour ce qui est du modèle

d'évaluation des étudiants, l'UVS se retrouve dans le même

modèle que les universités traditionnelles en ce sens que les

évaluations se feront en présentiel et sous surveillance. L'UVS

s'inscrit naturellement dans la mouvance du système LMD (Licence -

Master - Doctorat). Les étudiants de l'UVS sont tenus d'effectuer les

différents parcours de formation qui leur sont proposés dans les

mêmes délais et avec les mêmes contraintes

académiques que leurs homologues du système traditionnel. Pour

mener à bien sa mission l'UVS, s'appuie sur un réseau d'Espaces

Numériques Ouverts (ENO) [W3]. Les ENO sont les terminaisons physiques

de l'UVS, ce sont de véritables synapses à partir desquelles

l'université interagit avec ses apprenants et son environnement. Le

réseau des ENO ira en se densifiant au cours des années à

venir permettant ainsi à l'UVS de procéder à un maillage

optimal du territoire sénégalais. L'UVS apparaît de ce fait

comme étant un élément majeur de l'aménagement

numérique du territoire national. Cependant, l'UVS sera partout

où le réseau la portera, c'est donc dire que l'ambition de l'UVS

à terme ne se limite pas seulement au territoire physique du pays. Comme

dans les universités traditionnelles l'université virtuelle du

Sénégal comportent une diversité de filière.

Une filière est composée de modules qui

apportent aux étudiants des compétences et savoir-faire utiles

à la maîtrise de leur environnement de travail, à leur

développement personnel et qui seront capitalisés comme des

éléments d'enrichissement de leur profil au terme de leur

formation.

? La maîtrise de l'environnement de travail ? Les outils de

bureautiques courants

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 3

? L'anglais et bien d'autres modules qui seront

délivrés tout au long du parcours de l'étudiant.

Les études à l'UVS démarrent par certains

modules jugés fondamentaux pour une mise à niveau des

étudiants et le partage d'un minimum de compétences communes.

L'UVS propose une palette de formations que sont :

Anglais

Assistanat/Secrétariat de direction bilingue

Tourisme et industrie culturelle

Marketing et Communication

Littérature et civilisation Anglophone

Métiers de l'humanitaire et du développement

social

Sciences économiques et de Gestion

Licence Comptabilité - Finance

Licence Économie sociale et solidaire (ESS)

Licence Management des petites et moyennes organisations

Licence Micro finance - Assurance

Licence Management des organisations sanitaires et sociales

Sciences juridiques et Politiques

Licence Droit Public Licence Droit Privé

Licence Sciences Politiques

Mathématiques appliquées et informatique

(MAI)

Mathématique Informatique

Sociologie

Administration Economique et Sociale (AES)

La Licence d'AES offre la possibilité d'une insertion

professionnelle dans l'un des trois secteurs d'activité suivants :

Administration Générale et Territoriale,

Administration et Gestion des organisations (publiques et

privées)

Commerce et Affaires Internationales :

Multimédia, Internet et Communication

Les diplômés de la licence MIC sont susceptibles de

travailler dans:

le secteur des médias (audiovisuel, presse écrite,

presse en ligne) les services de communication d'organisations publiques et

privées, les services de communication de collectivités locales,

le secteur de la formation,

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 4

les services commerciaux,

les agences de création de sites Internet, les agences de

conception multimédia, les agences de communication, les agences de

création audiovisuelle, etc.

1.1.2 Les Espaces Numériques Ouvert

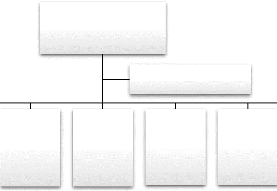

D'un cout de 30 milliard financé par l'état du

Sénégal et ses partenaires le programme de mise en place de 50

ENO dans les 45 départements du Sénégal vise à

installer les terminaisons physiques de l'Université Virtuelle de

Sénégal dans un réseau national interconnecté et

moderne. L'espace numérique est un bâtiment à deux niveaux

de 1400 mètre carré bâtit comprenant au rai de

chaussé [W3]:

Un espace d'accueil

Une salle d'attente

Un amphithéâtre de 200 places

Un open space de 100 postes de travail

Et un local serveur

A l'étage l'espace numérique dispose :

D'un open space de 100 postes de travail

D'une salle de visioconférence

D'un bureau du directeur

D'un secrétariat

De salle commune

Et d'une cafétéria

Ces espaces sont dotées d'équipement moderne

constitué entre autre

D'ordinateurs

De client léger

De vidéo projecteur all in one

D'imprimante et de photocopieuse professionnelle

De smart tv et écran LED

De camera IP

De serveurs

De point d'accès Wifi

D'un système voix donnée image

D'un système de visioconférence

D'un système de télémédecine

Etc.

Ces nouvelles infrastructures permettront à

l'Université Virtuelle du Sénégal d'améliorer les

conditions d'apprentissage des étudiants de contribuer à

l'élargissement de la carte universitaire et de mettre la technologie de

l'information et de la communication au coeur de l'enseignement

supérieur du Sénégal.

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 5

Espaces de socialisation par excellence, les étudiants

trouveront dans leur ENO les appuis en cas de difficulté mais aussi les

conditions et les activités propices à l'affermissement d'un

sentiment d'appartenance. Ces ENO permettront aux étudiants

d'accéder à des équipements, à des ressources et

à des outils informatiques nécessaires au bon déroulement

des activités pédagogiques. Ils permettront également de

disposer de relais physiques pour un bon déploiement de l'UVS, et en ce

sens, ils permettront à la fois de disposer d'espaces pour les

enseignements présentiels ou pour les travaux collaboratifs.

Figure 1. 1: Espace Numérique Ouvert [W4]

Figure 1. 2: Géolocalisation des ENO

1.1.3 Organigramme de l'université

Direction des

Infrastructure

s et des

systemes

d'Information

(DISI)

Direction des ENO

(DENO)

Direction des

Affaires

Administrativ

es et

Financieres

(DAAF)

Coordonnateur

Adjoint

Coordonnateur

Direction

d'Etude et de

la Recherche

de

Direction

Marketing

Communicati

on nel

Direction du Developpeme

nt et de la Recherche

Direction de Formation et

de

l'Ingenierie

(DERI)

(DMC)

(DDR)

(DFIP)

1.2 L'enseignement à distance via les

NTIC

« Aujourd'hui les TIC permettent un enseignement plus

intéressant et un apprentissage motivant, grâce à

l'utilisation des logiciels qui servent à travailler l'écoute, la

compréhension orale, la grammaire, la production écrite, tout en

respectant les rythmes d'apprentissage de chaque apprenant » (Ait-Dahmane,

2011 :229). [B1]

Avant l'apparition des nouvelles technologies, la vie

était compliquée en ce qui concerne l'éducation, la

santé, le transport et l'enseignement. Avec le grand

élargissement que connait le monde en termes de nouvelles technologies.

Ces dernières ont su bien un développement vertigineux ainsi le

développement des pays ne peut faire sans le développement des

technologies de l'information et de la communication. Les TIC deviennent un

outil incontournable plus particulier dans le domaine d'enseignement. Alors que

représente TIC : TIC un ensemble de technologie élevant dans la

convergence des domaines audiovisuelle informatique et

télécommunication permettant le stockage, le traitement et

l'échange de l'information. Ici au Sénégal

l'intégration des TIC est rarement présente dans l'enseignement

car il existe des multiples obstacles financiers politique, économique

et technologique mais également d'autres facteurs culturels influencent

la réussite de l'intégration des TIC dans l'enseignement. Ces

technologies peuvent être remarquées en plusieurs domaine

éducatif prenons l'exemple des pays occidentaux qui ont totalement

renoncé l'utilisation des outils d'enseignement classique contenant les

livres, les stylos en les remplaçants par des tablettes. Chaque

élève chaque professeur à leur propre tablette mise en

leur disposition par l'établissement. Le poids lourd que doit porter

l'élève chaque jour à l'école cause de la fatigue.

Ce dernier risque de ne peut plus se concentrer sur l'avancement des cours.

Un meilleur accès à l'information une

éducation plus interactive et une personnalisation de l'information tout

est possible grâce au TIC. Ces technologies représentent une

conception

|

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

|

PAGE 6

|

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 7

nouvelle de l'élaboration des ressources

pédagogique. Alors il y a plusieurs types de moyen de dispenser de

l'enseignement en ligne : on peut imaginer une connexion vidéo entre un

professeur et un étudiant on peut aussi imaginer que le contenu est mis

en ligne et donc on peut avoir des contenus massifs mis en ligne et accessible

par n'importe qui à travers une connexion internet. Il suffit que

l'établissement assure à l'étudiant une tablette, un

ordinateur ou un smartphone ou les permettre d'utiliser leur propre

équipement. Donc d'une part l'établissement va apporter la

connectivité à large bande qui leur permette d'atteindre des

vitesses extrêmes importantes tout en étant dans des couts

budgétaires sont extrêmes contrôlés ; d'autre part il

est important d'équiper les universités avec des Wifi performants

sur lequel on apporte une couche de sécurité mais qui permet aux

étudiants de se connectés et d'accéder à une

plateforme commune sur laquelle on peut créer une dynamique

intéressante avec le corps professoral notamment à l'accès

du contenu notamment le vote en ligne ou des interrogations en ligne toute une

série de méthode pédagogique qui sont fondamentalement

diffèrent. Par ailleurs, il est aussi de créer des plateformes

sur laquelle on va pouvoir héberger des contenus, pouvoir centraliser

l'information, gérer le contrôle d'accès et

évidemment faire en sorte que ce Wifi ne soit pas utilisé pour

des actions qui ne sont pas des actions éducatives. Et donc il y a tout

en aspect sécuritaire de filtrage des accès sur le Wifi qui est

nécessaire pour garantir que ce service est mis à la disposition

de l'université soit bien utilisé à des faits strictement

pédagogiques et permet à l'étudiant et au professeur de

rentrer dans nouvelles expériences pédagogique avec une nouvelle

approche et une nouvelle pédagogique. Il y a d'autre service qui sont

proposent des couches applicatives, des logiciels ou du matériel

interactif des tableaux par exemple qui sont totalement interactifs par rapport

à des contenus qui sont déjà héberger sur une

plateforme. Donc ça permet vraiment de rentrer dans une nouvelle

philosophie pédagogique. Nous pouvons ajouter que l'usage des TIC dans

l'enseignement est en train de devenir une réalité qui oblige les

systèmes éducatifs position face à sa terreur.

Conclusion

L'UVS s'inspire sur une dynamique d'apprentissage en ligne

pour former ces étudiants. Les espaces numériques ouverts

constituent une véritable synapse pour une approche des étudiants

et l'université. Dans le chapitre suivant nous allons étudier la

technologie des réseaux de communication.

Proposition d'une solution pour l'interconnexion des Espaces

Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 8

CHAPITRE 2 : Technologie des Réseaux de

Communication

Introduction

Un réseau télécommunication est un

ensemble d'équipement relié entre eux et mis en place de telle

sorte que des messages puissent être transmis d'un bout à l'autre

du réseau au travers des multiples liaisons qui peut être filaire

ou sans fil l'air libre. L'interconnexion de ces équipements

informatiques requiert des protocoles qui permettront d'assurer une bonne

transmission des données qui circulent au sein du réseau et

assurer leur sécurité. Ces moyens vont permettre aux

réseaux d'établir une liaison entre deux terminaux. Ces terminaux

sont des téléphones portables des ordinateurs des serveurs des

imprimantes etc. Non seulement il va établir des liaisons il va les

maintenir tout au long d'une communication et les libérer une foi une

communication est terminée. En d'autre terme il permet aux terminaux de

communiquer bout en bout n'importe où. C'est ainsi qu'on peut classifier

les réseaux informatiques en deux grandes partie qui sont les

réseaux de communication filaire et les réseaux de communication

sans fil.

2.1 Les réseaux de communication filaires

Le support de communication filaire interconnecte les

équipements grâce à une liaison de câble qui peut

être de type coaxial, paires torsadées ou fibres optique. De par

leur type d'infrastructure déployée les réseaux de

communication filaire peuvent être employés comme :

2.1.1 L'Ethernet

C'est un type de réseau employé dans les

maisons, entreprises.... [B2] Il se sert des câbles Ethernet pour faire

la liaison entre les équipements. C'est le type de réseau le plus

utilisé dans le monde de l'informatique. Il présent des avantages

par rapport des réseaux wifi car il est plus stable et présente

des débits de connexion très importants. De par son architecture

globale des équipements comme des routeurs des commutateurs des

concentrateurs des répéteurs des ponts font office d'acheminement

et de traitement d'information de machines à machines. Le réseau

Ethernet connaisse une multitude de topologie qui dépend de

l'emplacement des équipements. On distingue la topologie en

étoile la topologie en bus la topologie en anneau la topologie en

arbre.

Depuis son introduction dans les années 70, Ethernet a

dû évoluer pour pouvoir répondre à la demande

grandissante des réseaux LAN haut débit. Ethernet avec ses piles

de protocole TCP/IP est désormais la technologie LAN prédominante

dans le monde. Les normes Ethernet définissant à la fois les

protocoles de la couche 2 et les technologies de la couche 1. Le succès

d'Ethernet est dû aux facteurs suivants :

? Simplicité et facilité de maintenance

? Possibilité d'incorporer de nouvelles technologies ?

Fiabilité

? Couts minimes d'installation et de mise à niveau

Dans les réseaux modernes, Ethernet utilise les

câbles de cuivre à paires torsadés non blindées

(type UTP) et les fibres optiques pour interconnecter les

périphériques réseau via des périphériques

intermédiaires tels que les concentrateurs et les commutateurs. Une

topologie en étoile avec des concentrateurs a supplanté la

topologie initiale. Les

concentrateurs concentrent les connexions. Lorsqu'une trame

parvient sur un port, elle est copiée sur les autres ports pour que tous

les segments de réseau LAN reçoivent cette trame. Remarque : une

topologie logique à accès multiple est également

désignée sous le nom de topologie de bus logique. Les premiers

supports de transmission étant partagé, une seule station

à la fois pouvait effectuer une transmission. Cette transmission est

dite bidirectionnelle non simultanée (Half-duplex). Au fur et à

mesure que des périphériques étaient ajoutés

à un réseau Ethernet, le nombre de collisions de trame augmentait

considérablement. L'Ethernet moderne ils permettent de contrôler

le flux de données en isolant chaque port et en envoyant une trame

uniquement à sa destination (si elle est connue), plutôt qu'en

envoyant chaque trame à chaque périphérique.

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 9

Figure 2. 1: Architecture LAN

Encapsulation du paquet ; on distingue deux types de tramage

Ethernet : la norme DIX Ethernet, appelé désormais Ethernet II,

et la norme IEEE 802.3, qui a été mise à niveau plusieurs

fois pour inclure de nouvelles technologies. Ajout d'un délimiteur de

début de trame (SFD) et du remplacement du champ Type en un champ

Longueur dans la norme 802.3. La taille d'une trame Ethernet a

évolué de manière à prendre en charge une

technologie appelée réseau local virtuel (VLAN) :

Champs Préambule et Délimiteur de début de

trame : 1 octet Champ Adresse MAC de destination : 6 octets

Champ Adresse MAC source : 6 octets

Longueur/type : 2 octets

Champs de données et remplissage : 46 à 1500

octets Champ Séquence de contrôle de trame (CRC) : 2 octets

Figure 2. 2: Trame Ethernet

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 10

2.1.2 FDDI

FDDI est développé par ANSI. C'est un standard

développé pour la transmission de données sur des fibres

optiques. Il prend en charge des taux de transmission allant jusqu'à 200

Mbps. Il prend également en charge jusqu'à 1 000 noeuds ou

stations et il a une portée maximale de 200 km. Le FDDI utilise le

double anneau. Le premier anneau (anneau principale) est utilisé pour

transporter des données à 100 Mbps. Le deuxième anneau est

utilisé pour la sauvegarde et la récupération en cas

d'échec du premier anneau. Si aucune sauvegarde n'est nécessaire,

le deuxième anneau peut également transporter des données

et augmenter le débit de données jusqu'à 200 Mbps. FDDI

utilise le passage de jeton en tant que méthode d'accès similaire

à l'anneau de jeton IEEE 802.5. Toute station qui souhaite transmettre

des informations détient le jeton et transmet les informations. Une fois

celle-ci terminée, le jeton est libéré dans l'anneau. FDDI

utilise trois topologies de base : anneau, étoile et arbre.

Figure 2. 3: Topologie FDDI: Anneau

2.1.3 ATM

ATM est un protocole réseau de niveau conçu pour

fournir un standard réseau unifié aussi bien pour un trafic de

réseau synchrone que pour les trafics utilisant des paquets. Le but de

ATM étant de multiplexer les différents flux sur un même

lien en utilisant une technique de type MRT, Multiplexage à

répartition dans le temps. Une caractéristique de l'ATM est que

le chemin utilisé dans le réseau ne varie pas au cours du temps

dès qu'il est déterminé lors de l'établissement de

circuit virtuel. Le mode de transfert asynchrone se base sur l'utilisation de

cellule de donnée de taille fixe égale à 53 octets dont 5

pour l'entête ATM. Le transport de ces cellules dans le réseau

n'est pas synchronisé au rythme de l'émetteur (ou terminal ATM)

d'où l'aspect asynchrone de l'ATM. Le transfert des données sur

ATM se fait en mode connecté.

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 11

2.2 Les réseaux de communication sans fil

Un réseau sans fils (en anglais Wireless

network) est, comme son nom l'indique, un réseau dans lequel au

moins deux terminaux peuvent communiquer sans liaison filaire. Grâce aux

réseaux sans fils, un utilisateur a la possibilité de rester

connecté tout en se déplaçant dans un

périmètre

géographique plus ou moins étendu, c'est la

raison pour laquelle on entend parfois parler de "mobilité".

Avec un réseau sans fil fini les câbles et

bonjour à la connexion continue où que vous soyez dans zone de

couverture et surtout les ordinateurs. En plus installer un réseau sans

fil n'est ni cher ni compliqué mais comme pour les réseaux

câblés les possibilités de configuration sont multiples.

Dans un réseau sans fil on n'a plus besoin de câbles le hub ou le

concentrateur dans les réseaux filaires est remplacé par un

équipement sans fil appelé point d'accès. Cet appareil qui

est souvent appelé station de base est un émetteur capable

d'envoyer et des recevoir des signaux réseaux par le biais des ondes

radios. Pour configurer un réseau sans fil regroupant des ordinateurs et

d'autres périphériques, il est nécessaire d'avoir une

carte réseau sans fil et un point d'accès. Le point

d'accès guide le trafic entre le réseau et l'internet. Pour

relier deux équipements sans câbles on n'a pas

nécessairement besoin d'un point d'accès dans ce cas la

configuration est qualifié de Ad-Hoc (ex : le Wifi) ou poste à

poste (ex : le Bluetooth, Infrarouge)

2.2.1 Le wifi

Le Wi-Fi [B3] est une technologie intéressante pour de

nombreuses sociétés liées au monde des

télécoms et d'Internet. Les collectivités locales et

surtout les particuliers profitent de la facilité d'accès

à Internet haut débit liée à cette norme. Dans sa

déclinaison la plus connue, 802.11 b, le Wifi utilise

la bande de fréquence de 2,4 GHz et atteint un

débit théorique de 11 Mbits/s (contre 128, 512 Kbits/s ou 1

Mbits/s pour l'ADSL), le 802.11a culmine à 22 Mbits/s et le 802.11 g,

enfin, flirte avec les 54 Mbits/s. Le Wifi peut certes servir à surfer

sur Internet, mais pas seulement. Il autorise l'organisation de réseaux

-pourvus ou pas d'Internet - pour échanger des fichiers, des

données, et bien entendu pour jouer... Ce ne sont là que quelques

exemples de ses usages possibles. Les avantages des réseaux sans fil ne

sont plus à démontrer surtout à une

génération de plus en plus habituée à la

mobilité. La multiplication des appareils (PDA, PC portables, terminaux

et bientôt les téléphones portables) capables de

communiquer entre eux en fait le support idéal des réseaux

modernes.

2.2.2 Le WiMax

Le WiMax est un moyen de se connecter à l'internet

comme il y'en a plusieurs autres. Les plus connus sont l'ADSL et la fibre

optique mais tout territoire n'est pas couvert pas ces technologies filaires

alors on peut aussi se connecter par 3 ou 4G par satellite ou par WiMax. Le

WiMax permet de diffuser internet en haut débit sans fil sur une zone de

20 km maximum autour d'une station d'émission réception. Une

antenne est installée chez vous, elle communique avec la station WiMax

localise dans votre secteur géographique ce qui vous permet de naviguer

sur internet. Cette solution repose sur une technologie d'accès à

l'internet via les ondes hertziennes c'est comme pour la radio ou la

télévision la réception et l'émission de

donnée s'effectuent par onde entre votre antenne WiMax et la station.

L'avantage c'est que cette technologie permet d'apporter du haut débit

illimité dans des zones où il n'y en

pas ; l'équipement s'installe à

l'extérieur de votre habitation et est prévu pour un usage

fixe.... Le WiMax est sensible à l'environnement comme avec l'ADSL plus

vous serez près de la station plus le débit sera

élevé. De même pour que la connexion soit optimale ils ne

doivent pas avoir d'obstacle sur la trajectoire des ondes entre votre antenne

et la station d'émission réception. En somme le WiMax permet de

surfer sur l'internet avec un débit de 10 Méga

2.2.3 Le Bluetooth

C'est un système de communication sans fil pour les

appareils électroniques, il est reconnaissable à son petit logo

Bleu. Le Bluetooth permet de remplacer une connexion par câble entre

équipement situé très près l'un de l'autre et qui

n'ont pas besoin d'un gros débit de connexion par exemple pour relier un

smartphone un casque audio ou une enceinte pour accorder une souri ou un

clavier à l'ordinateur ou encore pour faire communiquer ensemble des

objets connectés comme une smart-Watch ou un capteur cardiaque.

Contrairement à une télécommande infrarouge qui utilise la

lumière, le Bluetooth lui se sert des ondes donc il n'est pas

directionnel pas besoin de le pointé dans une direction pour qu'il

marche. La norme Bluetooth a été initié 1994 par

l'entreprise de téléphone mobile Suédoise Ericsson et le

plus c'est une norme qui s'évolue et adaptant un débit qui

progresse version 1 ; 2 ; 3 ; 4 à chaque foi elle s'améliore

meilleure portée meilleure bande passante par exemple le Bluetooth A2DP

permet de faire passer du son stéréo de bonne qualité qui

n'était pas le cas au début. Le Bluetooth 4.0

low-energy consomme moyen d'énergie permet d'économiser

les batteries. Le Bluetooth 5.0 a fait son apparition en juin 2016, il est 4

fois plus rapide jusqu'à 4 Mbits/s et il porte 2 fois plus loin

jusqu'à 200 mètres en théorie. Contrairement au Wifi, le

Bluetooth a une puissance d'émission très faible et un

débit très limité alors ce n'est pas l'idéal pour

établir une connexion internet par exemple même si c'est possible.

Pour fonctionner en Bluetooth deux appareils doivent d'abord être

appairer une première fois pour ensuite qu'ils se connaissent et

dès qu'on les allume la connexion sans fil s'établi

automatiquement.

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 12

Figure 2. 4: Périphérique Bluetooth

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 13

2.2.4 L'infrarouge

Le système infrarouge constitue un bon support de

transmission des informations sans fil au niveau d'un réseau entre des

ordinateurs ou encore entre des ordinateurs et des périphériques.

Les systèmes infrarouges utilisent la même technologie que les

télécommandes pour la télévision. Le principe des

systèmes infrarouge est d'utiliser les rayons infrarouges pour

transmettre les informations. Dans un réseau local la mise en place d'un

tel système infrarouge permet d'une part de transmettre des informations

avec une bande passante d'au moins 4 Mbits/s et d'autre part de ne plus avoir

de câble. Il faut savoir que l'installation et la configuration d'un tel

système infrarouge est assez facile à réaliser. Lorsque

les ordinateurs et les périphériques sont organisés au

niveau d'un réseau local comme montre la figure ci-dessous ils peuvent

envoyer des signaux infrarouges au récepteur qui peut être

fixé en haut d'un mur ou éventuellement au plafond. Ce

récepteur va donc restituer le signal à l'ensemble des

ordinateurs et des périphériques sur ce réseau. Imaginons

que l'ordinateur A veut envoyer un document à l'ordinateur B, ce

document va donc passer par le récepteur infrarouge et ensuite envoyer

à l'ordinateur de destination. L'ordinateur B désire imprimer

Figure 2. 5: Transmission par Infrarouge

Conclusion

Dans ce chapitre, nous avons passé en revue les

généralités sur la technologie des réseaux de

communication pour afin d'avoir une petite comparaison avec la technologie

MPLS. Maintenant nous allons entamer un chapitre faisant une théorie

générale sur la technologie MPLS-VPN afin de comprendre son mode

de fonctionnement.

Proposition d'une solution pour l'interconnexion des Espaces

Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 14

CHAPITRE 3 : Infrastructure MPLS-VPN

Introduction

Avec la présence des équipements dans une

infrastructure réseau le besoin de partager de centraliser de

protéger les données se fait sentir. Si on désire

interconnecter un ensemble de site dispersant sur un territoire les sites que

nous visitons les documents que nous téléchargeons tout cela peut

être vu et modifier par des tiers. L'objectif de ce chapitre est de

montrer l'utilité de la technologie MPLS-VPN pour assurer la

sécurité de données circulant sur les différents

sites.

3.1 Principe de fonctionnement du routage IP

classique

Le routage est la fonctionnalité qui permet au routeur

d'acheminer un paquet d'un point A vers un point B. Le routage se fait en se

base sur l'adresse IP de destination contenu dans le paquet. Les informations

que les routeurs utilisent pour acheminer un paquet sont dans ce qu'on appelle

la table de routage. La table de routage est l'élément clé

pour effectuer le routage. Cette table est utilisée pour

déterminer le meilleur chemin d'un paquet vers sa destination. Dans le

routage traditionnel pour qu'un paquet puisse être acheminé d'un

point A vers un point B, la table de routage doit contenir en premier lieu

l'adresse et le masque du réseau de destination ensuite elle doit aussi

contenir l'adresse du prochain saut pour joindre ce réseau enfin elle

doit contenir aussi l'interface de sorti. L'adresse du prochain saut n'est rien

d'autre que l'adresse IP du prochain routeur sur le chemin pour atteindre la

destination. Le routeur recevant le paquet en premier lieu il ouvre celui-ci et

examine l'adresse IP de destination ensuite il consulte sa table de routage

pour voir s'il y'a une route pour cette destination enfin s'il y'a une route,

il envoi le paquet sur l'interface indiqué dans sa table et

dernièrement s'il n y'a pas de route le routeur va détruire le

paquet

3.2 Principe de base de MPLS

Le MPLS est un ensemble de protocoles dans le but ultime de

l'interconnexion de plusieurs sites distances. Alors c'est la commutation des

paquets de donnée dans le MPLS qui se fera en moyen de label ce qui aura

comme effet de rendre la commutation beaucoup plus rapide. Dans cette optique,

le MPLS doit jouer un rôle important dans le routage, la communication et

le transfert de paquets au travers d'une infrastructure réseau

innovante, qui prendra en compte à la fois les besoins de service et les

utilisateurs du réseau.

Les lacunes rencontrées au niveau des protocoles IP

à l'internet ont motivé la création du protocole MPLS. En

effet l'acheminement des paquets IP se base sur un mécanisme de

détermination du chemin qu'il doit prendre. Ce mécanisme est

appelé routage. Ainsi pour qu'un paquet devait être

transporté d'un réseau à un autre, le routeur consulte sa

table de rouage pour le routeur auquel il doit envoyer le paquet (next-hop) et

l'interface que doit passer le paquet. Toutefois cette procédure est

exigeante en temps pour un réseau comme Internet. La gestion d'un tel

volume de flux alourdit les tables de routage.

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 15

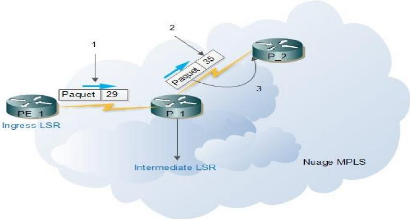

Figure 3. 1: Principe fondamental de MPLS

L'architecture MPLS s'opère en deux niveaux qui sont le

Plan de Contrôle et le Plan de Donnée Le Plan de Contrôle

gère les informations et des labels échangés entre les

périphériques adjacents. Il est dépendent de l'algorithme

de routage : OSPF, EIGRP, IS-IS, RIP ou BGP. Il nécessite

également un protocole d'échange de label comme LDP, BGP

utilisé par le MPLS VPN pour notre cas de figure ou le RSVP

utilisé par le MPLS TE.

Le Plan de Donnée est indépendant des

algorithmes de routage et d'échanges de label : utilisation d'une base

appelé Label Forwading Information Base (LFIB) pour forwarder les

paquets avec les bons labels. Cette base est remplie par les protocoles

d'échanges de label.

MPLS utilise un ensemble d'équipement pour le

traitement des paquets de données de la source vers la destination donc

il est nécessaire de décrire les éléments qui le

composent. Un équipement réseau permet non seulement de transiter

de traiter des données mais aussi d'autres fonctionnalités

peuvent être ajouté. Dans cette partie nous allons voir comment se

déroule réellement la transmission de paquet entre les routeurs

de la source vers la destination. Le backbone du réseau MPLS permet aux

paquets d'emprunter un chemin pour arriver à destination. Ces chemins

sont appelés des LSP. Tout simplement le LSP son rôle est quand un

paquet est transmis à partir d'un site vers un autre site (ENO ou

siège), il sera routé par un protocole de routage conventionnel

et arriva au niveau du routeur PE directement connecté à son

routeur CE, il lui sera ajouté une sorte d'étiquette qu'on va

appeler un label avec son numéro. Si le label arrive au niveau d'un

routeur PE et d'un routeur P, ce que les routeurs vont commencer à lire

ce sera le numéro des labels pour faire de la commutation. A noter que

le paquet va ressortir de l'interface du routeur PE avec un numéro qui

sera le même à son entrer au niveau du routeur P. A partir du

routeur P le label sera lu puis remplacer par un autre numéro quelconque

et va être transmis vers un autre routeur P et qui à son tour il

va remplacer le numéro de label pour une autre interface jusqu'au

routeur PE. Le routeur PE de destination est appelé Egress LSR. Le label

sera enlevé définitivement au niveau du Egress LSR et un routage

conventionnel sera appliqué entre le router PE et le routeur CE pour que

le paquet puisse être acheminé à destination. Le LSP ou

Label

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 16

Switching Patch est tout simplement le chemin sur lequel le

paquet IP avec le label sera transférer. Le premier routeur à

mettre le label est appelé Ingress LSR (gérant le trafic

d'entrée) par opposition avec le Egress LSR (gérant le trafic de

sortie). Les routeurs sur le chemin du paquet (routeur P) sont appelés

les Intermediates LSR

3.2.1 Architecture MPLS

Un réseau MPLS comporte les éléments

suivants :

LSR : c'est l'élément le plus important du

réseau MPLS. En effet, c'est un routeur commutateur chargé de la

transmission des paquets labélisé. Il est situé au coeur

du MPLS.

LER : situé à la frontière du MPLS, il

est un LSR de bordure qui gère toutes les informations entrantes et

sortantes. Il est aussi appelé LSR périphérique (edge LSR

ou e-LSR). Il est chargé d'ajouter les labels à l'entrée

du réseau MPLS ; dans ce cas il est appelé Ingres Node ou de les

supprimer ; par opposition, il est appelé Egress Node. Les LER peuvent

supporter plusieurs ports connectés à des réseaux

différents (ATM, Frame Relay ou Ethernet) et qui fait suivre le trafic

sur le réseau MPLS après l'établissement des LSP.

Les routeurs CE : ces routeurs appartiennent au client, ils

n'ont aucun connaissance des VPN et ils n'utilisent pas la notion des

labels.

LSP ou Label Swiching Path est un ensemble de label indiquant

un chemin allant d'une source à une distribution pour un flux qui

travers le réseau MPLS. Ce chemin est unidirectionnel. Alors, pour le

routeur, le flux emprunte donc un autre LSP. MPLS propose deux méthodes

pour implémenter un LSP :

Le routage par saut-par-saut : chaque LSP choisi

indépendamment le saut suivant pour un FEC donné. Ce type de

routage est équivalent à celui utilisé dans les

réseaux IP courants.

Le routage explicite : dans ce cas de figure le premier LSP

détermine la liste des noeuds à suivre. Les protocoles de

distribution de label permettent de créer des LSP saut-par-saut sont les

LDP.

Label : c'est un entier associé à paquet qui se

déplace dans le réseau MPLS codé sur 32 bits

Figure 3. 2: Entête MPLS

Le Label sur 20 bits : codage de la valeur du Label

EXP sur 3 bits : classe de service du paquet

S sur 1 bit : Stack Indicator indique le bas de la pile

qui comprend deux

valeurs 1 ou 2 (1 pour le dernier, 2 pour les autres)

TTL sur 8 bits : Durée de vie du paquet

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 17

Figure 3. 3: Chemin LSP

Le FEC la classe d'équivalence de transmission

symbolise un ensemble de paquet qui doit être transporté de la

même manière. Ils reçoivent le même traitement au

cours de l'acheminement. L'attribution de FEC se base sur la

nécessité d'un service d'un service ou même d'un

préfixe d'adresses. Contrairement à IP, MPLS attribue une seule

fois une FEC à un paquet au moment de son entrée sur le

réseau. Un LSP peut être (et est généralement)

utilisé pour plusieurs FEC.

3.2.2 Transport de donnée dans un réseau

IP/MPLS

Dans un backbone MPLS les routeurs ne connaissent pas les

adresses des équipements qui transmettent des données mais

plutôt les labels. Sur ce, chaque adresse IP est labélisée

par un numéro qui change au cours d'un traitement d'un paquet. Ceci

étant, les performances des routeurs IP étant devenues ce

qu'elles sont, l'argument de l'augmentation des performances des

commutateurs/routeurs MPLS/IP perd un peu de son intérêt : les

algorithmes de routage de paquets les plus récents offrent des

performances (en rapidité de traitement) quasi similaires à

celles d'une simple opération de commutation.

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 18

Figure 3. 4: Architecture MPLS

Quand un client du Siège de l'UVS désire envoyer un

paquet vers un client de ENO de Saint -Louis, voilà les

différents étapes que le paquet envoyé sera

traité.

Figure 3. 5: Transfert de Paquet IP dans un domaine IP/MPLS

(étape 1)

1 Si le paquet quitte le siège, il arrive dans le nuage

MPLS au niveau du premier

routeur d'entrée du nuage appelé

Ingress LSR.

2 Le Ingress LSR consulte sa table de routage pour voir qu'elle

FEC appartient ce

paquet. Ensuite il lui ajoute un numéro de Label

(29).

:

3 Le paquet sera transmis au prochain saut.

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 19

Figure 3. 6: Transfert de Paquet IP dans un domaine IP/MPLS

(étape 2)

1 L'intermediate LSR reçoit le paquet

2 Et il consulte sa table de Label et modifie le Label pour

l'assigner un autre

numéro(35)

3 Le LSP intermediate transmet le paquet vers le prochain

saut

Figure 3. 7: Transfert de Paquet IP dans un domaine IP/MPLS

(étape 3)

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 20

1 L'autre Intermediate LSR reçoit le paquet

labélisé

2 Le Egress LSR consulte sa table de commutation (le LFIB) pour

les indications

de la suppression du label sur le paquet puis il consulte sa

table de routage pour indiquer le destinataire

3 Le paquet sera enfin transmis au destinataire (ENO

Saint-Louis)

3.2.3 Les applications de MPLS

MPLS est souvent utilisé dans de nombreux applications

différentes telles qu'en :

Unicast IP Routing

Multicast IP Routing

Traffic Engineering (MPLS TE)

La qualité de service QoS

Virtual Private Network (MPLS VPN)

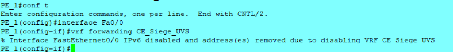

Quelle que soit l'application, la fonctionnalité est

toujours divisée en plan de contrôle et en plan de

données.

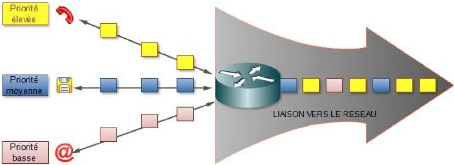

3.2.3 L'ingénierie de trafic et la qualité de

service

La qualité de service est une exigence de plus en plus

répandue qui repose sur les réseaux actuels. Les nouvelles

applications disponibles via des inter- réseaux telles que les

applications de communication vocale et vidéo en direct entraine des

attentes plus puissante en terme de qualité de service fournie.

Figure 3. 8: Echange de Trafic entre équipement dans un

réseau

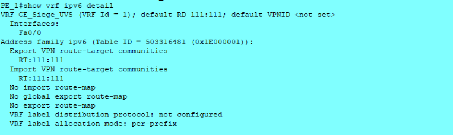

Les réseaux doivent fournir des services des

prévisibles mesurables et parfois garanti. L'architecture réseau

à commutation de paquet ne garantit pas que tous les paquets composants

un message particulier arriveront en temps dans l'heure de voulu ni même

qu'ils

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

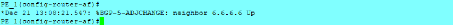

technologie MPLS-VPN

PAGE 21

arriveront. Les réseaux ont également besoin de

processus leur permettant de gérer le comportement du réseau. La

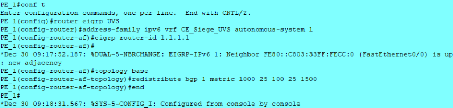

bande passante d'un réseau est la mesure de sa capacité à

transporter des données en d'autre terme quelle quantité de

donnée peut être transmisses en un temps donné. La bande

passante réseau est mesuré en bit pouvant être transmisse

en une seconde soit en bit/seconde ou bit/s. Lorsque plusieurs communications

sont initiées simultanément sur le réseau la demande de

bande passante peut excéder la quantité disponible créant

ainsi un bouclage sur le réseau. Le réseau a simplement plus de

bit à transmettre que ce que la bande passant du canal de communication

peut prendre en charge. Dans la plupart des cas lorsque le volume de paquet est

supérieur au volume pouvant être transporté sur le

réseau les périphériques placent les paquets en fil

d'attente dans la mémoire en attendant que des ressources se

libèrent et voir la (figure 2).

Figure 3. 9: Politique de traitement de différents

services sur un routeur

La mise en fil d'attente des paquets entraine des retards car

les nouveaux paquets ne peuvent pas être transmisses avant que les

paquets précédant ne soient traités. Si le nombre de

paquet devant être placé en fil d'attente continu à

augmenter, les files d'attente dans la mémoire seront remplis et

certains paquets seront abandonnés. Assuré le niveau de

qualité de service QoS requit en gérant les retards et les

paramètres de perte de paquet sur le réseau devient la clé

du succès d'une solution destinée à garantir la

qualité d'une application de bout en bout. L'une des méthodes

permettant d'y parvenir est la classification. Pour créer des

classifications de qualité de service pour les données il faut se

baser sur les caractéristiques de communication et sur l'importance

relative affecte à l'application. Toutes les données appartenant

à la même classe sont ensuite traitées selon les

mêmes règles. Par exemple une communication pour laquelle la

vitesse d'acheminement est important telle qu'une communication vocale est

classée différemment d'une communication qui peut tolérer

les retards tels qu'un transfert de fichier. Les communications pour lesquelles

la vitesse d'acheminement est importante, il faut augmenter la priorité

des services tels que la téléphonie ou la distribution

vidéo ; les communications pour lesquelles la vitesse d'acheminement

n'est pas importante, il faut réduire la priorité des

téléchargements des pages indésirables.

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 22

Sécurité : autrefois un simple

inter-réseau d'organisation éducative et gouvernementale

strictement contrôlé, Internet a évolué pour devenir

un moyen de transmission de communication professionnelle et personnelle

largement accessible.

Les exigences du réseau en matière de

sécurité ont donc évidemment changé.

L'infrastructure réseau, les services et les données contenus

dans les périphériques reliés au réseau sont des

ressources personnelles et professionnelles essentielles.

3.3 Différence entre MPLS et IP

Avec l'étude faite sur la transmission des paquets de

donnée dans le routage traditionnel et le MPLS nous pouvons tirer une

grande différence en termes de gain de temps de sécurité

de la qualité de service et de l'ingénierie de trafic.

En MPLS, les routeurs ne se basent pas sur les adresses IP

pour déterminer le destinataire mais plutôt sur le numéro

des labels ce qui rendre la commutation beaucoup plus rapide. L'importance du

choix de MPLS pour faire l'inter-connectivité des ENO de

l'université est que le protocole MPLS intègre d'un

système d'ingénierie de trafic. Dans ce cas on pourra faire des

priorités sur des diffèrent services pour apporter une bonne

utilisation des ressources du réseau. MPLS est

préféré pour la communication vocale et vidéo car

il donne la priorité au retardement du trafic sensible et favorise la

livraison de paquets. Tandis que en Internet le choix pour la communication

vocale et vidéo est moins préféré, car la livraison

des paquets s'effectue au mieux, sans qualité de service pour prendre en

charge une faible latence. En termes de sécurité, le MPLS il

n'est pas nécessaire d'introduire un ensemble supplémentaire de

FireWire ou autre dispositif de sécurité pour protéger le

réseau du client alors que pour les réseaux traditionnels le

client est directement exposé à Internet non

sécurisé, ce qui signifie qu'il doit mettre en place une

infrastructure de sécurité telle que FireWire pour

protéger le réseau.

3.4 Principe General des VPN

Un VPN permet de modifier l'adresse IP de d'un ordinateur

(c'est-à-dire son identité sur internet) et chiffre les

données envoyées et reçues sur l'ordinateur. Les

réseaux privés virtuels peuvent se concevoir pour réaliser

des taches particulières comme la sécurité ou la

qualité de service, mais aussi des taches beaucoup plus

spécifiques comme le partage d'une ressource. Le cas le plus classique

pour l'opérateur de VPN est d'offrir les fonctions de portail

d'accès ; de logiciels applicatifs ; des machines de calculs ou de PABX

IP. Cependant tous les VPN ne se valent pas car tous les VPN ne sont pas

cent-pour-cent anonyme et ne garantissent pas tous votre anonymat tout

simplement car ils gardent les logs de connexion de trafic de donnée de

session de donnée des données personnelle. Donc pour être

vraiment anonyme il vous faut un VPN qui ne retient aucun log sachant qu'il y'a

des VPN qui dénoncent aux autorités certains choses que vous

pouvez faire ou bien lorsque les autorités questionnent le VPN à

propos des activités de la personne grâce aux logs qui ont

été conservées elle n'a plus qu'à les

données et c'est grillé pour vous. Donc il faut avoir un VPN de

confiance qui ne garde aucune donnée qui vous concernent et qui assure

à cent pour cent sa mission de réseau privé

La sécurité : Actuellement, lorsque vous vous

connectez à l'internet tous les sites que vous visitez peuvent vous

identifier grâce à votre adresse IP. Cela veut dire, que si un de

ces sites est mal intentionné il peut orienter une attaque vers vous

avec votre adresse IP et

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 23

potentiellement mettre en danger votre ordinateur ainsi que

vos fichiers personnels. Alors qu'en utilisant un VPN, les sites ne voient pas

votre IP. Ils voient seulement l'adresse du fournisseur de VPN. Cela vous

permet donc d'ajouter une couche de sécurité

supplémentaire.

Pour préserver votre vie privée :

Actuellement, votre fournisseur d'accès internet sait

tout de vous car il a accès à l'intégralité de

votre activité sur internet : les sites que vous consultez ; les

vidéos que vous regardez ; tout ce que vous télécharger il

sait tout. Alors si vous utilisez un VPN votre fournisseur d'accès

internet ne pourrait rien savoir de tout ça. Parce lorsque vous utilisez

un VPN, tout votre trafic internet est chiffré. Cela veut dire que votre

fournisseur d'accès ne voit que du charabia et rien de précis.

Pour illustrer c'est un peu comme si vous écrivez avec un stylo à

l'encre invisible et que votre destinataire peut voir votre message. Si une

personne intercepte la feuille vous avez écrit avec le stylo magique

elle ne verrait qu'une feuille blanche.

Pour sécuriser votre connexion quand vous êtes

à l'extérieur

La majorité des réseaux wifi public qui sont

dans les cafés les restaurants les universités sont parfois non

sécurisés non cryptés cela veut dire qu'il suffit qu'un

hacker soit à proximité pour intercepter tout ce que vous faites

sur votre ordinateur. Si vous utilisez un VPN, les informations que votre

ordinateur envoie et reçoit sont cryptées avant de passer par le

wifi non sécurisé. Cela veut dire qu'un hacker à

proximité ne peut pas récupérer vos précieuses

données car comme dans l'exemple précèdent, il ne verra

qu'une feuille blanche.

3.5 Présentation de MPLS-VPN

L'interconnexion des ENO de l'UVS nécessite une

connexion de haut débit fourni par un opérateur de réseau.

Pour établir la sécurité des espaces connectés on

va utiliser les réseaux privés virtuels. C'est ainsi qu'on

élabore les VPN qui se présente comme un réseau connectant

en ensemble de site à travers d'un nuage IP comme étant dans le

même réseau local en se basant sur un mécanisme de Tunnel

le plus souvent utilisé est le MPLS. L'architecture VPN à base de

MPLS [B4] est composé d'équipements supportant la Technologie

MPLS tels que les routeurs Provider, les routeurs Provider Edge, et les

routeurs Customer Edge. C'est ainsi qu'on note la présence des routeurs

CE qui joueront la liaison entre les équipements du réseau local

et les backbone MPLS. Les routeurs CE n'ont aucun connaissances des VPN

créer ils se contentent simplement d'acheminer les données entre

ENO et ENO. C'est la raison pour laquelle dans chaque ENO on retrouve un

routeur CE. Le CE n'a pas besoin d'implémenter le protocole MPLS, le PE

se charge d'encapsuler les trames Ethernet provenant du site dans le domaine

MPLS-VPN correspondant.

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 24

Figure 3. 10: Tunnel MPLS-VPN

Le VPN comme son nom l'indique Virtual Private Network est un

type de technologie utilisé pour interconnecter plusieurs site en

utilisant un tunnel de transite qui gere la sécurité de

l'ensemble des données du réseau de l'université. Nous

allons illustrer le principe de VPN par un exemple très pratique. Les

passagers d'un bateau sur la mer voient tous autres navires en approche mais

ils ne voient pas les passagers trouvant dans un sous-marin qui peuvent

même les passer en dessous. Donc le sous-marin est l'ensemble des

données qui transite sur le réseau (la mer) et les mal intention

sont les navires qui sont en dessus. C'est ainsi qu'on parle de la notion de

tunnel dans le VPN. L'avantage de MPLS-VPN par rapport aux autres solutions de

réseau privé est qu'il permet de fournir une

inter-connectivité de multi site à multi site et assure la

sécurité du réseau.

Figure 3. 11: Nuage MPLS-VPN

Proposition d'une solution pour l'interconnexion des Espaces

Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 25

Conclusion

Apres avoir fait une étude théorique sur la

notion de la technologie MPLS-VPN, nous allons entamer la partie la plus

importante de notre recherche qui consiste à donner une proposition

d'une solution de déploiement de la technologie MPLS-VPN pour

l'interconnexion des espaces numériques de l'université virtuelle

du Sénégal.

Proposition d'une solution pour l'interconnexion des Espaces

Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 26

CHAPITRE 4 : Mise en oeuvre et déploiement de la

solution MPLS-VPN

Introduction

Après l'étude faite sur la technologie MPLS-VPN,

nous allons mettre en oeuvre la solution par simulation sous GNS3 pour mieux

comprendre la notion de MPLS-VPN et son fonctionnement.

4.1 L'outil de simulation : GNS3

Pour nos tests, nous n'avons pas eu les moyens d'utiliser les

équipements réels, raison pour laquelle nous avons opté

pour la solution logicielle. En effet nous avons utilisé une pile de

logiciels depuis les dessins et schémas jusqu'à

l'émulation.

Pour installer ou assurer la maintenance d'un réseau

distant en évitant en danger la production, il est fondamental de tester

virtuellement notre architecture réseau grâce à un outil de

simulation très simple : GNS3. Cet outil simple et intuitif nous

permettra de créer virtuellement notre architecture réseau, les

installer, les paramétrer et tester ces composants comme par exemple des

commutateurs, des routeurs et mêmes des serveurs. De plus le simulateur

GNS3 nous permet d'utiliser la puissance de notre hyperviseur tel que VMware ou

Virtual Box. En bref avec GNS3 [W5] nous pouvons architecturer notre

réseau simple et complexe et les simuler virtuellement comme si nous y

étions. Le logiciel GNS3 présente de nombreux outils tels que :

un outil de capture qui permet la capture de trafic au niveau des noeuds

réseau ; Wireshark qui est un logiciel libre d'analyse de protocole et

de sniffage réseau utilisé généralement dans le

dépannage et l'analyse des réseaux informatiques, le

développement de protocoles, l'éducation et la

rétro-ingénierie, et aussi le piratage. L'outil Dynamips qui est

la partie de GNS3 principale pour les simulations. Et enfin on a l'outil Qemu

qui permet d'émuler en toute quiétude les pare-feu.

4.2 Présentation des équipements

utilisés dans nos topologies réseau MPLS-VPN

Figure 4. 1: Infrastructure MPLS-VPN

Le réseau MPLS-VPN comprend deux partie fondamentale :

la partie coeur du réseau appelé aussi Backbone du réseau

qui comprend des routeurs P et des routeurs PE. Les routeurs P

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 27

sont des routeurs placés au centre du réseau

MPLS. Ces routeurs composent le coeur du backbone MPLS et n'ont

généralement aucune connaissance des VPN qui sont

créés. Ils se contentent d'acheminer les données

grâces à la commutation de lables uniquement. Les routeurs PE sont

ceux placés de part et d'autres des routeurs P. ils sont des routeurs

situés à la frontière du backbone MPLS et ont par

définition une ou plusieurs interfaces reliées à des

routeurs clients. Et la partie client qui comprend les routeurs CE qui sont des

routeurs appartenant aux clients et n'ayant aucune connaissance des VPN ou

même de la notion de label.

Figure 4. 2: Paquet IP dans un domaine MPLS

Figure 4. 3: Insertion de Label dans un routeur PE

Figure 4. 4: Transfert de Paquet IP dans un domaine MPLS-VPN

4.3 Les étapes de la configuration MPLS-VPN

Le protocole MPLS étant un protocole qui permet

d'interconnecter les réseaux locaux entre eux peu importe la distance

entre les différents sites grâce à un fournisseur

d'accès. La différence entre MPLS et les autres protocoles avant

lui tel que ATM Frame Relay X25 c'est que MPLS avant tout est un protocole de

couche 2.5 ( il se situe entre la couche réseau et la couche liaison de

donné du modèle OSI) donc il a toutes les caractéristiques

des protocoles en général de couche 3, c'est un protocole qui

permet de fournir de la fiabilité dans le réseau que nous pouvons

remarquer la partie du fournisseur d'accès est un maillage global qui

veut dire si une des interfaces ou une partie du réseau tombe en panne

il y a toujours une autre

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 28

partie pour prendre le relais coté connexion. C'est un

protocole aussi qui assure la sécurité des données des

utilisateurs ; vu qu'il utilise l'encapsulation IP sec grâce à la

technologie VPN. Si par malheur quelqu'un intercepte le paquet même si

c'est très difficile c'est encore plus difficile de décrypter les

données dans ce paquet. Le protocole MPLS permet aussi de

sécuriser le fournisseur d'accès internet vu qu'il permet de

cacher le réseau du fournisseur d'accès à l'utilisateur.

Celui-ci ne voit que le réseau qui est connecté avec lui dans ce

cas (CE_Siège_UVS) ne voit que (CE_ENO_SL) dans sa table de routage ce

qui une bonne chose pour l'opérateur et aussi pour le client qui n'a pas

grande chose à faire avec le réseau de l'opérateur et

facilite aussi le dépannage.

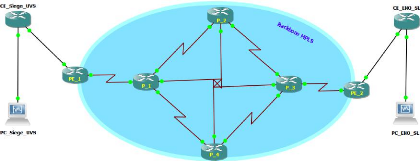

Alors voici ci-dessous l'architecture sur laquelle nous allons

travaillez, il s'agit donc de deux sites distants ; le premier site à

gauche nommé Siège_UVS le second à droite nommé

ENO_Saint-Louis et chaque site est représenté par un routeur sur

le site de Siège_UVS un autre sur le site de ENO_Saint-Louis. Un

ordinateur qui va servir de test sur le site de Siège_UVS et un autre

sur le site de ENO_Saint-Louis qui va également nous servit de test.

Donc dans la dernière partie de notre présentation nous allons

faire des tests de connectivité entre le PC du Siège_UVS et le PC

de l'ENO_Saint-Louis pour vérifier que notre configuration a bel et bien

fonctionnée. Entre les deux routeurs vous voyez très bien le

réseau operateur IP MPLS alors cette partie du réseau n'est pas

gérée par l'entreprise qui fait l'interconnexion ; elle est

gérée par un opérateur de télécommunication

qui possède un réseau étendu et qui offre des services de

liaison spécialisée pour l'interconnexion de site distants.

Du côté de l'abonné la configuration des

routeurs et des machines nécessite des adresses IP dont le choix est

arbitraire. Dans ce cas nous avons besoins une adresse IP pour le réseau

du Siège_UVS et une adresse IP pour le réseau de

l'ENO_Saint-Louis. Dans notre configuration nous avons utilisé deux

types de familles d'adresses : les adresses IPv4 et les adresses IPv6.

Coté client nous aurons des adresses IPv6 pour l'interconnexion des

différents équipements. Sur le nuage MPLS nous avons

implémenté des adresses IPv4. Le choix de ces adresses IP est

fait par le technicien réseau de l'entreprise qui sera en accord avec

l'opérateur de télécommunication.

La configuration de MPLS se fera en deux étape :

Configuration coté client (Université) et Configuration

coté opérateur.

A noter que les protocoles de routage utilisés dans

notre pratique est le protocole OSPF coté operateur et EIGRP coté

client. Le protocole OSPF est un protocole de routage à état de

lien et standard (interopérable) c'est-à-dire qui n'est pas

propriétaire on peut configurer le protocole OSPF sur un routeur CISCO

aussi bien sur un routeur non Cisco. Il a une convergence rapide si un routeur

tombe en panne, un autre routeur peut rapidement reprendre le relais et

continuer le fonctionnement du réseau sans qu'il ait un impact majeur

sur le réseau. Adapté aux grands réseaux (pas de limite de

saut, etc...), faible utilisation de la bande passante. Et le protocole EIGRP,

il est similaire au protocole OSPF mais il dispose de plusieurs avantages,

EIGRP prend en compte la bande passante et le délai, il a une vitesse de

convergence instantanée ce qui lui donne une avance par rapport à

OSPF car il sait déjà ou passer quand il a une panne et il n'a

pas besoin d'une cartographie complète de tout le

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 29

réseau car il fait confiance à ses voisins ce qui

est une bonne chose pour le technicien du réseau de

l'université.

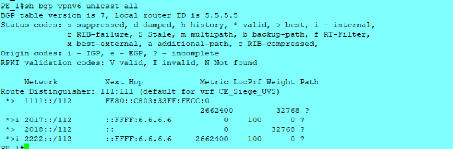

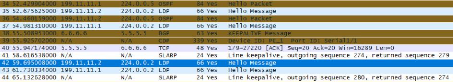

4.3.1 Configuration coté opérateur