|

Rapport de stage DSGC session

2012

Entreprise d'accueil :

Cabinet de commissariat aux comptes

16 BIS RUE JEAN CHATEL

97400 SAINT DENIS

Maître de

stage : El Hadj Malik TIAMIOU

Date de soutenance : octobre 2012

Saint-Denis de la Réunion, le 18 juin 2012

LA DÉMATERIALISATION DES

DOSSIERS DE TRAVAIL DU

COMMISSAIRE AUX COMPTES

Jean-Frédéric VÉFOUR

Jean-Frédéric VÉFOUR

Page 2/64

NOTE DE CONFIDENTIALITÉ

La diffusion de ce document est limitée aux

responsables du stage. Sa consultation par d'autres personnes est soumise

à l'autorisation du cabinet EL HADJ MALIK TIAMIOU.

Jean-Frédéric VÉFOUR

Page 3/64

REMERCIEMENTS

Je tiens à adresser mes remerciements chaleureux et

sincères à Monsieur El Hadj Malik TIAMIOU pour avoir:

~ accepté de me prendre comme stagiaire au sein de son

cabinet;

~ pour le temps précieux qu'il a consacré

à m'écouter et à répondre à mes questions

sur le métier d'auditeur;

~ pour la formation qu'il m'a dispensée et le temps

consacré à la préparation et à l'organisation des

missions d'audit;

~ merci enfin pour ses encouragements et sa bienveillance

à mon égard ainsi que pour la confiance qu'il m'a accordée

en me donnant accès aux différents dossiers de travail et en me

permettant d'avoir un contact direct avec la clientèle à

l'occasion de mes nombreux déplacements sur le terrain.

Résumé

Cette réflexion porte sur le concept de la

qualité de la mission d'audit menée par le commissaire aux

comptes. Notre première étape consistera à mettre en

perspective de façon synthétique les principaux

développements sur le sujet dans la littérature consacrée

à l'audit. Cette analyse nous conduira à faire une opposition

entre la qualité de l'auditeur et la qualité du processus

d'audit. À partir de cette dernière conception qui concilie

l'approche académique des préoccupations de la profession, nous

tenterons de faire émerger des propositions pour améliorer

l'efficience d'un cabinet d'audit. Ainsi, nous verrons dans un second temps

comment par la mise en place d'un système de

dématérialisation des dossiers de travail de l'auditeur, il est

possible d'améliorer la qualité des missions d'audit dans leur

ensemble.

Mots clés : qualité d'audit,

processus d'audit, système d'information, recherche d'information,

indexation

Index

R

RAID, 33

relation d'agence, 14 Repo 105, 16 réputation,

19

s

SAMBA, 33

Secure Shell, 51

sélection adverse, 25

seuil de signification, 26

shell, 44

snieur, 51

SQLite, 12

SSH, 51

système, 26

système information, 31

système informatique, 31

T

taille, 21

théorie du signal, 20

U

Unix, 37 utilité, 14

V

virus informatique, 34

2

big N, 17

A

audit, 14

B

bureaucratie professionnelle, 24

C

centre de traitement des données, 51

compétence de l'auditeur, 18

copie incrémentale, 50

crash informatique, 48

Cron, 50

csv, 12

D

datacenter, 51

distribution Linux, 38

F

firme, 14

G

GNU, 38

gouvernance, 14

H

honoraires, 23

I

indépendance de l'auditeur, 19

L

La reconnaissance optique de caractères, 45 Linux, 38

logiciel libre, 38

M

machine virtuelle, 40

N

noyau, 38

Q

qualité de l'audit, 18

3

Table des matières

|

I ATTESTATION DE STAGE 2

II PRÉSENTATION DU LIEU DE STAGE ET DES MIS-

SIONS 4

1 LE CABINET EL HADJ MALIK TIAMIOU 5

1.0.1 Une entreprise en nom personnel....................5

2 LES MISSIONS 6

|

|

2.1

|

L'audit des comptes de la société de spectacle les

Tulipiers .........

|

6

|

|

2.1.1

|

Contexte de la mission .........................

|

6

|

|

2.1.2

|

Objectif de la mission .........................

|

6

|

|

2.1.3

|

Organisation de la mission .......................

|

7

|

|

2.2

|

L'audit des comptes de la société

MICROSPHÈRE : participation à l'assem-

|

|

|

blée générale des actionnaires

.........................

|

7

|

|

2.2.1

|

Contexte de la mission .........................

|

7

|

|

2.2.2

|

Objectif de la mission .........................

|

8

|

|

2.2.3

|

Déroulement de l'AGO .........................

|

8

|

|

2.3

|

L'audit des comptes de la société HERMES :

première année d'audit légale

|

9

|

|

2.3.1

|

Contexte de la mission .........................

|

9

|

|

2.3.2

|

Objectif de la mission .........................

|

9

|

|

2.3.3

|

L'organisation de la mission ......................

|

9

|

|

|

2.3.3.1 Le contrôle des comptes de la

société HERMES ......

|

9

|

|

|

2.3.3.2 La mise en place du manuel de procédure

.........

|

10

|

|

2.4

|

Audit de Réunion Insertion Sociale

......................

|

11

|

|

2.4.1

|

Contexte de la mission .........................

|

11

|

|

2.4.2

|

Particularité de la mission .......................

|

12

|

III PARTIE STRUCTURÉE 13

Introduction ...................................... 14

3 L'ÉVALUATION DE LA QUALITÉ DANS LA

LITTÉRATURE SUR

L'AUDIT 17

3.1 L'évaluation de l'auditeur ...........................

17

3.1.1 L'influence du marché de l'audit

.................... 17

3.1.2 La définition de la qualité d'audit

................... 18

3.1.2.1 La compétence de l'auditeur .................

18

3.1.2.2 L'indépendance de l'auditeur ................

19

3.1.3 Les critères d'évaluation de la

qualité perçue ............. 19

3.1.3.1 La qualité perçue .......................

19

Page 4/64

Jean-Frédéric VÉFOUR

|

3.2

|

3.1.3.2 La structure organisationnelle

L'évaluation de la qualité intrinsèque : le

processus d'audit

3.2.1 La nature des travaux d'audit

3.2.1.1 Les bases techniques de l'auditeur

3.2.1.2 Vers un approche fondée sur le risque

3.2.1.3 La recherche de compétitivité

3.2.1.4 l'adaptation des travaux d'audit à l'entreprise

3.2.2 L'étendu des travaux d'audit

24

25

26

26

26

27

27

28

|

|

|

4

|

DÉMATÉRIALISER POUR AMÉLIORER LA

QUALITÉ DU PRO-

|

|

|

CESSUS D'AUDIT

|

29

|

|

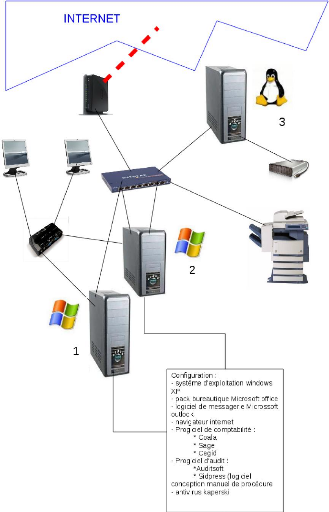

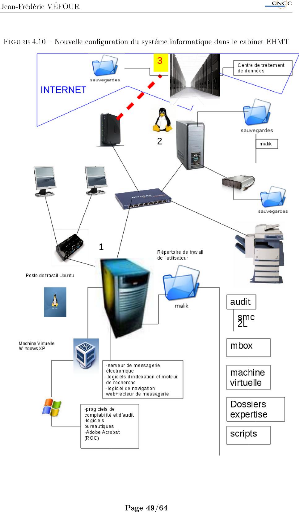

4.1

|

Le système informatique du cabinet EHMT

|

31

|

|

|

4.1.1

|

L'équipement informatique du cabinet

|

31

|

|

|

4.1.2

|

L'organisation du système informatique

|

32

|

|

|

4.1.3

|

Les attentes vis à vis du système informatique

|

32

|

|

|

4.1.4

|

Les difficultés rencontrées par le système

d'information

|

34

|

|

|

|

4.1.4.1 Difficultés liées au système

informatique

|

34

|

|

|

|

4.1.4.2 Difficultés liées à l'exploitation

de l'information

|

35

|

|

4.2

|

Proposition d'évolution du système informatique du

Cabinet EHMT . . . .

|

37

|

|

|

4.2.1

|

Un changement de système pour plus de

sécurité

|

37

|

|

|

|

4.2.1.1 Migration du système Windows XP vers un

système Unix

|

37

|

|

|

|

4.2.1.2 Présentation du système UNIX

37

|

|

|

|

|

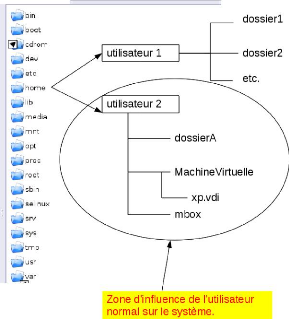

4.2.1.3 Présentation du système Linux

|

38

|

|

|

|

4.2.1.4 La distribution Ubuntu en remplacement à Windows

XP .

|

39

|

|

|

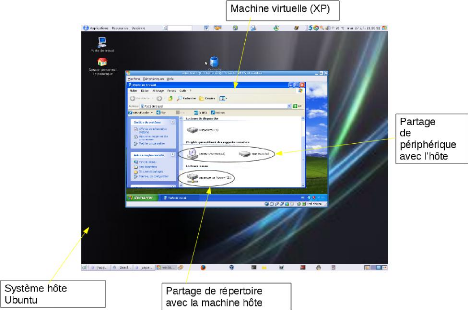

4.2.2

|

Le maintien de Windows XP pour l'utilisation des progiciels

d'audit

|

|

|

|

|

et de comptabilité

40

|

|

|

|

4.2.3

|

Améliorer la gestion de la messagerie électronique

40

|

|

|

|

4.2.4

|

Mettre en place la numérisation complète des

documents de travail

|

|

|

|

|

dans le cadre du processus d'audit

44

|

|

|

|

4.2.5

|

Mettre en place les outils permettant d'améliorer

l'accès à l'infor-

|

|

|

|

|

mation

45

|

|

|

|

|

4.2.5.1 L'indexation du système d'information

46

|

|

|

|

4.2.6

|

Garantir pérennité du système informatique

47

|

|

|

|

|

4.2.6.1 La sauvegarde des applications

48

|

|

|

|

|

4.2.6.2 La sauvegarde des données

50

|

|

|

|

Conclusion

|

52

|

ANNEXES 54

A Statistiques sur le marché de l'audit

à l'étranger et en France 54

B Les scripts shell permanent et

annuel 58

C Procédure de sauvegarde automatisée

60

Bibliographie 62

1

Table des figures

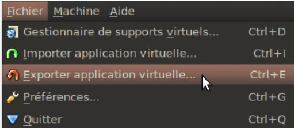

2.1 Schéma général d'organisation du

dossier de travail ............. 10

2.2 Base de données Sqlite

............................. 12

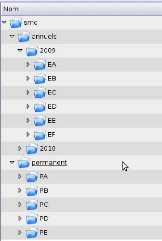

4.1 Configuration informatique du cabinet EHMT

................ 33 4.2 Arborescence du système Linux

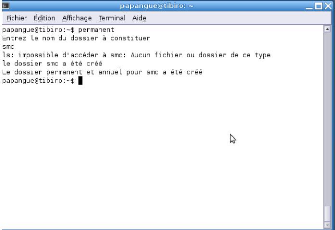

........................ 39 4.3 Exemple d'une machine virtuelle Windows XP sous

Ubuntu ........ 41 4.4 Exportation et importation de machine virtuelle

............... 41 4.5 Schéma général de la gestion du

courriel ................... 43 4.6 Arborescence d'un dossier client

numérisé ................... 44 4.7 Procédure de

création des dossiers d'audit .................. 45 4.8 Résultat

de requête sur document scanné à l'aide du Toshiba studio

230 . . 47

4.9 Requête sur courriel ..............................

48

4.10 Nouvelle configuration du système informatique dans le

cabinet EHMT . . 49

Liste des tableaux

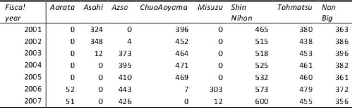

3.1 Big-5 au Japon ................................. 21

3.2 Répartition du nombre de clients sur le

marché japonnais entre les big Five 21 3.3 Répartition des

clients entre les Big-5 au Japon en fonction de leur poids

de capitalisation de marché ..........................

21

3.4 Nombre de critiques, nombre de clients, taille moyenne des clients et

nombre

d'entreprises en difficulté en Angleterre de 1987

à 1994 ........... 22 3.5 Chiffre d'affaires par activité de

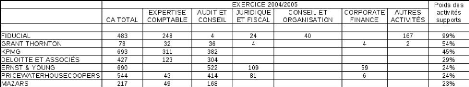

quelques réseaux d'audit en France . . . . 24

4.1 Progiciels utilisés par le cabinet EHMT

.................... 34

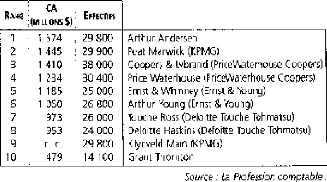

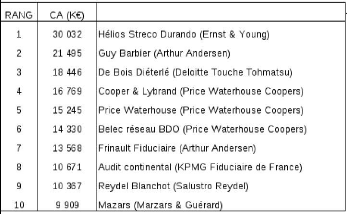

A.1 Classement des réseaux internationaux de cabinets

d'audit en 1985 ..... 54

A.2 Classement des réseaux internationaux de cabinets

d'audit en 1997 ..... 55

A.3 Classement des réseaux internationaux de cabinets

d'audit en 2007 ..... 55

A.4 Classement des cabinets de commissariat aux comptes en France

en 1983/84 56

A.5 Classement des cabinets de commissariat aux comptes en France

en 1996/97 56

A.6 Classement des cabinets de commissariat aux comptes en France

en 2003/04

et 2005/06 .................................... 57

Première partie

2

ATTESTATION DE STAGE

CNCC

Page 3/64

Jean-Frédéric VÉFOUR

EL HADJ TIAMIOU MALIK - Expert comptable - Commissaire aux

comptes

16 bis, rue Jean Chatel 97400 SAINT-DENIS

i : 0262.20.22.48 - - : 0262.20.10.35

Y

ATTESTATION DE STAGE

Je soussigné, M. Malik El HADJ TIAMIOU, expert comptable,

16bis Rue Jean Chatel à SAINT-DENIS, atteste par la présente que

Monsieur VEFOUR Jean Frédéric, demeurant 11, chemin des Agrumes

à Bois de Nèfles SAINTE-CLOTILDE (97 490) a effectué son

stage de formation en audit (Décret n°2006-1706 du

22 décembre 2006 relatif au DSCG) au sein de mon cabinet du 17 mai 2010

au 17 août 2010.

Fait pour valoir ce que de droit

A Saint-Denis le 17 août 2010

EL'HADJ TIAMIOU Malik Commissaire aux comptes

Inscrit auprès du Tableau de l'Ordre des Experts

Comptables de La Réunion

Siret : 431 734 540 00013 -- APE :

741C

Membre d'une association agréée par l'administration

fiscale

Acceptant à ce titre le règlement des chèques

libellés à son nom

4

Deuxième partie

PRÉSENTATION DU LIEU DE

STAGE ET DES MISSIONS

5

Chapitre 1

LE CABINET EL HADJ MALIK

TIAMIOU1

1.0.1 Une entreprise en nom personnel.

M. TIAMIOU est expert-comptable depuis 1995. Il exerce son

activité sous la forme libérale. A l'origine il a effectué

des études scientifiques (un bac D). Suivi d'étude universitaire

dans le domaine de l'informatique (programmation en cobol, c, pascal...). A

l'époque les études en informatique abordaient aussi les sciences

de gestion. Il appréciait particulièrement ces disciplines. En

côtoyant des étudiants spécialisés dans le domaine

de l'expertise comptable, il s'est peu à peu orienté vers cette

spécialité. C'est en faisant son service militaire qu'il obtient

le probatoire du diplôme d'étude comptable supérieur

(DECS).

De 1990 à 1996 il est directeur financier à

SORETRANS un transitaire, filiale du groupe BOLORÉ.

Il effectue les deux premières années de stage

d'expertise comptable à Nice chez un expert-comptable

indépendant. La dernière année est effectuée

à la Réunion, dans les années 90, chez un expert-comptable

indépendant, M. Michel DUSSEAUX.

Ce que M. TIAMIOU apprécie avant tout dans son

activité professionnelle c'est son indépendance et le sentiment

de liberté qui accompagne l'activité libérale. Sa devise

est : Science, Indépendance, Conscience 2.

80% des activités du cabinet sont orientées vers

l'activité de tenu et de révision des comptes des entreprises

contre 20% pour les activités de révision légale. Ces

proportions sont généralement celles que l'on observe dans la

plupart des cabinets comptables de la Réunion.

Les objectifs de M. TIAMIOU sont de garder une certaine

proximité avec la clientèle, être réactif à

ses besoins et rechercher des relations de qualité et de confiance.

La clientèle du cabinet dans les activités de

tenu de compte sont :

~ des sociétés, prestataires de service en

général, ou, parfois, des professions libérales; Dans

l'activité d'audit elle est essentiellement composée :

~ de sociétés

~ d'associations 3.

M. TIAMIOU est membre de la compagnie régionale des

commissaires aux comptes. Il est inscrit comme commissaire aux comptes

auprès de la cours d'appel de Sainte-Denis.

1. Le cabinet sera désigné par le sigle EHMT

2. C'est aussi le titre du mensuel de l'Ordre des

Experts-Comptables

3. pas de tenu de compte pour ces dernières

6

Chapitre 2

LES MISSIONS

2.1 L'audit des comptes de la société de

spectacle les Tulipiers

2.1.1 Contexte de la mission

La compagnie de spectacle les Tulipiers est une Association

(loi 1901) . Elle a été mise en place par une collectivité

locale il y a une quinzaine d'années. Son objectif est de produire ou de

collaborer à la production de spectacle culturel (pièces de

théâtre, concerts, festivals, ...). L'association fonctionne

essentiellement à l'aide de subventions publiques versées par les

collectivités locales 2 ainsi que par l'État

3. Toutefois, elle perçoit aussi des subventions d'autres

partenaires (SACEM, entreprises privées). Le total des subventions

perçues en provenance de fonds publics est supérieur à 600

000 €. En 2009 son total actif brut s'élève à 350 000

€ et son total produit d'exploitation 650 000 €.

L'association compte un effectif permanent de 9 personnes.

Elle embauche aussi un personnel temporaire qualifié intermittent du

spectacle; en 2009 l'effectif de ce type de personnel est d'environ 120

personnes.

2.1.2 Objectif de la mission

D'après l'article L. 612-4 du Code de commerce, toute

association ayant reçu annuellement, des autorités

administratives ou des établissements publics à caractère

industriel et commercial, une ou plusieurs subventions, dont le montant global

dépasse un seuil fixé par décret, doit établir des

comptes annuels comprenant un bilan, un compte de résultat et une

annexe. Ces documents comptables doivent être certifiés par un

commissaire aux comptes. Le décret 2001-379 fixe le seuil de subventions

entraînant l'obligation de nomination d'un commissaire aux comptes

à 150 000 € (Journal Officiel de la Republique Francaise, 2002). Le

cabinet EHMT est commissaire aux comptes de la compagnie de spectacle les

Tulipiers depuis 2003. Les comptes certifiés en 2010 sont ceux de 2009,

il s'agissait donc de la septième mission.

1. Il s'agit d'un nom inventé; d'une façon

générale, il est convenu avec le commissaire aux comptes de ne

pas citer le nom des personnes (clients, expert-comptables, ...). J'ai,

à chaque fois que je faisais référence aux personnes,

inventé un nom pour les désigner.

2. Région, Département et Commune.

3. Direction Régionale des Affaires Culturelles

(DRAC).

Page 7/64

Jean-Frédéric VÉFOUR

2.1.3 Organisation de la mission

La comptabilité de la compagnie de spectacle les

Tulipiers est tenu par un expert-comptable, cabinet d'expertise OI.

Conformément aux Normes d'Exercice Professionnel, le cabinet EHMT

s'appuie sur ces travaux pour formuler son opinion d'audit (CNCC, 2010). La

durée de la mission est de 30 heures conformément au

barème légal (Code de commerce art. R823-12).

Pour commencer cette mission j'ai

récupéré le dossier de travail réalisé par

la société d'expertise comptable directement dans ses locaux et

j'en ai fait une copie. J'ai pu observer à cette occasion l'attitude de

collaboration et l'esprit confraternel qui animent les échanges entre

les professionnels.

J'avais pour mission ensuite :

~ de vérifier l'actif réel en attachant une

attention particulière aux subventions, à la caisse, aux

états de rapprochement bancaire de fin d'exercice comptable, aux

factures d'immobilisations ainsi qu'à l'existence de ces derniers dans

les locaux de l'association, des conditions d'utilisation ...

~ de m'assurer que le passif de fin d'exercice avait bien

été apuré,

~ de vérifier le respect de la bonne application du

principe de séparation des exercices comptables,

~ avoir un entretien avec les responsables de l'administration

de l'association en particulier avec la personne chargée de tenir la

comptabilité.

Pour réaliser la mission je devais procéder

à des diligences à l'aide de fiche de travail. Les fiches

pouvaient être complétées manuellement ou directement sur

fichier informatique. J'ai adopté cette dernière solution en

complétant les feuilles de travail sur tableur au format excel. Point

très important pendant l'exercice de la mission : tout noter sur la

fiche de travail, dater et mettre le nom de l'intervenant.

A l'issue de la mission un point a attiré mon

attention, il s'agissait d'une facture comptabilisée en décembre

2009 pour une somme supérieure à 15 000 € environ. Elle

faisait référence à diverses fournitures pour spectacle et

à un investissement dans un équipement de théâtre

pour la somme de 4 150 €. Le jour de l'entretien le 12/05/2010, les

fournitures et les équipements n'étaient pas livrés. Cette

constatation a donné lieu à une régularisation de fin

d'exercice, il s'agissait d'une commande dont la facture était parvenue

à l'association mais qui n'avait pas été livrée.

Le 9 juin 2010 j'ai participé à

l'assemblée générale de l'association avec le commissaire

aux comptes, M. TIAMIOU, le conseil d'administration et l'assemblée des

adhérents.

2.2 L'audit des comptes de la société

MICROSPHÈRE: participation à l'assemblée

générale des actionnaires

2.2.1 Contexte de la mission

La société MICROPHÈRE une

Société par Action Simplifiée (SAS). À l'origine

une EURL spécialisée dans la production de système

d'Échange de Données Informatisées (EDI), elle se

transforme en SAS en 2006 afin soutenir son développement. À

cette occasion, un nouvel associé entre dans son capital, la

société SDRUN qui est une société de

développement régional. A l'époque le cabinet EHMT

intervient comme commissaire à la transformation. La

société SDRUN entre dans le capital de la SAS MICROSPHÈRE

à hauteur de 30%. En outre, elle souscrit à un prêt

participatif dans la société pour environ 40 000€. Ce

prêt est rémunéré à hauteur de 4.5% de l'EBE

pour la partie variable.

Page 8/64

Jean-Frédéric VÉFOUR

2.2.2 Objectif de la mission

Pour cette société je n'ai pas participé

directement à la mission d'audit. En fait l'ensemble de la

procédure d'audit, telle que j'ai pu la vivre pour la compagnie de

spectacle les Tulipiers, avait déjà été

réalisée par M. TIAMIOU.

Contrairement à l'assemblée de la mission

précédente, celle de la SAS MICROSPHÈRE était un

petit comité . Elle se composait du président de la

société, du représentant de la SDRUN, du commissaire aux

comptes et de moi-même. Le président de la société

qui en est aussi le directeur général, est passionné par

son activité, m'avait prévenu M. TIAMIOU.

Il oublie parfois que tout le monde n'est pas

spécialiste des technologies

de l'information, vous n'hésiterez pas à poser des

questions si vous en avez, cela permettra d'éclairer l'assemblée.

2.2.3 Déroulement de l'AGO

Le président ouvre la séance et lit l'ordre du

jour. Il présente ensuite le bilan de l'année

écoulée. Comme prévu les débats sont assez

techniques. Le président parle de la solution MICROGSM qui est selon lui

le moteur de la société. La société s'est, par

ailleurs, lancée dans le développement d'un nouveau produit

basé sur php/mysql . Le gros du chiffre d'affaires est constitué

par les prestations de service et par les ventes de licence. Toutefois, la

société vend aussi du matériel : quelques PDA et des PC.

La société fait moins de développement embarqué sur

PDA, l'avenir est dans le développement de serveurs d'applications

accessibles par PDA ou ultra portable.

Comme convenu après que le président ait

présenté son bilan de l'année, je participe à son

questionnement.

- Où se trouve les serveurs de la

société? Je lui demande.

- Nous avons quelques serveurs à la Réunion, me

dit-il, mais nous en avons pas mal dans des datacenters aussi.

Je lui demande ensuite ce qu'il en est de la

sécurité informatique des données que la

société détient sur ses serveurs, en particulier je

souhaite savoir quelles sont les garanties apportées aux clients, si la

société est convenablement assurée.

Nous avons prouvé notre savoir-faire répond le

président. D'ailleurs, dès l'origine la base de clientèle

de la société était des grands comptes (dans la grande

distribution, communauté portuaire, ...). Cette caractéristique

fait de nous un partenaire fiable. Techniquement, les comptes clients font

l'objet de sauvegardes multiples, en des endroits différents, nous

permettant de nous prémunir contre toute interruption de service en cas

de panne de l'un de nos serveurs. Bien entendu la société est

couverte par une assurance responsabilité.

A cette occasion le représentant de la SDRUN demande ce

qui explique la baisse de la prime d'assurance pour l'année 2009. Le

président explique que face à la baisse d'activité

enregistrée en 2009, compte tenu de la crise économique, les

niveaux de prime d'assurance qu'avait connu la société ne se

justifiaient plus. Devant le refus de l'ancien assureur de prendre en compte

cette nouvelle situation, il avait dû se tourner vers un nouvel

assureur.

Enfin le président présente les perspectives

d'avenir de la société, selon lui, le temps est au nomadisme

à la dématérialisation. Il en veux pour preuve le

succès croissant rencontré par l'Iphone de la

société Apple ou encore le succès annoncé de l'Ipad

de la même firme. L'un des projets que souhaite développer la

société dans les prochaines années, c'est la mise en place

d'un système de gestion des immobilisations en temps réel ...

Je demande alors au président s'il pense que le

débit de la connexion internet à la Réunion peut

être un frein aux activités de la société. Il

reconnaît que c'est un problème

Page 9/64

Jean-Frédéric VÉFOUR

majeur mais qu'il garde espoir d'une amélioration

significative dans les prochaines années compte tenu de la

volonté politique de faire progresser cette question à la

Réunion.

2.3 L'audit des comptes de la société

HERMES : première année d'audit légale

2.3.1 Contexte de la mission

La société HERMES est spécialisée

dans la commercialisation de médicaments. Il ne s'agit pas d'une

société, mais de trois sociétés anonymes qui ont un

actionnaire commun. Ce dernier dont les comptes de l'une de ses

sociétés sont tenus par une société d'expertise

comptable, que nous appellerons PwC , a fait appel au cabinet EHMT, sous le

conseil du président de PwC. Ce dernier connaît bien M. TIAMIOU

qui a travaillé pour lui pendant de nombreuses années en tant que

collaborateur. Les comptes des trois sociétés sont tenus par

PwC.

2.3.2 Objectif de la mission

Mon rôle dans le cadre de cette mission était

double :

d'une part, participer avec M. TIAMIOU à l'audit des

comptes de la société dans les locaux du cabinet d'expertise

comptable, chargé de la production des comptes annuels, et dans les

locaux de l'entreprise,

d'autre part, concernant le cabinet EHMT, collaborer avec le

commissaire aux comptes à l'élaboration d'un manuel de

procédure.

L'audit de cette société était

particulière par rapport aux deux précédentes missions,

puisqu'il s'agissait de la première mission du cabinet EHMT dans cette

entreprise.

En outre, pendant cette période, M. TIAMIOU a

été informé qu'il allait faire l'objet d'un contrôle

par la compagnie régionale des commissaires aux comptes. Les

commissaires aux comptes sont soumis, en effet, dans leur activité

professionnelle, à des contrôles périodiques

organisés selon le cadre, les orientations et les modalités

définis par le Haut Conseil. Selon Art. L. 821-9. Les contrôles

prévus par l'article L. 821-7 (· b et c) sont effectués par

la Compagnie nationale ou les Compagnies régionales (CRCC).

Ils sont contrôlés tous les trois ans lorsqu'ils

exercent des fonctions de contrôle légal des comptes auprès

d'entités mentionnées à l'article R.821-26 du code de

commerce, dénommées entités d'intérêt public

(EIP) et tous les six ans lorsqu'ils n'exercent pas ces fonctions

auprès de ces entités (H3C, 2008).

2.3.3 L'organisation de la mission

2.3.3.1 Le contrôle des comptes de la

société HERMES

La première étape a consisté à

mettre en place le dossier de travail qui se compose du dossier permanent et du

dossier annuel. Pour chaque client, création d'un dossier de travail est

nécessaire. Le dossier permanent contient des informations dont la

portée dépasse le cadre de l'exercice comptable. Le dossier

annuel se compose des informations concernant l'exercice écoulé

et qui fait l'objet de l'audit.

La première étape a consisté à se

rendre chez le comptable de la société HERMES, le cabinet PwC, et

à photocopier l'ensemble des documents nécessaires à la

constitution du

4. LOI N? 2003-706 DU 1ER AOÛT 2003 DE

SÉCURITÉ FINANCIÈRE

Page 10/64

Jean-Frédéric VÉFOUR

FIGURE 2.1 Schéma général d'organisation

du dossier de travail

dossier de travail pour chaque client. Actes notarié,

statuts de société, baux commerciaux, contrat de

crédit-bail, contrat de prêt, ... À partir de cette

documentation abondante constitution des dossiers : des classeurs de 600

à 800 pages constitués d'une douzaine de rubriques

décomposées elles-mêmes en sous-rubriques (cf figure 2.1)

?. Avant même la réflexion d'audit proprement parlé, je me

suis rendu compte à l'occasion de cette mission que le travail de

l'audit exige une longue préparation avant l'exécution de chaque

mission. Cette préparation est facilitée heureusement par

l'existence d'une documentation très importante, des CD-ROM et logiciel

qui sont autant d'outils permettant au professionnel de ne rater aucune

étape importante. En définitif la mission d'audit a un

caractère très procédural. Il s'agit de mettre en oeuvre

des diligences et des normes professionnelles.

2.3.3.2 La mise en place du manuel de

procédure

Tout en mettant en place le contrôle légal de la

société HERMES, l'objectif de M. TIAMIOU était de tester

sur ces dernières les méthodes et procédures de travail du

cabinet qu'il allait devoir présenter aux contrôleurs de la

CRCC.

Dans la perspective du contrôle de la CRCC, M. TIAMIOU a

souhaité mettre en place un manuel de procédure du cabinet EHMT.

En effet, d'après l'Article R821-24 du code de commerce, les

contrôles et inspections prévus à l'article L. 821-7 (sous

le contrôle du H3C) sont effectués sur pièces ou sur

place.

Le commissaire aux comptes est tenu de fournir tous documents,

pièces et explications sur les dossiers et documents établis en

application de l'article R. 823-10 (liste des personnes auditées), sur

les conditions d'exécution de sa mission au sein des personnes et

entités contrôlées, sur l'organisation de son

cabinet, ainsi que sur l'activité globale de celui-ci.

Il justifie en outre des diligences accomplies en vue de

garantir le respect des règles

5. Réalisation personnelle.

Page 11/64

Jean-Frédéric VÉFOUR

relatives à son indépendance,

conformément aux dispositions de l'article L. 822-11 (aucun

intérêt auprès de la personne auditée) et du code de

déontologie, et fournit tous renseignements permettant

d'apprécier le respect des prescriptions de l'article L. 822-11.

La conception d'un tel document laisse finalement peu de place

à la créativité de ces concepteurs. L'objectif final

étant de respecter les prescriptions du code de commerce. Pour

réaliser ce travail M. TIAMIOU s'est équipé d'un progiciel

le guide d'exercice professionnel édition SID PRESSE. Pour mettre en

place le manuel de procédure il s'agissait de compléter, pour

chaque mission, un ensemble de rubrique correspondant aux différents

articles du code de commerce. À l'issue de ce travail, le logiciel

sortait le manuel de procédure avec les diligences effectuées par

le commissaire aux comptes à l'occasion de ses missions.

Exemples :

~ rubrique suivie des mandats : tableau à remplir

(titulaires et suppléances);

~ Compétence : déclaration de formation à

fournir

~ Assurance (art. 822-70) : justificatif à fournir

~ Indépendance (art. 821-24) : lettre d'acceptation, date

d'acceptation, date assem-

blée,....

2.4 Audit de Réunion Insertion Sociale

2.4.1 Contexte de la mission

Réunion Insertion Sociale (RIS) est une association

créée en 2005, par une collectivité locale, suite à

l'épidémie de chikungunya. Son objectif était de recruter

des personnes, de les former et de les envoyer sur le terrain afin lutter

contre la prolifération des moustiques vecteurs de la maladie. Les

actions sur le terrain prenaient deux formes :

~ d'une part la sensibilisation des citoyens sur les mesures

à prendre afin de limiter la multiplication des moustiques;

~ d'autre part l'intervention sur le terrain à l'aide

de moyens antivectoriels.

Par la suite avec la fin de l'épidémie de

chikungunya les activités de l'association ont été

pérennisées. Aujourd'hui ses objectifs sont :

~ Organiser et assurer le développement

d'activités dans le domaine de la gestion durable et de la valorisation

des espaces naturels de la Réunion à forte valeur

écologique et paysagère;

~ Participer à la coordination des réseaux

d'intervenants dans les milieux naturels;

~ Conserver, gérer, aménager et valoriser les

espaces naturels et les sentiers, notamment ceux à vocation touristique

(dans le cadre des chantiers ONF)

~ Promouvoir l'insertion des personnes en situation

précaire par des activités au service de l'environnement.

Le total bilan de l'association est supérieur à

2 millions d'euros et le total des produits d'exploitation est supérieur

à 12 millions d'euros. Ces sommes sont versées par la

collectivité locale sous forme de subvention d'exploitation.

L'association RIS embauche un effectif de 60 personnes permanents et par

ailleurs ces effectifs de travailleurs temporaires se situent entre 600 et 800

personnes par an.

Le cabinet EHMT est commissaire aux comptes de l'association

depuis sa création en 2005. La mission que j'ai vécu à

l'occasion du stage avait pour objectif de certifier les comptes de l'exercice

2009.

Page 12/64

Jean-Frédéric VÉFOUR

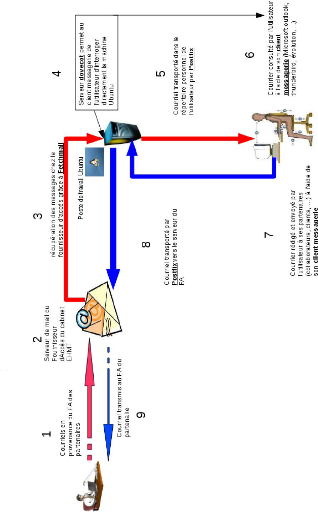

FIGURE 2.2 Base de données Sqlite

2.4.2 Particularité de la mission

Cette mission était la plus importante du cabinet avec

un volume horaire de 120 heures. Dans son déroulement elle était

assez proche de ce que j'avais vécu pour les autres missions. Toutefois,

j'ai eu l'occasion (pendant son déroulement) de mettre en oeuvre les

technologies liées à l'utilisation des bases de données.

En effet, l'association avait travaillé sur différents chantiers

pendant l'année 2009. L'objectif du commissaire aux comptes était

d'évaluer le bon équilibre budgétaire de ces

différents chantiers. Pour réaliser cette vérification la

personne chargée de tenir la comptabilité nous avait fourni un

grand livre général exporté au format tableur. A partir de

ce fichier, en me basant sur les comptes de charges et de produits, mon

objectif était de sortir un résultat par type de mission

menée par l'association. Au moment de la comptabilisation des charges et

des produits, le comptable faisait une ventilation entre différents

centres (chaque centre correspondant à un type de mission). J'ai donc

ouvert le fichier dans un tableur et j'ai supprimé les colonnes non

utiles à notre travail. J'ai conservé les colonnes date,

libellé, code centre, débit, crédit et solde 6.

Dans un second temps j'ai exporté les données au format texte

csv. Le fichier csv est un format informatique ouvert représentant des

données tabulaires sous forme de valeurs séparées par des

virgules 7. J'ai ensuite récupéré ces

données dans le SGBDR SQLITE. SQLite est une bibliothèque

écrite en C qui propose un moteur de base de données

relationnelles accessible par le langage SQL 8.

J'ai utilisé en particulier sqlite mangager qui est un

module complémentaire du navigateur Firefox offrant une interface pour

gérer les données d'une base de données SQLite. Une fois

réalisée ces différentes manipulations, nous disposions

d'une base de données interrogeable en langage sql. Grâce à

une instruction de type group by sur le code centre, nous avons pu dès

lors extraire les informations voulues par le commissaire aux comptes (Cf

Figure 2.2).

6. Le fichier était constitué de plus 6500 lignes

d'écritures.

7. http ://

fr.wikipedia.org/wiki/Comma-separated_values

8. http ://

fr.wikipedia.org/wiki/SQLite

13

Troisième partie

PARTIE STRUCTURÉE

Page 14/64

Jean-Frédéric VÉFOUR

Introduction

Les scandales récents sur les marchés

financiers, une fois de plus, ont fait resurgir la question de la

responsabilité, voire de l'irresponsabilité, de certains

dirigeants de sociétés. Pour beaucoup d'observateurs cette

situation serait due au fait qu'il existe des divergences entre les

intérêts de la firme et ceux de ses dirigeants.

JENSEN & MECKLING font partis des premiers à avoir

mis en évidence cette réalité inhérente à la

séparation entre Pouvoir et Propriété dans la firme

(Jensen and Meckling, 1976). Leur perception de la firme repose ici sur la

contribution de R. Coase. Selon ce dernier, en effet, la firme est une

alternative aux échanges libres sur le marché lorsque les

coûts de transaction rendent trop coûteux ces échanges.

Ainsi, la taille limite de la firme serait définie

par son point d'inflexion

où le coût d'organisation d'une transaction

devient égal au coût de son déploiement sur le

marché » (Coase, 1992).

Pour JENSEN et MECKLING lorsque la firme est dirigée

par son propriétaire l'intérêt de ce dernier se confond

avec celui de la firme. Dans ce cas il prendrait des décisions qui

maximiseraient son utilité et celui de la firme. Il convient d'observer

que la notion d'utilité fait référence aux aspects

pécuniaires recherchés par le dirigeant (les

bénéfices), mais aussi à des aspects

non-pécuniaires tels que la recherche du pouvoir, des beaux bureaux, de

la notoriété, ...

Lorsque le dirigeant de la firme n'en est pas le

propriétaire, en revanche, il apparaît des divergences entre ses

centres d'intérêts et ceux de la firme, en particulier, avec ceux

des autres parties prenantes. Ces divergences d'intérêts font

naître des coûts d'agence.

Comme le souligne E. Brousseau, dans l'EGM (Le Duff et al.,

1999) ? :

La relation d'agence est observable dès lors que le

comportement d'un

agent économique - l'agent"- influence le bien

être d'un autre -"le principal"»

JENSEN et MECKLING ont dessiné les contours de la

réflexion :

why accounting reports would be provided voluntarily [...],

and why in-

dependent auditors would be engaged by management to testify

to the accuracy and correctness of such reports ».

Comment, en effet, éviter les comportements

opportunistes de la part des dirigeants? Comment les inciter, par

l'établissement de procédures de contrôle et de

règles de gou-vernance, à agir dans un sens qui soit conforme

à celui des propriétaires de la firme?

Les propositions sont multiples. Pour JENSEN et MECKLING, en

particulier, elles passent par une diffusion transparente de l'information

comptable et financière de la firme. Les états financiers

produits par la comptabilité constituent, en effet, une source

d'information privilégiée pour les investisseurs. Mais cette

diffusion à elle seule ne suffit pas. Les règles de

comptabilité offrent une certaine flexibilité aux dirigeants qui

peuvent faire évoluer le résultat de la firme de manière

discrétionnaire en fonction de leurs objectifs personnels. C'est

pourquoi, afin de garantir l'exactitude de l'information comptable, sa

justesse, sa conformité aux lois et aux règlements, la nomination

d'auditeur professionnel, compétent et indépendant constitue une

règle de bonne gouvernance.

Comme le souligne MANITA et CHEMANGUI l'audit est un

mécanisme de gouver-nance dont le but est de réduire

l'asymétrie d'information entre les gestionnaires et les actionnaires ou

les autres parties contractantes (MANITA and CHEMANGUI, 2006). Selon CHARREAUX

la gourvernance est l'ensemble des mécanismes (dont la

confiance)

9. EGM, La théorie de l'agence, p.23

Page 15/64

Jean-Frédéric VÉFOUR

qui déterminent la latitude discrétionnaire

des dirigeants (ou latitude managériale) (Char-reaux, 1998).

L'audit couvre un champ très vaste dont il convient

d'en préciser les contours. En effet, l'audit fait

référence à plusieurs acceptions. D'après CASTA et

MIKOL il est possible de décliner la notion d'audit selon trois

critères (Casta and Mikol, 1999).

On distingue l'audit interne de l'audit externe; le premier

est mis en oeuvre par un service fonctionnel de l'entreprise rattaché

à la direction générale. Le second est mené par un

personnel extérieur de la firme.

On fait ensuite la distinction entre la mission d'audit

légal, dont le cadre et l'étendue sont fixés par la loi et

les règlements, et l'audit contractuel dont les objectifs sont librement

déterminés par le mandataire.

Enfin on oppose l'audit financier (conduisant à la

certification des comptes) à l'audit de gestion (visant à

formuler un jugement sur l'action des dirigeants et sur leurs

résultats), et à l'audit opérationnel qui cherche à

améliorer les performances de l'entité. Dans la suite de notre

réflexion l'utilisation du mot audit fera référence

à la mission d'audit légale sauf mention contraire.

En France la mission d'audit qualifiée de mission de

certification relève de la responsabilité du commissaire aux

comptes. Le commissaire aux comptes a une fonction qui se décline en

missions. Celles-ci reposent sur une obligation légale, celle de

garantir la fiabilité de l'information financière et comptable

produite par les entreprises. Ce faisant, il concourt à la

sécurité des relations commerciales, financières et

boursières 10.

Malgré toutes ces sécurités en France,

comme à l'étranger, les qualités de l'audit financier sont

remises en cause depuis plusieurs décennies. En effet, les scandales

financiers à répétition, les états comptables

irréguliers de certaines sociétés cotées et

l'effondrement boursier [...] ont créé un véritable

traumatisme au plan international (CARASSUS and Gregório, 2003).

Plus récemment la chute de la banque d'investissement

Lehman Brother, le 15 septembre 2008, a plongé les marchés

boursiers dans une crise grave. Le monde n'échappa que de peu pendant

cette semaine noire, à la banqueroute du système bancaire

mondial, grâce à l'action concertée des banques centrales

et des gouvernements (CRESPELLE, 2009) 11.

On peut se demander avec N. CRESPELLE, comment nous en sommes

arrivés là, malgré les règles de bonne gouvernance

et les triples AAA . En sciences de gestion, la recherche des causes de la

crise a débuté. Elle sera sans doute longue (Farber and

Ginsburgh, 2010). Sur le banc des accusés les cabinets d'audit figurent

en bonne place.

En effet, dans de nombreuses affaires pouvaient-elles ne pas

savoir?

En 2000 la société Enron cotait 90 ?, elles

étaient présentes dans la liste des 500 plus grosses fortunes

mondiales et elles annonçaient, pour cette année là, un

revenu de 101 milliards de dollar. Le cabinet d'audit Arthur Andersen 12

avait certifié les comptes sans déceler la moindre

irrégularité dans le système d'information comptable. La

suite nous la connaissons, fin 2001 les titres de Enron valent 0.3 ? et la

société fut déclarée en faillite entraînant

dans sa chute la disparition du cabinet Arthur Andersen (Farber and Ginsburgh,

2010).

Dans la crise de 2008, concernant le secteur bancaire, que

penser des prestations du cabinet Ernst & Young dont le montant des

honoraires s'élevait à 28 millions de dollars l'année qui

a précédé la faillite de la banque d'investissement Lehman

Brother (PIGE and BON MICHEL, 2008).

10. source : http ://

www.cncc.fr/les_missions.html

11. p. 20

12. Faisant parti des bigs 5 à l'époque

Page 16/64

Jean-Frédéric VÉFOUR

Dans cette affaire, une fois de plus, les investigations

judiciaires semblent conduire à une incrimination du grand cabinet

d'audit :

The Examiner finds that sufficient evidence exists to support

at least three colorable claims that could be asserted against Ernst &

Young relating to Lehman's Repo 105 activities and reporting : (1) negligence

in connection with the investigation into whistleblower Matthew Lee's claims

concerning $50 billion in Repo 105 activities [...] (2) at least with respect

to Lehman's first quarter and second quarter 2008 Forms 10-Q, if not with

respect to earlier filings, negligence by failing to take proper action when

Ernst & Young was made aware that the financial information may be

materially misleading [...] (ANTON, 2010)

Selon Georges Ugeux (blo, 2010), il est courant pour les

banques de vendre des obligations avec une clause de rachat : c'est le

repurchase agreement qui se pratique entre banques, mais aussi avec les

banques centrales. Le Repo 105 est un instrument financier de ce type,

utilisé par Lehman Brother, pour reléguer hors bilan des dettes

et améliorer ainsi sa situation financière. ANTON 13

rapporte que Lehman avait pour habitude de pratiquer ces retraitements

quelques jours avant le contrôle des comptes. Repo 105 permettait

à la banque d'affaires d'améliorer ainsi ses ratios

financiers.

Au final il est fait grief au cabinet Ernst & Young, d'une

part, d'avoir été négligent dans les investigations sur

les dénonciations de Matthew Lee et sur la correcte information à

donner au comité d'audit et au management de Lehman Brothers; d'autre

part, d'avoir pour le premier et deuxième trimestre 2008, voire avant,

été négligent pour avoir échoué à

agir convenablement lorsque Ernst & Young a été au courant de

l'impact sur les états financiers du Repo 105.

Tous ces scandales nous montrent que l'audit à lui seul

ne garantit pas nécessairement la qualité des états

financiers.

Il apparaît dès lors un réel besoin

d'évaluation de la qualité d'audit externe. D'après Makram

and Pige (2004) il y a deux manières d'appréhender la

qualité de l'audit :

~ soit en se fondant sur la perception du marché, c'est

l'approche traditionnelle (section 3.1)

~ soit en se fondant sur l'analyse du processus d'audit, ce

sont les nouvelles approches théoriques (section 3.2)

A l'issue de ce travail de réflexion, s'appuyant sur

une analyse de la littérature sur l'audit, nous verrons dans un

quatrième chapitre, pourquoi le système d'information est au

coeur de la problématique de la qualité d'audit et comment,

à partir d'un cas concret, la situation de travail observé dans

le cabinet EHMT, il est possible en modifiant la configuration du

système informatique du cabinet, de contribuer à

l'amélioration du système d'information dans son ensemble :

~ Après avoir décrit dans une première

partie le système informatique du cabinet EHMT (section 4.1),

~ nous verrons dans une deuxième partie comment il est

possible de modifier la configuration de ce système afin de contribuer

à l'amélioration du processus d'audit (section 4.2)

13. p. 732

17

Chapitre 3

L'ÉVALUATION DE LA QUALITÉ

DANS LA LITTÉRATURE SUR

L'AUDIT

3.1 L'évaluation de l'auditeur

Pour comprendre l'évolution des recherches en audit il

convient au préalable d'observer les caractéristiques du

marché de l'audit. Avant d'aborder les démarches

théoriques qui donnent une approche de la qualité d'un

auditeur.

3.1.1 L'influence du marché de l'audit

En relation avec l'évolution du commerce international

Le marché de l'audit aujourd'hui est un marché

très concentré. Cette caractéristique majeure du

marché de l'audit trouve son origine dans l'évolution du commerce

international. Face à l'internationalisation des échanges et

à la mondialisation de l'économie, les cabinets d'audit ont

dû s'adapter. Pour rester compétitif elles ont dû notamment

se restructurer. Pour suivre les firmes multinationales et il a fallu ainsi

développer de nouvelles compétences, faire des économies

d'échelle, standardiser les méthodes de travail (Casta and Mikol,

1999). La constitution de réseau est un facteur clé de

succès dans la réussite des firmes multinationales. Il

nécessite d'importants investissements humains et financiers. Dans le

domaine de l'audit cette concentration a permis d'atteindre un niveau

élevé d'homogénéité en matière de

méthode de travail et de qualité de prestation.

Au niveau international

Certaines institutions comme les bailleurs de fonds

internationaux où la SEC subordonnent le référencement en

tant que cabinet d'audit de référence à l'appartenance

à un big N . C'est l'expression consacrée pour

désigner les N plus gros cabinets d'audit, celles qui sont en situation

d'oligopole et qui contrôlent le marché.

A partir des années 70 la concentration du

marché de l'audit est déjà fort important; au

États-Unis on constate à l'époque que 98% des

sociétés cotées à la bourse de New-York sont

auditées par seulement quelques grands cabinets homologués par la

SEC. Dans le courant des années 80 le marché est

dominé par les big height (Cf Table A.1). A la suite d'une

vague de fusion des réseaux internationaux la fin des années 80

laisse la place

Page 18/64

Jean-Frédéric VÉFOUR

aux big six. (Cf Table A.2) 1. Dans les

années 90 on passe aux Big five. Enfin, dans le classement 2007 le

cercle des très grands cabinets se réduit encore avec la

disparition en 2001 d'Arthur Andersen; on parle désormais des Big

Four2.

En France3

L'évolution de la structure du marché

français est identique aux tendances observées au niveau

international (Cf Table A.4 à A.6). Nous sommes donc en présence

d'un marché très concentré. On a assisté à

une montée en puissance progressive du marché Français.

Selon Casta et Mikol (1999) cette évolution est due à deux

phénomènes : d'une part un nombre de plus en plus important de

sociétés soumis à l'obligation de faire certifier leur

compte et d'autre part l'ouverture croissante des entreprises françaises

au commerce international

Pendant longtemps, les cabinets d'audit français se

sont cantonnés au marché des entreprises cotées en bourse

en France. Puis avec l'ouverture internationale, les groupes français se

sont associés aux grands groupes anglo-saxon.

Cependant, le phénomène de la concentration des

cabinets d'audit ne peut pas s'expliquer essentiellement par la mondialisation

(Pige, 2003). Le marché de l'audit est un domaine particulier,

marqué par une très forte asymétrie d'information entre

l'auditeur et l'audité.

3.1.2 La définition de la qualité d'audit

Audit quality is often defined as the market-assessed joint

probability

that a given auditor will both (a) discover a breach in the

client's accounting system, and (b) report the breach (DeAngelo, 1981).

Ainsi, selon l'auteure la qualité de l'audit est

l'évaluation par le marché de la probabilité

jointe que l'auditeur va tout à la fois découvrir une

défaillance dans le système d'information comptable du client et

mentionner cette défaillance.

Cette définition propose une double approche de la

qualité d'audit. Une mission d'audit sera jugée de qualité

à deux conditions :

~ si l'auditeur est compétent;

~ et s'il est indépendant.

3.1.2.1 La compétence de l'auditeur

En général on considère qu'un auditeur

est compétent s'il est en mesure de déceler les

irrégularités comptables dans les états financiers de

l'audité.

Pour que cette condition soit réunie, les auditeurs

doivent posséder des connaissances, une formation, une qualification et

une expérience suffisantes pour mener à bien un audit financier.

Cependant, le fait de traiter seulement de la compétence de l'auditeur

externe est souvent illusoire puisque les travaux d'audit sont souvent

exercés par des cabinets d'audit composés de plusieurs individus,

ou groupes d'individus, dont la compétence est fonction d'autres

paramètres tels que l'organisation et la structure du cabinet.

En effet, la compétence d'un cabinet d'audit

dépend de la qualité de l'ensemble des individus et

équipes qui le composent. Ainsi, la connaissance précise de la

compétence de

1. Les Tables A.1 et A.2 sont empruntés à Casta et

Mikole (1999) mais converti à l'euro par mes soins.

2. Pour la table A.3 source : LA PROFESSION COMPTABLE - n 290 -

MARS 2007

3. source: Casta et Miko pour les chiffres de 1983/84 et

1996/97 et LA PROFESSION COMPTABLE - n 290 - MARS 2007 pour le reste.

Page 19/64

Jean-Frédéric VÉFOUR

chaque individu permettra de constituer une équipe

adaptée à une intervention d'audit spécifique, en fonction

des connaissances requises pour la résolution de problèmes

particuliers associés à celle-ci. La notion de compétence,

dans le contexte d'audit externe, doit donc être prise en compte sur

trois niveaux :

~ La compétence de l'auditeur en tant qu'individu.

~ La compétence du cabinet d'audit.

~ La compétence de l'équipe intervenante au niveau

d'une entreprise donnée.

Pour fournir une prestation de qualité la

compétence des auditeurs ne suffit pas, ils doivent aussi être

indépendant.

3.1.2.2 L'indépendance de l'auditeur

Un auditeur est indépendant s'il est capable d'affirmer

son opinion dans son rapport quelles que soient les pressions qu'il pourrait

subir de la part des préparateurs des comptes et des dirigeants des

sociétés auditées(PRAT, 2003). L'indépendance

constitue une composante essentielle de la qualité de l'audit,

puisqu'elle garantit que les travaux et les conclusions formulées par

les auditeurs ne sont pas entachés de subjectivité, de

manipulations ou d'omissions volontaires suite à des connivences avec

l'une des parties contractantes au sein de l'entreprise.

On considère en général que

l'indépendance va se situer à trois niveaux (Makram and Pige,

2004) :

~ L'indépendance dans la programmation des travaux

d'audit, c'est-à-dire que l'auditeur doit décider seul du

programme d'audit à mettre en place.

~ L'indépendance d'investigation, ce qui

nécessite une liberté de collecte et d'évaluation des

données jugées significatives par l'auditeur sans aucune

interférence ou manipulation par d'autres acteurs.

~ L'indépendance dans le reporting , qui stipule une

liberté de communication des résultats des travaux de l'auditeur

et de son opinion.

Le déroulement des missions, et la situation

très concurrentielle de l'activité d'audit, peuvent inciter les

auditeurs à tempérer leur indépendance réelle.

L'indépendance de l'auditeur dépend donc, in fine, de son niveau

de probité face aux pressions imposées par ses clients ou

relatives à son activité.

3.1.3 Les critères d'évaluation de la

qualité perçue

Les critères d'évaluation de l'audit externe

peuvent être décomposés en deux catégories :

~ Les indicateurs qui cherchent à déterminer la

qualité perçue par le marché de l'audit, tels que la

réputation et la taille du cabinet d'audit.

~ Les indicateurs qui cherchent à déterminer la

qualité intrinsèque de l'audit externe. Cette approche consiste

à évaluer la structure organisationnelle du cabinet en tant que

condition interne de la qualité de la prestation donnée par

celui-ci.

3.1.3.1 La qualité perçue

On considère généralement que

l'indépendance de l'auditeur est étroitement lié aux deux

points suivants :

~ la réputation

~ la taille

Page 20/64

Jean-Frédéric VÉFOUR

La réputation Au moment du choix d'un

auditeur externe les firmes peuvent se différencier de leurs concurrents

par le choix de la qualité de l'auditeur. Tous les auditeurs n'ont pas

la même signature, la même réputation. La réputation

devient alors un argument de choix, un signal de qualité. Plus ce signal

est important plus, l'auditeur sera en mesure de vendre ses prestations

à un prix élevé (Fodil et al., 2007). De nombreuses

études tentent à démontrer qu'il existe une

corrélation entre la réputation de l'auditeur et les variables

d'agence.

Ainsi pour préserver sa réputation, source de

revenus importants, les grands auditeurs seraient incités à

produire des rapport d'audit de qualité d'un niveau supérieur

à ceux des petites structures.

On distingue généralement les cabinets faisant

parti d'un réseau mondial (les Big-Four) des petits cabinets

n'appartenant pas à de tel réseau (les non Big-four).

En fait, l'hypothèse de la réputation s'inspire

de la théorie du signal. En effet, lorsque plusieurs détenteurs

d'information privée sont en concurrence, la partie la mieux

informée doit envoyer un message crédible à la partie

sous-informée afin de la convaincre de la qualité de sa

prestation (Le Duff et al., 1999) 4.

Les firmes du Big-four sont donc plus crédibles que les

cabinets non Big-four. Selon Lennox (1999) on constate que les marchés

financiers sanctionnent les entreprises qui remplacent un auditeur Big-four par

un non Big-four.

Pour McCracken (2003), les grandes firmes d'audit

dépensent des sommes d'argent considérables à court terme

pour défendre leur réputation. Elle observe qu'en cas de litige

même les entités disposant de moyens financiers importants, leur

permettant, en principe, de se défendre convenablement dans un

procès, préfèrent raccourcir les délais des litiges

et trouver une fin rapide au conflit par la négociation.

D'après Chaney and Philipich (2002), à long

terme, la perte de réputation, entraîne une diminution des

capacités de la firme d'audit à conquérir de nouvelle

clientèle et à conserver sa clientèle actuelle.

Skinner and Srinivasan (2009) ont étudié la

chute du cabinet d'audit ChuoAoyama au Japon. Cette société

d'audit est affiliée au groupe PricewaterhouseCoopers (PwC). Les Big-N

sont présents au Japon (Cf. Table 3.1) 5. En mai 2006,

l'agence de contrôle japon-naise, Financial Services Agency (FSA) a

suspendu le cabinet d'audit ChuoAoyama de toutes ces opérations sur le

marché pendant deux mois. Cette décision inédite faisait

suite à l'implication de l'auditeur dans une gigantesque fraude

comptable impliquant la société Kanebo Ltd., une grosse

société dans les cosmétiques.

Selon les auteurs, durant cet événement, la

société PwC n'a cessé de prendre des mesures pour

défendre sa réputation non pas seulement au Japon mais aussi au

niveau mondial. Allant de l'envoi de spécialiste américain et

britannique au Japon au début de la crise à son retrait pur et

simple du Japon en 2006.

Plus généralement, on constate que les grandes

firmes sont très sensibles à la réputation de leur

auditeur. Ainsi, dès que les premières rumeurs de fraude,

ChuoAoyama, a perdu sa clientèle. Les Tableaux 3.2 et 3.3 nous montrent

l'impact des rumeurs de fraude sur la clientèle de ChuoAoyama;

dès 2006 la quasi totalité de la clientèle l'a

quitté pour rejoindre un concurrent 6. En outre, les auteurs

montrent que la probabilité de changer d'auditeur est plus importante

dans les grandes firmes ayant un fort market-to-book ratios; en effet, ce type

d'entreprise, qui est davantage concernée par les coûts d'agence,

est plus demandeuse d'audit de grande qualité (Cf Table 3.3), elles

veulent envoyer des signaux forts aux investisseurs sur les marchés.

4. EGM, p. 1146.

5. Réalisé à partir des informations de

Skinner et ali.

6. Issues avec la table 3.3 de Skinner et ali.

Page 21/64

Jean-Frédéric VÉFOUR

TABLE 3.1 Big-5 au Japon

Réseau japonnais Big-5 ou(Big-4 à partir de

2002)

Asahi Andersen

AZSA KPMG

ChuoAoyama/Misuzu/Aarata PwC

ShinNihon Ernst & Young

Tohmatsu Deloitte

TABLE 3.2 Répartition du nombre de clients sur le

marché japonnais entre les big Five

Pour les partisans de la théorie de la

réputation, les contentieux en cas de contestation du rapport d'audit de

l'auditeur sont des signes forts qu'il faut éviter. En

conséquence, moins un cabinet d'audit est sujet à la contestation

des ses rapports, plus son opinion d'audit est de qualité, plus sa

réputation est grande.

La domination des Big-four sur l'ensemble des grands

marchés de la planète semble plaider en faveur de la

théorie de la réputation.

Pourtant, selon Lennox, l'hypothèse de la

réputation n'est pas confirmée par les études empiriques.

Ainsi, contrairement aux prédictions de cette hypothèse depuis

des décennies, on constate que les contentieux à l'encontre des

Big-four ont considérablement augmenté.

Cette situation prouve donc que la réputation n'est pas

l'élément majeur qui détermine le choix des entreprises

lorsqu'elles doivent désigner un auditeur légal.

La taille

There is now a great deal of evidence that large audit firms

provide higher

quality audits and offer greater credibility to clients'

financial statements than

TABLE 3.3 Répartition des clients entre les Big-5 au

Japon en fonction de leur poids de capitalisation de marché

Page 22/64

Jean-Frédéric VÉFOUR

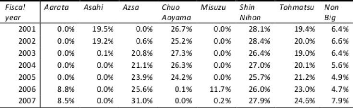

TABLE 3.4 Nombre de critiques, nombre de clients, taille

moyenne des clients et nombre d'entreprises en difficulté en Angleterre

de 1987 à 1994

small audit firms (Lennox, 1999).

Selon (Pige, 2003) même si la taille n'est pas en soi un

indicateur de compétence, il n'en demeure pas moins une variable

estimative de l'indépendance de l'auditeur et donc de la qualité

de l'audit.

Pour les partisans de cette hypothèse, les grandes

firmes d'audit auraient beaucoup plus à perdre que les petites; ce qui

les inciterait à adopter une attitude plus conforme aux

intérêts des investisseurs. Ils sont plus incités à

produire des rapport de qualité en raison de l'importance des litiges

auxquels ils doivent faire face en cas d'erreur. Plus un auditeur est de taille

importante plus il risque de faire face à un contentieux important (Dye,

1993).

Contrairement aux affirmations de l'hypothèse de la

réputation, l'hypothèse de la taille considère

qu'il y a une corrélation positive entre la taille de l'auditeur et le

nombre de contentieux dont-il a à faire face.

Les cabinets de grande taille sont plus aptes à faire

face au coût d'un audit de qualité. Ils ont la surface

financière leur permettant de faire face aux investissements

nécessaires.

Ils disposent de moyens humains et matériels importants

et ils développent des systèmes de surveillance mutuelle

très robustes pour limiter les problèmes d'agence.

Page 23/64

Jean-Frédéric VÉFOUR

Lennox (1999) a étudié toutes les publications

7 concernant les sociétés cotées du Royaume

Unis de 1987 à 1994. La table 3.48 synthétise les

critiques, le nombre de clients, la taille moyenne et le nombre d'échecs

par société d'audit. On constate que le rapport des auditeurs

sont remis en cause lorsqu'ils n'ont pas su prévenir une faillite ou

alors en cas de fusion lorsque les acquéreurs considèrent qu'il y

a une surévaluation des comptes et qu'ils ont trop payé la

transaction. Par ailleurs, contrairement aux prédictions de

l'hypothèse de la réputation, on constate que les critiques

à l'encontre des auditeurs ne se traduisent pas par une baisse de

clientèle ou par une diminution de leurs honoraires. Ce qui

signifierait, d'après Lennox, que la réputation n'explique pas la

supériorité des grands auditeurs.

Cette étude examine les effets de la critique des

rapports d'audit sur la demande d'audit et les relation entre la taille de

l'auditeur et le nombre de contentieux. Pour l'auteur, tout semble conclure que

l'hypothèse de la taille de l'auditeur a un pouvoir explicatif plus

important que l'hypothèse de la réputation dans la motivation du

choix d'un auditeur par un client. Malgré leur plus grande

fiabilité les grands cabinets sont davantage sujet à contentieux

de la part de leur client. Cette conclusion est contraire à celle de

l'hypothèse de la réputation.

D'après Lennox les clients font les choix des grands

cabinets car il savent que ces derniers seront en mesure de faire face aux

coûts des poursuites judiciaire.

Plusieurs autres études ont présenté la

taille du cabinet comme une garantie implicite de la qualité des travaux

d'audit réalisés. Selon DeAngelo (1981), les cabinets de grande

taille, disposant d'un portefeuille clients important et diversifié,

seront moins vulnérables aux pressions d'un client particulier. En fait,

l'auditeur sait qu'il risque une perte plus importante de son revenu si ses

manipulations sont découvertes et révélées dans le

marché de l'audit.

Les Big-four disposent d'un portefeuille client

diversifié qui leur permette de ne pas dépendre d'un client

particulier pour l'obtention de leurs honoraires, par

conséquent ils sont moins dépendant que les non Big-four lors de

la formulation de leur opinion d'audit. Ainsi, selon certains auteurs,

l'information concernant les honoraires permet d'apprécier la relative

liberté dont peut disposer l'auditeur au moment de la rédaction

de son rapport d'audit. Les honoraires de vérification

représentent le coût économique de la mission d'audit. Ce

coût varie avec la taille et la complexité de l'entité

soumise à vérification ainsi que le risque qu'elle

représente.

Certains auteurs estiment de l'utilisation des montants

d'honoraires en valeur absolue constitue un critère d'analyse de

l'indépendance pertinent. En effet, les montants d'honoraires permettent

d'évaluer le poids des honoraires perçus par l'auditeur par

rapport à son chiffre d'affaires et donc sa dépendance

économique vis à vis de son client. Le risque de perdre une

fraction d'honoraires importante est supposé diminuer

l'indépendance de l'auditeur. A l'inverse plus ce dernier dispose d'une

clientèle large et varié, plus l'on pourra présumer de son

indépendance vis à vis de l'audité.

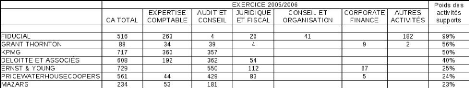

Les cabinets d'audit ne font pas toujours que de l'audit

légal des comptes. Compte tenu de la technicité de la profession

elles exercent aussi des activités annexes. Ces missions annexes aux

activités de contrôle sont des activités supports (Pige,

2003). Comme on peut le voir avec la table 3.5 9 ces

activités occupent une place plus ou moins importante selon les cabinets

d'audit en France .

Certains auteurs utilisent le ratio des honoraires de

non-audit sur le total des hono-

7. Ses sources sont des rapports d'audit, comptes annuels,

rapports de gestion, ... provenant de microfiches de l'université de

Warwick ainsi qu'une étude menée par le Department of Trade and

Industry (DTI) du magazine the Economist.

8. Issue de l'article de Lennox.

9. Table reconstituée à partir de La profession

comptable n?290.

Page 24/64

Jean-Frédéric VÉFOUR

TABLE 3.5 Chiffre d'affaires par activité de quelques

réseaux d'audit en France

raires comme indicateur de la capacité des honoraires

de non-audit à diminuer l'indépendance. Quand le ratio augmente,

les auditeurs sont plus susceptibles de compromettre leur

indépendance.

Les honoraires d'audit, et les honoraires de non-audit

permettent de mesurer la dépendance économique d'un auditeur par

rapport à un client donné.

Les honoraires des missions de non-audit permettent

également d'évaluer si la proportion et la magnitude de ces

missions sont de nature à obérer l'indépendance de

l'opinion émise sur les comptes faisant l'objet de l'audit légal

car ils sont supposés entraîner une perte d'impartialité et

d'objectivité (Audousset-Coulier, 2009).

3.1.3.2 La structure organisationnelle

La qualité des travaux d'audit fournit par le cabinet

va dépendre de l'investissement de ses membres mais aussi de

l'organisation du travail, de la répartition des tâches entre ses

membres. Pour Mintzberg toute activité humaine organisée doit

répondre à deux exigences fondamentales et contradictoires : la

division du travail entre les différentes tâches à

accomplir et la coordination de ces tâches pour l'accomplissement du

travail. Parmi les différentes configurations structurelles

définies par l'auteur, il classe les activités d'audit dans la

bureaucratie professionnelle.

On trouve la bureaucratie professionnelle dans les

universités, les hôpitaux, les systèmes d'éducation,

les cabinets d'expertise comptable, [les cabinets d'audit], [...] (Mintzberg,

1982)

Les cabinets de'audit se caractérisent par une

structure hiérarchisée où chaque grade a, non seulement

des attributions spécifiques et déterminées dans le cadre

de la réalisation technique des missions d'audit, mais aussi des

comportements et des modes de pensée qui traduisent une socialisation

progressive. Dans l'évaluation de la qualité de l'auditeur une

importance particulière sera accordée au système de

surveillance mutuelle au sein du cabinet. Un certain nombre de travaux de

recherche ont cherché à mettre en évidence le fait qu'il

existait une corrélation entre l'organisation structurelle du cabinet et

la qualité des missions menées chez l'audité (Kaplan et

al., 1990).

Page 25/64

Jean-Frédéric VÉFOUR

Conclusion partielle

De nombreuses études ont montré que les deux

caractéristiques principales de la qualité de l'audit, que sont

la compétence et l'indépendance, étaient, dans les faits,

soumises à des pressions très fortes.

Comme le souligne PRAT (2003) la profession d'audit est

à la fois monopolistique et auto réglementée. Or, il

existe, comme dans toute activité humaine, le risque que les

professionnels comptables abusent de leur monopole et privilégient avant

tout leur propre intérêt lorsqu'ils sont en situation

conflictuelle avec un client.

Selon Makram and Pige (2004) l'évaluation de la

compétence peut être sujet à la sélection adverse.

Cette situation est due à l'asymétrie d'information qui existe

entre l'auditeur et l'audité. Ce dernier a en effet du mal à

percevoir les compétences réelles de l'auditeur. Par ailleurs, il

n'est pas en mesure d'apprécier si ce dernier met tout en oeuvre pour

parvenir à un rapport de bonne qualité.

La concurrence au sein de la profession d'audit étant

de plus en plus vive, l'intérêt personnel de l'auditeur peut

primer sur la mission de service public qu'il doit réaliser mettant

ainsi à mal l'hypothèse de l'indépendance des

professionnels. Le problème de l'indépendance de l'auditeur, et

de la difficulté à le rester, proviennent de la position

spécifique de l'auditeur. Il est, en effet, au centre d'une relation

d'agence peu commune. Il est nommé par les actionnaires, sur proposition

des dirigeants de la société qu'il devra contrôler, afin de

garantir les intérêts de tous les utilisateurs de l'information

financière.

Il apparaît que cet examen externe de la mission d'audit

n'est pas suffisant. Les échecs en matière d'audit dont nous

avons parlé au début de notre discussion nous le prouve bien.

Pour faire progresser la discipline de l'audit de plus en plus d'auteurs

s'intéressent au processus d'audit proprement dite afin de faire

émerger les règles de nature à faire progresser la

qualité d'audit.

3.2 L'évaluation de la qualité

intrinsèque : le processus d'audit

Ainsi, l'approche de la qualité de l'audit que nous

avons examiné jusqu'à présent se contente d'étudier

la qualité de l'auditeur sans se préoccuper

véritablement de la mission d'audit proprement dite. Cette

dernière reste selon MANITA and CHEMANGUI (2006) une boite noire

considérée comme inaccessible compte tenu de la complexité

de la mission. La majorité des études normatives et

expérimentales sur la qualité d'audit se sont contentées

d'extrapoler la qualité de l'audit par la qualité de

l'auditeur . Ce choix a été souvent motivé par la

difficulté d'observabilité du processus d'audit.

Mais le manque de réalisme, le caractère

simpliste et les limites conceptuelles de cette approche traditionnelle

à conduit de plus en plus d'auteurs à s'intéresser

à nature du processus d'audit afin d'y déceler les

éléments permettant d'améliorer l'appréciation de

la mission d'audit.

En 1987, d'après le Treadway Commission, l'organisation

de contrôles qualité de l'auditeur par ses pairs est une mesure

indispensable à l'amélioration de la qualité d'audit

(AICPA, 1987).

La directive 2006/43/CE relative aux contrôles

légaux des comptes annuels et des comptes consolidés stipule que

des inspections régulières sont un bon moyen d'assurer au

contrôle légal des comptes une qualité constamment

élevée .

Il apparaît donc qu'il est indispensable de soumettre

les contrôleurs légaux des comptes et les cabinets d'audit

à un système d'assurance qualité qui soit organisé

de façon à être indépendant des entités

contrôlées (Europeenne, 2006).

Page 26/64

Jean-Frédéric VÉFOUR

On constate que l'importance de notre questionnement

dépasse le cadre académique pour trouver son fondement sur le

plan pratique. Ainsi, de nouvelles prérogatives de contrôle sont

accordées à des organisations indépendantes. Aux USA, Ces

nouvelles dispositions trouvent leur application à travers la loi Sarban

Oxley, en France, la loi sur les nouvelles régulations

économiques ou encore la loi de sécurité financière

ont donné naissance au H3C. L'objectif de ces nouvelles

législations sont de mettre en place des procédures de

contrôle du travail de l'auditeur.

Une telle mission ne peut se faire sans le

développement d'une approche d'évaluation directe de la

qualité des travaux d'audit. Il s'agit d'apprécier la nature des

travaux d'audit réalisée.

3.2.1 La nature des travaux d'audit

Les travaux d'audit se caractérisent par leur

technicité, la prise en compte du risque et son caractère

contingent à l'entreprise auditée.

3.2.1.1 Les bases techniques de l'auditeur

Pendant longtemps l'activité d'auditeur légal a

été considérée comme une activité de

vérification exhaustive des enregistrements comptables(Casta and Mikol,

1999). Par la suite, les praticiens ont progressivement développé

une approche structurée de l'audit.