c. Sécurité et couche réseau

virtuelle

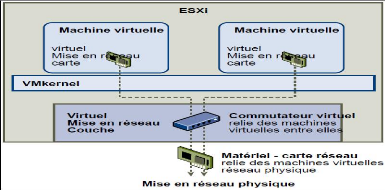

Une machine physique communique avec les autres machines d'un

réseau via l'utilisation d'un adaptateur réseau. De la même

façon, une machine virtuelle communique avec les autres machines

virtuelles du même hôte via un commutateur virtuel. Une machine

virtuelle communique également avec le réseau physique (y compris

avec les machines virtuelles situées sur d'autres hôtes ESXi) via

un adaptateur réseau physique.

Figure 63 : réseau virtuel (source: conception

Visio)

(c)EPASSY Nicolas Auguste D, Rapport de stage, 2012-2013 Page

62

Migration de serveurs physiques vers une infrastructure

virtuelle

Les caractéristiques suivantes s'appliquent à

l'isolation de machines virtuelles au sein d'un contexte réseau :

? Si une machine virtuelle ne partage pas de commutateur

virtuel avec une autre machine virtuelle, elle est totalement isolée des

réseaux virtuels de l'hôte.

? Si aucun adaptateur réseau physique n'est

configuré pour une machine virtuelle, celle-ci est totalement

isolée des réseaux physiques.

? Si vous utilisez les mêmes mesures de

sécurité (pare-feu, logiciel anti-virus, notamment) pour assurer

la protection d'une machine virtuelle d'un réseau que celles

destinées à protéger une machine physique, la machine

virtuelle bénéficie du même niveau de

sécurité que la machine physique.

Vous pouvez renforcer la protection des machines virtuelles

via la configuration de réservations de ressources et de limites sur

l'hôte. Par exemple, grâce aux contrôles de ressources

détaillés disponibles dans ESXi, vous pouvez configurer une

machine virtuelle afin qu'elle puisse systématiquement recevoir 10 %

minimum des ressources en unité centrale de l'hôte, mais sans

jamais excéder 20 %.

La couche de réseau virtuelle inclut des cartes

réseau virtuelles et des commutateurs virtuels. ESXi utilise la couche

réseau virtuelle pour les communications entre les machines virtuelles

et leurs utilisateurs. Par ailleurs, les hôtes utilisent cette couche

pour communiquer avec les SAN iSCSI, les espaces de

stockage NAS, entre autres.

Les méthodes utilisées pour sécuriser un

réseau de machines virtuelles dépendent du système

d'exploitation invité installé, de la présence ou non d'un

environnement sécurisé, ainsi que d'un certain nombre d'autres

facteurs. Les commutateurs virtuels offrent un niveau de protection

élevé lorsqu'ils sont utilisés avec d'autres mesures de

sécurité (installation de pare-feu, notamment).

ESXi prend également en charge les réseaux

VLAN IEEE 802.1q, que vous pouvez utiliser pour

renforcer la protection du réseau de machines virtuelles ou la

configuration de stockage. Les VLAN permettent de

segmenter un réseau physique : ainsi, deux machines du même

réseau physique peuvent s'envoyer mutuellement des paquets ou en

recevoir (sauf s'ils se trouvent sur le même réseau

VLAN).

(c)EPASSY Nicolas Auguste D, Rapport de stage, 2012-2013 Page

63

Migration de serveurs physiques vers une infrastructure

virtuelle

Suggestions et perspectives

Notre travail a consisté à mettre sur pied une

infrastructure virtuelle basée sur la

technologie ESXi de VMware. Cette infrastructure est

fonctionnelle mais pourrait être améliorée des points tels

que :

La performance : il serait judicieux de mettre en place un

serveur vCenter qui serait

capable de rassembler plusieurs hôtes ESXi et

constitué ainsi un cluster d'hôte ESXi dans lequel toutes les

ressources seraient mises en commun comme dans une seule machine

La disponibilité : mettre en place les outils vSphere HA

(High Avaibility) et vSphere

Fault Tolerance qui créent des copies de chaque machines

virtuelles et les mettent régulièrement à jour. En cas de

panne d'un serveur, sa copie prend immédiatement le relais.

(c)EPASSY Nicolas Auguste D, Rapport de stage, 2012-2013 Page

64

Migration de serveurs physiques vers une infrastructure

virtuelle

Retour d'expérience

Le stage que nous avons effectué à l'IAI nous a

permis non seulement de découvrir les réalités du monde

professionnel, mais aussi de confronter la théorie acquise à la

pratique. Nous avons assuré l'application pratique de plusieurs

unités d'enseignements du niveau III telles que :

? Techniques de

télécommunication, par la compréhension du

concept de sécurité réseau, la mise en réseau des

équipements informatiques et le fonctionnement des outils et services

réseaux.

? Administration réseau, par la

compréhension des concepts d'authentification et de droits

utilisateurs.

? Système d'exploitation

réseau, par la compréhension du fonctionnement du

modèle client-serveur

? Préparation à l'insertion

professionnelle, par l'assiduité, le respect et la discipline

dont nous avons fait preuve tout au long du stage.

De ce fait, les expériences apportées nous

permettrons de promouvoir modestement au

sein du monde professionnel, le savoir-faire et les

compétences pratiques que notre illustre établissement nous a

apportés, éléments nécessaire pour notre

évolution.

(c)EPASSY Nicolas Auguste D, Rapport de stage, 2012-2013 Page

65

Migration de serveurs physiques vers une infrastructure

virtuelle

(c)EPASSY Nicolas Auguste D, Rapport de stage, 2012-2013 Page

66

|