|

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS

WINDOWS SERVEUR 2008 DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE

PRISE DE MAIN A DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

1

INTRODUCTION

De nos jours où l'informatique a

révolutionné le monde, l'utilisation des systèmes

informatiques s'imposent pour une meilleure gestion des données dans une

entreprise.

L'un des domaines de l'informatique qui a subi de profonds

changements et des améliorations sensibles est celui du réseau.

Ainsi, l'interconnexion des matériels informatiques pour le partage des

données et des ressources présentent parfois mais souvent aussi

quelques insuffisances. Les données du réseau sont à la

portée de tous les utilisateurs. Ce qui pose le problème de la

sécurité du réseau.

Or dans toute entreprise, la confidentialité de

certaines données est requise. Malheureusement, il arrive parfois que

ces données soient disponibles pour tous les utilisateurs ce qui pose un

problème de sécurité et d'efficacité du

réseau de l'entreprise.

Il importe donc de réaliser des réseaux qui

garantissent non seulement la sécurité du système

d'information mais qui offre aussi une fiabilité capable de donner

à chacun des possibilités d'utilisation conformes aux

attributions des utilisateurs.

Le présent mémoire vise à contribuer

à la sécurité des réseaux informatiques et à

offrir une mobilité grâce à l'utilisation d'outils et ou

d'applications ainsi qu'à l'utilisation d'un contrôleur de domaine

des fins d'administration.

C'est ce qui justifie le choix du thème de notre

mémoire intitulé : « UTILISATION D'UN CONTROLEUR DE

DOMAINE SOUS WINDOWS SERVEUR 2008 DANS UN RESEAU LOCAL D'ENTREPRISE AVEC

POSSIBILITE DE PRISE DE MAIN A DISTANCE DU SERVEUR ».

Pour atteindre nos objectifs, la première partie du

travail est consacré au rapport de stage ; quelques aspects

théoriques liés au thème seront définis dans la

deuxième partie et dans la troisième partie nous ferons

l'implémentation du réseau.

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

PREMIERE PARTIE :

RAPPORT DE STAGE

REALISE PAR : Patrick BOTON

2

UTILISATION D'UN CONTROLEUR DE DOMAINE

SOUS WINDOWS SERVEUR 2008 DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE

PRISE DE MAIN A DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

3

I- RAPPORT DE STAGE

A- PRESENTATION DE TECHNO-COMS-INFO

1- Historique de TCI

Créé le 31 Octobre 2006 par Monsieur

Bérenger GOMEZ, TECHNO-COMS- INFO est une entreprise béninoise

située à Cotonou, plus précisément à

sikècodji dans la rue de l'hôtel « PAPA GALLO », ancien

« Zénith »

2) Présentation de TCI

L'entreprise Techno-Coms-Info vient combler des attentes

spécifiques et générales.

Télécommunication-Commerce-Informatique est la définition

complète de TECHNO-COMS-INFO qui a pour sigle TCI. Pour ce jeune

promoteur de TCI et enseignant du supérieur, l'idée de

répondre à des besoins spécifiques réside dans le

fait qu'il faut à tout prix lutter contre la pauvreté et le

chômage des jeunes étudiants industriels diplômés de

nos grandes écoles et universités en leur offrant une main

pratique professionnelle concurrentielle et efficace pour répondre aux

besoins des entreprises et sociétés.

« Il ne faut pas chercher le bonheur mais il faut

créer son propre bonheur », dira-t-il. Un vrai industriel est alors

celui qui possède la pratique nécessaire pour créer son

bonheur. Voilà pourquoi, dans cette entreprise , monsieur

Bérenger Gomez a décidé de former au mieux les jeunes dans

les domaines des Télécommunications, de l'informatique de base,

de l'électricité bâtiment, de la maintenance informatique,

l'administration et la sécurité des réseaux informatiques,

le montage des antennes paraboliques, la création de sites WEB , les

systèmes d'alarmes et les systèmes de vidéo

conférence , l'installation des caméras de surveillance ainsi que

le développement personnel. A travers une pratique réelle dans

tous ces domaines, les jeunes diplômés ou non découvrent la

vie en entreprise, le travail sous pression et s'habituent au travail bien

fait. La recherche fréquente, la veille permanente, l'esprit

d'innovation n'échappent pas au menu de la formation des auditeurs. A

travers ces acquis, les jeunes diplômés sont fiers de leur

diplôme et de l'homme complet qu'ils deviennent.

Pour répondre aux besoins généraux, TCI

réemploie les jeunes qu'il forme pour répandre cette connaissance

pratique aux nouveaux postulants à la formation. M. Gomez a su mettre

à la portée du grand public, le matériel informatique

à un prix cadeau. Démystifier la technique pour la rendre

accessible à tous et à moindre coût, fournir au grand

public des prestations de services à moindre coût réduit et

participer aussi aux concerts des marchés publics. Enfin donner à

tous la possibilité de se prendre en charge dans un environnement

où, dira-t-il, « l'informatique a révolutionné le

monde et son règne n'a pas de fin ».

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

3) Situation géographique

Sa situation géographique est la suivante :

Venant de l'étoile Allant vers Tokpa

Carrefour marina

Allant à Gbégamey

Golfe FM -TV

Collecteur d'eau

Collecteur d'eau

TCI

HOTEL

PAPA

GALLO

REALISE PAR : Patrick BOTON

4

Figure 1 : Situation

géographique de TECHNO-COMS-INFO

SOURCE :

Sécrétariat TCI

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

5

4) Objectifs de TCI

Le besoin de posséder une bonne pratique de

l'informatique dans toutes les filières de l'électricité

et des Télécommunications, la volonté de mettre à

la disposition de la population moins nantie le matériel informatique

nécessaire à la mise en oeuvre de ces différentes

sciences, a conduit le promoteur de cette entreprise à se rapprocher de

tous ceux qui en expriment le désir.

Devant la révolution du monde provoquée par

l'informatique et qui s'impose à tout homme dans son vécu

quotidien, TECHNO-COMS-INFO a aussi pour mission de démystifier et de

rendre désormais accessible à tous, ce qui pourrait être

pour ceux qui n'en comprennent rien, un nouvel handicape pour les habitudes

déjà prises. Pour y parvenir, TECHNO-COMS-INFO s'est dotée

des formations pratiques comme : Secrétariat informatique, Caissier

Informatique, Publication Assistée par Ordinateur,

électricité Bâtiment, Maintenance Informatique,

Réseau Informatique, réseau Télécom, montage des

antennes paraboliques, gestion des Bases de Données, création de

Sites WEB dynamiques.

Aussi l'entreprise vient-elle aider les grandes écoles

et universités privées en aidant tous les étudiants et

écoliers à maîtriser les connaissances théoriques

acquises lors de leur formation à travers plusieurs stages de formations

pratiques.

A la fin des formations et mises en oeuvre pratique, les

étudiants forment à leur tour de nouveaux stagiaires pendant une

semaine au moins dans chaque atelier pour montrer que les acquis pratiques sont

certains. Aussi, pour obtenir une attestation de stage, une soutenance publique

et pratique est faite devant un jury de professionnels qui soumet les

étudiants à des épreuves pratiques conséquentes.

|

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR

2008 DANS

UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

|

28 février

2012

|

5) Organigramme de TCI

Direction Générale

Direction Administrative

Sécrétariat de Direction

Service Prestations

Direction Technique

Comptabilité

Atelier : Informatique de base, gestion des bases

de

données et Création de

Sites Web Dynamiques

Atelier :

Réseau

Télécoms,

Informatique

et

Maintenance

Atelier : Electricité,

Système de

Vidéo

Conférence et Caméra

de

Surveillance

Figure n°2 : Organigramme de TCI

SOURCE : Sécrétariat TCI

6

REALISE PAR : Patrick BOTON

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

7

La Direction Générale :

Elle est le poumon de l'entreprise. C'est 'elle qui coordonne

les activités. Elle prend les décisions stratégiques et

les met à la disposition des autres sections de l'entreprise pour

qu'elles soient exécutées.

Le Secrétariat de Direction :

Il se rattache directement à la direction

générale. Il est dirigé par le secrétaire qui sert

de courroie de transmission entre la direction générale et les

autres sections de l'entreprise.

La Direction Administrative :

Elle est la mémoire documentaire de l'entreprise et est

sous la responsabilité immédiate de la direction

générale. Elle s'occupe du rapport entre le personnel et la

direction générale ; gère les dossiers administratifs de

l'entreprise ainsi que les relations entre l'entreprise et l'extérieur.

Elle étudie également les plans stratégiques de

développement de l'entreprise, le recyclage et la promotion de

l'entreprise.

La Direction technique

Elle assume les responsabilités techniques de

l'entreprise, gère le matériel informatique, étudie et

propose des solutions techniques adéquates. Elle s'occupe aussi de la

formation des apprenants et des stagiaires, apporte aux clients et entreprises

les solutions techniques, recherche et propose à la direction

générale les nouvelles découvertes. Une autre de ses

fonctions est d'étudier les différents marchés et offres

techniques de l'entreprise et de proposer les coûts.

Le Service de prestations :

Il s'occupe des prestations diverses telles que la photocopie,

la vente du matériel et des cartes de recharges. Il supplée au

besoin les autres sections en cas de nécessité. Il s'occupe aussi

de l'accueil et de l'écoute de la clientèle.

6- DÉROULEMENT DU STAGE

Nous avons été accueillis suite à notre

demande par le DG de TCI qui nous a présenté l'entreprise ainsi

que toute son équipe c'est-à-dire le personnel. La seconde

étape de l'accueil était la présentation des

différents services et ateliers que nous aurons à

fréquenter durant notre stage. Il s'agit pour ce qui nous concerne des

ateliers de : maintenance, réseau informatique, réseau

télécom, électricité bâtiment et prestations.

Nous avons donc passé trois mois dans lesquels les activités se

déroulaient comme suit :

Atelier maintenance :

Une semaine de formation pratique sous la

responsabilité du chef d'atelier suivi d'une semaine d'application

pratique personnelle. Il s'agit précisément de faire la

maintenance curative des pannes usuelles ; de faire le montage et le

démontage des ordinateurs ; d'installer

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

8

les systèmes d'exploitations, comme WINDOWS XP, WINDOWS

VISTA, WINDOWS SEVEN, WINDOWS SERVEUR 2003 ; de régler les

problèmes de virus.

Atelier réseaux Télécoms

:

Nous avons appris à réaliser les réseaux

télécom ; à détecter les pannes

téléphoniques ; avons pris connaissance avec le PABX ; avons

appris et installé les antennes paraboliques (la bande KU et la bande

C).

Atelier Électricité :

Nous avons appris à installer les disjoncteurs,

compteurs, décompteurs ; la prise de terre ; et réaliser les

allumages simples, doubles, va et viens, à installer les sonneries, et

tout ceci en respectant les normes de sécurité.

Atelier Réseau Informatique :

Nous avons appris à réaliser un réseau

filaire de façon pratique sur des machines clientes. On sait aussi

désormais mettre en place un réseau Wifi avec quelques niveaux de

sécurité. .

Création de Sites Web Dynamiques

Pendant une deux semaines, nous avons acquis des connaissances

pratiques dans la création et la gestion des sites WEB avec JOMLA. Cette

partie de notre formation a commencé par la présentation et

l'installation de projets mise à notre disposition avec les conseils

bienveillants de l'encadreur.

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS

WINDOWS SERVEUR 2008 DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE

PRISE DE MAIN A DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

9

III - CAHIER DES CHARGES

1 DESCRIPTION

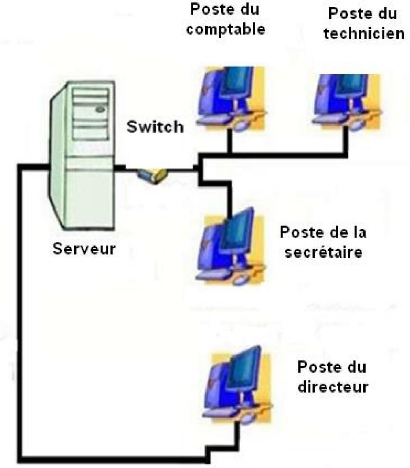

Le Directeur de l'entreprise SUCCES TELECOM désire

améliorer le rendement de son entreprise. Pour cela, il décide de

mettre en place un réseau informatique. La structure dispose de quatre

(04) postes à savoir celui du directeur général, de la

secrétaire, du comptable et du technicien. Les règles de gestion

du réseau sont :

2 LES REGLES DE GESTION

· Le DG aura un accès complet sur tous les

dossiers de l'entreprise et n'aura pas accès au panneau de

configuration.

· Le secrétaire aura un accès total

à ses dossiers, une autorisation en lecture sur les dossiers du

directeur et un accès en écriture sur ceux du technicien. De plus

elle ne pourra pas éteindre son ordinateur et n'aura accès au

poste de travail et au panneau de configuration.

· Le comptable accédera à ses dossiers et

à ceux de la secrétaire en lecture seule, ne pourra pas

éteindre sa machine et n'aura accès au panneau de

configuration.

· Le technicien aura un contrôle total sur ses

dossiers et ne pourra que lire ceux du secrétaire. Il aura accès

au serveur à distance à partir de n'importe quel poste du

réseau de l'entreprise.

TRAVAIL A FAIRE

· Aidez ce directeur dans la réalisation de son

projet en élaborant un document technique qui montre comment

réaliser ce réseau.

· Montrer les différentes étapes à

suivre pour satisfaire les règles de gestion.

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

DEUXIEME PARTIE :

QUELQUES ASPECTS

THEORIQUES DU THEME

REALISE PAR : Patrick BOTON

10

UTILISATION D'UN CONTROLEUR DE DOMAINE

SOUS WINDOWS SERVEUR 2008 DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE

PRISE DE MAIN A DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

11

I- Les types de réseaux:

En fonction de la localisation, la distance et le

débit, les réseaux sont classés en plusieurs types :

· PAN (Personal Area Network) :c'est un réseau de

proximité de quelques mètres.

· LAN (Local Area Network) : réseau local, intra

entreprise permettant l'échange de données et le partage de

ressources.

· MAN (Métropolitain Area Network) : réseau

métropolitain qui permet la connexion de plusieurs sites à

l'échelle d'une ville.

· WAN (Wide Area Network) : C'est toujours l'interconnexion

de plusieurs réseaux LAN mais cette fois à l'échelle d'un

pays voir d'un continent.

II-Les architectures de réseau :

1- Architecture égal à égal :

Dans une architecture d'égal à égal

ou Peer to Peer en anglais, il n'y a pas de serveur

dédié. Ainsi chaque ordinateur dans un tel réseau est un

peu serveur et un peu client. Cela signifie que chacun des ordinateurs du

réseau est libre de partager ses ressources. Un ordinateur relié

à une imprimante pourra donc éventuellement la partager afin que

tous les autres ordinateurs puissent y accéder. Les réseaux

d'égal à égal présentent les inconvenient

suivants:

· ce système n'est pas du tout centralisé, ce

qui le rend très difficile à administrer

· la sécurité est très peu

présente

· aucun maillon du système n'est fiable

Ainsi, les réseaux d'égal à égal

sont valables pour un petit nombre d'ordinateurs, et pour des applications ne

nécessitant pas une grande sécurité. On ne pourra donc

l'utiliser dans un réseau professionnel. Il présente quand

même quelques avantages parmi lesquels:

· un coût de réalisation réduit

· un déploiement simple.

2) Architecture client /serveur :

Les réseaux dits <<lourds>> ou

réseaux<<articulées autour de serveur>> ou

réseaux<<clients serveur>> utilisent un ordinateur central

(appelé serveur) qui partagent des ressources. Dans ce cas, les niveaux

d'accès des utilisateurs permettent de sécuriser les ressources.

Les différents périphériques connectés sur ce

serveur augmentent encore cette sécurité. La gestion se fait par

un système d'exploitation spécifique de type serveur comme :

Windows NT serveur, Windows serveur 2003, Windows serveur 2008, linux

serveur.

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

12

Dans un environnement purement client/serveur les ordinateurs

du réseau appelés client ne peuvent communiquer qu'à

travers le serveur. Chaque station du réseau, une fois reconnue par le

système (procédure de log-on), se voit offrir l'accès

à des ressources diverses, tant matérielles que logicielles. Ils

présentent néanmoins quelques contraintes à savoir :

? un coût élevé dû à la

technicité du serveur

? un maillon faible: le serveur est le seul maillon faible du

réseau client/serveur. Toutefois, le serveur a une grande

tolérance aux pannes.

III-Les topologies de réseau :

Le réseau informatique est basé sur des

topologies. Il en existe deux :

? La topologie physique

? La topologie logique

Il convient de distinguer la topologie logique de la topologie

physique:

La topologie logique décrit le mode de fonctionnement du

réseau, la répartition des

noeuds et le type de relation qu'ont les équipements

entre eux.

La topologie physique décrit la mise en pratique du

réseau logique (câblage etc.). Parmi

les différents types de topologies physiques nous pouvons

citer :

1- Topologie en bus

Le bus, un segment central ou circulent les informations,

s'étend sur toute la longueur du réseau, et les machines viennent

s'y accrocher. Lorsqu'une station émet des données, elles

circulent sur toute la longueur du bus et la station destinatrice peut les

récupérer. Une seule station peut émettre à la

fois. En bout de bus, un <<bouchon>> encore

appelé<<terminaison>> permet de supprimer

définitivement les informations pour d'une autre station puisse

émettre.

Elle est, de plus, très facile à

réaliser. Par contre en cas de rupture du bus le réseau devient

inutilisable. Notons également que le signal n'est jamais

régénéré, ce qui limite la longueur des

câbles. Cette topologie est utilisé dans les réseaux

Ethernet 10 base 2 et 10 base 5

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR

2008 DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

13

FIGURE N° 1 : Topologie en bus

2. Topologie en étoile

Dans une topologie en étoile, les

ordinateurs du réseau sont reliés à un système

central appelé concentrateur (en anglais hub). Il

s'agit d'une boîte comprenant un certain nombre de jonctions auxquelles

il est possible de raccorder les câbles réseau en provenance des

ordinateurs. Celui-ci a pour rôle d'assurer la communication entre les

différentes jonctions.

Ce type de réseau est facile à mettre en place

et à surveiller. La panne d'une station n'affecte pas l'ensemble du

réseau. Par contre, il faut plus de câble que pour les autres

topologies, et si le concentrateur tombe en panne, tout le réseau est

anéanti. De plus, le débit pratique est moins bon que pour les

autres topologies. Cette topologie est utilisée par les

réseaux Ethernet 10,100 Base T et suivants

FIGURE N° 2 : Topologie en

étoile

3. Topologie en anneau

Développée par IBM, cette architecture est

principalement utilisée par les réseaux Token Ring. Token Ring

utilise la technique d'accès par <<jeton>>. Les informations

circulent de stations en stations, en suivant l'anneau. Un jeton circule autour

de l'anneau. La station qui a le jeton émet des données qui font

le tour de l'anneau. Lorsque les données reviennent, la station qui les

a envoyées les élimine du réseau et passe le jeton

à son voisin, et ainsi de suite...

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

14

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

15

Cette topologie permet d'avoir un débit proche de 90%

de la bande passante. De plus, le signal qui est circule est

régénéré à chaque station. Par contre, la

panne d'une station rend l'ensemble du réseau inutilisable.

L'interconnexion de plusieurs anneaux n'est pas facile à mettre en

oeuvre.

FIGURE N° 3 : Topologie en anneau

4- Topologie maillée

Les réseaux maillés sont reliés par des

routeurs qui choisissent la meilleure voie suivant plusieurs

possibilités. INTERNET est une topologie maillée, ceci garantit

le mieux la stabilité en cas de panne d'un noeud mais est difficile

à mettre en oeuvre, principalement au niveau du choix des routes

à suivre pour transférer l'information. Ceci nécessite

l'utilisation de routeur intelligent.

FIGURE N° 4 : Topologie maillée

IV-EQUIPEMENTS DE RESEAUX INFORMATIQUES

1-) Hub ou concentrateur :

Un concentrateur relie les machines en étoile. Il

duplique et transmet tout paquet à toutes les machines qui lui sont

directement connectées. Une machine cible conservera et exploitera les

paquets qui lui sont destinés et oubliera les autres. Du fait de la

duplication des paquets, la somme des bandes passantes instantanées sur

l'ensemble des machines connectées est limitée à la bande

passante du concentrateur (généralement 10 ou 100 Mbits/s). La

capacité de transfert est donc partagée entre les machines

connectées et est limitée à celle du concentrateur.

FIGURE N° 4 : HUB

2. Switch ou commutateur :

Le commutateur ou le Switch est une sorte de compromis entre

un pont et un concentrateur. Certains commutateurs peuvent accepter

indifféremment des connexions 10 Base T ou 100 Base T.

S'il est utilisé comme concentrateur, ses performances

sont supérieurs à lui, car contrairement au Hub il n'émet

pas les trames sur l'ensemble des ports, mais uniquement à la station

destinataire. Il décode au préalable le message pour l'envoyer

uniquement sur le port réseau associé.

FIGURE N° 5 : Le commutateur

3. La carte réseau :

Elle est indispensable pour la réalisation d'un

réseau. Il faut nécessairement l'installer sur chaque ordinateur

qui sera connecté au réseau. L'installation de la carte Ethernet

PCI nécessite l'ouverture de l'unité centrale. Après avoir

ouvert l'unité centrale, il faut enficher la carte sur les connecteurs

de couleur beige puis la visser au boîtier. Si Windows XP ne

reconnaissait pas automatiquement la carte, il faudra alors l'installer. Pour

cela il suffit d'insérer le CD d'installation fourni avec la carte et de

suivre les instructions.

La carte réseau possède généralement

deux témoins lumineux (LEDs) :

? La LED verte correspond à l'alimentation de la carte

;

? La LED orange (10 Mb/s) ou rouge (100 Mb/s) indique une

activité du réseau (envoi ou réception de

données).

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR

2008 DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

FIGURE N° 8 : Carte réseau

V-LES SERVEURS :

1. Définition :

Un serveur est soit un ordinateur très performant et

robuste en terme de la vitesse et de la taille du bus de donnée interne

ou externe du microprocesseur, de la taille de la mémoire RAM qui est

très importante, de la capacité d'Entrée/Sortie ; soit un

programme informatique qui « rend service » à plusieurs

ordinateurs par le stockage ou le partage de dossiers, de données, ou

encore de périphériques. Le mot « serveur »

désigne aussi souvent l'ordinateur (ou la machine) sur lequel tourne le

programme serveur. Le serveur est optimisé pour rendre des services

à des « clients ». Ces clients peuvent être d'autres

ordinateurs, des imprimantes, des fax, ou d'autres dispositifs se connectant au

serveur.

2.Le Windows Server 2008 :

Microsoft Windows Server 2008 est un système

d'exploitation de Microsoft orienté serveur. Il est le successeur de

Windows Server 2003 sorti 5 ans plus tôt et le prédécesseur

de Windows Server 2008 R2. À l'instar de Windows Vista, Windows Server

2008 est basé sur le noyau Windows NT version 6.0. Ces quelques

avantages sont :

? Administration centralisée

? Multitâches

? Partage de ressources

? Gestion de terminaux à distance

Windows Serveur 2008 reprend les technologies

déjà présentes dans Windows 2003 Serveur en les

améliorant et en simplifiant la mise en oeuvre. L'utilisation

adéquate du Windows Server 2008 est basée sur quelques

applications. Cette partie traitera du déploiement des services qui nous

permettront de paramétrer le serveur. Nous aborderons les sujets

suivants:

? DNS (Domaine Name Service)

16

REALISE PAR : Patrick BOTON

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR

2008 DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

? Active directory (création d'un premier domaine)

? DHCP : Le protocole DHCP (Dynamise Host Configuration

Protocole)

3- Le DNS (Domaine Name Service) :

Les ordinateurs connectés à un réseau,

par exemple Internet possèdent au moins une adresse IP propre.

Cependant, les utilisateurs ne veulent pas travailler avec des adresses

numériques du genre 192.168.1.23 mais avec un nom de domaine ou

des adresses plus explicites (appelées adresses URL) du type

[http://www.boton_adicle.fr].

Ainsi, il est possible d'associer des noms en langage courant

aux adresses numériques grâce à un système

appelé DNS (Domaine Name System).

4. L'Active Directory :

Active Directory est le service d'annuaire fourni par Windows

2000 Server. Il étend les fonctionnalités des services d'annuaire

précédemment fournis avec Windows et offre en outre des

fonctionnalités entièrement nouvelles. Active Directory est

sécurisé, distribué, partitionné et

dupliqué. Il a été conçu pour fonctionner

correctement quelle que soit la taille de l'installation, d'un serveur unique

comportant quelques centaines d'objets à un ensemble de milliers de

serveurs et de millions d'objets. Active Directory offre nombre de nouvelles

fonctionnalités qui rendent aisée la navigation parmi

d'importants volumes d'informations et facilitent leur gestion, en permettant

des gains de temps importants tant pour les administrateurs que pour les

utilisateurs finaux.

5. Le protocole DHCP :

DHCP signifie Dynamics Host Configuration Protocol. Il s'agit

d'un protocole qui permet à un ordinateur qui se connecte sur un

réseau d'obtenir dynamiquement (c'est-à-dire sans

intervention particulière) sa configuration (principalement, sa

configuration réseau). Vous n'avez qu'à spécifier à

l'ordinateur de se trouver une adresse IP tout seul par DHCP. Le but principal

étant la simplification de l'administration d'un réseau.

Il faut dans un premier temps un serveur DHCP qui distribue

des adresses IP. Cette machine va servir de base pour toutes les requêtes

DHCP, aussi elle doit avoir une adresse IP fixe. Dans un réseau, on peut

donc n'avoir qu'une seule machine avec adresse IP fixe, le serveur DHCP.

Pour des raisons d'optimisation des ressources réseau,

les adresses IP sont délivrées avec une date de début et

une date de fin de validité. C'est ce qu'on appelle un "bail".

VI- Utilité du serveur :

? Un serveur est souvent disponible.

? Un serveur permet de centraliser les

périphériques et les fichiers. Vos informations, bases de

données, documents qui sont importants doivent pouvoir être

accessibles par les autres. Les imprimantes ou autres

périphériques doivent être partagés entre tous les

PC.

17

REALISE PAR : Patrick BOTON

·

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

Un serveur doit assurer la pérennité de vos

données, vous sauvegardez souvent vos fichiers. Vous avez des disques

miroirs ou des clusters pour éviter de les perdre si un disque tombe en

panne.

En résumé, un serveur est un

élément dans votre réseau qui mutualise vos ressources et

applications et les rend accessibles par toute l'entreprise. Cet

élément à lui seul est doté des moyens vous

permettant de sécuriser et stoker vos informations et de supporter vos

applications lourdes et/ou centralisées

VII -Pourquoi les droits d'accès :

L'administration d'un réseau est la partie la plus

délicate. En effet, il s'agit de donner des droits à chaque

utilisateur selon son statut dans l'entreprise.

Avec le développement d'internet, de nombreuses

entreprises ouvrent leur système d'information à leurs

partenaires ou à leurs fournisseurs. Il est donc essentiel de

connaître les ressources de l'entreprise à protéger et de

maîtriser le contrôle d'accès et les droits des utilisateurs

du système d'information.

Par ailleurs, le besoin de mobilité, consistant

à permettre au personnel de se connecter au système d'information

à partir de n'importe quel endroit. Il peut donc y avoir pour

conséquence le transport d'une partie du système d'information

hors de l'entreprise.

Le système d'information est

généralement défini par l'ensemble des données et

des ressources matérielles et logicielles de l'entreprise permettant de

les stocker ou de les faire circuler. Le système d'information

représente un patrimoine essentiel de l'entreprise qu'il convient de

protéger.

La sécurité informatique, d'une manière

générale, consiste à assurer que les ressources

matérielles ou logicielles d'une organisation soient uniquement

utilisées dans le cadre prévu. La sécurité

informatique vise généralement cinq principaux objectifs :

· L'intégrité :

c'est-à-dire garantir que les données sont bien celles que l'on

croit être. Vérifier l'intégrité des données

consiste à déterminer si les données n'ont pas

été altérées durant la communication de

manière fortuite ou intentionnelle.

· La confidentialité : consiste

à assurer que seules les personnes autorisées ont accès

aux ressources échangées. La confidentialité permet de

rendre l'information inaccessible aux autres personnes qui ne font pas partie

du réseau.

· La disponibilité : permet de

maintenir le bon fonctionnement du système d'information. L'objectif de

la disponibilité est de garantir l'accès à un service ou

à des ressources.

· La non répudiation : permet de

garantir qu'une transaction ne peut être refusée

c'est-à-dire qu'aucun des correspondants ne pourra nier la transaction

faite par lui à un moment donné.

· L'authentification : permet de

s'assurer que seules les personnes autorisées ont accès aux

ressources. L'authentification consiste à vérifier

l'identité d'un utilisateur, c'est-à-dire de garantir à

chacun des correspondants que son partenaire est bien celui qu'il croit

être. Un contrôle d'accès peut permettre par exemple par le

moyen d'un mot de passe l'accès à des ressources aux personnes

autorisées.

Les mécanismes de sécurité mis en place

peuvent néanmoins provoquer une gêne au niveau des utilisateurs et

les consignes et règles deviennent de plus en plus

compliquées au fur

18

REALISE PAR : Patrick BOTON

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

19

et à mesure que le réseau s'étend. Ainsi,

la sécurité informatique doit être étudiée de

telle manière à ne pas empêcher les utilisateurs de

travailler sur les applications qui leur sont nécessaires, et de faire

en sorte qu'ils puissent utiliser le système d'information en toute

confiance.

C'est la raison pour laquelle il est nécessaire de

définir dans un premier temps une politique de sécurité,

dont la mise en oeuvre se fait selon les quatre étapes suivantes :

? Identifier les besoins en terme de sécurité, les

risques informatiques pesant sur l'entreprise et leurs éventuelles

conséquences ;

? Elaborer des règles et des procédures à

mettre en oeuvre dans les différents services de l'organisation pour les

risques identifiés ;

? Surveiller et détecter les vulnérabilités

du système d'information et se tenir informé des failles sur les

applications et matériels utilisés ;

? Définir les actions à entreprendre et les

personnes à contacter en cas de détection d'une menace.

VIII- Stratégie de groupe

1. Définition :

Les stratégies de groupes, aussi appelées GPO

(Group Policy Object), sont des outils de configuration de l'ordinateur ou de

l'environnement utilisateur membres d'un domaine Active Directory. Par exemple,

il sera possible de dire "Je veux que cet ordinateur n'ai pas accès au

menu démarrer où que cet utilisateur n'ai pas la

possibilité de désinstaller un programme sur sa machine.

2. Fonctionnement :

Un objet de stratégie de groupe est

représenté à la fois par des données maintenues

dans la base Active Directory et par des fichiers répliqués entre

contrôleurs de domaines. Pour que l'objet agisse, il faut le lier (Link)

à un ou plusieurs conteneurs. Les conteneurs en question peuvent

être des objets Sites. Les stratégies de groupes sont donc des

objets Active Directory. Elles nécessitent donc un domaine AD et des

ordinateurs Windows 2000 au minimum. En d'autres termes, les machines NT

même membres d'un domaine AD ne subissent pas les stratégies de

groupes et leurs utilisateurs non plus. Il faut comprendre que l'essentiel du

traitement de la GPO est fait par le client et non le contrôleur de

domaine. C'est pourquoi une machine Windows 2000 va ignorer les

paramètres ou fonctionnalités apparus dans XP. Toujours dans le

même ordre d'idées, si l'on a un parc mixte 2000, XP, Vista, c'est

sur une station Vista qu'il faudra utiliser le programme de manipulation des

stratégies (GPMC) afin de voir tous les paramètres de tous les

Objets Sites. Si l'on créait la GPO depuis une machine 2000, l'on ne

pourrait accéder qu'aux paramètres que connaissait Windows

2000.

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

3- Outils utilisés pour les objets de

stratégie de groupe

- Utilisateurs et ordinateur Active Directory

- Site et service Active Directory

- Console de gestion personnalisée de la stratégie

de groupe locale.

4-Utilité :

Une stratégie sert à mettre en place une ou

plusieurs restrictions d'utilisation de Windows et de ses composants

principaux. Par exemple

? Menu « Démarrer » et « Barre des

tâches »

o Désactiver et supprimer les liens vers Windows

Update.

o Supprimer le groupe de programmes communs du menu

Démarrer ? Panneau de configuration.

o Désactiver le Panneau de configuration.

o Masquer les applications du Panneau de configuration

spécifiées ? Système.

o Désactiver l'invite de commandes.

REALISE PAR : Patrick BOTON

20

Désactiver les outils de modifications du Registre.

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

21

TABLEAU DES MATERIELS EXISTANTS

|

MATERIELS

|

QUANTITES

|

CARACTERISTIQUES

|

|

PORTATIFS

|

04

|

DISQUE DUR : 300 Go RAM : 3 Go

PROCESSEUR : Pentium

(R) Dual Corps CPU

T4400 @ 2.20GHZ

2.20GHZ

|

|

DESKTOP

|

08

|

DISQUE DUR :200 Go RAM : 3 Go

PROCESSUR : Pentium IV 1.8GHZ

|

|

SWITCH

|

O1

|

D-LinK DES-1016D 16 PORTS

|

|

CABLES PAIRES

TORSADES

|

150 m

|

CATEGORIES : 6

KUO2311

SYSTIMAX-

QGIGASPEED XL 1071E 4/23

|

|

TESTEUR

|

O1

|

MASTER NS-468 RJ11+RJ45

|

INSUFFISANCES CONSTATEES

> Réseau non administré par un

serveur

> Câbles réseau non

étiqueté pour une meilleure maintenance

> Problème d'interférence

dû à plusieurs câbles au même endroit

> Sécurité du réseau peu

satisfaisante

> Accès aux ressources importantes de

l'entreprise autorisé à tout

utilisateur du réseau

SOLUTION PROPOSEES

> Installation d'un serveur windows 2008

> Utilisation d'un contrôleur de domaine

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

? Configuration des droits utilisateurs conformément

aux statuts des utilisateurs (règles de gestion du cahier des

charges)

22

REALISE PAR : Patrick BOTON

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

23

TROISIEME PARTIE :

IMPLEMENTATION

|

|

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR

2008 DANS

UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

|

28 février

2012

|

IX- SCHEMA SYNOPTIQUE DU RESEAU A REALISER

FIGURE 13 : RESEAU LOCAL DE L'ENTREPRISE

SOURCE : MEMOIRE BTS Durano

AZON

24

REALISE PAR : Patrick BOTON

UTILISATION D'UN CONTROLEUR DE DOMAINE

SOUS WINDOWS SERVEUR 2008 DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE

PRISE DE MAIN A DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

25

A- INSTALLATION DU WINDOWS SERVER 2008 :

L'installation de Windows 2008 Serveur se fait en suivant les

étapes ci-après:

· Mettre le lecteur de CD-ROM en first boot.

· Insérez le CD-ROM Windows Serveur 2008

dans le lecteur.

· Allez dans le poste de travail puis double

cliquez sur le lecteur DVD pour lancer l'installation.

· Choisissez la langue puis cliquez sur

suivant.

· Ensuite vient la clé de licence du produit, nous

vous conseillons de cocher la case d'activation, cela évite quelques

désagréments par la suite.

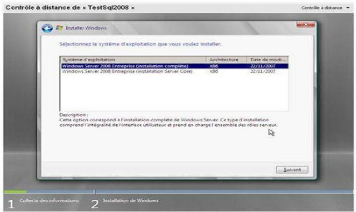

FIGURE 14:Activation de la clé

· Voilà un panneau très important, la

différence entre la version «Complète » et

la

version « Core » ne se résume pas seulement à

l'interface graphique, le mode de gestion est aussi très

différent.

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

FIGURE 15 : Choix de la version

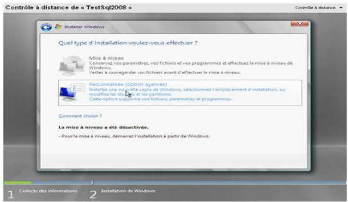

? Ensuite accepter les termes de la licence.

? La mise à niveau n'est accessible que dans le cas

où votre serveur dispose d'une version antérieure de Windows

Server. Dans le cadre d'une nouvelle installation, seule l'option «

Personnalisée » est disponible.

FIGURE 16: Typed'installation

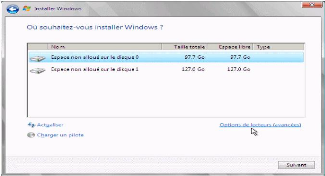

? Dans la fenêtre qui s'ouvre, choisissez la partition sur

laquelle vous voulez faire l'installation puis cliquez sur suivant

pour continuer.

26

REALISE PAR : Patrick BOTON

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

FIGURE 17:Choix de la partition

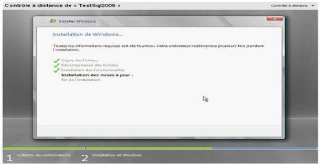

? Ensuite, le système procède à la copie des

fichiers, à leur décompression puis à l'installation des

fonctionnalités.

FIGURE 18: Installation des

fonctionalités

? Notre installation est enfin prête à

redémarrer.

? Au premier démarrage, Windows configure notre

ordinateur. Cette phase peut prendre plusieurs minutes.

? Etant dans la version complète, il y a toujours la

préparation du bureau.

27

REALISE PAR : Patrick BOTON

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

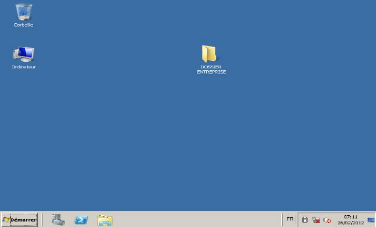

FIGURE 19: Préparation du bureau

? Juste après cela il y a une demande de modification

du mot de passe de l'administrateur.

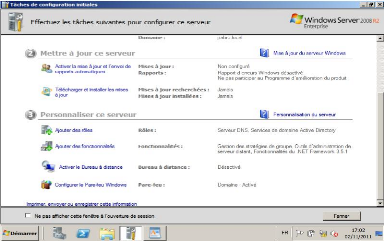

? Comme pour 2003 une fenêtre pour le choix des

rôles et l'administration du serveur s'ouvre.

FIGURE 20: Choix des rôles

? Voilà Windows Server 2008 Enterprise installé.

B-INSTALLATION DES SERVICES:

1-INSTALLATION D'ACTIVE DIRECTORY ET DU DNS :

? Connecter le serveur au commutateur du réseau

? Insérez le CD-ROM d'installation de

Windows Serveur 2008 s'il n'est plus dans le lecteur.

28

REALISE PAR : Patrick BOTON

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

29

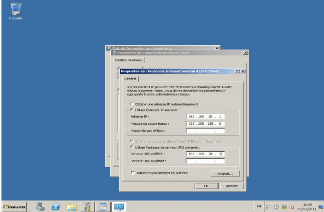

? Le serveur doit disposer d'une adresse IP statique : cliquez

sur Démarrer, pointez panneau de configuration,

pointez connexion réseau et cliquez sur

connexion au réseau local. Cochez la case

Afficher une icône dans la zone de notification une fois la

connexion établie, puis sélectionnez Protocole

Internet (TCP/IP) et cliquez sur propriétés,

cliquez sur le bouton Utiliser l'adresse IP suivante

et insérez l'adresse IP 192.168.20.1 et 192.168.20.1

comme DNS et validez puis cliquez sur

fermez.

FIGURE 21 : Attribution d'IP statique

Deux méthodes sont possibles pour installer Active

Directory

o On utilise l'utilitaire `Gérer votre serveur' qui

simplifie l'installation sans poser de questions pointues. Il installe et

configure au minimum d'options AD, DNS et DHCP pour un nouveau domaine dans une

nouvelle forêt.

o On peut également utiliser l'assistant

`dcpromo' lancé en ligne de commande qui permet de

contrôler tous les aspects de l'installation.

Nous utiliserons la deuxième méthode pour

réaliser notre travail. Pour cela: ? Cliquer sur Démarrer puis

sur Exécuter

? Taper la commande dcpromo (le type de

caractère majuscule ou minuscule importe peu)

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

FIGURE 22 : Installation d'AD et du DNS

? DCPROMO est l'outil de ligne de commande qui

crée DNS et Active

Directory.

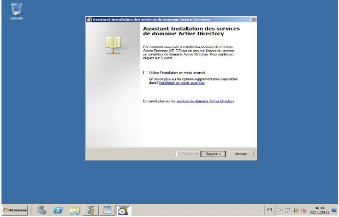

L'assistant d'installation d'Active Directory s'affiche pour

vous guider dans la création d'un domaine. Nous allons créer un

domaine qui portera le nom de pabru.local puisque nous ne

disposons pas d'un nom de domaine officiel, ceci évitera que le nom de

notre domaine entre en conflit avec un domaine Internet.

FIGURE 23 : Installation d'AD

La fenêtre compatibilité du système

s'affiche, lisez et cliquez sur suivant

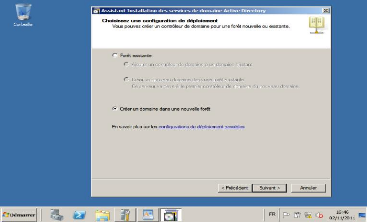

? Sélectionner créé un Domaine dans

une nouvelle forêt (paramètre par défaut), puis

cliquez sur Suivant.

30

REALISE PAR : Patrick BOTON

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

31

FIGURE 24 : Choix de configuration du

déploiement

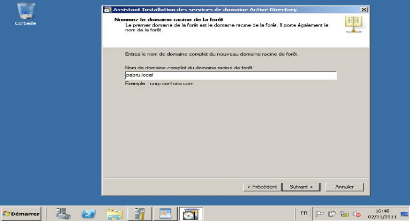

? Dans la zone de texte Nom DNS complet pour le nouveau

Domaine, tapez pabru.local puis cliquez sur

suivant.

FIGURE 25: Nom du domaine

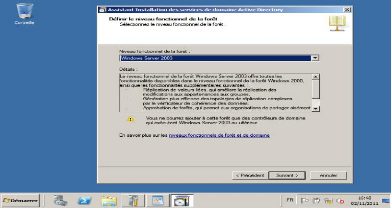

? Ensuite dans la fenêtre qui s'ouvre, pour le niveau

fonctionnel de la forêt, choisisser Windows server 2003 pour pouvoir

utiliser pour les machines clientes un Windows XP en cas de besoin; puis

cliquez sur suivant.

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

32

FIGURE 26 : Choix du niveau de

fonctionnalité

? Dans la fenêtre options supplémentaires pour le

contrôleur de domaine cliquez sur suivant puis sur

Oui.

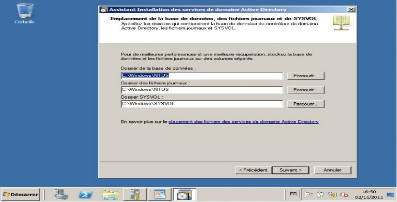

? Dans la fenêtre Dossiers de la base de

données et du journal, indiquez comme chemin d'accès au

Dossier journal d'Active Directory

C:/ Windows/NTDS,

puis cliquez sur Suivant ; même chose pour les deux

autres.

FIGURE 27: Emplacement des fichiers

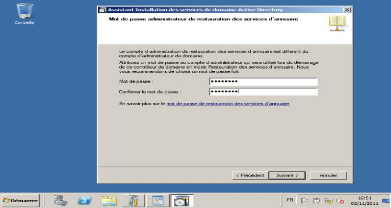

? Entrez un mot de passe (le même que celui

utilisé pour installer Windows afin d'éviter des oublis de mot de

passe) dans Mot de passe du mode Restauration

et confirmer le mot de passe, puis cliquez sur Suivant

pour continuer.

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

FIGURE 28: Insertion du mot de passe

? Dans la fenêtre qui s'ouvre, cliquez sur suivant

pour continuer.

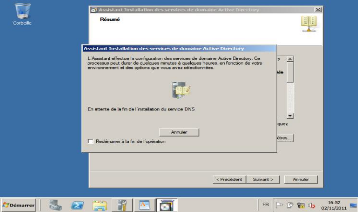

? La fenêtre ci-dessous présente un

résumé des options d'installation d'Active Directory. Cliquer sur

Suivant pour commencer l'installation d'Active

Directory.

FIGURE 29: Configuration de AD

REALISE PAR : Patrick BOTON

33

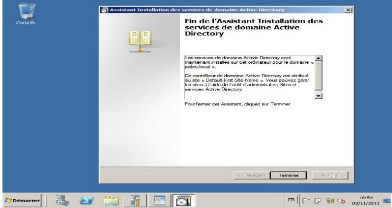

? A la fin de l'assistant Installation d'Active

Directory, cliquez sur terminer.

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

34

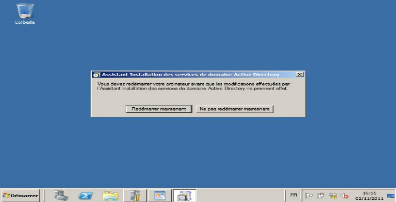

FIGURE 30: Fin d'installation

? Cliquer sur Redémarrer maintenant pour

redémarrer l'ordinateur.

FIGURE 31 : Redémarrage de

l'ordinateur

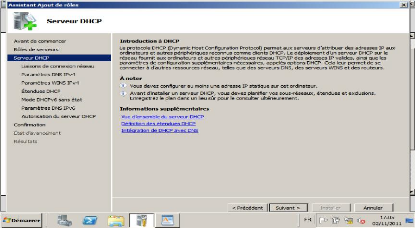

2- INSTALLATION ET CONFIGURATION DU SERVEUR

DHCP

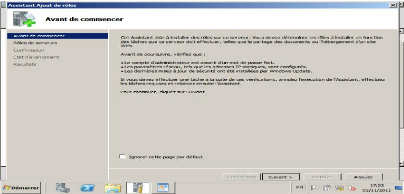

DHCP n'est pas un composant installé par défaut

lors d'une installation normale de Windows Server 2008.

? Dans tâches de configuration initiales,

cliquer sur ajouter des rôles.

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

35

FIGURE 32: Ajout des rôles

? Cliquer ensuite sur suivant.

FIGURE 33: Installation des rôles

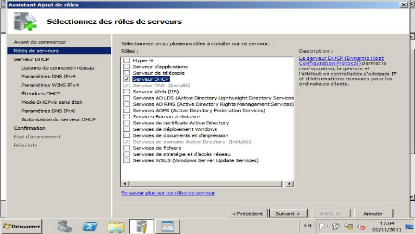

? Dans la fenêtre qui s'ouvre, cochez server DHCP, puis

cliquez ensuite sur suivant.

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

FIGURE 34: Sélection des rôles ?

Cliquer ensuite sur suivant.

FIGURE 35: Installation du DHCP

REALISE PAR : Patrick BOTON

36

? Cliquer ensuite sur suivant

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

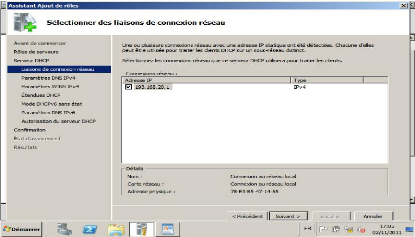

FIGURE 36: Liaisons de connexion

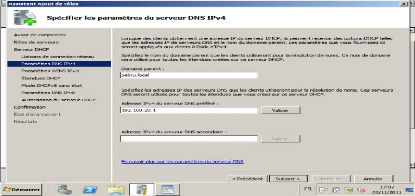

? Mettre le nom du domaine dans la première case ; dans

la seconde, l'adresse IP du DHCP ; dans notre cas, on prendra la même

adresse IP que le Serveur, puis cliquez ensuite sur

suivant.

FIGURE 37: IP du DHCP

REALISE PAR : Patrick BOTON

37

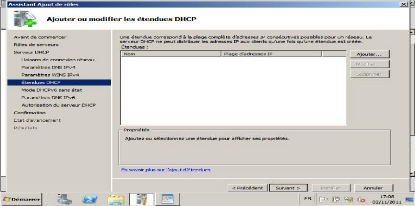

? Dans la fenêtre qui s'ouvre, cliquez sur

Ajouter.

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

38

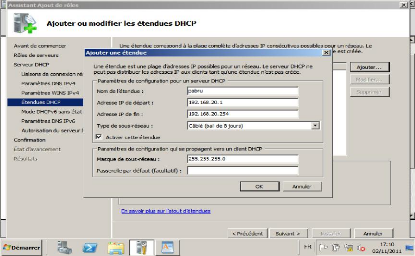

FIGURE 38: Etendues du DHCP

? Saisisser ensuite la plage d'adresses qui sera

allouée. Ces adresses seront par la suite attribuées aux clients.

Elles doivent être valides et ne doivent pas être

déjà utilisées ; Donner 192.168.20.11

comme IP de début puis 192.168.20.254 comme

Adresse IP de fin (la plage 192.168.20.1 à192.168.20.10

sera considérée comme réservée aux serveurs devant

prendre des adresses IP statiques). Dans la zone Masque de

sous-réseau tapez 255.255.255.0.

? Cliquer ensuite sur OK puis sur

suivant

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

FIGURE 39: Saisie de l'Etendue

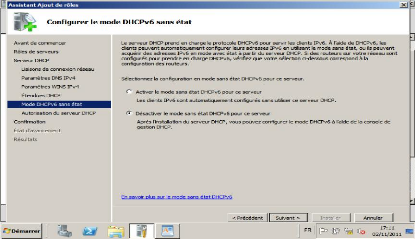

? Dans la fenêtre configurez le mode DHCPv6 sans

état, cochez l'option désactiver le mode sans

état DHCPv6 pour ce serveur puis cliquez sur

suivant.

FIGURE 40: Configuration de DHCPv6

? Cliquer sur suivant puis encore sur

suivant pour continuer.

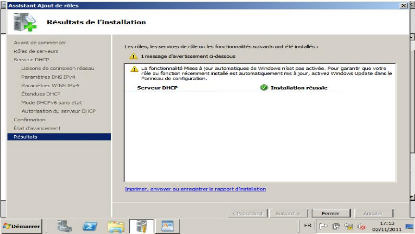

? Cliquer sur installer.

? Pour terminer l'installation, cliquez sur

fermer.

39

REALISE PAR : Patrick BOTON

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

40

FIGURE 41 : Fin de l'installation

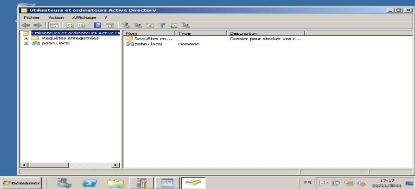

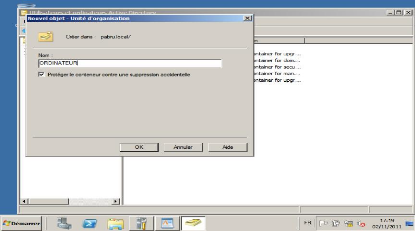

3- CREATION DES UNITES D'ORGANISATION :

Les unités d'organisation contiennent des objets tels

que des utilisateurs, des ordinateurs. Les unités d'organisation

améliorent la sécurité sous Windows Serveur 2008 en

permettant de déléguer facilement des tâches

d'administration. Nous aurons à créer les unités

d'organisation Groupe (et dans groupe les groupes

Direction, service Technique,

Comptabilité, Secrétariat),

Utilisateur (et dans Utilisateur les Utilisateurs

directeur, comptable, secrétaire, technicien) Ordinateur

(et dans Ordinateur les Ordinateurs ORDI1, ORDI2, ORDI3,

ORDI4).

? Dans outils d'administration, cliquez sur

utilisateurs et ordinateurs Active Directory ;

? Cliquer sur pabru.local pour afficher son

contenu dans le volet droit.

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

FIGURE 42:Utilisateur et ordinateur AD

FIGURE 43 : Création d'unité

d'organisation ordinateur

Faites la même chose :

? Dans le volet gauche, cliquez avec le bouton droit sur

pabru.local pointez sur Nouveau puis cliquez sur

Unité d'organisation .Tapez Utilisateur

dans la zone de nom, puis cliquez sur OK

? Dans l'unité d'organisation Groupe,

créer les unités d'organisation : Direction

Générale, Service Technique, Comptabilité,

Secrétariat.

41

REALISE PAR : Patrick BOTON

UTILISATION D'UN CONTROLEUR DE DOMAINE

SOUS WINDOWS SERVEUR 2008 DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE

PRISE DE MAIN A DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

42

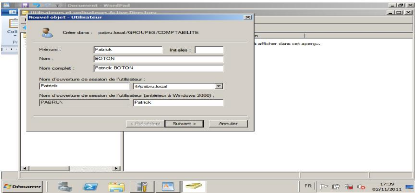

C- Configuration des utilisateurs :

Créer des comptes utilisateurs suivants :

Tableau no 1 : Qualités des

différents Utilisateurs

|

Nom des utilisateurs

|

Fonction

|

Nom de la session

|

Unité

d'organisation

|

|

Bérenger GOMEZ

|

Directeur

Général

|

Directeur

|

Utilisateur

|

|

Sévérin SOUROU

|

Comptable

|

Comptable

|

Utilisateur

|

|

Fédora ATADE

|

Secrétaire

|

Sécrétaire

|

Utilisateur

|

|

Patrick BOTON

|

Administrateur

|

Technicien

|

Utilisateur

|

? Cliquer avec le bouton droit sur Direction

Utilisateur, pointez sur Nouveau, puis cliquer sur

Utilisateur :

? Remplisser les zones de texte selon le tableau ci-dessus

Cliquez sur Suivant.

FIGURE 44: Création d'utilisateur

? Entrer un mot de passe dans Mot de passe (BB++bb++) et

Confirmer le mot de passe, puis cliquez sur Suivant pour

continuer.

·

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

NB : Dans ce cadre nous utiliserons le

même mot de passe pour tous les comptes : BB++bb++=.Dans

la pratique il est conseillé de cocher l'option de compte «

L'utilisateur devra changer le mot de passe ». Cliquez sur

Terminer.

· Créer les autres utilisateurs

dans la même unité d'organisation. 1-

Configuration des ordinateurs clients

Cette partie indique comment ajouter les ordinateurs clients

sous Windows 7 ou Vista Professionnel au réseau Windows 2008 Domain.

· Paramétrer les ordinateurs clients de

manière à ce qu'ils obtiennent une adresse IP et une adresse DNS

automatiquement.

· Cliquer du bouton droit sur le poste de travail puis

sur Propriétés, ensuite cliquez sur l'onglet

Nom de l'ordinateur, puis cliquez sur

Modifies.

· Taper le nom de l'ordinateur, sélectionnez le

bouton Domaine et tapez le nom du domaine (dans notre cas

pabru.local) puis cliquez sur OK.

Avec le Windows Server 2008, pour les machines clientes, les

systèmes d'exploitation Windows 7 ou Vista son conseillés.

FIGURE 45 : Configuration des postes client

Le système vous demande le nom et le mot de passe d'un

compte autorisé à joindre le domaine. Taper le nom et le mot de

passe (dans notre cas tapez pour le nom : administrateur et pour le mot de

passe : (BB++bb++).

· Vous devriez avoir le message <<bienvenue dans

le domaine pabru.local >>Fermez la boîte de

dialogue propriétés et autorisez Windows à

redémarrer.

Remarque : Lorsque l'ordinateur a

rejoint le domaine, l'écran de bienvenue de Windows 7 ou Vista

n'apparaitra plus. Pour vous connecter vous devrez appuyer sur

Ctrl+Alt+Suppr, puis entrez le nom de la session, le mot de

passe du compte et le nom de domaine.

43

REALISE PAR : Patrick BOTON

2- UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR

2008 DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

44

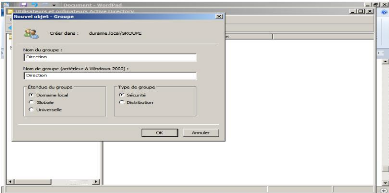

Création des groupes

Les groupes sont des objets d'Active Directory qui

contiennent des utilisateurs. Les groupes permettent de contrôler les

utilisateurs et leurs accès aux ressources.

? Sur l'ordinateur serveur allez dans le menu

Démarrer puis dans outils d'administration

allez dans Utilisateur et Ordinateur Active

Directory.

? Cliquez avec le bouton droit sur Groupes, pointez sur

Nouveau, puis cliquez sur Groupes.

Créer chacun des groupes de sécurité suivant : Direction,

Service Technicien, Comptabilité, Secrétariat .Les

paramètres de chaque groupe doivent être domaine local

et Sécurité, Cliquez sur

OK.

FIGURE 46 : Création des groupes

3- Ajout d'utilisateurs aux groupes

Dans le volet gauche de la fenêtre utilisateurs et

ordinateur d'active Directory, cliquez sur groupes.

? Dans le volet droit, double clique sur le groupe

Direction, puis cliquez sur l'onglet Membres, puis sur le

bouton Ajouter.

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

45

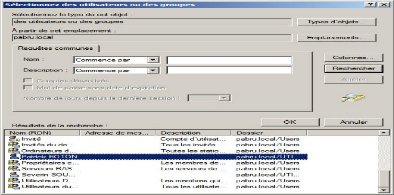

FIGURE 47:Ajout d'utilisateurs aux groupes

· Dans le volet droit, double-clique sur le groupe

SECRETAIRES, puis cliquez sur l'onglet Membres, puis sur le

bouton Ajouter.

· Cliquer sur Avancé, puis sur

Rechercher.

· Sélectionner tous les utilisateurs

appropriés (dans le cas où il y en a beaucoup) dans la

· partie inférieure en maintenant la

touche Ctrl enfoncée et cliquez sur le nom de chaque

utilisateur.

· Une fois que tous les membres sont

sélectionnés, cliquez sur OK .Cliquez à

nouveau sur OK pour ajouter ces membres au groupe

Secrétaire. Cliquez sur OK pour fermer

la fenêtre Propriétés de

secrétaire

· Recommencez l'opération

précédente pour ajouter tous les utilisateurs du tableau des

utilisateurs ci-dessous à leur groupe respectif.

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR

2008 DANS

UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

|

28 février

2012

|

|

Tableau no 2 : Utilisateurs

Nom des utilisateurs

|

Fonction

|

Nom de la session

|

Unité d'organisation

|

Bérenger GOMEZ

|

Directeur

Général

|

Directeur

|

Utilisateur

|

Sévérin SOUROU

|

Comptable

|

Comptable

|

Utilisateur

|

Fédora ATADE

|

Secrétaire

|

Secrétaire

|

Utilisateur

|

Patrick BOTON

|

administrateur

|

administrateur

|

Utilisateur

|

|

4- Partage et attribution des autorisations

d'accès aux dossiers :

Le tableau ci-dessous présente les dossiers ainsi que les

autorisations

Tableau no 3 : Autorisations

d'accès aux dossiers

Dossiers

|

Groupes autorisés

|

Types d'accès

|

DIRECTION

|

Direction

Secrétariat

|

Lecture/Ecriture

Lecture

|

SECRETARIAT

|

Secrétariat

Direction

Comptabilité

Service

Technique

|

Lecture/Ecriture

Lecture/Ecriture

Lecture

Lecture

|

COMPTABILITE

|

Direction

Comptabilité

|

Lecture/Ecriture

Lecture/Ecriture

|

Service Technique

|

Direction

Secrétariat

Service

Technique

|

Lecture/Ecriture

Lecture/Ecriture

Lecture/Ecriture

|

|

46

REALISE PAR : Patrick BOTON

·

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

Cliquez du bouton droit sur le dossier Direction

et dans partager avec, cliquez sur des personnes

spécifiques.

· Dans la fenêtre qui s'ouvre, cliquez sur

rechercher des personnes puis sur Ajouter,

sur Avancé puis sur

Rechercher

· Dans la liste résultat de

recherche, cliquez sur Direction, Appuyer sur la

touche Ctrl pour ajouter et Administrateur

(pour des fins de maintenance), et cliquer deux fois sur

OK.

· Cochez les cases Lecture/Ecriture et

validez pour Direction, la case

lecture pour Sécrétaire, puis

cliquez sur partager puis sur terminer.

· Faites la même opération pour le dossier

Comptabilité, donner une autorisation lecture et

écriture à la Direction, à la

comptabilité et en lecture seule au

Secrétariat

· Partagez le dossier Secrétaire aux groupes

Secrétariat, à la direction en

lecture écriture puis en lecture seule au Service Technique et

la comptabilité.

· Partager le dossier du service technique

en lecture et écriture aux groupes

Secrétariat, direction et

service technique

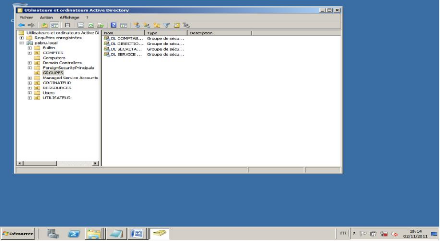

Nous voilà à la fin de notre déploiement.

Voici alors les ordinateurs qui sont mis en réseau.

|

Légende :

ORDI 1 = Direction

ORDI 2 = Comptabilité

ORDI 3 =Sécrétariat

ORDI 4 = Service technique

WIN-6POUTC32BRC =Nom serveur

|

|

|

|

|

|

FIGURE 48 : Les ordinateurs en réseau

En plus, lorsqu'un personnel de l'entreprise décide

d'accéder à un dossier au quel il n'a pas le droit

d'accès, voici le message que l'ordinateur lui met.

FIGURE 49 : Accès refusé

Lorsque le directeur de l'entreprise décide de revoir

les droits d'accès aux dossiers, il lui suffira tout simplement de

contacter son administrateur.

Lorsque le directeur de l'entreprise décide de revoir

les droits d'accès aux dossiers, il lui suffira tout simplement de

contacter son administrateur.

REALISE PAR : Patrick BOTON 47

UTILISATION D'UN CONTROLEUR DE DOMAINE

SOUS WINDOWS SERVEUR 2008 DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE

PRISE DE MAIN A DISTANCE

DU SERVEUR

28 février

2012

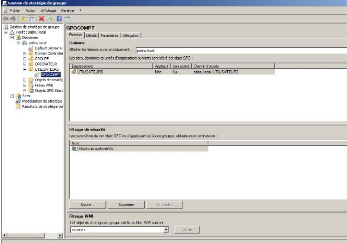

D- GESTION DE STRATRGIE DE GROUPE

La création des objets de stratégies de groupe

nécessite la procédure suivante :

? Démarrer- Outils d'administration- Gestion des

Stratégies de groupe-Clique

droit sur utilisateur - créer un GPO

? Cliquer après sur

paramètre

FIGURE 50 : Fenetre de gestion des

utilisateurs

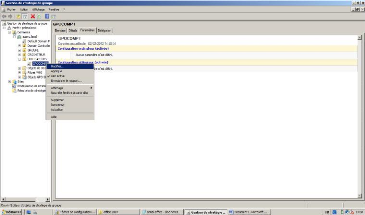

? Aller après sur l'objet et cliquer sur

modifier

FIGURE 51 : Editeur de gestion de

stratégie de groupe

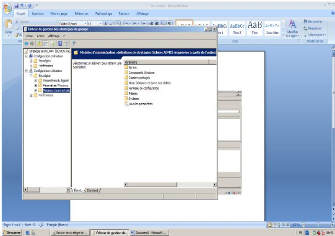

? Cliquer sur stratégie

et modèles d'outils d'administration

? A droite cliquer sur le menu voulu selon votre

cahier de charge

48

REALISE PAR : Patrick BOTON

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

49

Figure 52 : Fenetre d'autorisation des

commandes

Dans la fenêtre qui va s'ouvrir cliquer sur activer

et OK

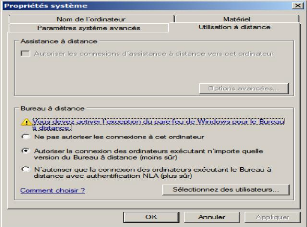

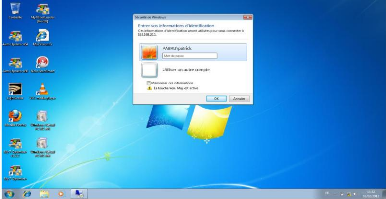

E- PRISE DE MAIN A DISTANCE

Pour prendre le serveur en main à distance, il

faut :

? Cliquer droit sur ordinateur

? Cliquer sur propriété

? Cliquer d'utilisation à distance

parametre

? Cocher le bouton autoriser des ordinateurs

exécutant n'importe quelle version du

bureau à distance

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

Figure 53: Autorisation à distance

? Cliquer sur sélectionner les utilisateurs

pour autoriser les utilisateurs qui peuvent se connecter sur le

serveur. Ici seul le technicien est autoriser à accéder au

serveur à distance pour raisons de sécurité.

? Pour ajouter un utilisateur, cliquer ajouter-

avancé- rechercher.

? Dans la liste inferieur choisir Patrick BOTON

ici l'administrateur puis

? Cliquer ok

Figure 54: Selection d'utilisateur

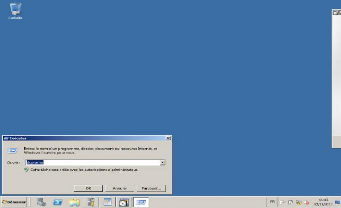

? Sur la machine de l'administrateur, aller dans

exécuter et taper la commande mstsc

puis dans la fenêtre qui s'affiche taper administrateur et le

mot de passe de l'administrateur

50

REALISE PAR : Patrick BOTON

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

51

Figure 55: Identification de l'administrateur

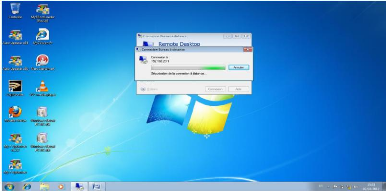

? Le poste essai alors de prendre le serveur à distance

Figure 56: Connexion au serveur

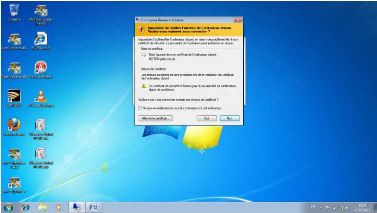

Apres l'obtention de la fenêtre suivante

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

Figure 57: Confirmation de l'autorisation

à la connection

? Valider une fois sur oui

Figure 58 : La nouvelle interface du poste de

l'administrateur

? Voici donc l'interface du serveur qui se retrouve sur la

machine de l'administrateur et le serveur même se verrouille au

même moment

Lorsque au moment où nous utilisons le serveur sur le

poste de l'administrateur, on réalume le serveur principal, un message

s'affiche pour nous dire que le temps d'utilisation à distance du

serveur a expiré.

52

REALISE PAR : Patrick BOTON

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

53

CARACTERISTIQUES TECHNIQUES DES MATERIELS

UTILISES

|

MATERIELS

|

NOMBRE

|

CARACTERISTIQUE

|

|

DESKTOP

|

04

|

DISQUE DUR :200 Go

RAM : 3 Go

PROCESSUR : Pentium

IV

1.8GHZ

|

|

SWITCH

|

01

|

D-Link DES-1016D

16 PORTS

|

|

CABLES

|

150m

|

CATEGORIES : 6 KUO2311

SYSTIMAX-QGIGASPEED

XL

1071E

4/23

|

|

TESTEUR DE CABLES

|

01

|

MASTER NS-468

RJ11+RJ45

|

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS WINDOWS SERVEUR 2008

DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE PRISE DE MAIN A

DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

54

COUT TOTAL DU PROJET

|

MATERIELS

|

NOMBRE

|

PU

|

MONTANT

|

|

LOGICIEL DU

SERVEUR

|

01

|

1 500 000

FCFA

|

1 500 000

FCFA

|

|

DESKTOP

|

04

|

300000

FCFA

|

1 200000

FCFA

|

|

SWITCH

|

01

|

50 000

FCFA

|

50 000

FCFA

|

|

CABLES

|

150m

|

150/m

|

22 500

FCFA

|

|

PINCE A

SERTIR

|

01

|

25000 FCFA

|

25 000 FCFA

|

|

CONNECTEURS

RJ45 BLINDE

|

300

|

75 FCFA

|

22500 FCFA

|

|

TESTEUR DE

CABLES

|

01

|

25 000

FCFA

|

25 000

FCFA

|

|

MONTANT TOTAL =

|

2 845000FCFA

|

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS

WINDOWS SERVEUR 2008 DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE

PRISE DE MAIN A DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

55

CONCLUSION

Les réseaux locaux se sont imposés dans le

paysage informatique du fait de la spécificité de leur support de

transmission et de la sécurité qu'ils offrent. La plupart des

entreprises adoptent cette technique indispensable afin de mieux

améliorer leur rendement et donc accroître leurs performances.

S'il est évident que la réalisation d'un

réseau local devient de plus en plus un fait courant dans la vie des

entreprises, la sécurité sur ces réseaux à partir

d'un serveur spécifique ne l'est pas. Elle reste encore un domaine peu

connu par les entreprises. Le déploiement de la sécurité

sur notre réseau nous a permis de mieux pratiquer et maitriser quelque

peu l'environnement d'administration.

Les nouvelles notions acquises sont légion et de plus

nous développons pour les entreprises à travers ce projet un

serveur de sécurité performant mais malheureusement peu connu des

entreprises. C'est donc une contribution qui n'est pas parfaite à tout

point de vue mais qui aiderait à découvrir au mieux le bon

rendement et la grande capacité qu'offre la sécurité avec

le Windows Server 2008 dans l'amélioration des performances des grandes

entreprises et multinationales.

UTILISATION D'UN CONTROLEUR DE DOMAINE SOUS

WINDOWS SERVEUR 2008 DANS UN RESEAU LOCAL D'ENTREPRISE AVEC POSSIBILITE DE

PRISE DE MAIN A DISTANCE

DU SERVEUR

28 février

2012

REALISE PAR : Patrick BOTON

56

BIBLIOGRAPHIE

1- Rapport de fin de formation

- Donald ATREVY et Comlan A. Mélaine DJITE

<<UTILISATION DU SERVEUR RADIUS POUR SECURISER UN RESEAU

WIFI:CAS DE TCI BENIN >>

- Durano AZON <<ADMINISTRATION D'UN RESEAU

LOCAL D'ENTREPRISE SOUS WINDOWS SERVEUR 2008>>

AUTRES RÉFÉRENCES

- SITE INTERNET:

?

Mémoireonline.com

consulté le Jeudi 23 Février 2012 à 10h - Support de

cours.

|