II.2. Principales techniques

de défense et de sécurité :

Les différentes méthodes et techniques

utilisées pour mettre en oeuvre une stratégie de

sécurité sont:

Ø Authentification : vérifier

la véracité des utilisateurs, du réseau et des documents.

Ø Cryptographie : pour la

confidentialité des informations et la signature électronique.

Ø Firewalls : filtrage des trames

entre le réseau externe et le réseau interne.

Ø Utilisation d'un proxy :

serveur recevant des requêtes qui ne lui sont pas destinées et qui

les transmet aux autres serveurs. Cela permet à quelqu'un qui se trouve

derrière un firewall d'avoir accès à des ressources sans

prendre de risques.

Ø Logiciels anti-virus :

Programme faisant la chasse aux virus. Ils peuvent pour cela scanner les

fichiers, ou utiliser des méthodes heuristiques(procédure

qui, pour la résolution d'un problème, permet de

déterminer la méthode de recherche la plus efficace)

Parfois, ils peuvent même supprimer les virus

Ø VPN (pour Virtual Private Network)

reseau privé virtual: Utilisation de connexions

sécurisées (souvent cryptées au niveau des protocoles les

plus bas) afin de mettre en place un sous-réseau privé sur une

infrastructure non sécurisée (par exemple sur l'Internet).

Ø Détection d'intrusion :

détection des comportements anormaux d'un utilisateur ou des attaques

connues.

II.2.1. Authentification :

L'authentification n'est pas seulement l'utilisation d'une

suite de mots de passe, mais il existe de nombreuses variétés de

mécanismes possibles. On peut ranger ces mécanismes en trois

catégories qui vérifient au moins l'un des critères :

Ø Quelque chose que l'on est :

C'est le champ de la biométrie, comprenant des techniques comme la prise

d'empreintes digitales, l'analyse rétinienne, l'analyse de la voix, la

forme du visage, etc.....

Ø Quelque chose que l'on sait :

C'est le système de mot de passe traditionnel.

Ø Quelque chose que l'on a : Cela

comprend des mécanismes comme des listes de questions-réponses,

des one-time pads (blocs à usage unique), des cartes à puces ou

mode standard, etc...

Certains systèmes combinent ces approches. Par exemple,

une carte à puce qui demande à l'utilisateur d'entrer un

numéro d'identification personnel pour s'activer, constitue une

combinaison de quelque chose que l'on a (la carte) et de quelque chose que

l'on connaît (le code). En théorie, il est bon de combiner au

moins deux mécanismes, ainsi même si on vole l'une des deux

choses, généralement celle qu'on peut espionner par (l'Internet)

mais il est rare d'avoir la possibilité de voler les deux choses

à la fois.

II.2.2. Cryptographie : (chiffrement et

signature)

a . Le chiffrement :

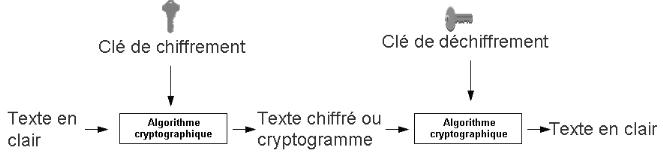

Le chiffrement est un procédé grâce au

quel on peut rendre la compréhension d'un document impossible à

toute personne qui n'a pas la clef d'encodage (action de codé).

Le chiffrement des données fut inventé pour

assurer la confidentialité des données. Il est assuré par

un système de clé (algorithme) appliqué sur le message. Ce

dernier est décryptable par une clé unique correspondant au

cryptage.

Il existe actuellement deux grands principes de cryptage : le

cryptage symétrique basé sur l'utilisation d'une clé

privée et le cryptage asymétrique qui, repose sur un codage

à deux clés, une privée et l'autre publique.

- Le cryptage symétrique :

Le cryptage à clé privée ou

symétrique est basé sur une clé (ou algorithme)

partagée entre les deux parties communicantes. Cette même

clé sert à crypter et décrypter les messages. Les

algorithmes de chiffrement les plus connus sont : Kerberos, DES (Data

Encryption Standard) et IDEA (International Data Encrypting Algorithmus )

-

Chaque figure doit porter un numéro et un titre.

Chiffrement symétrique

Le principal problème est le partage de la clé :

Comment une clé utilisée pour sécuriser peut être

transmise sur un réseau insécurisé ? La difficulté

engendrée par la génération, le stockage et la

transmission des clés (on appelle l'ensemble de ces trois processus le

management des clés : Key management) limite les systèmes des

clés privées surtout sur Internet.

Pour résoudre ces problèmes de transmission de

clés, les mathématiciens ont inventé le cryptage

asymétrique qui utilise une clé privée et une clé

public.

- Le cryptage asymétrique :

Ce système de cryptage utilise deux clés

différentes pour chaque utilisateur : une est privée et n'est

connue que de l'utilisateur ; l'autre est publique et donc accessible par tout

le monde.

. Chiffrement asymétrique

Les clés publique et privée sont

mathématiquement liées par l'algorithme de cryptage de telle

manière qu'un message crypté avec une clé publique ne

puisse être décrypté qu'avec la clé privée

correspondante. Une clé est donc utilisée pour le cryptage et

l'autre pour le décryptage. Les algorithmes à clés

publiques RSA (des noms de ses inventeurs : Ron Rivest, Adi Shamir et

Leonard Adelman) et Diffie-Hellman.

Ce cryptage présente l'avantage de permettre le

placement de signatures numériques dans le message et ainsi permettre

l'authentification de l'émetteur. Le principal avantage du cryptage

à clé publique est de résoudre le problème de

l'envoi de clé privée sur un réseau non

sécurisé. Le cryptage à clé publique

présente les avantages suivants :

Ø Plus évolutif pour les systèmes

possédant des millions d'utilisateurs.

Ø Authentification plus flexible (maniable).

Ø Supporte les signatures numériques.

Ces mêmes algorithmes (à clé publique)

sont souvent des milliers de fois plus lents que les algorithmes à

clé privée d'une sécurité équivalente. C'est

pour cette raison que les deux types d'algorithmes sont utilisés de

manière conjointe. Par exemple, le logiciel de chiffrement Pretty Good

Privacy (PGP) fonctionne de cette façon. Pour envoyer un message

chiffré à un destinataire, le programme PGP de

l'expéditeur génère une « clé de

session » aléatoire. Cette clé de session est

utilisée avec un algorithme à clé privée pour

chiffrer le message à envoyer (c'est rapide). La clé de session

elle-même est chiffrée avec un algorithme à clé

publique (c'est long mais la clé de session est petite en comparaison du

message), en utilisant la clé publique du destinataire, et est

envoyée avec le message chiffré. Le destinataire utilise d'abord

l'algorithme à clé publique et sa clé secrète pour

déchiffrer la clé de session (c'est long mais la clé de

session est petite), puis utilise la clé de session et un algorithme

à clé privée pour déchiffrer la totalité du

message (c'est rapide).

- Fonctions de hachage à sens unique

:

Une fonction de hachage à sens unique est toute

fonction mathématique, qui convertit une chaîne de

caractères en une autre de taille fixe (souvent de taille

inférieure). Le but de l'opération est de déterminer une

empreinte digitale de la chaîne de caractères d'entrée.

Cette empreinte permettrait de déterminer si une autre chaîne a

des chances d'être identique à celle pour laquelle l'empreinte a

été calculée.

Une fonction de hachage à sens unique est une fonction

à sens unique ; il est aisé de calculer l'empreinte à

partir de la chaîne d'entrée, mais il est difficile d'engendrer

des chaînes qui ont certaines empreintes.

Il y a deux types principaux de fonctions de hachages à

sens unique : celles avec clef et celles sans clef. Dans le deuxième

type, l'empreinte n'est que fonction de la chaîne d'entrée, dans

le premier elle est fonction de la chaîne d'entrée et de la clef ;

seul celui qui possède la clé peut calculer l'empreinte.

Les fonctions de hachage à sens unique peuvent

être un moyen d'associer une empreinte à un fichier.

b. Signature :

Dans toute transaction professionnelle, les deux parties

doivent offrir une garantie de leur identité. La signature

numérique et le certificat sont des moyens d'identification de

l'émetteur du message.

- Signature numérique :

Le principe de la signature numérique consiste à

appliquer une fonction mathématique sur une portion du message. Cette

fonction mathématique s'appelle fonction de hachage et le

résultat de cette fonction est appelé code de hachage. Ce code

fait usage d'empreinte digitale du message. Il est à noter que la

fonction est choisie de telle manière qu'il sera impossible de changer

le contenu du message sans altérer le code de hachage.

Ce code de hachage est ensuite crypté avec la

clé privée de l'émetteur et rajouté au message.

Lorsque le destinataire reçoit le message, il décrypte ce code

grâce à la clé publique de l'expéditeur puis il

compare ce code à un autre code qu'il calcule grâce au message

reçu. Si les deux correspondent, le destinataire sait que le message n'a

pas été altéré et que son intégrité

n'a pas été compromise. Le destinataire sait aussi que le message

provient de l'émetteur puisque seul ce dernier possède la

clé privée qui a crypté le code.

Ce principe de signature fût amélioré avec

la mise en place de certificats permettant de garantir la validité de la

clé publique fournie par l'émetteur.

- Les certificats :

Pour assurer l'intégrité des clés

publiques, elles sont publiées avec un certificat. Un certificat (ou

certificat de clés publiques) est une structure de données qui

est numériquement signée par une autorité certifiée

(CA : Certification Authority) une autorité en qui les utilisateurs

peuvent faire confiance. Il contient une série de valeurs, comme le nom

du certificat et son utilisation, des informations identifiant le

propriétaire et la clé publique, la clé publique

elle-même, la date d'expiration et le nom de l'organisme de certificats.

Le CA utilise sa clé privée pour signer le certificat et assure

ainsi une sécurité supplémentaire.

Si le récepteur connaît la clé publique du

CA, il peut vérifier que le certificat provient vraiment de

l'autorité concernée et il est assuré que le certificat

contient donc des informations viables et une clé publique valide.

|