EPIGRAPHE

`` En essayant continuellement,

on finit par

réussir,

donc : plus on rate,

plus on a de chances que

ça marche ''

RASHIDI ASUKULU Depardieu

DEDICACES

A toi Seigneur Dieu,

A notre regretté père ASUKULU ATEMBO BASESELA

arraché précocement de notre affection sans voir le produit de

son investissement dans nos études,

A notre chère mère Elisabeth MAUA KASALA,

A mon épouse Eveline LALIYA et nos fils et filles

Fraterne ASUKULU, Magdeleine RASHIDI, Faustin MOHAMED, Lucie RASHIDI,

A mon ami Faustin KITOKO MOHAMED,

A toute notre famille,

Nous dédions cette oeuvre.

RASHIDI ASUKULU Depardieu

REMERCIEMENTS

Au terme de ce travail qui marque la fin du premier cycle de

formation à l'ISP-BARAKA, il nous est opportun d'exprimer notre

gratitude à tous ceux qui, de près ou de loin ont

contribué matériellement,financièrement ou moralement

à faire de nous un homme utile à la société. Qu'ils

trouvent ici l'expression de notre considération.

Nos remerciements s'adressent en premier lieu à

l'Eternel Dieu Tout puissant qui nous a donné la santé afin de

pouvoir arriver à ce niveau.

Qu'il nous soit permis de remercier sincèrement

l'Assistant NYEMYA MAHANO Amarespour avoir accepté volontairement de

diriger notre travail malgré ses multiples occupations ; c'est

grâce à ses conseils et remarques qu'en revient le

mérite.

Nos remerciements s'adressent également à la

Direction Générale ainsi que tout le corps académique,

scientifique et administratif et technique de l'ISP-BARAKA et plus

particulièrement au CT Léandre KASELE, Assistant Isaac EBULU,

Assistant Richard ESAMBO, Assistant Jeff KASINDI pour la formation dont nous

avons été bénéficiaire pendant notre parcours

estudiantin.

A nos tantes et oncles ASENDE Sinaï, Emmanuel

LWAMBA,Sabine EKYOCI, ECA MSENGYI,qui ont contribué d'une manière

générale à nos études.

Nous restons reconnaissant à notre ami Faustin KITOKO,

soeur Alphonsine M, Déesse Longaz, frères Michel, MUKUCHA

RASHIDI, EMEDI RASHIDI, soeur Esther KASHIRA, frère ALAMO

Dieudonné, Jolie LAINI, Micheline MAUWA SUMAILI M. D'angle, NAMEGABE

Juvénal, frères SHIMI MISUKU, Adrien KIMANUKA, MULONGA K. Longaz,

John SUNA, soeur ZAWADI, Jean USENI, Jean Claude MFAUME, I'ONGWA M., MASHAKA

M, Jacques ISHI'ECHUMBE, LWE'YA Zilove, nous leur témoignons notre

profonde gratitude pour leur conseil dont nous avons été

bénéficiaire.

A mes amis et compagnons de lutte Angélique BICHINGINI,

Irène BAHATI, Béatrice MACHOZI, Francine RIZIKI, SIFA

Aimée, Jeannine ESHIMONWE, Innocent TABAONGWA, Olivier BAHELANYA,

Augustin LUHEBULA, Jackson PENDELELO, Wison WISONGATA, Williem WILUNGULA,

Evariste ECA, Célestin ALIMASI et BUHINGA Benjamin, SONGOLO

Vénérend ; voici très chers, ce modeste travail,

fruit de notre amour et collaboration.

Que tous ceux qui n'ont pas été cités ne

nous tiennent de rigueur, qu'ils trouvent ici la gratitude de notre

sympathie.

RASHIDI ASUKULU Depardieu

TABLE DES MATIERES

EPIGRAPHE

ERREUR ! SIGNET NON

DÉFINI.

DEDICACES

II

REMERCIEMENTS

III

TABLE DES MATIERES

IV

LISTE DES FIGURES

VI

LISTE DES TABLEAUX

VII

LISTE DES ANNEXES

VII

SIGLES ET ABREVIATIONS

VIII

INTRODUCTION GENERALE

1

1. Etat de la question

1

2. Problématique

2

3. Hypothèses

3

4. Choix et

intérêt du sujet

4

4.1 Choix du sujet

4

4.2 Intérêt du sujet

4

5. Techniques

utilisées

4

6. Délimitation du

projet

5

7. Difficultés

rencontrées

5

8. Subdivision du travail

5

9. Définition de

quelques concepts

6

PREMIÈRE PARTIE : APPROCHE

THEORIQUE

8

CHAPITRE PREMIER PRESENTATION DES METHODES ET

RESSOURCES LOGICIELLES

9

1.1 Méthodes

utilisées

9

1.2 Ressources logicielles

9

CHAPITRE DEUXIÈME LA METHODE

MERISE

12

2.1. Notion sur MERISE

12

2.2 Positionnement de la méthode

13

2.3 La modélisation des données

et des traitements

14

2.3.1 La modélisation des données

15

2.3.2 Modélisation des traitements

18

DEUXIÈME PARTIE : DEVELOPPEMENT

DE L'APPLICATION

20

CHAPITRE PREMIER GESTION DU MOTEL

21

I.1. Présentation du Motel

21

I.2. Structure organisationnelle

22

I.3. Etude de l'existant

24

I.4. Description et modèle des

documents

25

I.5. Etude des moyens de traitement

28

I.6. Etude de circulation de l'information

29

I.7. Critique de l'existant

31

I.8. Proposition des solutions

32

CHAPITRE DEUXIÈME CONCEPTION DE LA

NOUVELLE SOLUTION

33

2.1 Dictionnaire des données

33

2.2 Le flux d'information

36

2.3 Le schéma du MCD

37

2.4 MLD

38

2.5 MOD

38

2.6 MCT

39

2.7 Modèle physique des

données

41

2.8 Utilisation sommaire de l'application

conçue

41

CONCLUSION

44

BIBLIOGRAPHIE

46

ANNEXE

48

LISTE DES FIGURES

Fig.1 : Les trois cycles composant le cycle de

développement

Fig.2 : Représentation

Entité-Propriété

Fig.3 : Entité, cardinalité, relation.

Fig.4 : Relation plusieurs à plusieurs

Fig.5 : Construction du MCT

Fig.6 : Organigramme du Motel / Baraka.

Fig.7 : La facture

Fig.8 : Bulletin d'inscription

Fig.9 : Cahier de recette.

Fig.10 : Reçu

Fig.11 : Registre des clients

Fig.12 : Plan du Motel/Baraka

Fig.13 : Le flux d'information

Fig.14 : MCD de la nouvelle solution

Fig.15 : MCT de nouvelle solution

Fig. 16 : Modèle physique des données

Fig.17 : Formulaire de la page d'accueil et chargement de

l'application

Fig.18 : Formulaire du menu principal

Fig.19 : Formulaire Gestion de la caisse

LISTE DES TABLEAUX

Tab.1 : Le modèle de base

Tab.2 : Représentation du ULT

Tab.3 : Moyens humains

Tab.4 : Symboles utilisés.

Tab.5 : Circulation de l'information

Tab.6 : Description des tâches

Tab.7 : Dictionnaire des données.

Tab.8 : Modèle organisationnel de données pour

la nouvelle solution.

LISTE DES ANNEXES

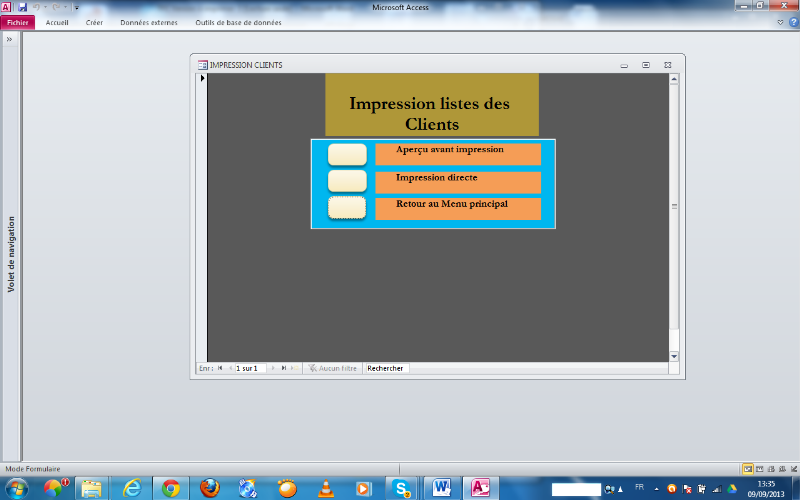

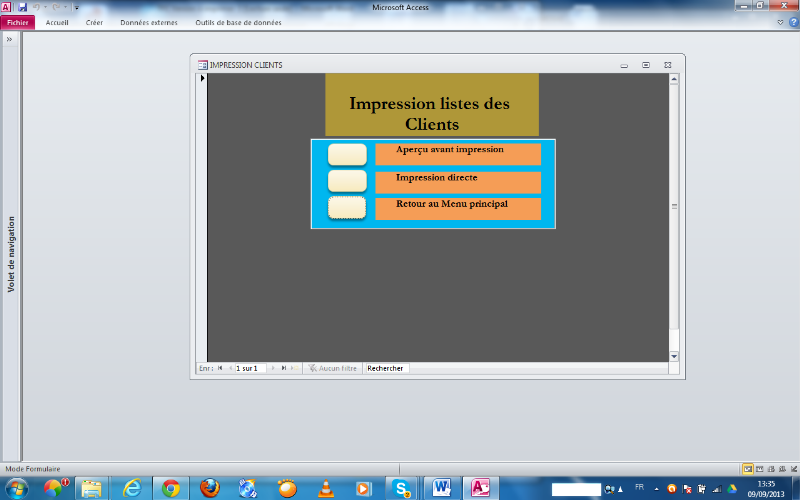

1. Formulaire impression des clients

SIGLES ET ABREVIATIONS

ADRA : AdventistDevelopment Relief Agency

ANR : Agence Nationale de renseignement

CA : Conseil d'administration.

CNR : Commission nationale pour les

réfugiés.

COOPAC : Coopérative de service des projets

d'autonomisation communautaire.

DGM : Direction générale de migration.

FARDC : Forces armées de la République

démocratique du Congo.

HCR : Haut commissariat des nations unies pour les

réfugiés.

ISP : Institut Supérieur Pédagogique

IP : Internet Protocol

MCD : Modèle Conceptuel des Données

MCT : Modèle Conceptuel des Traitements

MERISE : Méthode d'étude et de réalisation

informatique pour le système des entreprises

MLD : Modèle Logique des Données

MoPT : Modèle physique des traitements

MOT : Modèle organisationnel des traitements

MLT : Modèle Logique des Traitements

MPD : Modèle physique des données

LAN : Local Area Network

ONG : Organisation non gouvernementale.

PAC : Projet d'autonomisation communautaire.

PNC : police nationale congolaise.

RDC : République démocratique du

Congo.

SGBD : Système de gestion de bases des

données.

ULT : Unité logique des traitements

VBA : Visual basic for application

VoIP : Voix sur IP

INTRODUCTION GENERALE

La première machine arithmétique à

calculer (inventée par Blaise Pascal en 1642) vient de subir des

métamorphoses spectaculaires, caractérisées plus

particulièrement par l'avènement de l'ordinateur, grâce

auquel il est désormais possible d'exécuter en un rien de temps,

de lourdes tâches jadis difficiles, si pas impossible à

réaliser. Remarquons surtout la manière dont cet outil permet de

fiabiliser les résultats en libérant des facteurs tels que la

fatigue, le stress, l'incompétence, la subjectivité, et toutes

implications dont nul n'ignore jusqu'ici les conséquences :

l'oubli, la lenteur, etc. Ces conséquences peuvent entraîner des

erreurs, souvent involontaires, certes, mais parfois graves.

Il ne fait donc plus aucun doute que l'ordinateur et

l'informatique sont la révolution la plus importante et la plus

innovante qui a marqué la vie de l'humanité moderne. En effet,

les logiciels informatiques proposent maintenant des solutions à un

nombre croissant de problème de la vie, aussi bien dans les domaines

professionnels que pour les applications professionnelles. Et leurs

méthodes de conception et de développement ont vu

l'avènement d'autant de technologies qui facilitent leur mise en place

et leur donnent des fonctionnalités et des possibilités de plus

en plus étendues.

Vu la complexité des activités d'une

entreprise, la concurrence sur le marché, l'exigence liée

à la nature du client, l'utilisation de l'outil informatique ainsi que

l'automatisation par des logiciels sont des éléments clés

qui facilitent une bonne gestion pour une meilleurs prise des décisions

dans le but d'orienter la politique générale de l'entreprise

ainsi que l'amélioration de la qualité des services offerts aux

clients.

1. Etat de la question

Le sujet que nous traitons dans ce travail de fin de cycle

porte sur la ``Gestion automatiséed'un hôtel : cas du

Motel Baraka''.

Pour R. QUIVY et L. van CAMPENHAUDT, (1998, p. 383), ``Toute

oeuvre scientifique s'inscrit inéluctablement dans un continuum et peut

être située en rapport avec des courants et des pensées qui

la précédent et l'influencent.'' D'où, il est normal et

important que le chercheur puisse prendre connaissance des travaux

précédents qui portent sur tout ou une partie de l'objet qu'il

étudie. Cela permet évidemment de préciser ce qui

rapproche d'une part et ce qui distingue d'autre part son propre travail de

ceux des autres.

Dans ce cadre, nous avons recensé les travaux

ci-après que nous citons en passant :

· M'MBONGYA MKASA, (2010 - 2011) : `` Automatisation

de la gestion de la clientèle dans une institution

hôtelière ; cas de Cap / Guest House Hussein Fils à

Baraka.'' L'auteur de travail s'est passionné de la production des

listes des chambres et des clients.

· Jules LONGANGA, (2009-2010), « Conception

d'un système informatisé de réservation des chambres dans

un hôtel, cas de Palace Hôtel/Goma ». L'auteur a

essayé d'analyser le système existant au sein de l'institution

dans laquelle il a investigué, et proposer la base des données

qui faciliteraient la tâche ; il a eu comme état de

sortie : Listes de chambres, listes des clients.

Pour notre cas, par la présente étude, nous nous

intéresserons à la production de la liste des

réservations, listes des chambres disponibles et non disponibles,

l'élaboration de facture, feuille de paie. Notre étude se

focalise sur le service de réception de l'hôtel.

2. Problématique

La gestion étant un ensemble des décisions qui

se déroulent dans une entreprise, ou plus généralement,

dans une organisation (administration, association, groupe, etc.)

nécessite un suivi délicat qui pourra permettre aux responsables

de celle-ci d'appliquer un contrôle efficace, de bien traiter les

informations comptables, financières, si réellement, ils ont

l'objectif de prospérer. Sous cette optique, dans leur gestion

quotidienne, ils ont assez de piste de solution d'amélioration de

rendement et de la rentabilité tant pour l'entreprise que pour ses

acteurs.1(*)

`` Beaucoup a été dû aux avantages

procurés par l'informatique. Mais il serait vain de prétendre

retirer des bénéfices de ces technologies si l'entreprise, pour

des raisons financières ou autres, ne pouvait pas y accéder

(2(*))''

Quelle que soit la taille de l'entreprise, ce dernier a besoin

vital de l'informatique, dans sa compétitivité économique

actuelle, les entreprises voient égaliser leurs chances dans le domaine

de la détermination de prix de revient de la gestion de leurs stocks ou

l'approvisionnement, comme dans les domaines commerciaux. Ainsi, nous avons

remarqué que Motel enregistre beaucoup de clients.

Pour mieux faire, il est indispensable de faire recours

à une aide extérieure qui va se situer au niveau de conception de

l'analyse. Après l'étude approfondie sur le fonctionnement de

Motel, nous avons rencontré quelques difficultés à

savoir : la réception de beaucoup de clients, la

non-informatisation de la gestion des réservations engendre un mauvais

suivi de la clientèle, élément précieux pour

l'évolution de l'entreprise.

Nous avons remarqué que l'élaboration des

rapports issus des documents manuels est un casse-tête pour le service

informatique qui doit vérifier autant de fois les documents en question,

l'élaboration de facture, le suivi des locaux à réserver

n'est pas optimisé, etc.

Le constat ci-haut, nous a poussés à formuler

les questions suivantes en guise de notre problématique principale

à savoir :

· Quel serait l'impact d'utilisation d'un système

automatisé face à un système manuel et archaïque pour

la gestion de Motel ?

· La conception d'une application de gestion ainsi que

sa réalisation sont-elles possible et faisable pour

l'amélioration du rendement au sein du Motel ?

3. Hypothèses

L'hypothèse se définit comme étant une

idée directrice ou une tentative d'explication des faits formulés

au début de la recherche. Elle peut être confirmée par le

résultat de la recherche. (3(*))

Pour répondre aux problèmes de notre

étude, nous avons énoncé nos hypothèses comme

suit :

- Le système en place étant manuel, n'est pas

optimisé pour une meilleure gestion efficace des

réservations ;

- La conception d'une application permettra

l'amélioration du système de gestion ainsi que le rendement,

étant donné que la base de données mise en place inclura

la gestion des réservations et d'occupation des chambres de façon

unique, la conservation des informations sur les clients de l'hôtel et

palliera aux insuffisances du système manuel.

Nous nous proposons soit de confirmer ou d'affirmer les

hypothèses pouvant nous aider d'améliorer le rendement du travail

au sein de la réception au niveau du traitement des données

lié à la gestion des chambres dans l'hôtel.

4. Choix et

intérêt du sujet

4.1 Choix du sujet

Notre travail est intitulé `` Gestion

automatisée d'un hôtel : cas du Motel Baraka.''

Le choix de ce sujet vise l'hôtel et ses clients pour

leur faciliter de tirer profit des avantages (rapidité dans la

réservation des chambres, minimiser le risque que deux personnes fassent

une réservation pour la même chambre, ...) qu'offre l'apport

d'une solution informatique aux problèmes liés à la

gestion manuelle de différentes tâches.

4.2 Intérêt du

sujet

Pour l'hôtel, la conception de ce système lui

permettra de mieux gérer les réservations des clients.

Pour nous, ce travail nous permettra de maitriser les notions

apprises sur le la programmation, la création des bases de

données informatiques ainsi que la conception d'un système

informatique pour les entreprises.

Scientifiquement, la conception de ce système permettra

aux organisations ou entreprises la facilité de tâches dans la

gestion étant donné que les scientifiques sont ceux-là qui

cherchent à assouplir les tâches des gestionnaires traditionnels

accablés par les méthodes empiriques.

En fin, ce travail sera mis à la disposition des futurs

chercheurs intéressés par cette question et pourront y apporter

des approfondissements issus de leurs recherches.

1. Techniques utilisées

Pour la réalisation de ce présent travail nous

avons fait recours aux techniques suivantes :

a) Technique documentaire

Grâce à cette technique, nous avons

réalisé la revue de la littérature ayant trait à

notre travail. Elle nous a permis d'être en contact avec les ouvrages,

notes de cours, revues, articles et différentes publications pour

habiller notre travail en s'appuyant sur les arguments de valeur.

b) Technique d'interview

L'interview est définie comme un procédé

scientifique utilisant un processus de communication verbale pour accueillir

les informations en rapport avec les buts fixés4(*). Elle nous a permis à

tenir des séances de travail avec les agents du Motel et récolter

les données de notre thème d'étude par un jeu des

questions-réponses.

2. Délimitation du projet

Selon KUNT BALLINGER, ``L'étude

non délimitée ne peut conduire à des résultats

escomptés parce que ceux-ci ne seront que le fruit d'une analyse

superficielle(5(*))''. Notre

étude est limitée sur deux plans : temporel et spatial

Sur le plan temporel, notre étude sera basée sur

les données de la période allant de 2011 - 2012 qui est la

première année d'exploitation dudit Motel.

Sur plan spatial, ce travail se limitera à mettre sur

pied un système informatisé de gestion du Motel

érigé en diagonale occidental du Bureau du Secteur de Mutambala,

dans la cité de Baraka, Territoire de Fizi, Province du Sud-Kivu en

République démocratique du Congo.

3. Difficultés

rencontrées

Il est difficile d'arriver à la fin d'un travail

scientifique sans s'être heurté à certaines

difficultés.

Nous n'avons par été épargné aux

difficultés de la documentation surtout que notre milieu est

privé d'une bibliothèque, ainsi quelques descentes sur Bukavu et

Bujumbura n'ont pas été faciles pour rendre ce travail fiable.

4. Subdivision du travail

Hormis l'introduction et la conclusion, notre travail comporte

deux parties lesquelles ont deux chapitres chacune.

La première partie intitulée

« Approche théorique », dans son premier

chapitre « Présentation des méthodes et ressources

logicielles » sur les outils informatiques à savoir le langage

de programmation et le système de gestion de base de données. Le

deuxième chapitre portera sur « La méthode

MERISE » qui est la méthode principale utilisée.

La deuxième partie intitulée «

Développement de l'application », son premier chapitre

« Gestion du Motel » parlera de l'organisation et

fonctionnement, l'étude préalable de l'existant, critique et

proposition des solutions. En fin le second chapitre « Nouvelle

solution » montrera les différentes étapes de MERISE

qui vont permettre la réalisation de notre application.

5. Définition de quelques

concepts

Avant d'entrer dans le vif du travail, il importe de

définir certains concepts utilisés dans le domaine de

l'informatisation.

Automatisation

L'automatisation est l'exécution et

contrôle des tâches techniques par des machines sans qu'il y ait

d'intervention humaine.

Système d'information

Le système d'information, noté

également SI, est une construction formée d'information, de

traitement, des règles d'organisation et de ressources humaines et

techniques.6(*)

Base des données

La base de données est un conteneur

informatique permettant de stocker - le plus souvent dans un même lieu -

l'intégralité des informations en rapport avec une

activité. Une base de données permet de stocker et de retrouver

un ensemble d'informations de plusieurs natures et ainsi que les liens qui

existent entre les différentes informations.7(*)

Système de gestion de base de

données

Le système de gestion de base de données,

noté SGBD, est un logiciel universel indépendant de l'usage qui

fait de base de données. Un SGBD permet d'inscrire, de retrouver, de

modifier, de trier, de transformer ou d'imprimer les informations de la base de

données.8(*)

Modèle

Un modèle est un processus qui

consiste à identifier les caractéristiques intéressantes

d'une entité, en vue d'une utilisation précise.9(*)

Données

Les données sont des faits qui n'ont pas encore

été traités et dont on ne peut à ce stade, tirer

aucun renseignement.10(*)

Information

Les informations sont des données

traitées ou transformées qui aident à quelqu'un à

prendre une décision ou à tirer des conclusions. Ainsi,

Information = donnée + Modèle

d'interprétation.11(*)

Programme

Un programme est une suite des instructions

enregistrées dans la mémoire de l'ordinateur lui permettant

d'exécuter des tâches données.12(*)

Application

Une application est un programme

destiné à aider un utilisateur à effectuer une tâche

déterminée.13(*)

Logiciel

C'est un programme de traitement de

l'information contenant les procédures et les données

nécessaires à une application.14(*)

Première

partie : APPROCHE THEORIQUE

Chapitre

premier

PRESENTATION DES METHODES ET RESSOURCES LOGICIELLES

1.1 Méthodes

utilisées

Pour réaliser ce travail, nous avons

utilisé :

a. Méthode MERISE

La méthode MERISE qui est la méthode

d'étude et de réalisation informatique pour le système des

entreprises.(15(*)) Cette

méthode nous a permis de formaliser le fonctionnement de l'entreprise en

analysant le système informatique existant afin de concevoir le

système d'information futur pour le service de la réception du

Motel.

b. La méthode historique

Cette méthode nous a permis de suivre

l'évolution du Motel / Baraka de l'année 2011 - 2012,

année de sa création, critiquer le passé pour

améliorer le présent et le futur de ce service

1.2. Ressources

logicielles

1.2.1 Choix du langage de programmation

Le langage, languageen anglais, est un ensemble des

caractères, des symboles et des règles qui permettent de les

assembler en vue de communiquer sous forme écrite ou orale un

partenaire.16(*)

Le langage machine (internal machine language) quant

à lui est un langage formé par l'ensemble d'instructions et des

données constituant le répertoire d'une machine.

Ainsi, nous distinguons les langages naturels qui

représentent la langue parlée ou écrite ordinaire, et les

langages artificiels tels que les langages de programmation qui permettent de

communiquer avec l'ordinateur en vue de lui faire exécuter un ensemble

d'instructions.17(*)

En général, on divise le langage de

programmation en trois grandes classes à savoir :

- Les langages de gestion destinés à la

description du traitement de l'information sous forme de chaines de

caractères ;

- Les langages scientifiques qui permettent une description

aisée de calcul à la base d'expression

mathématique ;

- Les langages généraux qui sont conçus

pour permettre la programmation de tout type d'application.18(*)

Ces derniers, nous pouvons également les classer en

langage d'application bien adapté aux domaines auxquels ils

s'appliquent ; en langage de commande (control language) qui

fournit au système la description de l'enchainement de procédures

ou de travaux et en langages d'interrogation

(« Querylanguage ») pour l'interrogation de la base de

données.19(*)

· Bref aperçu de VB20(*)

Dans cette étude, nous avons

préféré programmer avec le langage de programmation VBA

(Visual Basic for Application) sous Microsoft Access pour des raisons

suivantes :

- Il est facile d'utilisation pour les

débutants ;

- Il autorise l'ajout de fonctionnalités pour les

experts (tout en gardant le langage simple pour les débutants) ;

- Il fournit les messages d'erreurs clairs

- Il isole l'utilisateur du système d'exploitation.

Visual Basic (VB) est un langage de programmation

événementielle de troisième génération ainsi

qu'un environnement de développement intégré,

créé par Microsoft pour son modèle de programmation COM

(Component Object Model) est un dérivé direct du BASIC, acronyme

pour « Beginner All-purposeSymbolic Instruction

Code » conçu à la base en 1963 par John KEMENY et

Thomas Eugene KURTZ au Dartmouth College en Californie (USA) pour permettre aux

étudiants qui ne travaillaient pas dans les filières

scientifiques d'utiliser les ordinateurs.21(*)

Basic est passé en plusieurs versions notamment

4KBasic, Disk Basic, Basic 8080, Mac Basic, Q.Basic.

C'est maintenant en mai 1991, le début de la

révolution avec le lancement de Visual Basic 1.0 ayant une interface

graphique développé par Microsoft pour les applications de la

bureautique pour la société APPLE et présenté au

Comdex/Windows à Atlanta, Géorgie.

La deuxième version vue le jour en 1992 sous le nom de

Visual Basic 2.0, la troisième en 1993 nommée Visual Basic 3.0,

la quatrième en 1995, la cinquième en 1997 et Visual Basic 6.0 en

mi-1998.

En dépit de l'apparition de nombreux autres langages,

Pascal inventé en 1970 à l'Ecole Polytechnique de Zurich (Suisse)

et C en 1972 restent les plus performants.

· Microsoft Access

Access est aussi bien un outil grand public que professionnel,

selon les besoins qu'on a. Il est assez performant en tant que SGBD

allié à un outil de développement intégré

qui en facilite l'utilisation. Access peut, en tant qu'outil de

développement, être utilisé conjointement avec un

véritable serveur de base de données pour

bénéficier des avantages du client/serveur, sous certaines

conditions.

Chapitre

deuxième

LA METHODE MERISE

2.1. Notion sur MERISE

2.1.1 Définition

Merise est une

méthode d'analyse,

de

conception et

de

gestion de projet

intégré, ce qui constitue le principal atout.22(*)

2.1.2 Historique

Issue de l'

analyse

systémique, la méthode Merise est le

résultat des travaux menés par

Hubert

Tardieu dans les

années

1970 et qui s'inséraient dans le cadre d'une réflexion

internationale, autour notamment du

modèle

relationnel d'

Edgar Frank Codd.

Elle est devenue un projet opérationnel au début des

années

1980 à la demande du ministère de l'industrie, et a

surtout été utilisée en

France, par les

SSII de

ses membres fondateurs (

Sema-Metra, ainsi que

par la

CGI Informatique)

et principalement pour les projets d'envergure, notamment des grandes

administrations publiques

ou privées.23(*)

Merise, méthode spécifiquement

française, a d'emblée connu la

concurrence internationale

de méthodes anglo-saxonnes telles que

SSADM

(StructuredSystemsAnalysis and Design Method). Elle a ensuite

cherché à s'adapter aux évolutions rapides des

technologies de l'informatique avec Merise/

objet, puis

Merise/2 destinée à s'adapter au

client-serveur.

Merise était un courant majeur des réflexions sur une

« Euro Méthode » qui n'a pas réussi à

percer.

De l'aveu même d'un de ses fondateurs, le

nom Merise vient de l'analogie faite avec le

merisier "qui ne

peut porter de beaux fruits que si on lui greffe une branche de cerisier :

ainsi en va-t-il des méthodes informatiques bien conçues, qui ne

produisent de bons résultats que si la greffe sur l'organisation

réussit ", même si beaucoup de gens ont voulu y voir un

acronyme comme Méthode

d'Étude et de Réalisation Informatique par les

Sous-Ensembles ou pour les Systèmes

d'Entreprises.24(*)

2.2 Positionnement de la méthode

La méthode Merise est une

méthode d'analyse, de conception et de réalisation de

système d'informations informatisés.

En amont, elle se situait dans le

prolongement naturel d'un schéma directeur, souvent conduit suivant la

méthode RACINES, très présente notamment dans le secteur

public. Les projets Merise étaient de projet de grande ampleur de

refonte d'un existant complexe, dans un environnement grand système. La

méthode a aussi connu des tentatives d'adaptation avec les SGBD

relationnels, les différentes interfaces homme-machine (IHM), ...mais

qui n'ont pas connu le même succès. La méthode est

essentiellement française. Elle a des équivalents à

l'étranger en ce qui concerne les modèles de données (avec

les différences, par exemple, les cardinalités ne sont pas aussi

détaillées dans les modèles anglo-saxons). En revanche, la

modélisation des traitements est beaucoup plus complexe que dans les

méthodes anglo-saxonnes.25(*)

La méthode Merise est bien

adaptée à l'automatisation de tâches séquentielles

de gestion pure. En revanche, elle est mal adaptée aux environnements

distribués, où des multiples applications externes à un

domaine viennent interagir avec l'application à modéliser. De

plus, elle n'est pas en mesure de modéliser les informations à

caractère sémantique (document,...). La méthode Merise

préconise d'analyser séparément données et

traitements, à chaque niveau. On aura pris soin de vérifier la

cohérence entre ces deux analyses avant la validation et le passage au

niveau suivant. La méthode Merise propose une démarche

articulée simultanément selon trois axes pour hiérarchiser

les préoccupations et les questions auxquelles il faut répondre

lors de la conduite d'un projet :

Cycle de

vie : phases de conception, de réalisation, de

maintenance puis nouveau cycle de projet ;

Cycle de

décision : des grands choix (GO-NO-GO : Etude

préalable), la définition du projet (étude

détaillée) jusqu'aux petites décisions de détails

de la réalisation et de la mise en oeuvre du système

d'information. Chaque étape est documentée et marquée par

une prise de décision.

Cycle

d'abstraction : niveaux conceptuels, logique/organisationnel

et physique/opérationnel (du plus abstrait au plus concret). L'objectif

du cycle d'abstraction est de prendre d'abord les grandes décisions

métier, pour les principales activités (conceptuel) sans rentrer

dans le détail de questions d'ordre organisationnel ou

technique.26(*)

Cycle de

décision

Cycle d'abstraction

Cycle de vie

Niveau d'abstraction

Temps

Hiérarchie de décision

0

Fig.1: Les trois cycles composant le cycle de

développement27(*)

2.3 La modélisation des données et des

traitements28(*)

L'analyse du système

d'information de MERISE est tissée par les données et les

traitements, et repose sur un modèle qui se divise en trois grandes

parties notamment :

Etape

conceptuelle

· MCD (Modèle

Conceptuel des Données),

· MCT (Modèle

Conceptuel des Traitements).

Etape

organisationnelle :

· MLD (Modèle Logique

des Données),

· MOT (Modèle

Organisationnel des Traitements).

Etape

physique :

· MPD (Modèle Physique

des Données),

· MoPT (Modèle

Physique des Traitements).

Tab.1 : Le modèle de base

2.3.1 La modélisation

des données

2.3.1.1. Le Modèle Conceptuel des Données

(MCD)

Le Modèle Conceptuel des Données,

désigné encore Schéma Conceptuel des Données (SCD)

est une représentation statique du système d'information de

l'entreprise qui met en évidence sa sémantique. 29(*)

Le MCD a pour but de décrire de façon formelle

les données qui seront utilisé par le système

d'information. Il s'agit de représenter les données soient

facilement compréhensibles. Cet aspect recouvre les mots qui

dérivent du système ainsi que les liens existant entre ces mots.

La méthode MERISE laquelle que nous avons opté pour notre travail

utilise le modèle entité/Association (MEA) pour

représenter le MCD. En plus à ce niveau conceptuel, on

répond seulement à la question quoi

faire ?30(*)

a) Construction d'un MCD par ses

éléments

Comme nous l'avons dit supra, un MCD est une

représentation simplifiée de la réalité bâti

à l'aide d'entités et associations.

· une

entité représente un objet ayant une existence

propre et porte obligatoirement un nom.

Exemple :

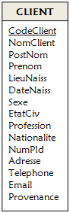

Fig.1 : Représentation

Entité-Propriété

· Les propriétés ou attributs

sont des informations élémentaires conformes au choix de

l'entreprise. Dans l'exemple ci-haut, nous voyons : CodeClient,

NomClient, PostNom, LieuNaiss, DateNaiss, Sexe, EtatCiv, Profession,

Nationalité, NumPId, Adresse, Telephone, Email, Provenance, qui sont les

propriétés de l'entité Client.

· Identifiant est l'entité

souligné (CodeClient). Celui-ci identifie d'une manière

unique l'occurrence de l'entité.

· Occurrence est le

nombre de valeurs distinctes prises par cette propriété.

· Une association ou une relation est un

lien des entités. Elle est figurée par un ovale et peut porter un

nom, de préférence une forme verbale. L'association est

rattachée aux entités qu'elle relie par des lignes ou

« pattes ».

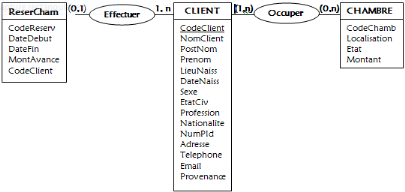

Fig.2 : Entité, cardinalité, relation.

Cardinalités d'une entité par rapport à

une association décrivent la participation des occurrences d'une

association. On représente une cardinalité minimale et une

cardinalité maximale qui se notent sur la patte de l'association

concernée par l'entité.31(*)

· La cardinalité minimale : 0 ou 1 = nombre

de fois minimum qu'une occurrence d'une entité participe aux occurrences

de l'association.

· La cardinalité maximale : 1 ou N = nombre

de fois maximum qu'une occurrence d'une entité participe aux occurrences

de l'association.32(*)

- 0, 1 : aucun ou un seul ;

- 1, 1 : un et un seul ;

- 0, n : aucun ou plusieurs ;

- 1, n : un ou plusieurs.

- N, n : plusieurs à plusieurs (rare).33(*)

La cardinalité minimale 0 entre Produit et Facture,

indique que certains produits peuvent, à un moment, n'avoir pas encore

fait l'objet d'une facturation. En cas de relation n-n, on crée une

troisième entité de jointure dans laquelle il y a

concaténation de deux clés identifiants de ces deux

entités :

Fig.3 : Relation plusieurs à plusieurs

a) Vérification des règles de validation

d'un MCD.34(*)

Règle 1 : Toute

propriété (une donnée) doit à terme prendre une

valeur. Il ne peut donc exister de propriété avec une valeur

indéterminée pendant toute sa vie.

Règle 2 : Une

propriété ne doit figurer qu'une fois dans un MCD. De ce fait, on

ne peut pas trouver deux fois le même nom de propriété dans

un modèle de données.

Règle 3 : toute entité

doit avoir un identifiant et celui-ci prend une valeur pour toute

occurrence.

Règle 4 : Chaque occurrence d'une

association sera bien liée, dans une réalité, à une

occurrence de chacune des entités concernées par

l'association.

b) Le Modèle Logique de Données

(MLD)

Ce modèle est utilisé pour

créer de tables qui constitueront la structure de notre base des

données relationnelles.35(*) Il peut être représenté

graphiquement ou textuellement.

· Règles de passage du MCD au MLD

36(*)

Règle de passage

Pour faire le passage de modèle conceptuel des

données au modèle organisationnel des données, il s'agit

de supprimer les objets et les relations qui ne seront pas traités.

Les conditions de ce passage sont :

- D'ajouter les réponses aux questions :

Qui ? Quand ? et Où ?

- Pour chaque traitement, ajouter le délai de

réponse, le mode de fonctionnement.

- Transformer les vocabulaires : opération en

tâche, processus en procédure.

Pour notre cas, dans ce travail, étant donné que

toutes les opérations se passent au sein d'une même entreprise,

nous avons le modèle organisationnel des données global.

c) Modèle Physique des Données

(MPD)

Le modèle physique de données

prépare le système de gestion des données. Il

s'intéresse à l'optimisation de la gestion des données en

fonction de l'outil choisi pour cette gestion et des traitements qu'utilisent

ces données, notamment :

o Définir la place nécessaire à chaque

table ;

o Définir l'implantation physique de la base de

données sur les disques ;

o Optimiser le temps d'accès à l'information.

2.3.2 Modélisation des

traitements

2.3.2.1 Le Modèle Conceptuel des Traitements

(MCT)

Le modèle conceptuel de traitement est

complété par la prise en compte des choix d'organisation de

l'entreprise. C'est le modèle organisationnel de traitement qui permet

de le représenter.

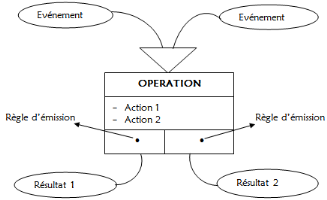

Fig.4 : Construction du MCT

Dans ceci, on représente comment un acteur de

l'organisation réagit quand il reçoit le message et quelle

opération qu'il effectué.

· Un événement matérialise

une sollicitation du système d'information : il lui indique que

quelque chose s'est passé et que le système doit réagir.

Il déclenche une ou plusieurs opérations.

· Une opération est un ensemble de

traitements ou phase non interruptible, effectués en réaction

à un événement.

· Un résultat peut être un

document, un message externe, un nouvel état du système

d'information, créé par une opération.

· Les règles d'émission

représentent les règles auxquelles est soumise l'émission

des résultats d'une opération. Elle va permettre de

décider quels résultats déclencher en fonction des

événements de l'opération (Ex : Ok, Non Ok, Valide,

Non valide, Toujours, etc.).

2.3.2.2 Le Modèle Organisationnel des

Traitements (MOT ou ULT)

Le Modèle Organisationnel des Traitements

complète la description du MCT par une prise en considération des

contraintes d'organisation choisies par l'entreprise et s'attache à

décrire les propriétés non traitées par ce

dernier.37(*)

· Le temps

· Les ressources

· Le lieu

Donc MOT=MCT + Lieu + Moment + Nature

(manuel, automatique)

Le MOT consiste à représenter le MCT dans un

tableau dont les colonnes sont la donnée, le lieu, les responsables et

les ressources, et cela de la manière ci-après :

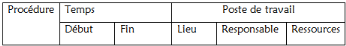

Tab.2 :

Représentation du ULT

Le Modèle Logique des Traitements décrit ce que

font les gens du métier, leurs tâches ou phases dont certaines

sont informatisées.

- Une tâche est une unité

élémentaire de traitement. Elle résulte de la composition

organisationnelle de l'opération. Elle est effectuée par un poste

de travail38(*).

- Une phase est un ensemble de tâches dont

l'enchainement est non interruptible en réaction à un

événement compte tenu de l'organisation mise en place.

Deuxième

partie : DEVELOPPEMENT DE L'APPLICATION

Chapitre

premier

GESTION DU MOTEL

I.1. Présentation du Motel

a) Coordonnées géographiques

Le Motel est situé en République

Démocratique du Congo (RDC), Province du Sud-Kivu, territoire de Fizi,

secteur de Mutambala, dans la cité de Baraka.

Motel est limité :

· A l'Est, en diagonal, par la résidence du Chef

de secteur de Mutambala ;

· A l'Ouest, par la clôture abritant le cyber

café Mahamat et le bureau de terrain de la CNR ;

· Au Nord, par le bureau de la Croix Rouge de la RDC

(Antenne de Baraka) ;

· Au Sud, par le bureau de l'ONG internationale

ADRA-Jengajamaa.

b) Aperçu historique

Afin de faciliter la réinsertion des

réfugiés congolais de retour de la Tanzanie voisine dans leurs

communautés respectives à Fizi, en 2009, le HCR en collaboration

avec BMZ avait lancé plusieurs projets d'autonomisation communautaire,

PAC en sigle, dans différentes entités (villages) du territoire

de Fizi, à savoir : Baraka, Kasakwa, Fizi, Kananda, et Mboko.

Ces projets visent à promouvoir le bien-être

socio-économique des rapatriés, en particulier et des

communautés du territoire de Fizi en général.

Ainsi, en 2009, monsieur LUHANUSHA M'MELELWA Josué,

chef de secteur de Mutambala avait octroyé un terrain pour la

construction du Motel. Il est à signaler que ledit terrain abritait le

bureau de la Croix rouge de la RDC, antenne de Baraka. Ce dernier a

été érigé en voisinage de Motel.

Certes, les travaux de construction avaient

débuté en septembre 2009 et l'inauguration a été

faite en juin 2010, tout en ayant comme objectif spécifique l'appui de

fonctionnement des écoles primaires et des centres de santé, et

si possible sa réhabilitation et/ou sa construction avec la

participation communautaire et les revenus des projets (39(*)).

I.2. Structure organisationnelle(40(*))

I.2.1.Structure organique

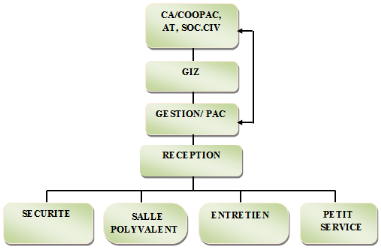

Fig.5. Organigramme du Motel / Baraka.

I.2.2. Structure

fonctionnelle

1. CA/COOPAC : Réunie avec

l'Administration du territoire, société civile pour

définir les grandes lignes et les actions à entreprendre.

2. GIZ : Exécution des

instructions du collège par rapport aux grandes orientations

établies en concertation avec tous les acteurs et transmettre le rapport

à ce premier.

- Joue le rôle du conseiller.

3. GESTION / PAC : Bien que membres

du Conseil d'Administration, le Conseiller et le Secrétaire sont

chargés du suivi direct et rendre compte à la GIZ.

De ce fait :

- Ils suivent d'un jour à l'autre les activités

de tous les secteurs de gestion ;

- Ils rédigent chaque mois un rapport

détaillé sur la vie de l'entreprise ;

- Ils vérifient l'exécution des tâches ou

programmes de fonctionnement dans l'hôtel.

4. RECEPTION : la réception est

considérée comme le centre de l'hôtel ; c'est

là que se fait toutes les transactions : accueil des clients,

règlement des factures par les clients, gestion de stock, etc.

Ceci étant :

- Elle est chargée de la caisse et de la

comptabilité de l'hôtel ;

- Elle gère les services d'entretien et de

ménage, le petit service ;

- Elle transmet le rapport journalier à tous les

services étatiques chargés de renseignement ;

- Elle est à réception pour accueillir les

clients 24 heures sur 24 dans un système de relais (la

réceptionniste pendant la journée et les gardiens pendant la

nuit) ;

- Elle se consacre également aux tâches

administratives et commerciales ;

- Elle gère le stock et établit un rapport

à la hiérarchie en fonction de ce qu'elle trouve ;

- Elle assume les tâches du chef des chambres qui

sont :

· Montrer au client où il va rester au sein du

centre ;

· S'assurer de la propreté des chambres par le

truchement de chargée de la propreté ;

· Elle est le pont entre le client et autres

services :

· A la salle polyvalente, elle fait respecter les heures

d'occupation de la salle et suit de près toutes les activités qui

s'y déroulent ;

· Elle organise le restaurant en cas de commande des

clients.

5. SECURITE : Assure la

sécurité de l'hôtel, des clients et leurs biens ;

- Réalise les travaux d'aménagement et

d'entretien des espaces non-bâtis : ramassage de feuilles, arrosage,

débroussaillage, tailler les fleurs.

6. ENTRETIEN : le service d'entretien

est à la charge d'un seul personnel. Il est dirigé par la

réceptionniste qui lui confie les tâches et donne toutes les

instructions nécessaires au bon fonctionnement de ce service.

L'ouvrier d'entretien : Assure l'entretien de

différents matériaux indispensables au fonctionnement de

l'hôtel ;

§ Entretien régulièrement les

matériels de nettoyage et veille à leur état de bon

fonctionnement ;

§ Elle veille à la continuité du

fonctionnement des installations de l'institution et signale tout

dysfonctionnement qu'il constate ;

§ Se charge de l'entretien des linges de clients qui en

veulent supporter le coût ;

§ Elle nettoie les draps, habits et serviettes de

l'hôtel.

7. PETIT SERVICE : Sous la gestion de la

réceptionniste, ce service propose à la clientèle à

se détendre d'un verre avant de regagner sa chambre ;

- Organise la cuisine sur commandes des clients qui logent

dans l'hôtel ou ceux-là qui occupent la salle

polyvalente ;

- Elle est responsable de la gestion de stock de bar et de la

vente bar.

8. LA SALLE POLYVALENTE : Sous la

gestion de la réceptionniste, elle fait respecter les heures

d'occupation de la salle et suit de près toutes les activités qui

s'y déroulent ;

I.3. Etude de l'existant

I.3.1. Définition et

but

Cette analyse consiste à décrire ce qui existe

dans l'entreprise, son fonctionnement, ses fichiers, ses procédures,

etc. (41(*))

Elle consiste à faire la description de fonctionnement

du système qui est en place et des critiques pertinentes sur celui-ci

pour enfin déceler les anomalies qui bloquent le bon fonctionnement du

système actuel et les points positifs qui contribuent ainsi à son

fonctionnement.

I.3.2.Description de

l'application

Au besoin le client se présente à la

réception pour formuler sa demande, celle-ci le reçoit et

consulte le plan de l'hôtel pour vérifier les chambres disponibles

et le tarif. Si la demande est favorable, elle enregistre les identités

du client dans le bulletin d'inscription et le registre des clients et dans le

plan de l'hôtel pour signaler l'occupation de la chambre tout en

indiquant l'heure et le jour d'entrée ainsi que le jour de sortie (jour

de départ), on établit la facture en deux exemplaires dont

uneà conserver dans les archives du Motel et l'autre à remettre

au client, si le client est prêt, paie sa facture, dans le cas contraire,

il paie avant de quitter l'hôtel, en fin, on lui donne la clé de

la chambre pour l'occuper.

A la fin de la journée, la réception

établit un rapport donnant la situation globale de toutes les chambres

occupées et sur tous les clients reçus ou partant dans la

journée pour le rapport à l'agence de renseignement (DGM, ANR,

PNC, Bureau II de la FARDC, etc.) et la COOPAC.

I.3.3. Etude de poste de

travail

L'étude de poste de travail a pour but

d'étudier les différents services ou postes de travail

concernés dans la gestion des réservations des chambres.

Ainsi durant cette étude, nous allons citer les postes

ci-dessous :

Le poste interne qui est la réception ;

Le poste externe est le client, le service de

renseignement.

1o. Poste interne

Réception : donne toutes les informations

nécessaires au client qui veut avoir service au sein de l'hôtel,

enregistre tous les clients et chambres occupées ou inoccupées,

enregistre toutes les identités du client dans le bulletin d'inscription

de l'hôtel.

2o. Poste externe

- Client : formule sa demande

d'occupation de chambre. C'est un poste capital sans lequel l'hôtel ne

peut fonctionner.

- Agence de renseignement est

chargée de contrôler les clients qui occupent les chambres durant

une période donnée au sein de l'hôtel ; il

reçoit le rapport journalier, de tous les clients enregistrés par

la réception.

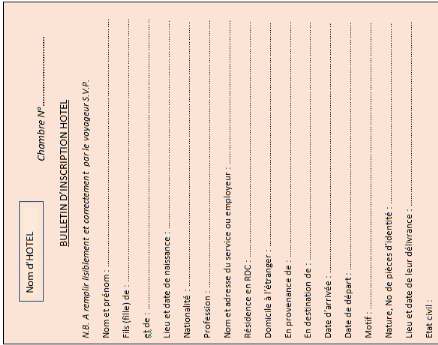

I.4. Description et modèle des documents

1) Facture de l'hôtel

FACTURE

No

Le 20

M

doit

|

Qté

|

Désignation

|

P.U

|

Prix total

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Fig.6 : La facture

La facture est un document comptable

mentionnant le détail et le coût des produits et prestation

fournis (par une société à un client) afin d'en demander

ou d'en attester le règlement. (42(*))

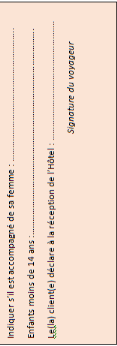

2) Bulletin d'inscription Hôtel

Fig.7 : Bulletin d'inscription

Ce document renferme le renseignement en rapport avec le

client qui vient de s'héberger à l'hôtel pendant x temps.

Il est rempli soit par la réceptionniste ou le client lui-même.

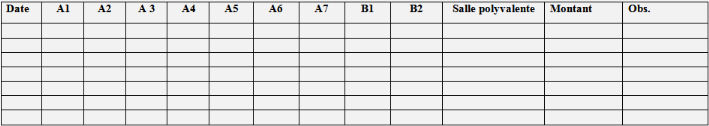

3) Cahier de recette.

Dans ce cahier, la réceptionniste mentionne la chambre

qu'on a occupée, son numéro et son prix, mais aussi le montant

versé par mois. Il sert à l'hôtel pour localiser quelles

sont les chambres les plus occupées et ayant généré

plus de recettes.

|

MOIS DE : PAGE No

DateNoLibelléInputDébitCréditSolde

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Fig.8 : Cahier de recette.

4) Reçu.

No

Reçu de M

.......................................................................................................

la somme de

Pour

.................................................................................................

........................................................................................................

....................................., le ....../

......./ .............. Signature

Fig.9 : Reçu

Commentaire : ce document renferme le

nom du client, le montant payé, la date et la signature de la personne

ayant délivré cette dernière. Si la facture n'a pas

été honorée, il importe de la signaler sur cette

dernière pour un bon recouvrement.

5) Registre des clients

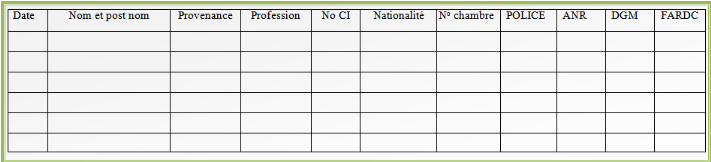

Fig.10 : Registre des clients

Commentaire : ce document contient les

noms des clients et les numéros des chambres qu'ils occupent à

l'hôtel. Ce dernier est vérifié chaque jour par les

services étatiques. Cette vérification est importante d'autant

plus qu'elle permet de déceler facilement les personnes dangereuses

ayant passé au Motel.

6) Plan de

l'hôtel

Fig.11 : Plan du

Motel/Baraka

I.5. Etude des moyens de traitement

Les moyens de traitement constituent l'ensemble des ressources

matérielles, humaines et financières utilisées pour

gérer les informations circulant dans l'organisation.

I.5.1. Les moyens matériels

Les moyens matériels utilisés par Motel sont

entre autre : papier, Bic (stylo), Bic marker, crayon, gomme, latte,

registre, cahier ministre, fiche, étagère, classeur, farde

chemise, agrafeuse, chaise, table, perforateur, tampon, etc.

I.5.2. Les moyens humains

|

Service

|

Nombre

|

Niveau d'étude

|

|

Gestion

|

02

|

L2

|

|

Réception

|

01

|

D6N

|

|

Entretien

|

01

|

PP4

|

|

Sécurité

|

02

|

D6N

|

Tab.3 : Moyens humains

I.6. Etude de circulation de l'information

1. Symboles utilisés.43(*)

No

|

Tâches à exécuter

|

|

Document en unique exemplaire

|

|

Document établi en 2 ou plusieurs exemplaires

|

No

|

Renvoi en provenance d'un document ou message verbal à

un service donné

|

No

|

Renvoi d'un document ou d'un message verbal à un

service donné.

|

|

Archivage d'un document

|

|

Arrivé de loin ou branchement

|

Tab.4 : Symboles utilisés.

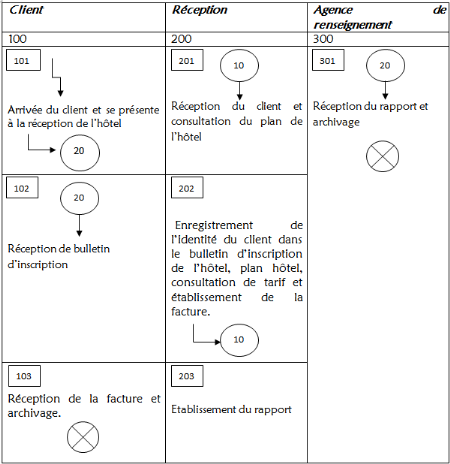

2. Schéma de circulation de

l'information

Tab.5 : Circulation de l'information

3. Description des tâches

|

No

|

Code poste

|

Code tâche

|

Commentaire

|

|

1.

|

100

|

101

|

Présentation du client à la réception

|

|

102

|

Réception de bulletin d'inscription

|

|

103

|

Réception de facture et archivage

|

|

2.

|

200

|

201

|

Réception du client et consultation du plan de

l'hôtel

|

|

202

|

Enregistrement de l'identité de client dans le bulletin

d'inscription, registre des clients, consultation du plan de l'hôtel,

consultation de tarif et établissement de facture.

|

|

203

|

Etablissement du rapport

|

|

3.

|

300

|

301

|

Réception du rapport et archivage

|

Tab.6 : Description des tâches

I.7. Critique de l'existant

I.7.1. Critique sur l'existant

L'hôtel pour diminuer la charge de personnel a pu

supprimer quelques postes (services) pour ne parler que de la réception.

Ainsi, cette suppression des services fait que tout soit centralisée

à la réception, sauf rien. Donc, nous rencontrons ce qu'on

appelle cumul des postes, entre autre : enregistrer les clients,

établir les factures, détenir les clés, percevoir de

l'argent, établir les documents comptables, détenir la caisse,

transmettre le rapport journalier des clients aux services de renseignement,

etc.

Voyant la qualité et le niveau de l'hôtel, la

tenue de document est régulière, mais la représentation de

celui-ci semble être un peu négligée et ne correspond pas

à l'hôtel.

I.7.2. Critique de moyens de traitement

Les moyens de traitement utilisés par

Motel Baraka sont inefficaces, c'est-à dire le traitement est manuel et

cause une lenteur et occasionne toujours des erreurs ; il y a une mauvaise

protection des données et la difficulté d'avoir accès aux

données désirées.

I.7.3. Critique sur le circuit des informations

D'après les observations faites sur le circuit

informationnel, nous signalons qu'il y a trop de tâches à

exécuter au poste de la réception lors de l'arrivée du

client. Cette centralisation des tâches crée une lenteur et la

perte de temps.

I.8. Proposition des solutions

Les solutions informatiques proposées et qui pourront

améliorer la qualité des services offerts à la

clientèle ainsi qu'une gestion efficace sont :

- Mettre en place un système informatique en

créant une application de gestion des services de Motel avec comme

avantages, enregistrement de tous les clients dans la base données,

rapidités dans les réservations, sécurité sur les

données relatives aux clients, élaboration des statistiques par

exemple le nombre de client par jour, par semaine, par mois et pourquoi pas par

an ;

- La dotation de Motel d'un équipement informatique

moderne et de bonne qualité (ordinateurs, imprimantes, stabilisateurs,

onduleurs).

- La création d'un LAN pour le partage des

données dans différents services, ainsi que la dotation d'une

connexion internet haut débit.

- La téléphonie sur IP (VoIP) dans toutes les

chambres ainsi que tous les services pour faciliter la communication à

l'intérieur de l'hôtel.

- Le renforcement des capacités des agents du Motel en

matière informatique.

Chapitre

deuxième

CONCEPTION DE LA NOUVELLE SOLUTION

Comme nous l'avions dit supra, la solution envisagée

pour pallier à ce défi est de concevoir une application qui

permettra une bonne gestion efficace de l'hôtel, laquelle sera

concrétisée de la manière suivante.

2.1 Dictionnaire des

données

Pour concevoir une base de données, il faut d'abord

définir les données que l'on veut stocker dans cette

dernière.

Le dictionnaire des données est un document où

on récapitule toutes les données utiles à une

application.Il se présente sous la forme d'un tableau.44(*)

|

N°

|

Objet

|

Code

|

Libellé

|

Type

|

Taille

|

|

1

|

Client

|

IdClient

|

Code du client

|

Caractère

|

5

|

|

NomClient

|

Nom du client

|

Caractère

|

25

|

|

PostNom

|

Post nom du client

|

Caractère

|

25

|

|

Prenom

|

Prénom du client

|

Caractère

|

15

|

|

LieuNaiss

|

Lieu de naissance

|

Caractère

|

10

|

|

DateNaiss

|

Date de naissance

|

Date/heure

|

-

|

|

Sexe

|

Sexe du client

|

Caractère

|

7

|

|

EtatCiv

|

Etat civil du client

|

Caractère

|

10

|

|

DateArriv

|

Date d'arrivée dans l'hôtel

|

Date/heure

|

-

|

|

Profession

|

Profession du client

|

Caractère

|

15

|

|

Nationalite

|

Nationalité du client

|

Caractère

|

15

|

|

NumPId

|

Numéro de la carte d'identité du client

|

Caractère

|

15

|

|

Telephone

|

Numéro téléphonique

|

Numérique

|

ES

|

|

MailCli

|

Adresse électronique du client

|

Caractère

|

25

|

|

Provenance

|

Lieu de provenance du client

|

Caractère

|

25

|

|

2

|

Chambre

|

IdChambre

|

Code de la chambre

|

Numérique

|

5

|

|

Localisation

|

Localisation de chambre

|

Caractère

|

2

|

|

Etat

|

Si la chambre est libre, occupée ou

réservée

|

Caractère

|

10

|

|

Montant

|

Prix de la chambre

|

Numérique

|

ES

|

|

3

|

Produits

|

IdArticle

|

Code du produit

|

Caractère

|

5

|

|

Designation

|

Nom du produit

|

Caractère

|

10

|

|

Quantite

|

Quantité du produit

|

Numérique

|

ES

|

|

Prix

|

Prix de l'article

|

Numérique

|

ES

|

|

4

|

Agents

|

IdAgent

|

Code de l'agent

|

Caractère

|

5

|

|

Nom

|

Nom de l'agent

|

Caractère

|

25

|

|

PostNom

|

Post nom de l'agent

|

Caractère

|

25

|

|

Prenom

|

Prénom de l'agent

|

Caractère

|

15

|

|

Adresse

|

Adresse de l'agent

|

Caractère

|

45

|

|

Fonction

|

Fonction des agents

|

Caractère

|

15

|

|

TelephoneAg

|

Numéro de téléphone de l'agent

|

Numérique

|

ES

|

|

MailAg

|

Adresse électronique de l'agent

|

Caractère

|

20

|

|

Salaire

|

Salaire des agents.

|

|

|

|

5

|

Facture

|

IdFact

|

Code des factures

|

Caractère

|

5

|

|

Montant

|

Montant à payer

|

Numérique

|

ES

|

|

DateFact

|

Date de la facture

|

Date/heure

|

-

|

|

NomClient

|

Nom du client

|

Caractère

|

65

|

|

Libelle

|

Mention de la facture

|

Caractère

|

20

|

|

IdChambre

|

Code de la chambre

|

Caractère

|

5

|

|

Telephone

|

Numéro de téléphone du client

|

Numérique

|

ES

|

|

SocieteClient

|

Société du client

|

Caractère

|

25

|

|

6

|

Achats

|

IdOperation

|

Code l'opération d'achat

|

Caractère

|

5

|

|

DateOperation

|

Date de l'opération d'achat

|

Date/heure

|

-

|

|

Quantite

|

Quantité des produits

|

Numérique

|

ES

|

|

Prix

|

Prix du produit

|

Numérique

|

ES

|

|

IdArticle

|

Code de l'article

|

Caractère

|

5

|

|

IdAgent

|

Code de l'agent

|

Caractère

|

5

|

|

7

|

Ventes

|

IdVentes

|

Code de vente

|

Caractère

|

5

|

|

DateOperation

|

Date de l'opération de vente

|

Date/heure

|

-

|

|

IdAgent

|

Code de l'agent

|

Caractère

|

5

|

|

8

|

Dettes

|

IdDette

|

Code des dettes

|

Caractère

|

5

|

|

Date

|

Sauvegarde de la date de paie

|

Date/heure

|

-

|

|

Montant

|

Montant payé

|

Numérique

|

ES

|

|

IdFact

|

Code de la facture

|

Caractère

|

5

|

|

IdClient

|

Code des clients

|

Caractère

|

5

|

|

9

|

Mot de passe

|

IdMotPass

|

Numéro d'ordre du mot de passe

|

Caractère

|

5

|

|

MotPass

|

Sauvegarde le mot de passe de réceptionniste

|

Caractère

|

10

|

|

NomUtilisateur

|

Nom de l'utilisateur de l'application

|

Caractère

|

7

|

|

10

|

Réservation

|

IdReservation

|

Code de réservation

|

Caractère

|

5

|

|

DateDebut

|

Sauvegarde la date du début de l'occupation de la

chambre

|

Date/heure

|

-

|

|

DateFin

|

Sauvegarde la date de fin pour l'occupation de la chambre.

|

Date/heure

|

-

|

|

MontantAvance

|

Montant avancé pour la réservation de la

chambre

|

Numérique

|

ES

|

|

IdClient

|

Code du client

|

Caractère

|

5

|

|

IdChambre

|

Code de la chambre

|

Caractère

|

5

|

|

11

|

Paie des agents

|

IdPaie

|

Code de paie

|

Caractère

|

5

|

|

Date

|

Sauvegarde la date de paie des agents

|

Date/heure

|

-

|

|

MoisPaie

|

Mois de paye

|

Caractère

|

8

|

|

Montant

|

Montant payé

|

Numérique

|

ES

|

|

IdAgent

|

Code de l'agent

|

Caractère

|

5

|

|

12

|

Occupation

|

IdOccupation

|

Code de l'occupation

|

Caractère

|

5

|

|

DateDebut

|

Sauvegarde la date du début de l'occupation de

chambre

|

Date/heure

|

-

|

|

DateFin

|

Sauvegarde la date de fin de l'occupation de la chambre.

|

Date/heure

|

-

|

|

MontantAvance

|

Montant avancé

|

Numérique

|

ES

|

|

Provenance

|

Lieu de provenance du client

|

caractère

|

15

|

|

MotifDeplac

|

Motif du déplacement du client

|

Caractère

|

20

|

|

IdClient

|

Code du client

|

Caractère

|

5

|

|

IdAgent

|

Code de l'agent

|

Caractère

|

5

|

|

IdChambre

|

Code de la chambre

|

Caractère

|

5

|

|

13

|

Document

|

IdDoc

|

Code du document

|

Caractère

|

5

|

|

IdClient

|

Code du client

|

Caractère

|

5

|

|

Libelle

|

Mention du document

|

Caractère

|

20

|

Tab.7 : Dictionnaire des données.

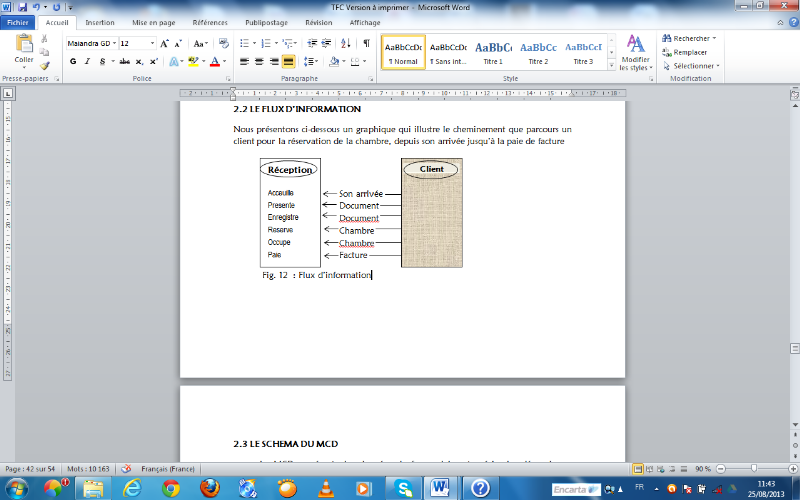

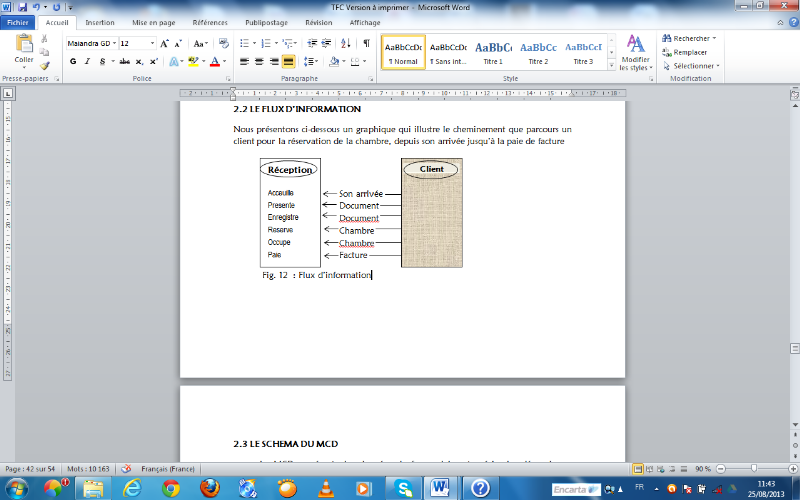

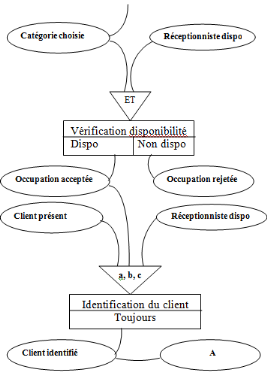

2.2 Le flux

d'information

Nous présentons ci-dessous un graphique qui illustre le

cheminement que parcours un client pour la réservation de la chambre,

depuis son arrivée jusqu'à la paie de facture

Fig. 12 : Flux d'information

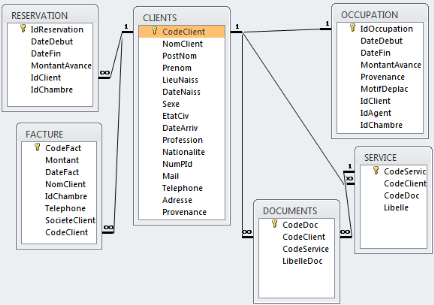

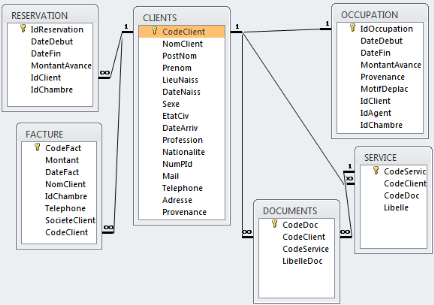

2.3 Le schéma du

MCD

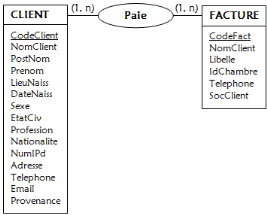

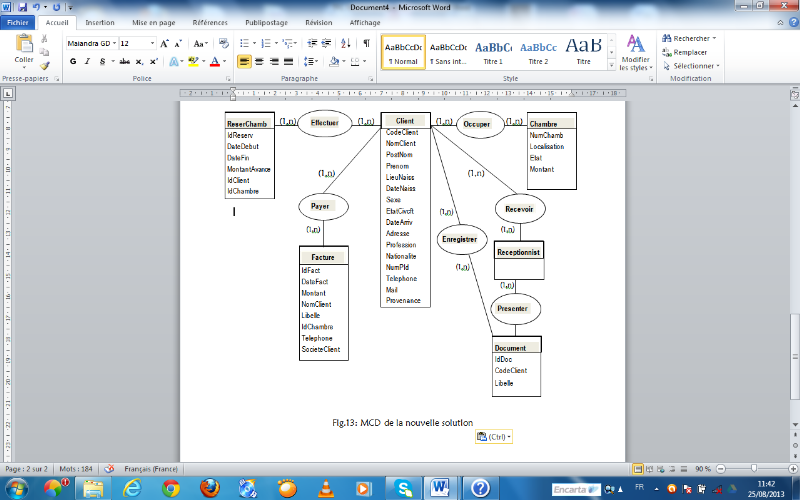

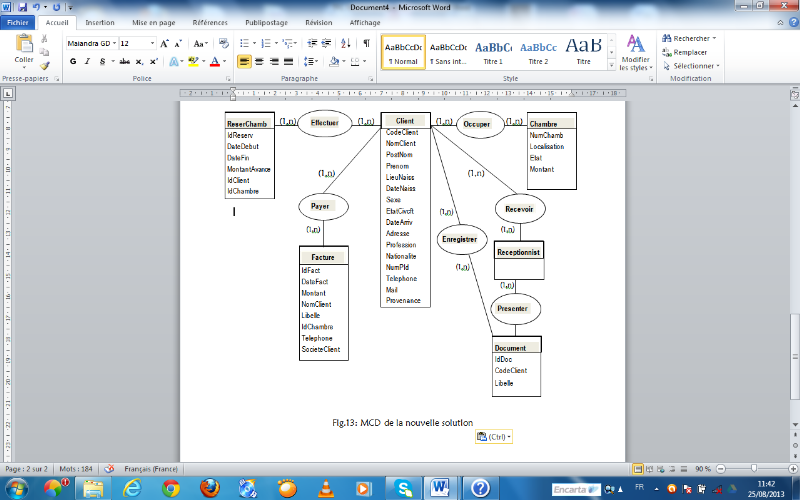

Le MCD représente les données de façon

claire et précise les dépendances fonctionnelles des informations

dans un SI.

Règles de gestion en vigueur

- Un client fait une réservation sur une chambre,

Réservation doit avoir un attribut

- Un client loge dans l'hôtel (relation

matérialisée par une facture)

Après analyse, voici comment se

présente le schéma du MCD

Effectuer

Fig.13: MCD de la nouvelle solution

2.4 MLD

Il est obtenu à partir d'une conversion du MCD, il est

utilisé pour créer les tables qui constitueront la structure de

notre base des données.

Agent : IdAgent, Nom, PostNom,

Prenom, Adresse, Adresse, Telephone, Mail, Salaire.

Client : IdClient, NomClient,

PostNom, Prenom, LieuNaiss, DateNaiss, Sexe, EtatCiv, DateArriv, Adresse,

Profession, Nationalite, NumPId, Telephone, Mail, Provenance.

Chambre : IdChambre,

Localisation, Etat, Montant.

Facture : IdFact, Montant,

DateFact, NomClient, Libelle, IdChambre, Telephone, SocieteClient.

Produits : IdArticles,

Designation, Quantite, Prix.

Achats : Idoperation,

DateOperation, Quantite, Prix, #IdArticle, #IdAgent.

Ventes : IdVentes, DateOperation,

Montant, #IdAgent.

Dettes : IdDettes, Date, Montant,

#IdFact, #IdClient.

Mot de passe : IdMotPass,

MotPass, IndicateurPassword, #IdAgent.

Reservation : IdReservation,

DateDebut, DateFin, MontantAvance, #IdClient, #IdChambre.

PaieAgent : IdPaie, Date,

MoisPaie, Monant, #IdAgent.

Occupation : IdOccupation,

DateDebut, DateFin, MontantAvance, MotifDeplac, #IdClient, #IdAgent,

#IdChambre

2.5 MOD

Le Modèle Organisationnel de Données est un

modèle qui consiste à préciser les données qui

seront informatisées. Nous disons que MOD = MCD, dans le cas où

toutes les données de ce modèle sont informatisables.45(*)

|

PROPRIETES

|

AUTOMATISABLES

|

|

IdAgent

|

X

|

|

Nom

|

X

|

|

PostNom

|

X

|

|

Prenom

|

X

|

|

Adresse

|

X

|

|

Telephone

|

X

|

|

Mail

|

X

|

|

Salaire

|

X

|

|

IdClient

|

X

|

|

NomClient,

|

X

|

|

LieuNaiss

|

X

|

|

DateNaiss

|

X

|

|

Sexe

|

X

|

|

EtatCiv

|

X

|

|

DateArriv

|

X

|

|

Profession

|

X

|

|

Nationalite

|

X

|

|

NumPId

|

X

|

|

Provenance

|

X

|

|

IdChambre

|

X

|

|

Localisation

|

X

|

|

Etat

|

X

|

|

Montant

|

X

|

|

IdOperation

|

X

|

|

DateOperation

|

X

|

|

Quantite

|

X

|

|

Prix

|

X

|

|

IdArticles

|

X

|

|

Designation

|

X

|

|

IdFact

|

X

|

|

DateFact

|

X

|

|

Libelle

|

X

|

|

SocieteClient

|

X

|

|

IdVentes

|

X

|

|

IdDettes

|

X

|

|

IdMotPass

|

X

|

|

MotPass

|

X

|

Tab.8 : Modèle organisationnel de données

pour la nouvelle solution.

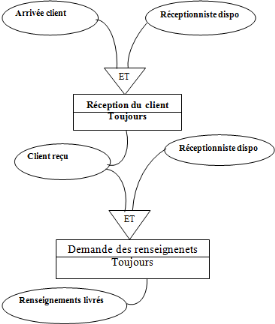

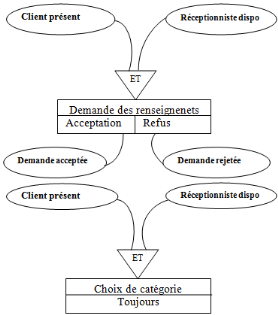

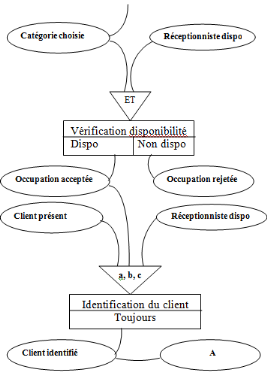

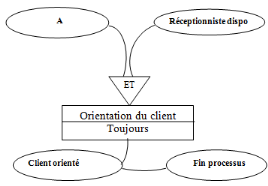

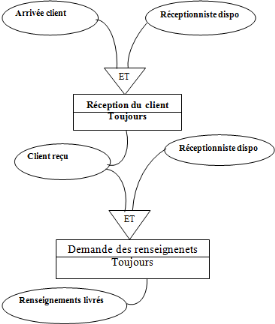

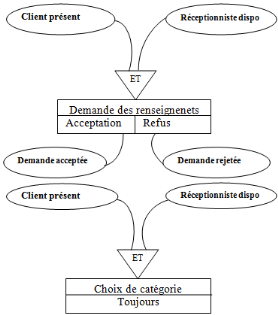

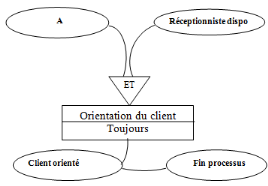

2.6 MCT

Le modèle conceptuel des traitements nous conduit

à déterminer les processus, c'est-à dire les unités

homogènes de préoccupation (des ensembles de traitement). Ici, on

pose la question « Quoi ? », c'est-à dire quel

est le traitement effectué ?

Fig.14 : MCT de nouvelle solution

2.7 Modèle physique

des données

Pour le MPD, il est question de réaliser la phase

finale d'élaboration d'un système dans le SGBDR que nous

présentons ci-dessous.

Fig. 15 : Modèle physique

des données

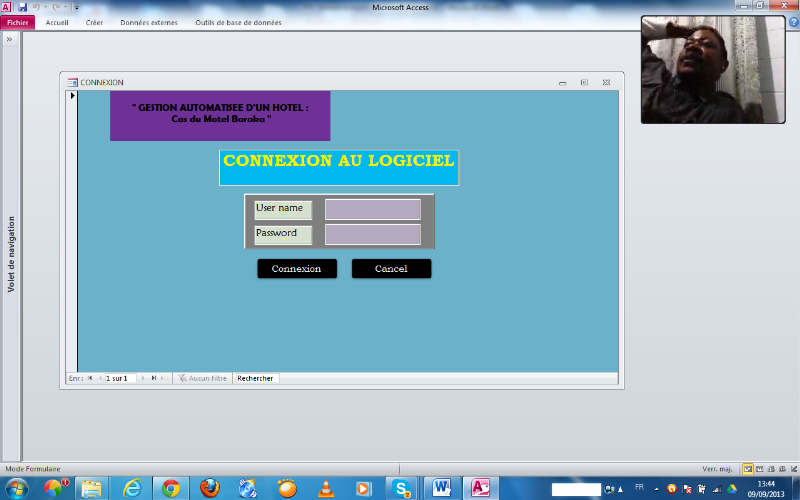

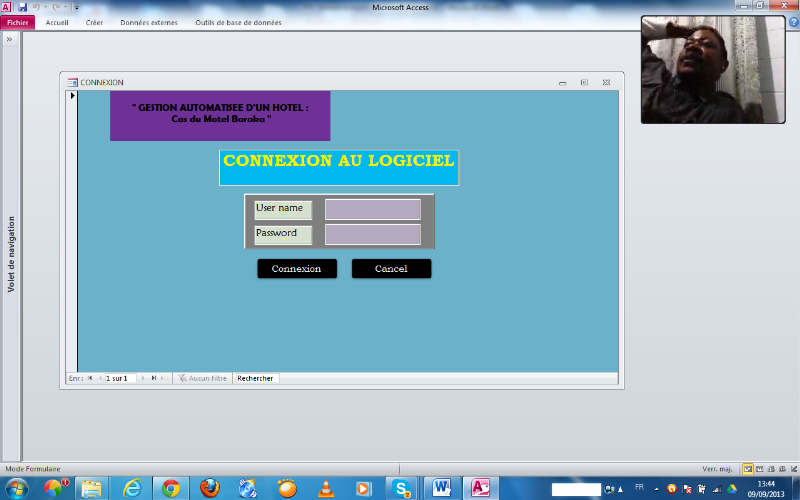

2.8 Utilisation sommaire de

l'application conçue

Notre application n'est pas difficile à manipuler, il

suffit d'en disposer. Avant de le lancer, copiez-le et collez-le dans un

emplacement voulu sur votre disque dur, double-cliquez dessus et suivez les

instructions.

En ce qui concerne sa sécurité, au moment du

lancement, le formulaire de la connexion au logiciel s'affiche. Dans ce

dernier, il sera question de saisir le nom de l'utilisateur et son mot de

passe. Deux personnes peuvent ouvrir l'application ; il s'agit du

« Gestionnaire » son mot de passe

« copfiz » et la

« Réceptionniste », avec son mot de passe

«daemon4 ».

Fig.16 : Formulaire d'identification

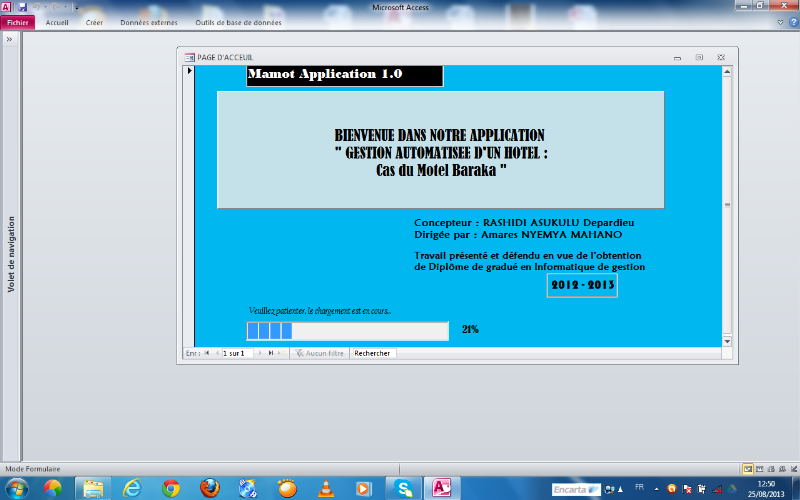

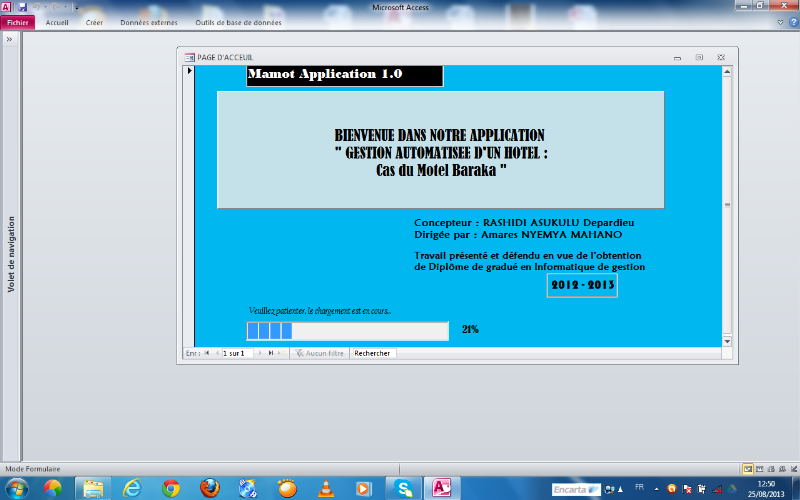

Si le nom d'utilisateur et le mot de passe sont valides, cliquer

sur OK pour avoir la page d'accueil.

Fig.17 : Formulaire de la page d'accueil et chargement de

l'application

La page d'accueil disparait pendant quelques minutes et la

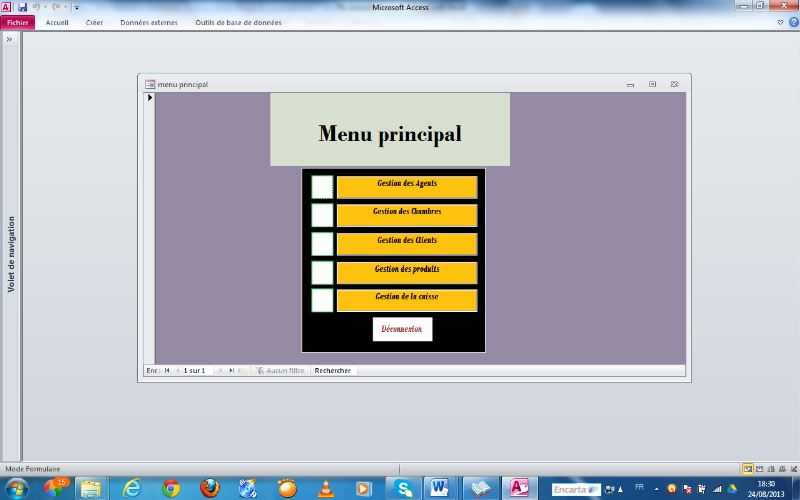

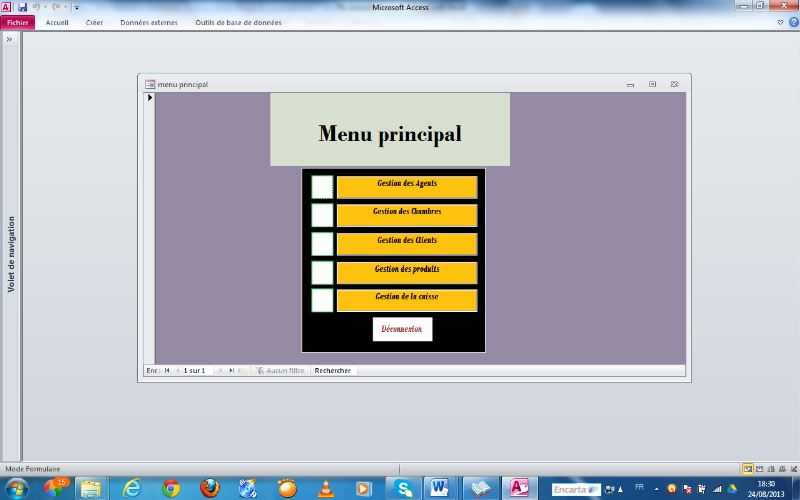

fenêtre ci-dessous du « Menu principal » s'affichera

avec 4 menus (Gestion des clients, Gestion des chambres, Gestion des produits,

Gestion des agents, Gestion de la Caisse).

Fig.18 : Formulaire du menu principal

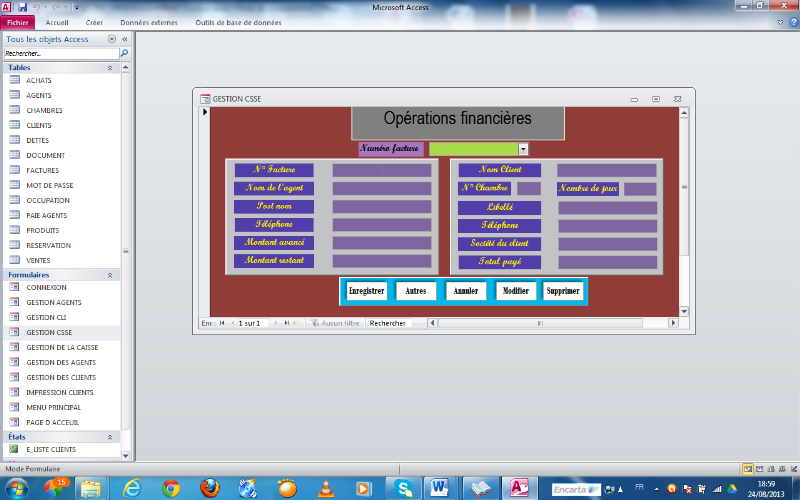

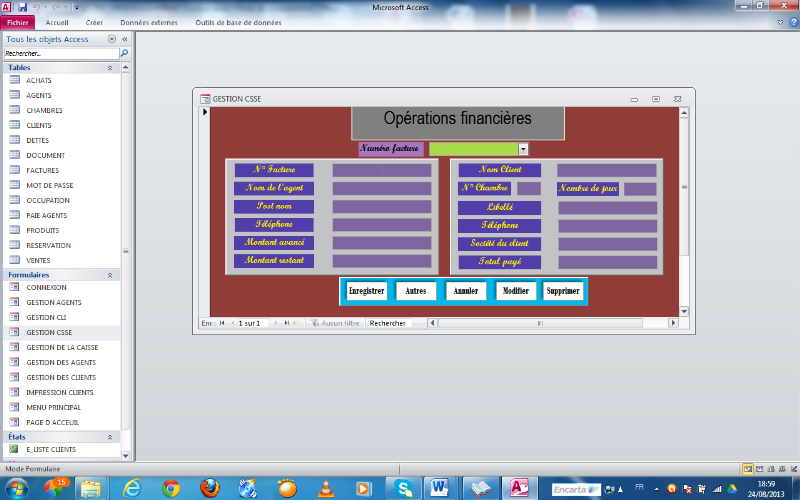

Formulaire gestion de la caisse

Fig.19 :Formulaire Gestion de la caisse

CONCLUSION

Nous voici au terme de notre travail qui a

porté sur la « Gestion automatiséed'un hôtel :

cas du Motel Baraka » :

- Le gaspillage de temps lors du traitement des opérations

des clients à l'hôtel, au remplissage des bulletins d'inscription

de l'hôtel ;

- La difficulté de retrouver les documents suite au

classement manuel ;

Dans cette perspective, au cours de nos investigations, les

questions suivantes ont fait l'objet de notre

préoccupation :

· Quel serait l'impact d'utilisation d'un système

automatisé face à un système manuel et archaïque pour

la gestion de Motel ?

· La conception d'une application de gestion ainsi que

sa réalisation sont-elles possible et faisable pour

l'amélioration du rendement au sein du Motel ?

En examinant ces questions, nous nous sommes proposé

deux hypothèses :

La première : Le système en place

étant manuel, n'est pas optimisé pour une meilleure gestion

efficace des réservations ;

La deuxième : La conception d'une application

permettra l'amélioration du système de gestion ainsi que le

rendement, étant donné que la base de données mise en

place inclurait la gestion des réservations et d'occupation des chambres

de façon unique, la conservation des informations sur les clients de

l'hôtel et palier aux insuffisances du système manuel.

En nous posant les hypothèses ci-avant, notre objectif

primordial était d'aboutir à la mise en place d'une application

de gestion efficace de l'hôtel.

Pour réaliser ledit projet, nous nous sommes servis de

certaines méthodes et techniques, parmi lesquelles MERISE, qui est une

méthode de conception des systèmes informatiques, et les

interviews, la documentation comme techniques qui nous ont permis de bien

comprendre les problèmes.

Hormis l'introduction et la conclusion générale,

notre travail est subdivisé en deux parties, la première

intitulée Approche théorique est composée de deux

chapitres : Présentation des ressources logicielles qui est le

premier chapitre qui décrit brièvement les outils informatiques

utilisés pour la réalisation de notre application.

Dans ce

deuxième chapitre, nous avons expliqué les raisons de nos choix

pour tel ou tel outil : Access, VBA.

Tout ceci s'est réalisé partant d'une

méthode informatique, MERISE, laquelle est décrite dans le

deuxième chapitre. Nous avons montré les modèles et les

étapes avec certaines règles à appliquer pendant qu'on se

sert de cette méthode.

La deuxième partie, « Le développement

de l'application », est subdivisée à son tour en deux

chapitres : Le premier montre d'une manière globale la vue du Motel

Baraka : sa position géographique, son historique, son

organisation. Nous y avons également analysé son existant. Le

deuxième chapitre traite de la nouvelle solution. Ici nous avons les

différents modèles des données et traitements nous

permettant d'aboutir à la réalisation du nouveau système

informatique pouvant surmonter certains des problèmes liés

à la gestion du Motel - Baraka.

Nous ne prétendons pas avoir abordé tous les

aspects en rapport avec la conception et le développement d'une

application.

En perspective, notre application peut être

améliorée en ajoutant d'autres fonctionnalités (comme la

gestion des congés, la gestion de recettes et de dépenses, la

gestion des produits, etc.). Un site Web de l'hôtel. Cette solution

permettra aux clients de faire des réservations même à

distance (en ligne). Et pour faciliter l'utilisation, nous pouvons

développer un logiciel avec un « Help », une assistance et

dans ce contexte nous pouvons encore organiser des séances de formation