III.2.6. Sécurité

Pour la sécurité du système nous avons

prévu :

a) Le filtrage de propagation des routes que nous offre le

protocole BGP ce qui veut dire, par acces control list (ACL, liste de

contrôle d'accès) ; on veut par exemple ne pas vouloir

propager vers un AS une route apprise depuis un AS precis, ou bien encore on

veut interdire à un AS de propager une route qu'on lui a

passée.

Il existe pour cela trois méthodes de filtrage dans BGP

à savoir :

· Par route(ou adresse) : on interdit la

propagation par BGP d'une adresse ou d'un ensemble d'adresses.

· Par chemin : on interdit la

propagation par BGP de l'ensemble des routes apprises depuis un AS ou une suite

d'AS

· Par communauté : on interdit

à un voisin de propager certaines routes qu'on lui a diffusées.

v Filtrage par route

On affecte à chaque voisin une liste de

permission/autorisation d'apprentissage/divulgation d'adresse.

La commande suivante permet d'affecter la liste d'accès

de numéro No au voisin d'adresse IP address et cela

soit en entrée (apprentissage depuis ce voisin), soit en sortie

(divulgation d'information vers ce voisin) :

- neighbor IP adresse distribute list No in/out

Les listes d'accès sont ensuite définies par la

commande :

- acces-list No permit/deny

adresse-IP bits-non-significatifs

No : est le

numéro de la liste,

Adresse-IP : est l'adresse

à interdire/autoriser,

bits-non-significatifs : permet

de spécifier les octets représentatifs de l'adresse (à

l'inverse des netmask, ici les bits indiqués sont ceux qui sont non

significatifs.).

Par exemple :

- acces_list 1 deny 160.10.0.0

0.0.255.255

Cette commande définit la liste d'accès

numéro 1 qui interdit les adresses 160.10.255.255.

On devra lui ajouter une autorisation de toutes les autres

adresses par la commande :

- acces_list 1 permit 0.0.0.0 255.255.255.255

Pour accélérer la prise en compte de ces

suppressions de route, on peut utiliser la commande clear ip bgp

*. On peut visualiser les listes d'accès par

show access-list No.

v Filtrage par AS ou suite d'AS

(path)

On peut définir un tel filtre grâce à la

commande : ip as-path access-list

numéro deny/permit

expression-regulière

Numéro est le numéro de la liste

d'accès.

expression-régulière permet de spécifier

l'AS ou la suite d'AS. Elle se compose de numéro d'AS et de

caractères spéciaux aux significations suivantes :

^ : Début de chemin

$: Fin de chemin

. : N'importe quel caractère

* : un nombre quelconque de fois

On peut vérifier que l'expression est bonne grâce

à la commande show ip bgp regexp

expression.

EXEMPLES

§ ip as-path access-list 1 deny ^200$

§ ip as-path access-list 1 permit .*

^200$ : spécifie toutes

les adresses venant directement de l'AS 200

.*spécifie tout

AS (. : n'importe quel caractère,

*: un nombre quelconque de fois)

^200 300$ : spécifie le

chemin AS 300(source) puis AS200.

^200.* : spécifie toute

route passant en dernier lieu par l'AS 200 mais dont le chemin antérieur

peut être quelconque.

NB : Supprimer les listes

d'accès précédentes par : no

neighbor IP-adresse distribute-list.

Activer la liste de filtrage : neighbor

IP-adresse filter-list No

in/out

A l'aide d'un filtrage par AS faire en sorte que R1 ne prenne

pas en compte les adressesvenant de l'AS12 mais qu'il prenne en compte celle

venant de l'AS 14.

v Filtrage par communauté

On peut décider dans un AS x de diffuser des routes

à un AS y en spécifiant que ces routes ne devront pas être

redifusées à un autre AS z.

b) Le firewall ZONEALARM

Installation et configuration

L'installation du logiciel est très simple : il faut

dans un premier temps se procurer la version de ZoneAlarm la plus

récente.

Il suffit ensuite d'exécuter l'application et de suivre

les étapes d'installation.

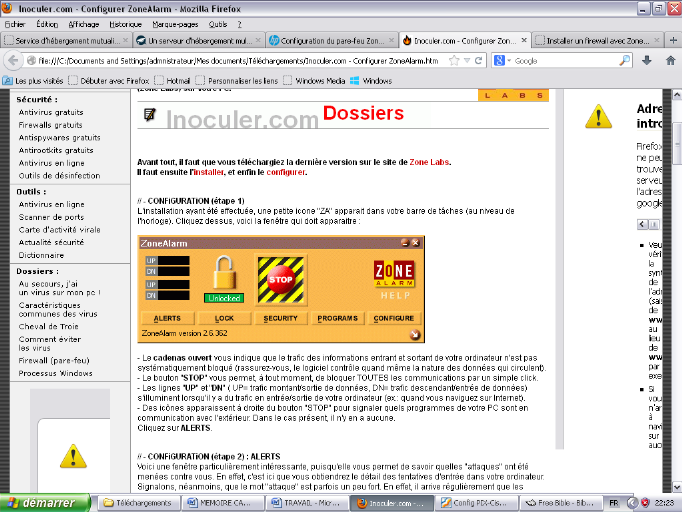

· CONFIGURATION (étape 1)

L'installation ayant été effectuée, une

petite icone "ZA" apparait dans votre barre de tâches (au niveau de

l'horloge). Cliquez dessus, voici la fenêtre qui doit apparaitre :

· Le cadenas ouvert vous indique que le

trafic des informations entrant et sortant de votre ordinateur n'est pas

systématiquement bloqué (rassurez-vous, le logiciel

contrôle quand même la nature des données qui circulent).

· Le bouton "STOP" vous permet, à

tout moment, de bloquer toutes les communications par un simple click.

· Les lignes "UP" et

"DN" (UP= trafic montant/sortie de données, DN= trafic

descendant/entrée de données) s'illuminent lorsqu'il y a du

trafic en entrée/sortie de votre ordinateur (ex.: quand vous naviguez

sur Internet).

· Des icônes apparaissent à droite du bouton

"STOP" pour signaler quels programmes de votre PC sont en communication avec

l'extérieur. Dans le cas présent, il n'y en a aucune.

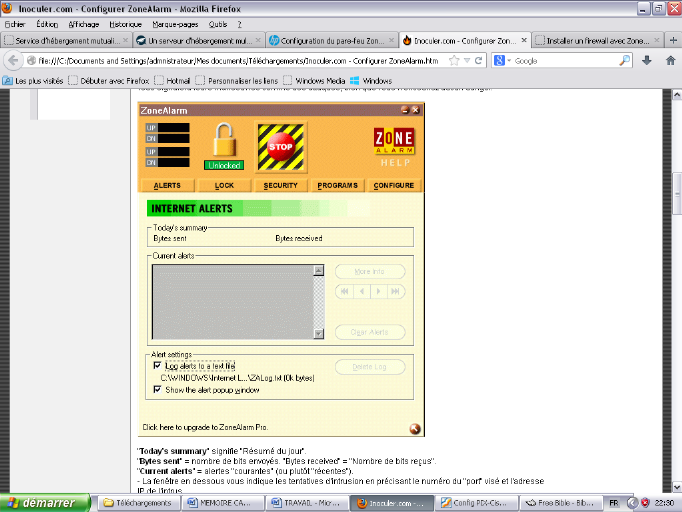

· CONFIGURATION (étape 2) :

ALERTS

Voici une fenêtre particulièrement

intéressante, puisqu'elle vous permet de savoir quelles "attaques" ont

été menées contre vous. En effet, c'est ici que vous

obtiendrez le détail des tentatives d'entrée dans votre

ordinateur. Signalons, néanmoins, que le mot "attaque" est parfois un

peu fort. En effet, il arrive régulièrement que les grands

opérateurs internet (ex.: votre fournisseur d'accès etc.)

opèrent des scans sur le réseau afin d'en vérifier le bon

fonctionnement. Si vous vous trouvez sur leur chemin, ZA vous signalera leurs

manoeuvres comme des attaques, bien que vous n'encouriez aucun danger.

"Today's summary" signifie

"Résumé du jour".

"Bytes sent" = nombre de bits

envoyés. "Bytes received" = "Nombre de bits reçus".

"Current alerts" = alertes "courantes" (ou plutôt

"récentes").

· La fenêtre en dessous vous indique les tentatives

d'intrusion en précisant le numéro du "port" visé et

l'adresse IP de l'intrus.

· En sélectionnant une alerte et en cliquant sur

le bouton "More info" vous êtes ensuite redirigé sur le site Zone

Labs où l'on vous fournit plus de détails.

· Les petites flèches en-dessous de ce bouton vous

permettent, quant à elles, de naviguer entre les divers messages

d'alertes de la journée.

· Enfin, le bouton "Clear Alerts" vous

permet de supprimer les "alertes du jour", qui resteront néanmoins

enregistrées dans votre "log" (voir plus bas).

· Depuis avril 2000, Zone Alarm vous offre la

possibilité d'enregistrer dans un fichier "log" ("journal") toutes les

alertes que vous subissez. Pour cela, il vous suffit de cocher la case à

côté de "Log alerts..." La ligne suivante précise à

quel endroit de votre ordi est stocké le "log". Un simple logiciel comme

Wordpad suffit pour le consulter.

· Si vous cochez également la case en regard de

"Show the alert popup window", vous aurez droit à un

message "popup" (une petite fenêtre d'avertissement) chaque fois qu'une

nouvelle alerte sera enregistrée.

· Le bouton "Delete Log File" vous

permet d'effacer votre "log" quand il devient trop gros (à votre libre

appréciation).

· Conseil : cochez les deux cases... Cliquez sur

LOCK

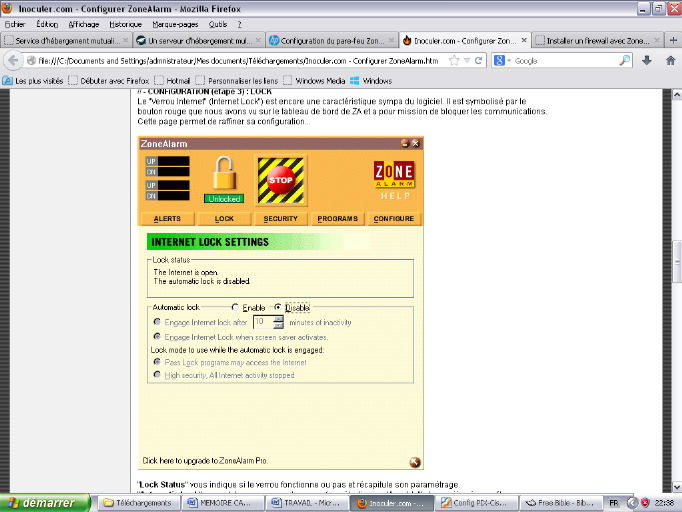

· CONFIGURATION (étape 3) : LOCK

Le "Verrou Internet" (Internet Lock") est encore une

caractéristique sympa du logiciel. Il est symbolisé par le bouton

rouge que nous avons vu sur le tableau de bord de ZA et a pour mission de

bloquer les communications. Cette page permet de raffiner sa configuration...

· "Lock Status" vous indique si le

verrou fonctionne ou pas et récapitule son paramétrage.

· "Automatic Lock" permet de programmer

le verrou (en sélectionnant "enable") de manière à ce

qu'il se déclenche automatiquement.

· "Engage..." en cochant cette ligne,

vous pouvez ensuite indiquer au bout de combien de temps d'inactivité

(quand vous ne touchez pas à votre ordinateur) le verrou doit

s'enclencher.

· "Engage... screen saver..." met en

place le verrou dès que votre écran de veille se met en route.

· "Pass Lock programs..." en cochant

cette option vous permettez aux programmes de votre choix (ex.: votre logiciel

de courrier) d'accéder au Net, même quand le verrou est en

fonction. Le paramétrage se fait dans l'onglet "PROGRAMS".

· "High security" Le verrou bloque tout,

tout, tout au niveau Internet. Cliquez sur SECURITY.

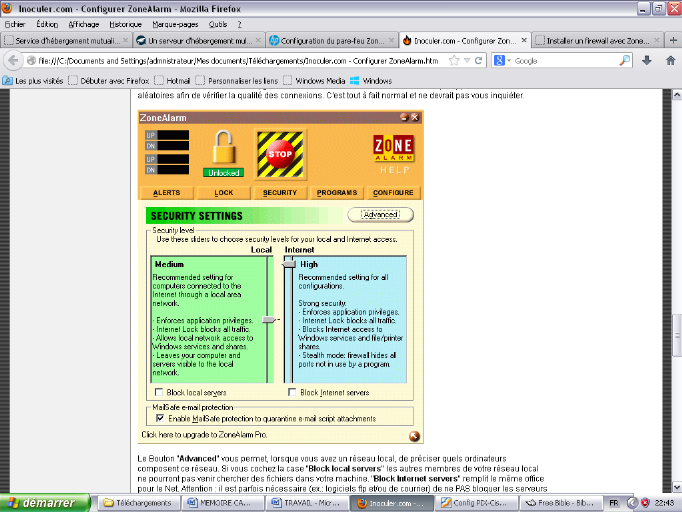

§ CONFIGURATION (étape 4) :

SECURITY

Les "Réglages de sécurité" sont

très importants... et très simples à effectuer. En

règle générale, les niveaux de sécurité

"Local" (colonne de gauche) et "Internet" (colonne de droite) devraient

être en position "High" (régler en déplaçant leurs

curseurs respectifs). Il peut cependant arriver que vous soyiez obligé

de passer en sécurité Internet "Medium" pour que vos logiciels

ftp, Irc et autres fonctionnent correctement. Rassurez-vous, vous ne courrez

pas de trop gros risques, même dans ce cas. De plus, l'option Internet

"High" a une facheuse tendance à susciter un grand nombre d'alertes,

mieux vaut donc désactiver les popups qui vous informent de celles-ci. A

propos des alertes d'intrusion : vous aurez régulièrement des

messages du type "ZoneAlarm has blocked a connection attempt..." ("ZoneAlarm a

bloqué une tentative de connexion...").

· Le Bouton "Advanced" vous permet,

lorsque vous avez un réseau local, de préciser quels ordinateurs

composent ce réseau. Si vous cochez la case

· "Block local servers" les autres

membres de votre réseau local ne pourront pas venir chercher des

fichiers dans votre machine.

· "Block Internet servers" remplit le

même office pour le Net. Attention : il est parfois nécessaire

(ex.: logiciels ftp et/ou de courrier) de ne PAS bloquer les serveurs

Internet... Note : les deux cases "Block" constituent un moyen commode de

bloquer - temporairement ou non - tous les serveurs fonctionnant sur votre

machine, même ceux que vous avez autorisés ("Allow server") sur

l'onglet "Program".

· "MailSafe e-mail protection"

intercepte les scripts Visual Basic contenus dans vos courriers et les place en

"quarantaine" avant de vous demander si vous tenez vraiment à les

exécuter. Quand on voit les dégâts causés par le

"ver" ILOVEYOU on ne peut que se réjouir de cette idée... Pour

désactiver cette protection, décocher la case.

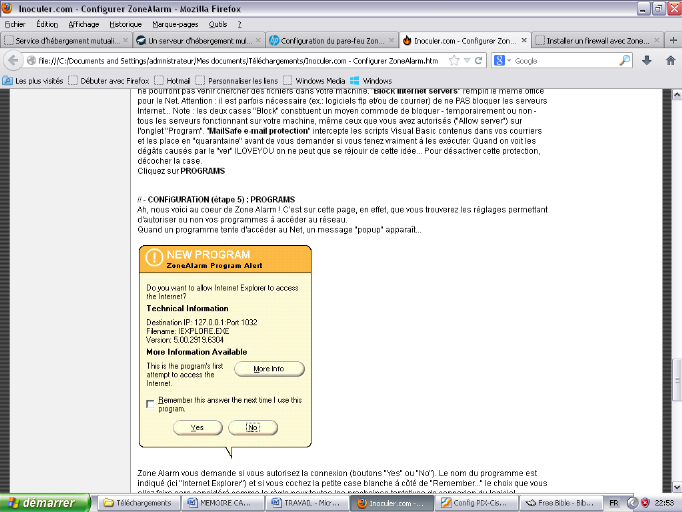

§ CONFIGURATION (étape 5) :

PROGRAMS

C'est sur cette page, en effet, que vous trouverez les

réglages permettant d'autoriser ou non vos programmes à

accéder au réseau.

Quand un programme tente d'accéder

au Net, un message "popup" apparaît...

Zone Alarm vous demande si vous autorisez la connexion

(boutons "Yes" ou "No"). Le nom du programme est indiqué (ici "Internet

Explorer") et si vous cochez la petite case blanche à côté

de "Remember..." le choix que vous allez faire sera considéré

comme la règle pour toutes les prochaines tentatives de connexion du

logiciel considéré (vous n'aurez pas à dire "oui" ou "non"

à chaque fois).

Conseil : quand un programme dont vous ignorez la fonction

tente de se connecter à l'Internet, choisissez systématiquement

"No" dans la fenêtre "popup" qui apparaît. Ainsi, vous serez

sûr de bloquer les éventuelles "backdoors" de votre machine. Dans

la fenêtre "PROGRAMS", tous vos réglages sont

récapitulés. En cliquant avec le bouton droit de la souris sur la

ligne correspondant à une application, vous aurez la possibilité

de modifier ces réglages ("Allow"= "Autoriser"). Les cases

"Allow server" permettent d'autoriser une application à

fonctionner en tant que serveur local et/ou internet. En clair, "Allow connect"

permet une connexion simple, alors que "Allow server" autorise à peu

près n'importe qui à se connecter au programme

considéré (ce qui est plus risqué, mais parfois

inévitable - voir "Notes", plus bas). En cochant la case située

dans la colonne "Pass Lock" vous autoriserez le programme

correspondant à utiliser le réseau même quand le "verrou

Internet" est en fonction.

Notes : Il peut être nécessaire d'autoriser

Outlook Express à fonctionner en serveur local si vous utilisez

l'antivirus mail de Norton Antivirus 2000. De même, Napster ou Gnutella

sont naturellement des applications-serveurs. En revanche, il est inutile

d'autoriser ICQ à être "serveur"; c'est même

déconseillé !

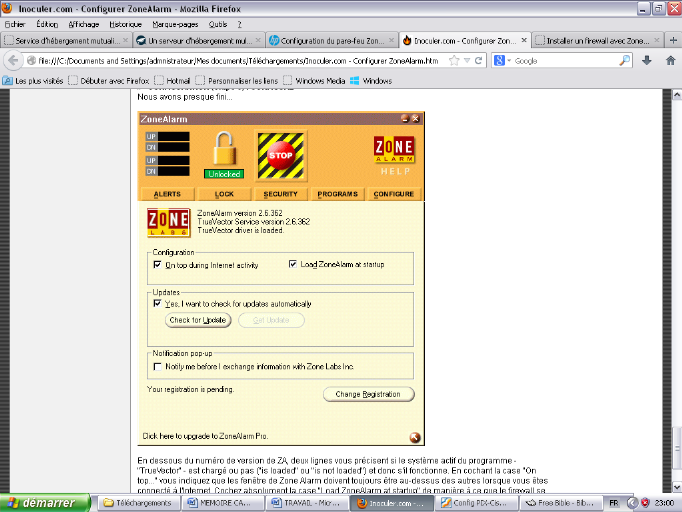

§ CONFIGURATION (étape 6) :

CONFIGURE

|